什麼是 Microsoft Sentinel?

Microsoft Sentinel 是可調整雲端原生安全性資訊與事件管理 (SIEM),提供 SIEM 和安全性協調流程、自動化及回應 (SOAR) 的智慧型全面性解決方案。 Microsoft Sentinel 提供網路威脅偵測、調查、回應和主動搜捕,並在整個企業中提供鳥眼檢視。

Microsoft Sentinel 也原生併入經證實的 Azure 服務,例如 Log Analytics 和 LogicApps,並使用 AI 擴充您的調查和偵測。 這使用 Microsoft 的威脅情報資料流,而且讓您能夠自備威脅情報。

使用 Microsoft Sentinel 可減輕日益複雜的攻擊、不斷增加的警示數量,以及解決時間範圍冗長所帶來的壓力。 本文強調 Microsoft Sentinel 的主要功能。

重要

Microsoft Sentinel 在 Microsoft Defender 入口網站中,Microsoft的統一安全性作業平臺中正式推出。 如需預覽,Microsoft Sentinel 可在 Defender 入口網站中取得,而不需要 Microsoft Defender 全面偵測回應 或 E5 授權。 如需詳細資訊,請參閱 Microsoft Defender 入口網站中的 Microsoft Sentinel。

Microsoft Sentinel 會繼承 Azure 監視器防竄改和不變性做法。 雖然 Azure 監視器是僅限附加的數據平臺,但它包含為了符合規範而刪除數據的布建。

此服務支援 Azure Lighthouse,可讓服務提供者登入其本身的租用戶,以管理客戶所委派的訂用帳戶和資源群組。

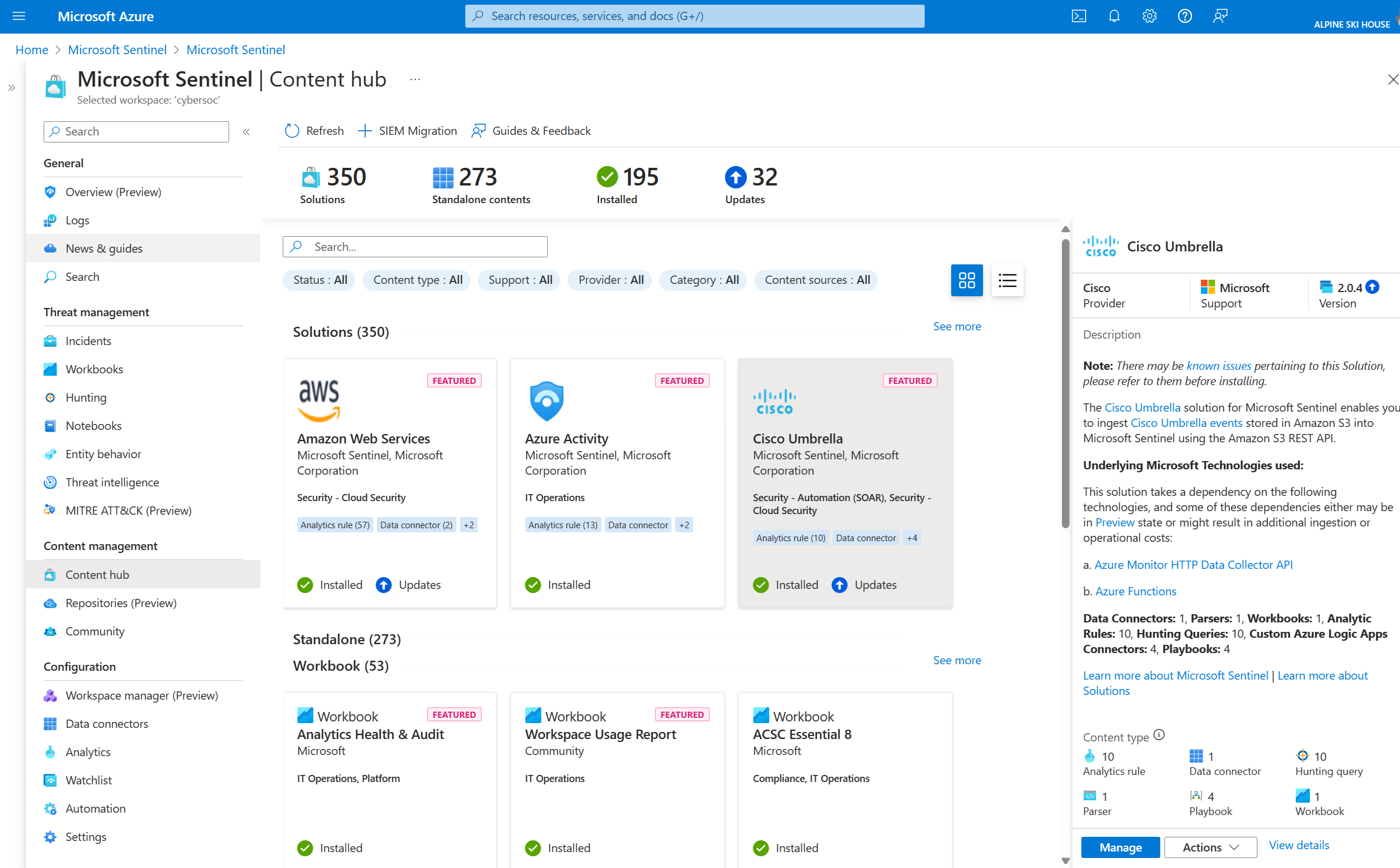

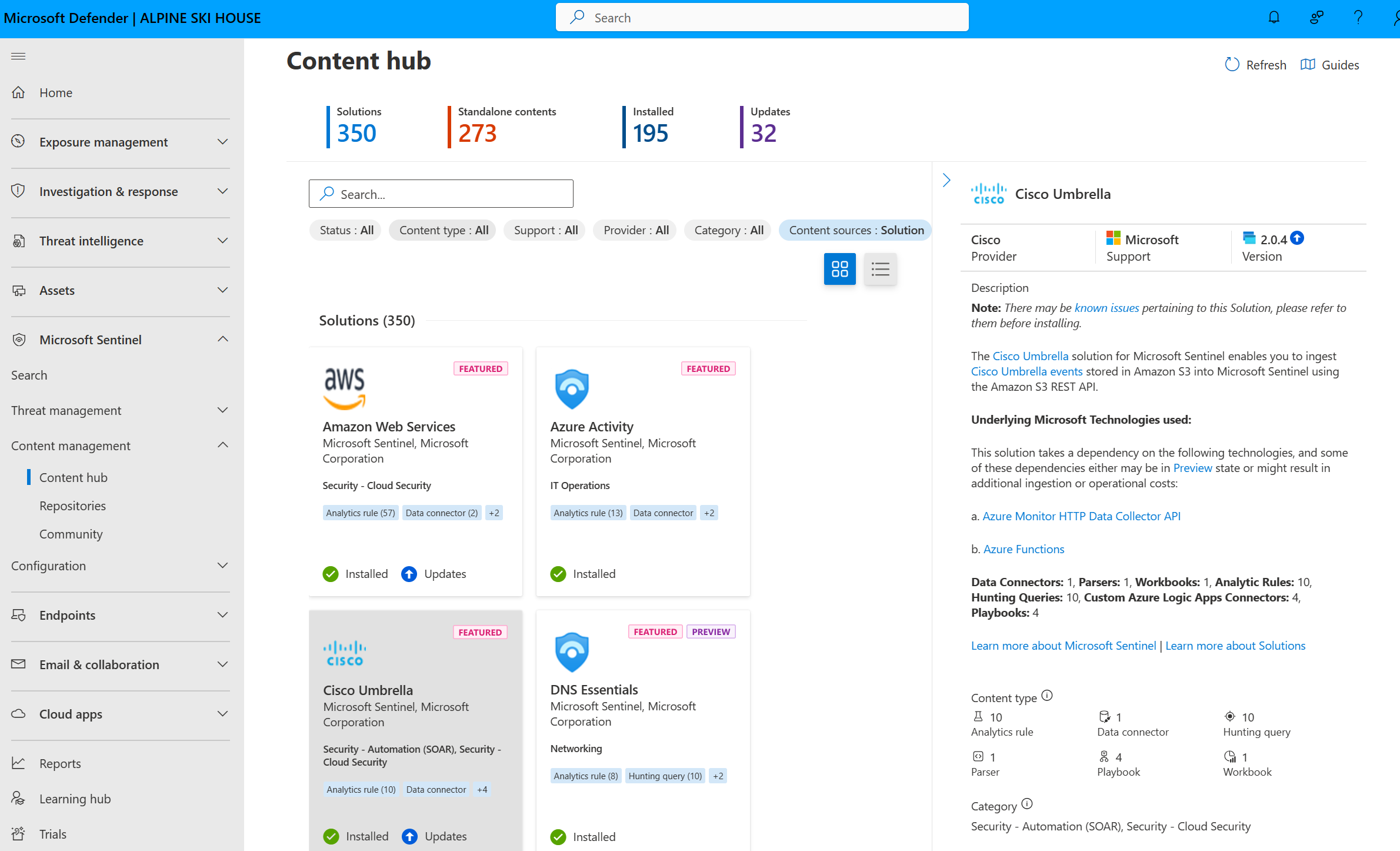

啟用現成的安全性功能

Microsoft Sentinel 提供 SIEM 解決方案的安全性內容,可讓您對不同產品、平台和服務內嵌資料、監視、警示、搜捕、調查、回應及連線。

如需詳細資訊,請參閱關於 Microsoft Sentinel 內容和解決方案。

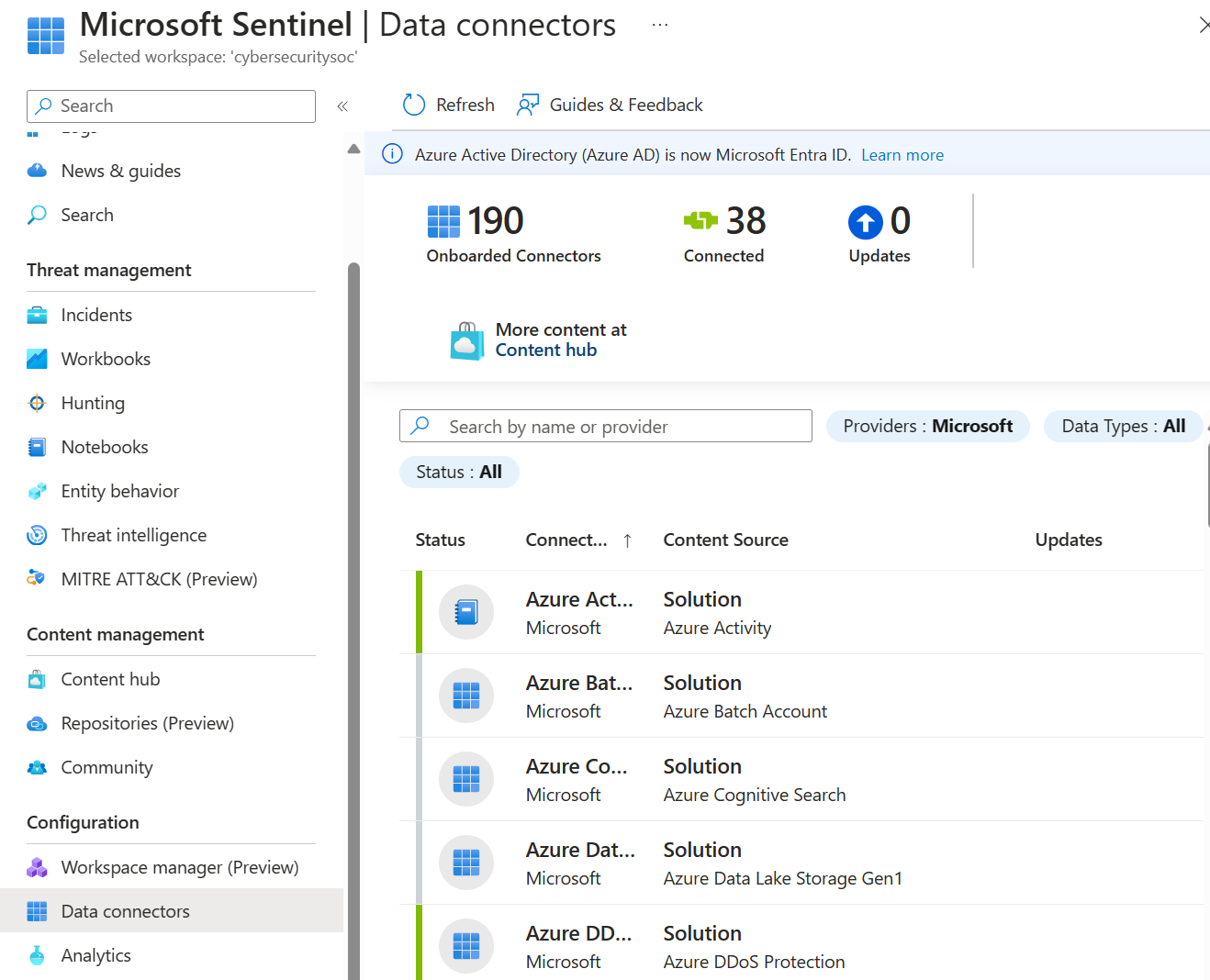

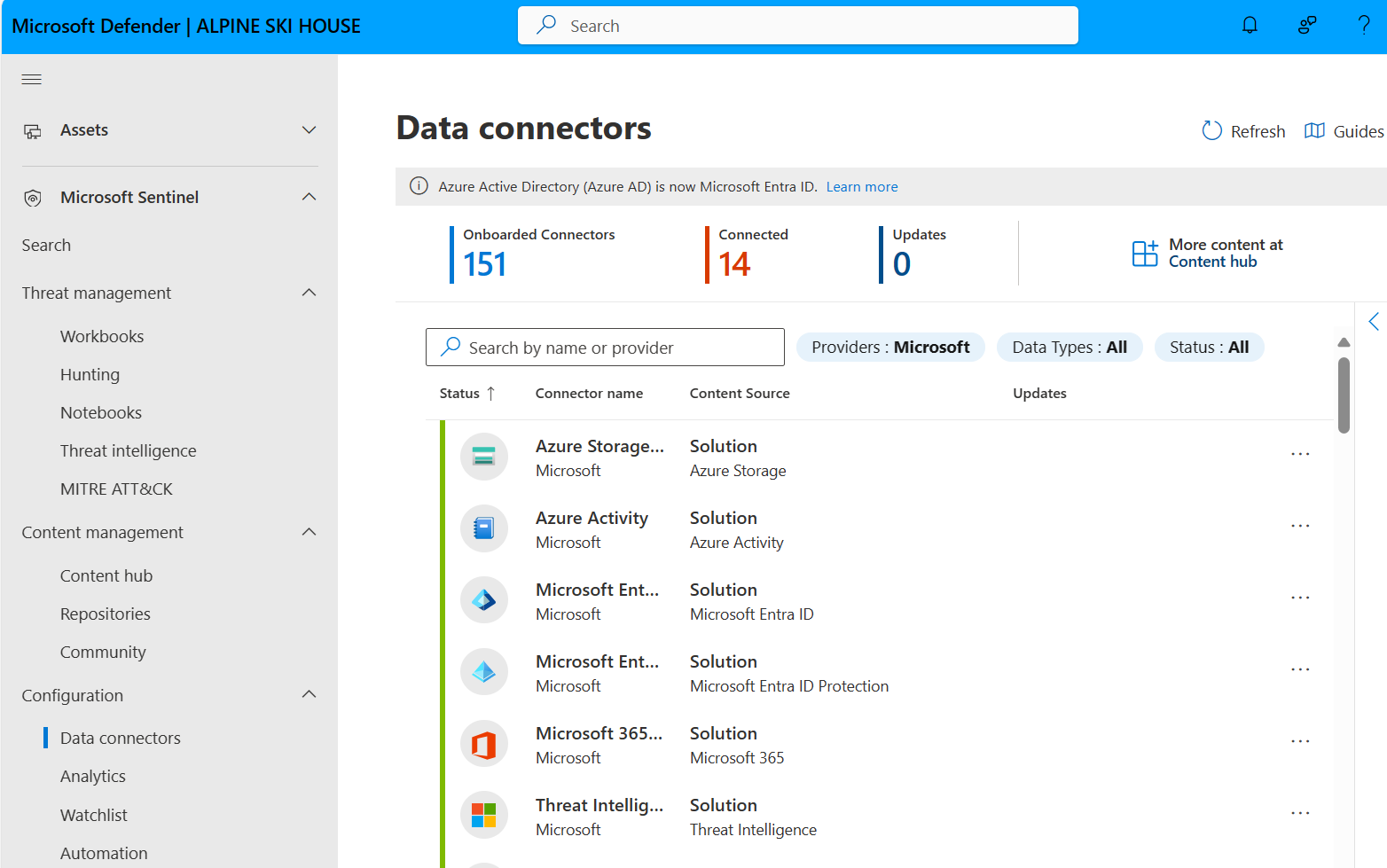

大規模收集資料

收集內部部署和多個雲端中全部使用者、裝置、應用程式和基礎結構的資料。

下表醒目提示 Microsoft Sentinel 中用於資料收集的主要功能。

| 功能 | 描述 | 開始使用 |

|---|---|---|

| 現成的資料連接器 | 許多連接器都與 SIEM 解決方案一起封裝,Microsoft Sentinel 並提供即時整合。 這些連接器包括 Microsoft 來源和 Azure 來源,例如 MicrosoftEntraID、Azure 活動、Azure 記憶體等。 現成的資料連接器可用於非 Microsoft 解決方案的更廣泛安全性和應用程式生態系統。 您也可以使用常見事件格式 (Syslog 或 REST API) 來連線資料來源與 Microsoft Sentinel。 |

Microsoft Sentinel 資料連接器 |

| 自訂連接器 | Microsoft Sentinel 支援從某些來源擷取沒有專用連接器的資料。 如果您無法利用任何現有的解決方案將資料來源連接到 Microsoft Sentinel,請建立您自己的資料來源連接器。 | 用於建立 Microsoft Sentinel 自訂連接器的資源。 |

| 資料正規化 | Microsoft Sentinel 同時使用查詢時間和擷取時間正規化,將各種來源轉譯成統一正規化檢視。 | 正規化進階安全性資訊模型 (ASIM) |

偵測威脅

使用 Microsoft 的分析和無可匹敵的威脅情報,偵測先前未偵測到的威脅,並減少誤判。

下表醒目提示 Microsoft Sentinel 中用於威脅偵測的主要功能。

| Capacity | 描述 | 開始使用 |

|---|---|---|

| 分析 | 協助您減少雜訊,並將您必須檢閱和調查的警示數目降到最低。 Microsoft Sentinel 會使用分析將警示分組為事件。 依照現狀使用現成的分析規則,或使用其做為建立自有規則的起點。 Microsoft Sentinel 也會提供規則來對應您的網路行為,然後在資源之間尋找異常狀況。 這些分析將不同實體相關的低精確度警示,合併成潛在的高精確度安全性事件,以釐清真相。 | 立即偵測威脅 |

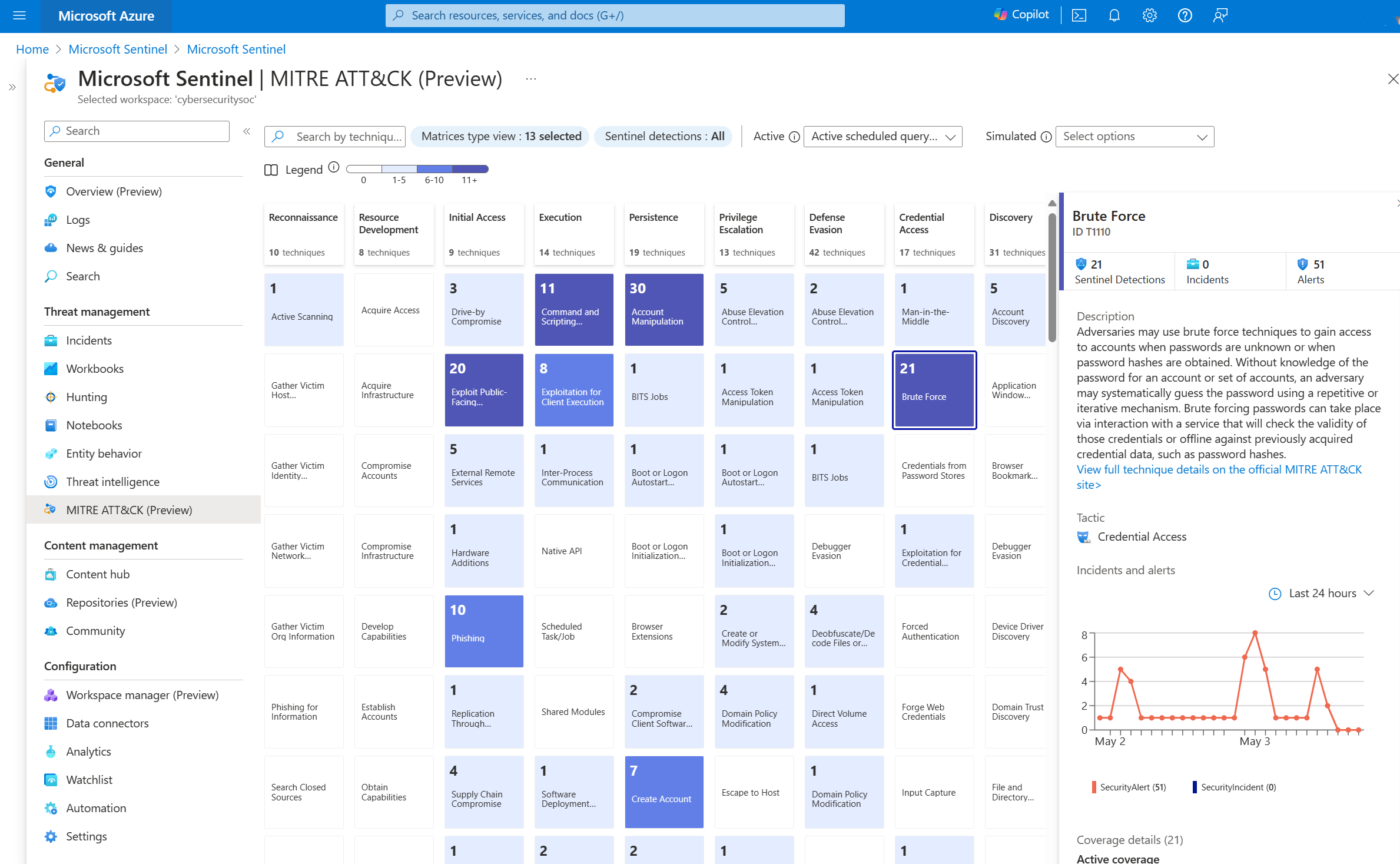

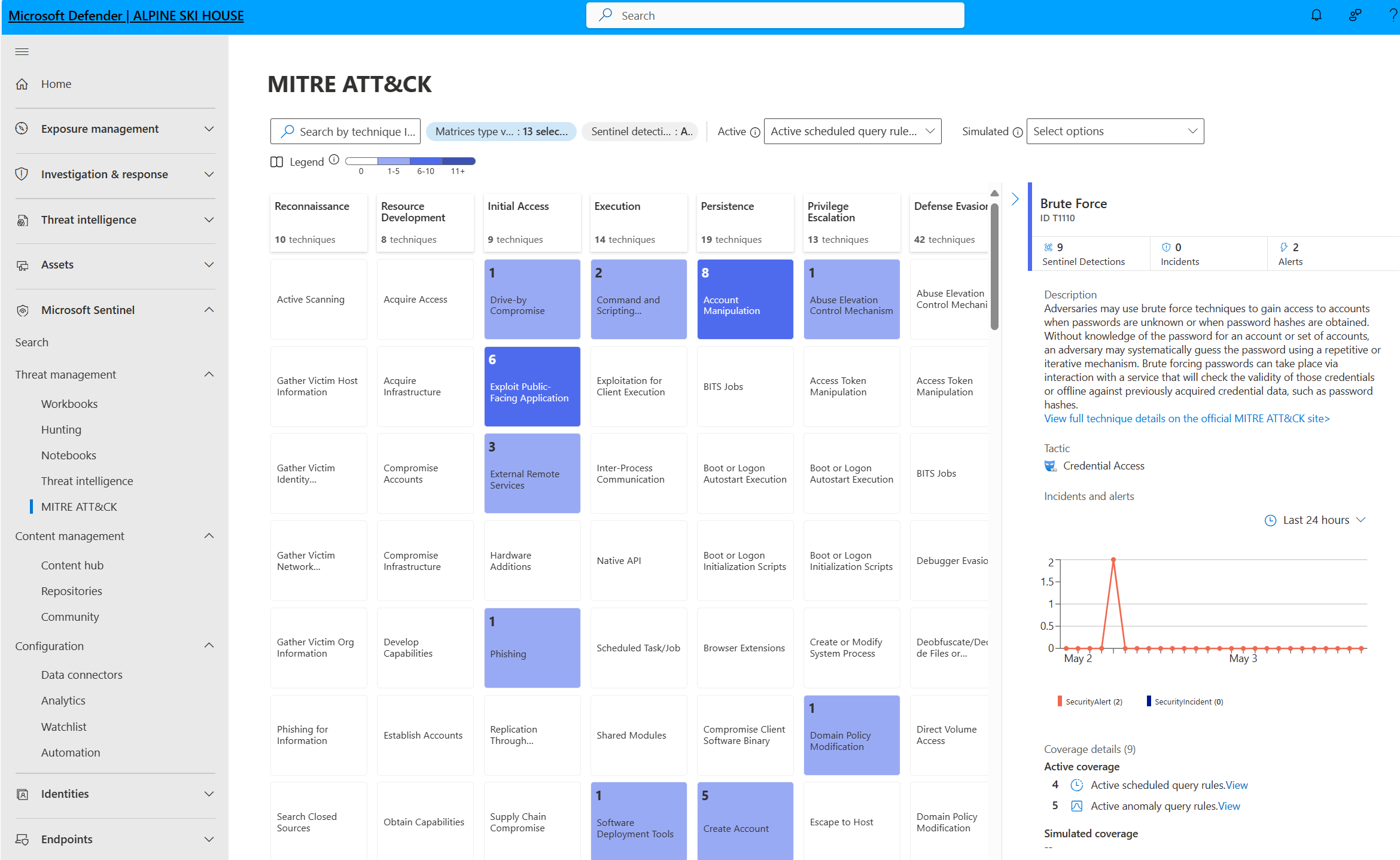

| MITRE ATT&CK 涵蓋範圍 | 根據 MITRE ATT&CK® 架構的策略和技術,Microsoft Sentinel 會分析內嵌的資料,不僅可偵測威脅並協助您調查,還能將組織安全性狀態的本質和涵蓋範圍視覺化。 | 了解 MITRE ATT&CK 架構的安全性涵蓋範圍 |

| 威脅情報 | 將眾多威脅情報來源整合到 Microsoft Sentinel,以便偵測您的環境中出現的惡意活動,並將內容提供給安全性調查人員,藉以做出明智的回應決策。 | Microsoft Sentinel 中的威脅情報 |

| 關注清單 | 將您提供的資料來源 (關注清單) 中的資料與您Microsoft Sentinel 環境中的事件相互關聯。 例如,您可能會建立環境中具有高價值資產、已終止員工或服務帳戶清單的關注清單。 您可以在搜尋、偵測規則、威脅搜捕以及回應手冊中使用關注清單。 | Microsoft Sentinel 中的關注清單 |

| 活頁簿 | 使用活頁簿建立互動式視覺報表。 Microsoft Sentinel 隨附內建的活頁簿範本,可讓您在連接資料來源後快速取得資料洞察。 或者,建立您自己的自訂活頁簿。 | 將收集的資料視覺化。 |

調查威脅

使用人工智慧調查威脅,並大規模搜捕可疑的活動,深入探究 Microsoft 多年來的網路安全性工作。

下表強調 Microsoft Sentinel 中用於威脅調查的主要功能。

| 功能 | 描述 | 開始使用 |

|---|---|---|

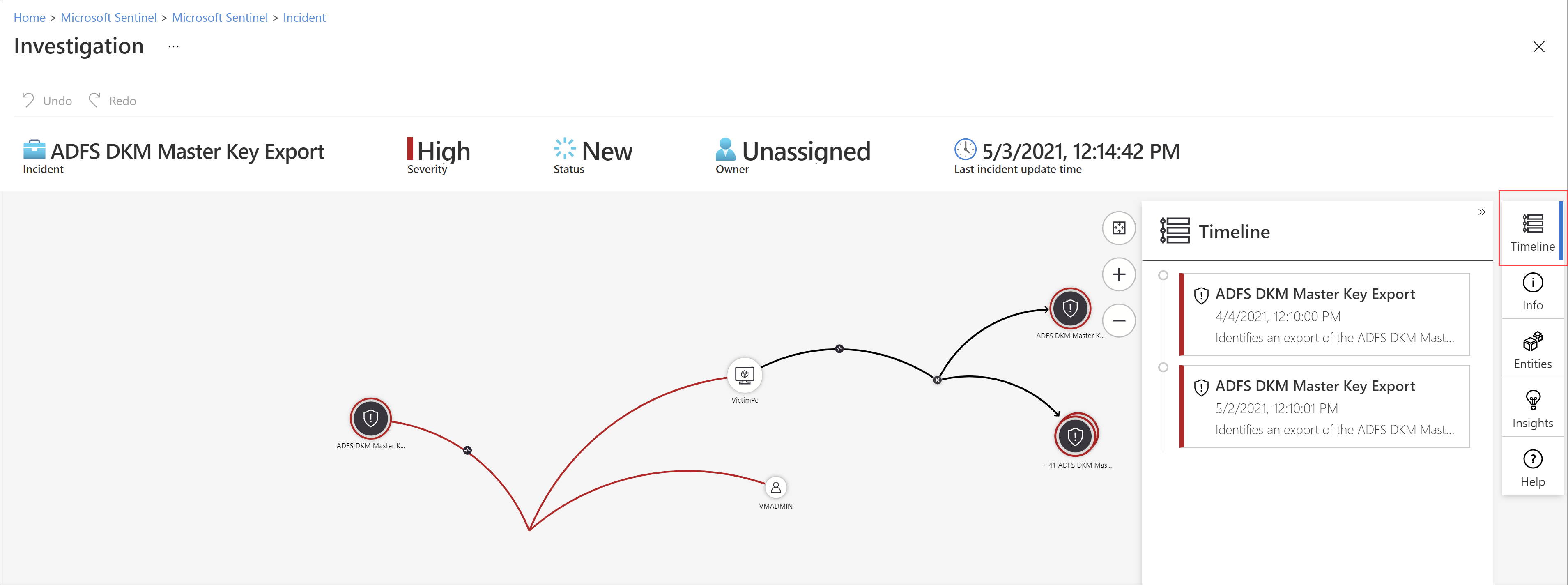

| 事故 | Microsoft Sentinel 深入調查工具可協助您了解潛在安全性威脅的範圍,並找出其根本原因。 您可以選擇互動式圖形上的實體,以詢問有關特定實體的關注問題,並向下切入至該實體與其連線,以取得威脅的根本原因。 | 在 Microsoft Sentinel 中瀏覽並調查事件 |

| 搜尋 | Microsoft Sentinel 的強大搜捕搜尋查詢工具 (以 MITRE 架構為基礎) 可讓您在警示觸發之前,主動在貴組織各資料來源之間搜捕安全性威脅。 根據搜捕查詢建立自訂偵測規則。 接著,以警示的形式將那些見解呈現給安全性事件回應者。 | Microsoft Sentinel 的威脅搜捕 |

| Notebooks | Microsoft Sentinel 支援 Azure Machine Learning 工作區中的 Jupyter 筆記本,包括機器學習、視覺效果和資料分析的完整程式庫。 使用 Microsoft Sentinel 中的筆記本,來延伸您可以使用 Microsoft Sentinel 資料執行的動作範圍。 例如: - 執行 Microsoft Sentinel 中未內建的分析,例如一些 Python 機器學習功能。 - 建立 Microsoft Sentinel 中未內建的資料視覺效果,例如自訂時間軸和流程樹狀圖。 - 整合 Microsoft Sentinel 外部的資料來源,例如內部部署資料集。 |

具有 Microsoft Sentinel 搜捕功能的 Jupyter 筆記本 |

快速回應事件

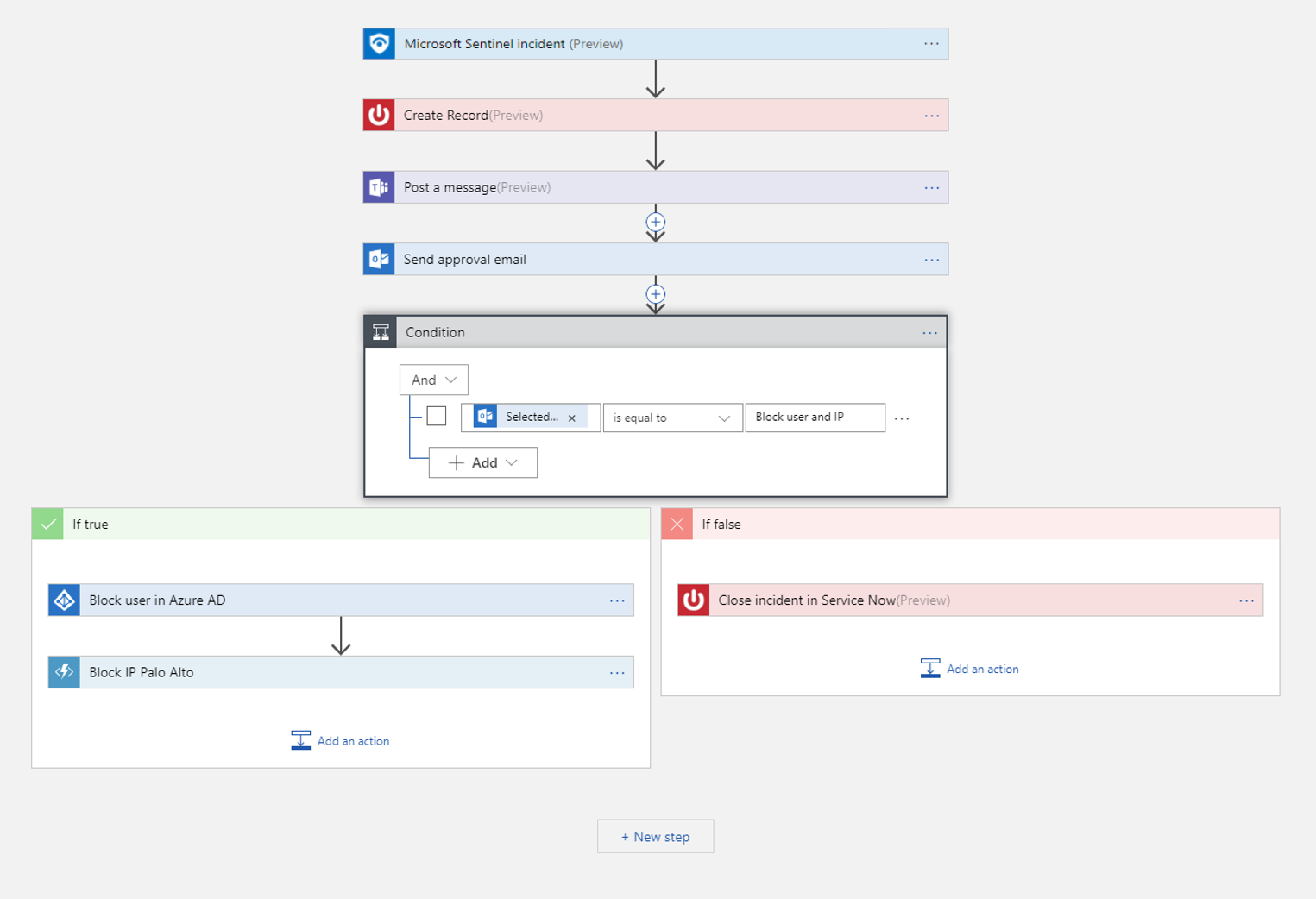

使用將 Azure 服務與現有工具整合的劇本,自動化一般工作並簡化安全性協調流程。 Microsoft Sentinel 的自動化和協調流程會提供可高度延伸的架構,讓自動化可隨著新技術和威脅的出現而調整。

Microsoft Sentinel 中的劇本是以 AzureLogicApps 內建的工作流程為基礎。 舉例來說,如果您使用 ServiceNow 票證系統,則可使用 Azure Logic Apps 將您的工作流程自動化,並且在每次產生特殊警示或事件時在 ServiceNow 中開啟票證。

下表強調 Microsoft Sentinel 中針對威脅回應的主要功能。

| 功能 | 描述 | 開始使用 |

|---|---|---|

| 自動化規則 | 藉由定義和協調涵蓋不同案例的一小組規則,集中管理 Microsoft Sentinel 中的事件處理自動化。 | 使用自動化規則將 Microsoft Sentinel 中的威脅回應自動化 (部分機器翻譯) |

| 劇本 | 使用劇本將威脅回應自動化並協調,這是補救動作的集合。 在自動化規則觸發時,視需要執行劇本,或自動回應特定警示或事件。 若要使用 AzureLogicApps 建置劇本,請從不斷擴充的連接器資源庫中選擇各種服務和系統,例如 ServiceNow、Jira 等等。 連接器可讓您在工作流程中套用任何自訂邏輯。 |

使用 Microsoft Sentinel 中的劇本將威脅回應自動化 全部 Logic Apps 連接器的清單 |