設計區域:Azure 治理

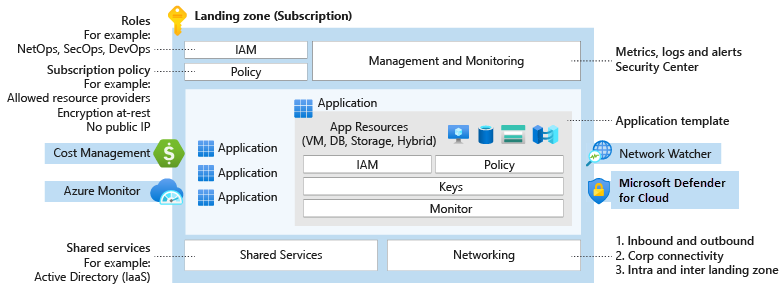

使用 Azure 治理來建立支援雲端治理、合規性稽核和自動化護欄所需的工具。

設計區域審查

範圍: 考慮來自 身分識別、網路、安全性,以及 管理 設計區域檢查的決策。 您的團隊可以比較自動化治理的審核決策,這屬於 Azure 登陸區加速器的一部分。 檢閱決策可協助您判斷要稽核或強制執行的專案,以及要自動部署哪些原則。

不在範圍內: Azure 治理為網路建立基礎。 但是,它無法解決合規性相關元件,例如進階網路安全性或自動化護欄,以強制執行網路決策。 當您檢閱與 安全性 和 治理相關的合規性設計區域時,您可以處理這些網路決策。 雲端平臺小組應該先解決初始網路需求,再處理更複雜的元件。

新的(綠地)雲端環境:若要開始您的雲端旅程,建立一組的訂用帳戶。 您可以使用 Bicep 部署範本來建立新的 Azure 登陸區域。 如需詳細資訊,請參閱 Azure 登陸區域 Bicep — 部署流程。

現有(棕色場)雲端環境: 如果您想要將經過實證的 Azure 治理原則套用至現有的 Azure 環境,請考慮下列指引:

為您的混合式或多重雲端環境建立 管理基準。

實作 Microsoft成本管理 功能,例如計費範圍、預算和警示,以確保您不會超過費用限制。

使用 Azure 原則,在 Azure 部署上強制執行治理防護,並觸發補救工作,讓現有的 Azure 資源進入相容狀態。

請考慮使用 Microsoft Entra 權利管理功能,將 Azure 存取要求工作流程、存取指派、檢閱和到期自動化。

使用

Azure Advisor 建議來確保 Azure 的成本優化和營運卓越,這兩者都是 Microsoft Azure Well-Architected Framework的核心原則。

Azure 登陸區域 Bicep——部署流程 儲存庫包含 Bicep 部署範本,可加速您在新建和現有 Azure 登陸區域中的部署作業。 這些範本已整合Microsoft經證實的做法治理指導方針。

請考慮使用 Azure 登陸區預設政策指派 Bicep 模組,以便更快地確保您的 Azure 環境的合規性。

如需詳細資訊,請參閱 Brownfield 環境考慮。

設計區域概觀

貴組織的雲端採用旅程從政府環境的強式控制開始。

治理提供機制和程式,可維護 Azure 中平臺、應用程式和資源的控制權。

探索下列考慮和建議,以在規劃登陸區域時做出明智的決策。

治理設計區域著重於登陸區域的設計決策。 如需治理程式和工具的相關信息,請參閱適用於 Azure 的雲端採用架構中的 治理。

Azure 治理相關考量

Azure 原則可協助確保企業技術資產的安全性與合規性。 Azure 原則可以跨 Azure 平臺服務強制執行重要的管理和安全性慣例。 Azure 原則會補充 Azure 角色型存取控制 (RBAC),以控制授權用戶的動作。 成本管理也可以協助支援您在 Azure 或其他多重雲端環境中持續進行的治理成本和支出。

部署考慮

變更諮詢委員會會阻礙貴組織的創新和業務敏捷性。 Azure Policy 以自動化的保護機制和合規性稽核取代此類檢閱,以提高工作負載效率。

根據商務控制或合規性法規,判斷您需要哪些 Azure 原則。 使用 Azure 登陸區域加速器中包含的原則作為起點。

使用 Azure 登陸區域中包含的 原則參考實作 考慮其他可能符合您業務需求的原則。

強制執行自動化網路、身分識別、管理和安全性慣例。

使用可在多個繼承指派範圍重複使用的原則定義來管理和建立原則指派。 在管理、訂用帳戶和資源群組的範疇中,您可以擁有中央化標準策略指派。

確保在合規性報告和稽核過程中的持續遵循。

瞭解 Azure 原則具有限制,例如在任何特定範圍限制定義。 如需詳細資訊,請參閱 原則限制。

瞭解法規合規性政策。 這些原則可能包括 HIPAA、PCI-DSS 或 SOC 2 信任服務準則。

成本管理考慮

請考慮貴組織成本和重新收費模型的結構。 判斷正確傳達雲端服務支出的關鍵數據點。

選擇符合成本與充電模型的標籤結構,以協助追蹤您的雲端支出。

使用 Azure 定價計算機來預估使用 Azure 產品的預期每月成本。

取得 Azure Hybrid Benefit,以協助降低在雲端中執行工作負載的成本。 您可以在 Azure 上使用已啟用內部部署軟體保證的 Windows Server 和 SQL Server 授權。 您也可以使用 Red Hat 和 SUSE Linux 訂用帳戶。

取得 Azure 預約,並訂閱多個產品的一年或三年方案。 保留方案提供資源折扣,相較於隨用隨付價格,可大幅降低您的資源成本高達 72%。

取得 Azure 計算 節省方案,最多可比隨用隨付價格節省 65%%。 無論您的區域、實例大小或操作系統為何,選擇適用於計算服務的一年或三年承諾。 挑選計算元件的方案,例如虛擬機、專用主機、容器實例、Azure 進階函式和 Azure 應用程式服務。 結合 Azure 節省方案與 Azure 預約,以優化計算成本和運用彈性。

使用 Azure 原則來允許特定區域、資源類型和資源 SKU。

使用以規則為基礎的 Azure 儲存體生命週期管理原則,將 Blob 資料移至適當的存取層,或在資料生命週期結束時刪除資料。

使用 Azure 開發與測試訂閱,為非生產環境工作負載存取選定的 Azure 服務,享有折扣優惠。

使用自動調整來動態配置和解除分配資源,以符合您的效能需求,以節省成本。

使用 Azure Spot 虛擬機,以低成本利用未使用的計算容量。 現成虛擬機非常適合可處理中斷的工作負載,例如批處理作業、開發/測試環境和大型計算工作負載。

選取正確的 Azure 服務,以協助降低成本。 有些 Azure 服務免費 12 個月,有些服務一律是免費的。

為您的應用程式選取正確的計算服務,以協助提高成本效益。 Azure 提供許多裝載程式代碼的方式。

資源管理考慮

判斷您環境中的資源群組是否可以共用必要的設定、通用生命週期或通用存取條件約束(例如 RBAC),以協助提供一致性。

選擇適合您作業需求的應用程式或工作負載訂用帳戶設計。

使用組織內的標準資源設定,以確保一致的基準設定。

安全性考慮

- 作為安全基準的一部分,在整個環境中實施工具和保護措施。

- 當您發現偏差時,請通知適當的人員。

- 請考慮使用 Azure Policy 來實施工具,例如 Microsoft Defender for 雲端,或保障措施,例如 Microsoft 雲端安全性基準。

身分識別管理考慮

判斷誰可以存取身分識別和存取管理的稽核記錄。

當發生可疑的登入事件時,通知適當的人員。

請考慮使用 Microsoft Entra 報告 來管理活動。

請考慮將 Microsoft Entra ID 日誌傳送至該平台的中央 Azure Monitor 日誌工作區。

非Microsoft工具

使用 AzAdvertizer 來取得 Azure 治理更新。 例如,您可以在 Azure 原則或 Azure RBAC 角色定義中找到原則定義、計劃、別名、安全性和法規合規性控制的相關見解。 您也可以深入了解資源提供者作業、Microsoft Entra 角色定義和角色動作,以及第一方 API 許可權。

使用 Azure 治理可視化檢視 來追蹤您的技術治理資產。 您可以使用 Azure 登陸區域的原則版本檢查程式功能,讓您的環境保持在最新狀態,並具備最新的 Azure 登陸區域原則發行狀態。

Azure 治理建議

部署加速建議

識別必要的 Azure 標籤,並使用附加策略模式以強制執行其使用。 如需詳細資訊,請參閱 定義您的標記策略。

將法規和合規性需求對應至 Azure 原則定義和 Azure 角色指派。

在最高層級的根管理群組上建立 Azure 原則定義,因為它們可能會在繼承的範圍中被指派。

如有必要,請在最高適當層級進行原則指派,並在底層層級進行排除。

使用 Azure 原則來控制訂用帳戶或管理群組層級的資源提供者註冊。

使用內建原則將作業額外負荷降至最低。

在特定範圍指派內建的資源原則參與者角色,以實現應用層級的治理。

限制在根管理群組範圍中的 Azure 原則指派數量,以避免在繼承範疇中管理排除。

成本管理建議

- 使用成本管理,在您的環境中實作資源的財務監督。

- 使用成本中心或專案名稱等標籤來附加資源元數據。 這種方法有助於對費用進行細微分析。

Azure 登陸區加速器中的 Azure 治理

Azure 登陸區域加速器為組織提供成熟的治理控制。

例如,您可以實作:

- 依功能或工作負載類型將資源分組的管理群組階層。 這種方法鼓勵資源一致性。

- 一組豐富的 Azure 原則,可在管理群組層級啟用治理控制。 此方法有助於核實所有資源是否在範圍內。