網路拓撲和連線設計區域對於建立雲端網路設計的基礎至關重要。

設計領域檢閱

相關角色或功能: 此設計區域可能需要一或多個 雲端平臺 和 卓越 功能的雲端中心支援,才能做出並實作決策。

範圍: 網路設計的目標是讓您的雲端網路設計與整體雲端採用方案保持一致。 如果您的雲端採用方案包含混合式或多重雲端相依性,或基於其他原因而需要連線,您的網路設計也應該納入這些連線選項和預期的流量模式。

範圍不足: 此設計區域為網路建立基礎。 它無法解決合規性相關問題,例如進階網路安全性或自動化強制防護。 當您檢閱安全性和治理合規性設計領域時,就會提供該指引。 延後安全性和治理討論可讓雲端平臺小組解決初始網路需求,再將其對象擴充為更複雜的主題。

設計領域概觀

網路拓撲和連線能力是規劃登陸區域設計的組織的基礎。 網路是登陸區域內幾乎所有專案的核心。 它可連線到其他 Azure 服務、外部使用者和內部部署基礎結構。 網路拓撲和連線能力位於 Azure 登陸區域設計區域的環境群組 中。 此群組是以其在核心設計和實作決策中的重要性為基礎。

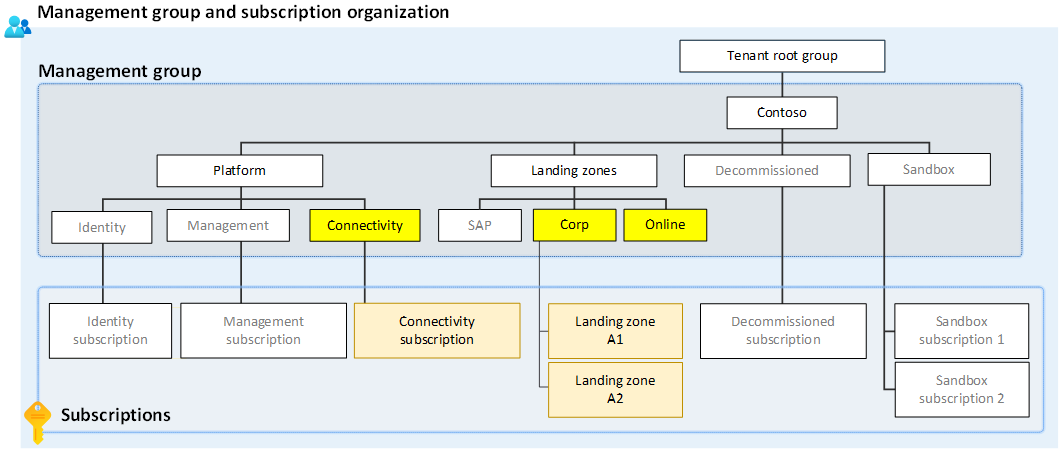

在概念性的 Azure 登陸區域架構中,有兩個主要的管理群組裝載工作負載:Corp 和 Online。 這些管理群組在組織和控管 Azure 訂用帳戶方面具有不同的用途。 各種 Azure 登陸區域管理群組之間的網路關聯性取決於組織的特定需求和網路架構。 接下來的幾節將討論 Corp、Online 和 Connectivity 管理群組之間的網路關聯性,以及 Azure 登陸區域加速器所提供的內容。

線上管理群組的用途為何?

- 線上管理群組:此管理群組包含連線的專用訂用帳戶,通常是大部分組織的單一訂用帳戶。 這些訂用帳戶裝載平臺所需的 Azure 網路資源,例如 Azure 虛擬 WAN、虛擬網絡 閘道、Azure 防火牆 和 Azure DNS 私人區域。 這也是在雲端與內部部署環境之間建立混合式連線的地方,使用 ExpressRoute 等服務。

- 公司管理群組:公司登陸區域的專用管理群組。 此群組旨在包含裝載工作負載的訂用帳戶,這些工作負載需要透過連線訂用帳戶中的中樞與公司網路進行傳統IP路由連線或混合式連線,因此形成相同路由網域的一部分。 例如內部系統的工作負載不會直接公開至因特網,但可能透過反向 Proxy 等公開,例如 應用程式閘道。

- 在線管理群組:在線登陸區域的專用管理群組。 此群組旨在包含用於公開資源的訂用帳戶,例如網站、電子商務應用程式和客戶面向服務。 例如,組織可以使用在線管理群組,將公用資源與 Azure 環境的其餘部分隔離,減少受攻擊面,並確保公開資源安全且可供客戶使用。

為什麼我們會建立 Corp 和 Online 管理群組來分隔工作負載?

概念 Azure 登陸區域架構中 Corp 和 Online 管理群組之間的網路考慮差異在於其預定用途和主要用途。

Corp 管理群組可用來管理及保護內部資源和服務,例如企業營運應用程式、資料庫和使用者管理。 Corp 管理群組的網路考慮著重於在內部資源之間提供安全且有效率的連線,同時強制執行嚴格的安全策略,以防止未經授權的存取。

概念性 Azure 登陸區域架構中的在線管理群組可視為隔離的環境,用來管理可從因特網存取的公開資源和服務。 藉由使用在線管理群組來管理公開面向的資源,Azure 登陸區域架構提供一種方式來隔離這些資源與內部資源,從而降低未經授權的存取風險,並將受攻擊面降至最低。

在概念性 Azure 登陸區域架構中,在線管理群組中的虛擬網路可以選擇性地與 Corp 管理群組中的虛擬網路對等互連,直接或間接透過中樞和透過 Azure 防火牆 或 NVA 相關聯的路由需求進行對等互連,讓公開資源以安全且受控制的方式與內部資源通訊。 此拓撲可確保公用資源與內部資源之間的網路流量安全且受限制,同時仍允許資源視需要通訊。

提示

此外,請務必瞭解並檢閱在 Azure 登陸區域的每個管理群組上指派和繼承的 Azure 原則。 當這些協助形成時,保護及控管這些管理群組中訂用帳戶內部署的工作負載。 您可以在這裡找到 Azure 登陸區域的原則指派。