Azure 本機版本 23H2 的安全性功能

適用於:Azure 本機版本 23H2

重要

Azure Stack HCI 現在是 Azure Local 的一部分。 產品檔案重新命名正在進行中。 文字變更已完成,視覺效果更新即將完成。 深入瞭解。

Azure Local 是一種預設安全的產品,從一開始就啟用超過 300 個安全性設定。 默認安全性設定提供一致的安全性基準,以確保裝置以已知的良好狀態啟動。

本文提供與 Azure 本機實例相關聯之各種安全性功能的簡短概念概觀。 功能包括安全性預設值、應用程式控制、透過 BitLocker 進行磁碟區加密、密碼輪替、本機內建用戶帳戶、Microsoft Defender 雲端安全等等。

安全性預設值

您的 Azure 本機預設會啟用安全性設定,以提供一致的安全性基準、基準管理系統和漂移控制機制。

您可以在部署和運行時間期間監視安全性基準和安全核心設定。 您也可以在設定安全性設定時停用部署期間的漂移控制。

套用漂移控制后,安全性設定會每隔 90 分鐘重新整理一次。 此重新整理間隔可確保從所需狀態補救任何變更。 持續監視和自動修復可在整個裝置生命週期中啟用一致且可靠的安全性狀態。

Azure 本機上的安全基準:

- 藉由停用舊版通訊協定和加密來改善安全性狀態。

- 使用內建的漂移保護機制來減少 OPEX,以透過 Azure Arc Hybrid Edge 基準進行一致的大規模監視。

- 可讓您符合 OS 的因特網安全性(CIS)基準檢驗與防禦資訊系統機構(DISA)安全性技術實作指南(STIG)需求,以及建議的安全性基準。

如需詳細資訊,請參閱 管理 Azure 本機上的安全性預設值。

應用程控

應用程控是一種軟體式安全性層級,可強制執行允許執行的軟體明確清單,以減少受攻擊面。 根據預設會啟用應用程控,並限制您可以在核心平台上執行的應用程式和程序代碼。 如需詳細資訊,請參閱 針對 Azure 本地管理應用程式控制,版本 23H2。

應用程控提供兩種主要作業模式:強制模式和稽核模式。 在強制模式中,會封鎖不受信任的程序代碼,並記錄事件。 在稽核模式中,允許執行不受信任的程式代碼,並記錄事件。 若要深入瞭解應用程式控制相關事件,請參閱 事件清單。

重要

若要將安全性風險降至最低,請一律以強制模式執行應用程控。

關於應用程控原則設計

Microsoft在 Azure 本機上提供強制模式和稽核模式的基礎簽署原則。 此外,原則包含一組預先定義的平臺行為規則,以及要套用至應用程控層的區塊規則。

基底原則的組成

Azure 本機基底原則包含下列各節:

- 元數據:元數據會定義原則的唯一屬性,例如原則名稱、版本、GUID 等等。

- 選項規則:這些規則會定義原則行為。 補充原則只能與系結至其基底原則的一小組選項規則不同。

- 允許和拒絕規則:這些規則會定義程式代碼信任界限。 規則可以根據發行者、簽署者、檔案哈希等等。

選項規則

本節討論基底原則所啟用的選項規則。

針對強制執行的原則,預設會啟用下列選項規則:

| 選項規則 | 值 |

|---|---|

| 已啟用 | UMCI |

| 必要 | WHQL |

| 已啟用 | 允許補充原則 |

| 已啟用 | 撤銷已過期為未簽署 |

| 已停用 | 正式發行前小眾測試版簽署 |

| 已啟用 | 未簽署的系統完整性原則 (預設值) |

| 已啟用 | 動態程式代碼安全性 |

| 已啟用 | 進階開機選項功能表 |

| 已停用 | 腳本強制執行 |

| 已啟用 | 受管理的安裝程式 |

| 已啟用 | 更新原則無重新啟動 |

稽核策略會將下列選項規則新增至基底原則:

| 選項規則 | 值 |

|---|---|

| 已啟用 | 稽核模式 (預設值) |

如需詳細資訊,請參閱選項規則的完整清單。

允許和拒絕規則

允許基底原則中的規則允許操作系統和雲端部署所傳遞的所有Microsoft元件都受到信任。 拒絕規則會封鎖使用者模式應用程式和核心元件,這些元件被視為不安全的解決方案安全性狀態。

注意

基底原則中的 [允許] 和 [拒絕] 規則會定期更新,以改善產品功能,並最大化解決方案的保護。

若要深入瞭解拒絕規則,請參閱:

BitLocker 加密

在部署期間建立的數據磁碟區上會啟用待用數據加密。 這些數據磁碟區包括基礎結構磁碟區和工作負載磁碟區。 當您部署系統時,您可以修改安全性設定。

根據預設,部署期間會啟用待用數據加密。 建議您接受預設設定。

成功部署 Azure 本機之後,您可以擷取 BitLocker 修復密鑰。 您必須將 BitLocker 修復金鑰儲存在系統外部的安全位置。

如需 BitLocker 加密的詳細資訊,請參閱:

- 搭配叢集共用磁碟區使用 BitLocker(CSV)。

- 管理 Azure 本機上的 BitLocker 加密。

本機內建用戶帳戶

在此版本中,與相關聯的RID 500RID 501下列本機內建使用者可在您的 Azure 本機系統上取得:

| 初始OS映像中的名稱 | 部署后的名稱 | 預設為啟用 | 描述 |

|---|---|---|---|

| 系統管理員 | ASBuiltInAdmin | True | 用於管理計算機/網域的內建帳戶。 |

| 來賓 | ASBuiltInGuest | False | 內建帳戶,可供來賓存取計算機/網域,受到安全性基準漂移控制機制保護。 |

重要

建議您建立自己的本機系統管理員帳戶,並停用已知的 RID 500 用戶帳戶。

秘密建立和輪替

Azure Local 中的協調器需要多個元件,才能與其他基礎結構資源和服務保持安全通訊。 系統上執行的所有服務都有與其相關聯的驗證和加密憑證。

為了確保安全性,我們會實作內部秘密建立和輪替功能。 當您檢閱系統節點時,您會看到在 LocalMachine/Personal 證書儲存路徑下建立的數個憑證 。Cert:\LocalMachine\My。

在此版本中,已啟用下列功能:

- 能夠在部署期間和系統調整作業之後建立憑證。

- 憑證到期前的自動自動輪替,以及可在系統存留期內輪替憑證的選項。

- 監視和警示憑證是否仍然有效的能力。

注意

根據系統的大小,秘密建立和輪替作業需要大約十分鐘的時間才能完成。

如需詳細資訊,請參閱 管理秘密輪替。

安全性事件的 Syslog 轉送

對於需要自己本機安全性資訊和事件管理 (SIEM) 系統的客戶和組織,Azure Local 版本 23H2 包含整合式機制,可讓您將安全性相關事件轉送至 SIEM。

Azure Local 具有整合式 syslog 轉寄站,一旦設定,就會產生 RFC3164 中定義的 syslog 訊息,並具有 Common Event Format (CEF) 的承載。

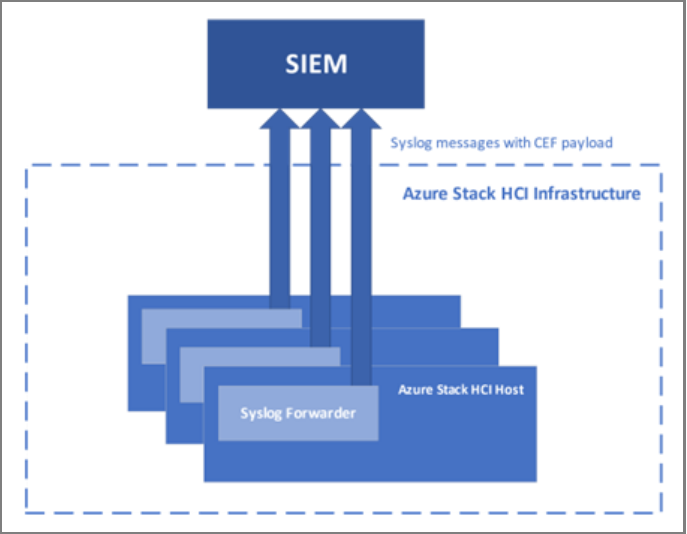

下圖說明 Azure Local 與 SIEM 的整合。 系統會在每個主機上收集所有稽核、安全性記錄和警示,並透過具有 CEF 承載的 syslog 公開。

Syslog 轉送代理程式會部署在每個 Azure 本機主機上,以將 syslog 訊息轉送至客戶設定的 syslog 伺服器。 Syslog 轉送代理程式彼此獨立運作,但可以在任一主機上一起管理。

Azure Local 中的 syslog 轉寄站根據 syslog 轉送是否使用 TCP 或 UDP、是否啟用加密,以及是否有單向或雙向驗證,支援各種設定。

如需詳細資訊,請參閱 管理 syslog 轉送。

適用於雲端的 Microsoft Defender (預覽)

適用於雲端的 Microsoft Defender 是具有進階威脅防護功能的安全性狀態管理解決方案。 它提供您工具來評估基礎結構的安全性狀態、保護工作負載、引發安全性警示,並遵循特定建議來補救攻擊並解決未來的威脅。 它會透過使用 Azure 服務的自動布建和保護,以高速方式在雲端中執行所有這些服務,而不需要部署額外負荷。

使用基本 適用於雲端的 Defender 方案,您可以取得有關如何改善 Azure 本機系統安全性狀態的建議,而不需要額外費用。 使用適用於伺服器的付費 Defender 方案,您可以取得增強的安全性功能,包括個別計算機和 Arc VM 的安全性警示。

如需詳細資訊,請參閱使用 適用於雲端的 Microsoft Defender 管理系統安全性(預覽版)。

下一步

- 透過環境檢查程式評估部署整備程度。

- 閱讀 Azure 本機安全性書籍。

- 檢視 Azure 本機安全性標準。