管理 Azure 本地的安全性預設值

適用於:Azure Local 2311.2 和更新版本

本文說明如何管理 Azure 本機實例的預設安全性設定。 您也可以修改部署期間定義的漂移控制和受保護的安全性設定,讓您的裝置以已知的良好狀態啟動。

必要條件

開始之前,請確定您可以存取已部署、註冊及連線至 Azure 的 Azure 本機系統。

在 Azure 入口網站 中檢視安全性預設設定

若要檢視 Azure 入口網站 中的安全性預設設定,請確定您已套用MCSB方案。 如需詳細資訊,請參閱 套用 Microsoft Cloud Security Benchmark 方案。

您可以使用安全性預設設定來管理系統上的系統安全性、漂移控制和安全核心設定。

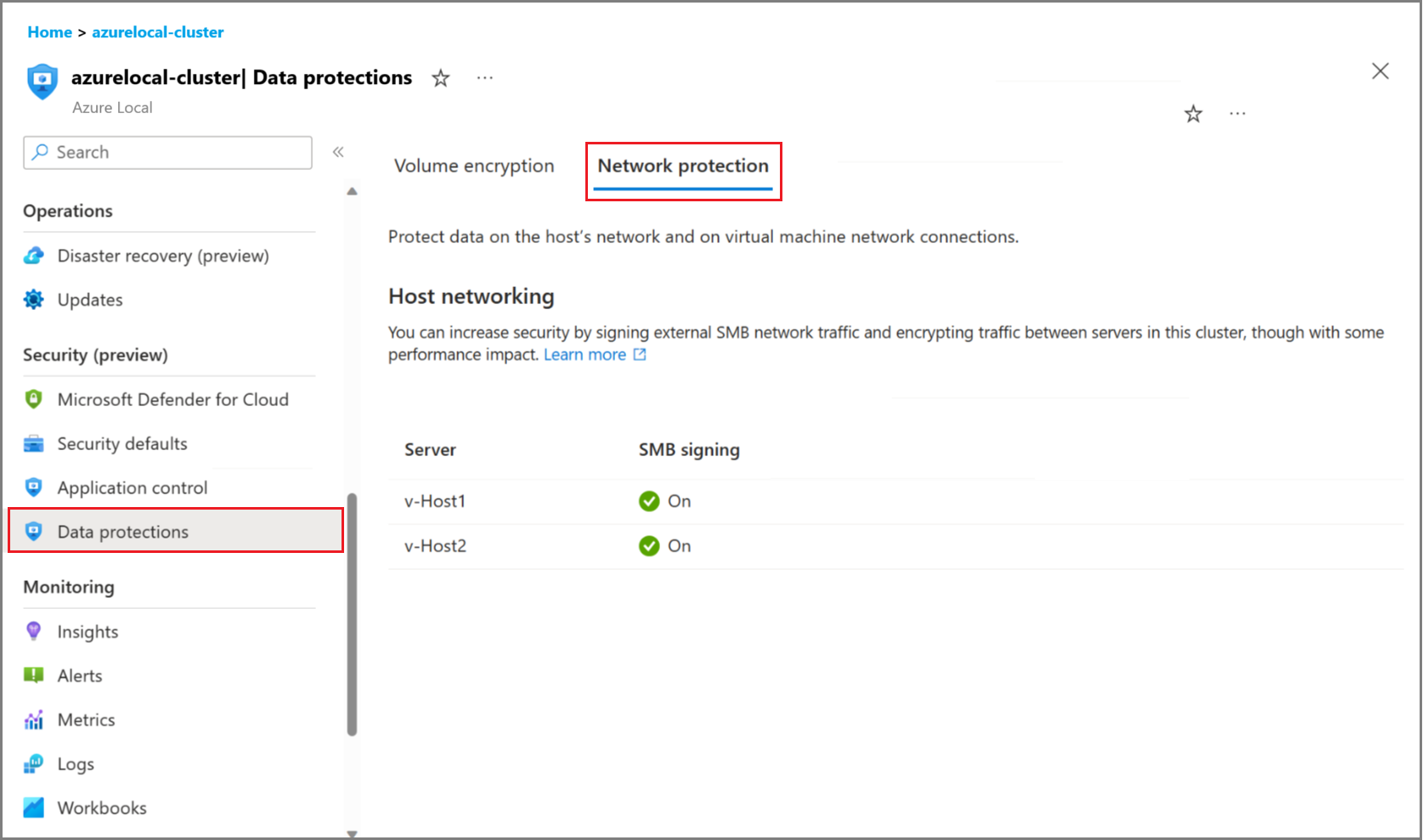

在 [數據保護]

在 Azure 入口網站 中檢視安全性基準合規性

在將您的本地 Azure 實例註冊至 Microsoft Defender for Cloud 或指派內建原則Windows 機器必須符合 Azure 計算安全性基準之後,系統會生成合規性報告。 如需 Azure 本機實例所比較之規則的完整清單,請參閱 Windows 安全性基準。

針對 Azure 本機電腦,當符合安全核心的所有硬體需求時,預設預期的合規性分數為 321,超過 324 個規則,也就是 99% 的規則符合規範。

下表說明不符合規範的規則,以及目前差距的理由:

| 規則名稱 | 合規性狀態 | 原因 | 註解 |

|---|---|---|---|

| 互動式登入:提供給嘗試登入的使用者的訊息內容 | 不合規 | 警告 - “”等於“” | 這必須由客戶定義,它未啟用漂移控制。 |

| 互動式登入: 給登入使用者的訊息標題 | 不符合規範 | 警告 - “” 等於 “” | 這必須由客戶定義,它未啟用漂移控制。 |

| 密碼長度下限 | 不符合規範 | 重大 - 七的值小於最小允許值14。 | 這必須由客戶定義,它未啟用漂移控制,以便允許此設定與貴組織的原則一致。 |

修正規則的合規性

若要修正規則的合規性,請執行下列命令,或使用您偏好的任何其他工具:

法律聲明:根據貴組織的需求和原則,建立法律通知的自定義值。 執行下列命令:

Set-ItemProperty -Path "HKLM:\Software\Microsoft\Windows\CurrentVersion\Policies\System" -Name "LegalNoticeCaption" -Value "Legal Notice" Set-ItemProperty -Path "HKLM:\Software\Microsoft\Windows\CurrentVersion\Policies\System" -Name "LegalNoticeText" -Value "LegalNoticeText"密碼長度下限:將 Azure 本機電腦上的密碼長度下限原則設定為 14 個字元。 默認值為 7,且低於 14 的任何值仍會由監視基準原則標示。 執行下列命令:

net accounts /minpwlen:14

使用 PowerShell 管理安全性預設值

啟用漂移保護后,您只能修改未受保護的安全性設定。 若要修改做為基準的受到保護的安全設定,您必須先停用偏移保護。 若要檢視及下載安全性設定的完整清單,請參閱 安全性基準。

修改安全性預設值

從初始安全性基準開始,然後修改部署期間定義的漂移控制和受保護的安全性設定。

啟用漂移控制

使用下列步驟來啟用漂移控制:

連接到您的 Azure 本機電腦。

執行下列 Cmdlet:

Enable-AzsSecurity -FeatureName DriftControl -Scope <Local | Cluster>- 本機 - 僅影響本機節點。

- 叢集 - 使用協調器影響叢集中的所有節點。

停用漂移控制

使用下列步驟來停用漂移控制:

連接到您的 Azure 本機電腦。

執行下列 cmdlet:

Disable-AzsSecurity -FeatureName DriftControl -Scope <Local | Cluster>- 本機 - 僅影響本機節點。

- 叢集 - 使用協調器影響叢集中的所有節點。

重要

如果您停用漂移控制,則可以修改受保護的設定。 如果您再次啟用漂移控制,則會覆寫您對受保護設定所做的任何變更。

在部署期間設定安全性設定

在部署的過程中,您可以修改漂移控件和其他構成叢集安全性基準的安全性設定。

下表描述可在部署期間於 Azure 本機實例上設定的安全性設定。

| 功能區域 | 功能 | 描述 | 支援漂移控制? |

|---|---|---|---|

| 治理 | 安全性基準 | 維護每個節點上的安全性預設值。 協助防止變更。 | Yes |

| 認證保護 | Windows Defender Credential Guard | 使用虛擬化式安全性來隔離秘密與認證竊取攻擊。 | Yes |

| 應用程式控制 | Windows Defender 應用程控 | 控制哪些驅動程式和應用程式可以直接在每個節點上執行。 | 否 |

| 靜態數據加密 | 適用於OS開機磁碟區的 BitLocker | 加密每個節點上的OS啟動磁碟區。 | 不 |

| 靜態數據加密 | 數據磁碟區的 BitLocker | 加密此系統上的叢集共享磁碟區 (CSV) | 不 |

| 傳輸中數據保護 | 對外部SMB流量進行簽章 | 簽署此系統與其他系統之間的SMB流量,以協助防止轉送攻擊。 | Yes |

| 傳輸中數據保護 | 叢集內流量的SMB加密 | 加密系統中節點之間的流量(在您的記憶體網路上)。 | 不 |

在部署後修改安全性設定

部署完成之後,您可以使用PowerShell修改安全性設定,同時維護漂移控制。 某些功能需要重新啟動才會生效。

PowerShell Cmdlet 屬性

下列 Cmdlet 屬性適用於 AzureStackOSConfigAgent 模組。 模組會在部署期間安裝。

Get-AzsSecurity-Scope: <Local | PerNode | AllNodes | 叢集>- Local - 提供本機節點上的布林值(true/false)。 可以從一般遠端 PowerShell 會話執行。

- PerNode - 提供每個節點的布爾值(true/False)。

-

報告 - 需要使用遠端桌面通訊協定 (RDP) 連線的 CredSSP 或 Azure 本機電腦。

- AllNodes – 提供跨節點計算的布爾值 (true/False)。

- 叢集 – 從 ECE 存放區提供布爾值。 與協調器互動,並作用於叢集中的所有節點。

Enable-AzsSecurity-範圍本地 <|叢集>Disable-AzsSecurity-範圍 本地 <| 叢集>FeatureName - <CredentialGuard |DriftControl |DRTM |HVCI |SideChannelMitigation |SMBEncryption |SMBSigning |VBS>

- 漂移控制

- Credential Guard (證書保護)

- VBS(虛擬化型安全性)- 我們僅支持啟用命令。

- DRTM(動態測量信任根)

- HVCI (如果程式代碼完整性,則強制執行 Hypervisor)

- 側邊通道風險降低

- SMB 簽署

- SMB 叢集加密

重要

Enable AzsSecurity和Disable AzsSecuritycmdlet 只有在新的部署或升級部署中可用,當安全基準正確套用至節點時。 如需詳細資訊,請參閱 在升級 Azure 本機之後管理安全性。

下表說明支援的安全性功能、是否支援漂移控制,以及是否需要重新啟動才能實作此功能。

| 名稱 | 功能 | 支援漂移控制 | 需要重新開機 |

|---|---|---|---|

| 啟用 |

虛擬化型安全性 (VBS) | Yes | Yes |

| 啟用 |

資格防護 | Yes | Yes |

| 啟用 停用 |

測量的動態信任根 (DRTM) | Yes | Yes |

| 啟用 停用 |

Hypervisor 保護的程式代碼完整性 (HVCI) | Yes | Yes |

| 啟用 停用 |

側邊通道緩解 | Yes | Yes |

| 啟用 停用 |

SMB 簽署 | Yes | Yes |

| 啟用 停用 |

SMB 叢集加密 | 叢集設定:否 | 不 |

![顯示 Azure 入口網站 中 [安全性預設值] 頁面的螢幕快照。](media/manage-secure-baseline/manage-secure-baseline.png?view=azloc-24113)