为管理员查找和解决强身份验证覆盖范围内的缺口

要提高租户安全性,你可以采取的第一步是要求租户中的管理员进行多重身份验证 (MFA)。 在本文中,我们将介绍如何确保你的所有管理员都采用多重身份验证。

检测 Microsoft Entra 内置管理员角色的当前使用情况

Microsoft Entra ID 安全分数可为租户中的“要求对管理员角色执行 MFA”提供分数。 此改进操作跟踪具有管理员角色的用户的 MFA 使用情况。

有多种方法可以检查你的管理员是否采用了 MFA。

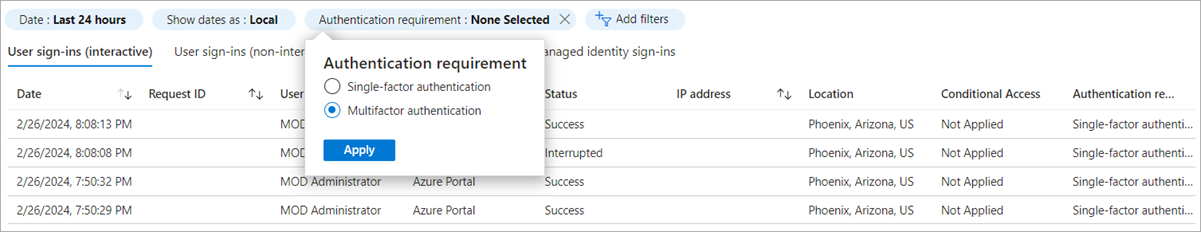

要对特定管理员的登录进行故障排除,可以使用登录日志。 登录日志让可以过滤特定用户的身份验证要求。 身份验证要求为单重身份验证的任何登录都意味着登录不需要多重身份验证策略。

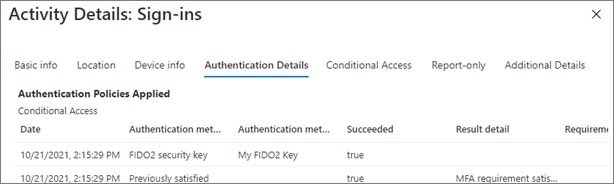

查看特定登录的详细信息时,选择“身份验证详细信息”选项卡以获取有关 MFA 要求的详细信息。 有关详细信息,请参阅登录日志活动详细信息。

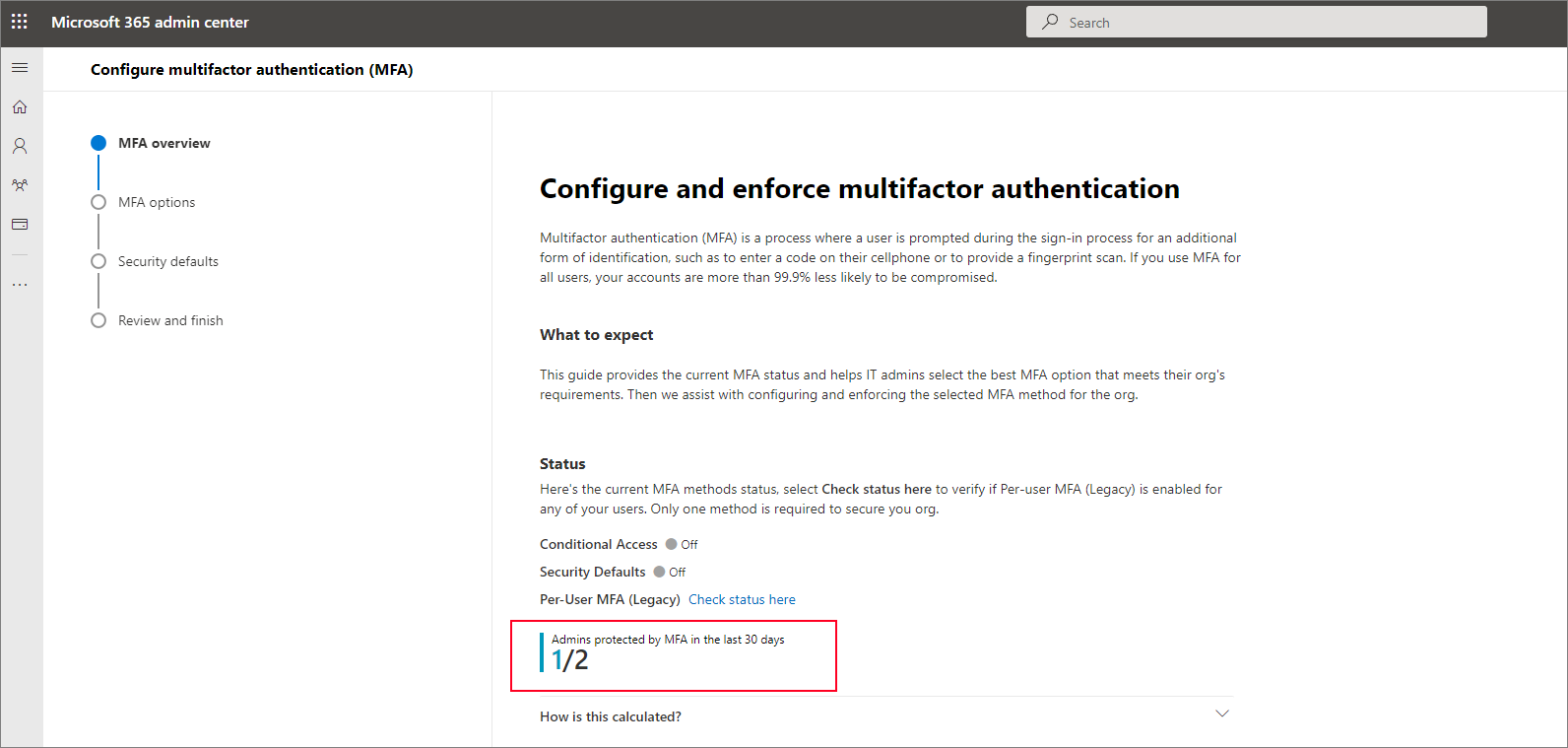

为了根据你的用户许可证选择要启用的策略,我们提供了一个新的 MFA 启用向导来帮助比较 MFA 策略并查看哪些步骤适合您的组织。 该向导会显示过去 30 天内受 MFA 保护的管理员。

你可以运行此脚本,以编程方式生成一份报告,显示所有具有目录角色分配的用户,这些用户在过去 30 天内使用或不使用 MFA 登录。 此脚本将枚举所有活动的内置和自定义角色分配、所有符合条件的内置和自定义角色分配以及已分配角色的组。

对管理员强制实施多重身份验证

如果发现不受多因素身份验证保护的管理员,可以通过以下方法之一对其进行保护:

如果管理员已获得 Microsoft Entra ID P1 或 P2 许可证,你可以创建条件访问策略来为管理员强制执行 MFA。 你还可以更新此策略,以要求对采用自定义角色的用户进行 MFA。

运行 MFA 启用向导以选择你的 MFA 策略。

如果你在 Privileged Identity Management 中分配自定义或内置管理员角色,则需要在角色激活后进行多重身份验证。

对管理员使用无密码和防网络钓鱼的身份验证方法

在管理员强制执行多重身份验证并使用一段时间后,便需要提高身份验证强度并使用无密码和防网络钓鱼的身份验证方法:

可以在 Microsoft Entra 身份验证方法中阅读有关这些身份验证方法及其安全注意事项的更多信息。