Microsoft Entra ID 中有哪些可用的身份验证和验证方法?

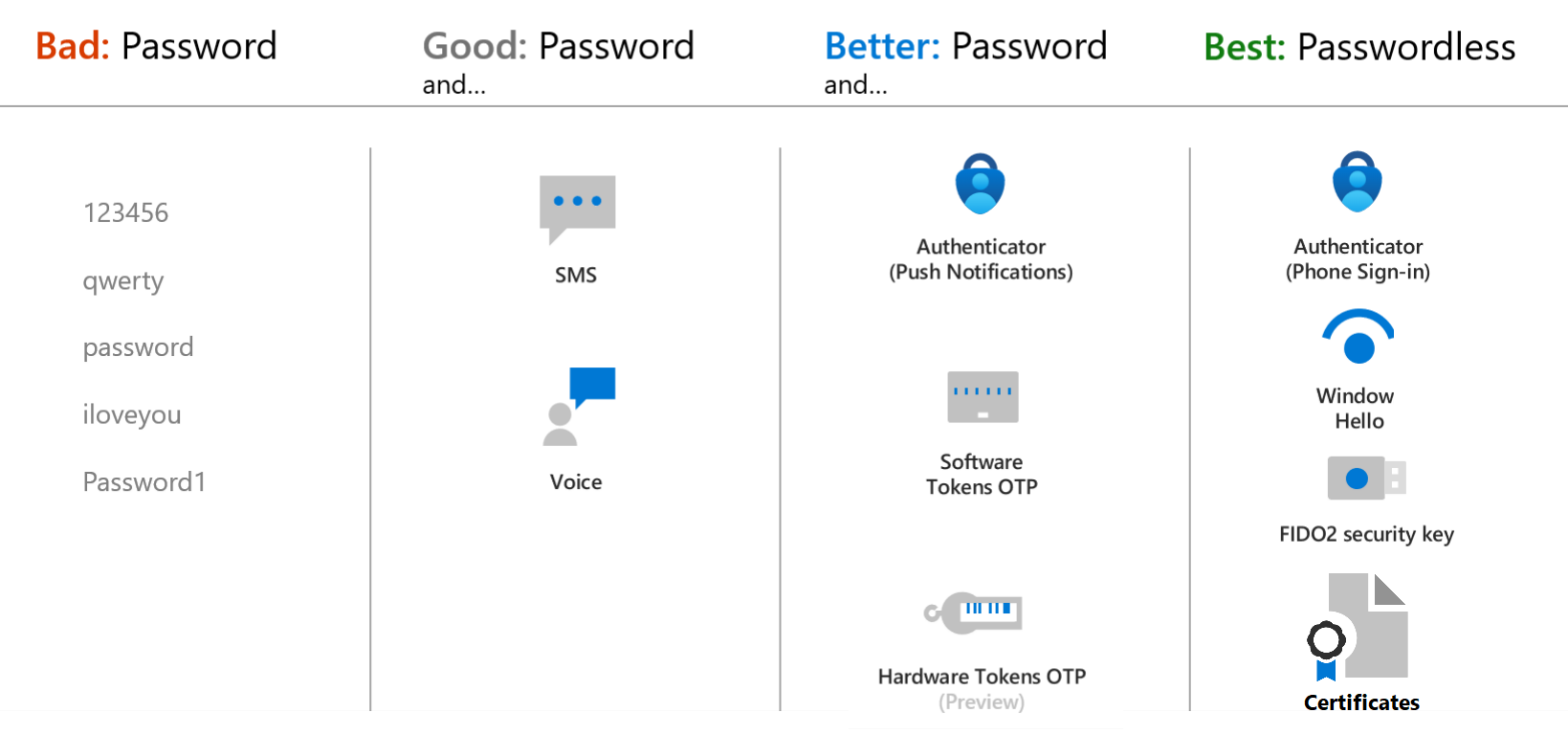

Microsoft 建议使用无密码身份验证方法(例如 Windows Hello、通行密钥 (FIDO2) 和 Microsoft Authenticator 应用),因为它们提供最安全的登录体验。 尽管用户可使用其他常见方法(例如用户名和密码)登录,但应将密码替换为更安全的身份验证方法。

与用户登录时仅使用密码相比,Microsoft Entra 多重身份验证又增加了一层安全保护。 可以提示用户完成其他形式的身份验证,例如,对推送通知做出响应、输入软件或硬件令牌中的代码,或者对短信或电话呼叫做出响应。

若要简化用户加入体验并注册 MFA 和自助式密码重置 (SSPR),我们建议启用组合式安全信息注册。 为了提供复原能力,建议要求用户注册多种身份验证方法。 在登录或 SSPR 期间,当用户无法使用某种方法时,他们可以选择使用另一种方法进行身份验证。 有关详细信息,请参阅在 Microsoft Entra ID 中创建可复原的访问控制管理策略。

每种身份验证方法的工作原理

登录到应用程序或设备时,可将某些身份验证方法用作主要因素,如使用 FIDO2 安全密钥或密码。 其他身份验证方法仅在使用 Microsoft Entra 多重身份验证或 SSPR 时用作次要因素。

下表概述了在登录事件期间,何时可以使用身份验证方法:

| 方法 | 主要身份验证 | 辅助身份验证 |

|---|---|---|

| Windows Hello 企业版 | 是 | MFA1 |

| Microsoft Authenticator 推送 | 否 | MFA 和 SSPR |

| Microsoft Authenticator 无密码 | 是 | 否2 |

| Microsoft Authenticator 通行密钥 | 是 | MFA |

| Authenticator Lite | 否 | MFA |

| 通行密钥 (FIDO2) | 是 | MFA |

| 基于证书的身份验证 (CBA) | 是 | MFA |

| 硬件 OATH 令牌(预览版) | 否 | MFA 和 SSPR |

| 软件 OATH 令牌 | 否 | MFA 和 SSPR |

| 外部身份验证方法(预览版) | 否 | MFA |

| 临时访问密码 (TAP) | 是 | MFA |

| 文本 | 是 | MFA 和 SSPR |

| 语音呼叫 | 否 | MFA 和 SSPR3 |

| 密码 | 是 | 否 |

1Windows Hello 企业版可以在进行 FIDO2 身份验证时作为一个增强的 MFA 凭据使用。 用户需要注册密钥(FIDO2)。

2无密码登录仅当 CBA 用于主要身份验证时,才可用于辅助身份验证。

3备用电话方法只能用于多因素身份验证。

所有这些身份验证方法都可以在 Microsoft Entra 管理中心内进行配置,使用 Microsoft Graph REST API 进行配置也越来越流行。

若要详细了解每种身份验证方法的工作原理,请参阅以下单独的概念文章:

- Windows Hello for Business

- Microsoft Authenticator 应用

- Authenticator Lite

- 通行密钥 (FIDO2)

- 基于证书的身份验证

- 硬件 OATH 令牌(预览版)

- 软件 OATH 令牌

- 外部身份验证方法(预览版)

- 临时访问密码 (TAP)

- 短信服务 (SMS) 登录和验证

- 语音呼叫验证

- 密码

注意

在 Microsoft Entra ID 中,密码通常是主要身份验证方法之一。 不能禁用密码身份验证方法。 如果你使用密码作为主要身份验证因素,请使用 Microsoft Entra 多重身份验证提高登录事件的安全性。

在某些情况下,可使用这些其他验证方法:

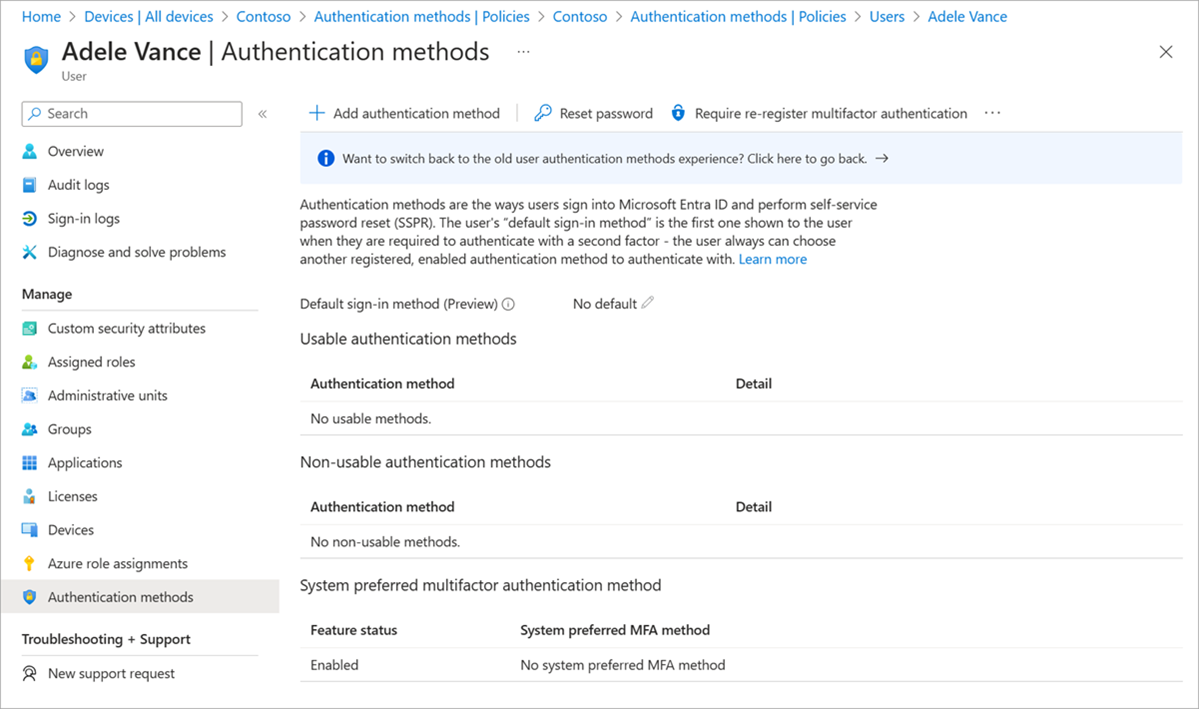

可使用和不可使用的方法

管理员可以在 Microsoft Entra 管理中心查看用户身份验证方法。 首先列出可使用的方法,然后列出不可使用的方法。

每种身份验证方法可能由于不同原因而变得不可用。 例如,临时访问密码可能过期,或者 FIDO2 安全密钥可能未通过证明。 门户会进行更新,以提供方法不可用的原因。

此处还显示了由于“需要重新注册多重身份验证”而不再可用的身份验证方法。

相关内容

若要开始,请参阅自助式密码重置 (SSPR) 的教程和 Microsoft Entra 多重身份验证。

要详细了解 SSPR 概念,请参阅 Microsoft Entra 自助式密码重置的工作原理。

若要详细了解 MFA 的概念,请参阅 Microsoft Entra 多重身份验证的工作原理。

详细了解如何使用 Microsoft Graph REST API 配置身份验证方法。

若要审查正在使用的身份验证方法,请参阅使用 PowerShell 进行 Microsoft Entra 多重身份验证的身份验证方法分析。