条件访问身份验证强度

身份验证强度是一种条件访问控制,指定可以使用哪种身份验证方法组合来访问资源。 用户可以通过使用任何允许的组合进行身份验证来满足强度要求。

例如,身份验证强度可能要求仅使用具有网络钓鱼的身份验证方法来访问敏感资源。 访问非敏感资源,管理员可以创建其他身份验证强度,该身份验证强度可允许安全性较低的多重身份验证 (MFA) 组合,例如密码 + 短息。

身份验证强度基于身份验证方法策略,管理员可以在其中限定特定用户和组的身份验证方法,以便在 Microsoft Entra ID 联合应用程序中使用。 身份验证强度允许根据特定场景(例如敏感资源访问、用户风险、位置等)进一步控制这些方法的使用。

身份验证强度的方案

身份验证优势可以帮助客户处理以下应用场景:

- 需要特定的身份验证方法才能访问敏感资源。

- 当用户在应用程序中执行敏感操作时需要特定的身份验证方法(结合条件访问身份验证上下文)。

- 要求用户在访问公司网络之外的敏感应用程序时使用特定的身份验证方法。

- 需要为高风险用户提供更安全的身份验证方法。

- 要求访问资源租户的来宾用户使用特定的身份验证方法(结合跨租户设置)。

身份验证强度

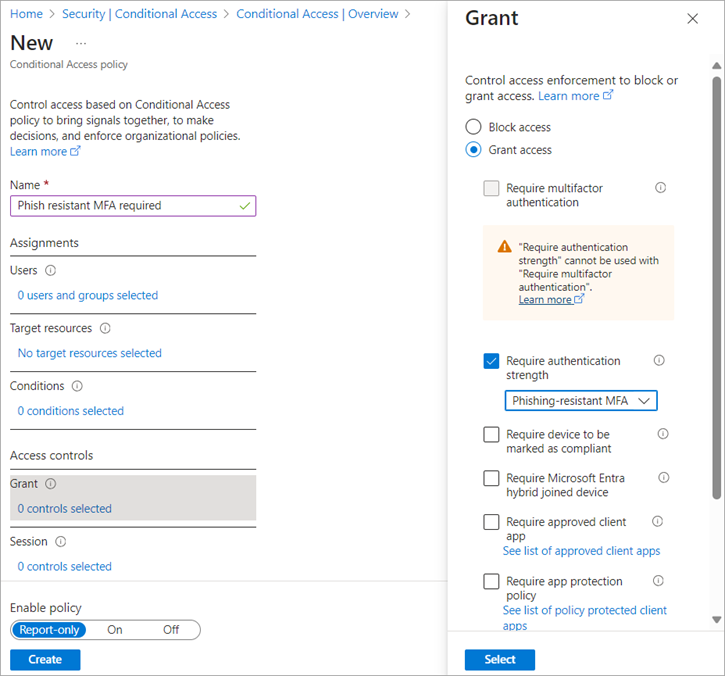

管理员可以通过使用“需要身份验证强度”控制创建条件访问策略,从而指定访问资源的身份验证强度。 管理员可以从三种内置身份验证强度中进行选择:多重身份验证强度、无密码 MFA 强度和网络钓鱼 MFA 强度。 管理员还可以根据想要允许的身份验证方法组合来创建自定义身份验证强度。

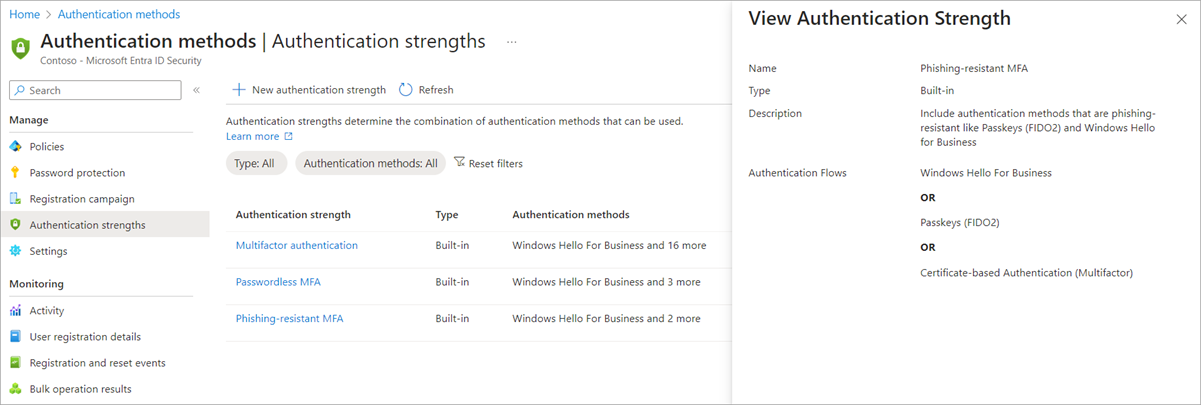

内置身份验证强度

内置身份验证强度是 Microsoft 预定义的身份验证方法的组合。 内置身份验证强度始终可用且无法修改。 Microsoft 将在新方法可用时更新内置身份验证强度。

例如,内置防网络钓鱼 MFA 强度允许以下组合:

Windows Hello for Business

或

FIDO2 安全密钥

或

Microsoft Entra 基于证书的身份验证(多重)

下表列出了每种内置身份验证强度的身份验证方法组合。 这些组合包括用户需要注册并在身份验证方法策略或旧 MFA 设置策略中启用的方法。

- MFA 强度 - 可用于满足“要求多重身份验证”设置的同一组组合。

- 无密码 MFA 强度 - 包括满足 MFA 但不需要密码的身份验证方法。

- 防网络钓鱼 MFA 强度 - 包括需要身份验证方法和登录表面之间交互的方法。

| 身份验证方式组合 | MFA 强度 | 无密码 MFA 强度 | 防网络钓鱼 MFA 强度 |

|---|---|---|---|

| FIDO2 安全密钥 | ✅ | ✅ | ✅ |

| Windows Hello 企业版 | ✅ | ✅ | ✅ |

| 基于证书的身份验证 (多重) | ✅ | ✅ | ✅ |

| Microsoft Authenticator (手机登录) | ✅ | ✅ | |

| 临时访问密码(一次性使用和多次使用) | ✅ | ||

| 密码 + 你有的东西1 | ✅ | ||

| 联合单因素 + 你有的东西1 | ✅ | ||

| 联合多重因素 | ✅ | ||

| 基于证书的身份验证 (单重) | |||

| 短信登录 | |||

| 密码 | |||

| 联合单一因素 |

1 你拥有的东西是指以下方法之一:短息、语音、推送通知、软件 OATH 令牌或硬件 OATH 令牌。

以下 API 调用可用于列出所有内置身份验证强度的定义:

GET https://graph.microsoft.com/beta/identity/conditionalAccess/authenticationStrength/policies?$filter=policyType eq 'builtIn'

条件访问管理员还可以创建自定义身份验证强度,以完全满足他们的访问要求。 有关详细信息,请参阅:自定义条件访问身份验证强度。

限制

条件访问策略仅在初始身份验证后评估 - 因此,身份验证强度不会限制用户的初始身份验证。 假设你使用的是内置的防网络钓鱼 MFA 强度。 用户仍然可以输入他们的密码,但他们需要使用网络钓鱼防护方法登录,例如 FIDO2 安全密钥,然后才能继续。

“要求多重身份验证”和“要求身份验证强度”不能在同一个条件访问策略中同时使用 - 这两个条件访问授权控制不能一起使用,因为内置身份验证强度“多重身份验证”等效于“要求多重身份验证”授权控制。

身份验证强度当前不支持的身份验证方法 - 电子邮件一次性通行证(来宾)身份验证方法不包含在可用组合中。

Windows Hello 企业版 - 如果用户已使用 Windows Hello 企业版作为其主要的身份验证方法登录,则可以使用它来满足包括 Windows Hello 企业版在内的身份验证强度要求。 但是,如果用户使用其他方法作为其主要的身份验证方法(如密码)登录,并且身份验证强度要求使用 Windows Hello 企业版,则系统会提示他们使用 Windows Hello 企业版登录。 用户需要重启会话,选择“登录选项”,并选择身份验证强度所需的方法。

已知问题

身份验证强度和登录频率 - 当资源需要身份验证强度和登录频率时,用户可以在两个不同的时间满足这两个要求。

例如,假设某个资源要求使用通行密钥 (FIDO2) 作为身份验证强度,并要求登录频率为 1 小时。 24 小时前,用户使用了通行密钥 (FIDO2) 进行登录来访问该资源。

当用户使用 Windows Hello 企业版解锁其 Windows 设备时,他们可以再次访问该资源。 昨天的登录满足身份验证强度要求,而今天的设备解锁满足登录频率要求。

身份验证强度边栏选项卡双重表示 - 平台凭据(例如“Windows Hello 企业版”)和“macOS 平台凭据”均在“Windows Hello 企业版”下的身份验证强度中表示。 若要配置一种允许使用“macOS 平台凭据”的自定义身份验证强度,请使用“Windows Hello 企业版”。

常见问题解答

我应该使用身份验证强度还是身份验证方法策略?

身份验证强度是基于身份验证方法策略。 身份验证方法策略有助于确定和配置特定用户和组在 Microsoft Entra ID 中使用的身份验证方法。 身份验证强度允许对特定场景的方法进行另一种限制,例如敏感资源访问、用户风险、位置等。

例如,Contoso 的管理员希望允许其用户通过推送通知或无密码身份验证模式使用 Microsoft Authenticator。 管理员转到身份验证方法策略中的 Microsoft Authenticator 设置,将策略范围限定为相关用户并将身份验证模式设置为任意。

然后对于 Contoso 最敏感的资源,管理员希望将访问限制为仅使用无密码身份验证方法。 管理员使用内置的“无密码 MFA 强度”创建新的条件访问策略。

因此,Contoso 中的用户可以使用密码 + 来自 Microsoft Authenticator 的推送通知或仅使用 Microsoft Authenticator(电话登录)来访问租户中的大部分资源。 但在租户中的用户访问敏感应用程序时,他们必须使用 Microsoft Authenticator(电话登录)。

先决条件

- Microsoft Entra ID P1 - 租户需要具有 Microsoft Entra ID P1 许可证才能使用条件访问。 如果需要,你可以启用免费试用。