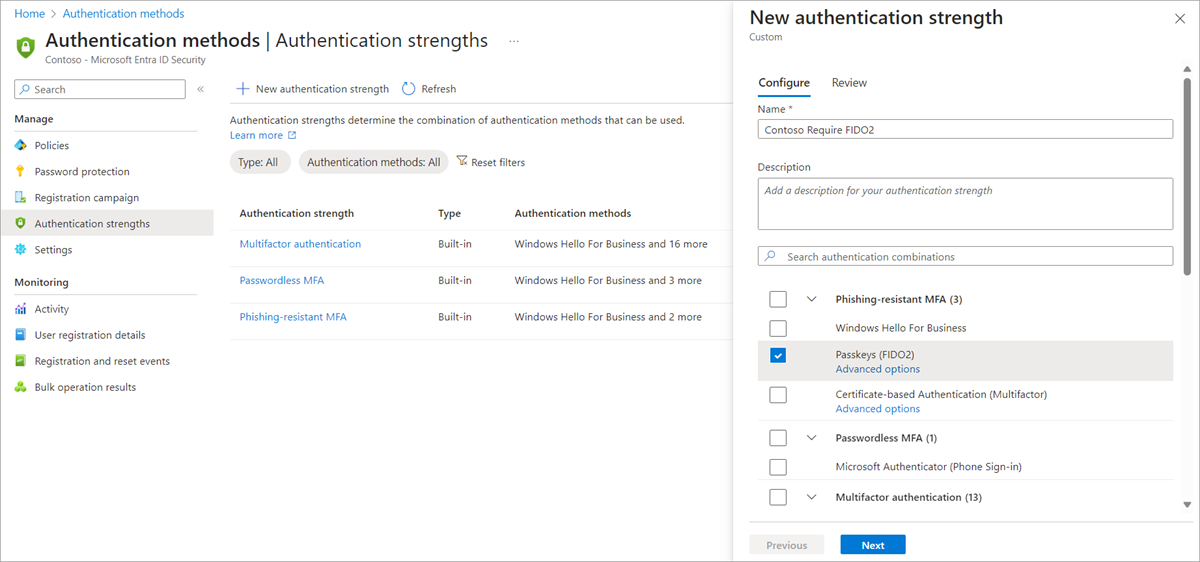

自定义条件访问身份验证强度

管理员还可以创建多达 15 个专属自定义身份验证强度,以满足其要求。 自定义身份验证强度可以包含上表中支持的任何组合。

以管理员身份登录到 Microsoft Entra 管理中心。

浏览到“保护”>“身份验证方法”>“身份验证强度”。

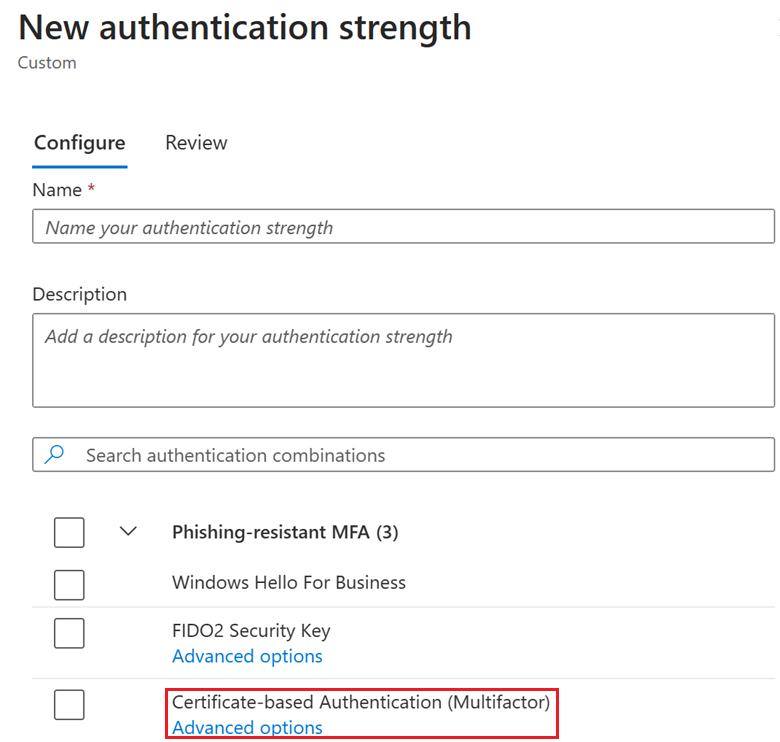

选择“新建身份验证强度”。

为你的新身份验证强度提供一个描述性名称。

(可选)提供说明。

选择要允许的任何可用方法。

选择“下一步”并查看策略配置。

更新和删除自定义身份验证强度

可以编辑某个自定义身份验证强度。 如果这个自定义身份验证强度被某个条件访问策略引用,则无法删除,你需要确认任何编辑。 要检查条件访问策略是否引用了身份验证强度,请单击条件访问策略列。

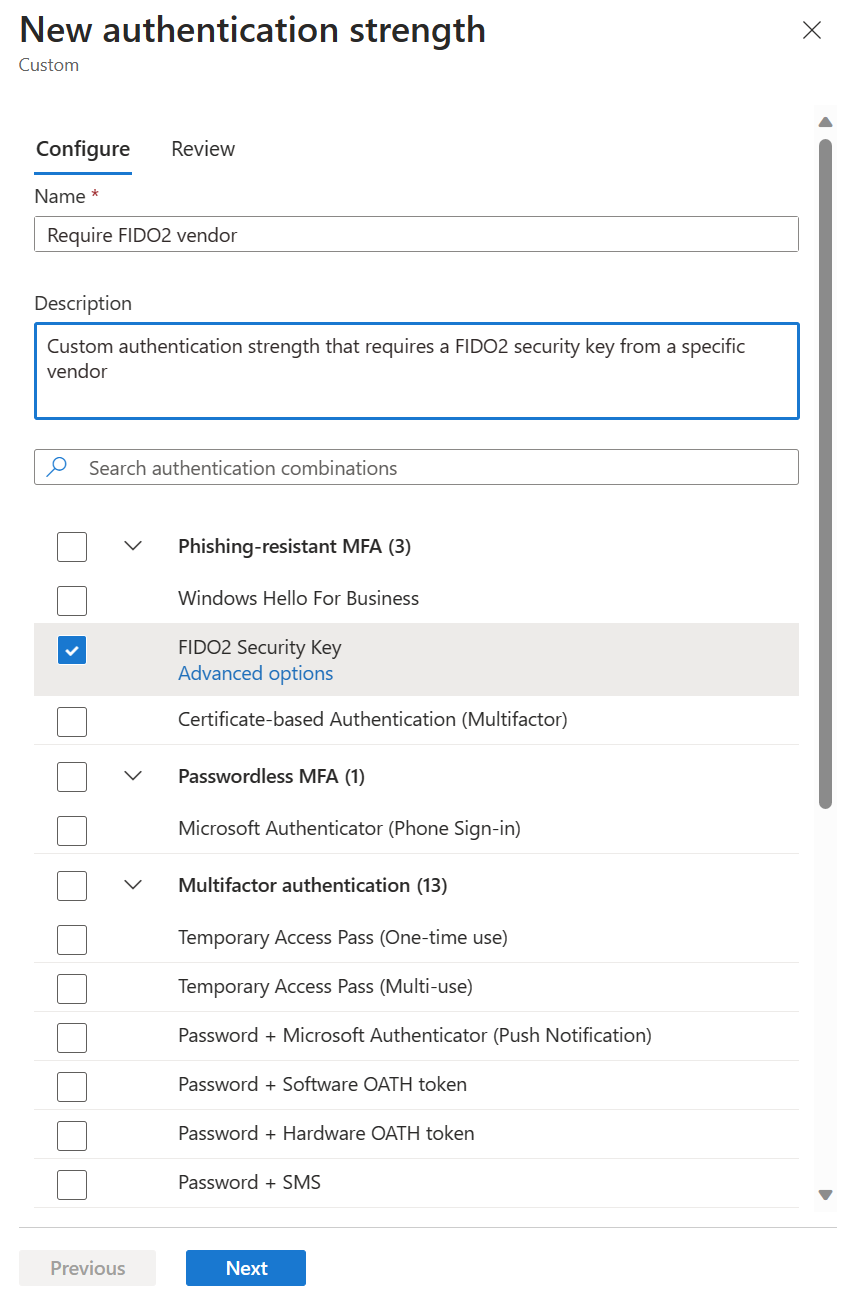

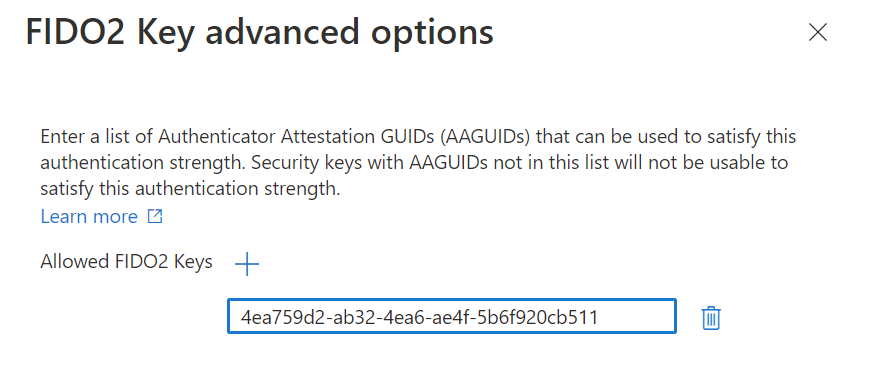

FIDO2 安全密钥高级选项

可以根据 FIDO2 安全密钥的验证器证明 GUID(AAGUID)限制 FIDO2 安全密钥的使用。 该功能允许管理员要求特定制造商提供的 FIDO2 安全密钥才能访问资源。 若要要求特定的 FIDO2 安全密钥,请先创建自定义身份验证强度。 然后选择 FIDO2 安全密钥,然后单击高级选项。

单击“允许的 FIDO2 密钥”旁边,单击 +,复制 AAGUID 值,然后单击“保存”。

基于证书的身份验证高级选项

在 身份验证方法策略中,可以根据证书颁发者或策略 OID 来配置系统证书是绑定到单因素身份验证保护级别还是多重身份验证保护级别。 还可以根据条件访问身份验证强度策略为特定资源要求单因素或多重身份验证证书。

通过使用身份验证强度高级选项,可以要求特定的证书颁发者或策略 OID 进一步限制对应用程序的登录。

例如,Contoso 使用三种不同类型的多重证书向员工颁发智能卡。 一个证书用于保密许可,另一个用于机密许可,第三个证书用于最高机密许可。 每个证书的属性都区分,例如策略 OID 或发卡机构。 Contoso 希望确保只有具有相应多重证书的用户才能访问每个分类的数据。

下一部分介绍如何使用 Microsoft Entra 管理中心和 Microsoft Graph 为 CBA 配置高级选项。

Microsoft Entra 管理中心

以管理员身份登录到 Microsoft Entra 管理中心。

浏览到“保护”>“身份验证方法”>“身份验证强度”。

选择“新建身份验证强度”。

为你的新身份验证强度提供一个描述性名称。

(可选)提供说明。

在基于证书的身份验证(单一或多重身份验证)下方,单击高级选项。

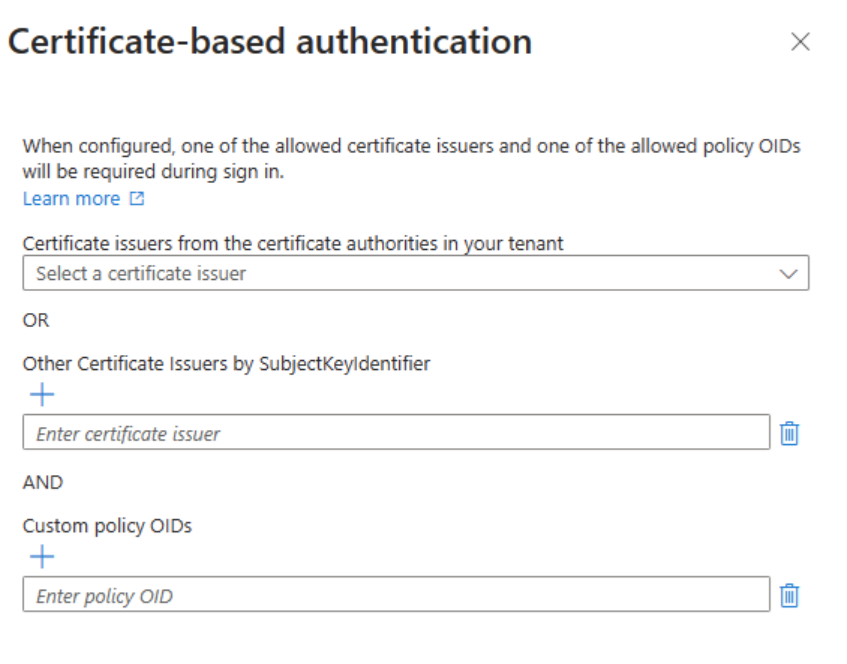

可以从下拉菜单中选择证书颁发者,键入证书颁发者并键入允许的策略 OID。 下拉菜单列出租户中的所有证书颁发者,无论是单一证书颁发者还是多重证书颁发者。

- 如果同时配置了“允许的证书颁发者”和“允许的策略 OID”,则存在 AND 关系。 用户必须使用同时满足这两个条件的证书。

- 允许的证书颁发者列表或允许的策略 OID 列表,存在 OR 关系。 用户必须使用满足其中一个颁发者或策略 OID 的证书。

- 如果要使用的证书未上传到租户中的证书颁发者,请使用按 SubjectkeyIdentifier 列出的其他证书颁发者。 如果用户在其主租户中进行身份验证,则此设置可用于外部用户应用场景。

单击下一步以检查配置,随后单击创建。

Microsoft Graph

若要使用证书组合配置创建新的条件访问身份验证强度策略,请执行以下操作:

POST /beta/identity/conditionalAccess/authenticationStrength/policies

{

"displayName": "CBA Restriction",

"description": "CBA Restriction with both IssuerSki and OIDs",

"allowedCombinations": [

" x509CertificateMultiFactor "

],

"combinationConfigurations": [

{

"@odata.type": "#microsoft.graph.x509CertificateCombinationConfiguration",

"appliesToCombinations": [

"x509CertificateMultiFactor"

],

"allowedIssuerSkis": ["9A4248C6AC8C2931AB2A86537818E92E7B6C97B6"],

"allowedPolicyOIDs": [

"1.2.3.4.6",

"1.2.3.4.5.6"

]

}

]

}

将新组合配置添加到现有策略中:

POST beta/identity/conditionalAccess/authenticationStrength/policies/{authenticationStrengthPolicyId}/combinationConfigurations

{

"@odata.type": "#microsoft.graph.x509CertificateCombinationConfiguration",

"allowedIssuerSkis": [

"9A4248C6AC8C2931AB2A86537818E92E7B6C97B6"

],

"allowedPolicyOIDs": [],

"appliesToCombinations": [

"x509CertificateSingleFactor "

]

}

限制

FIDO2 安全密钥高级选项

- FIDO2 安全密钥高级选项 - 主租户与资源租户位于不同 Microsoft 云中的外部用户不支持高级选项。

基于证书的身份验证高级选项

每个浏览器会话中只能使用一个证书。 使用证书登录后,该证书会在会话期间缓存在浏览器中。 如果证书不满足身份验证强度要求,系统不会提示你选择其他证书。 需要注销并重新登录才能重启会话。 然后,选择相关证书。

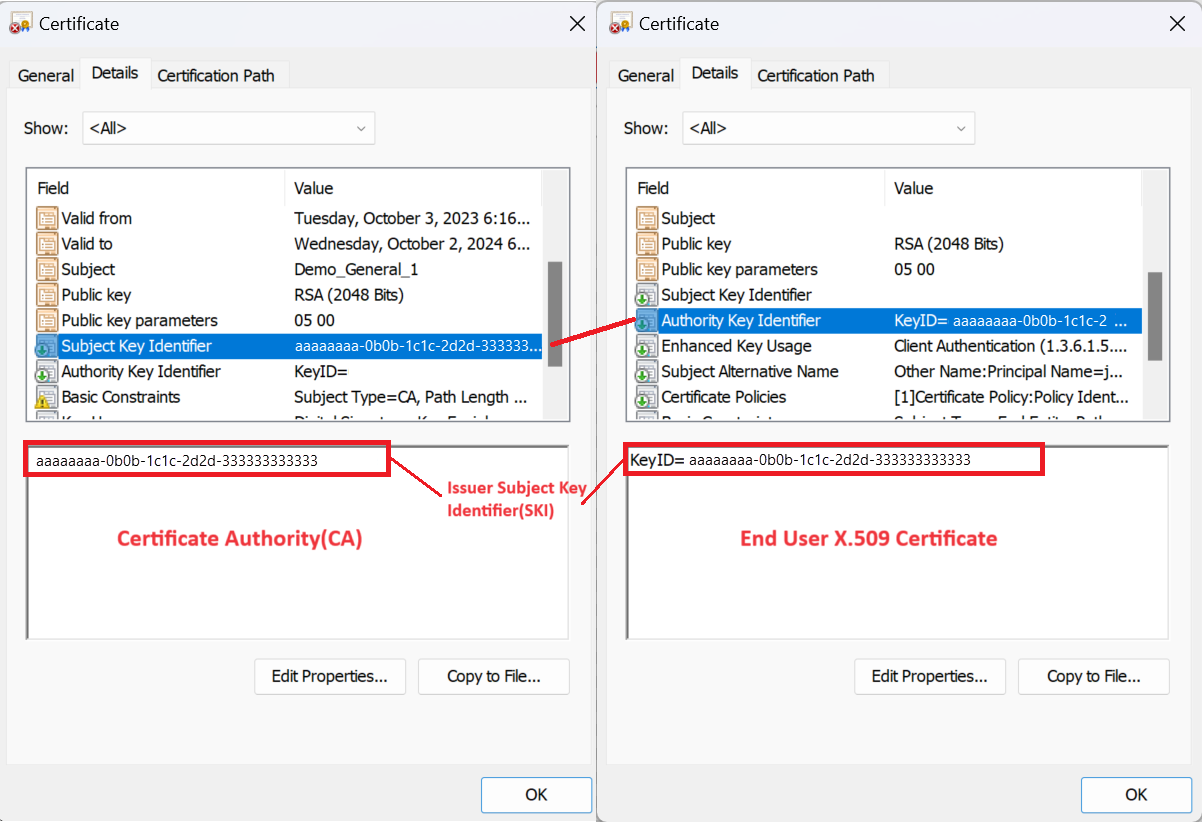

证书颁发者和用户证书应符合 X.509 v3 标准。 具体而言,若要强制实施颁发者 SKI CBA 限制,证书需要有效的 AKI:

注意

如果证书不符合要求,用户身份验证可能会成功,但不符合身份验证强度策略的 issuerSki 限制。

登录期间,将考虑最终用户证书中的前 5 个策略 OID,并将其与身份验证强度策略中配置的策略 OID 进行比较。 如果最终用户证书具有超过 5 个策略 OID,则将考虑按词法顺序排列的与身份验证强度要求匹配的前 5 个策略 OID。

对于 B2B 用户,我们可以举一个示例,该示例中 Contoso 已邀请 Fabrikam 中的用户加入其租户。 在这种情况下,Contoso 是资源租户,Fabrikam 是主租户。

- 当跨租户访问设置为关闭(Contoso 不接受主租户执行的 MFA)时 - 不支持在资源租户上使用基于证书的身份验证。

- 当跨租户访问设置为打开,Fabrikam 和 Contoso 位于同一 Microsoft Cloud 上时 - 这意味着 Fabrikam 和 Contoso 租户均位于 Azure 商业云或适用于美国政府的 Azure 云上。 此外,Contoso 信任在主租户上执行的 MFA。 在这种情况下:

- 可以使用自定义身份验证强度策略中的策略 OID 或“按 SubjectkeyIdentifier 列出的其他证书颁发者”来限制对特定资源的访问。

- 可以使用自定义身份验证强度策略中的“按 SubjectkeyIdentifier 列出的其他证书颁发者”设置来限制对特定资源的访问。

- 当跨租户访问设置为打开,Fabrikam 和 Contoso 不在同一个 Microsoft Cloud 上(例如,Fabrikam 的租户位于 Azure 商业云上,而 Contoso 的租户位于使用美国政府的 Azure 云上)时 - 无法通过使用自定义身份验证强度策略中的颁发者 ID 或策略 OID 来限制对特定资源的访问。

身份验证强度高级选项疑难解答

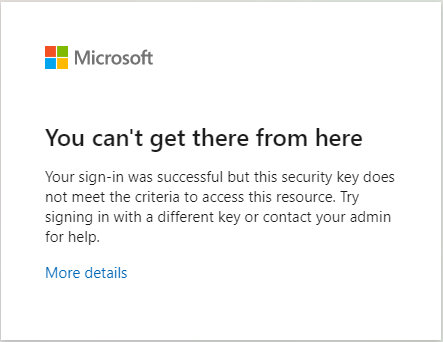

用户无法使用其 FIDO2 安全密钥进行登录

条件访问管理员可以限制对特定安全密钥的访问。 当用户尝试使用他们无法使用的密钥进行登录时,将显示“无法从此处进行访问”消息。 用户必须重启会话,并使用其他 FIDO2 安全密钥登录。

如何检查证书策略 OID 和颁发者

可以确认个人证书属性与身份验证强度高级选项中的配置匹配。

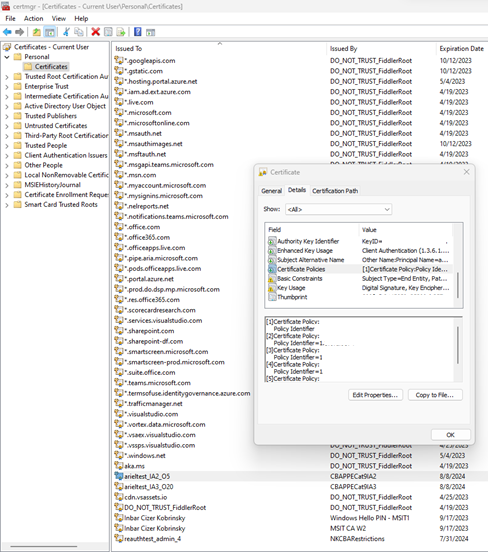

在用户的设备上,以管理员身份登录。 单击运行,键入 certmgr.msc,然后按下“Enter”。 若要检查策略 OID,请单击个人,右键单击证书,然后单击详细信息。