全局安全访问的已知限制

全局安全访问是用于 Microsoft Entra Internet Access 和 Microsoft Entra Private Access 的统一术语。

本文详细介绍了使用全局安全访问时可能会遇到的已知问题和限制。

全局安全访问客户端限制

全局安全访问客户端在多个平台上可用。 选择每个选项卡,详细了解每个平台的已知限制。

适用于 Windows 的全局安全访问客户端的已知限制包括:

安全域名系统 (DNS)

全局安全访问客户端目前在其不同版本中不支持安全 DNS,例如通过 HTTPS (DoH)、基于 TLS 的 DNS(DoT)或 DNS 安全扩展插件(DNSSEC)。 若要配置客户端以便它可以获取网络流量,必须禁用安全 DNS。 若要在浏览器中禁用 DNS,请参阅 浏览器中禁用的安全 DNS。

通过 TCP 的 DNS

DNS 使用端口 53 UDP 进行名称解析。 某些浏览器有自己的 DNS 客户端,也支持端口 53 TCP。 目前全局安全访问客户端不支持 DNS 端口 53 TCP。 作为缓解措施,通过设置以下注册表值来禁用浏览器的 DNS 客户端:

- Microsoft Edge

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge] "BuiltInDnsClientEnabled"=dword:00000000 - 铬

[HKEY_CURRENT_USER\Software\Policies\Google\Chrome] "BuiltInDnsClientEnabled"=dword:00000000

此外,添加浏览chrome://flags并禁用Async DNS resolver。

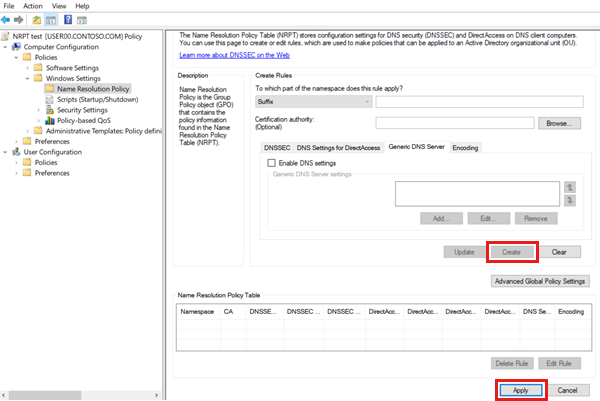

不支持组策略中的名称解析策略表规则

适用于 Windows 的全局安全访问客户端不支持组策略中的名称解析策略表 (NRPT) 规则。 为了支持专用 DNS,客户端在设备上配置本地 NRPT 规则。 这些规则会将相关的 DNS 查询重定向到专用 DNS。 如果在组策略中配置了 NRPT 规则,则它们将替代客户端配置的本地 NRPT 规则,专用 DNS 不起作用。

此外,在较旧版本的 Windows 中配置和删除的 NRPT 规则在 registry.pol 文件中创建了 NRPT 规则的空列表。 如果此组策略对象(GPO)应用于设备,则空列表将覆盖本地 NRPT 规则,专用 DNS 不起作用。

作为缓解措施:

- 如果最终用户设备上存在注册表项

HKLM\Software\Policies\Microsoft\Windows NT\DNSClient\DnsPolicyConfig,请将 GPO 配置为应用 NRPT 规则。 - 若要查找使用 NRPT 规则配置的 GPO,请执行以下操作:

- 在最终用户设备上运行

gpresult /h GPReport.html,并查找 NRPT 配置。 - 运行以下脚本,检测包含 NRPT 规则的

registry.pol中所有sysvol文件的路径。

- 在最终用户设备上运行

注意

请记住更改 sysvolPath 变量以满足网络的配置。

# =========================================================================

# THIS CODE-SAMPLE IS PROVIDED "AS IS" WITHOUT WARRANTY OF ANY KIND, EITHER

# EXPRESSED OR IMPLIED, INCLUDING BUT NOT LIMITED TO THE IMPLIED WARRANTIES

# OF MERCHANTABILITY AND/OR FITNESS FOR A PARTICULAR PURPOSE.

#

# This sample is not supported under any Microsoft standard support program

# or service. The code sample is provided AS IS without warranty of any kind.

# Microsoft further disclaims all implied warranties including, without

# limitation, any implied warranties of merchantability or of fitness for a

# particular purpose. The entire risk arising out of the use or performance

# of the sample and documentation remains with you. In no event shall

# Microsoft, its authors, or anyone else involved in the creation,

# production, or delivery of the script be liable for any damages whatsoever

# (including, without limitation, damages for loss of business profits,

# business interruption, loss of business information, or other pecuniary

# loss) arising out of the use of or inability to use the sample or

# documentation, even if Microsoft has been advised of the possibility of

# such damages.

#=========================================================================

# Define the sysvol share path.

# Change the sysvol path per your organization, for example:

# $sysvolPath = "\\dc1.contoso.com\sysvol\contoso.com\Policies"

$sysvolPath = "\\<DC FQDN>\sysvol\<domain FQDN>\Policies" ## Edit

# Define the search string.

$searchString = "dnspolicyconfig"

# Define the name of the file to search.

$fileName = "registry.pol"

# Get all the registry.pol files under the sysvol share.

$files = Get-ChildItem -Path $sysvolPath -Recurse -Filter $fileName -File

# Array to store paths of files that contain the search string.

$matchingFiles = @()

# Loop through each file and check if it contains the search string.

foreach ($file in $files) {

try {

# Read the content of the file.

$content = Get-Content -Path $file.FullName -Encoding Unicode

# Check if the content contains the search string.

if ($content -like "*$searchString*") {

$matchingFiles += $file.FullName

}

} catch {

Write-Host "Failed to read file $($file.FullName): $_"

}

}

# Output the matching file paths.

if ($matchingFiles.Count -eq 0) {

Write-Host "No files containing '$searchString' were found."

} else {

Write-Host "Files containing '$searchString':"

$matchingFiles | ForEach-Object { Write-Host $_ }

}

- 编辑在上一部分中找到的每个 GPO:

连接回退

如果云服务出现连接错误,则客户端会根据转发配置文件中匹配规则的 强化 值,回退到直接 Internet 连接或阻止连接。

地理位置

对于隧道到云服务的网络流量,应用程序服务器(网站)会将连接的源 IP 检测为边缘的 IP 地址(而不是用户设备的 IP 地址)。 此方案可能会影响依赖于地理位置的服务。

提示

对于 Microsoft 365 和 Microsoft Entra 来检测设备的真实源 IP,请考虑启用 源 IP 还原。

虚拟化支持

无法在托管虚拟机的设备上安装全局安全访问客户端。 但是,只要客户端未安装在主机上,就可以在虚拟机上安装全局安全访问客户端。 因此,适用于 Linux 的 Windows 子系统(WSL)不会从安装在主机上的客户端获取流量。

Hyper-V 支持:

- 外部虚拟交换机:全局安全访问 Windows 客户端当前不支持具有 Hyper-V 外部虚拟交换机的主机。 但是,可以将客户端安装在虚拟机上,以将流量隧道传送到全局安全访问。

- 内部虚拟交换机:全局安全访问 Windows 客户端可以安装在主机和来宾计算机上。 客户端隧道仅传输其安装的计算机的网络流量。 换句话说,安装在主机上的客户端不会隧道传输来宾计算机的网络流量。

Global Secure Access Windows 客户端支持 Azure 虚拟机和 Azure 虚拟桌面(AVD)。

注意

全局安全访问 Windows 客户端不支持 AVD 多会话。

代理

如果在应用程序级别(例如浏览器)或 OS 级别配置代理,请配置代理自动配置 (PAC) 文件以排除你期望客户端隧道的所有 FQDN 和 IP。

若要防止特定 FQDN/IP 的 HTTP 请求通过隧道连接到代理,请将 FQDN/IP 作为例外添加到 PAC 文件。 (这些 FQDN/IP 位于用于隧道的全局安全访问的转发配置文件中)。 例如:

function FindProxyForURL(url, host) {

if (isPlainHostName(host) ||

dnsDomainIs(host, ".microsoft.com") || // tunneled

dnsDomainIs(host, ".msn.com")) // tunneled

return "DIRECT"; // If true, sets "DIRECT" connection

else // If not true...

return "PROXY 10.1.0.10:8080"; // forward the connection to the proxy

}

如果无法建立直接 Internet 连接,请将客户端配置为通过代理连接到 Global Secure Access 服务。 例如,将 grpc_proxy 系统变量设置为匹配代理的值,例如 http://proxy:8080。

若要应用配置更改,请重启全局安全访问客户端 Windows 服务。

数据包注入

客户端仅隧道使用套接字发送的流量。 它不会使用驱动程序(例如,网络映射器(Nmap)生成的一些流量)通过隧道将流量注入到网络堆栈。 注入的数据包直接转到网络。

多会话

全局安全访问客户端不支持同一计算机上的并发会话。 此限制适用于为多会话配置的远程桌面协议(RDP)服务器和虚拟桌面基础结构(VDI)解决方案,例如 Azure 虚拟桌面(AVD)。

Arm64

全局安全访问客户端不支持 Arm64 体系结构。

Internet 访问不支持 QUIC

由于 Internet 访问尚不支持 QUIC,因此无法对端口 80 UDP 和 443 UDP 的流量进行隧道传输。

提示

目前,专用访问和 Microsoft 365 个工作负荷支持 QUIC。

管理员可以禁用 QUIC 协议,触发客户端通过 TCP 回退到 HTTPS,这是 Internet 访问中完全支持的。 有关详细信息,请参阅 Internet 访问不支持

WSL 2 连接

在主机上启用适用于 Windows 的全局安全访问客户端时,可能会阻止来自适用于 Linux 的 Windows 子系统 (WSL) 2 环境的传出连接。 若要缓解此事件,请创建 .wslconfig 文件,将 dnsTunneling 设置为 false。 这样,来自 WSL 的所有流量都会绕过全局安全访问并直接转到网络。 有关详细信息,请参阅 WSL中的

远程网络限制

远程网络的已知限制包括:

- 每个租户的最大远程网络数为 10。 每个远程网络的最大设备链接数为 4。

- 在没有全局安全访问客户端的情况下,Microsoft通过远程网络连接访问流量。 但是,不会强制实施条件访问策略。 换句话说,仅当用户具有全局安全访问客户端时,才会强制实施全局安全访问Microsoft流量的条件访问策略。

- 必须使用全局安全访问客户端Microsoft Entra Private Access。 远程网络连接仅支持 Microsoft Entra Internet 访问。

- 目前,只能将远程网络分配给Microsoft流量转发配置文件。

访问控制限制

访问控制的已知限制包括:

- Microsoft流量的通用条件访问目前不支持持续访问评估(CAE)。

- 目前不支持将条件访问策略应用于专用访问流量。 若要为此行为建模,可以在应用程序级别为快速访问和全局安全访问应用应用条件访问策略。 有关详细信息,请参阅 将条件访问应用于专用访问应用。

- 无需全局安全访问客户端即可通过远程网络连接访问流量Microsoft流量;但是,不会强制实施条件访问策略。 换句话说,仅当用户具有全局安全访问客户端时,才会强制实施全局安全访问Microsoft流量的条件访问策略。

- SharePoint Online 和 Exchange Online 支持使用持续访问评估的合规网络检查数据平面强制实施(预览版)。

- 启用全局安全访问条件访问信号可为身份验证平面(Microsoft Entra ID)和数据平面信号(预览版)启用信号。 目前无法单独启用这些设置。

- 专用访问应用程序目前不支持合规网络检查。

- 启用源 IP 还原后,只能看到源 IP。 全局安全访问服务的 IP 地址不可见。 如果想要查看全局安全访问服务 IP 地址,请禁用源 IP 还原。

- 目前仅 Microsoft资源 评估基于 IP 位置的条件访问策略,因为原始源 IP 地址对受持续访问评估(CAE)保护的非Microsoft资源不知道。

- 如果使用 CAE 的 严格的位置强制实施,则尽管用户处于受信任的 IP 范围,但用户会被阻止。 若要解决此问题,请执行以下建议之一:

- 如果具有面向非Microsoft资源的基于 IP 位置的条件访问策略,请不要启用严格的位置强制实施。

- 确保源 IP 还原支持流量。 否则,不要通过全局安全访问发送相关流量。

- 目前,需要通过全局安全访问客户端进行连接才能获取专用访问流量。

- 数据平面保护功能处于预览状态(身份验证平面保护已正式发布)。

- 如果启用了通用租户限制,并在允许列表中访问租户的 Microsoft Entra 管理中心,则可能会看到“访问被拒绝”错误。 若要更正此错误,请将以下功能标志添加到 Microsoft Entra 管理中心:

?feature.msaljs=true&exp.msaljsexp=true- 例如,你适用于 Contoso。 合作伙伴租户 Fabrikam 位于允许列表中。 可能会看到 Fabrikam 租户Microsoft Entra 管理中心的错误消息。

- 如果收到 URL

https://entra.microsoft.com/的“拒绝访问”错误消息,则添加功能标志,如下所示:https://entra.microsoft.com/?feature.msaljs%253Dtrue%2526exp.msaljsexp%253Dtrue#home

- 如果收到 URL

- 只有适用于 Windows 的全局安全访问客户端(从版本 1.8.239.0 开始)才知道通用 CAE。 在其他平台上,全局安全访问客户端使用常规访问令牌。

- Microsoft Entra ID 颁发全局安全访问的短期令牌。 通用 CAE 访问令牌的生存期介于 60 到 90 分钟之间,支持准实时吊销。

- Microsoft Entra ID 信号到达全局安全访问客户端并提示用户重新进行身份验证大约需要两到五分钟。

- 在收到 CAE 事件以完成重新身份验证后,用户有两分钟的宽限期。 两分钟后,现有网络流经全局安全访问将中断,直到用户成功登录到 Global Secure Access 客户端。

流量转发配置文件限制

流量转发配置文件的已知限制包括:

- 单个服务会持续添加到Microsoft流量配置文件。 目前,Microsoft Entra ID、Microsoft Graph、Exchange Online 和 SharePoint Online 作为Microsoft流量配置文件的一部分受支持

- 目前,只能使用全局安全访问客户端获取专用访问流量。 无法从远程网络获取专用访问流量。

- 仅最终用户设备本地子网外部的 IP 范围支持通过 IP 地址将流量隧道传送到专用访问目标。

- 必须根据流量转发配置文件中完全限定域名(FQDN)的规则,通过 HTTPS(安全 DNS)禁用 DNS 以隧道传输网络流量。

专用访问限制

专用访问的已知限制包括:

- 避免快速访问与全局安全访问应用之间的重叠应用段。

- 避免快速访问与每应用访问之间的应用段重叠。

- 仅最终用户设备本地子网外部的 IP 范围支持通过 IP 地址将流量隧道传送到专用访问目标。

- 目前,只能使用全局安全访问客户端获取专用访问流量。 无法将远程网络分配给专用访问流量转发配置文件。

Internet 访问限制

Internet 访问的已知限制包括:

- 目前,管理员可以根据最多 8,000 个 FQDN 总数创建 100 个 Web 内容筛选策略和最多 1,000 条规则。 管理员还可以创建最多 256 个安全配置文件。

- 平台假定 HTTP/S 流量的标准端口(端口 80 和 443)。

- 全局安全访问客户端不支持 IPv6。 客户端隧道仅传输 IPv4 流量。 客户端不会获取 IPv6 流量,因此直接传输到网络。 若要确保所有流量都路由到全局安全访问,请将网络适配器属性设置为 IPv4 首选。

- 此平台上尚不支持 UDP。

- 用户友好的最终用户通知正在开发中。

- Internet Access 的远程网络连接正在开发中。

- 传输层安全性(TLS)检查正在开发中。

- 基于 URL 路径的 HTTP 和 HTTPS 流量的筛选和 URL 分类正在开发中。