使用持续访问评估严格强制实施位置策略(预览版)

严格强制实施位置策略是条件访问策略中使用的持续访问评估 (CAE) 的新强制模式。 此新模式为资源提供保护,如果条件访问策略不允许资源提供程序检测到的 IP 地址,则立即停止访问。 此选项是 CAE 位置强制实施的最高安全模式,要求管理员了解其网络环境中的身份验证和访问请求的路由。 请参阅持续访问评估简介,了解支持 CAE 的客户端和资源提供程序(如 Outlook 电子邮件客户端和 Exchange Online)评估位置更改的方式。

| 位置强制实施模式 | 推荐的网络拓扑 | 如果资源检测到的 IP 地址不在允许列表中 | 好处 | Configuration |

|---|---|---|---|---|

| 标准(默认值) | 适用于所有拓扑 | 仅当 Microsoft Entra ID 检测到允许的 IP 地址时,才会颁发生存期较短的令牌。 否则,将阻止访问 | 在拆分隧道网络部署中回退到 CAE 前的位置检测模式,其中 CAE 强制实施会影响工作效率。 CAE 仍强制实施其他事件和策略。 | 无(默认设置) |

| 严格强制实施的位置策略 | 出口 IP 地址专用于 Microsoft Entra ID 和所有资源提供程序流量并且可枚举 | 阻止访问 | 最安全,但需要充分理解的网络路径 | 1.使用较小的总体测试 IP 地址假设 2. 在“会话控制”下启用“严格强制实施” |

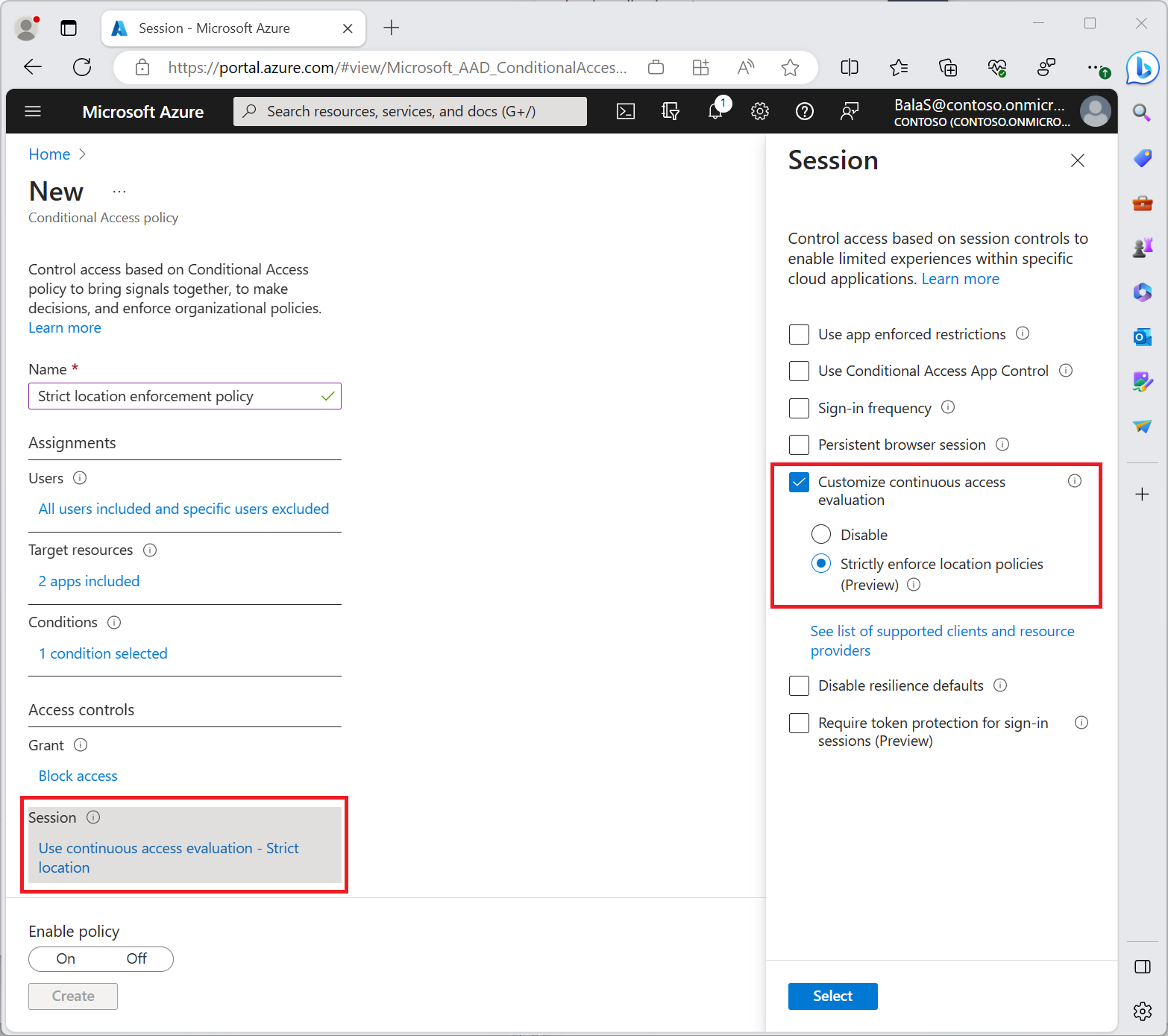

配置严格强制实施的位置策略

步骤 1 - 为目标用户配置基于条件访问位置的策略

在管理员创建要求严格位置强制实施的条件访问策略之前,他们必须熟悉使用策略,如基于条件访问位置的策略中所述。 在继续下一步之前,应先对一部分用户测试此类策略。 管理员可以通过在启用严格强制实施之前进行测试,避免允许的 IP 地址与 Microsoft Entra ID 在身份验证期间识别到的实际 IP 地址之间存在差异。

步骤 2 - 对一小部分用户测试策略

启用需要对一部分测试用户严格强制实施位置的策略后,请使用 Microsoft Entra ID 登录日志中的筛选器“资源识别到的 IP 地址”验证测试体验。 此验证使管理员能够发现以下场景:严格强制执行位置原则可能会阻止使用不允许的 IP 的用户(可通过启用 CAE 的资源提供程序辨别)访问。

在管理员启用需要严格位置执行的条件访问策略之前,他们应完成以下操作:

- 确保流向 Microsoft Entra ID 的所有身份验证流量和流向资源提供程序的访问流量都来自已知的专用出口 IP。

- 如 Exchange Online、Teams、SharePoint Online 和 Microsoft Graph

- 确保用户可以访问 Microsoft Entra ID 和资源提供程序的所有 IP 地址都包含在其基于 IP 的命名位置中。

- 确保他们不会通过全局安全访问向非 Microsoft 365 应用程序发送流量。

- 这些非 Microsoft 365 应用程序不支持源 IP 还原。 在全局安全访问模式下启用“严格强制执行位置原则”会阻止访问,即使用户使用受信任的 IP 位置也是如此。

- 查看其条件访问策略,确保其中没有任何不支持 CAE 的策略。 有关详细信息,请参阅 CAE 支持的 CA 策略。

如果管理员不执行此验证,其用户可能会受到负面影响。 如果流向 Microsoft Entra ID 或 CAE 支持的资源的流量通过共享或不可定义的出口 IP,请勿在条件访问策略中启用严格位置强制实施。

步骤 3 - 使用 CAE 工作簿识别应添加到命名位置的 IP 地址

如果尚未创建,请使用公共模板“持续访问评估见解”创建新的 Azure 工作簿,以识别 Microsoft Entra ID 发现的 IP 地址与资源识别到的 IP 地址之间的 IP 不匹配情况。 在本例中,你可能具有拆分隧道网络配置。 若要确保在启用“严格强制执行位置原则”时不会意外锁定用户,管理员应:

查并识别 CAE 工作簿中标识的任何 IP 地址。

将与已知的组织出口点关联的公共 IP 地址添加到其定义的命名位置。

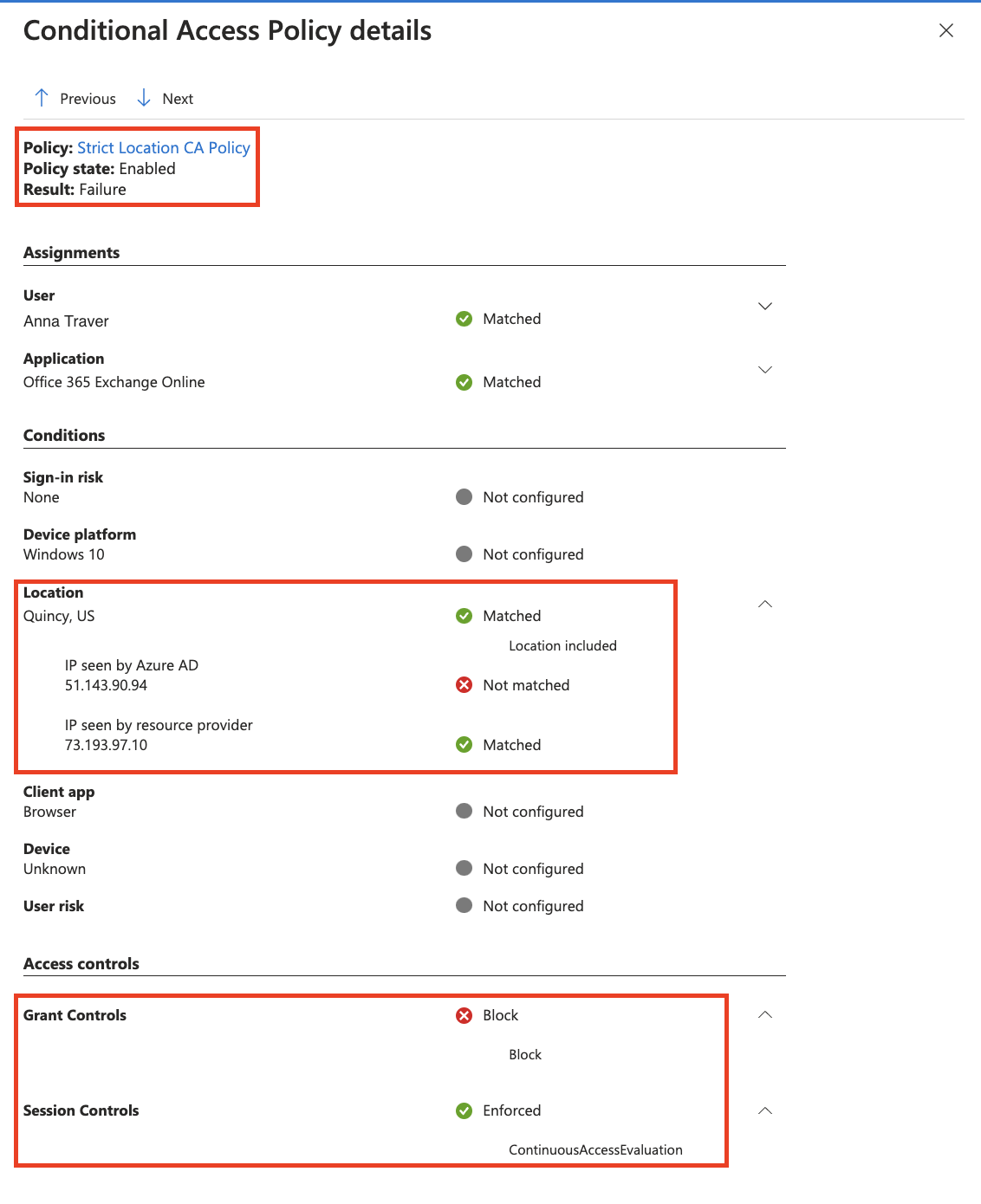

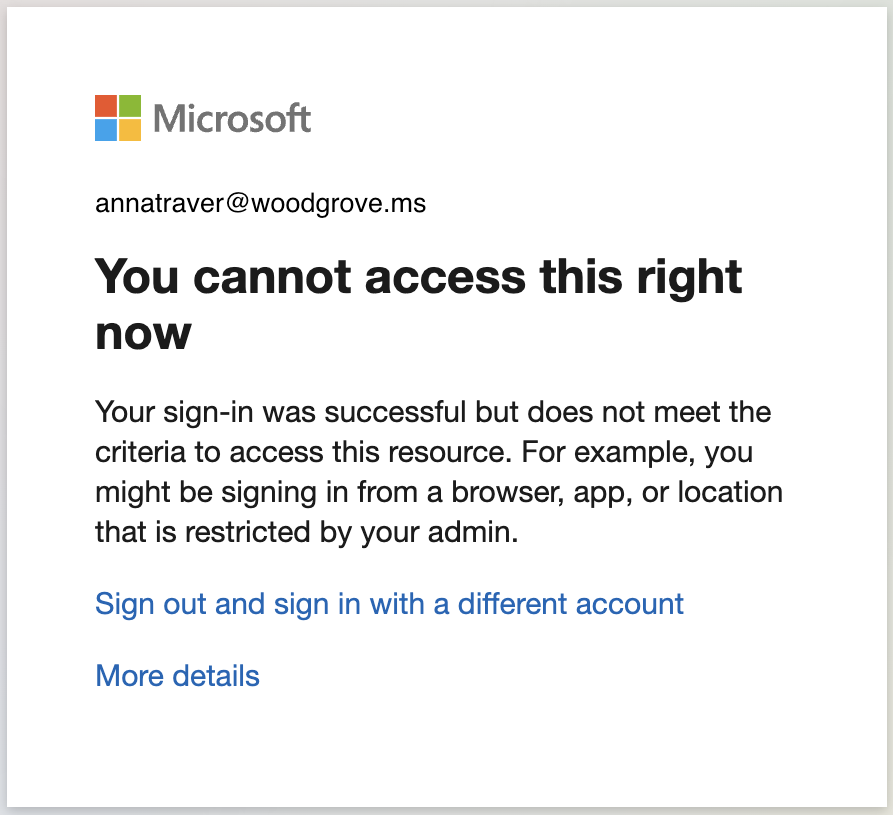

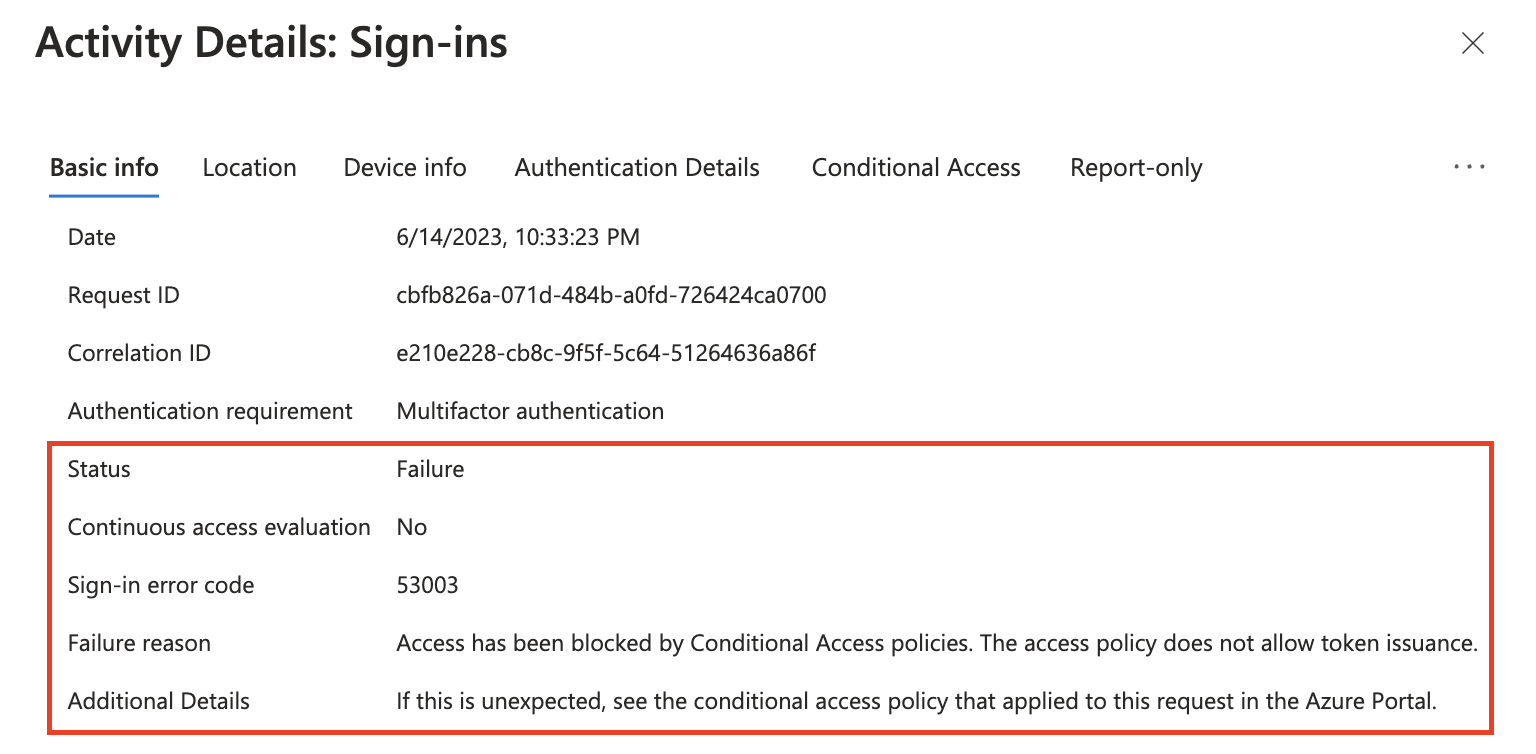

以下屏幕截图显示了阻止客户端访问资源的示例。 此阻止是由于触发了需要 CAE 严格位置强制实施的策略而导致的,这些策略将撤消客户端的会话。

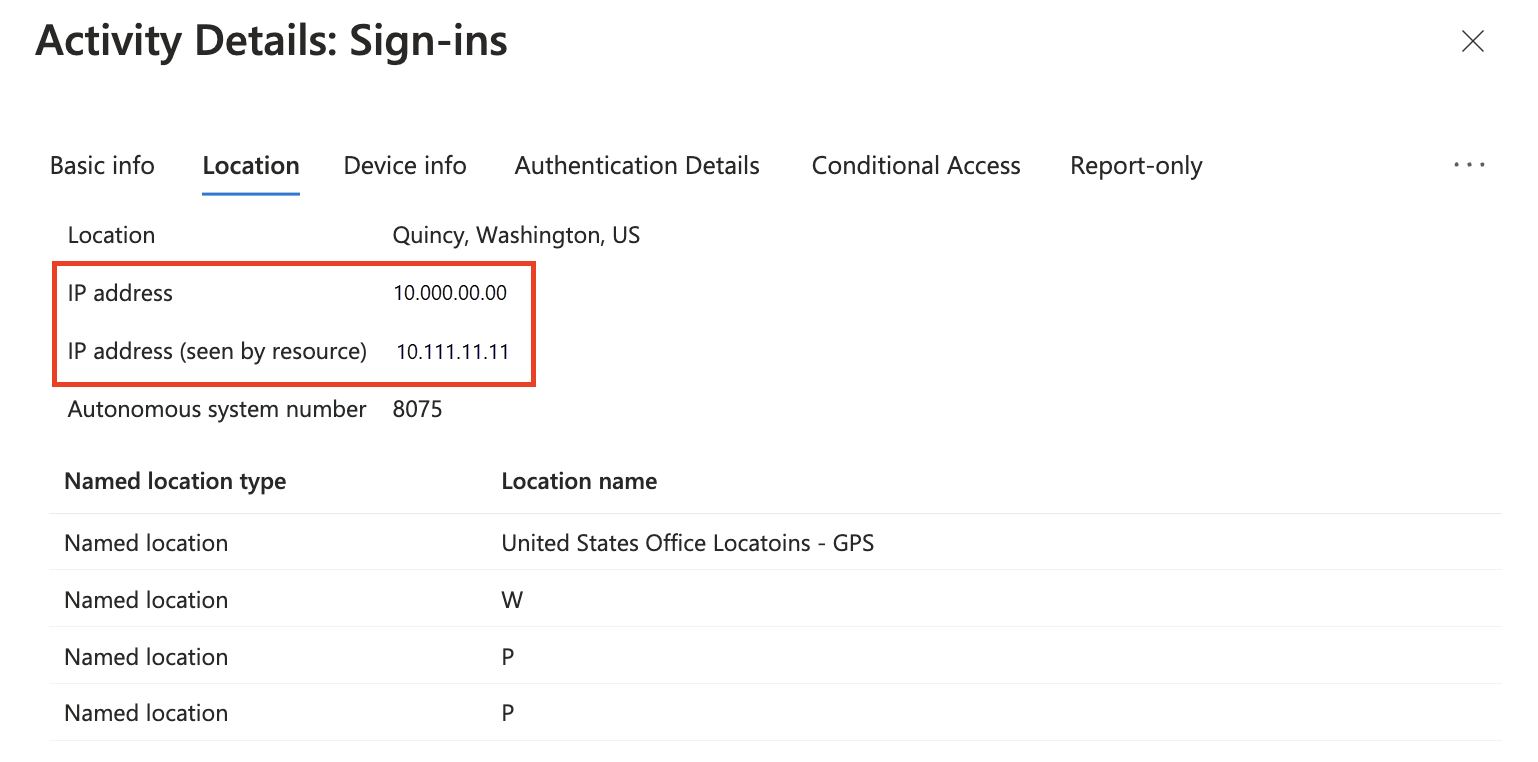

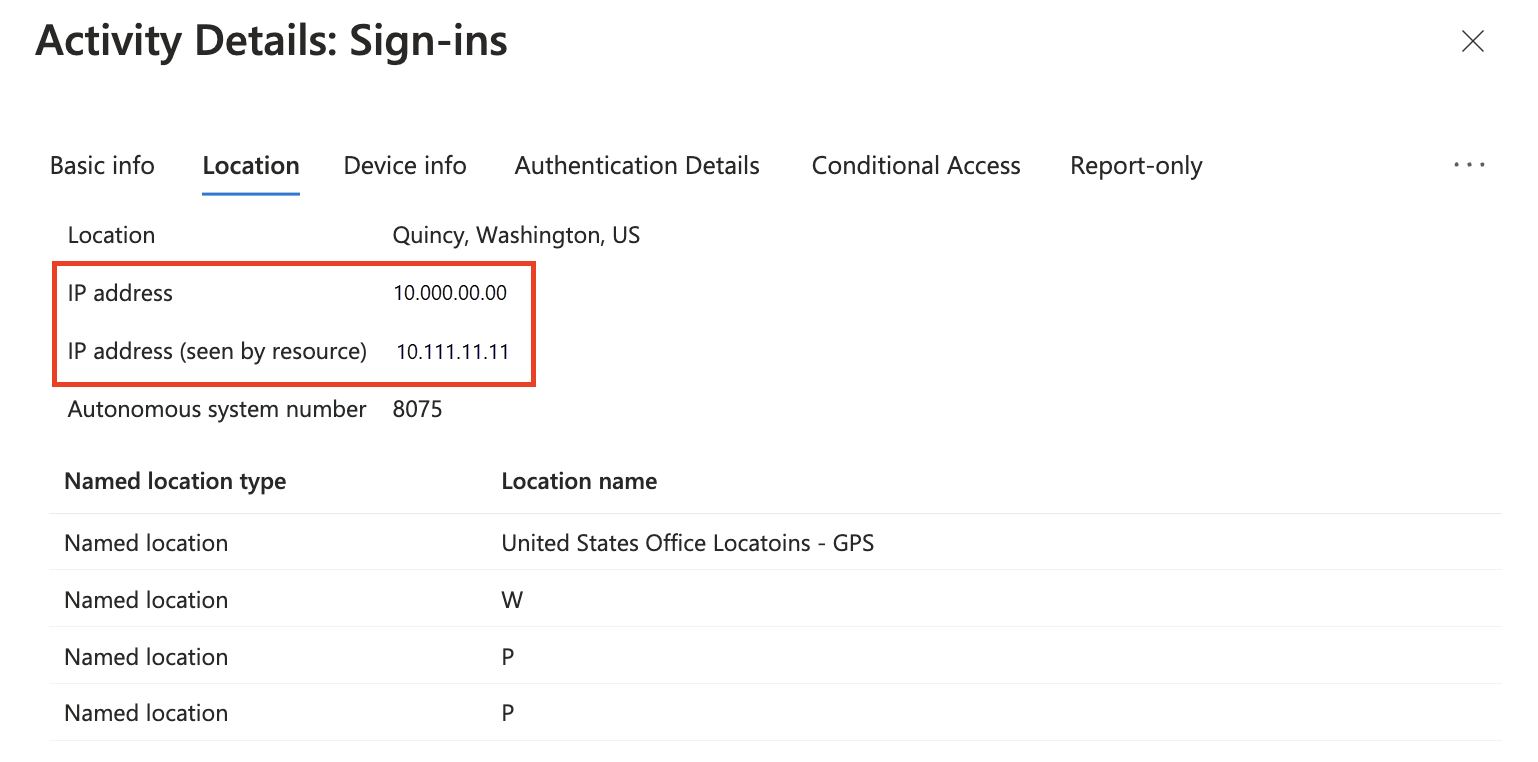

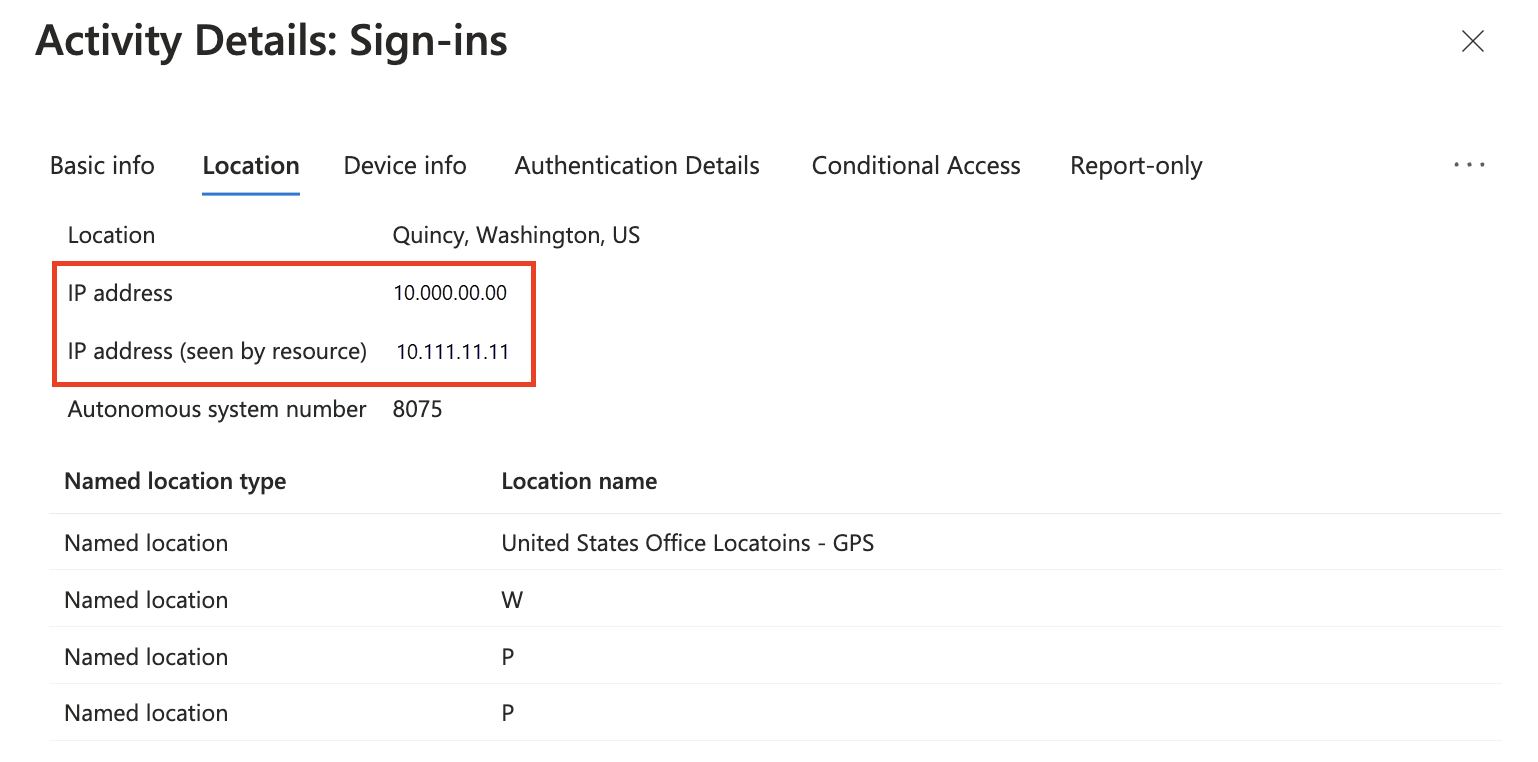

该行为可在登录日志中验证。 查找“资源看到的 IP 地址”,并在用户遇到来自条件访问的意外阻止时,调查将此 IP 添加到命名位置。

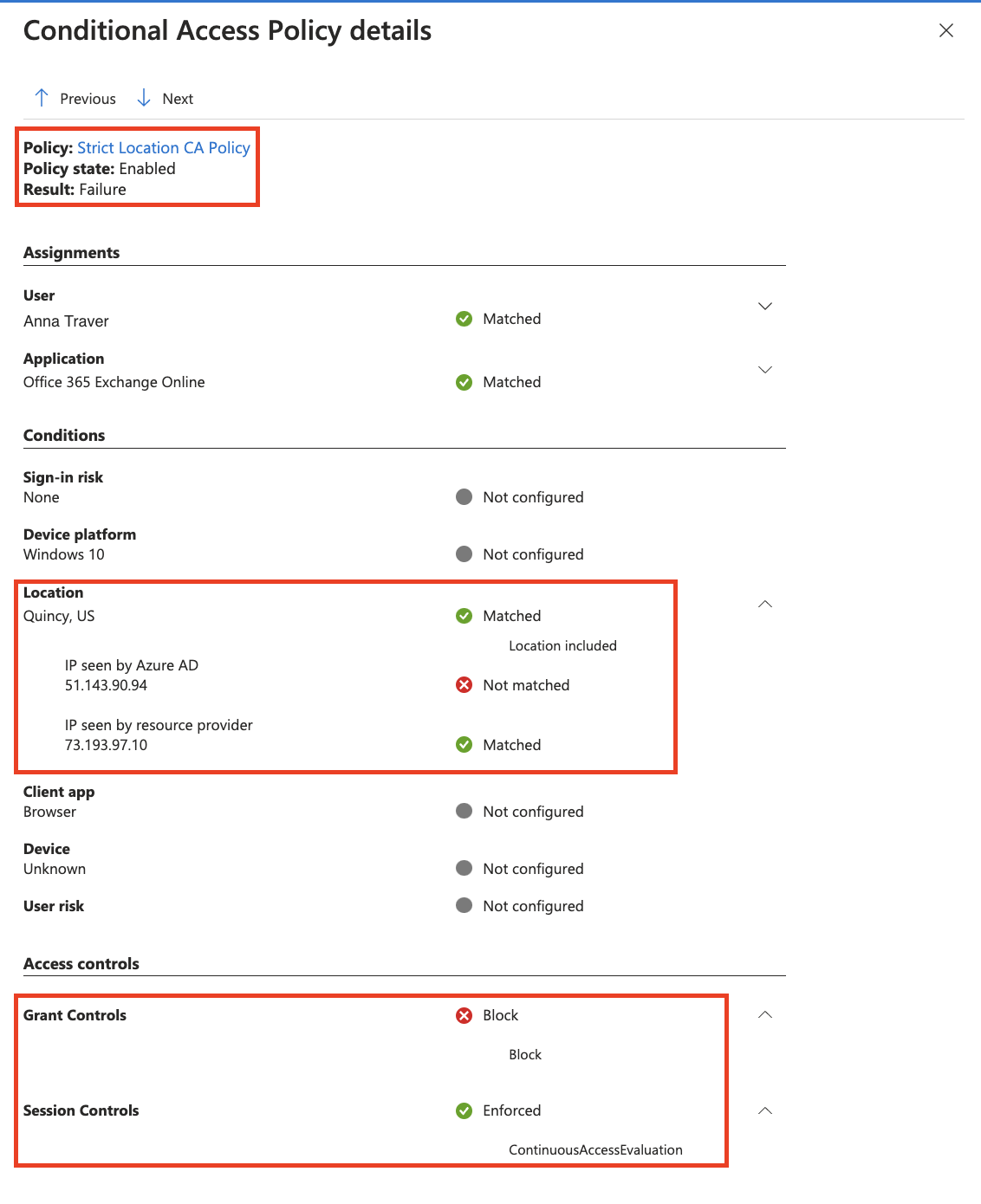

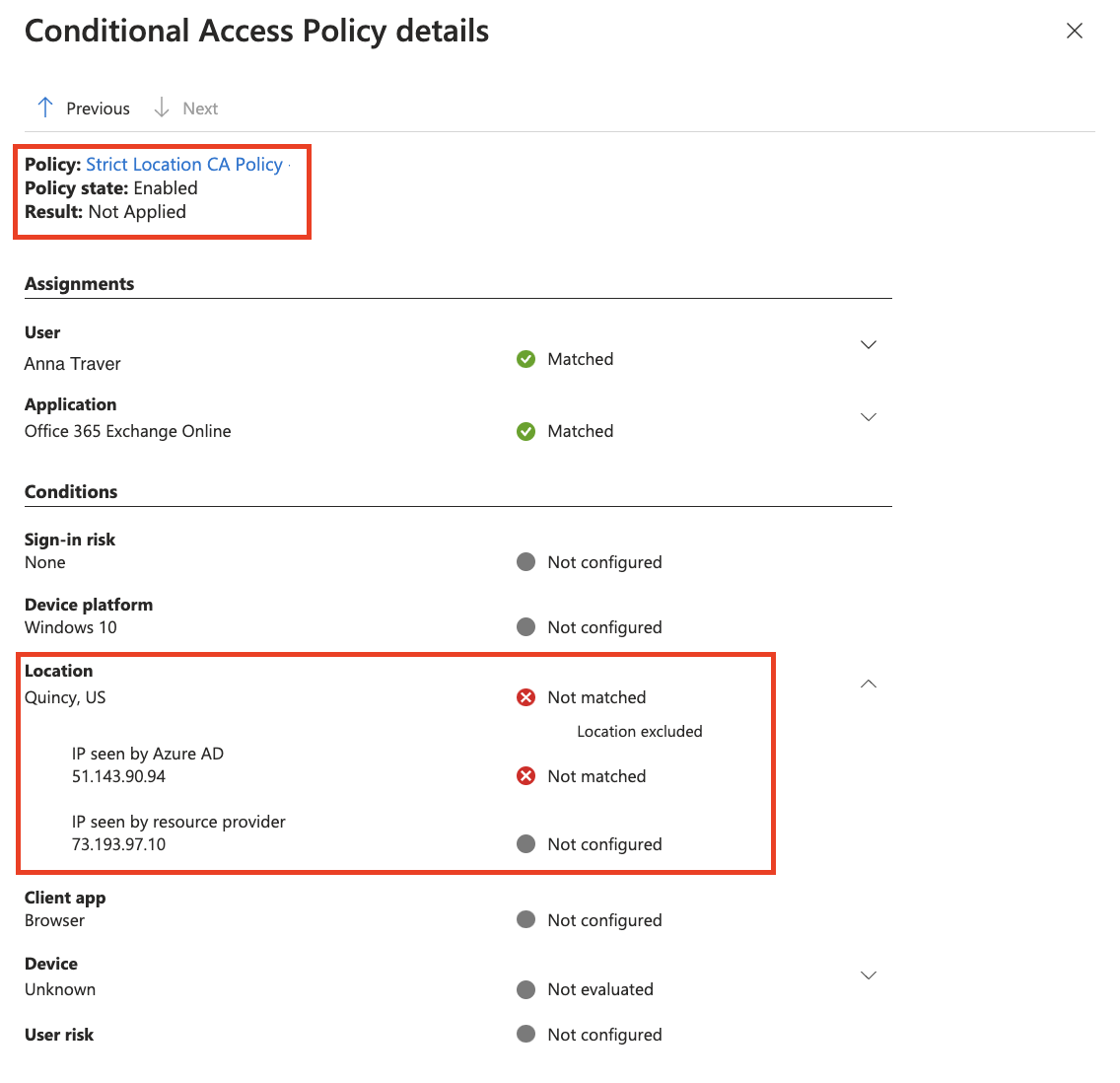

查看“条件访问策略详细信息”选项卡,可以更详细地了解阻止的登录事件。

步骤 4 - 继续部署

使用扩展用户组重复步骤 2 和 3,直到在目标用户群中应用“严格强制实施位置策略”。 请谨慎推出,以避免影响用户体验。

使用登录日志进行故障排除

管理员可以调查登录日志,以查找具有“资源看到的 IP 地址”的事例。

- 至少以报告读取者身份登录到 Microsoft Entra 管理中心。

- 浏览到“标识”>“监视和运行状况”>“登录日志”。

- 通过添加筛选器和列来筛选出不必要的信息,查找要查看的事件。

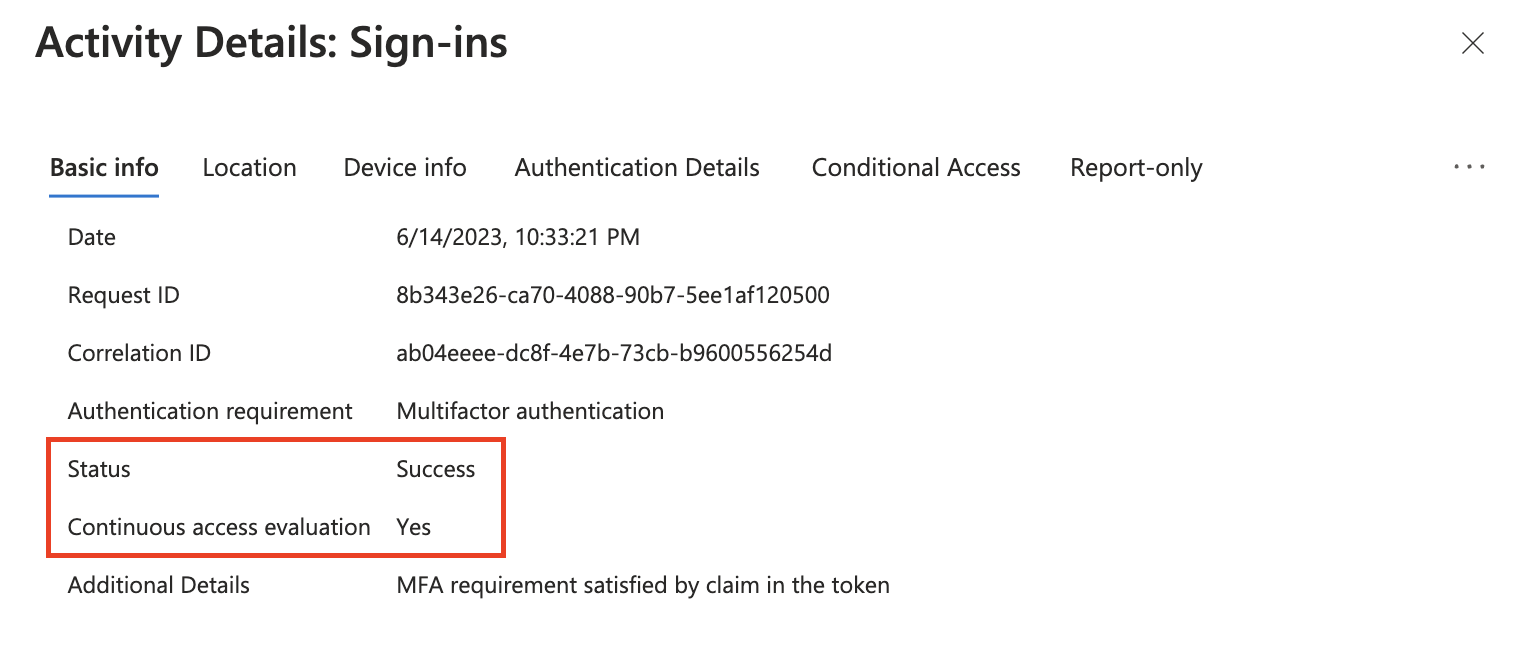

初始身份验证

使用 CAE 令牌成功进行身份验证。

“资源识别到的 IP 地址”不同于 Microsoft Entra ID 识别到的 IP 地址。 尽管资源看到的 IP 地址是已知的,但在资源重定向用户以重新评估资源看到的 IP 地址之前,不会强制实施。

Microsoft Entra 身份验证成功,因为未在资源级别应用严格位置强制实施。

用于重新评估的资源重定向

身份验证失败,且未颁发 CAE 令牌。

“资源识别到的 IP 地址”不同于 Microsoft Entra ID 识别到的 IP 地址。

身份验证未成功,因为“资源看到的 IP 地址”不是条件访问中已知的命名位置。