适用于 Microsoft Windows 的全球安全访问客户端

全球安全访问客户端是全球安全访问的重要组成部分,可帮助组织管理和保护最终用户设备上的网络流量。 客户端的主要角色是路由需要由全球安全访问到云服务的流量。 所有其他流量直接流向网络。 门户中配置的转发配置文件确定全球安全访问客户端路由到云服务的流量。

注意

全局安全访问客户端也适用于 macOS、Android 和 iOS。 若要了解如何在这些平台上安装 Global Secure Access 客户端,请参阅

本文介绍如何下载并安装适用于 Windows 的全球安全访问客户端。

先决条件

- 载入到全球安全访问的 Microsoft Entra 租户。

- 联接到已加入租户的托管设备。 设备必须为 Microsoft Entra 联接或 Microsoft Entra 混合联接。

- 不支持已注册 Microsoft Entra 设备。

- 全球安全访问客户端需要 64 位版本的 Windows 10 或 Windows 11。

- 支持 Azure 虚拟桌面单会话。

- 不支持 Azure 虚拟桌面多会话。

- 支持 Windows 365。

- 安装或升级客户端需要本地管理员凭据。

- 全球安全访问客户端需要许可。 有关详细信息,请参阅什么是全球安全访问的许可部分。 如果需要,可以购买许可证或获取试用许可证。

下载客户端

可以从 Microsoft Entra 管理中心下载最新版本的全球安全访问客户端。

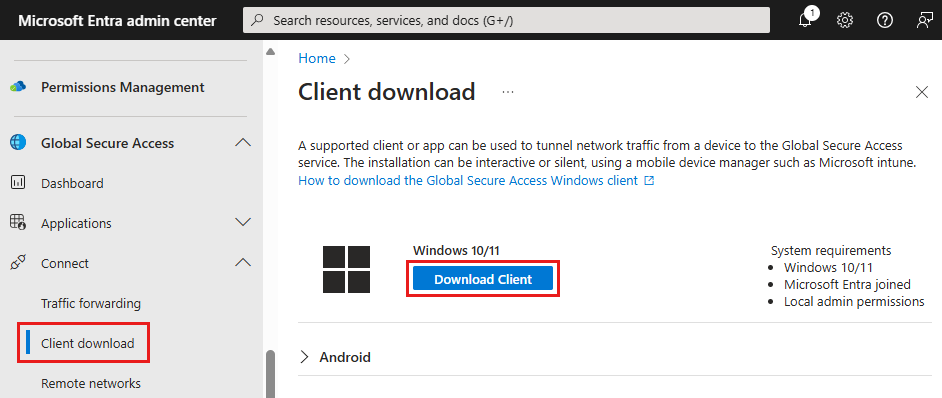

- 以全局安全访问管理员身份登录到 Microsoft Entra 管理中心。

- 浏览到“全球安全访问”>“连接”>“客户端下载”。

- 选择“下载客户端”。

安装全球安全访问客户端

自动安装

组织可以使用 /quiet 交换机以无提示方式安装客户端,或使用移动设备管理平台(如 Microsoft Intune)将客户端部署到其设备。

手动安装

若要手动安装全球安全访问客户端:

- 运行 GlobalSecureAccessClient.exe 设置文件。 接受软件许可条款。

- 客户端使用 Microsoft Entra 凭据以无提示方式登录。 如果无提示登录失败,安装程序会提示手动登录。

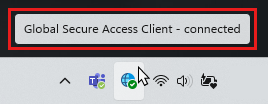

- 登录。 连接图标变为绿色。

- 将鼠标悬停在连接图标上以打开客户端状态通知,该通知应显示为“已连接”。

客户端操作

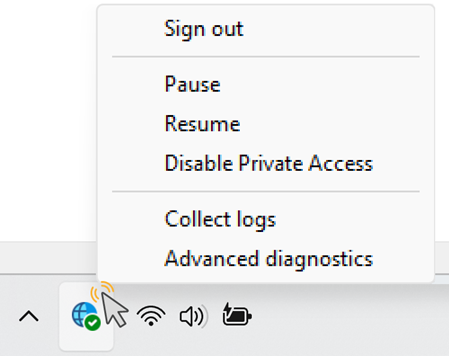

若要查看可用的客户端菜单操作,请右键单击全球安全访问系统托盘图标。

提示

全球安全访问客户端菜单操作将因 客户端注册表项配置而异。

| 操作 | 说明 |

|---|---|

| 注销 | 默认情况下隐藏。 如果需要使用不用来登录 Windows 的 Microsoft Entra 用户登录全球安全访问客户端,请使用“退出登录”操作。 若要使此操作可用,请更新相应的客户端注册表项。 |

| 禁用 | 选择“禁用”操作以禁用客户端。 在启用客户端或重启计算机之前,客户端将保持禁用状态。 |

| 启用 | 启用全球安全访问客户端。 |

| 禁用专用访问 | 默认情况下隐藏。 如果要在将设备直接连接到企业网络时绕过全局安全访问,以便直接通过网络而不是全局安全访问来访问专用应用程序,请使用“禁用专用访问”操作。 若要使此操作可用,请更新相应的客户端注册表项。 |

| 收集日志 | 选择此操作以收集客户端日志(有关客户端计算机的信息、服务的相关事件日志以及注册表值),并将其存档在 zip 文件中,与 Microsoft 支持部门共享以进行调查。 日志的默认位置是 C:\Program Files\Global Secure Access Client\Logs。 也可以通过在命令提示符中输入以下命令,在 Windows 上收集客户端日志:C:\Program Files\Global Secure Access Client\LogsCollector\LogsCollector.exe" <username> <user>。 |

| 高级诊断 | 选择此操作以启动高级诊断实用工具并访问各种故障排除工具。 |

客户端状态指示器

状态通知

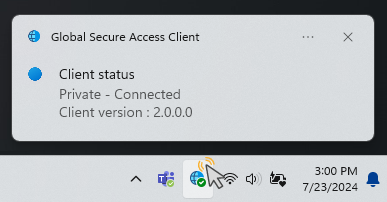

双击“全局安全访问”图标以打开客户端状态通知,并查看为客户端配置的每个通道的状态。

系统托盘图标中的客户端状态

| 图标 | 消息 | 说明 |

|---|---|---|

| 全局安全访问 | 客户端正在初始化并检查其与全局安全访问的连接。 | |

| 全球安全访问 - 已连接 | 客户端已连接至全局安全访问。 | |

| 全球安全访问 - 已禁用 | 由于服务处于离线状态或用户已禁用客户端,因此客户端被禁用。 | |

| 全球安全访问 - 已断开连接 | 客户端无法连接到全局安全访问。 | |

| 全球安全访问 - 某些通道无法访问 | 客户端部分连接到全球安全访问(即至少以下一个通道的连接失败:Microsoft Entra、Microsoft 365、专用访问、Internet 访问)。 | |

| 全球安全访问 - 已由组织禁用 | 组织已禁用客户端(即,所有流量转发配置文件均已禁用)。 | |

| 全局安全访问 - 已禁用专用访问 | 用户禁用了在此设备上的专用访问。 | |

| 全局安全访问 - 无法连接到 Internet | 客户端无法检测到 Internet 连接。 设备连接到的网络没有 Internet 连接或需要强制网络门户登录。 |

已知限制

此功能具有一个或多个已知限制。 有关此功能的已知问题和限制的更多详细信息,请参阅 全局安全访问的已知限制。

故障排除

若要对全局安全访问客户端进行故障排除,请右键单击任务栏中的客户端图标,然后选择其中一个故障排除选项:“收集日志”或“高级诊断”。

提示

管理员可以通过修改客户端注册表项来调整全局安全访问客户端菜单选项。

有关全局安全访问客户端故障排除的更多详细信息,请参阅以下文章:

客户端注册表项

全球安全访问客户端使用特定的注册表项启用或禁用不同的功能。 管理员可以使用移动设备管理 (MDM) 解决方案(如 Microsoft Intune 或组策略)来控制注册表值。

注意

除非 Microsoft 支持部门指示,否则不要更改其他注册表值。

限制非特权用户

管理员可以通过设置以下注册表项来阻止 Windows 设备上的非特权用户禁用或启用客户端:

Computer\HKEY_LOCAL_MACHINE\Software\Microsoft\Global Secure Access Client

RestrictNonPrivilegedUsers REG_DWORD

| Data | 说明 |

|---|---|

| 0x0 | Windows 设备上的非特权用户可以禁用和启用客户端。 |

| 0x1 | 限制 Windows 设备上的非特权用户禁用和启用客户端。 UAC 提示要求针对禁用和启用选项使用本地管理员凭据。 管理员还可以隐藏禁用按钮(请参阅隐藏或取消隐藏系统托盘菜单按钮)。 |

在客户端上禁用或启用专用访问

此注册表值控制是否为客户端启用或禁用专用访问。 如果用户连接到公司网络,可以选择绕过全球安全访问并直接访问专用应用程序。

用户可以通过系统托盘菜单禁用和启用专用访问。

提示

仅当菜单未隐藏(请参阅“隐藏或取消隐藏系统托盘菜单按钮”)并且为此租户启用了专用访问时,此选项才可用。

管理员可以通过设置注册表项来禁用或启用用户的专用访问:

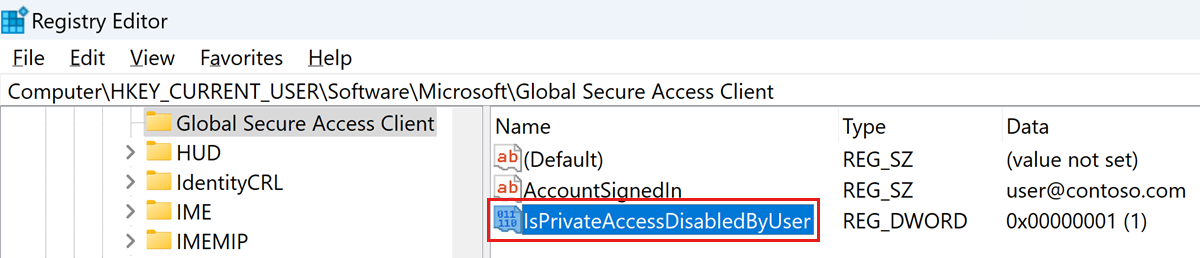

Computer\HKEY_CURRENT_USER\Software\Microsoft\Global Secure Access Client

| 值 | 类型 | Data | 说明 |

|---|---|---|---|

| IsPrivateAccessDisabledByUser | REG_DWORD | 0x0 | 此设备上启用了专用访问。 发往专用应用程序的网络流量通过全球安全访问。 |

| IsPrivateAccessDisabledByUser | REG_DWORD | 0x1 | 此设备上禁用了专用访问。 发往专用应用程序的网络流量直接转到网络。 |

如果注册表值不存在,则默认值为 0x0,将启用专用访问。

隐藏或取消隐藏系统托盘菜单按钮

管理员可以在客户端系统托盘图标菜单中显示或隐藏特定按钮。 创建以下注册表项值:

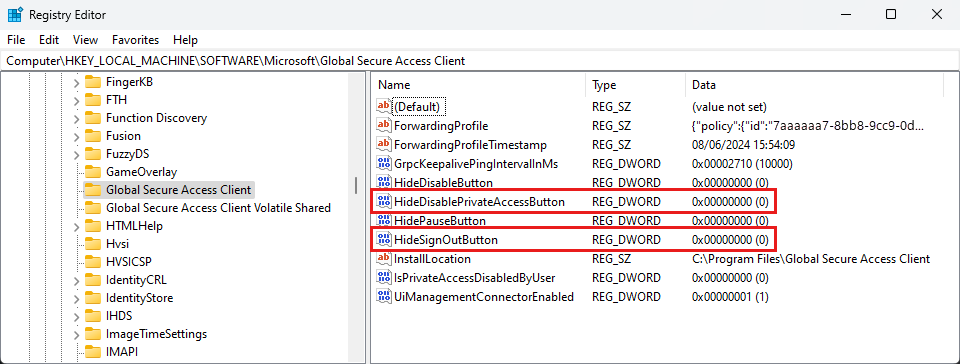

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client

| 值 | 类型 | Data | 默认行为 | 说明 |

|---|---|---|---|---|

| HideSignOutButton | REG_DWORD | 0x0 - 显示 0x1 - 隐藏 | hidden | 配置此设置以显示或隐藏注销操作。 此选项适用于特定情况,即用户需要使用不用来登录 Windows 的 Microsoft Entra 用户登录客户端的情况。 注意:必须使用设备所加入的同一 Microsoft Entra 租户中的用户登录到客户端。 还可以使用注销操作重新对现有用户进行身份验证。 |

| HideDisablePrivateAccessButton | REG_DWORD | 0x0 - 显示 0x1 - 隐藏 | hidden | 配置此设置以显示或隐藏“禁用专用访问”操作。 此选项适用于以下情况:设备直接连接到企业网络,而用户更喜欢直接通过网络而不是全局安全访问访问来访问专用应用程序。 |

| HideDisableButton | REG_DWORD | 0x0 - 显示 0x1 - 隐藏 | 显示 | 配置此设置以显示或隐藏“禁用”操作。 可见时,用户可以禁用全球安全访问客户端。 客户端将保持禁用状态,直到用户再次启用它。 如果“禁用”操作已隐藏,则非特权用户无法禁用客户端。 |

有关详细信息,请参阅适用于高级用户的在 Windows 中配置 IPv6 指南。