对全局安全访问客户端进行故障排除:高级诊断

本文档提供有关全局安全访问客户端的故障排除指南。 将探讨“高级诊断”实用工具的每个选项卡。

简介

全局安全访问客户端在后台运行,并将相关的网络流量路由到全局安全访问。 它不需要用户交互。 高级诊断工具使客户端的行为对管理员可见,并帮助进行故障排除。

启动高级诊断工具

若要启动高级诊断工具:

- 右键单击系统托盘中的“全局安全访问客户端”图标。

- 选择“高级诊断”。 如果启用,用户帐户控制 (UAC) 会提示提升权限。

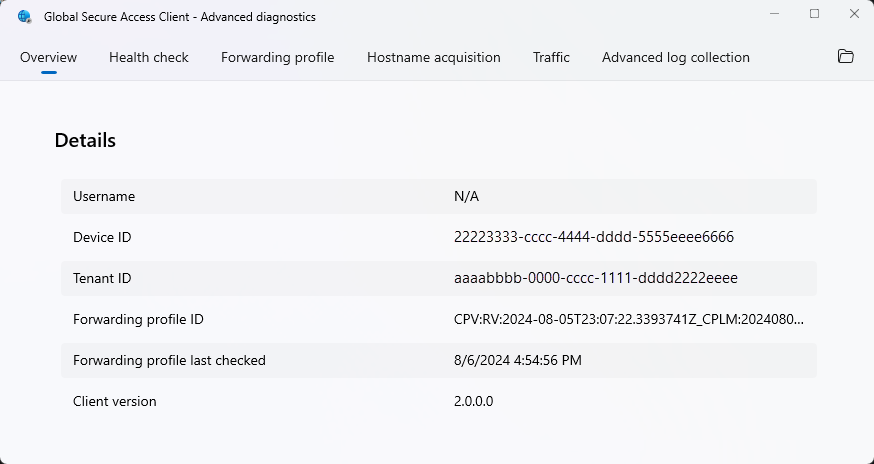

“概览”选项卡

高级诊断“概述”选项卡显示有关全局安全访问客户端的常规配置详细信息:

- 用户名:向客户端进行身份验证的用户的 Microsoft Entra 用户主体名称。

- 设备 ID:Microsoft Entra 中设备的 ID。 设备必须加入租户。

- 租户 ID:客户端指向的租户的 ID,与设备加入的租户相同。

- 转发配置文件 ID:客户端当前正在使用的转发配置文件的 ID。

- 上次检查的转发配置文件:客户端上次检查更新转发配置文件的时间。

- 客户端版本:当前安装在设备上的全局安全访问客户端的版本。

运行状况检查选项卡

“运行状况检查”选项卡执行常见测试,以验证客户端是否正常工作,以及其组件是否正在运行。 有关“运行状况检查”选项卡的更深入介绍,请参阅对全局安全访问客户端进行故障排除:“运行状况检查”选项卡。

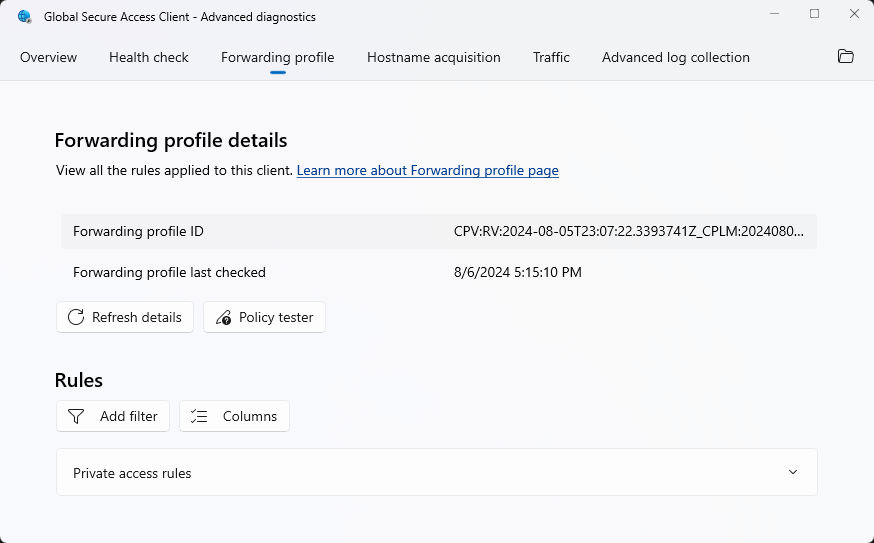

“转发配置文件”选项卡

“转发配置文件”选项卡显示为转发配置文件设置的当前活动规则的列表。 该选项卡包含以下信息:

- 转发配置文件 ID:客户端当前正在使用的转发配置文件的 ID。

- 上次检查的转发配置文件:客户端上次检查更新转发配置文件的时间。

- 刷新详细信息:选择此项以从客户端缓存中重新加载转发数据(如果上次刷新后数据已更新)。

- 策略测试人员:选择此项以显示连接到特定目标的活动规则。

- 添加筛选器:选择此项以设置筛选器,以便根据一组特定的筛选器属性仅查看规则的子集。

- 列:选择要显示在表中的列。

规则部分显示按每个工作负载分组的规则列表(M365 规则、专用访问规则、Internet 访问规则)。 此列表仅包含租户中激活的工作负载的规则。

提示

如果规则包含多个目标,例如完全限定的域名 (FQDN) 或 IP 范围,则规则将跨越多行,每个目标各有一行。

对于每个规则,可用的列包括:

- 优先级:规则的优先级。 优先级较高的规则(较小的数值)优先于优先级较低的规则。

- 目标 (IP/FQDN):流量的目标(按 FQDN 或 IP)。

- 协议:流量的网络协议:TCP 或 UDP。

- 端口:流量的目标端口。

- 操作:当设备的传出流量与目标、协议和端口匹配时,客户端采取的操作。 支持的操作包括隧道传输(路由到全局安全访问)或绕过(直接转到目标)。

- 强化:当流量应通过隧道传输(路由到全局安全访问)但与云服务的连接失败时执行的操作。 支持的强化操作是阻止(删除连接)或绕过(让连接直接转到网络)。

- 规则 ID:转发配置文件中规则的唯一标识符。

- 应用程序 ID:与规则关联的专用应用程序的 ID。 此列仅适用于专用应用程序。

主机名获取选项卡

主机名获取选项卡允许基于转发配置文件中的 FQDN 规则收集客户端获取的主机名的实时列表。 每个主机名都显示在新行中。

- 开始收集:选择以开始获取的主机名的实时集合。

- 导出 CSV:选择以将获取的主机名列表导出到 CSV 文件。

- 清除表:选择以清除表中显示的获取的主机名。

- 添加筛选器:选择以设置筛选器,以便根据一组特定的筛选器属性仅查看获取的主机名的子集。

- 列:选择要显示在表中的列。

对于每个主机名,可用列包括:

- 时间戳:每个 FQDN 主机名获取的日期和时间。

- FQDN:获取的主机名的 FQDN。

- 生成的 IP 地址:由客户端为内部目的生成的 IP 地址。 对于与相对 FQDN 建立的连接,此 IP 显示在“流”选项卡中。

- 获取:显示“是”或“否”以指示 FQDN 是否与转发配置文件中的规则匹配。

- 原始 IP 地址:查询 FQDN 时,DNS 响应中的第一个 IPv4 地址。 如果最终用户设备指向的 DNS 服务器未返回查询的 IPv4 地址,则原始 IP 地址将显示空值。

流量选项卡

“流量”选项卡允许根据转发配置文件中的规则收集设备打开的连接实时列表。 每个连接都显示在新行中。

- 开始收集:选择以开始实时收集连接。

- 导出 CSV:选择以将连接列表导出到 CSV 文件。

- 清除表:选择以清除表中显示的连接。

- 添加筛选器:选择以设置筛选器,以便根据一组特定的筛选器属性仅查看连接的子集。

- 列:选择要显示在表中的列。

对于每个连接,可用列包括:

- 时间戳开始:操作系统打开连接的时间。

- 时间戳结束:操作系统关闭连接的时间。

- 连接状态:指示连接是仍然处于活动状态还是已关闭。

- 协议:连接的网络协议,TCP 或 UDP。

- 目标 FQDN:连接的目标 FQDN。

- 源端口:连接的源端口。

- 目标 IP:连接的目标。

- 目标端口:连接的目标端口。

- 相关矢量 ID:与门户中的全球安全访问流量日志关联的每个连接的唯一 ID。 Microsoft 支持部门还可以使用此 ID 调查与特定连接相关的内部日志。

- 进程名称:打开连接的进程的名称。

- 进程 ID:打开连接的进程 ID 号。

- 发送的字节数:从设备发送到目标的字节数。

- 接收的字节数:设备从目标接收的字节数。

- 通道:通过隧道连接到的通道,可以是 Microsoft 365、专用访问或 Internet 访问。

- 流 ID:连接的内部 ID 号。

- 规则 ID:用于确定此连接操作的转发配置文件规则的标识符。

-

操作:为此连接执行的操作,可能的操作包括:

- 隧道:客户端通过隧道连接到云中的全球安全访问服务。

- 绕过:连接通过设备的网络直接连接到目标,客户端无需干预。

- 阻止:客户端阻止了连接(仅在强化模式下可能)。

- 强化:指示强化是否应用于此连接,可以是“是”或“否”。 当无法从设备访问全球安全访问服务时,强化将适用。

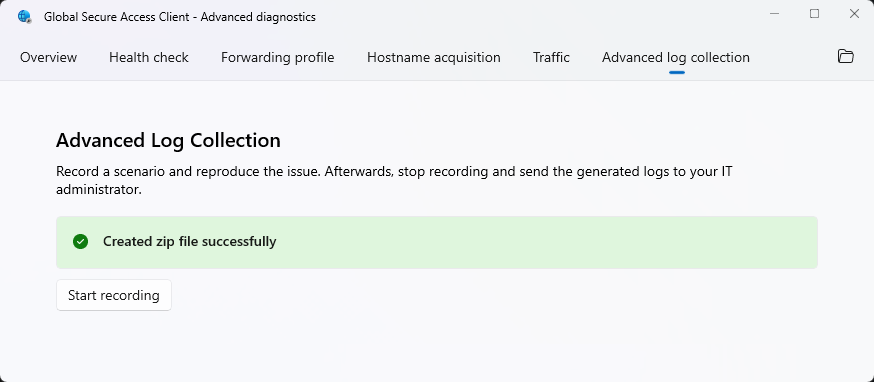

“高级日志收集”选项卡

“高级日志收集”选项卡允许在特定时间段内收集客户端、操作系统和网络流量的详细日志。 日志存档到 ZIP 文件,可以发送给管理员或 Microsoft 支持部门进行调查。

- 开始录制:选择以开始录制详细日志。 录制时需要重现问题。 如果无法同时重现问题,请指示用户根据需要收集日志,直到问题重新出现。 日志收集将包括数小时的全局安全访问活动的记录。

- 停止录制:重现问题后,选择此按钮以停止录制并将收集的日志保存到 ZIP 文件。 与支持故障排除帮助共享 ZIP 文件。

停止高级日志收集时,将打开包含日志文件的文件夹。 默认情况下,此文件夹为 C:\Program Files\Global Secure Access Client\Logs。 该文件夹包含 zip 文件以及两个事件跟踪日志(ETL)文件。 如果需要,可以在解决问题后删除 zip 文件,但最好保留 ETL 文件。 这些日志是循环日志,删除它们可能会导致将来的日志收集出现问题。

收集以下文件:

| 文件 | 描述 | ||

|---|---|---|---|

| Application-Crash.evtx | 按事件 ID 1001 筛选的应用程序日志。 当服务崩溃时,此日志非常有用。 | ||

| BindingNetworkDrivers.txt | 显示绑定到网络适配器的所有模块的“Get-NetAdapterBinding -AllBindings -IncludeHidden”的结果。 此输出可用于确定非Microsoft驱动程序是否绑定到网络堆栈 | ||

| ClientChecker.log | 全局安全访问客户端运行状况检查的结果。 这些结果在全局安全访问客户端中加载 zip 文件后更易于分析(请参阅[在与日志收集设备不同的设备上分析全局安全访问客户端日志](troubleshoot-global-secure-access-client-advanced-diagnostics.md#Analyze Global Secure Access 客户端日志而不是收集的设备) | ||

| DeviceInformation.log | 环境变量,包括 OS 版本和全局安全访问客户端版本。 | ||

| dsregcmd.txt | 显示设备状态的 dsregcmd /status 输出,包括 Microsoft Entra 加入、Hybrid Joined、PRT 详细信息和 Windows Hello 企业版本详细信息。 | ||

| filterDriver.txt | Windows 过滤平台筛选器 | ||

| ForwardingProfile.json | 全局安全访问客户端接收到的 json 策略包括它连接的全局安全访问服务边缘的 IP 地址(*.globalsecureaccess.microsoft.com)以及转发配置文件规则。 | ||

| GlobalSecureAccess-Boot-Trace.etl | 全局安全访问客户端调试日志记录 | ||

| GlobalSecureAccess-Boot-Trace.etl | 全局安全访问客户端调试日志记录 | ||

| 多个.reg文件 | 全局安全访问客户端注册记录导出 | ||

| 主机 | 主机文件 | ||

| installedPrograms.txt | Windows 已安装的应用,有助于了解可能导致问题的原因 | ||

| ipconfig.txt | Ipconfig /all 的输出,包括已分配给设备的 IP 地址和 DNS 服务器 | ||

| Kerberos_info.txt | klist、klist tgt 和 klist cloud_debug 的输出。 此输出可用于排查 Kerberos 问题和 Windows Hello 企业版 SSO 问题。 | ||

| LogsCollectorLog.log 和 LogsCollectorLog.log.x | 日志收集器进程自身的日志。 如果全局安全访问日志收集出现问题,这些日志非常有用 | ||

| 多个 .evtx | 导出多个 Windows 事件日志 | ||

| NetworkInformation.log | 路由打印、名称解析策略表(NRPT)表的输出,以及全局安全访问连接测试的延迟结果。 此输出可用于排查 NRPT 问题。 | ||

| RunningProcesses.log | 正在运行的进程 | ||

| systeminfo.txt | 系统信息,包括硬件、OS 版本和修补程序 | ||

| systemWideProxy.txt | netsh winhttp show proxy 的输出 | ||

| 用户配置代理 | 注册表中的代理设置的输出 | ||

| userSessions.txt | 用户会话列表 | ||

| DNSClient.etl | DNS 客户端日志。 这些日志对于 diagnosomg DNS 解析问题非常有用。 使用事件日志查看器打开,或使用 PowerShell 筛选到感兴趣的特定名称:Get-WinEvent -Path .\DNSClient.etl -Oldest | 消息 -Match 应替换为名称/FQDN | Out-GridView |

| InternetDebug.etl | 使用“netsh 跟踪启动方案=internetClient_dbg capture=yes persistent=yes”收集的日志 | ||

| NetworkTrace.etl | 使用 pktmon 捕获的网络数据 | ||

| NetworkTrace.pcap | 网络捕获(包括隧道内的流量) | ||

| NetworkTrace.txt | Pkmon 跟踪,文本格式 | ||

| wfplog.cab | Windows 筛选平台日志 |

有用的网络流量分析器筛选器

在某些情况下,可能需要调查全局安全访问服务隧道中的流量。 默认情况下,网络捕获将仅显示加密的流量。 而是使用网络流量分析仪分析由全局安全访问高级日志收集创建的网络捕获。

在与日志收集不同的设备上分析全局安全访问客户端日志。

在许多情况下,可能需要使用自己的设备分析用户收集的数据。 为此,请在设备上打开全局安全访问客户端,打开高级诊断工具,然后单击菜单栏最右侧的文件夹图标。 在此处,可以导航到 zip 文件或 GlobalSecureAccess-Trace.etl 文件。 加载 zip 文件还会加载信息,包括租户 ID、设备 ID、客户端版本、运行状况检查和转发配置文件规则,就像你在用于数据收集的设备上本地进行故障排除一样。