使用自己的 Azure Data Lake Storage 帐户

Dynamics 365 Customer Insights - Data 提供了用于在 Azure Data Lake Storage 中存储客户数据的选项。 客户数据包括您导入的数据,以及统一配置文件和客户细分等输出数据。 某些输出数据也作为表与元数据(如匹配规则或段配置)以及搜索索引一起存储在 Microsoft Dataverse 中。 将数据保存到 Data Lake Storage,即表示您同意将数据传输并存储到该 Azure 存储帐户的适当地理位置。 有关详细信息,请参阅 Microsoft 信任中心。

Customer Insights - Data 中的管理员可以在此过程中创建环境并指定数据存储选项。

先决条件

- Azure Data Lake Storage 帐户必须位于创建 Customer Insights - Data 环境时选择的同一 Azure 区域中。 要了解该环境的区域,转到设置>系统>关于。

- 必须为 Data Lake Storage 帐户启用了分层命名空间。

- 设置 Customer Insights - Data 环境的管理员需要对存储帐户或

customerinsights容器具有存储 Blob 数据参与者或存储 Blob 数据所有者角色。 有关在存储帐户中分配权限的详细信息,请参阅创建存储帐户。 - 要允许细分功能访问存储帐户,请按照本文中的步骤操作。

将 Customer Insights - Data 与您的存储帐户连接

创建新环境时,请确保 Data Lake Storage 帐户存在并且满足所有必备条件。

- 在环境创建期间的数据存储步骤中,将保存输出数据设置为 Azure Data Lake Storage Gen2。

- 选择如何连接您的存储。 您可以在基于资源的选项和基于订阅的选项之间进行选择以进行身份验证。 有关详细信息,请参阅使用 Microsoft Entra 服务主体连接到 Azure Data Lake Storage 帐户。

- 对于 Azure 订阅,请选择包含

customerinsights容器的订阅、资源组和存储帐户。 - 对于帐户密钥,请提供 Data Lake Storage 帐户的帐户名称和帐户密钥。 使用此身份验证方法意味着在您的组织轮换密钥时您会收到通知。 在轮换密钥时,您必须用新密钥更新环境配置。

- 对于 Azure 订阅,请选择包含

- 如果您的存储帐户位于防火墙后面,选择启用专用链接,使用 Azure 专用链接连接到帐户

当数据引入等系统流程完成时,系统会在存储帐户内创建相应的文件夹。 将根据流程名称创建数据文件和 model.json 文件并将其添加到文件夹中。

如果您创建多个环境并选择将这些环境中的输出表保存到您的存储帐户,系统将为容器中具有 ci_environmentID 的每个环境创建单独的文件夹。

启用从您自己的 Azure Data Lake Storage 与 Dataverse 共享数据(预览)

[本文为预发布文档,可能会发生变化。]

Dynamics 365 Customer Insights - Data 将统一配置文件和客户细分等输出数据写入 Azure Data Lake Storage。 您可以启用数据共享,让 Azure Data Lake Storage 中的输出数据可用于 Microsoft Dataverse 环境。 设置 Customer Insights - Data 环境的用户至少需要对存储帐户中的 customerinsights 容器有存储 Blob 数据读者权限。

重要提示

- 这是一项预览功能。

- 预览功能不适合生产使用且功能可能受限。 这些功能在正式发布之前推出,以便客户可以提前使用并提供反馈。

限制

- 支持 Dataverse 组织和 Azure Data Lake Storage 帐户之间的一个映射。

- 目标存储帐户无法更改。

- 如果您的 Azure Data Lake Storage 帐户在防火墙后,将不能进行数据共享。

- 使用您自己的 Azure Data Lake Storage 时,不支持在 Dataverse 中自动链接客户配置文件。 建议使用 Customer Insights 存储。

在您自己的 Azure Data Lake Storage 上设置安全组

在您的 Azure 订阅上创建两个安全组 - 一个读者安全组和一个参与者安全组,并将 Microsoft Dataverse 服务设置为两个安全组的所有者。

通过这些安全组管理存储帐户中

customerinsights容器上的访问控制列表 (ACL)。- 将 Microsoft Dataverse 服务和任何基于 Dataverse 的业务应用程序(如 Dynamics 365 Sales)添加到具有只读权限的读者安全组。

- 仅将 Customers Insights 应用程序添加到参与者安全组,以授予读取和写入权限来写入配置文件和见解。

设置 PowerShell

设置 PowerShell 来执行 PowerShell 脚本。

安装 Azure Active Directory PowerShell for Graph 的最新版本。

- 在 PC 中,选择键盘上的 Windows 键,搜索 Windows PowerShell,然后选择以管理员身份运行。

- 在打开的 PowerShell 窗口中,输入

Install-Module AzureAD。

导入三个模块。

- 在 PowerShell 窗口中,输入

Install-Module -Name Az.Accounts并按照步骤操作。 - 对

Install-Module -Name Az.Resources和Install-Module -Name Az.Storage重复这些步骤。

- 在 PowerShell 窗口中,输入

执行 PowerShell 脚本并获取权限标识符

从我们工程师的 GitHub 存储库下载您需要运行的两个 PowerShell 脚本。

CreateSecurityGroups.ps1:需要租户管理员权限。ByolSetup.ps1:需要存储帐户/容器级别的存储 Blob 数据负责人权限。 此脚本为您创建权限。 成功运行脚本后,您的角色分配可以手动删除。

通过提供包含您的 Azure Data Lake Storage 的 Azure 订阅 ID,在 Windows PowerShell 中执行

CreateSecurityGroups.ps1。 在编辑器中打开 PowerShell 脚本查看其他信息和实现的逻辑。此脚本在您的 Azure 订阅上创建两个安全组:一个是读者组,另一个是参与者组。 Microsoft Dataverse 服务是这两个安全组的所有者。

保存此脚本生成的两个安全组 ID 值,以在

ByolSetup.ps1脚本中使用。备注

可在您的租户中禁用创建安全组。 在这种情况下,需要手动设置,并且您的 Azure AD 管理员必须启用安全组创建。

通过提供包含您的 Azure Data Lake Storage、存储帐户名称、资源组名称以及读者和参与者安全组 ID 值的 Azure 订阅 ID,在 Windows PowerShell 中执行

ByolSetup.ps1。 在编辑器中打开 PowerShell 脚本查看其他信息和实现的逻辑。此脚本为 Microsoft Dataverse 服务和任何基于 Dataverse 的业务应用程序添加所需的基于角色的访问控制。 它还为使用

CreateSecurityGroups.ps1脚本创建的安全组更新customerinsights容器上的访问控制列表 (ACL)。 参与者组将被授予 rwx 权限,读者组仅被授予 r-x 权限。复制如下所示的输出字符串:

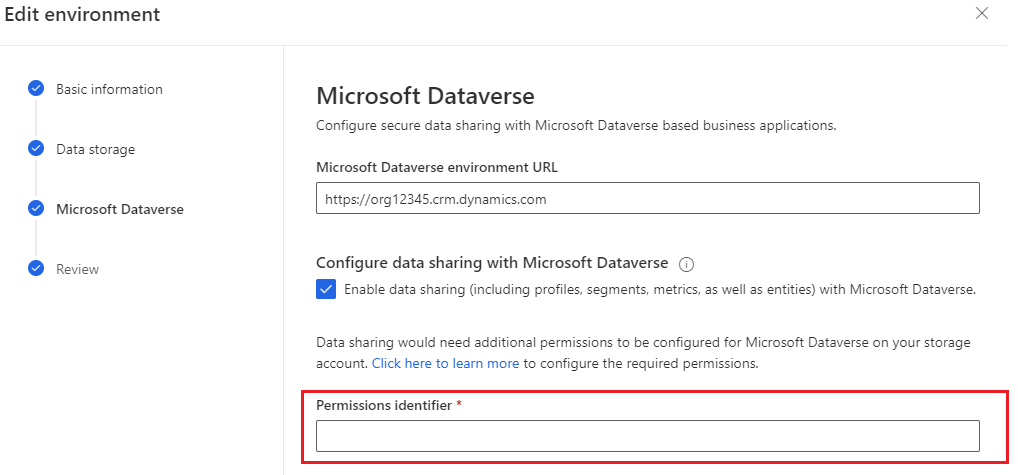

https://DVBYODLDemo/customerinsights?rg=285f5727-a2ae-4afd-9549-64343a0gbabc&cg=720d2dae-4ac8-59f8-9e96-2fa675dbdabc在 Microsoft Dataverse 的环境配置期间将复制的输出字符串输入到权限标识符字段。