使用 Microsoft Entra 服务主体连接到 Azure Data Lake Storage 帐户

备注

Azure Active Directory 现已更名为 Microsoft Entra ID。 了解更多

Dynamics 365 Customer Insights - Data 提供了使用 Microsoft Entra 服务主体连接到 Azure Data Lake Storage 帐户的选项。

使用 Azure 服务的自动化工具必须具有受限权限。 Azure 提供服务主体,而不是让应用程序以完全特权的用户身份登录。 使用服务主体安全地以数据源形式添加或编辑 Common Data Model 文件夹或者创建或更新环境。

先决条件

- 为 Data Lake Storage 帐户启用了分层命名空间。

- Azure 租户的管理员权限(如果必须创建新的服务主体)。

为 Customer Insights 创建 Microsoft Entra 服务主体

在为 Customer Insights 创建新服务主体之前,请检查组织中是否已存在服务主体。 大多数情况下,它已经存在。

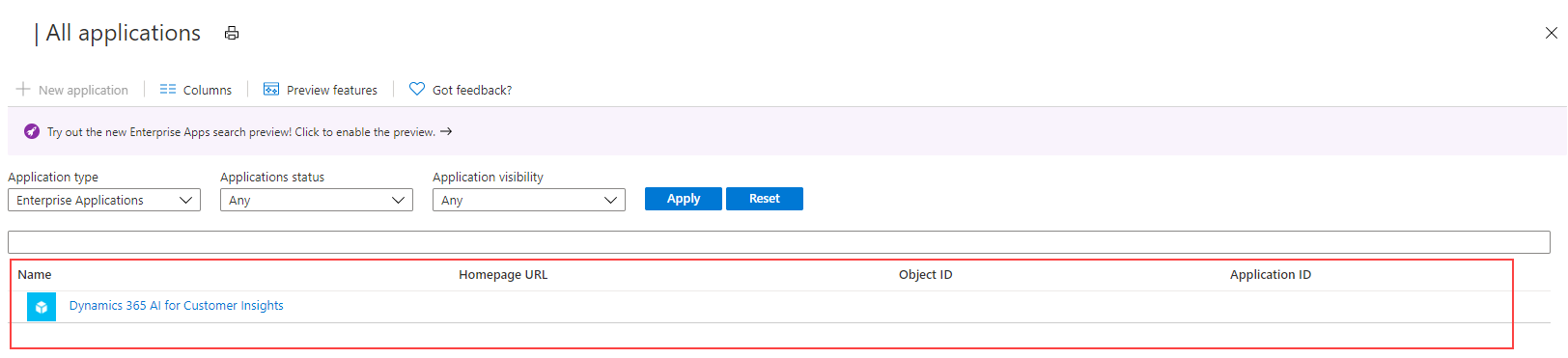

查找现有服务主体

转到 Azure 管理门户,然后登录到您的组织。

在 Azure 服务中,选择 Microsoft Entra。

在管理下面,选择 Microsoft 应用程序。

为应用程序 ID 的开头为

0bfc4568-a4ba-4c58-bd3e-5d3e76bd7fff添加筛选器,或搜索名称Dynamics 365 AI for Customer Insights。如果找到匹配记录,则表示已存在该服务主体。 为服务主体授予访问存储帐户的权限。

如果没有返回结果,请创建新的服务主体。

创建新的服务主体

安装 Microsoft Entra ID PowerShell for Graph 的最新版本。 有关详细信息,请转到安装 Microsoft Entra ID PowerShell for Graph。

在 PC 上,按键盘上的 Windows 键,搜索 Windows PowerShell 并选择以管理员身份运行。

在打开的 PowerShell 窗口中,输入

Install-Module AzureAD。

使用 Microsoft Entra ID PowerShell 模块创建服务主体。

在 PowerShell 窗口中,输入

Connect-AzureAD -TenantId "[your Directory ID]" -AzureEnvironmentName Azure。 将您的 [目录 ID] 替换为要在其中创建服务主体的 Azure 订阅的实际目录 ID。 环境名称参数AzureEnvironmentName是可选参数。输入

New-AzureADServicePrincipal -AppId "0bfc4568-a4ba-4c58-bd3e-5d3e76bd7fff" -DisplayName "Dynamics 365 AI for Customer Insights"。 此命令在所选 Azure 订阅上创建服务主体。

向服务主体授予访问存储帐户的权限

要向要在 Customer Insights - Data 中使用的存储帐户的服务主体授予权限,必须为存储帐户或容器分配以下角色之一:

| 凭据 | 要求 |

|---|---|

| 当前登录用户 | 使用 Azure 订阅选项连接到 Azure Data Lake 时:

使用 Azure 资源选项连接到 Azure Data Lake 时:

与

存储 Blob 数据读者角色足以读取数据并将数据引入 Customer Insights – Data。 但是,需要存储 Blob 数据参与者或负责人角色才能从数据连接体验编辑清单文件。 |

| Customer Insights 服务主体 - 使用 Azure Data Lake Storage 作为数据源 |

选项 1

|

| Customer Insights 服务主体 - 使用 Azure Data Lake Storage 作为输出或目标 |

选项 1

|

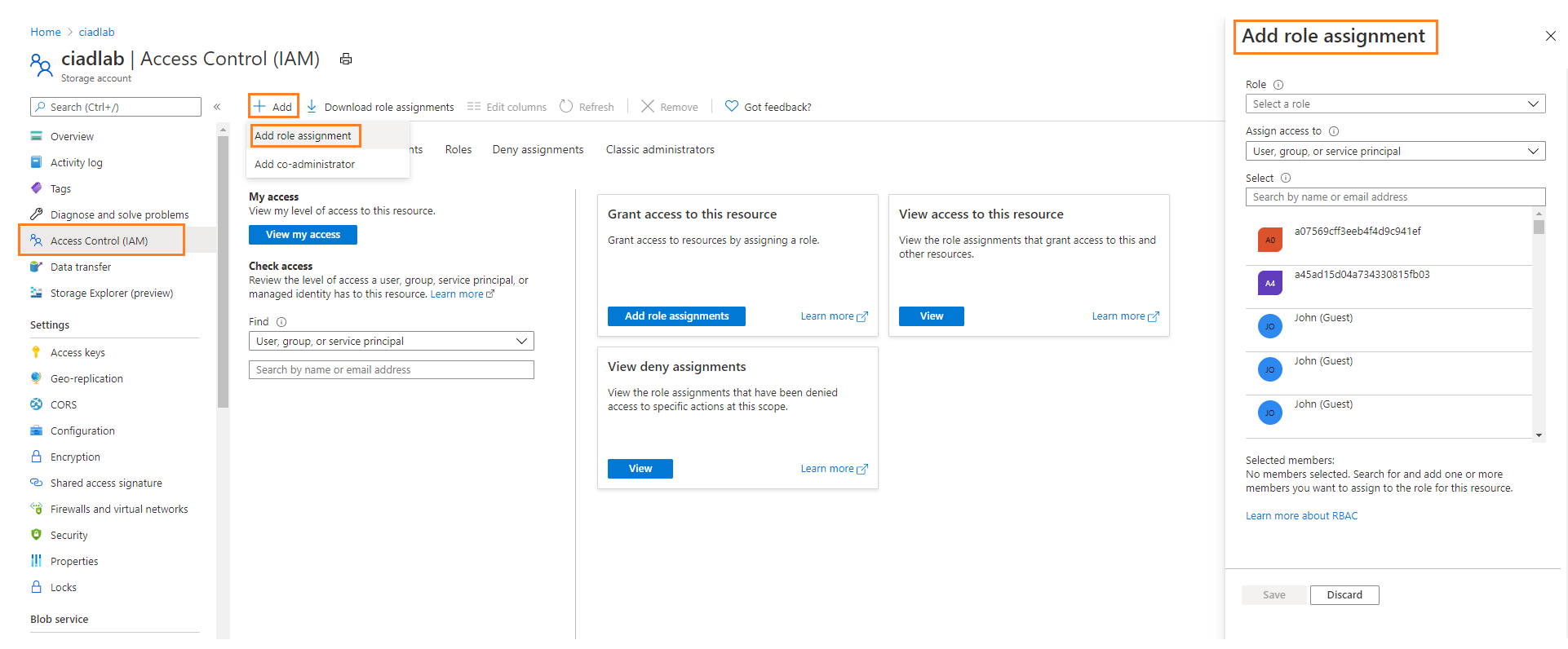

转到 Azure 管理门户,然后登录到您的组织。

打开您希望服务主体有权访问的存储帐户。

在左窗格中,选择访问控制 (IAM),然后选择添加>添加角色分配。

在添加角色分配窗格中,设置以下属性:

- 角色:存储 Blob 数据读者、存储 Blob 数据参与者或存储 Blob 数据负责人(基于上面列出的凭据)。

- 向以下项分配访问权限:用户、组或服务主体

- 选择成员:Dynamics 365 AI for Customer Insights(您在此过程中前面查找的服务主体)

选择查看 + 分配。

传播更改最多可能需要 15 分钟。

在 Customer Insights - Data 的存储帐户附件中输入 Azure 资源 ID 或 Azure 订阅详细信息

在 Customer Insights - Data 中附加 Data Lake Storage 帐户来存储输出数据,或将其用作数据源。 在基于资源或基于订阅的方法之间进行选择,然后按照这些步骤操作。

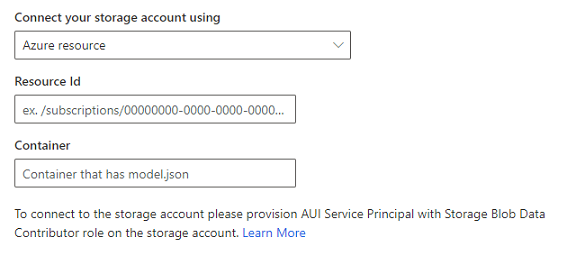

基于资源的存储帐户连接

转到 Azure 管理门户,登录到您的订阅并打开存储帐户。

在左侧窗格中,转到设置>终结点。

复制存储帐户资源 ID 值。

在 Customer Insights - Data 中,在存储帐户连接屏幕上显示的资源字段中插入资源 ID。

继续执行其余步骤来附加存储帐户。

基于订阅的存储帐户连接

转到 Azure 管理门户,登录到您的订阅并打开存储帐户。

在左窗格中,转到设置>属性。

查看订阅、资源组和存储帐户的名称,以确保在 Customer Insights - Data 中选择正确的值。

在 Customer Insights - Data 中,在附加存储帐户时选择相应字段的值。

继续执行其余步骤来附加存储帐户。