数据集

Microsoft将许多数据集集中到 Microsoft Defender 威胁智能 (Defender TI) 中,使Microsoft的客户和社区能够更轻松地进行基础结构分析。 Microsoft的主要重点是提供尽可能多的有关 Internet 基础结构的数据,以支持各种安全用例。

Microsoft收集、分析和索引 Internet 数据,以帮助你:

- 检测和响应威胁

- 确定事件优先级

- 主动识别与以组织为目标的参与者组关联的基础结构

Microsoft通过其被动域名系统 (PDNS) 传感器网络、虚拟用户的全局代理网络、端口扫描以及恶意软件和添加的 DNS 数据的其他来源收集 Internet 数据。

此 Internet 数据分为两个不同的组:传统和高级。 传统数据集包括:

高级数据集包括:

通过观察已爬网网页的文档对象模型 (DOM) 收集高级数据集。 此外,还可以从基于端口扫描或 TLS 证书详细信息的横幅响应触发的检测规则中观察到组件和跟踪器。

解决方案

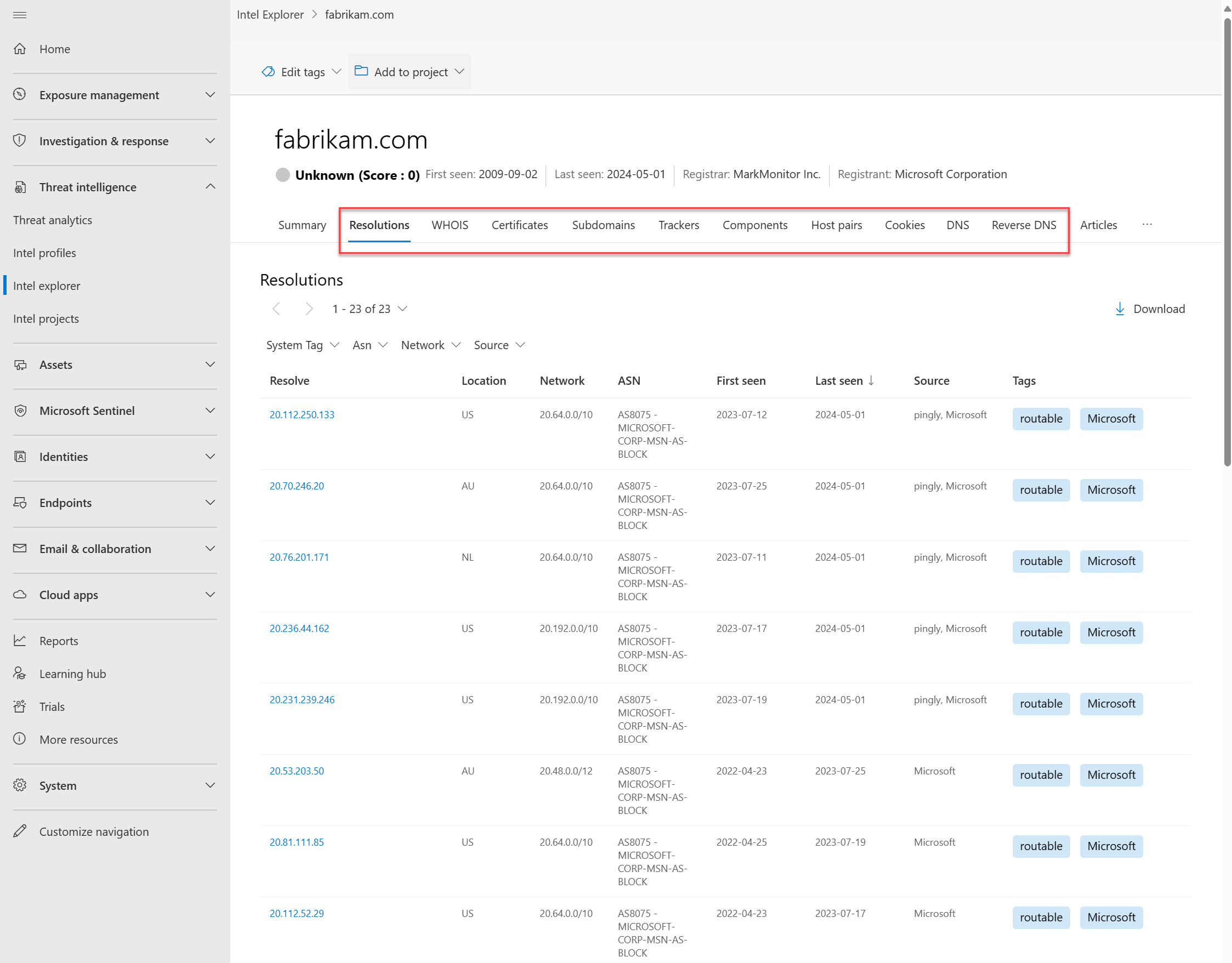

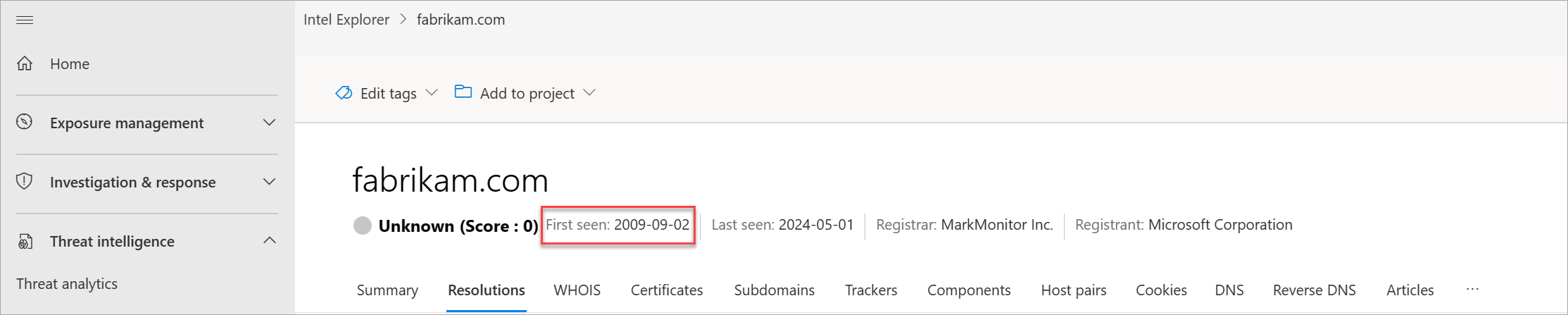

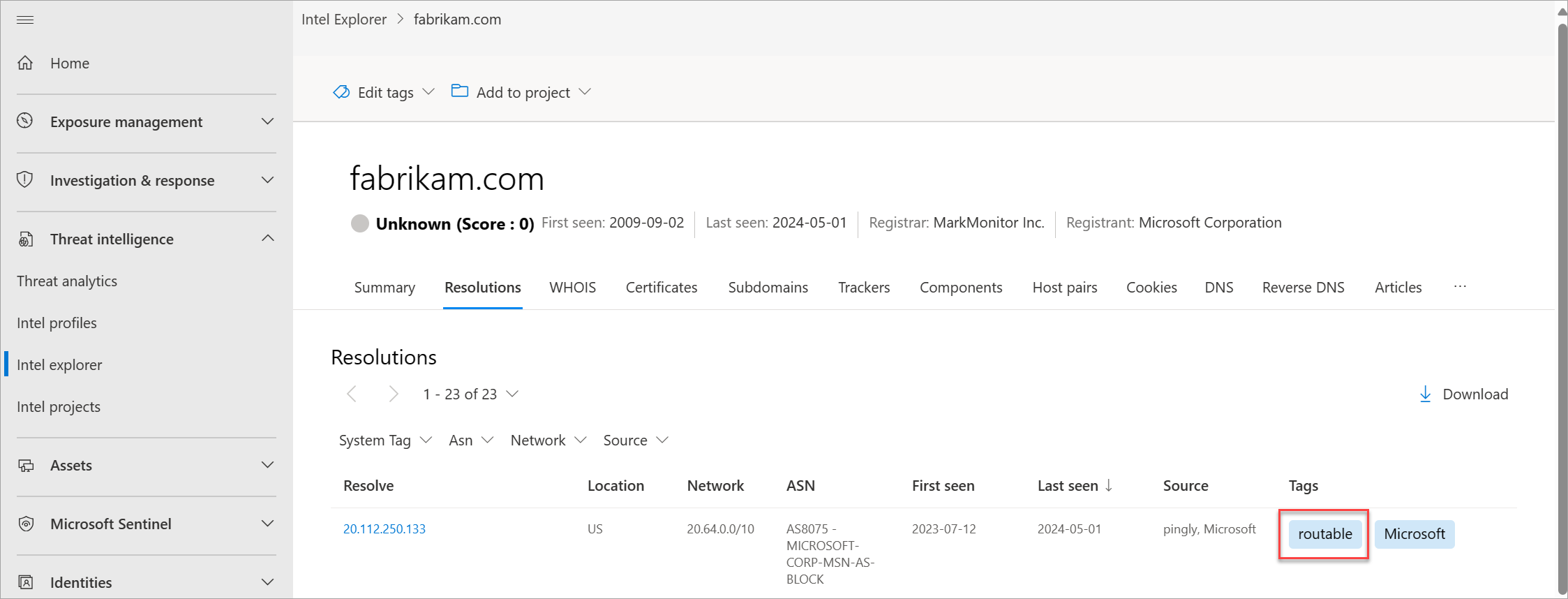

PDNS 是一种记录系统,用于存储给定位置、记录和时间范围的 DNS 解析数据。 通过此历史解析数据集,可以查看解析为 IP 地址的域,相反。 此数据集允许基于域或 IP 重叠进行基于时间的关联。

PDNS 可以识别以前未知或新站立的威胁参与者基础结构。 主动向阻止列表添加指示器可以在市场活动开始之前切断通信路径。 记录分辨率数据在“分辨率”选项卡中可用,该选项卡位于Microsoft Defender门户的“Intel 资源管理器”页中。 “DNS”选项卡中提供了更多类型的 DNS 记录。

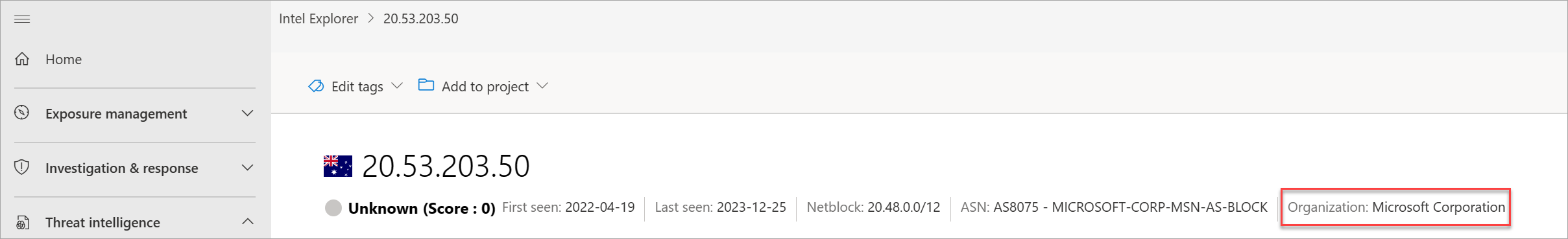

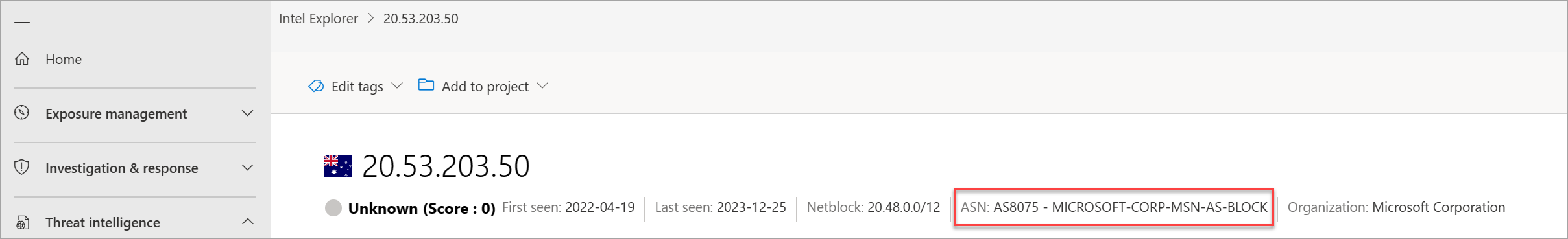

我们的 PDNS 分辨率数据包括以下信息:

- 解析:解析实体的名称 (IP 地址或域)

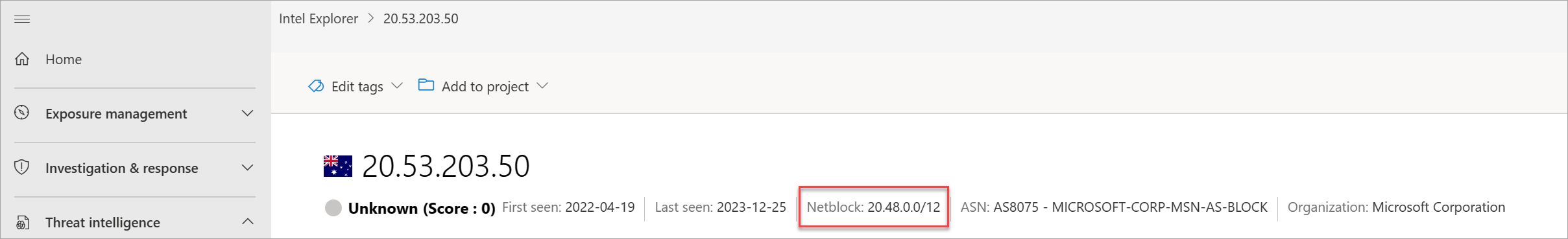

- 位置:IP 地址的托管位置

- 网络:与 IP 地址关联的 netblock 或子网

- ASN:自治系统编号 (ASN) 和组织名称

- 首次看到:Microsoft第一次观察到此解决方法的日期的时间戳

- 上次看到:Microsoft上次观察到此解决方法的日期的时间戳

- 源:启用关系检测的源。

- 标记:在 Defender TI 中应用于此项目的任何标记 (了解详细信息)

此数据集可能有助于回答的问题:

域:

IP 地址:

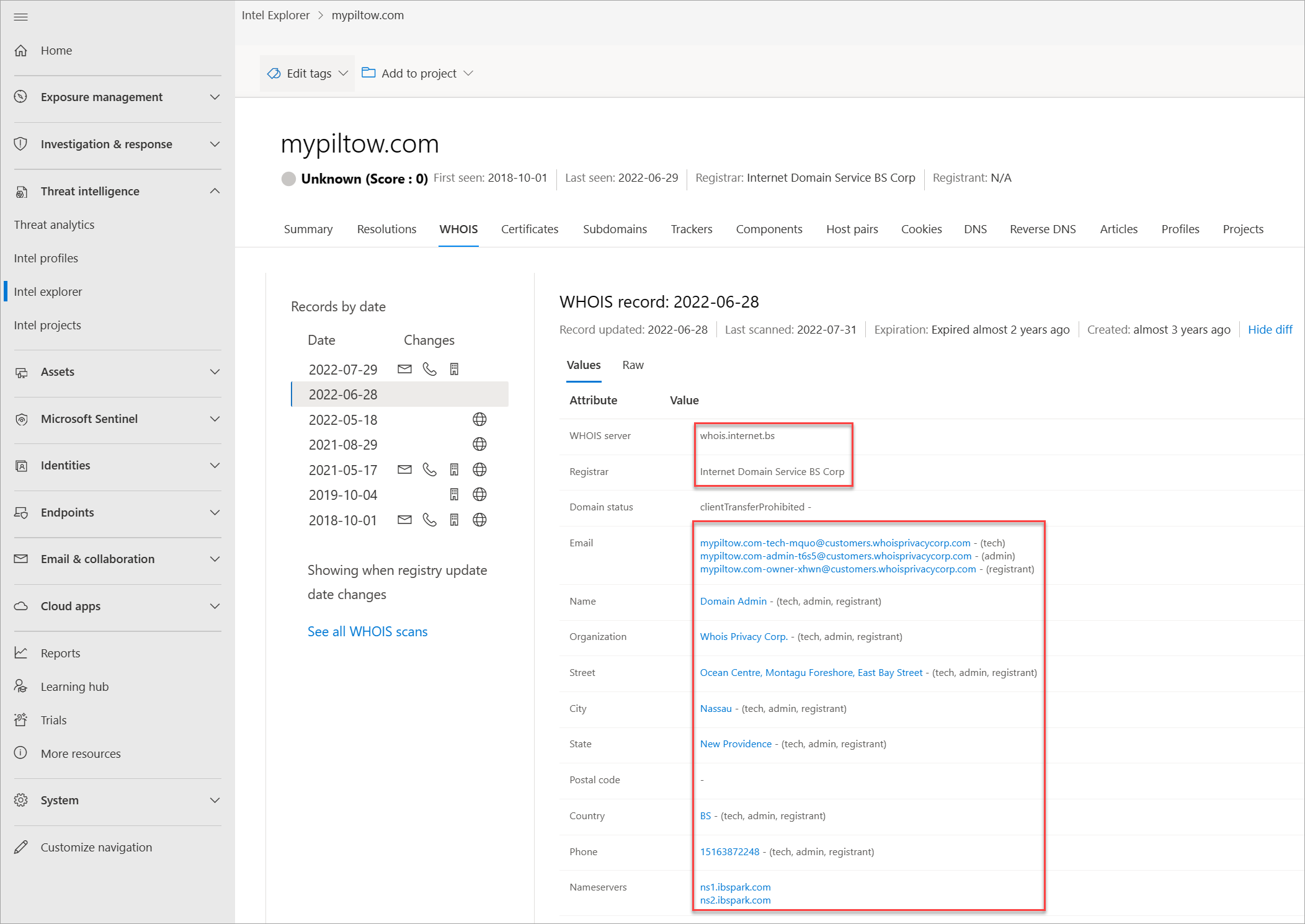

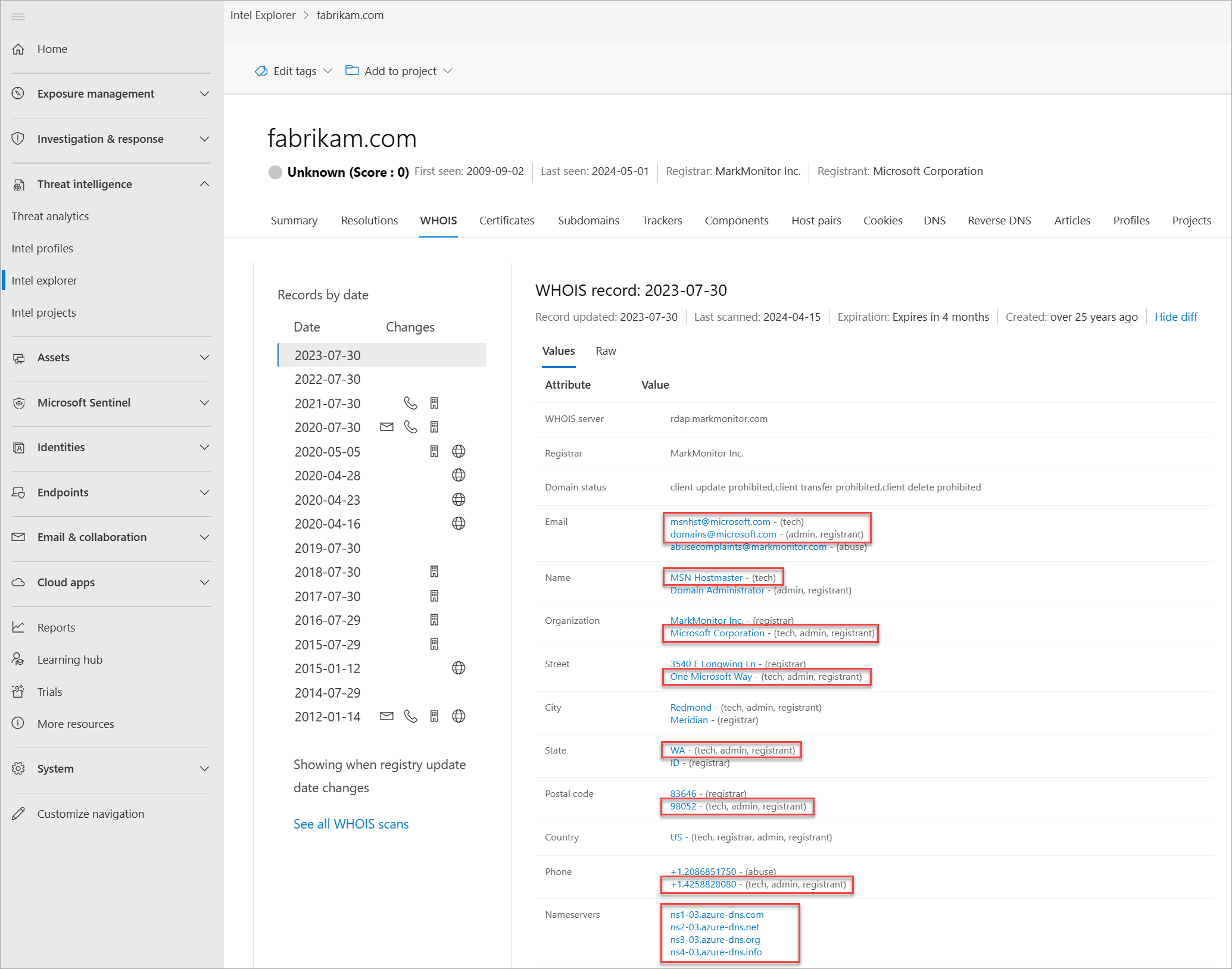

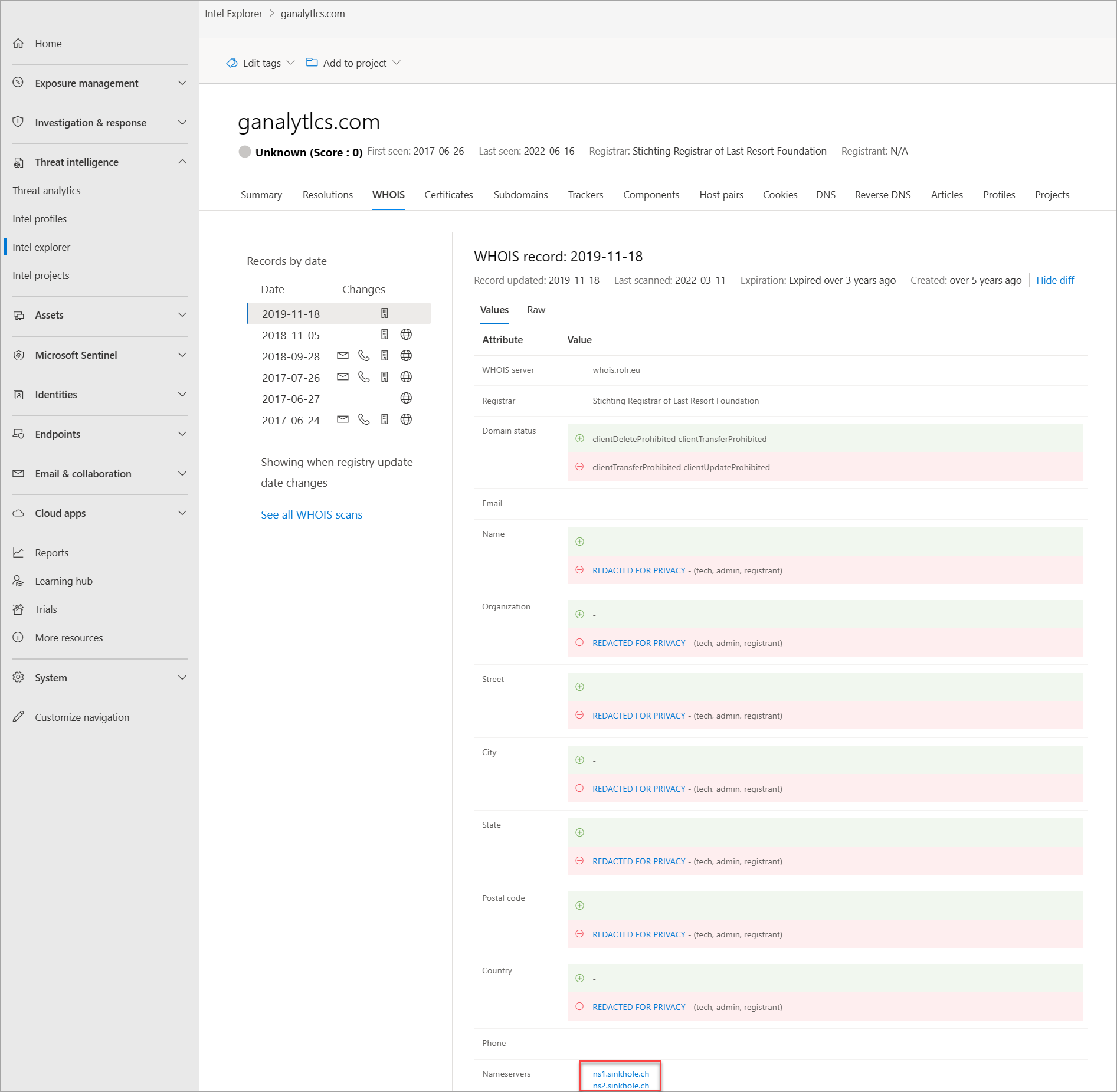

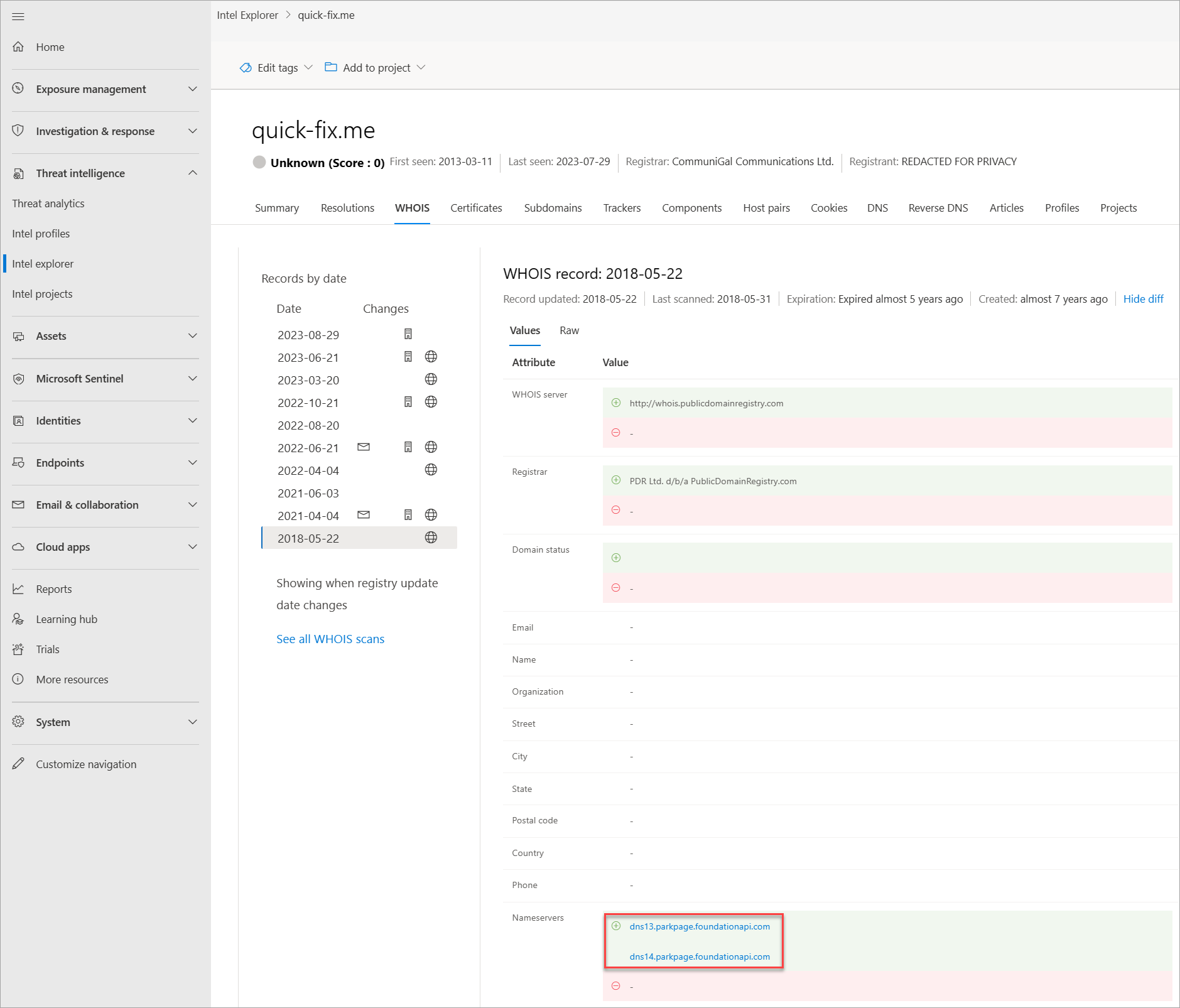

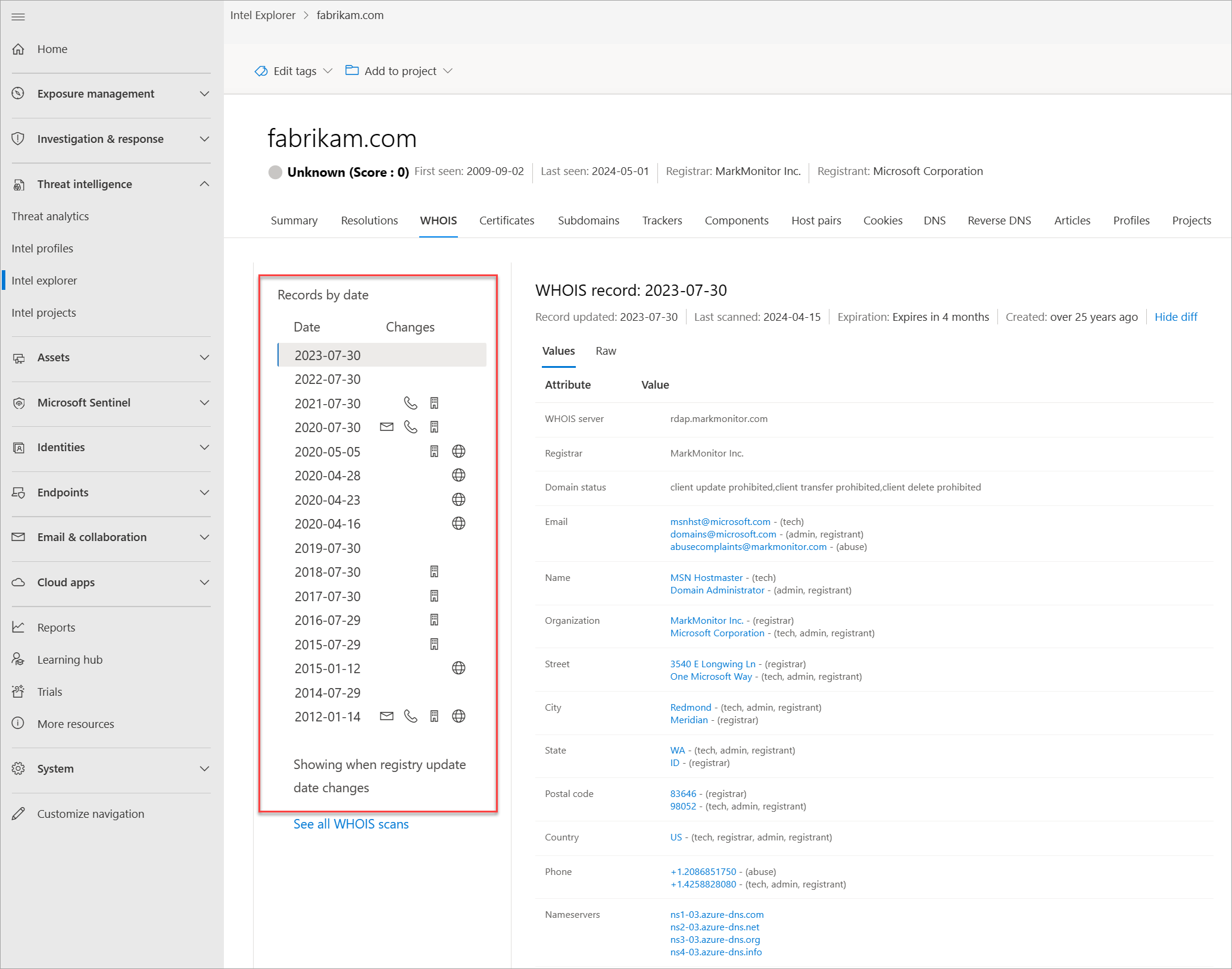

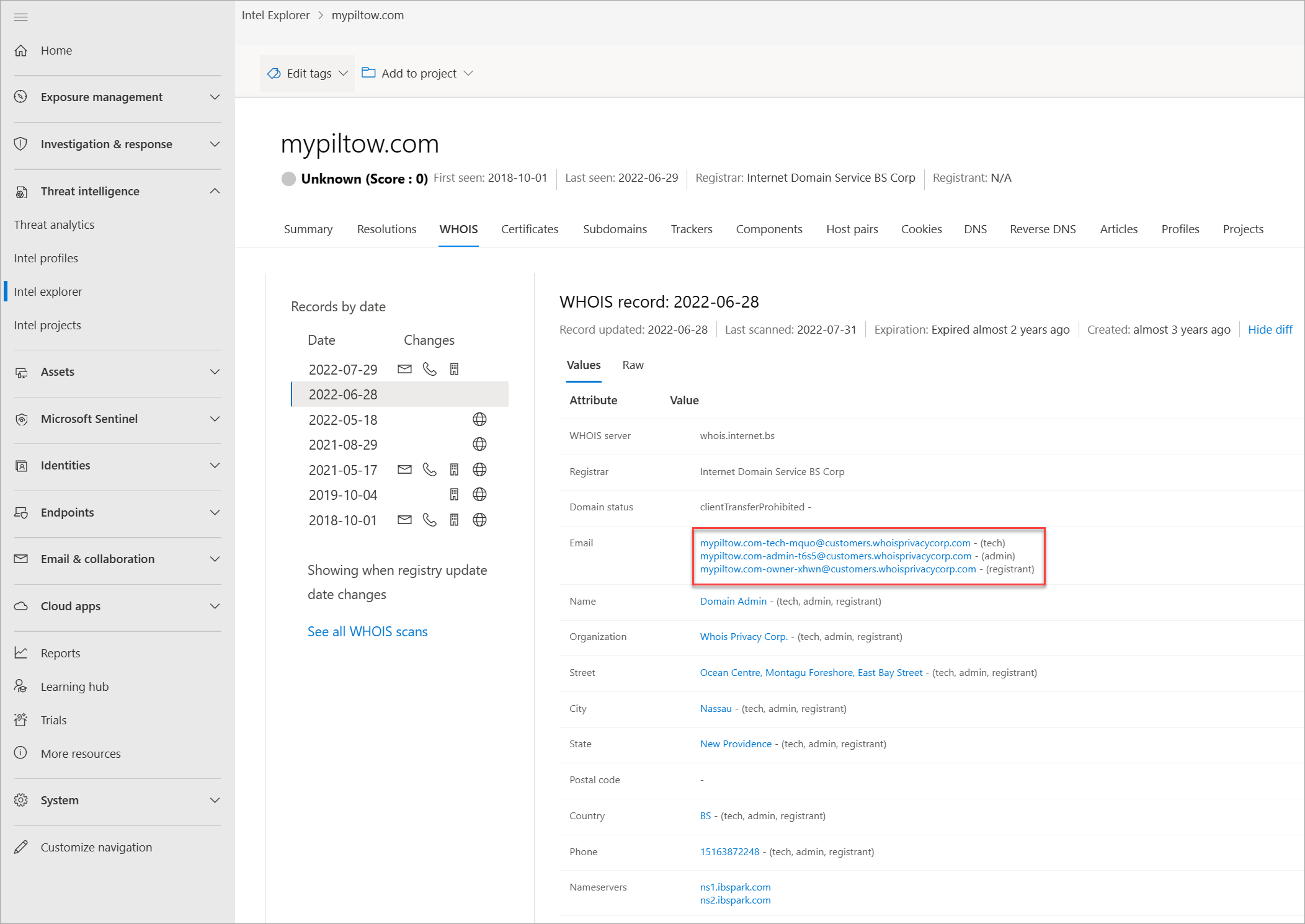

WHOIS

每天数千次,域是在个人和组织之间购买和/或转移的。 此过程很简单,只需几分钟,并且可以低至 7 美元,具体取决于注册机构提供商。 除了付款详细信息之外,还必须提供有关自己的其他信息。 其中一些信息存储为已设置域的 WHOIS 记录的一部分。 此操作将被视为公共域注册。 但是,有一些专用域注册服务,其中可以从其域的 WHOIS 记录中隐藏其个人信息。 在这些情况下,域所有者的信息是安全的,并替换为其注册机构的信息。 更多的参与者组正在执行专用域注册,使分析师更难找到他们拥有的其他域。 当 WHOIS 记录不提供潜在顾客时,Defender TI 提供各种数据集来查找参与者的共享基础结构。

WHOIS 是一种协议,允许任何人查询有关域、IP 地址或子网的信息。 在威胁基础结构研究中,WHOIS 最常见的功能之一是基于 WHOIS 记录中共享的唯一数据来识别或连接不同的实体。 如果你曾经自己购买了域,你可能已经注意到,从注册机构请求的内容从未经过验证。 事实上,你可以把任何东西记录在 (,许多人做) ,然后展示给世界。

每个 WHOIS 记录都有几个不同的部分,所有这些都可能包含不同的信息。 常见的部分包括注册机构、注册人、管理员和技术员,每个部分都可能对应于记录的不同联系人。 在大多数情况下,此数据在各个部分之间重复,但可能存在一些细微的差异,尤其是在执行组件犯了错误时。 在 Defender TI 中查看 WHOIS 信息时,会看到一条压缩的记录,该记录删除重复数据,并记下它来自记录的哪一部分。 我们发现,此过程大大加快了分析师工作流的速度,并避免了对数据的任何忽视。 Defender TI 的 WHOIS 信息由 WhoisIQ™ 数据库提供支持。

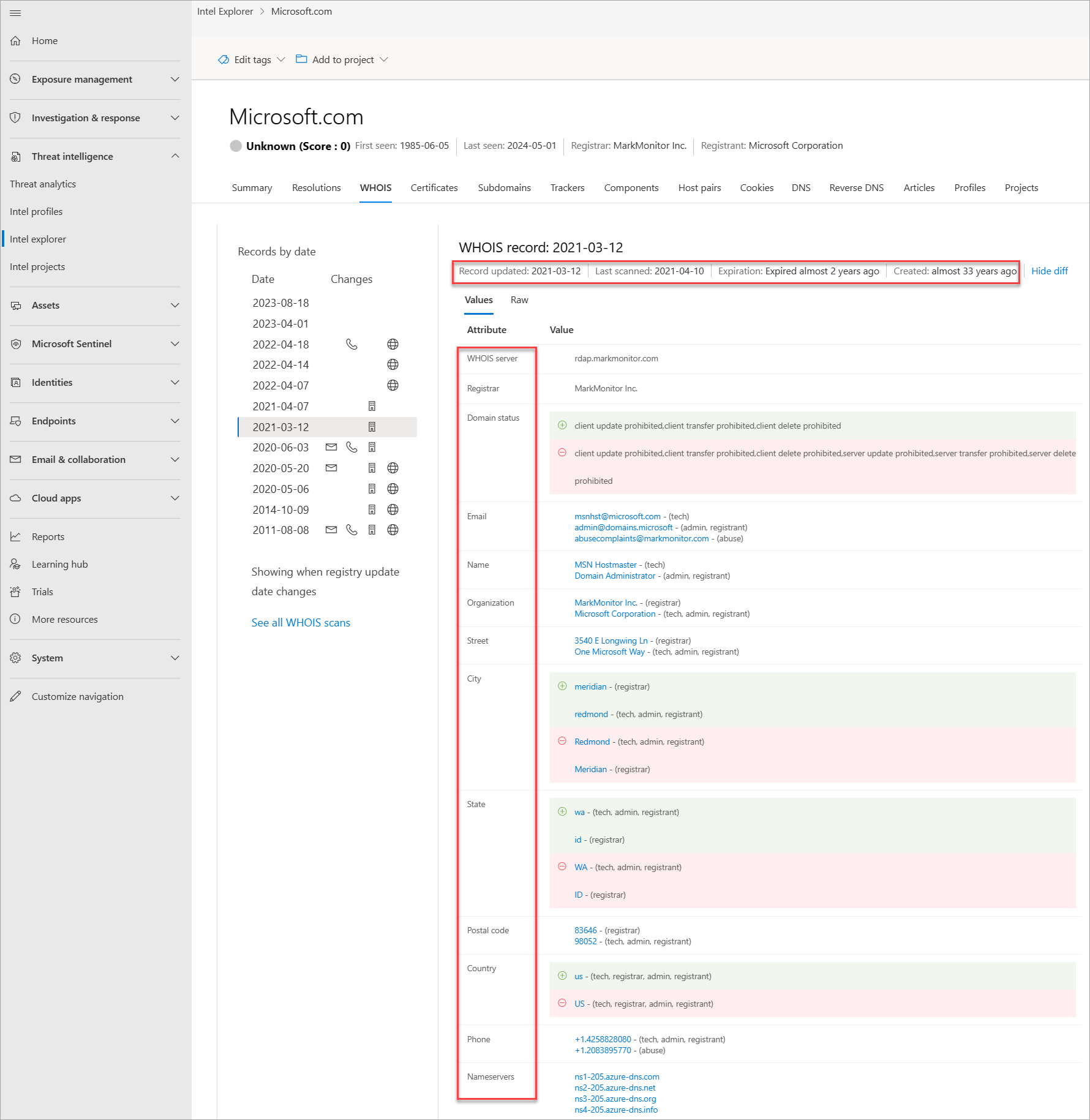

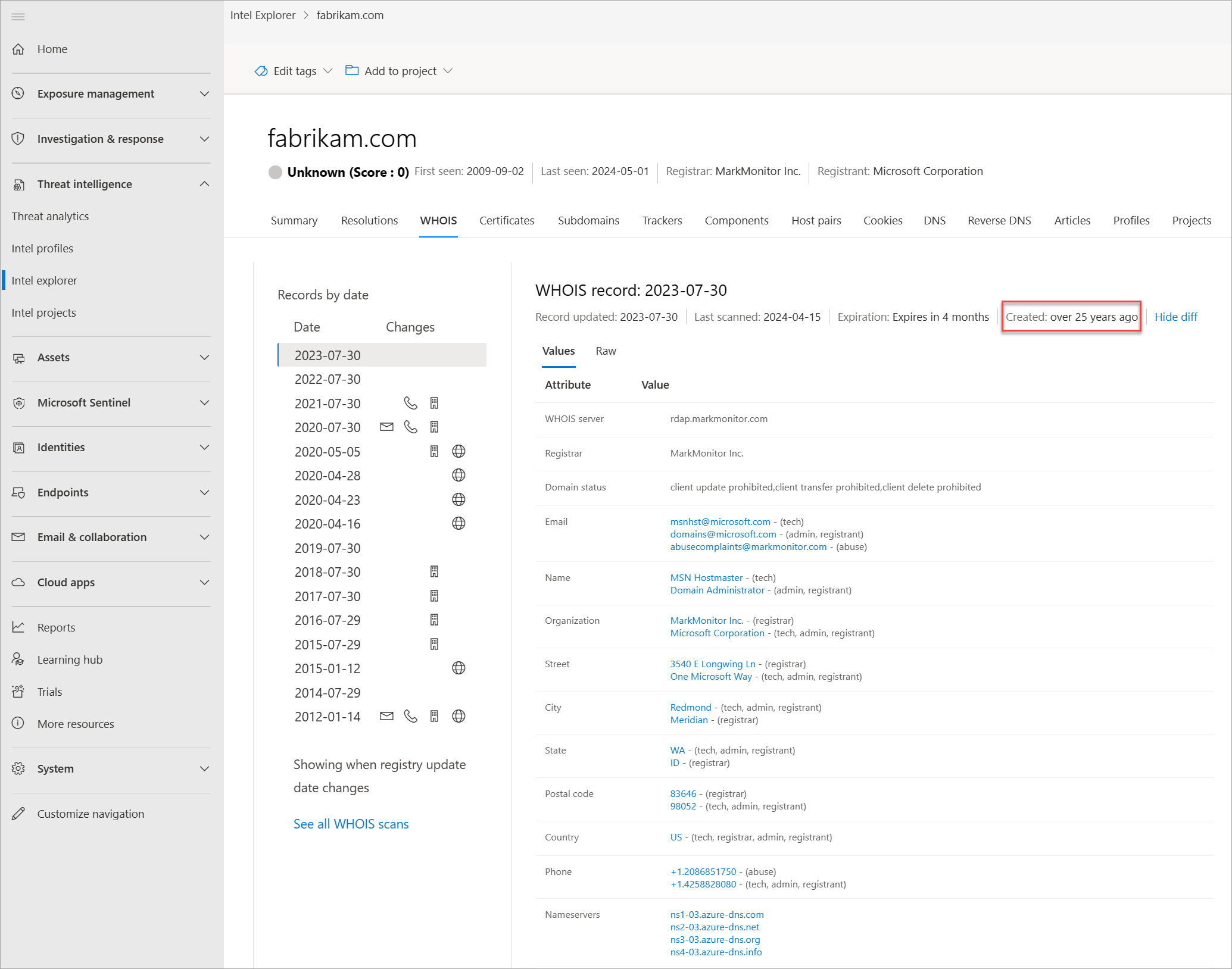

我们的 WHOIS 数据包括以下信息:

- 记录已更新: 一个时间戳,指示 WHOIS 记录的上次更新日期

- 上次扫描时间: Defender TI 系统上次扫描记录的日期

- 呼气: 注册的到期日期(如果可用)

- 创建: 当前 WHOIS 记录的年龄

- WHOIS 服务器: 由 ICANN 认可的注册机构设置的服务器,用于获取有关在其中注册的域的最新信息

- 登记员: 用于注册项目的注册机构服务

- 域状态: 域的当前状态;“活动”域在 Internet 上实时显示

- Email:在 WHOIS 记录中找到的任何电子邮件地址,以及每个电子邮件地址与 (关联的联系人类型,例如管理员或技术)

- 名字: 记录中任何联系人的名称,以及每个联系人关联的联系人类型

- 组织: 记录中任何组织的名称,以及与每个组织关联的联系人类型

- 街: 与记录关联的任何街道地址以及相应联系人的类型

- 城市: 与记录关联的地址中列出的任何城市,以及相应联系人的类型

- 州: 与记录关联的地址中列出的任何状态,以及相应联系人的类型

- 邮政编码: 与记录关联的地址中列出的任何邮政编码,以及相应联系人的类型

- 国家: 与记录关联的地址中列出的任何国家或地区,以及相应联系人的类型

- 电话: 记录中列出的任何电话号码以及相应联系人的类型

- 名称服务器: 与已注册实体关联的任何名称服务器

当前 WHOIS 查找

Defender TI 的当前 WHOIS 存储库突出显示了Microsoft的 WHOIS 集合中的所有域,这些域当前已注册并与感兴趣的 WHOIS 属性相关联。 此数据突出显示域的注册和到期日期,以及用于注册域的电子邮件地址。 此数据显示在平台的“WHOIS 搜索”选项卡中。

历史 WHOIS 查找

Defender TI 的 WHOIS 历史记录 存储库允许用户根据系统的观察结果访问 WHOIS 属性的所有已知历史域关联。 此数据集突出显示与用户第一次和最后一次观察到所查询的域与属性之间的关联时从显示的属性关联的所有域。 此数据显示在 WHOIS 当前 选项卡旁边的单独选项卡中。

此数据集可能有助于回答的问题:

域有多旧?

信息是否受到隐私保护?

是否有任何数据看起来是唯一的?

使用什么名称服务器?

此域是沉井域吗?

此域是否是寄存域?

此域是蜜罐域吗?

是否有历史记录?

是否有虚假的隐私保护电子邮件?

WHOIS 记录中是否有假名?

是否通过跨域搜索可能共享的 WHOIS 值来识别其他相关 IOC?

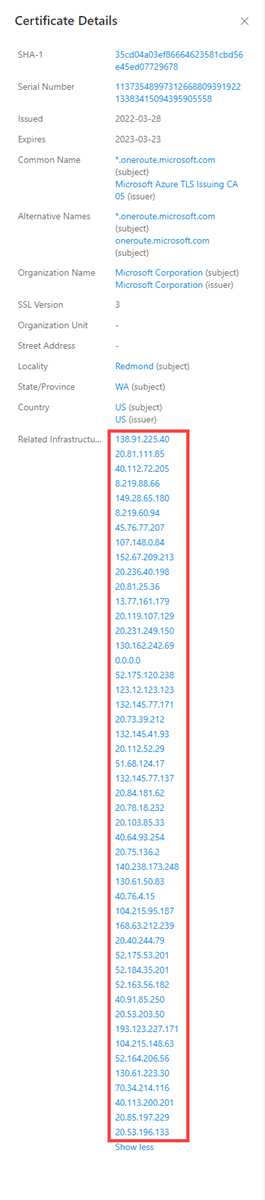

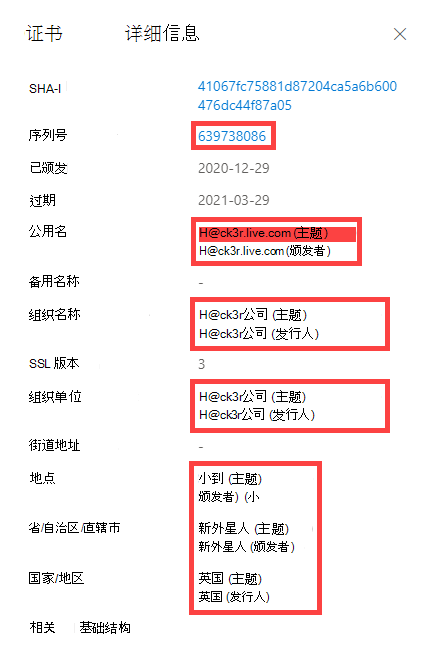

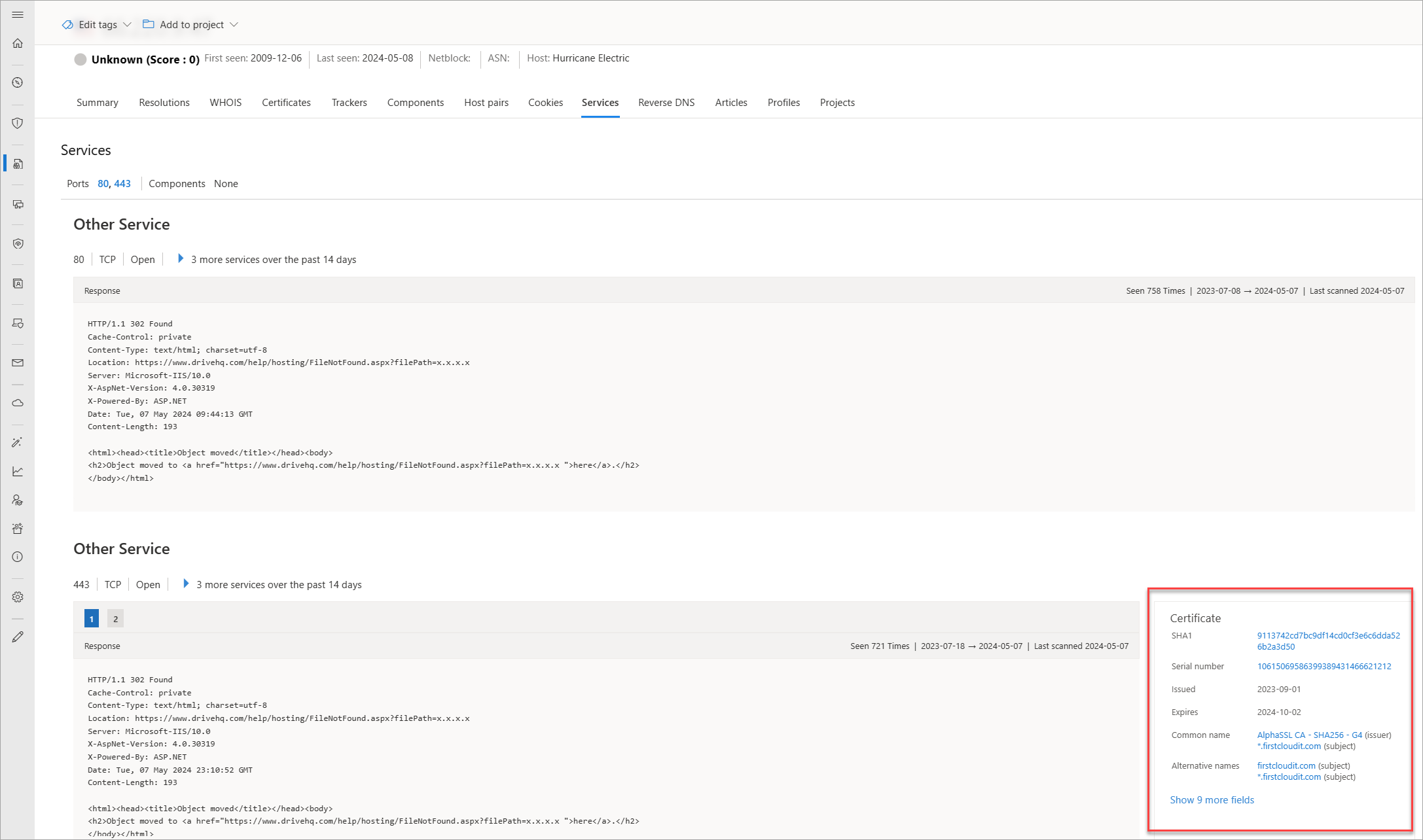

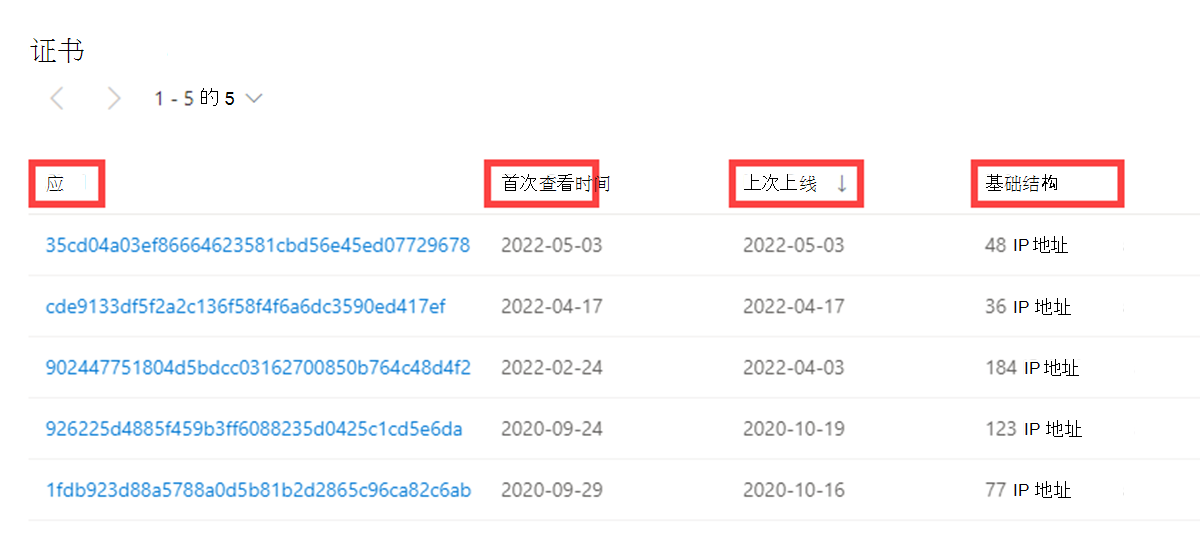

证书

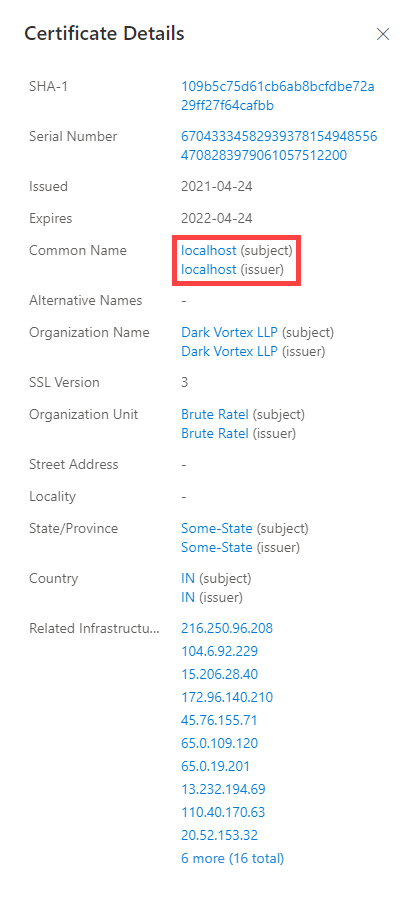

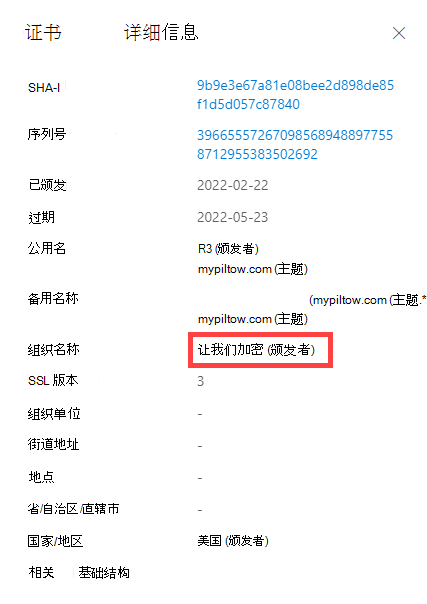

除了保护数据之外,TLS 证书也是用户连接不同网络基础结构的绝佳方式。 新式扫描技术使我们能够在数小时内对 Internet 上的每个节点执行数据请求。 换句话说,我们可以轻松、定期地将证书关联到托管证书的 IP 地址。

与 WHOIS 记录非常类似,TLS 证书要求用户提供的信息才能生成最终产品。 除了域之外,TLS 证书还包括为 (创建证书的人员,除非自签名) 。 用户可以构成其他信息。 Microsoft用户从 TLS 证书中看到的最大价值不一定是某人在生成证书时可能使用的唯一数据,而是其托管位置。

若要访问 TLS 证书,它需要与 Web 服务器相关联,并通过特定端口公开, (通常为 443) 。 使用每周大规模 Internet 扫描,可以扫描所有 IP 地址,并获取托管的任何证书,以生成证书数据的历史存储库。 使用 IP 地址数据库进行 TLS 证书映射,可以识别基础结构中的重叠。

为了进一步说明此概念,假设执行组件使用自签名 TLS 证书设置服务器。 几天后,防御者会对其基础结构保持明智,并阻止托管恶意内容的 Web 服务器。 执行组件只需复制所有内容(包括 TLS 证书 () ),并将其放在新服务器上,而不是销毁所有艰苦的工作。 作为用户,你现在可以使用证书的唯一 SHA-1 值建立连接,并说两个 Web 服务器 (一个被阻止,一个未知) 以某种方式连接。

TLS 证书更有价值在于它们能够建立被动 DNS 或 WHOIS 数据可能会丢失的连接。 这意味着可以通过更多方法关联潜在的恶意基础结构并识别参与者的潜在操作安全故障。 自 2013 年以来,Defender TI 已收集了超过 3000 万个证书,并提供了用于关联证书内容和历史记录的工具。

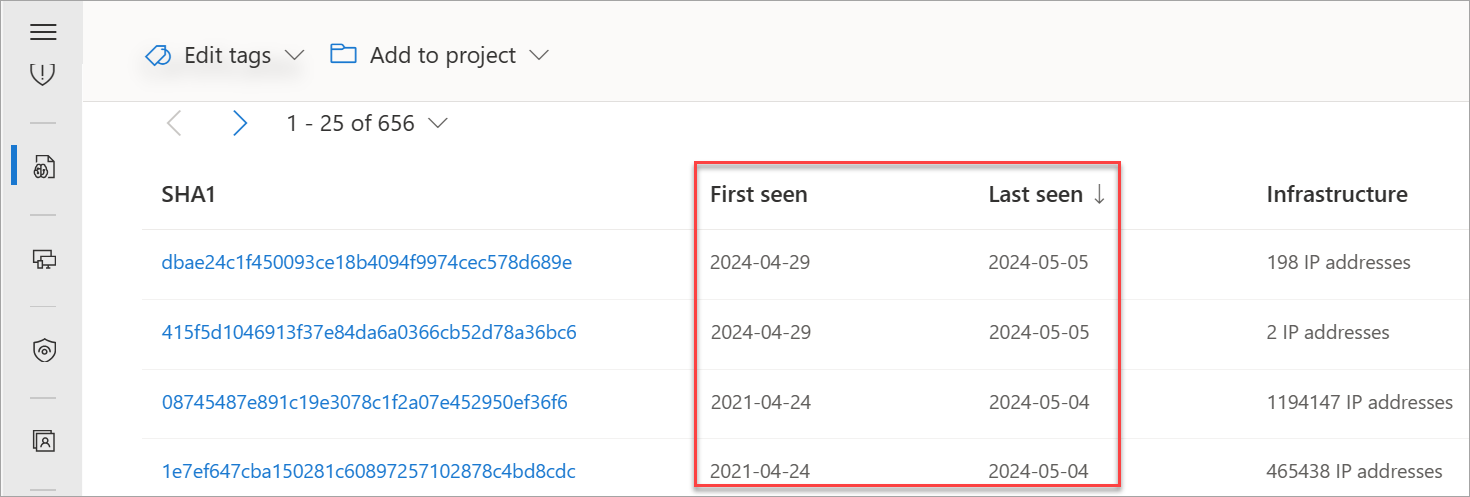

TLS 证书是将加密密钥以数字方式绑定到一组用户提供的详细信息的文件。 Defender TI 使用 Internet 扫描技术从各种端口上的 IP 地址收集 TLS 证书关联。 这些证书存储在本地数据库中,允许我们为给定 TLS 证书在 Internet 上出现的位置创建时间线。

我们的证书数据包括以下信息:

- Sha1: TLS 证书资产的 SHA-1 算法哈希

- 首次看到: 一个时间戳,显示我们首次在项目上观察到此证书的日期

- 上次看到: 一个时间戳,显示上次在项目上观察到此证书的日期

- 基础设施: 与证书关联的任何相关基础结构

展开 SHA-1 哈希时,会看到以下详细信息:

- 序号: 与 TLS 证书关联的序列号

- 发出: 颁发证书的日期

- 到期: 证书过期的日期

- 使用者公用名: 任何关联 TLS 证书的使用者公用名

- 颁发者公用名: 任何关联 TLS 证书的颁发者公用名

- 使用者可选名称 () : 证书的任何可选公用名

- 颁发者可选名称 () : 颁发者的任何其他名称

- 使用者组织名称: 链接到 TLS 证书注册的组织

- 颁发者组织名称: 协调证书颁发的组织名称

- SSL 版本: 证书注册到的 SSL/TLS 版本

- 主题组织单位: 指示组织中负责证书的部门的可选元数据

- 颁发者组织单位: 有关颁发证书的组织的其他信息

- 主题街道地址: 组织所在的街道地址

- 颁发者街道地址: 颁发者组织所在的街道地址

- 主题位置: 组织所在的城市

- 颁发者位置: 颁发者组织所在的城市

- 主题州/省: 组织所在的州或省

- 颁发者州/省: 颁发者组织所在的州或省

- 主题国家/地区: 组织所在的国家或地区

- 颁发者国家/地区: 颁发者组织所在的国家或地区

- 相关基础结构: 与证书关联的任何相关基础结构

此数据集可能有助于回答的问题:

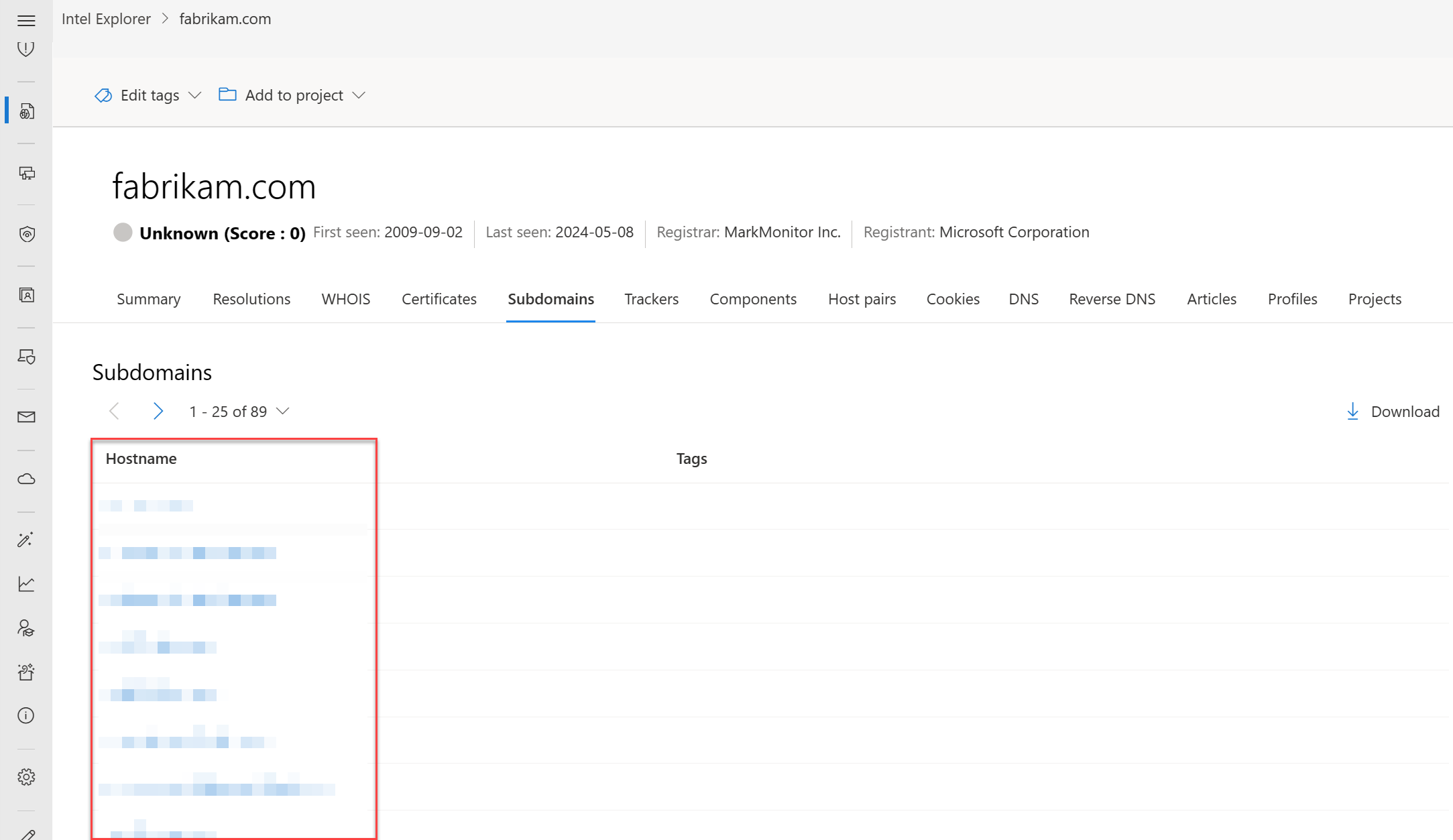

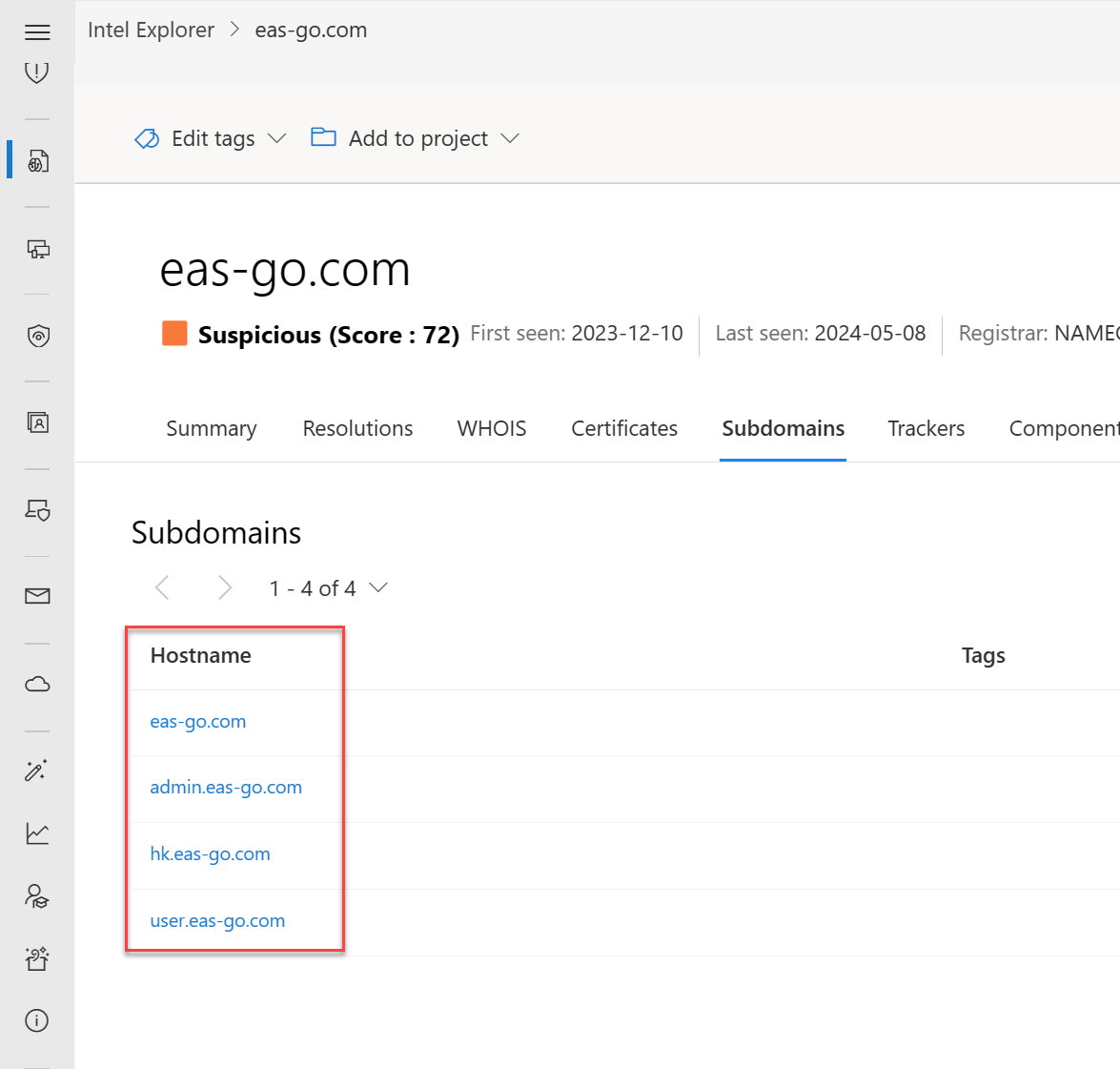

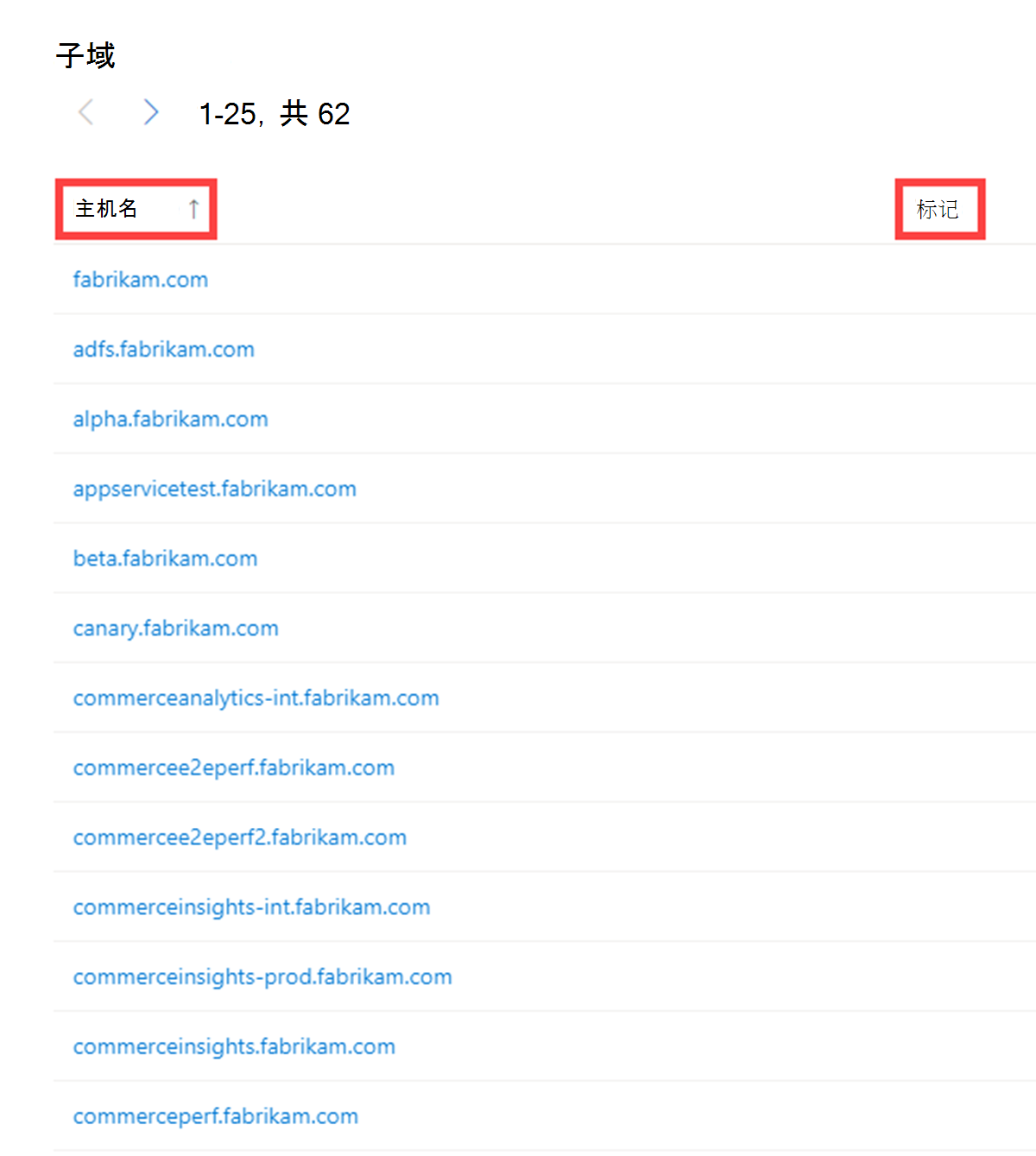

子域

子域是属于主域的 Internet 域。 子域也称为“主机”。例如, learn.microsoft.com 是 的 microsoft.com子域。 对于每个子域,域都可以解析为一组新的 IP 地址,这些地址可能是用于查找相关基础结构的极佳数据源。

我们的子域数据包括以下信息:

- 主机名:与搜索的域关联的子域

- 标记:在 Defender TI 中应用于此项目的任何标记

此数据集可能有助于回答的问题:

是否有更多与更高级别的域关联的子域?

是否有任何子域与恶意活动相关联?

如果我拥有此域,是否有任何子域看起来不熟悉?

列出的子域是否存在与其他恶意域关联的模式?

透视每个子域是否显示以前未与目标关联的新 IP 地址空间?

我可以找到与根域不匹配的其他不相关的基础结构?

跟踪

跟踪器是在网页中找到的唯一代码或值,通常用于跟踪用户交互。 这些代码可用于将不同的网站组关联到中心实体。 通常,威胁参与者会复制他们希望模拟钓鱼活动的受害者网站的源代码。 他们很少花时间删除这些 ID,这可能会允许用户使用 Defender TI 的 跟踪器 数据集来识别这些欺诈网站。 参与者可能还会部署跟踪器 ID,以查看其攻击活动的成功程度。 此活动类似于营销人员如何使用 SEO ID(如 Google Analytics 跟踪器 ID)来跟踪其营销活动的成功。

我们的跟踪器数据集包括来自 Google、Yandex、Mixpanel、New Relic 和 Clicky 等提供商的 ID,并将继续增长。 其中包括以下信息:

- 主机名:托管检测到跟踪器的基础结构的主机名

- 首次看到:Microsoft项目上首次观察到此跟踪器的日期的时间戳

- Last Seen:Microsoft上次在项目上观察到此跟踪器的日期的时间戳

- 类型: (检测到的跟踪器类型,例如 GoogleAnalyticsID 或 JarmHash)

- 值:跟踪器的标识值

- 标记:在 Defender TI 中应用于此项目的任何标记

![]()

此数据集可能有助于回答的问题:

是否有其他资源使用相同的分析 ID?

这些资源是否与组织关联,或者它们是否试图进行侵权攻击?

跟踪器之间是否有任何重叠 - 它们是否与其他网站共享?

在网页中找到的跟踪器类型有哪些?

跟踪器的时间长度是多少?

跟踪器值的更改频率是多少 - 它们是来来去去还是保留?

是否有跟踪器链接到网站克隆软件 (例如 MarkOfTheWeb 或 HTTrack) ?

是否有跟踪器链接到恶意命令和控制 (C2) 服务器恶意软件 (例如 JARM) ?

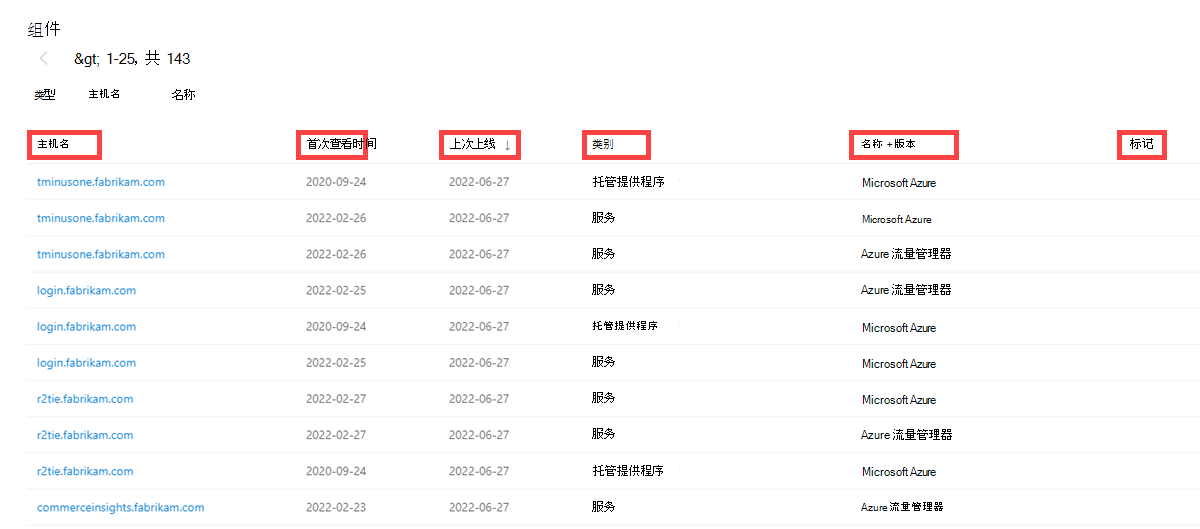

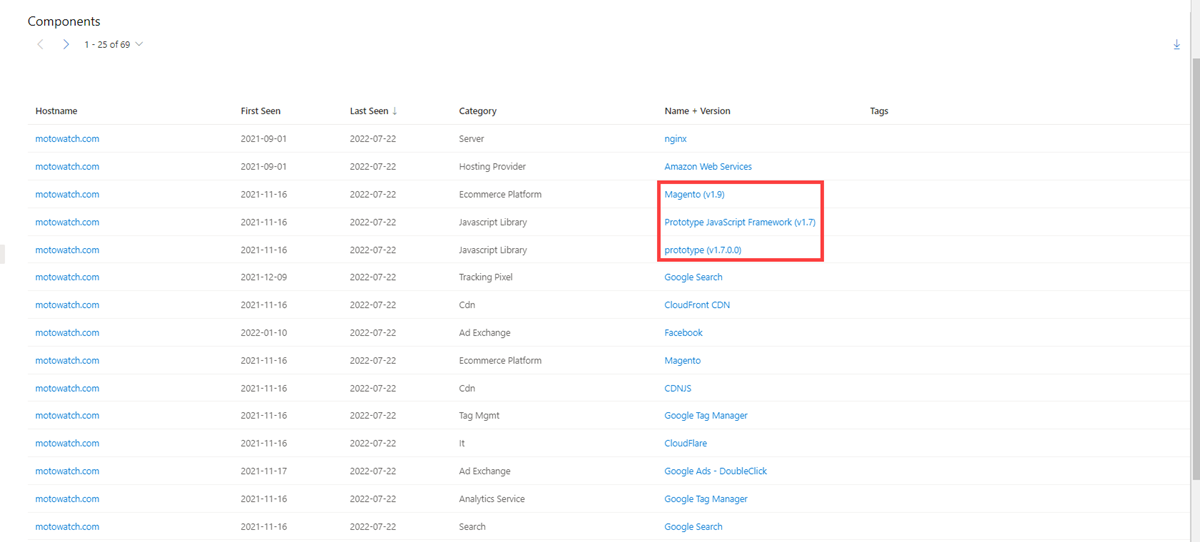

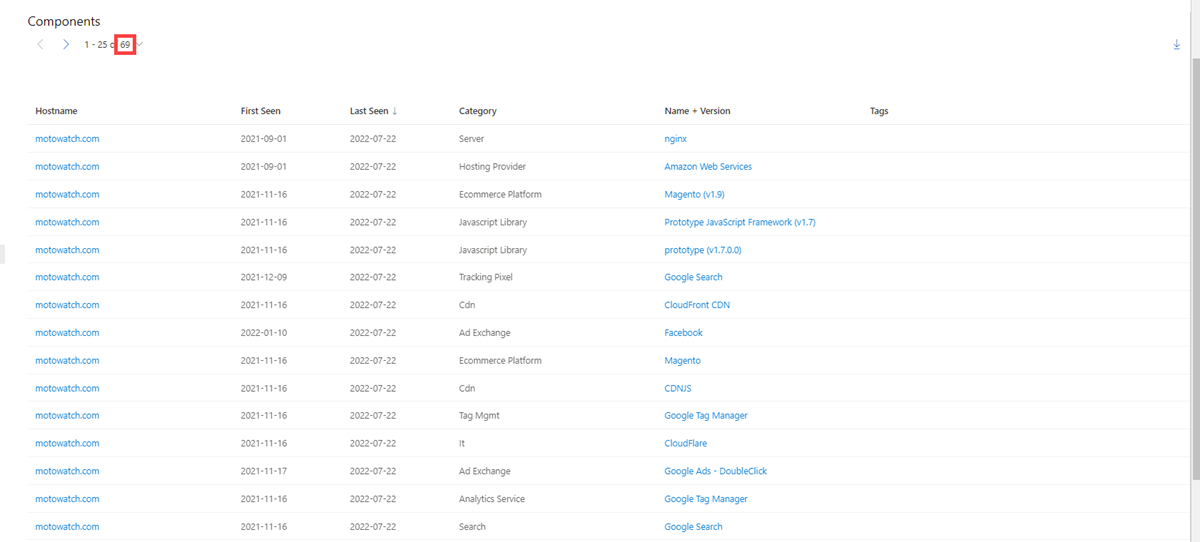

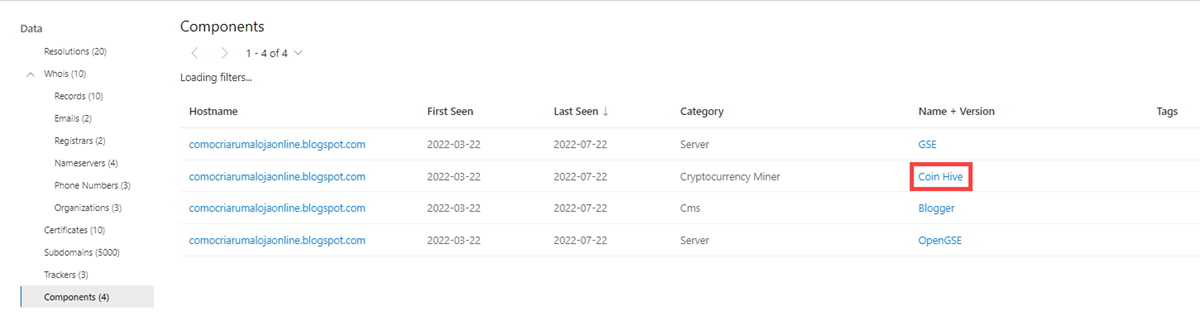

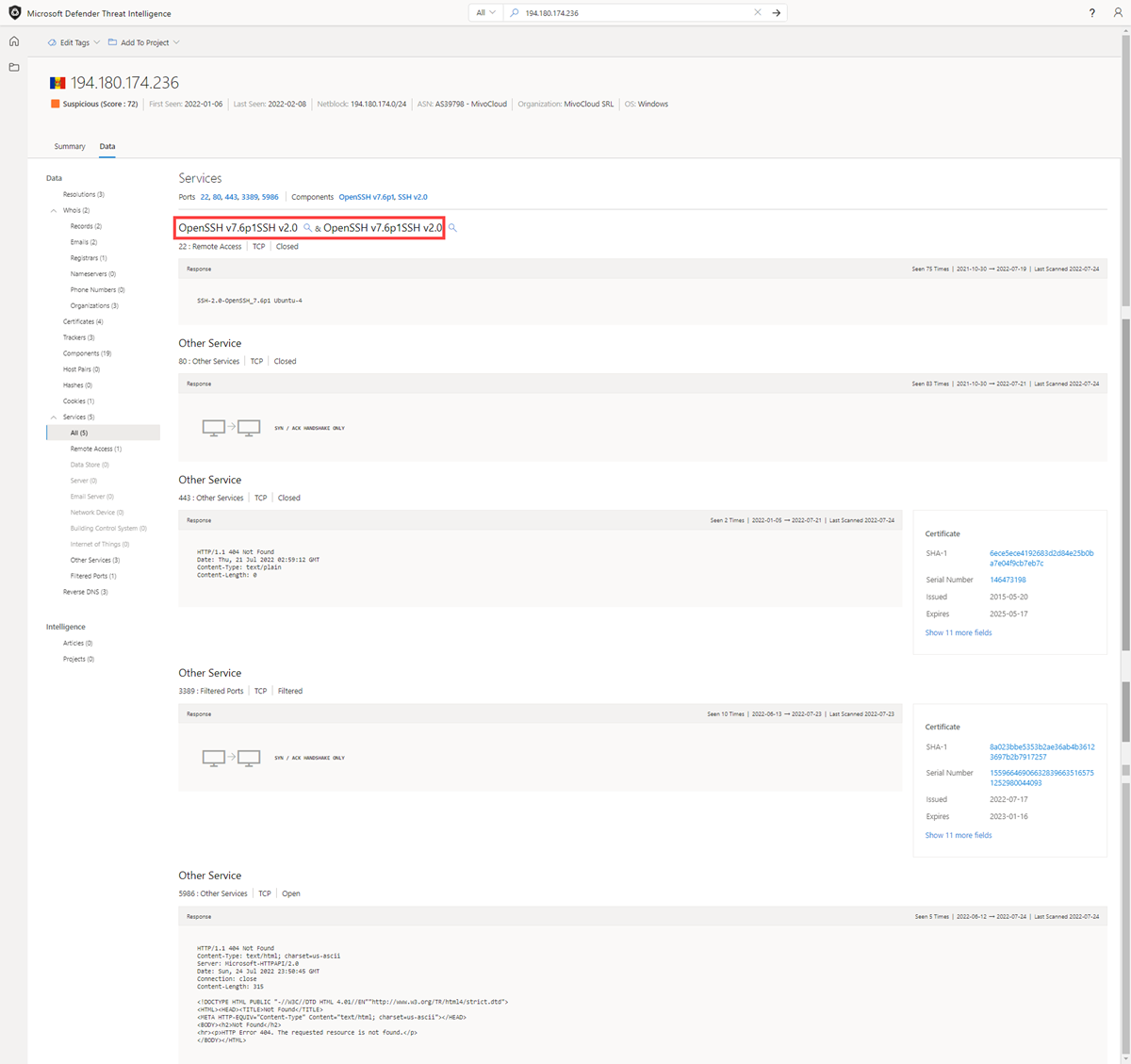

组件

Web 组件是描述从执行 Web 爬网或扫描Microsoft收集的网页或服务器基础结构的详细信息。 这些组件可让你了解网页的构成,或者驱动特定基础结构的技术和服务。 透视唯一组件可以找到参与者的基础结构或其他受攻击的站点。 还可以根据网站正在运行的技术了解网站是否容易受到特定攻击或入侵。

我们的组件数据包括以下信息:

- 主机名: 托管检测到组件的基础结构的主机名

- 首次看到: Microsoft项目上首次观察到此组件的日期的时间戳

- 上次看到: Microsoft上次在项目上观察到此组件的日期的时间戳

- 类别: (检测到的组件类型,例如操作系统、框架、远程访问或服务器)

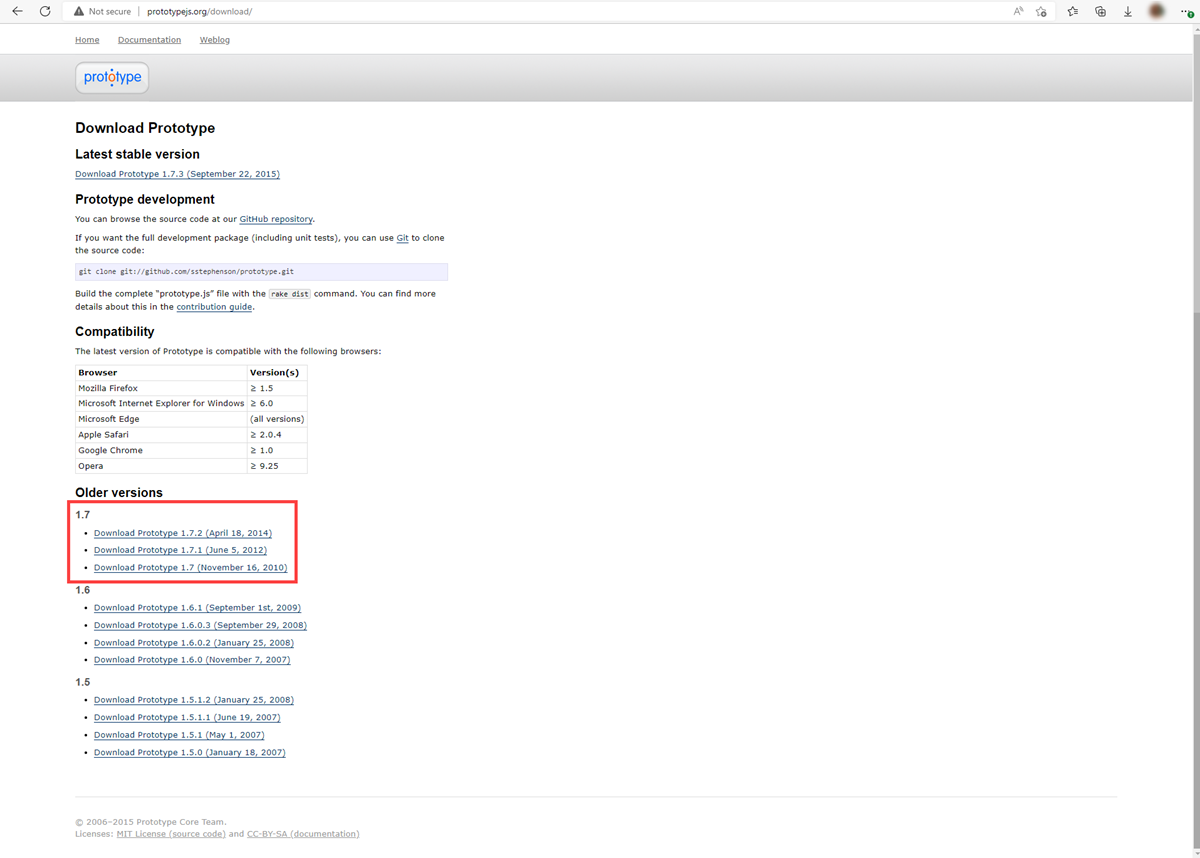

- 名称 + 版本: 项目上运行的组件名称和版本 (例如 ,Microsoft IIS (v8.5) )

- 标记: 在 Defender TI 中应用于此项目的任何标记

此数据集可能有助于回答的问题:

我使用哪些易受攻击的基础结构?

Magento v1.9 太过时了,Microsoft找不到该特定版本的可靠文档。

威胁参与者使用哪些唯一的 Web 组件可以跟踪到其他域?

是否有任何组件标记为恶意?

标识了多少个 Web 组件?

是否有任何不经常看到的独特或奇怪的技术?

是否存在特定技术的假版本?

Web 组件中的更改频率是多少- 经常或很少发生?

是否存在已知被滥用的可疑库?

是否有任何技术与它们相关的漏洞?

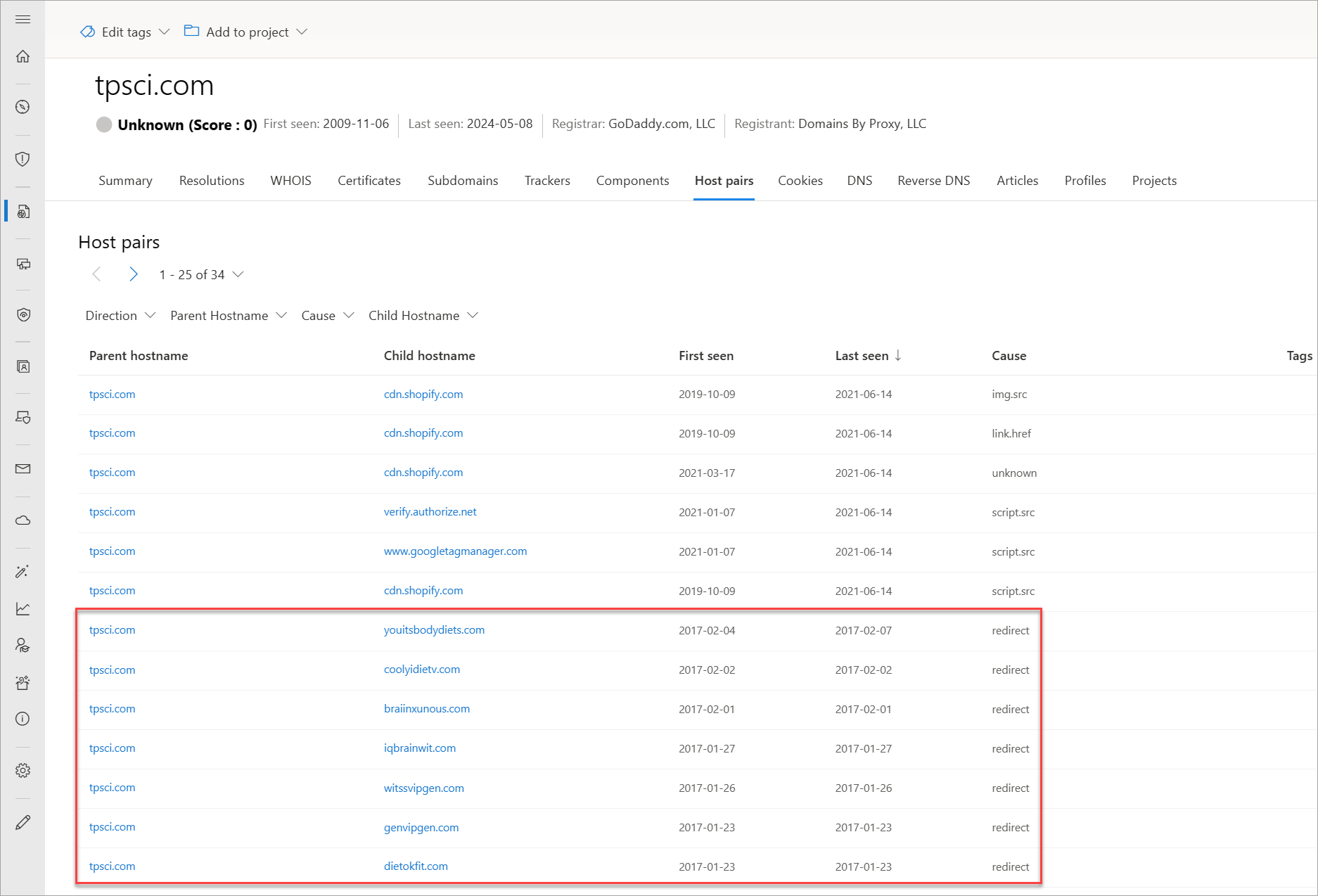

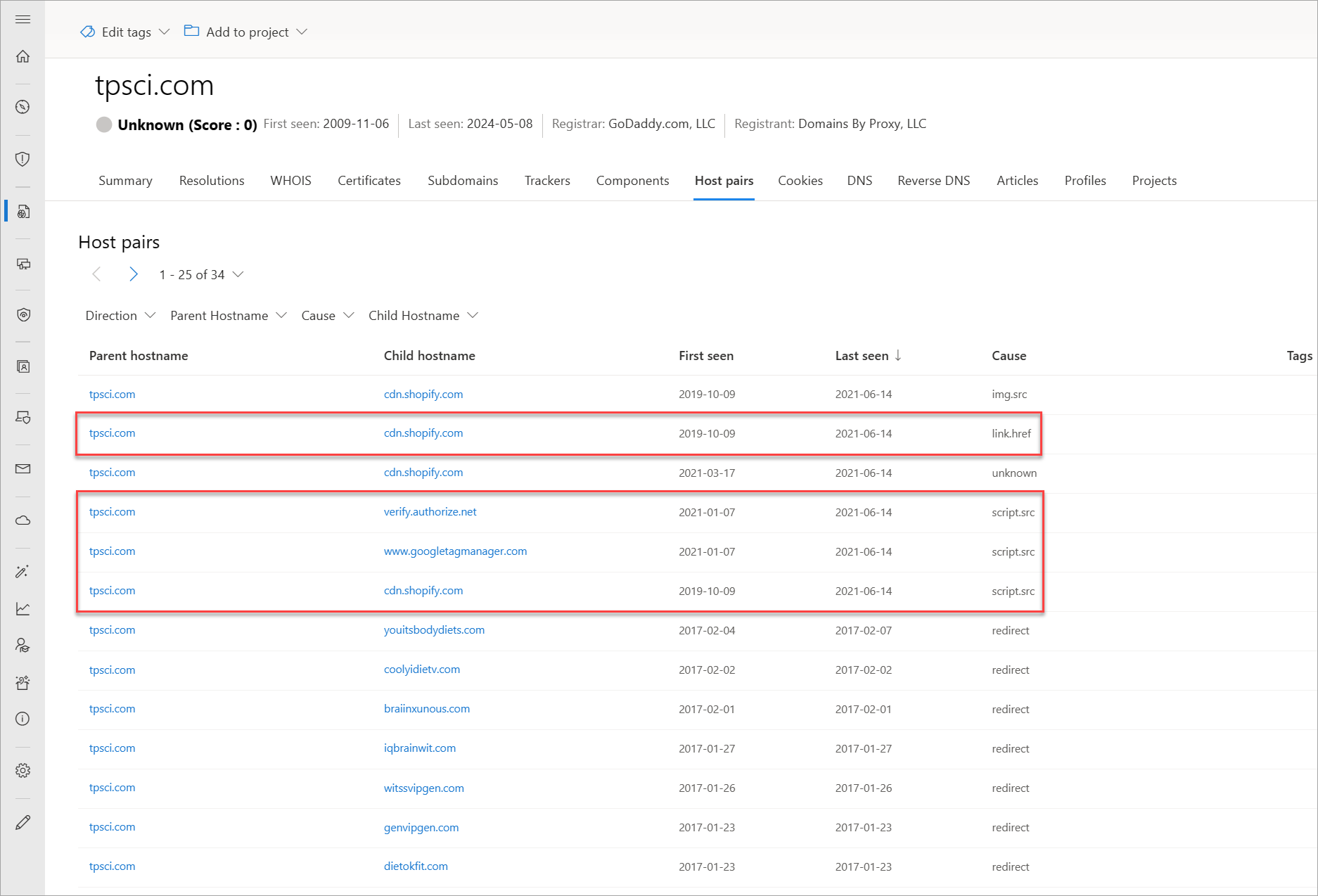

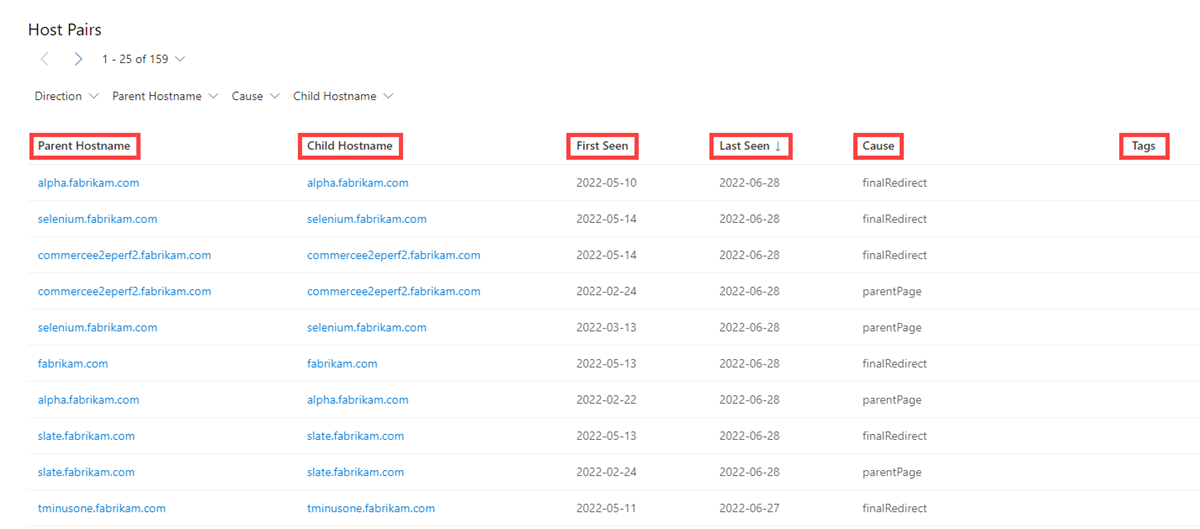

主机对

主机对是父级和子) 的两个 (基础结构部分,它们共享从虚拟用户的 Web 爬网观察到的连接。 连接范围从顶级重定向 (HTTP 302) 到更复杂的内容(如 iFrame 或脚本源引用)。

主机对数据包括以下信息:

- 父主机名:引用资产或“联系”子主机的主机

- 子主机名:父主机正在其上调用的主机

- 首次看到:Microsoft首次观察到与主机关系的日期的时间戳

- 上次看到:Microsoft上次观察到与主机关系的日期的时间戳

-

原因:父主机名和子主机名之间的连接类型;潜在原因包括:

- script.src

- link.href

- 重定向

- img.src

- unknown

- xmlhttprequest

- a.href

- finalRedirect

- css.import

- parentPage

- 标记:在 Defender TI 中应用于此项目的任何标记

此数据集可能有助于回答的问题:

是否已将任何连接的项目列入阻止列表?

是否已 (网络钓鱼、APT、恶意、可疑、特定威胁参与者) 标记任何连接项目?

此主机是否将用户重定向到恶意内容?

资源是否在 CSS 或图像中拉取来设置侵权攻击?

资源是在脚本中拉取还是引用 link.href 来设置 Magecart 或轻描攻击?

用户被重定向到何处?

正在进行哪种类型的重定向?

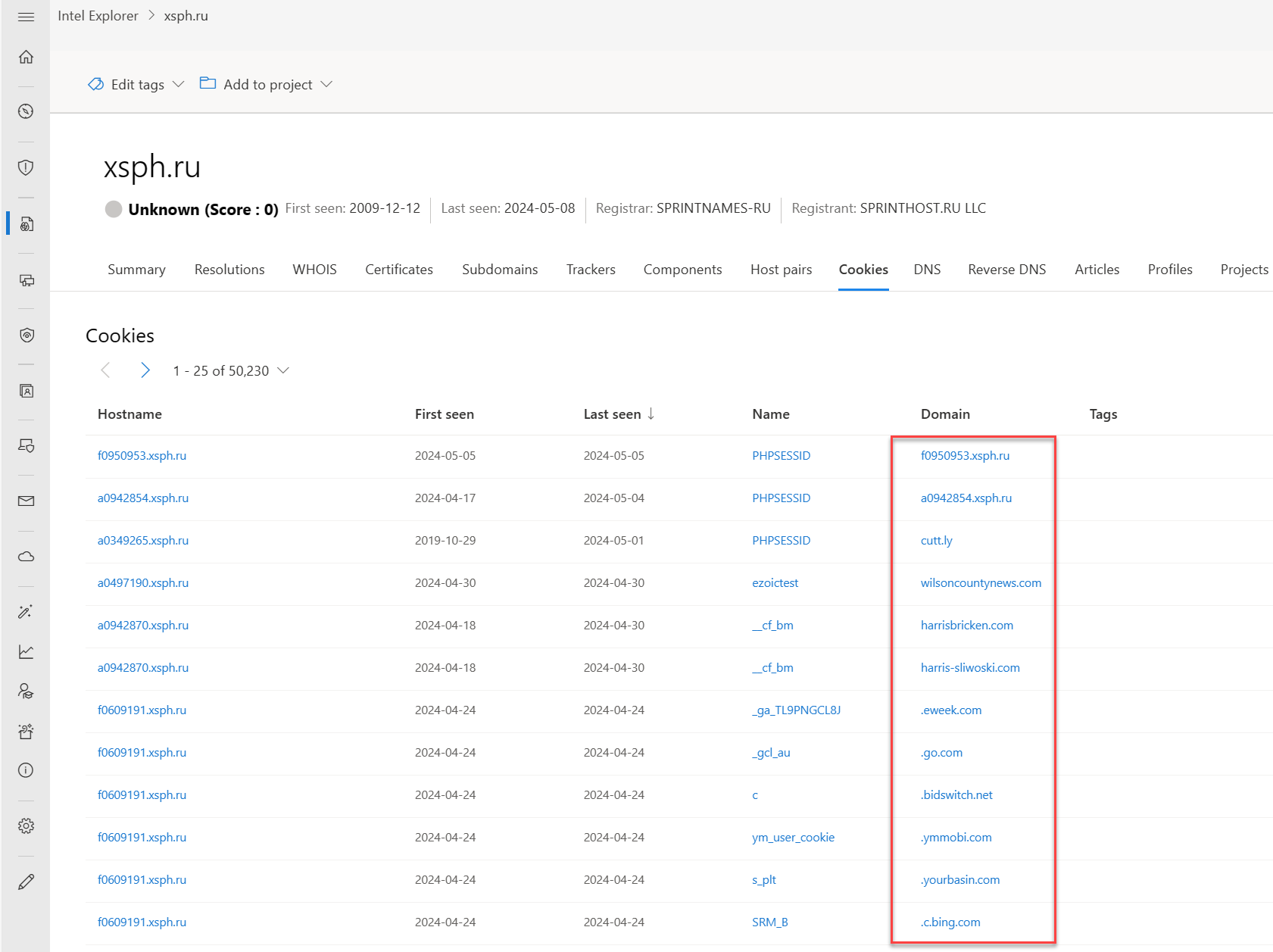

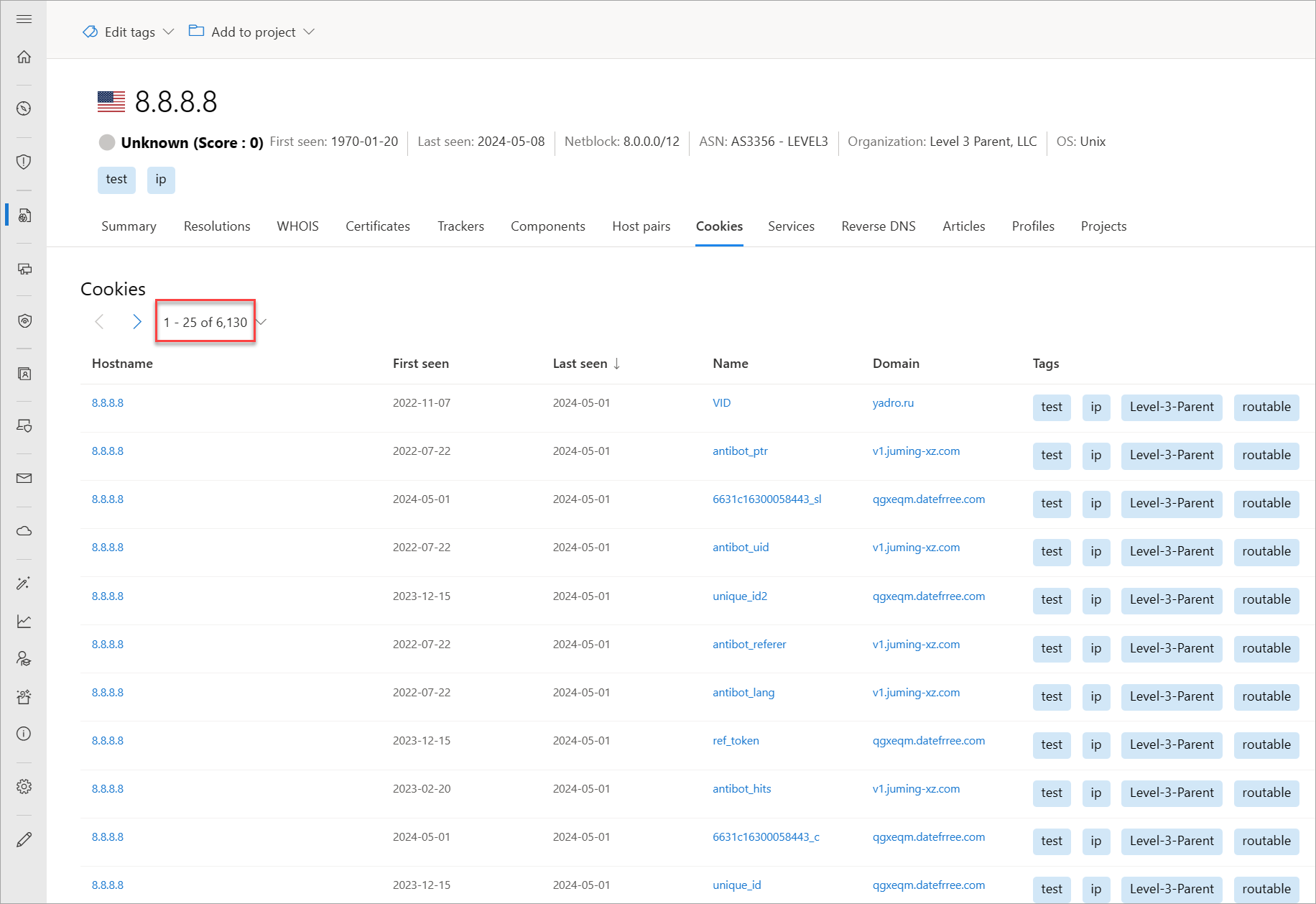

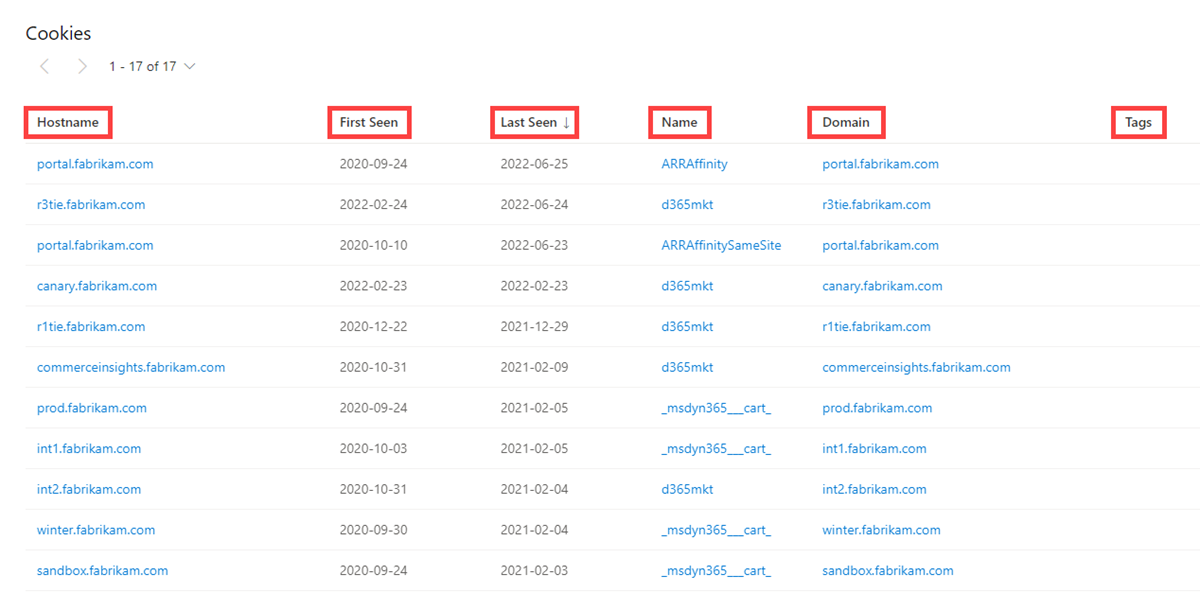

Cookie

Cookie 是在用户浏览 Internet 时从服务器发送到客户端的一小部分数据。 这些值有时包含应用程序的状态或跟踪数据的少量位。 Defender TI 突出显示并索引爬网网站时观察到的 Cookie 名称,并让你深入了解我们在其爬网和数据收集中观察到的特定 Cookie 名称的所有位置。 恶意参与者还使用 Cookie 来跟踪受感染的受害者或存储他们以后可能使用的数据。

我们的 Cookie 数据包括以下信息:

- 主机名: 与 Cookie 关联的主机基础结构

- 首次看到: Microsoft项目上首次观察到此 Cookie 的日期的时间戳

- 上次看到: Microsoft上次在项目上观察到此 Cookie 的日期的时间戳

- 名字: cookie 名称 (例如 JSESSIONID 或 SEARCH_NAMESITE) 。

- 域: 与 Cookie 关联的域

- 标签: 在 Defender TI 中应用于此项目的任何标记

此数据集可能有助于回答的问题:

还有哪些网站发布相同的 Cookie?

还有哪些网站正在跟踪相同的 Cookie?

Cookie 域是否与我的查询匹配?

有多少 Cookie 与项目相关联?

是否存在唯一的 Cookie 名称或域?

与 Cookie 关联的时间段是什么?

新观察到的 Cookie 或与 Cookie 关联的更改的频率是多少?

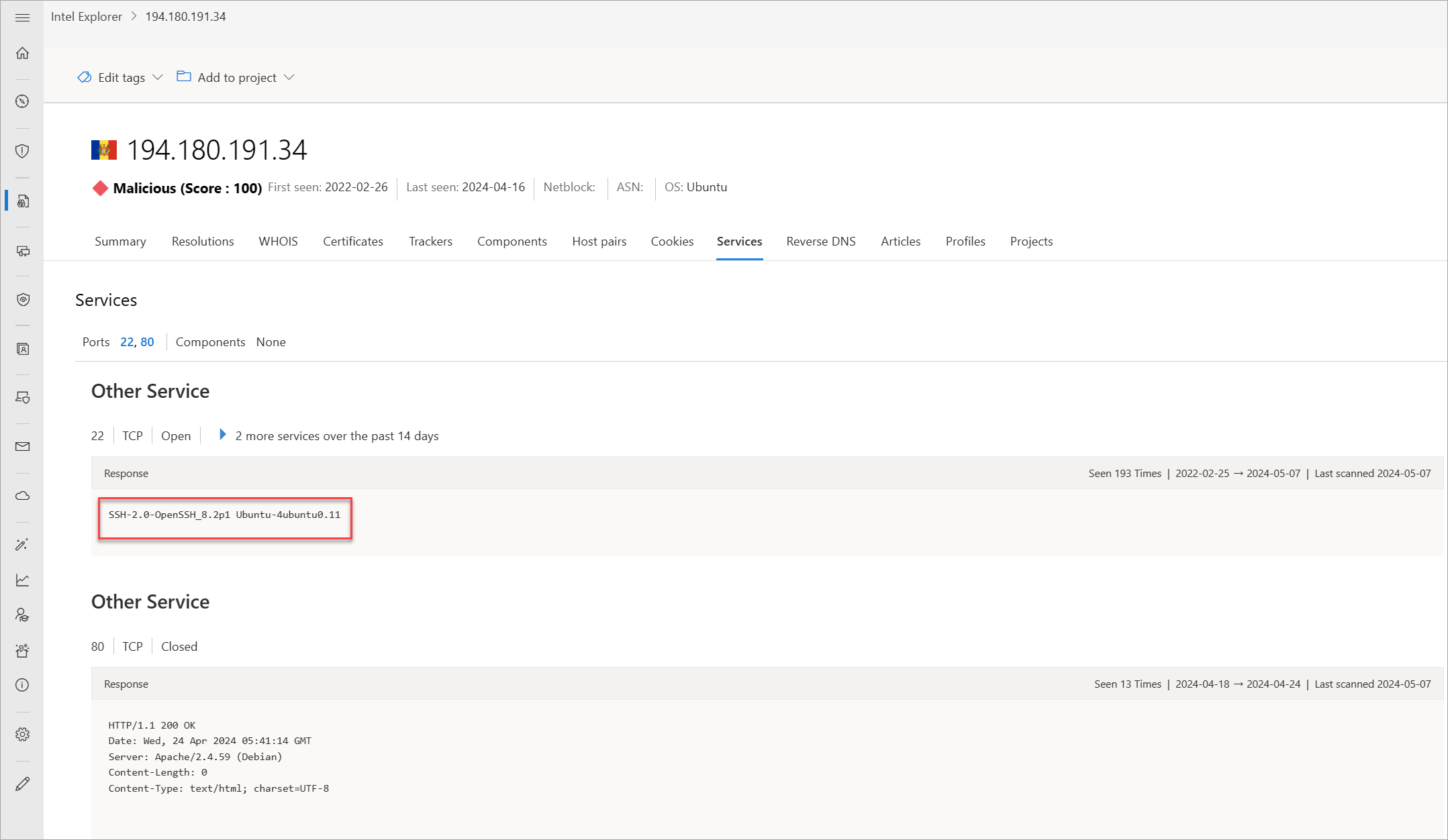

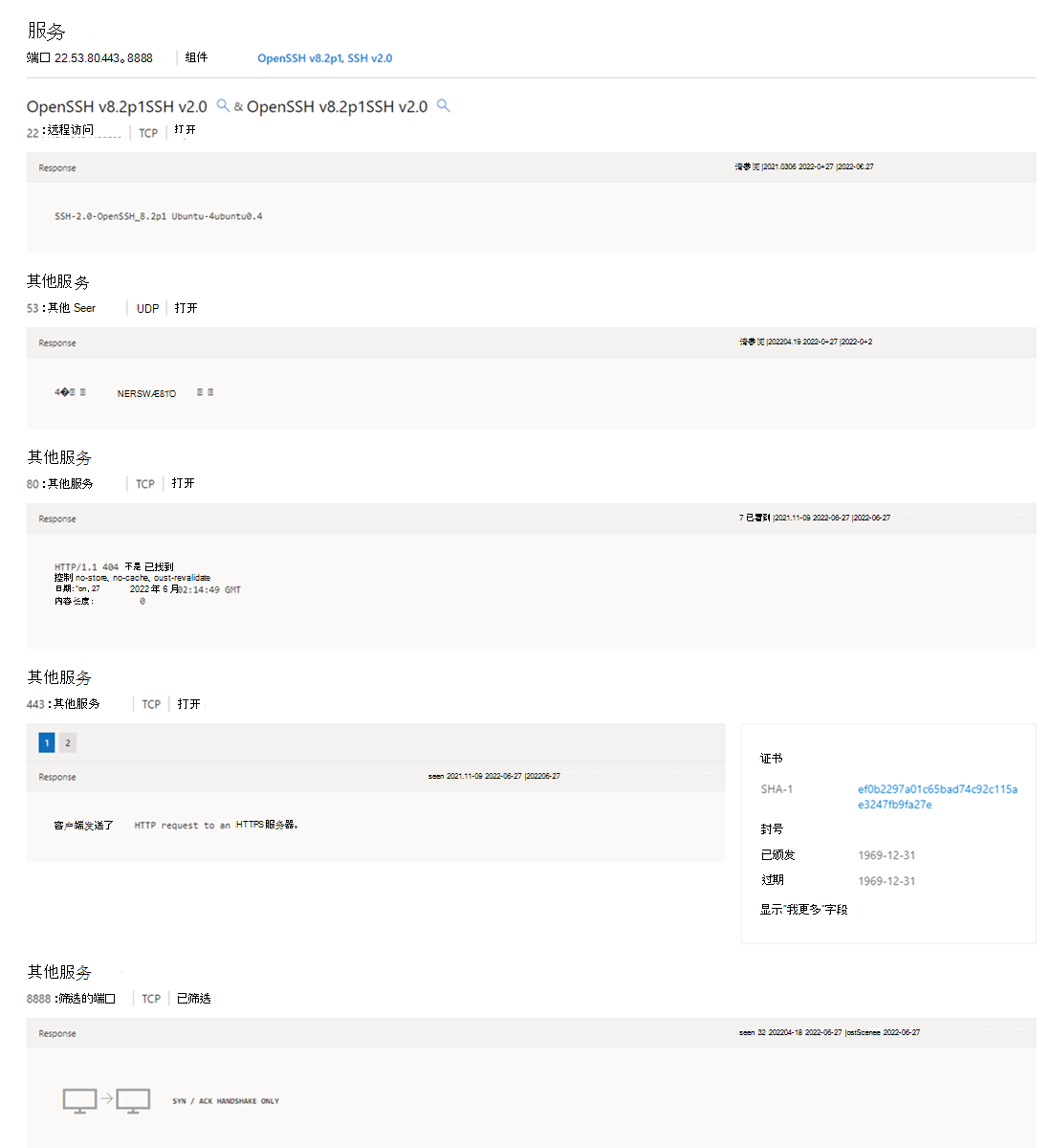

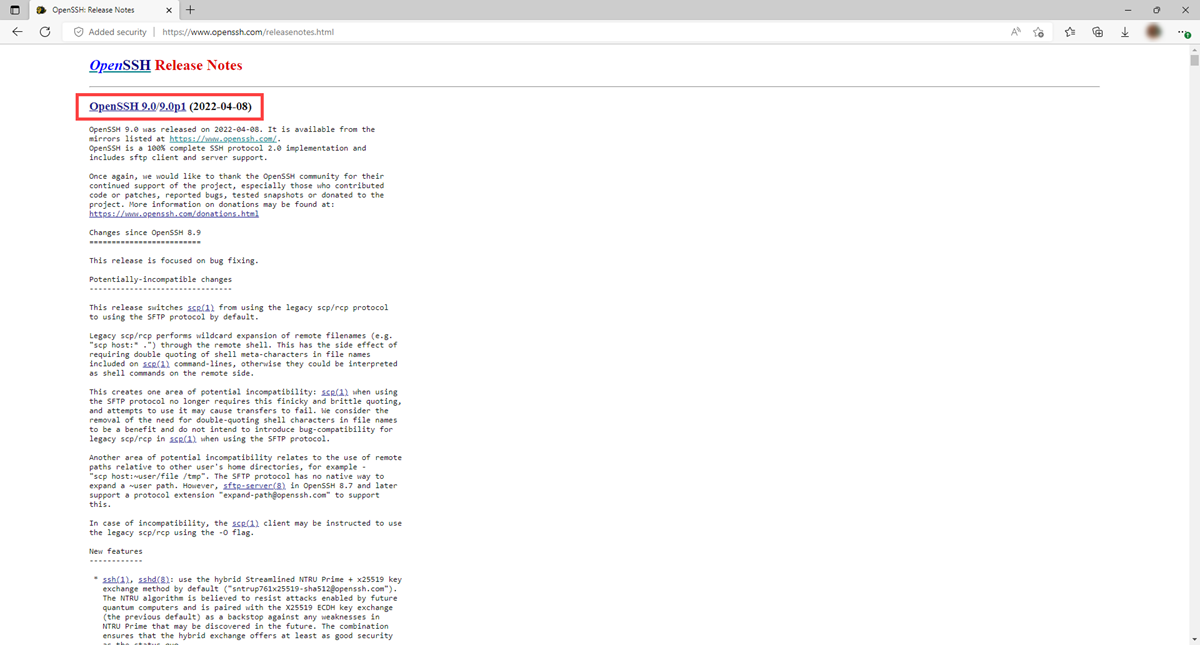

服务

服务名称和端口号用于区分通过 TCP、UDP、DCCP 和 SCTP 等传输协议运行的不同服务。 端口号可以建议在特定端口上运行的应用程序的类型。 但是,可以更改应用程序或服务,以使用不同的端口来模糊处理或隐藏 IP 地址上的应用程序或服务。 了解端口和标头/横幅信息可以识别真正的应用程序/服务以及正在使用的端口的组合。 Defender TI 在“ 服务 ”选项卡中显示 14 天的历史记录,显示与观察到的端口关联的最后一个横幅响应。

我们的服务数据包括以下信息:

- 观察到的打开端口

- 端口号

- 组件

- 观察到服务的次数

- 上次扫描端口时

- 协议连接

- 端口的状态

- 打开

- Filtered

- 已结束

- 横幅响应

此数据集可能有助于回答的问题:

在给定 IP 地址的特定端口上运行哪些应用程序?

正在使用哪个版本的应用程序?

给定端口的“打开”、“已筛选”或“已关闭”状态是否有最新更改?

证书与连接关联吗?

给定资产是否正在使用易受攻击或已弃用的技术?

正在运行的服务是否公开了可用于恶意目的的信息?

是否遵循安全最佳做法?

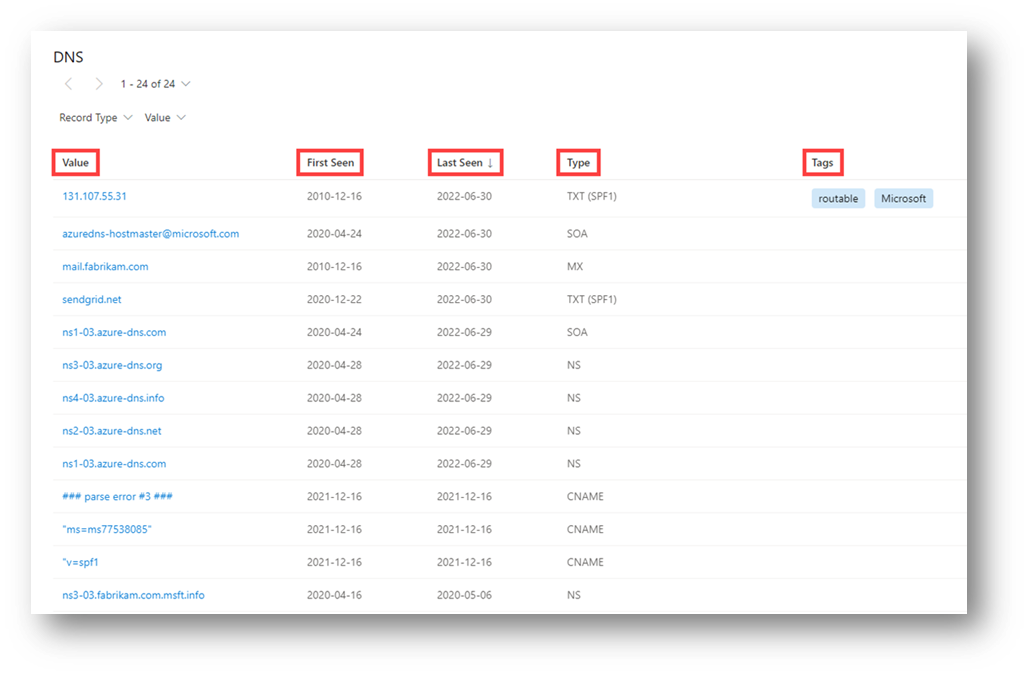

DNS

Microsoft多年来一直在收集 DNS 记录,让你深入了解邮件交换 (MX) 、名称服务器 (NS) 、文本 (TXT) 、SOA) (授权开始、规范名称 (CNAME) (,以及 PTR) 记录指针。 查看 DNS 记录有助于识别参与者在拥有的域中使用的共享基础结构。 例如,威胁参与者倾向于使用相同的名称服务器来分段其基础结构或相同的邮件交换服务器来管理其命令和控制。

我们的 DNS 数据包括以下信息:

- 值:与主机关联的 DNS 记录

- 首次看到:Microsoft项目上首次观察到此记录的日期的时间戳

- 上次看到:Microsoft上次在项目上观察到此记录的日期的时间戳

-

类型:与记录关联的基础结构类型;可能的选项包括:

- MX

- TXT

- NS

- CNAMES

- SOA

- 标记:在 Defender TI 中应用于此项目的任何标记

此数据集可能有助于回答的问题:

- 其他哪些基础结构与我正在搜索的指标直接相关?

- 基础结构如何随着时间推移而变化?

- 域所有者是使用内容分发网络的服务还是品牌保护服务?

- 关联组织在其网络中可能采用哪些其他技术?

反向 DNS

当正向 DNS 查找查询特定主机名的 IP 地址时,反向 DNS 查找会查询 IP 地址的特定主机名。 此数据集显示的结果与 DNS 类似。 查看 DNS 记录有助于识别参与者在拥有的域中使用的共享基础结构。 例如,执行组件组倾向于使用相同的名称服务器来分段其基础结构或相同的邮件交换服务器来管理其命令和控制。

反向 DNS 数据包括以下信息:

- 值:反向 DNS 记录的值

- 首次看到:Microsoft项目上首次观察到此记录的日期的时间戳

- 上次看到:Microsoft第一次在项目上观察到此记录的日期的时间戳

-

类型:与记录关联的基础结构类型;可能的选项包括:

- MX

- TXT

- NS

- CNAMES

- SOA

- 标记:在 Defender TI 中应用于此项目的任何标记

此数据集可能有助于回答的问题:

- 观察到此主机的 DNS 记录是什么?

- 随着时间的推移,观察到此主机的基础结构发生了怎样的变化?