教程:收集威胁情报和基础结构链接

本教程介绍如何在 Microsoft Defender 门户中使用 Microsoft Defender 威胁智能 (Defender TI) 执行多种类型的指标搜索并收集威胁和攻击者情报。

先决条件

Microsoft Entra ID 或个人 Microsoft 帐户。 登录或创建帐户

Defender TI Premium 许可证。

注意

没有 Defender TI Premium 许可证的用户仍然可以访问我们的免费 Defender TI 产品/服务。

免责声明

Defender TI 可能包括实时观察和威胁指示器,包括恶意基础结构和攻击者威胁工具。 Defender TI 中的任何 IP 地址和域搜索都是安全的。 Microsoft共享联机资源 (例如,IP 地址、域名) ,这些资源被视为构成明显和当前危险的真实威胁。 我们要求你在执行以下教程时,在与恶意系统交互时使用他们的最佳判断力,并将不必要的风险降至最低。 Microsoft通过解除恶意 IP 地址、主机和域的恶意,将风险降到最低。

开始之前

如免责声明之前所述,出于安全原因,将取消可疑和恶意指标。 在 Defender TI 中搜索时,请从 IP 地址、域和主机中删除任何括号。 请勿直接在浏览器中搜索这些指示器。

执行指标搜索并收集威胁和攻击者情报

本教程允许你执行一系列 步骤,将 与 Magecart 漏洞相关的入侵指标 (IOC) 链接在一起,并在此过程中收集威胁和对手情报。

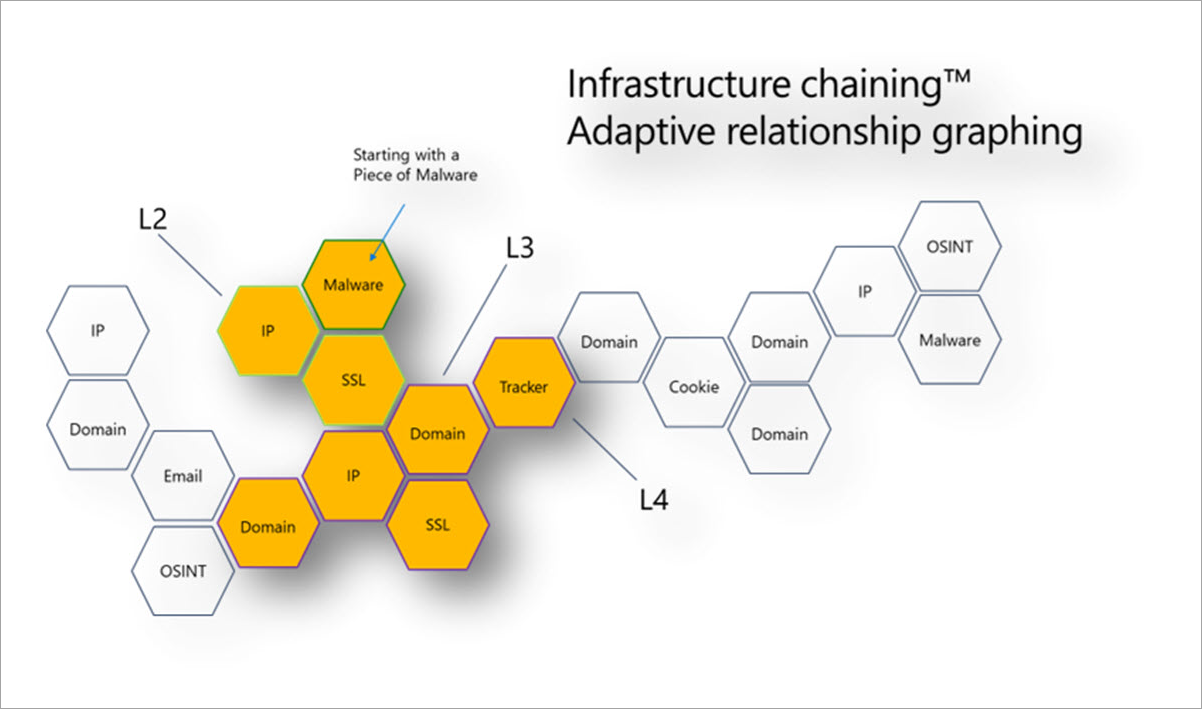

基础结构链接使用 Internet 的高度连接性,根据重叠的详细信息或共享特征,将一个 IOC 扩展到多个 IOC。 构建基础结构链可让威胁搜寻者或事件响应者分析攻击者的数字状态,并快速浏览这些数据集,以围绕事件或调查创建上下文。 基础结构链还允许在组织内更有效地进行事件会审、警报和操作。

相关角色: 威胁情报分析师、威胁猎人、事件响应者、安全运营分析师

Magecart 违规的背景

Microsoft一直在分析和跟踪Magecart的活动,Magecart是一个网络犯罪集团背后的数百起在线零售平台违规事件。 Magecart 直接在电子商务网站上或通过其受入侵的供应商,将脚本注入,从而窃取消费者在在线支付表单中输入的敏感数据。

早在 2018 年 10 月,Magecart 就潜入了 MyPillow 的在线网站 mypillow[.]com,通过将脚本注入其 Web 商店来窃取支付信息。 脚本托管在拼写错误的域 mypiltow[.]com.

MyPillow漏洞是一个两阶段的攻击,第一个掠过者只活动了一小段时间,然后才被确定为非法和删除。 然而,攻击者仍然有权访问 MyPillow 的网络,2018 年 10 月 26 日,Microsoft观察到他们注册了一个新域 livechatinc[]。org.

Magecart 执行组件通常会注册一个看起来尽可能类似于合法域的域。 因此,如果分析师查看 JavaScript 代码,他们可能会错过 Magecart 注入的脚本,该脚本捕获信用卡支付信息并将其推送到 Magecart 自己的基础结构。 但是,Microsoft的虚拟用户 (DOM) 捕获文档对象模型,并从后端的爬网中找到 JavaScript 所做的所有动态链接和更改。 我们可以检测该活动,并查明在 MyPillow Webstore 中托管注入的脚本的假域。

收集 Magecart 违规威胁情报

在 Defender 门户的 Intel 资源管理器 页中执行以下步骤,在 mypillow[.] 上执行基础结构链接com.

访问Defender 门户并完成 Microsoft 身份验证过程。 详细了解 Defender 门户

导航到 威胁情报>Intel 资源管理器。

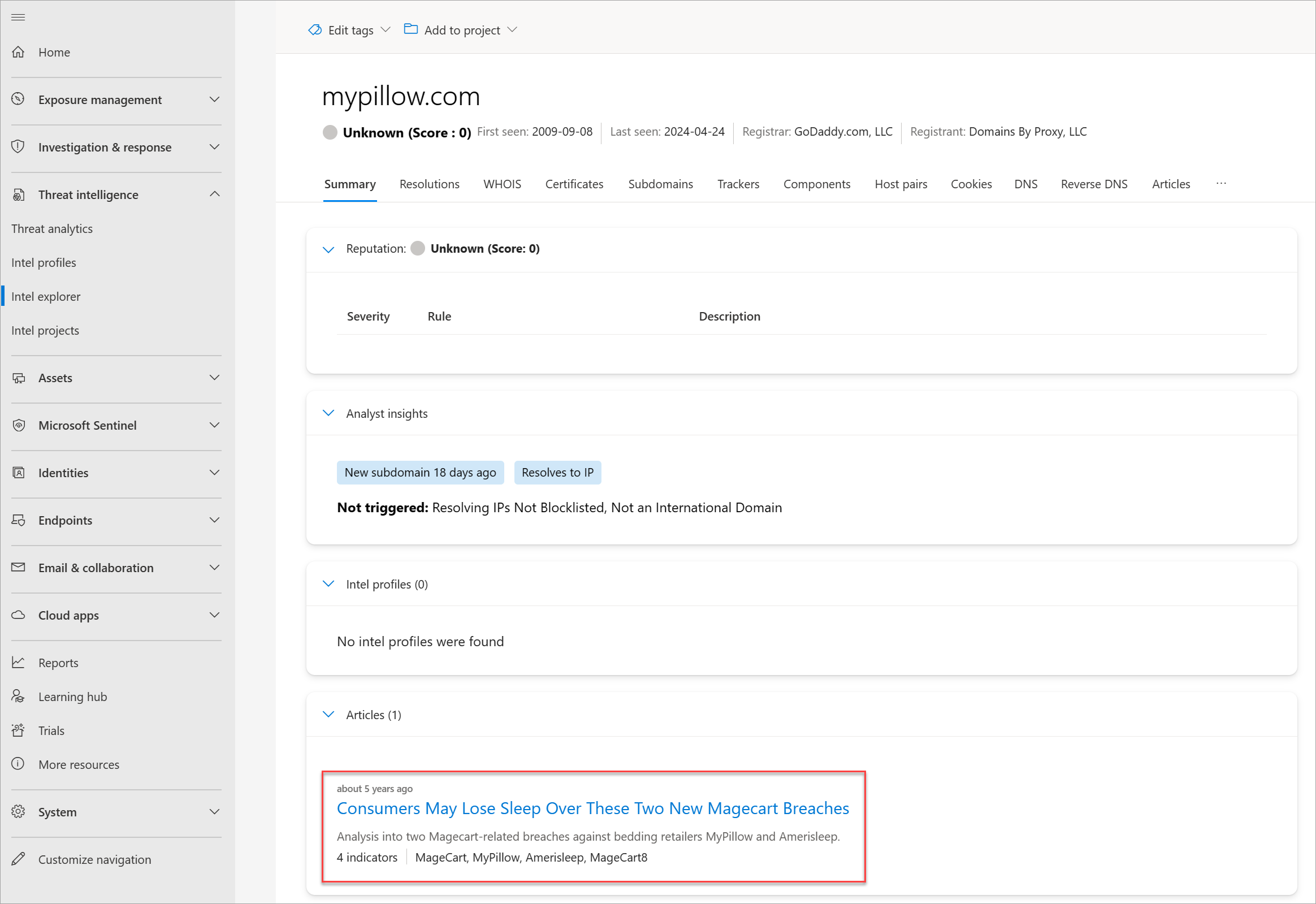

搜索 mypillow[.]Intel资源管理器 搜索栏上的 com。 你应该会看到与此域关联的这 两个 Magecart 违规行为导致消费者可能失眠 一文。

选择文章。 应提供有关此相关市场活动的以下信息:

- 本文发布于 2019 年 3 月 20 日。

- 它提供了关于 Magecart 威胁参与者组织如何在 2018 年 10 月入侵 MyPillow 的见解。

选择文章中的“ 公共指示器 ”选项卡。 它应列出以下 IOC:

- amerisleep.github[.]io

- cmytuok[.]返回页首

- livechatinc[.]组织

- mypiltow[.]com

返回 Intel 资源管理器搜索栏,在下拉列表中选择“全部”,然后查询 mypillow[.]再次 com。

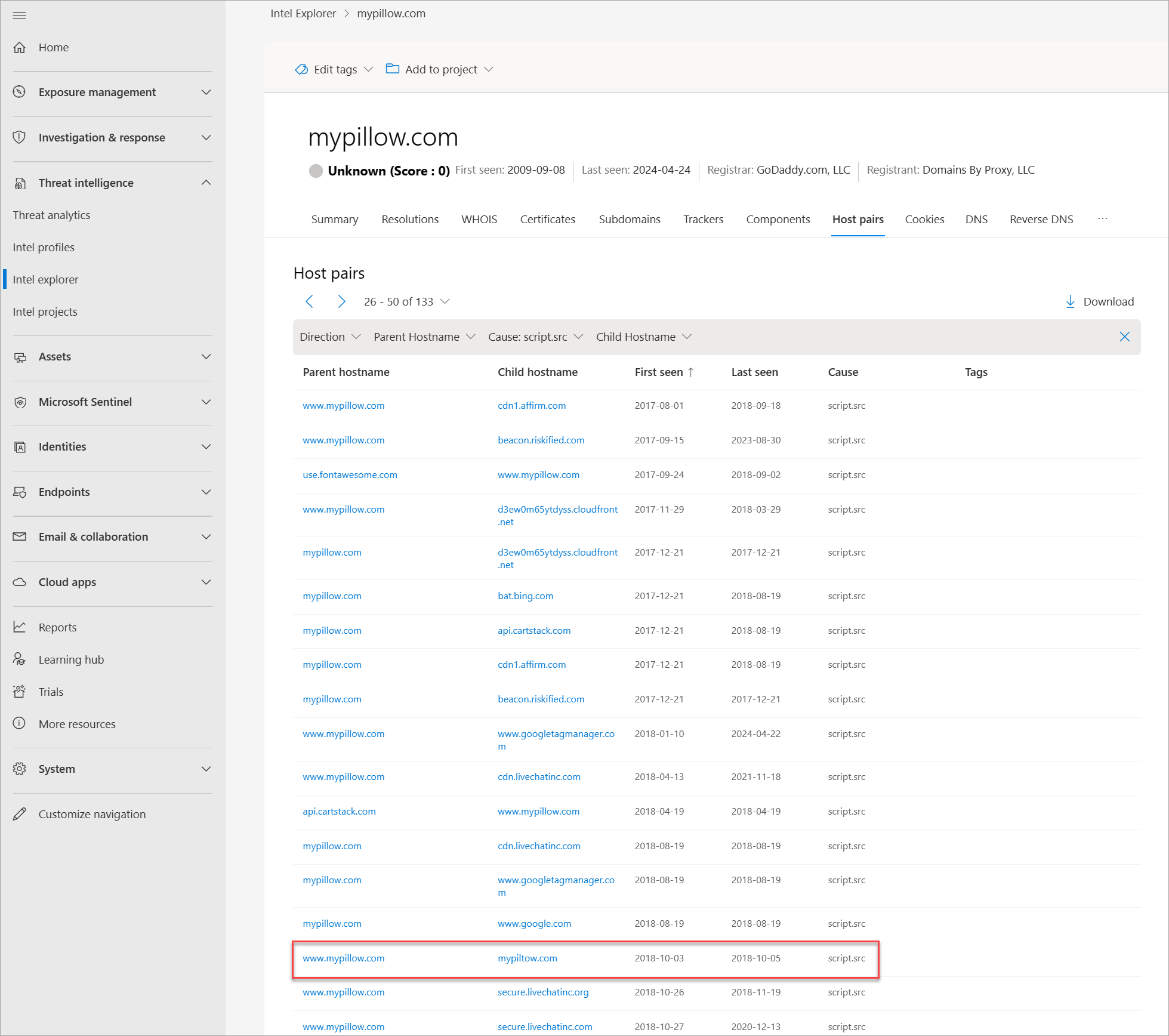

选择搜索结果的“ 主机对 ”选项卡。 主机对显示传统数据源(如被动域名系统 (pDNS) 和 WHOIS)不会显示的网站之间的连接。 它们还可以让你查看资源的使用位置,反之亦然。

按 “首次看到”对主机对进行排序,并按 script.src 筛选为 “原因”。 翻页,直到找到 2018 年 10 月发生的主机对关系。 请注意 ,mypillow[.]com 正在从拼写错误的域 mypiltow[.] 中拉取内容com 于 2018 年 10 月 3-5 日通过脚本。

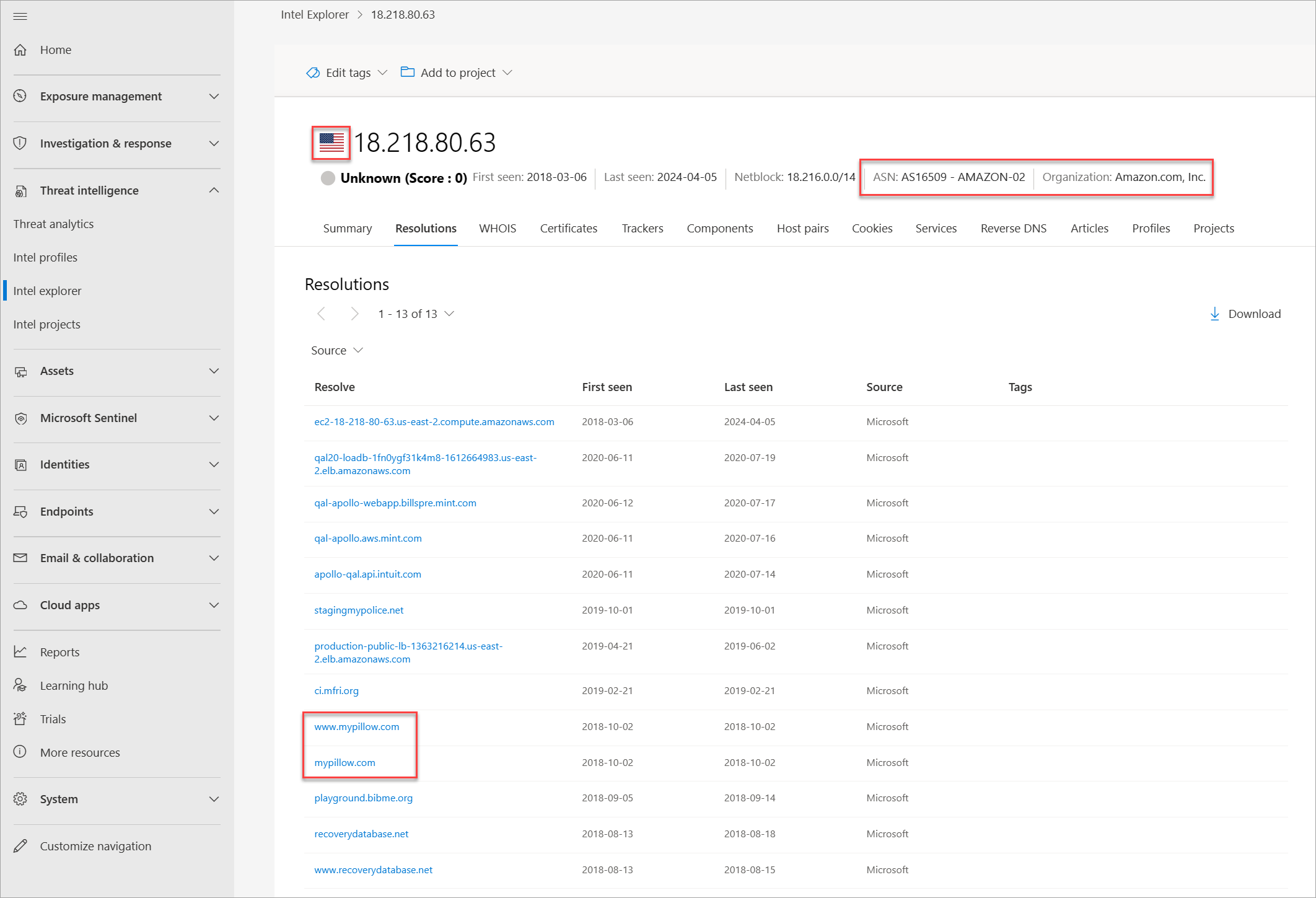

选择“ 分辨率 ”选项卡,然后透视 mypiltow[.] 的 IP 地址。com 已于 2018 年 10 月解析为 。

对 mypillow[.] 重复此步骤com. 在 2018 年 10 月,应注意到这两个域的 IP 地址之间的以下差异:

选择“ 摘要 ”选项卡,然后向下滚动到 “文章” 部分。 应会看到以下与 mypiltow[.] 相关的已发布文章com:

- RiskIQ:Magecart 注入的 URL 和 C2 域,2022 年 6 月 3 日至 14 日

- RiskIQ:Magecart 注入的 URL 和 C2 域,2022 年 5 月 20-27 日

- 2022 年第一季度商品掠 & 马杰卡特趋势

- RiskIQ:2022 年初的 Magecart Group 8 活动

- Magecart Group 8 房地产:与 Skimming 组关联的托管模式

- 在同性恋攻击中使用的中间脱脂工具包

- Magecart Group 8 混合成 NutriBullet.com 添加到他们不断增长的受害者名单

查看其中每篇文章并记下其他信息,例如目标;策略、技术和过程 (TTPs) ;和其他 IOC - 你可以找到有关 Magecart 威胁执行组件组的信息。

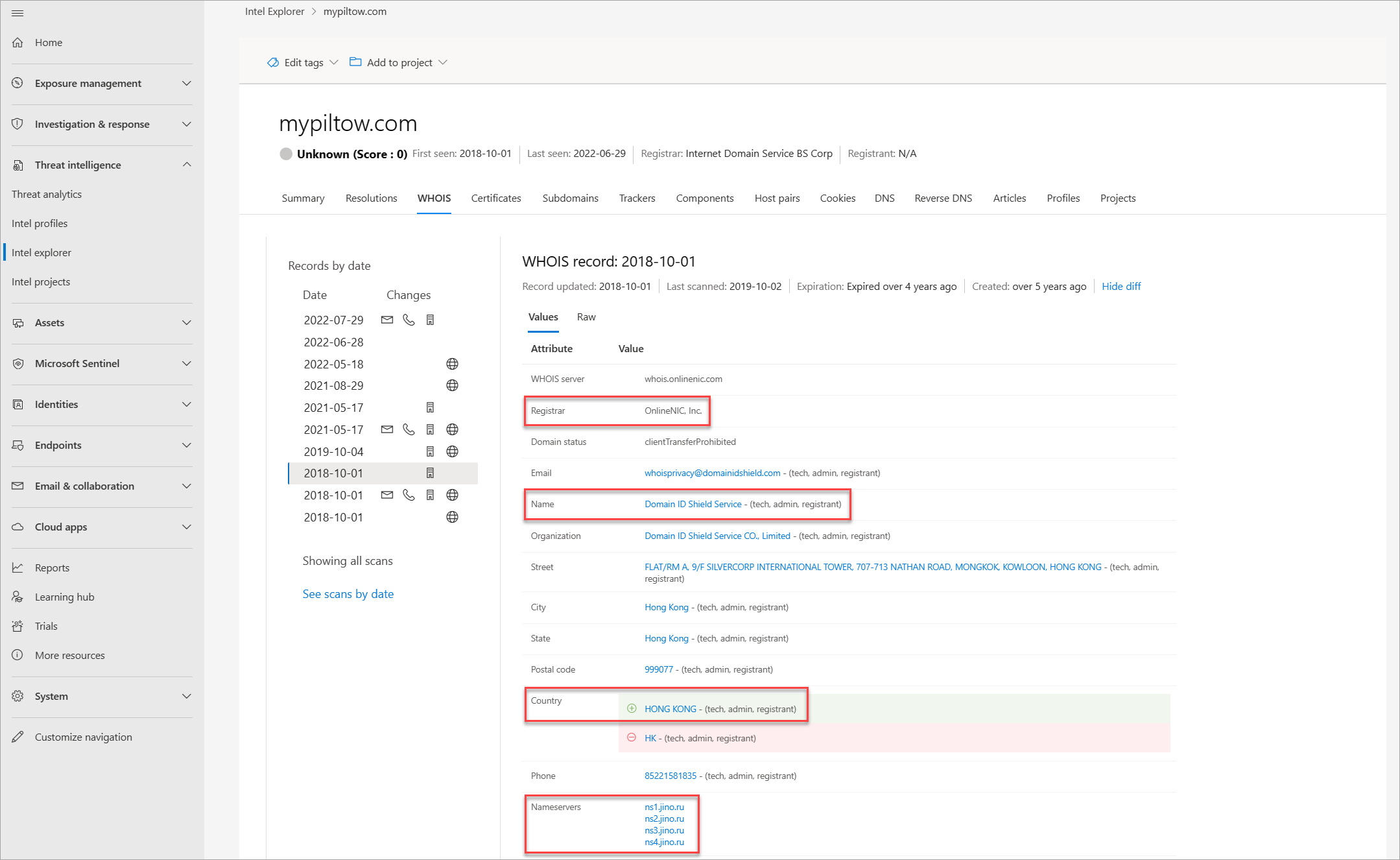

选择“ WHOIS ”选项卡,比较 mypillow[.] 之间的 WHOIS 信息com 和 mypiltow[.]com. 记下以下详细信息:

mypillow[.] 的 WHOIS 记录com 自 2011 年 10 月起表明 My Pillow Inc. 明确拥有该域。

mypiltow[.] 的 WHOIS 记录自 2018 年 10 月起的 com 表明该域已在香港特区注册,受域 ID 盾服务 CO 的隐私保护。

mypiltow[.] 的注册机构com 是 OnlineNIC, Inc.

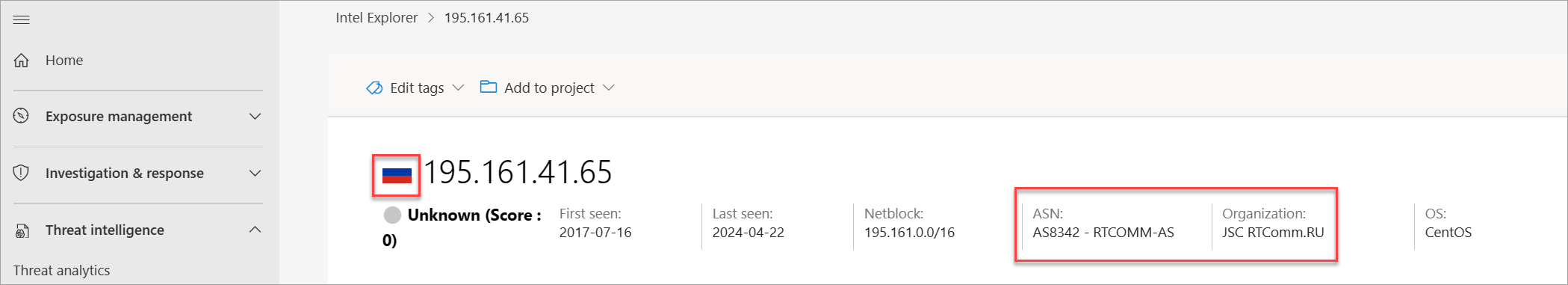

鉴于目前分析的地址记录和 WHOIS 详细信息,分析师应该发现,中国隐私服务主要为一家美国公司的俄罗斯 IP 地址提供保护,这很奇怪。

导航回 Intel 资源管理器 搜索栏并搜索 livechatinc[.]org. Magecart Group 8 混入 NutriBullet.com 添加到其不断增长的受害者列表中 的文章现在应显示在搜索结果中。

选择文章。 应提供有关此相关市场活动的以下信息:

- 本文发布于 2020 年 3 月 18 日。

- 文章指出,Nutribullet、Amerisleep和ABS-CBN也是Magecart威胁参与者组织的受害者。

选择“ 公共指示器 ”选项卡。它应列出以下 IOC:

- URL: hxxps://coffemokko[.]com/tr/, hxxps://freshdepor[.]com/tr/, hxxps://prodealscenter[.]c4m/tr/, hxxps://scriptoscript[.]com/tr/, hxxps://swappastore[.]com/tr/

- 域: 3lift[.]org, abtasty[.]net, adaptivecss[.]org, adorebeauty[.]org, all-about-s运动鞋[.]org, amerisleep.github[.]io, ar500arnor[.]com, authorizecdn[.]com, bannerbuzz[.]info, battery-force[.]org, batterynart[.]com, blackriverimaging[.]org, braincdn[.]org, btosports[.]net, cdnassels[.]com, cdnmage[.]com, chicksaddlery[.]net, childsplayclothing[.]org, christohperward[.]org, citywlnery[.]org, closetlondon[.]org, cmytuok[.]top, coffemokko[.]com, coffetea[.]org, configsysrc[.]info, dahlie[.]org, davidsfootwear[.]org, dobell[.]su, elegrina[.]com, energycoffe[.]org, energytea[.]org, etradesupply[.]org, exrpesso[.]org, foodandcot[.]com, freshchat[.]info, freshdepor[.]com, greatfurnituretradingco[.]org, info-js[.]link, jewsondirect[.]com, js-cloud[.]com, kandypens[.]net、 kikvape[.]org, labbe[.]biz, lamoodbighats[.]net, link js[.]link, livechatinc[.]org, londontea[.]net, mage-checkout[.]org, magejavascripts[.]com, magescripts[.]pw, magesecuritys[.]com, majsurplus[.]com, map-js[.]link, mcloudjs[.]com, mechat[.]info, melbounestorm[.]com, misshaus[.]org, mylrendyphone[.]com, mypiltow[.]com, nililotan[.]org, oakandfort[.]org, ottocap[.]org, parks[.]su, paypaypay[.]org, pmtonline[.]su, prodealscenter[.]com, replacemyremote[.]org, sagecdn[.]org, scriptoscript[.]com, security-payment[.]su, shop-rnib[.]org, slickjs[.]org, slickmin[.]com, smart-js[.]link, swappastore[.]com, teacoffe[.]net, top5value[.]com, track-js[.]link, ukcoffe[.]com, verywellfitnesse[.]com, walletgear[.]org,webanalyzer[.]net、zapaljs[.]com, zoplm[.]com

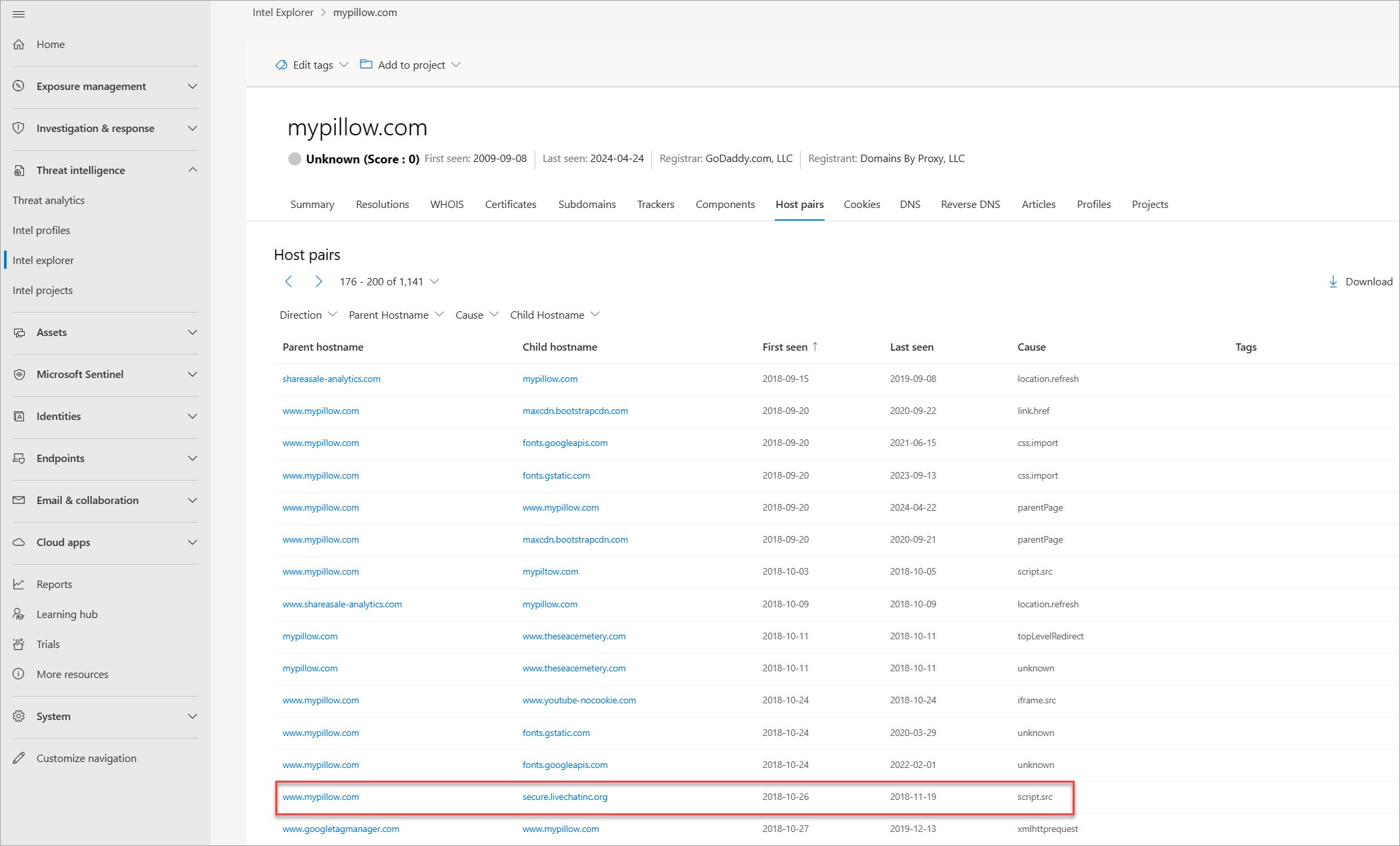

导航回 Intel 资源管理器 搜索栏并搜索 mypillow[.]com. 然后,转到“ 主机对 ”选项卡,按 “首次看到”对主机对进行排序,并查找 2018 年 10 月发生的主机对关系。

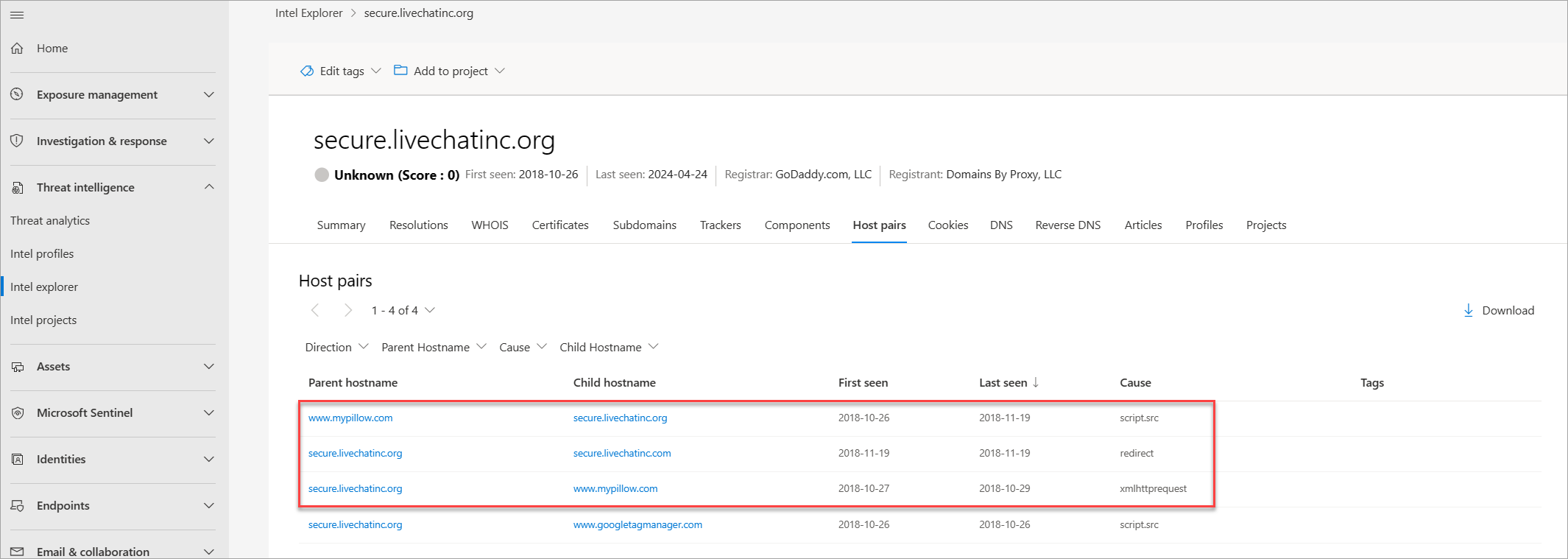

请注意 www.mypillow[.]首次观察到 com 与 secure.livechatinc[.] 联系org 于 2018 年 10 月 26 日,因为从 www.mypillow[.] 观察到了脚本 GET 请求com to secure.livechatinc[.]org.这种关系一直持续到2018年11月19日。

此外, secure.livechatinc[.]org 联系到 www.mypillow[.]com 访问后者的服务器 (xmlhttprequest) 。

查看 mypillow[.]com 的主机对关系进一步。 请注意 mypillow[.]com 与以下域具有主机对关系,这类似于域名 secure.livechatinc[.]org:

- cdn.livechatinc[.]com

- secure.livechatinc[.]com

- api.livechatinc[.]com

关系原因包括:

- script.src

- iframe.src

- unknown

- topLevelRedirect

- img.src

- xmlhttprequest

Livechat 是一种实时支持聊天服务,在线零售商可以将其作为合作伙伴资源添加到其网站。 包括 MyPillow 在内的多个电子商务平台都使用它。 这个假域很有趣, 因为 Livechat 的官方网站实际上是 livechatinc[.]com. 因此,在这种情况下,威胁参与者使用顶级域拼写错误来隐藏他们在 MyPillow 网站上放置了第二个浏览器的事实。

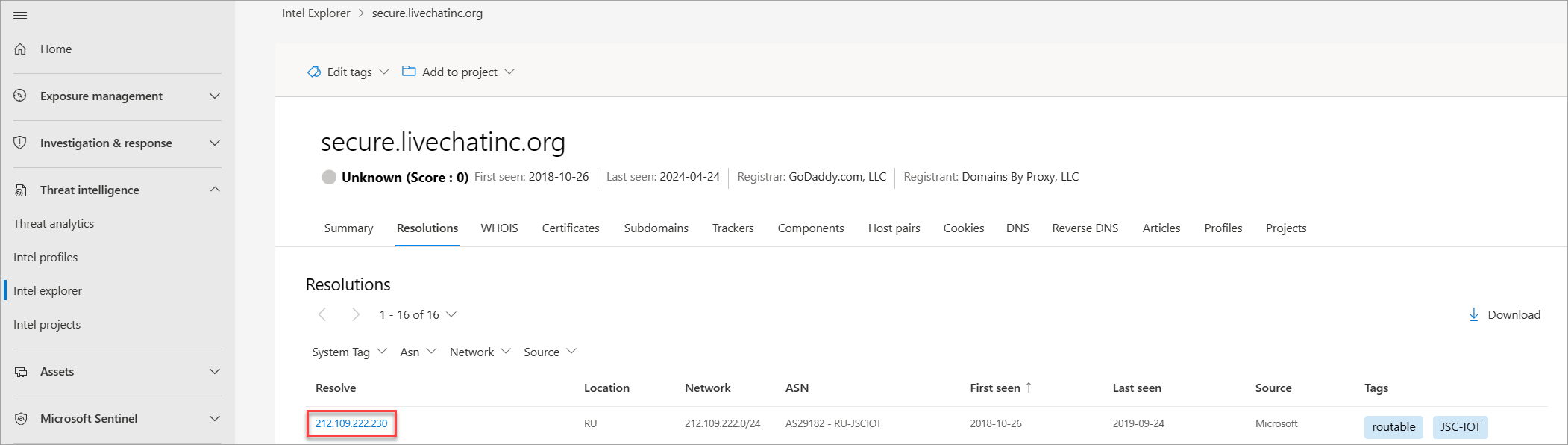

使用 secure.livechatinc[.] 返回并查找主机对关系组织并透视该主机名。 “ 解决方法 ”选项卡应指示此主机解析为 212.109.222[.]2018 年 10 月 230。

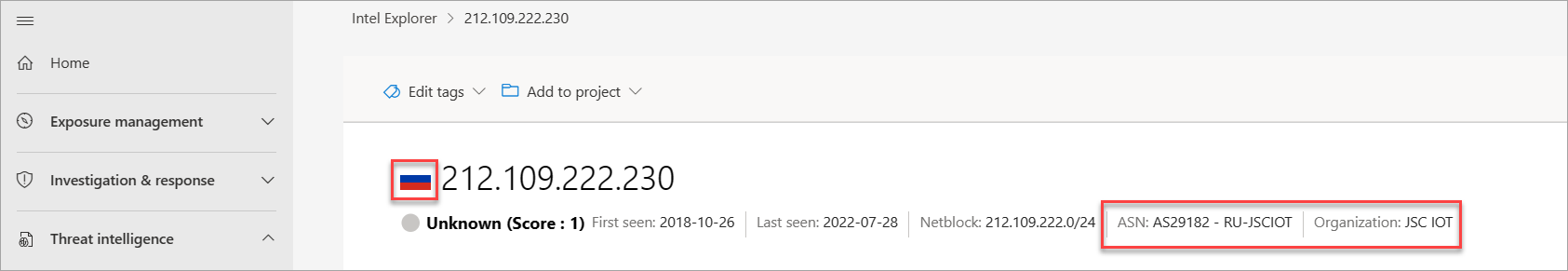

请注意,此 IP 地址也托管在俄罗斯,ASN 组织是 JSC IOT。

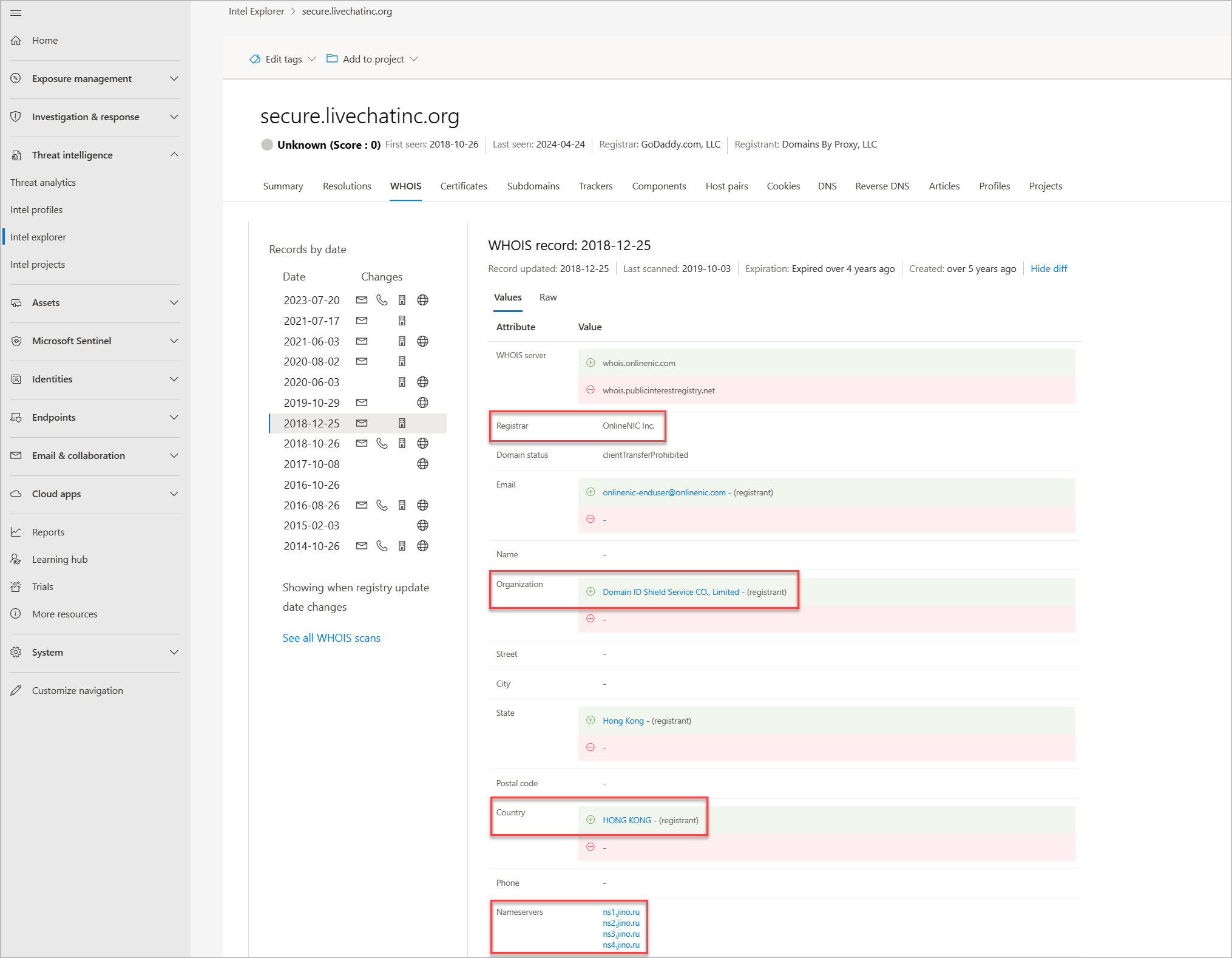

导航回 Intel 资源管理器 搜索栏并搜索 secure.livechatinc[.]org.然后,转到“ WHOIS ”选项卡,选择 2018 年 12 月 25 日开始的记录。

用于此记录的注册机构是 OnlineNIC Inc.,它与用于注册 mypiltow[]的注册机构相同。在同 一市场活动中 com。 根据 2018 年 12 月 25 日的记录,请注意,该域还使用了与 mypiltow[.com.

12 月记录使用以下名称服务器,这些服务器与 mypiltow[2018 年 10 月 1 日记录中使用的名称服务器相同。com.

- ns1.jino.ru

- ns2.jino.ru

- ns3.jino.ru

- ns4.jino.ru

选择“ 主机对 ”选项卡。2018 年 10 月至 11 月应看到以下主机对关系:

- secure.livechatinc[.]组织 已于 2022 年 11 月 19 日将用户重定向到 secure.livechatinc.com 。 这种重定向很可能是一种逃避检测的模糊处理技术。

- www.mypillow[.]com 正在提取 secure.livechatinc[.] 上托管的脚本 2018 年 10 月 26 日至 2022 年 11 月 19 日,组织 (虚假 LiveChat 网站) 。 在此时间范围内, www.mypillow[.]com 的用户购买可能受到威胁。

- secure.livechatinc[.]org 正在从服务器 www.mypillow[.] 请求数据 (xmlhttprequest) com,托管真正的 MyPillow 网站,从 2018 年 10 月 27 日至 29 日。

清理资源

本部分没有要清理的资源。