排查最终用户的访问和会话控制问题

本文为Microsoft Defender for Cloud Apps管理员提供了有关如何调查和解决最终用户遇到的常见访问和会话控制问题的指南。

检查最低要求

在开始故障排除之前,请确保你的环境满足以下访问和会话控制的最低一般要求。

| 要求 | 说明 |

|---|---|

| 许可 | 确保拥有Microsoft Defender for Cloud Apps的有效许可证。 |

| 单一登录 (SSO) | 必须使用受支持的单一登录 (SSO) 解决方案之一配置应用: - 使用 SAML 2.0 或 OpenID Connect 2.0 Microsoft Entra ID - 使用 SAML 2.0 的非Microsoft IdP |

| 浏览器支持 | 会话控件可用于以下浏览器的最新版本上基于浏览器的会话: - Microsoft Edge - Google Chrome - Mozilla Firefox - Apple Safari Microsoft Edge 的浏览器内保护也有特定要求,包括使用其工作配置文件登录的用户。 有关详细信息,请参阅 浏览器内保护要求。 |

| 故障时间 | Defender for Cloud Apps允许定义在发生服务中断(例如组件无法正常运行)时应用的默认行为。 例如,可以选择强化 (阻止) 或绕过 (在无法强制实施正常策略控制时允许) 用户对潜在敏感内容执行操作。 若要在系统停机期间配置默认行为,请在Microsoft Defender XDR中,转到“设置>条件访问应用控制>默认行为>允许或阻止访问”。 |

用户监视页面未显示

通过Defender for Cloud Apps路由用户时,可以通知用户其会话受到监视。 默认情况下,用户监视页处于启用状态。

本部分介绍在启用用户监视页面但未按预期显示的情况下建议你执行的故障排除步骤。

建议的步骤

在Microsoft Defender门户中,选择“设置>云应用”。

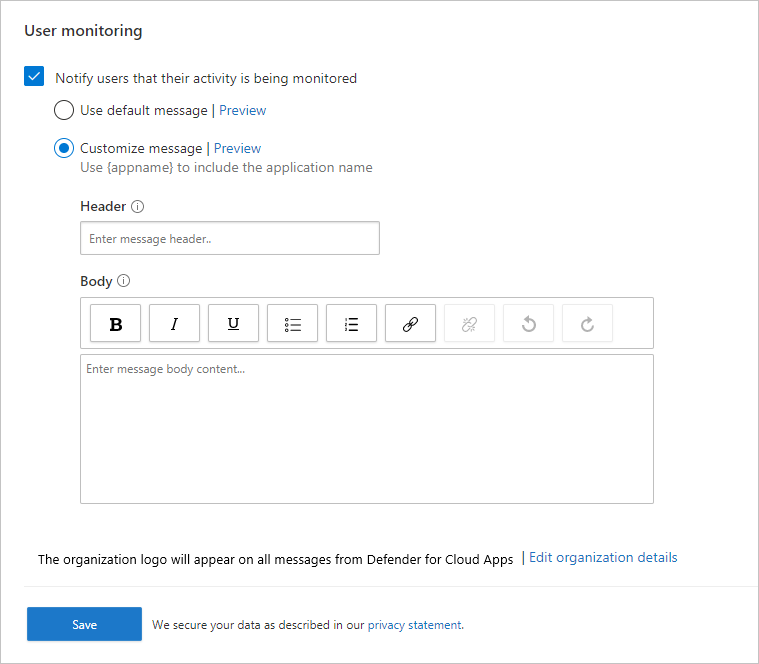

在 “条件访问应用控制”下,选择“ 用户监视”。 此页显示 Defender for Cloud Apps 中可用的用户监视选项。 例如:

验证是否已选中 “通知用户其活动正在监视 ”选项。

选择是要使用默认消息还是提供自定义消息:

消息类型 详细信息 默认 标头:

监视对 [应用名称将在此处显示] 的访问权限

正文:

为了提高安全性,组织允许在监视模式下访问 [应用名称将在此处显示]。 只能从 Web 浏览器访问。自定义 标头:

使用此框提供自定义标题,以通知用户他们正在受到监视。

正文:

使用此框可向用户添加其他自定义信息,例如与谁联系问题,并支持以下输入:纯文本、富文本、超链接。选择“ 预览 ”以验证在访问应用之前显示的用户监视页面。

选择“保存”。

无法从非Microsoft标识提供者访问应用

如果最终用户在从非Microsoft标识提供者登录到应用后收到常规故障,请验证非Microsoft IdP 配置。

建议的步骤

在Microsoft Defender门户中,选择“设置>云应用”。

在 “连接的应用”下,选择“ 条件访问应用控制应用”。

在应用列表中,在应用无法访问的行中,选择行末尾的三个点,然后选择 “编辑应用”。

验证上传的 SAML 证书是否正确。

验证应用配置中是否提供了有效的 SSO URL。

验证自定义应用中的特性和值是否反映在标识提供者设置中。

例如:

。

。如果仍无法访问应用,请开具 支持票证。

出现错误页面

有时,在代理会话期间,可能会出现 “出错” 页。 在以下情况下可能会发生这种情况:

- 用户空闲一段时间后登录

- 刷新浏览器和页面加载所需的时间比预期要长

- 未正确配置非Microsoft IdP 应用

建议的步骤

如果最终用户尝试访问使用非Microsoft IdP 配置的应用,请参阅 无法从非Microsoft IdP 访问应用 和 应用状态:继续安装。

如果最终用户意外到达此页面,请执行以下操作:

- 重启浏览器会话。

- 从浏览器清除历史记录、Cookie 和缓存。

不会阻止剪贴板操作或文件控件

要防止数据外泄和渗透方案,需要能够阻止剪贴板操作(如剪切、复制、粘贴和文件控制,如下载、上传和打印)。

此功能使公司能够平衡最终用户的安全性和工作效率。 如果遇到这些功能问题,请使用以下步骤调查问题。

建议的步骤

如果正在代理会话,请使用以下步骤验证策略:

在Microsoft Defender门户中的“云应用”下,选择“活动日志”。

使用高级筛选器,选择“ 应用的操作 ”,并将其值设置为“ 已阻止”。

验证是否存在阻止的文件活动:

如果有活动,请单击活动来展开活动抽屉。

在活动抽屉的“ 常规 ”选项卡上,选择匹配的策略链接,验证强制执行的策略是否存在。

如果未看到策略,请参阅 创建访问和会话策略时出现的问题。

如果 看到由于默认行为而阻止/允许访问,则表示系统已关闭,并且已应用默认行为。

若要更改默认行为,请在Microsoft Defender门户中,选择“设置”。 然后选择“ 云应用”。 然后在 “条件访问应用控制”下,选择“ 默认行为”,并将默认行为设置为 “允许” 或“ 阻止 访问”。

转到 Microsoft 365 管理门户 并监视有关系统停机的通知。

如果仍然看不到阻止的活动,请开具 支持票证。

下载不受保护

最终用户可能需要在非托管设备上下载敏感数据。 在这些方案中,可以使用Microsoft Purview 信息保护保护文档。

如果最终用户无法成功加密文档,请使用以下步骤调查问题。

建议的步骤

在Microsoft Defender门户中的“云应用”下,选择“活动日志”。

使用高级筛选器,选择“ 应用的操作 ”,并将其值设置为“ 受保护”。

验证是否存在阻止的文件活动:

如果有活动,请通过单击活动来展开活动抽屉

在活动抽屉的“ 常规 ”选项卡上,选择匹配的策略链接,验证强制执行的策略是否存在。

如果未看到策略,请参阅 创建访问和会话策略时出现的问题。

如果 看到由于默认行为而阻止/允许访问,则表示系统已关闭,并且已应用默认行为。

若要更改默认行为,请在Microsoft Defender门户中,选择“设置”。 然后选择“ 云应用”。 然后在 “条件访问应用控制”下,选择“ 默认行为”,并将默认行为设置为 “允许” 或“ 阻止 访问”。

转到 Microsoft 365 服务运行状况仪表板 并监视有关系统停机的通知。

如果要使用敏感度标签或自定义权限保护文件,请在 活动说明中确保文件扩展名为以下受支持的文件类型之一:

Word:docm、docx、dotm、dotx

Excel:xlam、xlsm、xlsx、xltx

PowerPoint:potm、potx、ppsx、ppsm、pptm、pptx

如果启用了统一标记,则为 PDF

如果文件类型不受支持,则可以在会话策略中选择 “阻止下载本机保护不支持的任何文件”或本机保护不成功的文件。

如果仍然看不到阻止的活动,请开具 支持票证。

导航到带后缀的应用的特定 URL 并登录通用页面

在某些情况下,导航到链接可能会导致用户登录应用的主页,而不是链接的完整路径。

提示

Defender for Cloud Apps维护已知存在上下文丢失情况的应用列表。 有关详细信息,请参阅 上下文丢失限制。

建议的步骤

如果使用 Microsoft Edge 以外的浏览器,并且用户登录到应用的主页而不是链接的完整路径,请通过追加 .mcas.ms 到原始 URL 来解决此问题。

例如,如果原始 URL 为:

https://www.github.com/organization/threads/threadnumber,将其更改为 https://www.github.com.mcas.ms/organization/threads/threadnumber

Microsoft Edge 用户受益于浏览器内保护,不会重定向到反向代理,也不需要 .mcas.ms 添加后缀。 对于遇到上下文丢失的应用,请开具 支持票证。

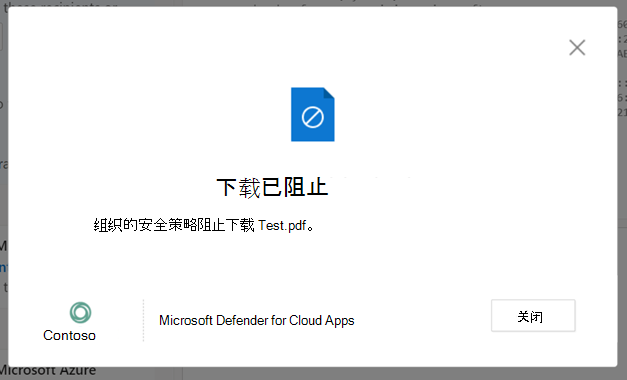

阻止下载会导致 PDF 预览被阻止

有时,当你预览或打印 PDF 文件时,应用会启动该文件的下载。 这会导致Defender for Cloud Apps进行干预,以确保下载被阻止,并且数据不会从环境中泄漏。

例如,如果创建了一个会话策略来阻止下载 Outlook Web Access (OWA) ,则可能会阻止预览或打印 PDF 文件,并显示如下消息:

若要允许预览版,Exchange 管理员应执行以下步骤:

连接到模块。 有关详细信息,请参阅使用远程 PowerShell 连接到 Exchange Online。

连接到 Exchange Online PowerShell 后,使用 Set-OwaMailboxPolicy cmdlet 更新策略中的参数:

Set-OwaMailboxPolicy -Identity OwaMailboxPolicy-Default -DirectFileAccessOnPrivateComputersEnabled $false -DirectFileAccessOnPublicComputersEnabled $false注意

OwaMailboxPolicy-Default 策略是 Exchange Online 中的默认 OWA 策略名称。 某些客户可能已部署其他策略或创建了具有不同名称的自定义 OWA 策略。 如果有多个 OWA 策略,则可以将其应用于特定用户。 因此,还需要更新它们,使其完全覆盖。

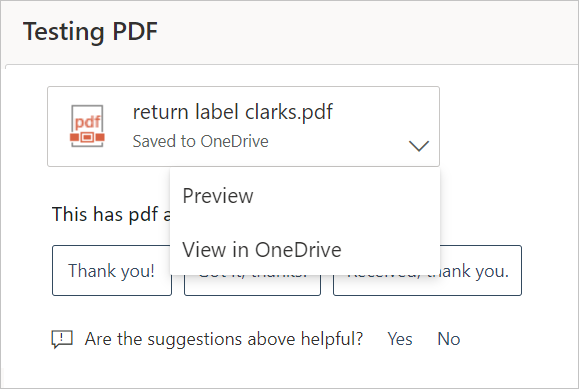

设置这些参数后,使用 PDF 文件和配置为阻止下载的会话策略在 OWA 上运行测试。 应从下拉列表中删除 “下载 ”选项,并且可以预览文件。 例如:

出现类似的网站警告

恶意参与者可以制作与其他网站的 URL 类似的 URL,以模拟和诱骗用户相信他们正在浏览其他网站。 某些浏览器尝试检测此行为,并在访问 URL 或阻止访问之前警告用户。

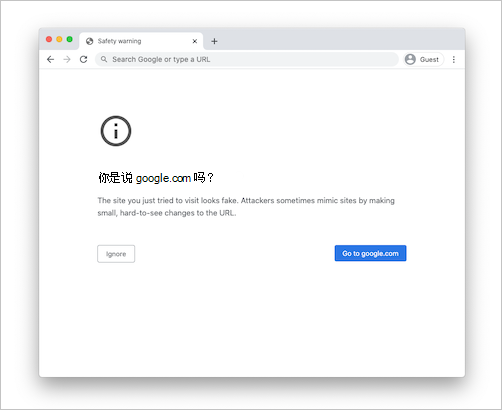

在极少数情况下,受会话控制的用户会收到来自浏览器的消息,指示可疑的站点访问。 原因是浏览器将后缀域视为 (例如: .mcas.ms) 可疑。

此消息仅针对 Chrome 用户显示,因为Microsoft Edge 用户受益于浏览器内保护,而没有反向代理体系结构。 例如:

如果收到此类消息,请联系Microsoft的支持人员,以便与相关浏览器供应商联系。

有关对应用进行故障排除的更多注意事项

对应用进行故障排除时,需要考虑更多事项:

对新式浏览器Defender for Cloud Apps会话控件的会话控件支持现在包括基于Chromium对新的 Microsoft Edge 浏览器的支持。 虽然我们继续支持最新版本的 Internet Explorer 和旧版 Microsoft Edge,但支持有限,建议使用新的 Microsoft Edge 浏览器。

Defender for Cloud Apps会话控件不支持会话控制保护限制 Co-Auth“保护”操作下的标记。 有关详细信息,请参阅 为使用敏感度标签加密的文件启用共同创作。