使用 Microsoft Edge 商业版 (预览版) 进行浏览器内保护

Defender for Cloud Apps使用Microsoft Edge 商业版并受会话策略约束的用户在浏览器中直接受到保护。 浏览器内保护减少了对代理的需求,提高了安全性和工作效率。

受保护的用户使用其云应用时体验流畅,不会出现延迟或应用兼容性问题,并且具有更高级别的安全保护。

浏览器内保护要求

若要使用浏览器内保护,用户必须位于其浏览器的工作配置文件中。

Microsoft Edge 配置文件允许用户将浏览数据拆分为单独的配置文件,其中属于每个配置文件的数据与其他配置文件分开。 例如,当用户具有不同的个人浏览和工作配置文件时,其个人收藏夹和历史记录不会与其工作配置文件同步。

当用户具有单独的配置文件时,其工作浏览器 (Microsoft Edge 商业版) 和个人浏览器 (Microsoft Edge) 具有单独的缓存和存储位置,并且信息保持独立。

若要使用浏览器内保护,用户还必须满足以下环境要求:

| 要求 | 说明 |

|---|---|

| 操作系统 | Windows 10 或 11,macOS |

| 标识平台 | Microsoft Entra ID |

| Microsoft Edge 商业版版本 | 最后两个稳定版本。 例如,如果最新的 Microsoft Edge 为 126,则浏览器内保护适用于 v126 和 v125。 有关详细信息,请参阅 Microsoft Edge 版本。 |

| 支持的会话策略 |

由多个策略(包括至少一个不受Microsoft Edge 商业版支持的策略)提供的用户会话始终由反向代理提供服务。 Microsoft Entra ID门户中定义的策略也始终由反向代理提供。 |

所有其他方案都通过标准反向代理技术自动提供,包括不支持浏览器内保护的浏览器的用户会话,或浏览器内保护不支持的策略的用户会话。

例如,这些方案由反向代理提供:

- Google Chrome 用户。

- Microsoft范围限定为保护文件下载策略的 Edge 用户。

- Microsoft Android 设备上的 Edge 用户。

- 应用中使用 OKTA 身份验证方法的用户。

- Microsoft InPrivate 模式下的 Edge 用户。

- Microsoft具有较旧浏览器版本的 Edge 用户。

- B2B 来宾用户。

- 会话的范围限定为Microsoft Entra ID门户中定义的条件访问策略。

使用浏览器内保护的用户体验

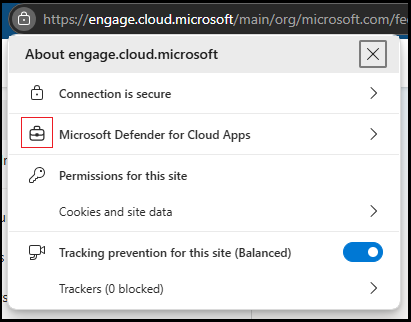

若要确认浏览器内保护处于活动状态,用户需要选择浏览器地址栏中的“锁定”图标,并在出现的窗体中查找“手提箱”符号。 符号指示会话受Defender for Cloud Apps保护。 例如:

此外, .mcas.ms 后缀不会显示在具有浏览器内保护的浏览器地址栏中,就像使用标准条件访问应用控制一样,并且开发人员工具通过浏览器内保护关闭。

强制实施浏览器内保护的工作配置文件

若要在具有浏览器内保护 的 contoso.com 中访问工作资源,用户必须使用其 username@contoso.com 配置文件登录。 如果用户尝试从工作配置文件外部访问工作资源,系统会提示他们切换到工作配置文件,或者创建工作配置文件(如果不存在)。 用户还可以选择继续使用其当前配置文件,在这种情况下,它们由 反向代理体系结构提供。

如果用户决定创建新的工作配置文件,系统会提示他们 “允许我的组织管理我的设备 ”选项。 在这种情况下,用户无需选择此选项来创建工作配置文件或从浏览器内保护中受益。

有关详细信息,请参阅Microsoft Edge 商业版和如何将新配置文件添加到 Microsoft Edge。

配置浏览器内保护设置

默认情况下,启用具有Microsoft Edge 商业版的浏览器内保护。 管理员可以关闭和打开集成,并且可以配置提示非Microsoft Edge 用户切换到 Microsoft Edge 以提高性能和安全性。

在 Microsoft Defender门户中https://security.microsoft.com,转到“系统>设置”“云应用>条件访问应用控制”>部分“>Edge for Business 保护”。 或者,若要直接转到 Edge for Business 保护 页,请使用 https://security.microsoft.com/cloudapps/settings?tabid=edgeIntegration。

在 “Edge for Business 保护 ”页上,根据需要配置以下设置:

启用 Edge for Business 浏览器保护:默认值为 “打开”,但可以将设置切换为 “关闭”。

通知非 Edge 浏览器中的用户使用Microsoft Edge 商业版以提高性能和安全性:如果选择“检查”框,请选择以下出现的值之一:

- 使用默认消息 (默认)

- 自定义消息:在显示的框中输入自定义文本。

使用 预览 链接查看通知。

在“ Edge for Business 保护 ”页上完成操作后,选择“ 保存”。

使用 Microsoft Purview 和终结点数据丢失防护

如果为Defender for Cloud Apps策略和Microsoft Purview 终结点数据丢失防护策略 (DLP) 配置了相同的上下文和操作,则会应用终结点 DLP 策略。

例如,你有一个阻止文件上传到 Salesforce 的终结点 DLP 策略,还有一个监视文件上传到 Salesforce 的Defender for Cloud Apps策略。 在此方案中,将应用终结点 DLP 策略。

有关详细信息,请参阅 了解数据丢失防护。

访问业务应用时强制实施 Microsoft Edge 浏览器保护

了解 Microsoft Edge 浏览器保护功能的功能的管理员可以要求用户在访问公司资源时使用 Microsoft Edge。 主要原因是安全性,因为使用 Microsoft Edge 规避会话控制的障碍远高于使用反向代理技术。

在 Microsoft Defender门户中https://security.microsoft.com,转到“系统>设置”“云应用>条件访问应用控制”>部分“>Edge for Business 保护”。 或者,若要直接转到 Edge for Business 保护 页,请使用 https://security.microsoft.com/cloudapps/settings?tabid=edgeIntegration。

在 “Edge for Business 保护 ”页上,只要 打开“Edge for Business 浏览器保护 ”处于打开状态,“ 强制使用 Edge for Business ”就提供以下值:

不要强制 ( 默认)

仅允许从 Edge 进行访问:对业务应用程序的访问 (范围限定为会话策略) 只能通过 Microsoft Edge 浏览器访问。

尽可能强制从 Edge 进行访问:如果上下文允许,用户应使用 Microsoft Edge 访问应用程序。 否则,他们可能会使用不同的浏览器来访问受保护的应用程序。

例如,用户受到与浏览器内保护功能不一致的策略的约束, (例如 ,下载 时保护文件) 或操作系统不兼容, (例如 Android) 。

在这种情况下,由于用户无法控制上下文,因此他们可能会选择使用其他浏览器。

如果适用的策略允许它,并且操作系统 (Windows 10 11,macOS) 兼容,则用户需要使用 Microsoft Edge。

如果选择“ 仅允许从 Microsoft Edge 访问 ”或 “尽可能从 Microsoft Edge 强制访问”,则可以 使用以下值使用“强制使用哪些设备?” 设置:

- 所有设备 (默认)

- 仅限非托管设备

在“ Edge for Business 保护 ”页上完成操作后,选择“ 保存”。

相关内容

有关详细信息,请参阅Microsoft Defender for Cloud Apps条件访问应用控制。