Defender for Cloud Apps如何帮助保护 Amazon Web Services (AWS) 环境

Amazon Web Services 是一个 IaaS 提供商,使组织能够在云中托管和管理其整个工作负载。 除了利用云中的基础结构的好处外,组织最关键的资产还可能面临威胁。 公开的资产包括具有潜在敏感信息的存储实例、运行某些最关键应用程序的计算资源、端口以及允许访问组织的虚拟专用网络。

通过监视管理和登录活动、针对可能的暴力攻击发出通知、恶意使用特权用户帐户、异常删除 VM 以及公开的存储存储桶,将 AWS 连接到Defender for Cloud Apps可帮助你保护资产并检测潜在威胁。

主要威胁

- 滥用云资源

- 泄露的帐户和内部威胁

- 数据泄漏

- 资源配置错误和访问控制不足

Defender for Cloud Apps如何帮助保护环境

使用内置策略和策略模板控制 AWS

可以使用以下内置策略模板来检测潜在威胁并通知你:

| 类型 | 名称 |

|---|---|

| 活动策略模板 | 管理员控制台登录失败 CloudTrail 配置更改 EC2 实例配置更改 IAM 策略更改 从有风险的 IP 地址登录 (ACL) 更改的网络访问控制列表 网络网关更改 S3 存储桶活动 安全组配置更改 虚拟专用网络更改 |

| 内置异常情况检测策略 |

来自匿名 IP 地址的活动 来自不常见国家/地区的活动 来自可疑 IP 地址的活动 不可能旅行 终止的用户 (执行的活动需要作为 IdP) Microsoft Entra ID 多个失败登录尝试 异常管理活动 预览) (异常的多个存储删除活动 多个删除虚拟机活动 预览) (异常的多个 VM 创建活动 云资源 (预览版) 异常区域 |

| 文件策略模板 | S3 存储桶可公开访问 |

有关创建策略的详细信息,请参阅 创建策略。

自动化治理控制

除了监视潜在威胁之外,还可以应用并自动执行以下 AWS 治理操作来修正检测到的威胁:

| 类型 | Action |

|---|---|

| 用户治理 | - 通过Microsoft Entra ID) 在警报 (通知用户 - 要求用户通过Microsoft Entra ID) 重新登录 ( - 通过Microsoft Entra ID) 暂停用户 ( |

| 数据治理 | - 将 S3 存储桶设为专用 - 删除 S3 存储桶的协作者 |

有关修正来自应用的威胁的详细信息,请参阅 治理连接的应用。

实时保护 AWS

查看有关 阻止和保护敏感数据下载到非托管或有风险设备的最佳做法。

将 Amazon Web Services 连接到Microsoft Defender for Cloud Apps

本部分提供有关使用连接器 API 将现有 Amazon Web Services (AWS) 帐户连接到Microsoft Defender for Cloud Apps的说明。 有关 Defender for Cloud Apps 如何保护 AWS 的信息,请参阅保护 AWS。

可以将 AWS 安全审核连接到Defender for Cloud Apps连接,以便了解和控制 AWS 应用的使用情况。

步骤 1:配置 Amazon Web Services 审核

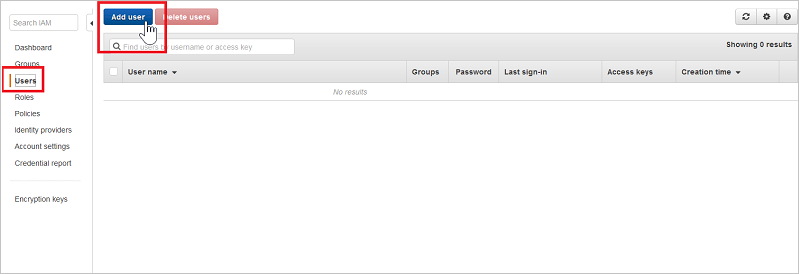

在 Amazon Web Services 控制台中,在 “安全性”、“标识 & 符合性”下,选择“ IAM”。

选择 “用户 ”,然后选择“ 添加用户”。

在“详细信息”步骤中,为Defender for Cloud Apps提供新的用户名。 请确保在 “访问类型” 下选择“ 编程访问 ”,然后选择“ 下一个权限”。

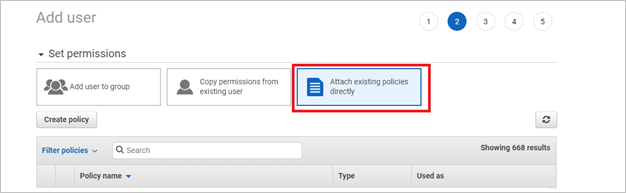

选择“ 直接附加现有策略”,然后选择 “创建策略”。

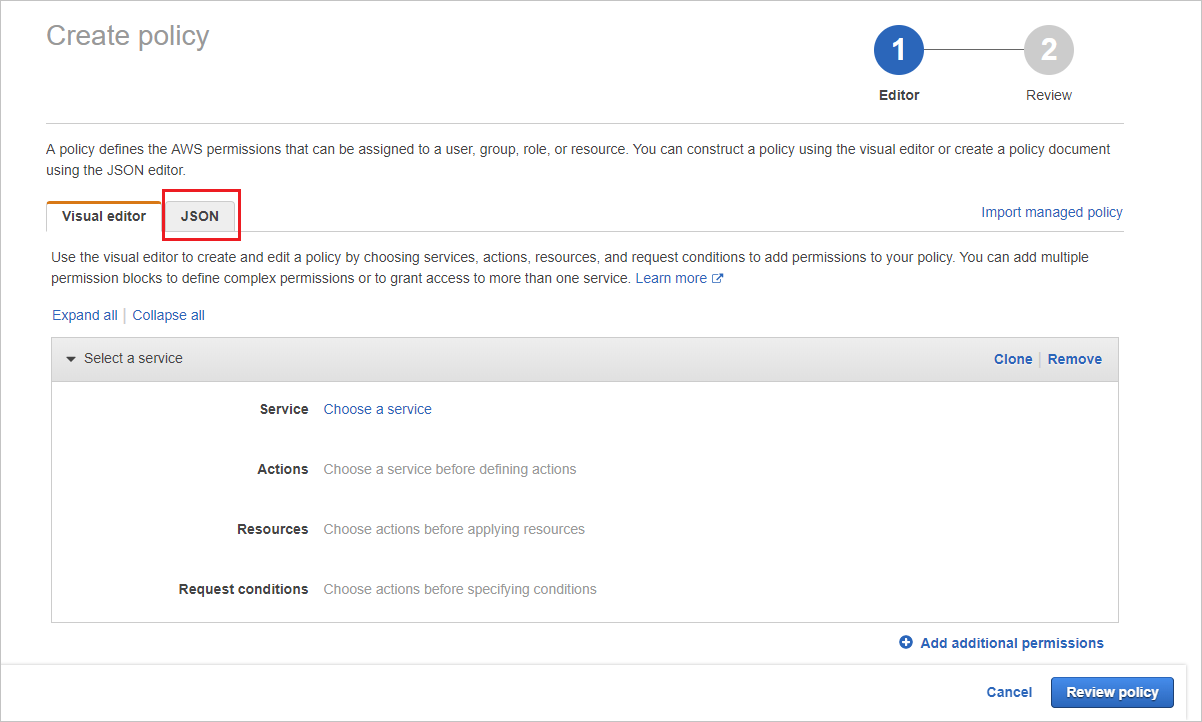

选择 JSON 选项卡:

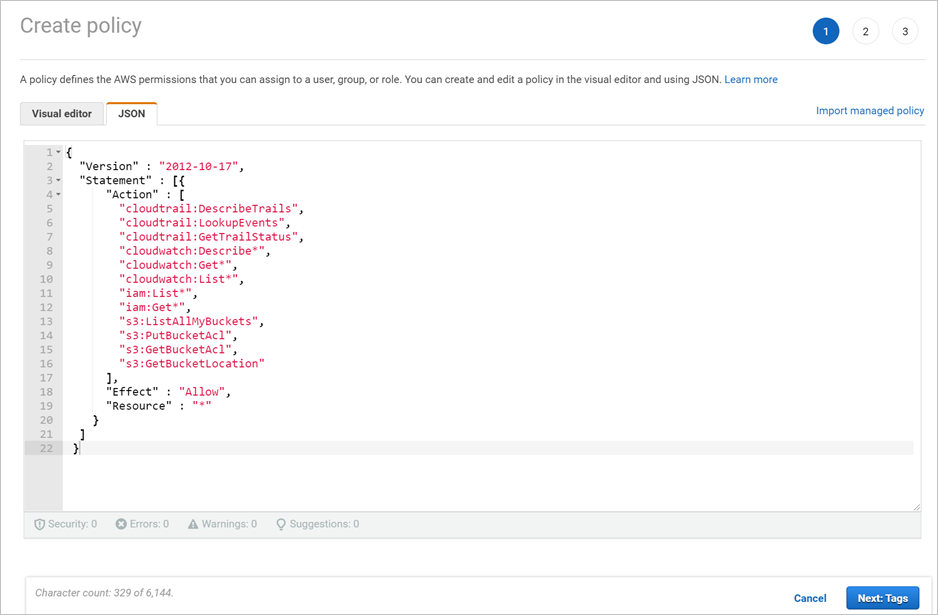

将以下脚本粘贴到提供的区域:

{ "Version" : "2012-10-17", "Statement" : [{ "Action" : [ "cloudtrail:DescribeTrails", "cloudtrail:LookupEvents", "cloudtrail:GetTrailStatus", "cloudwatch:Describe*", "cloudwatch:Get*", "cloudwatch:List*", "iam:List*", "iam:Get*", "s3:ListAllMyBuckets", "s3:PutBucketAcl", "s3:GetBucketAcl", "s3:GetBucketLocation" ], "Effect" : "Allow", "Resource" : "*" } ] }选择“ 下一步:标记”

选择“ 下一步:审阅”。

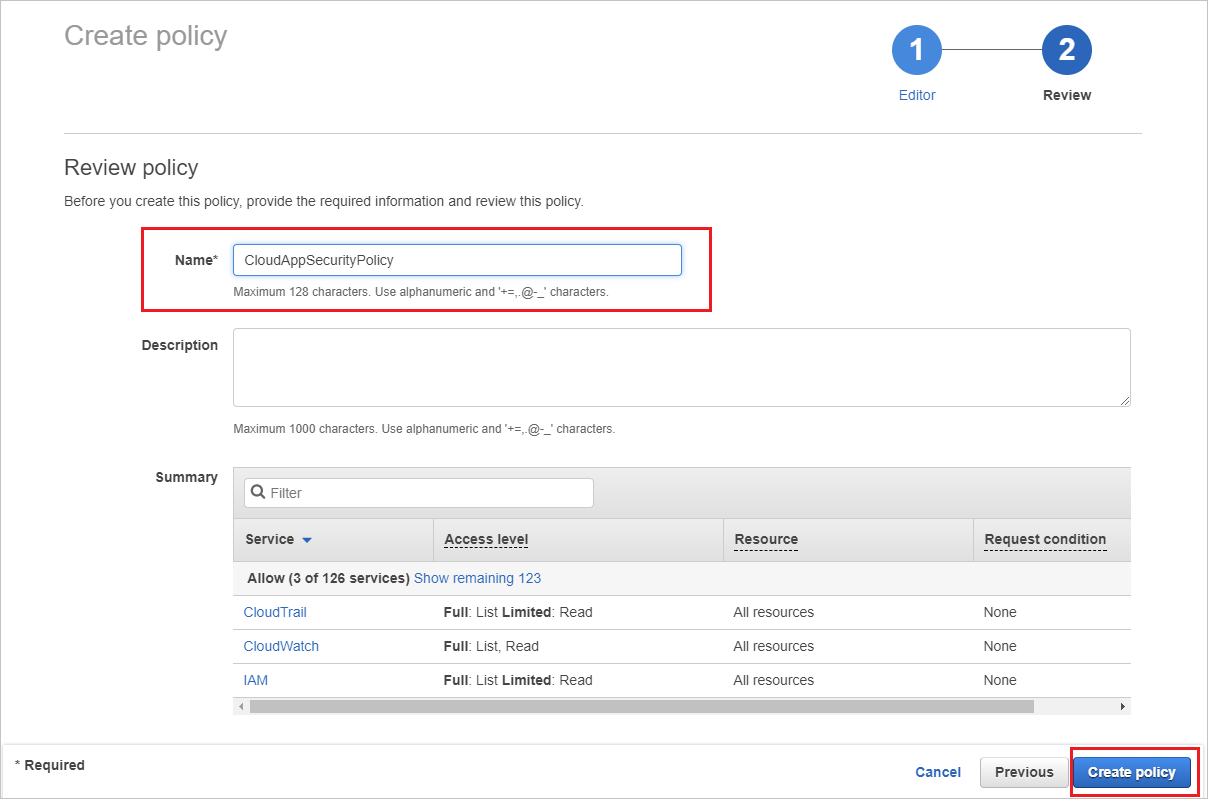

提供 “名称” ,然后选择“ 创建策略”。

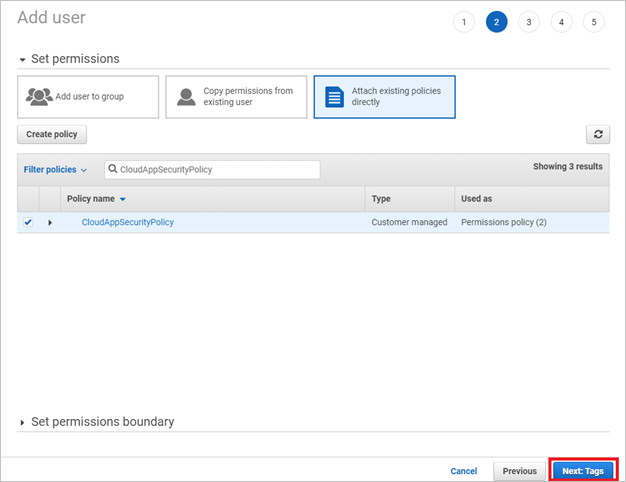

返回“ 添加用户 ”屏幕,根据需要刷新列表,选择你创建的用户,然后选择“ 下一步:标记”。

选择“ 下一步:审阅”。

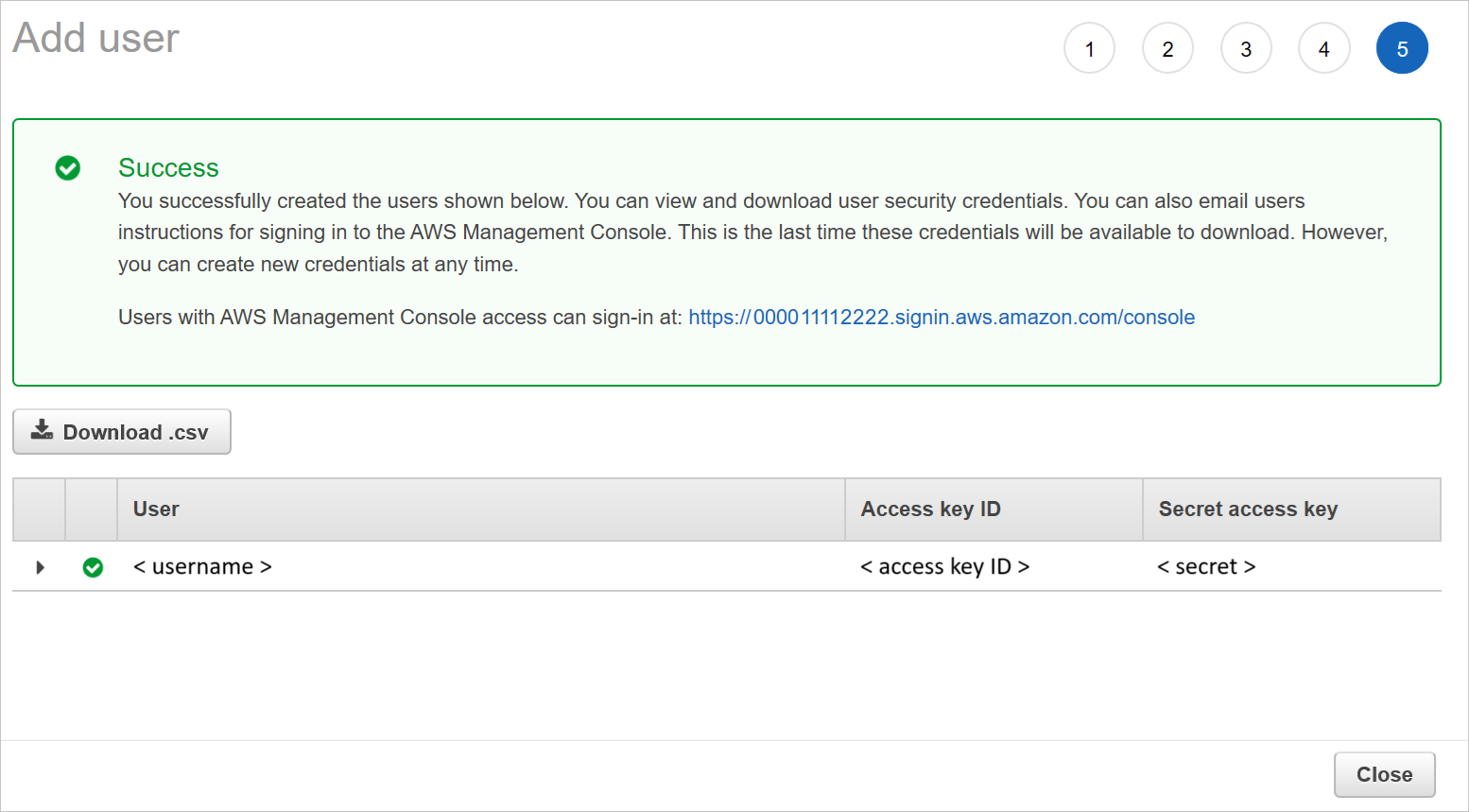

如果所有详细信息都正确,请选择“ 创建用户”。

收到成功消息后,选择“ 下载 .csv ”以保存新用户凭据的副本。 稍后将需要这些。

注意

连接 AWS 后,你将在连接前 7 天收到事件。 如果刚刚启用 CloudTrail,则从启用 CloudTrail 时起,将收到事件。

步骤 2:将 Amazon Web Services 审核连接到Defender for Cloud Apps

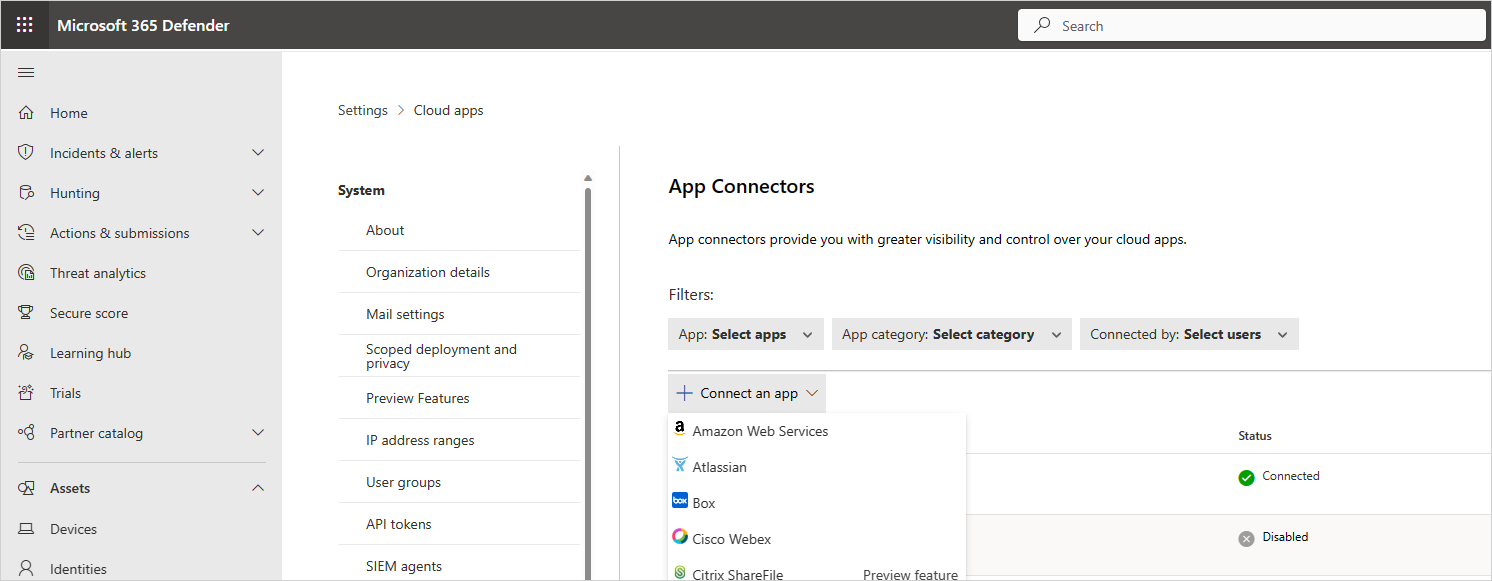

在Microsoft Defender门户中,选择“设置”。 然后选择“ 云应用”。 在 “连接的应用”下,选择“ 应用连接器”。

在 “应用连接器 ”页中,若要提供 AWS 连接器凭据,请执行以下操作之一:

对于新连接器

选择 “+连接应用”,然后选择 “Amazon Web Services”。

在下一个窗口中,提供连接器的名称,然后选择“ 下一步”。

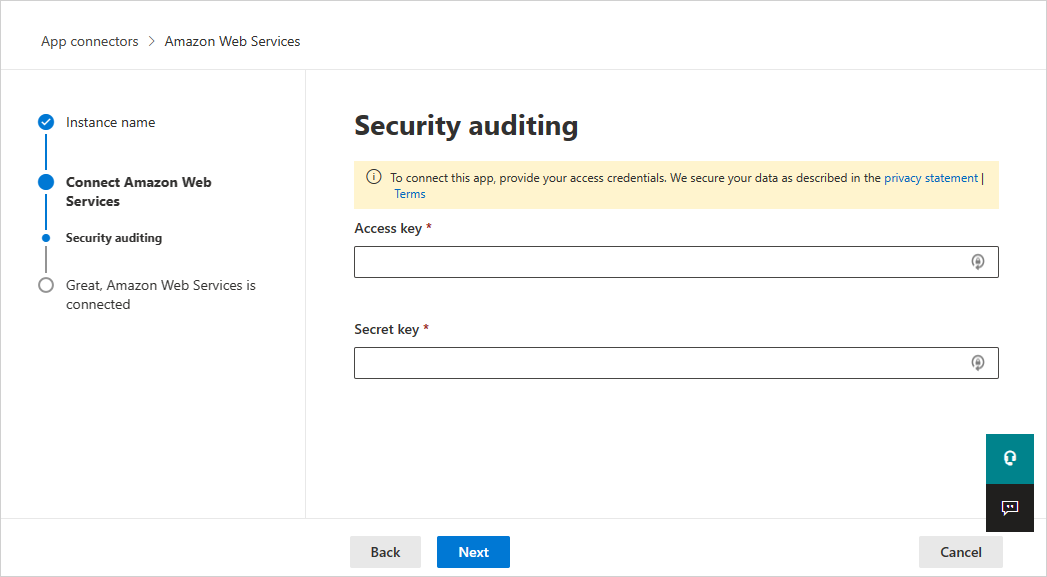

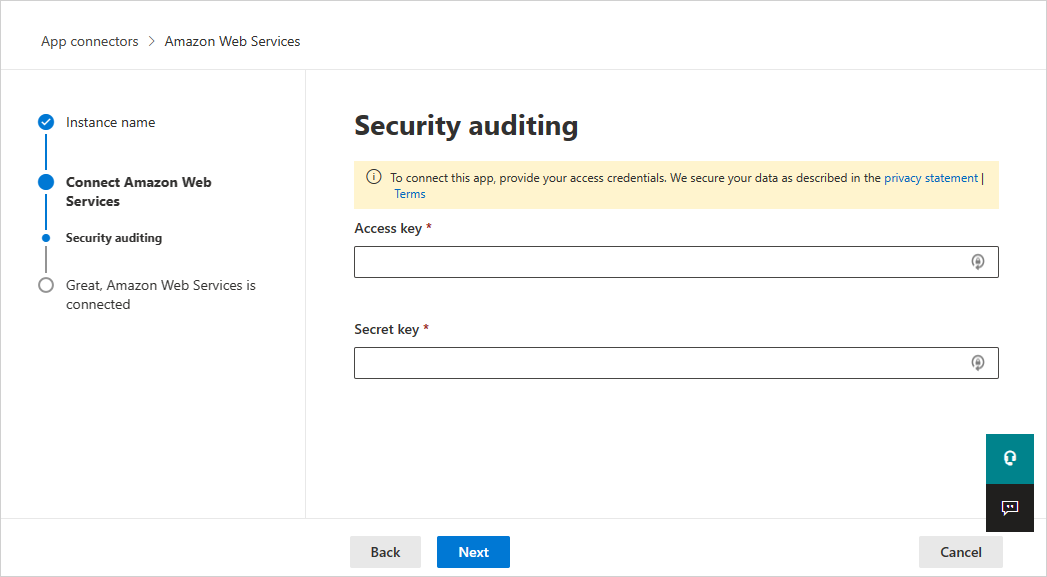

在 “连接 Amazon Web Services ”页上,选择“ 安全审核”,然后选择“ 下一步”。

在 “安全审核”页上,将 .csv 文件中 的访问密钥 和 密钥 粘贴到相关字段中,然后选择“ 下一步”。

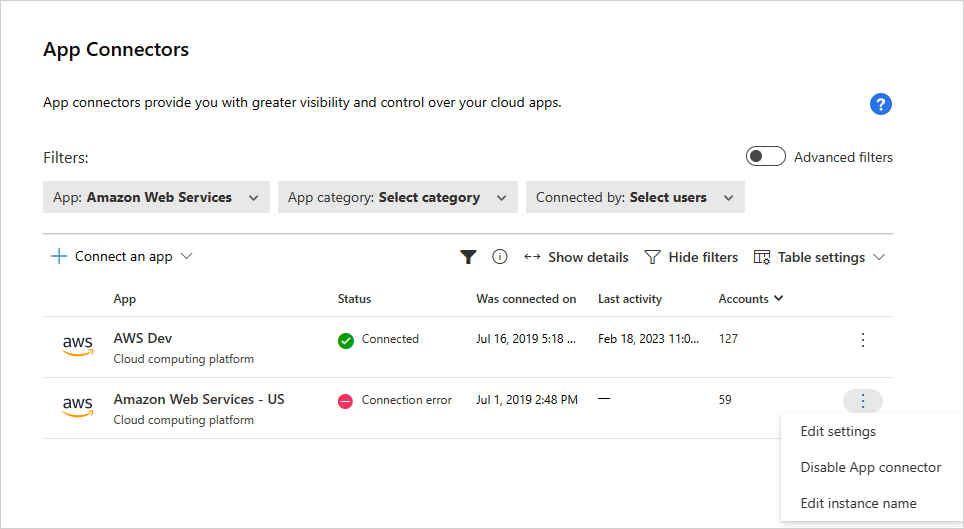

对于现有连接器

在连接器列表中,在 AWS 连接器所在的行上,选择 “编辑设置”。

在 “实例名称 ”和 “连接 Amazon Web Services ”页上,选择“ 下一步”。 在 “安全审核”页上,将 .csv 文件中 的访问密钥 和 密钥 粘贴到相关字段中,然后选择“ 下一步”。

在Microsoft Defender门户中,选择“设置”。 然后选择“ 云应用”。 在 “连接的应用”下,选择“ 应用连接器”。 确保已连接应用连接器的状态为 “已连接”。

后续步骤

如果你遇到任何问题,我们随时为你提供帮助。 若要获取有关产品问题的帮助或支持,请 开具支持票证。