针对澳大利亚政府符合 PSPF 的基于服务的自动标记建议

本文为澳大利亚政府组织提供了有关配置的指导,以通过使用基于服务的敏感度自动标记策略来帮助保护安全机密信息。 其用途是帮助政府组织改善其信息安全状况,特别是对于在政府组织之间传递信息的情况。 本文中的建议旨在与《保护性安全策略框架 (PSPF) (特别是 PSPF 政策 8 附件 F:澳大利亚政府Email保护性标记标准) 》和《信息安全手册》 (ISM) 中所述的要求保持一致。

上一篇文章 “自动标记概述”提供了有关自动标记在现代政府工作环境中的适用位置以及它如何帮助降低数据安全风险的其他高级信息。

基于服务的自动标记功能可实现:

-

扫描电子邮件中的敏感内容并在传输过程中向其应用标签:澳大利亚政府组织可以使用此功能来:

- 标记从其他 保护性安全策略框架收到的电子邮件 (PSPF) 或等效启用的组织。

- 通过检测敏感信息或其他标识符,标记从支持非 PSPF 的组织接收的电子邮件。

-

扫描 SharePoint 位置中的现有项目 (SharePoint/OneDrive/Teams) 中是否存在保护性标记或敏感内容,并对其应用标签:澳大利亚政府组织可以使用此功能执行以下操作:

- 标记现有Microsoft 365 个静态数据。

- 从旧分类工具或分类迁移。

在传输过程中标记电子邮件

本文是 电子邮件标记策略 中涵盖的概念的扩展,其中讨论了对电子邮件应用标记的方法。

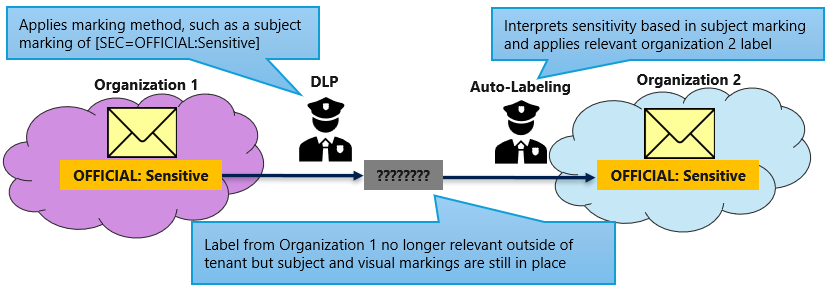

为 Exchange 服务配置的基于服务的自动标记策略检查电子邮件标记并应用适当的标签。 传入电子邮件可能具有发件人组织已应用的标记或敏感度标签,但默认情况下,这些标签不会应用任何组织基于标签的保护。 将外部标记或标签转换为内部标签可确保应用数据丢失防护 (DLP) 和其他相关控件。

在澳大利亚政府的背景下,确定电子邮件的特征通常包括:

- X-保护标记 x 标头

- 主题标记

- 基于文本的页眉和页脚

基于Email的策略配置

基于服务的自动标记策略在 Microsoft Purview 门户中信息保护>Policies>自动标记策略下配置。

自动标记策略类似于要创建的 DLP 策略 ,但与 DLP 建议不同,对于要应用于基于电子邮件的配置的每个标签,都需要一个自动标记策略。

检查 PSPF 标记的自动标记策略是从自定义策略模板创建的,并根据操作命名。 例如,标记传入的 UNOFFICIAL Email。 策略还应 仅应用于 Exchange 服务 ,以确保所需的选项(如 主题)包含 可用于接口。

若要实现高级别 PSPF 成熟度,应实现自动标记策略以完成以下任务:

- 基于应用于传入电子邮件的 x 标头自动标记。

- 基于应用于传入电子邮件的主题标记自动标记。

- 基于敏感信息类型的自动标记 (SCT,) 传入电子邮件正文中 (可选) 。

每个标签都需要一个自动标记策略,其中可能有多个规则, (上述每个方案) 一个规则。 不需要自动替换现有标签的设置。

检查 x 标头的规则

创建检查电子邮件 X-Protected-标记 x-header 的规则应适当命名,例如,“检查官方 x-header”。

他们需要标头与标头名称为“x-protected-标记”的 标头模式匹配 的条件,以及正则表达式 (正则表达式) 值,该值可以匹配传入电子邮件上的 x 保护标记标头。 例如,标识标记为“官方:敏感个人隐私”的项目的语法为:

X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Personal-Privacy

在此表达式中, [-: ] 匹配连字符、冒号或空格,从而在应用标头的方式方面具有一定的灵活性,并指出 PSPF 指定了冒号。

(?:,)?模式允许匹配项,无论安全分类和 IMM 之间是否包含逗号。

检查主题标记的规则

自动标记策略应包含第二个规则,用于检查基于主题的标记。 这些规则应适当命名,例如“检查官方主题”。

规则需要主题条件与具有相应正则表达式值的 模式匹配 。 例如:

\[SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Personal-Privacy

在前面的示例中, \ 需要转义字符来确保括号被视为电子邮件主题的一部分,而不是正则表达式的一部分。

此语法不包括右括号 (\]) 。 此原因在 多个信息管理标记 (IMM) 中 进行了讨论。

SCT 的规则检查

在 识别敏感信息 时,建议使用一组 SCT 来识别保护性标记。 这些 SCT 还可用于应用于电子邮件的自动标记策略。 SIT 提供了第三种标识传入电子邮件分类的方法,还有助于修正 x 标头剥离。

逻辑规则需要 内容包含条件、敏感信息类型 ,然后选择与分类相关的 SIT。

提示

与基于 x 标头或基于主题的方法相比,基于 SIT 的规则可以生成更多的误报。 不熟悉这一点的政府组织可能会考虑仅使用基于 x 标头和基于主题的规则,然后在舒适时加紧添加基于 SIT 的规则。

误报的示例包括有关分类和服务生成的警报的讨论,这些警报引用或包含项目内容,例如 DLP 警报。 因此,基于 SIT 的自动标记规则应在完全实施之前接受额外的测试或长时间的监视,以便清除误报并应用异常。 示例例外包括“microsoft.com”域,从中发送基于服务的警报。

包括基于 SIT 的规则具有显著优势。 考虑 标签更改理由 以及用户恶意降低应用于电子邮件对话的标签的风险。 如果 PROTECTED 电子邮件已降低到 UNOFFICIAL,但我们可以在电子邮件对话的正文中检测到“[SEC=PROTECTED]”,则可以自动重新应用 PROTECTED 标签。 这样做会将其重新纳入租户的受保护 DLP 策略和其他控制的范围。 在某些情况下,项目被故意重新分类为较低状态,例如发布预算估计媒体简报,该简报已禁运到特定时间,因此 SIT 配置需要考虑政府组织中的这些用例。

基于 SIT 的规则还有助于容纳生成电子邮件但合规性成熟度较低的小型政府组织。 此类组织可能缺少更高级的标记方法,例如 x 标头。

多个 IMM 的方法

信息管理标记 (IMM) 源自澳大利亚政府记录保留元数据标准 (AGRkMS) ,是标识受非安全相关限制的信息的可选方法。 正如 在使用多个 IMM 时介绍的那样,AGRkMS 定义了一个 IMM 或“权限类型”值,该值记录为 单个属性。 一些澳大利亚政府组织通过分类分类扩大了对 IMM 的使用范围,允许 (“受保护的个人隐私立法保密”) 应用多个 IMM。

使用多个 IMM 可能会使 DLP 和自动标记配置复杂化,因为正则表达式检查应用于传入项的标记需要更加复杂。 还存在一种风险,即在发送到外部组织时,使用多个 IMM 标记的电子邮件可能会因接收电子邮件网关而被误解。 这会增加信息丢失的风险。 出于这些原因, 敏感度标签分类 和 电子邮件标记策略 中包含的示例仅根据 AGRkMS 规则应用了单个 IMM。

仅使用单个 IMM 的组织

为了让使用单个 IMM 的组织仅容纳从应用了多个 IMM 的外部组织收到的电子邮件,基于主题的\]自动标记规则中省略了右方括号 (') 。 这允许我们基于应用于其主题的第一个 IMM 标记电子邮件。 此方法可确保通过基于标签的控制来保护项目,而不管标签分类是否与可能向你发送电子邮件的其他政府组织完全一致。

就基于 x 标头的方法而言,将多个 IMM 应用于 X-保护标记 x 标头的用户可能会通过以下方法执行此操作:

X-Protective-Marking : SEC=<Security Classification>, ACCESS=<First IMM>, ACCESS=<Second IMM>

如果 X-保护标记语法中没有包含右括号,则会根据标记中存在的第一个 IMM 标记项目。 然后,该项目将通过第一个 IMM 控件进行保护,第二个 IMM 的视觉标记仍将在项上到位。

应用多个 IMM 的组织

对于那些决定扩展标签分类和其他配置以容纳 AGRkMS 规则之外的多个 IMM 的用户,他们需要确保其自动标记规则能够适应任何可能的冲突。 例如,检查“SEC=OFFICIAL:敏感,ACCESS=立法保密”的规则需要排除应用了第二个 IMM 的任何值,否则可能仅使用单个 IMM 错误地标记项目。

可以通过向自动标记规则添加例外来应用排除项。 例如:

标头与模式匹配时除外:

X-Protective-Marking : SEC=OFFICIAL:Sensitive, ACCESS=Legislative-Secrecy, ACCESS=Personal-Privacy

X-Protective-Marking : SEC=OFFICIAL:Sensitive, ACCESS=Legislative-Secrecy, ACCESS=Legislative-Secrecy

X-Protective-Marking : SEC=OFFICIAL:Sensitive, ACCESS=Legislative-Secrecy, ACCESS=Legal-Privilege

或者,在规则的正则表达式中容纳例外:

标头匹配模式:

X-Protective-Marking :SEC=OFFICIAL[-: ]Sensitive, ACCESS=Legislative-Secrecy(?!, ACCESS=)

对于基于 SIT 的规则, 用于检测保护标记的示例 SIT 语法中包含的语法 仅适用于单个 IMM。 需要修改这些 SIT 以消除误报,并且需要添加其他 SIT 才能与额外的标签保持一致。

来自外国政府的自动标记信息

许多澳大利亚政府组织处理外国政府的标记或机密信息。 其中一些外国分类在 PSPF 分类分类中具有等效性,这在 PSPF 政策 7:国际共享的安全治理中定义。 与外国政府通信的组织可以使用本指南中概述的方法将外国标记转换为其 PSPF 等效项。

处理立法保密标记

立法保密不应应用于未指明适用于信息的具体立法保密要求的项目:

| 要求 | 详情 |

|---|---|

| PSPF 策略 8 C.4 - 信息管理标记 | 立法保密性 IMM 用于提醒人们注意一个或多个具体保密条款的适用性。 民政事务部建议收件人了解具体规定,方法是在文档每页的顶部或底部或电子邮件正文中加入警告通知,明确指明信息所涵盖的具体保密规定。 |

Microsoft建议通过与相关立法直接一致的标签使用立法保密标签。 例如,考虑以下标签结构:

官方敏感

- 官方敏感

- 官方敏感立法保密

- 官方敏感立法保密示例法案

使用此类标签结构时,处理与“示例法”相关的信息的用户将对相关信息应用“官方敏感立法保密示例法案”标签。 此标签的视觉标记还应指示有问题的行为。 例如,他们可以应用“官方:敏感立法保密 (示例法案) ”的页眉和页脚。

注意

“官方敏感立法保密示例法案”的标签可以将其标签显示名称缩短为“官方敏感示例法案”,以改善标签用户体验。 但是,标签的视觉标记需要包括所有元素,以支持自动标记的方法。

标签和标记提供物品安全分类的指示,以及它与立法保密要求和所引用的具体立法相关的事实。 按此顺序应用的标记还将允许接收信息但没有配置“示例法案”标签的外部组织根据其立法保密标签来识别和处理信息。 将“示例法”视为立法保密性允许对所附信息实施保护。

生成信息的政府组织可能需要区分以下内容:

- 他们与“示例法案”相关的信息,

- 与其他立法相关的信息;和

- 在外部生成的信息,与其他部门处理的立法有关。

为了实现这一点,管理员将自动标记规则拆分为两个规则,并使用 SIT 来识别与“示例法案”相关的信息:

| 规则名称 | 条件 | 要应用的标签 |

|---|---|---|

| 检查 OS LS x 标头 | 标头匹配模式:X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive, ACCESS=Legislative-Secrecy AND Group NOT 内容包含:敏感信息类型 示例 ACT 关键字 SIT 包含: (Example Act) |

官方敏感立法保密 |

| 检查 OS LS 主题 | 主题匹配模式:\[SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Legislative-Secrecy AND Group NOT 内容包含:敏感信息类型: 示例 ACT 关键字 SIT 包含: (Example Act) |

官方敏感立法保密 |

| 检查 OS 示例 Act x-header | 标头匹配模式:X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive, ACCESS=Legislative-Secrecy AND 内容包含:敏感信息类型 示例 ACT 关键字 SIT 包含: (Example Act) |

官方敏感示例法案 |

| 检查 OS 示例法案主题 | 主题匹配模式:\[SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Legislative-Secrecy AND 内容包含:敏感信息类型: 示例 ACT 关键字 SIT 包含: (Example Act) |

官方敏感示例法案 |

基于电子邮件的自动标记配置示例

此处列出的示例自动标记策略根据外部政府组织应用的标记自动应用于传入电子邮件的敏感度标签。

以下示例策略不应是组织自动标记配置的全部,因为其他方案(例如列出的 标记现有静态项 的方案)也应考虑。

策略名称:标记传入的 UNOFFICIAL Email

| 规则名称 | 条件 | 要应用的标签 |

|---|---|---|

| 检查 UNOFFICIAL x-header | 标头匹配模式:X-Protective-Marking : SEC=UNOFFICIAL |

非官方 |

| 检查非官方主题 | 主题匹配模式:\[SEC=UNOFFICIAL\] |

非官方 |

策略名称:标签传入官方Email

此策略需要确保标记为“官方”的项目不会错误地标记为“官方敏感”。 它使用非正则表达式操作数 (?!) 在电子邮件主题中 (\]) 的 x 标头和右括号来实现此目的:

| 规则名称 | 条件 | 要应用的标签 |

|---|---|---|

| 检查官方 x 标头 | 标头匹配模式:X-Protective-Marking : SEC=OFFICIAL(?![-: ]Sensitive) |

官方 |

| 检查官方主题 | 主题匹配模式:\[SEC=OFFICIAL\] |

官方 |

策略名称:标签传入官方敏感Email

此策略需要确保标有额外 IMM (个人隐私等 ) 或警告的项目不会错误地标记为官方敏感。 为此,它会查找应用于 x 标头和右括号的 IMM 或警告, (\] 主题中的) 。

本示例检查国家内阁的注意事项,因为它是唯一定义用于在此建议配置中与 OFFICIAL Sensitive 结合使用的注意事项。 如果组织在其分类中使用了其他注意事项,则还应在表达式中考虑该警告,以帮助确保收到的项应用了正确的标签。

| 规则名称 | 条件 | 要应用的标签 |

|---|---|---|

| 检查 OS x 标头 | 标头匹配模式:X-Protective-Marking : OFFICIAL[:\- ]\s?Sensitive(?!, ACCESS)(?!, CAVEAT=SH[-: ]NATIONAL[- ]CABINET) |

官方敏感 |

| 检查 OS 主题 | 主题匹配模式:\[SEC=OFFICIAL[-: ]Sensitive\] |

官方敏感 |

策略名称:标记传入官方敏感个人隐私Email

| 规则名称 | 条件 | 要应用的标签 |

|---|---|---|

| 检查 OS PP x 标头 | 标头匹配模式:X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive, ACCESS=Personal-Privacy |

官方敏感个人隐私 |

| 检查 OS PP 主题 | 主题匹配模式:\[SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Personal-Privacy |

官方敏感个人隐私 |

策略名称:标签传入官方敏感法律特权Email

| 规则名称 | 条件 | 要应用的标签 |

|---|---|---|

| 检查 OS LP x 标头 | 标头匹配模式:X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive, ACCESS=Legal-Privilege |

官方敏感法律特权 |

| 检查 OS LP 主题 | 主题匹配模式:\[SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Legal-Privilege |

官方敏感法律特权 |

策略名称: 标签传入官方敏感立法保密

| 规则名称 | 条件 | 要应用的标签 |

|---|---|---|

| 检查 OS LS x 标头 | 标头匹配模式:X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive, ACCESS=Legislative-Secrecy |

官方敏感立法保密 |

| 检查 OS LS 主题 | 主题匹配模式:\[SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Legislative-Secrecy |

官方敏感立法保密 |

策略名称: 标签传入官方敏感国家内阁

| 规则名称 | 条件 | 要应用的标签 |

|---|---|---|

| 检查 OS NC x 标头 | 标头匹配模式:X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive, CAVEAT=SH[-: ]NATIONAL[- ]CABINET |

官方敏感国家内阁 |

| 检查 OS NC 主题 | 主题匹配模式:\[SEC=OFFICIAL[-: ]Sensitive(?:,)? CAVEAT=SH[-: ]NATIONAL[- ]CABINET |

官方敏感国家内阁 |

策略名称:标签传入受保护Email

此策略可确保标记有额外 IMM 或警告的项目不会错误地标记为 PROTECTED。 为此,它会查找应用于 x 标头和右括号的 IMM 或警告, (\] 主题中的) 。

| 规则名称 | 条件 | 要应用的标签 |

|---|---|---|

| 检查 PROTECTED x-header | 标头匹配模式:X-Protective-Marking : SEC=PROTECTED(?!, ACCESS)(?!, CAVEAT=SH[-: ]CABINET)(?!, CAVEAT=SH[-: ]NATIONAL[- ]CABINET) |

保护 |

| 检查受保护主题 | 主题匹配模式:\[SEC=PROTECTED\] |

保护 |

策略名称:标记传入的 PROTECTED 个人隐私Email

| 规则名称 | 条件 | 要应用的标签 |

|---|---|---|

| 检查 PROTECTED PP x-header | 主题匹配模式:X-Protective-Marking : SEC=PROTECTED(?:,)? ACCESS=Personal-Privacy |

受保护的个人隐私 |

| 检查受保护的 PP 主题 | 标头匹配模式:\[SEC=PROTECTED(?:,)? ACCESS=Personal-Privacy |

受保护的个人隐私 |

策略名称:标记传入的 PROTECTED 法律特权Email

| 规则名称 | 条件 | 要应用的标签 |

|---|---|---|

| 检查 PROTECTED LP x-header | 标头匹配模式:X-Protective-Marking : SEC=PROTECTED(?:,)? ACCESS=Legal-Privilege |

受保护的法律特权 |

| 检查受保护的 LP 主题 | 主题匹配模式:\[SEC=PROTECTED(?:,)? ACCESS=Legal-Privilege |

受保护的法律特权 |

策略名称:标记传入的 PROTECTED 立法保密Email

| 规则名称 | 条件 | 要应用的标签 |

|---|---|---|

| 检查 PROTECTED LS x-header | 标头匹配模式:X-Protective-Marking : SEC=PROTECTED(?:,)? ACCESS=Legislative-Secrecy |

受保护的立法保密性 |

| 检查受保护的 LS 主题 | 主题匹配模式:\[SEC=PROTECTED(?:,)? ACCESS=Legislative-Secrecy |

受保护的立法保密性 |

策略名称:标记传入受保护的柜Email

| 规则名称 | 条件 | 要应用的标签 |

|---|---|---|

| 检查 P C x 标头 | 标头匹配模式:X-Protective-Marking : SEC=PROTECTED, CAVEAT=SH[-: ]CABINET |

受保护的 CABINET |

| 检查受保护的 C 主题 | 主题匹配模式:\[SEC=PROTECTED(?:,)? CAVEAT=SH[-: ]CABINET |

受保护的 CABINET |

策略名称:标记传入受保护的国家内阁Email

| 规则名称 | 条件 | 要应用的标签 |

|---|---|---|

| 检查 P NC x 标头 | 标头匹配模式:X-Protective-Marking : SEC=PROTECTED, CAVEAT=SH[-: ]NATIONAL[- ]CABINET |

受保护的国家内阁 |

| 检查 P NC 主题 | 主题匹配模式:\[SEC=PROTECTED(?:,)? CAVEAT=SH[-: ]NATIONAL[- ]CABINET |

受保护的国家内阁 |

基于 SIT 的自动标记是按照 规则检查 SIT 中的建议创建的。

标记现有静态项

自动标记策略可配置为扫描驻留在 OneDrive 和 SharePoint 位置的项目, (包括 Teams 基础团队网站) 保护性标记或敏感信息。 策略可以针对特定用户的单个 OneDrive 位置、一组 SharePoint 网站或整个服务。

可以将策略配置为查找在标识敏感信息下引入的每个 信息标识方法。 包括:

- 预生成的 SCT,例如由 Microsoft 创建的 SCT,用于识别与《澳大利亚隐私法》或《澳大利亚健康记录法》相关的信息。

- 可以创建的自定义 SCT,用于标识政府或组织特定信息,例如清关 ID、信息自由 (FOI) 请求编号等。

- 根据信息的实际导出生成的精确数据匹配 SCT。

- 预生成、自定义和/或精确数据匹配 SCT 的任意组合,这些 SCT 可以准确识别敏感信息。

还有一些新发布的上下文谓词功能,可以配置为基于文档属性、文件扩展名或文档名称来标识项。 对于希望考虑通过非Microsoft分类工具应用的分类的组织来说,这些谓词非常有用,这些工具通常将文档属性应用于项目。 有关上下文谓词的详细信息,请参阅了解Microsoft Purview 信息保护如何发现和保护最敏感的数据。

这些功能的主要用例是确保现有信息应用了正确的标签。 这样可以确保:

- 旧信息(包括从本地位置上传的信息)通过 Purview 基于标签的控件Microsoft受到保护。

- 使用历史分类或通过非Microsoft工具标记的文件应用了标签,因此受基于标签的控件的保护。

基于 SharePoint 的策略配置

基于 SharePoint 的自动标记策略在Microsoft Purview 合规门户信息保护策略>自动标记策略下>配置。

策略应面向基于 SharePoint 的服务。 由于自动应用的每个敏感度标签都需要策略,因此应适当地命名策略。 例如,“SPO - 标记官方敏感 PP 项目”。

策略可以使用为标识标记项而构建的自定义 SCT。 例如,包含以下注册表表达式的 SIT 标识在文档或电子邮件主题标记的顶部和底部应用的基于文本的视觉标记所应用的官方敏感个人隐私标记:

OFFICIAL[:\- ]\s?Sensitive(?:\s|\/\/|\s\/\/\s|,\sACCESS=)Personal[ -]Privacy

在 SIT 语法中提供了一整套与样本澳大利亚政府标记一致的 SCT, 用于检测保护性标记。

自动标记策略包含一个规则 ,其中包含内容包含条件、 敏感信息类型*,后跟与保护标记保持一致的 SIT。

创建后,此策略在模拟模式下运行,允许管理员在自动应用标签之前验证配置。

启用后,该策略在后台应用标签,每天最多可应用于 25,000 份办公文档。

基于 SharePoint 的自动标记策略示例

以下方案和示例配置通过确保所有项都在适当的数据安全控制范围内来缓解信息风险。

自动标记后敏感度标签部署

组织部署敏感度标签后,从该点创建的任何文档都将应用敏感度标签。 这是由于 强制标记 配置所致。 但是,在此时间点之前创建的项存在风险。 为了解决此问题,组织可以部署一组自动标记策略,以查找应用于文档的标记。 如果标识的标记与敏感度标签一致,则策略将完成此标记活动。

这些自动标记策略示例利用示例 SIT 语法中定义的 SIT 来检测保护性标记。 自动标记策略需要包括 内容包含的条件、敏感信息类型 ,然后包括与策略标签保持一致的 SIT:

| 策略名称 | 坐 | 敏感度标签 |

|---|---|---|

| SPO - 标记非官方项目 | UNOFFICIAL Regex SIT | 非官方 |

| SPO - 标记官方项目 | 官方正则表达式 SIT | 官方 |

| SPO - 标记官方敏感项 | 官方敏感正则表达式 SIT | 官方敏感 |

| SPO - 标记官方敏感 PP 项目 | 官方敏感个人隐私正则表达式 SIT | 官方敏感个人隐私 |

| SPO - 标记官方敏感 LP 项 | 官方敏感法律特权正则表达式 SIT | 官方敏感法律特权 |

| SPO - 标记官方敏感 LS 项 | 官方敏感立法保密正则表达式 SIT | 官方敏感立法保密 |

| SPO - 标记官方敏感 NC 项目 | 官方敏感国家内阁正则表达式 SIT | 官方敏感国家内阁 |

| SPO - 标记受保护的项 | 受保护的正则表达式 SIT | 保护 |

| SPO - 标记受保护的 PP 项 | 受保护的个人隐私正则表达式 SIT | 受保护的个人隐私 |

| SPO - 标记受保护的 LP 项 | PROTECTED Legal Privilege Regex SIT | 受保护的法律特权 |

| SPO - 标记受保护的 LS 项 | 受保护的立法保密正则表达式 SIT | 受保护的立法保密性 |

| SPO - 标记受保护的 NC 项 | 受保护的国家内阁正则表达式 SIT | 受保护的国家内阁 |

| SPO - 标记受保护的 C 项 | 受保护的 CABINET 正则表达式 SIT | 受保护的 CABINET |

使用历史分类自动标记项目

正如 基于历史标记的建议中所述,澳大利亚政府的标记要求偶尔会发生变化。 2018 年,PSPF 要求得到了简化,其中包括将多个传播限制标记 (DLL) 合并为单个“官方:敏感”标记。 PSPF 策略 8 附件 E 提供了历史分类和标记的完整列表及其当前处理要求。 其中一些历史 DLL 在当前框架中具有等效标记。 其他操作不适用,但处理要求仍适用。 标签可用于帮助组织确保它们能够满足其处理要求。

有两种可能的方法:

- 应用历史标签的新式等效项。

- 以透明方式实现历史标签。 包括 DLP 和其他策略来保护信息,但不向用户发布标签。

若要实施其中第一种方法,需要制定映射策略,使组织的历史标记与当前标记保持一致。 这种一致性可能比较复杂,因为并非所有标记都具有当前等效项,有些标记将要求政府组织决定是否应将现有项目应用于它们。 下表仅作为示例提供。

| 历史标记 | 敏感度标签 |

|---|---|

| 仅供正式使用 (FOUO) | 官方敏感 |

| 敏感 | 官方敏感 |

| 敏感:法律 | 官方敏感法律特权 |

| 敏感:个人 | 官方敏感个人隐私 |

| 敏感:内阁 | 受保护的 CABINET |

组织定义映射后,需要创建 SCT 来标识历史标记。 对于“仅供正式使用 (FOUO) ”之类的标记,这与创建包含此术语的关键字 (keyword) SIT 一样简单。 但是,此方法可能不适用于描述性较弱的标记,例如“敏感”,这可能会导致大量误报。

政府组织应评估旧数据,以确定是否有其他特征可用于更准确地识别历史标记,例如免责声明、文档属性或历史项目上可能存在的其他标记。

在分析旧数据、创建 SCT 以识别标记项和自动标记策略部署之后,管理员可以运行模拟来确定标签应用程序的准确性和预期的完成时间范围。 然后,可将应用程序自动标记到旧文件,并在后台运行,由 365 名组织管理员Microsoft监视。

政府变革机制后自动标记

政府 (国防部) 变革机制通常涉及政府组织之间的责任和资源流动。 当一个职能从一个组织移动到另一个组织时,与该职能相关的信息通常也需要移交。 由于敏感度标签仅在单个 Microsoft 365 环境中相关,因此当项传递给第二个组织时,不会传递其应用的标签。 保护性标记仍适用,但基于标签的 DLP 和数据不就位警报等控件可能会滑落。 若要解决此问题,可以针对从外部源接收的内容运行自动标记策略,以确保基于项的现有保护性标记应用正确的标签。

实现此目的的配置与 自动标记后敏感度标记部署中所述的配置相同。 唯一的例外是策略针对存储已接收项的特定位置。