你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

Azure 上的 SAP 的数据集成安全性

本文是“SAP 扩展和创新数据:最佳做法”一文系列的一部分。

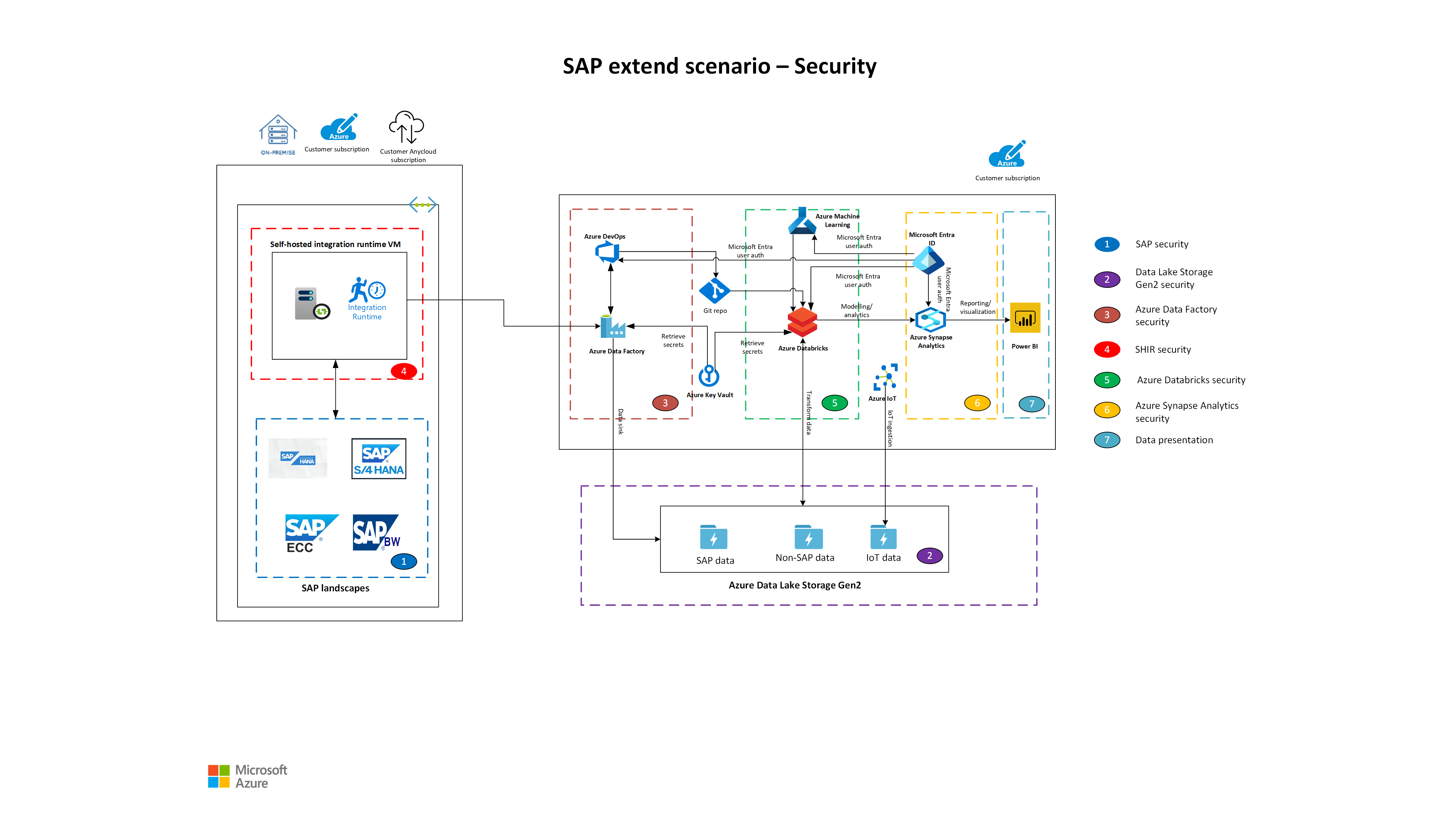

本文介绍 SAP 扩展方案的安全层,提供每个组件的细分,并提供注意事项和建议。 Azure 数据工厂管理资源基于 Azure 安全基础结构构建,并使用 Azure 安全措施。

数据引入层包括:

- SAP S/4HANA、SAP BW/4HANA 或 SAP HANA 企业版

- Azure Data Lake Storage Gen2

- 数据工厂

- 自承载集成运行时 (SHIR) 虚拟机 (VM)

下图是 Azure 上的 SAP 数据集成安全性的示例体系结构。 使用示例体系结构作为起点。

下载此体系结构的 Visio 文件。

下载此体系结构的 Visio 文件。

注意事项和建议

以下部分介绍 Azure 上的 SAP 的数据集成安全注意事项和建议。

SAP 安全性

SAP 安全指南提供了有关 SAP 产品的详细指南。

Data Lake 存储 Gen2 安全性

请参阅以下 Data Lake 存储 Gen2 安全性注意事项。

授权访问 Azure 存储中的数据

访问存储帐户中的数据时,客户端应用程序通过 HTTP/HTTPS 发出请求来存储。 默认情况下,存储中的每个资源都是安全的,对安全资源的每个请求都必须获得授权。 存储提供了许多用于授权访问数据的选项。 建议使用 Microsoft Entra 凭据来授权对数据的请求,以实现最佳安全性和简单性。 有关详细信息,请参阅 “保护访问密钥”。

Azure 基于角色的访问控制 (RBAC)

使用 RBAC 管理安全主体对存储帐户中的 blob、队列和表资源的权限。 还可以使用 Azure 基于属性的访问控制 (ABAC) 为 Blob 资源的 Azure 角色分配添加条件。 有关详细信息,请参阅使用 Azure 角色分配条件授权访问Azure Blob 存储。

Blob 存储安全性

考虑 Blob 存储的安全建议,例如数据保护、标识和访问管理、网络、日志记录和监视。 有关详细信息,请参阅 Blob 存储的安全建议。

Data Lake 存储 Gen2 访问控制

Data Lake 存储 Gen2 支持以下授权策略:

- RBAC

- 访问控制列表 (ACL)

- 安全组

- 共享密钥和共享访问签名 (SAS) 授权

Data Lake 存储 Gen2 中有两种类型的 ACL:

- 访问 ACL 控制对对象的访问。 文件和目录具有访问 ACL。

- 默认 ACL 是与目录关联的 ACL 的模板。 它们确定在该目录下创建的任何子项的访问 ACL。 文件没有默认 ACL。

在 ACL 条目中,不要直接分配单个用户或服务主体。 始终使用 Microsoft Entra 安全组作为分配的主体。 通过这种做法,可以添加和删除用户或服务主体,而无需将 ACL 重新应用到整个目录结构。 相反,你可以从相应的 Microsoft Entra 安全组添加或删除用户和服务主体。 有关详细信息,请参阅 访问控制列表。

数据工厂安全性

请参阅以下数据工厂安全性注意事项。

数据移动

有两种数据移动方案:云方案和混合方案。 有关数据移动安全性的信息,请参阅 数据工厂中数据移动的安全注意事项。

在云方案中,源和目标可通过 Internet 公开访问。 源或目标可能是托管云存储服务,例如 Azure 存储、Azure Synapse Analytics、Azure SQL 数据库、Data Lake 存储 Gen2、Amazon S3、Amazon Redshift、软件即服务(SaaS)服务(例如 Salesforce)或 Web 协议,例如文件传输协议(FTP)和开放数据协议(OData)。 查找受支持数据存储和格式支持的数据源的完整列表。

在混合方案中,源或目标位于防火墙后面或本地企业网络内部。 或者数据存储位于专用网络或虚拟网络中,无法公开访问。 在这种情况下,数据存储通常是源。 混合方案还包括托管在虚拟机上的数据库服务器。

数据访问策略

组织希望保护其数据存储,例如本地或云/SaaS 数据存储,防止通过 Internet 进行未经授权的访问。 可以使用以下方法控制云数据存储中的访问:

- 从虚拟网络到启用了专用终结点的数据源的专用链接。

- 使用 IP 地址限制连接的防火墙规则。

- 要求用户证明其身份的身份验证策略。

- 将用户限制为特定操作和数据的授权策略。

有关详细信息,请参阅 数据访问策略。

在 Azure 密钥保管库中存储凭据

可以在 密钥库 中存储数据存储和计算的凭据。 数据工厂在运行使用数据存储或计算的活动时检索凭据。 有关详细信息,请参阅密钥库中的存储凭据,并在管道活动中使用密钥库机密。

加密凭据

在数据工厂中,考虑加密本地数据存储的凭据。 在具有 SHIR 的计算机上,可以加密和存储任何本地数据存储的凭据,例如具有敏感信息的链接服务。 有关详细信息,请参阅 加密数据工厂中本地数据存储的凭据。

使用托管标识

使用托管标识时,无需管理凭据。 托管标识连接到支持 Microsoft Entra 身份验证的资源时,为服务实例提供标识。 有两种类型的受支持的托管标识:系统分配的托管标识和用户分配的托管标识。 有关详细信息,请参阅 数据工厂的托管标识。

使用客户管理的密钥进行加密

根据安全策略,请考虑使用客户管理的密钥加密数据工厂。 有关详细信息,请参阅 使用客户管理的密钥加密数据工厂。

使用托管虚拟网络

在数据工厂管理的虚拟网络中创建 Azure 集成运行时时,会使用托管虚拟网络预配集成运行时。 它使用专用终结点安全地连接到支持的数据存储。 专用终结点是特定虚拟网络和子网中的专用 IP 地址。 托管虚拟网络仅在数据工厂区域所在的同一区域中受支持。 有关详细信息,请参阅 数据工厂托管虚拟网络。

使用 Azure 专用链接

使用专用链接时,可以通过专用终结点连接到 Azure 中的平台即服务(PaaS)部署。 有关支持专用链接的 PaaS 部署的列表,请参阅数据工厂专用链接。

SHIR VM 连接和安全性

有关 SHIR VM 连接和安全性,请参阅以下注意事项。

本地数据存储凭据

可以在数据工厂中存储本地数据存储凭据,也可以在运行时使用数据工厂从密钥库引用凭据。 如果在数据工厂中存储凭据,请始终在 SHIR 上加密凭据。 有关详细信息,请参阅 本地数据存储凭据。

根据网络配置设置 SHIR

对于混合数据移动,下表基于源位置和目标位置的不同组合汇总了网络和 SHIR 配置建议。

| Source | 目标 | 网络配置 | 集成运行时安装 |

|---|---|---|---|

| 本地 | 虚拟网络中部署的虚拟机和云服务 | IPSec VPN(点到站点或站点到站点) | 在虚拟网络中的 Azure 虚拟机上安装 SHIR |

| 本地 | 虚拟网络中部署的虚拟机和云服务 | Azure ExpressRoute (专用对等互连) | 在虚拟网络中的 Azure 虚拟机上安装 SHIR |

| 本地 | 具有公共终结点的基于 Azure 的服务 | ExpressRoute(Microsoft 对等互连) | 在本地或 Azure 虚拟机上安装 SHIR |

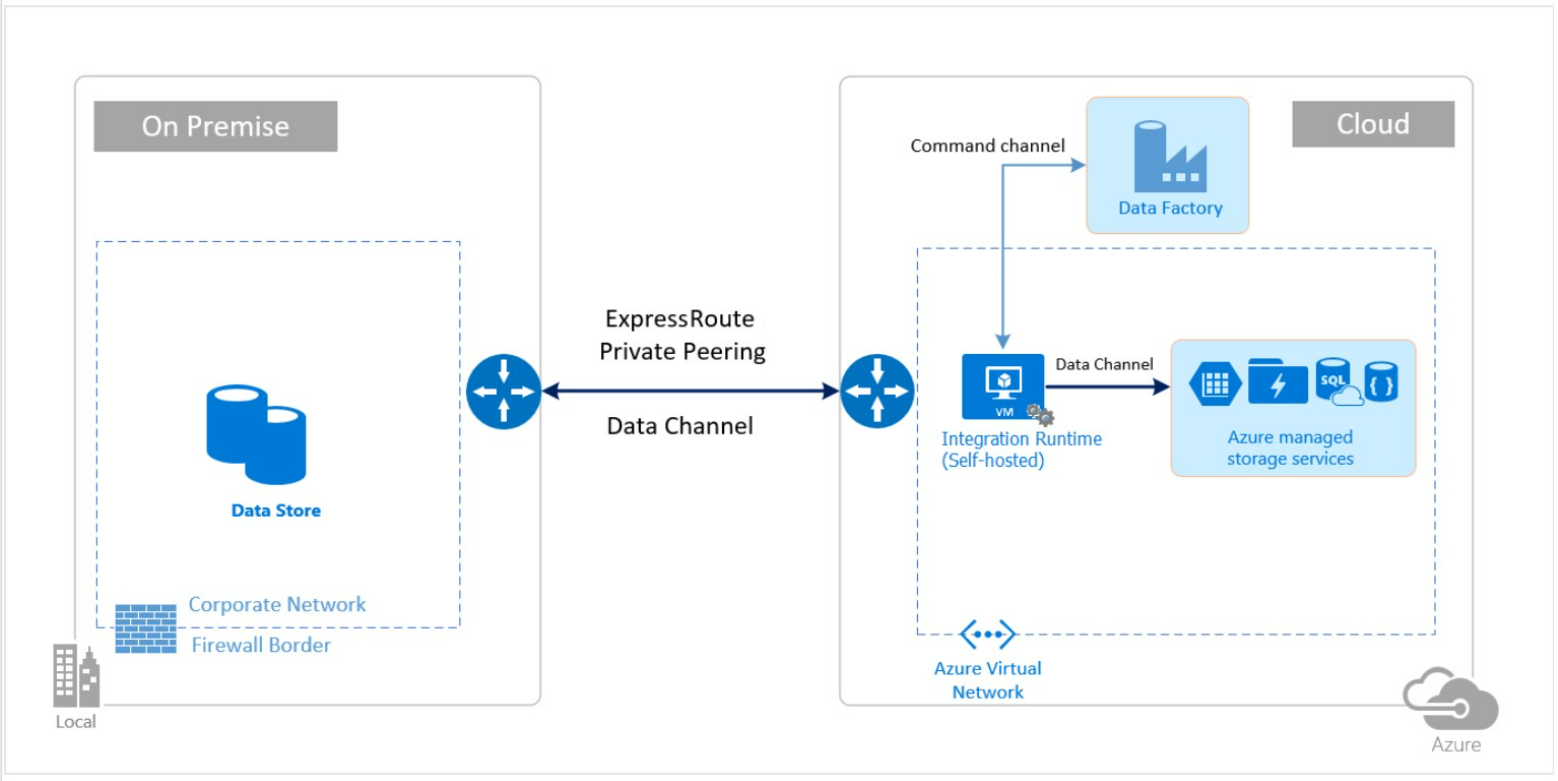

ExpressRoute 或 IPSec VPN

下图显示了如何使用 SHIR 通过 Azure 虚拟网络和 ExpressRoute 或 IPSec VPN 在本地数据库与 Azure 服务之间移动数据。

有关 IP 地址的防火墙配置和允许列表设置,请参阅 数据工厂中数据移动的安全注意事项。

此图显示了如何使用 ExpressRoute 专用对等互连移动数据:

此图显示了如何使用 IPSec VPN 移动数据:

在防火墙中,确保允许并适当配置 SHIR 计算机的 IP 地址。 以下云数据存储要求允许 SHIR 计算机的 IP 地址。 默认情况下,其中一些数据存储可能不需要允许列表。

- SQL 数据库

- Azure Synapse Analytics

- Data Lake Storage Gen2

- Azure Cosmos DB

- Amazon Redshift

有关详细信息,请参阅 数据工厂 中数据移动的安全注意事项,以及 创建和配置 SHIR。

Azure Databricks 安全性

请参阅以下 Azure Databricks 安全性注意事项。

适用于 Azure Databricks 的 Azure 安全基线

考虑 Azure Databricks 的 Azure 安全基线。 此安全基线将 Microsoft 云安全基准版本 1.0 中的指南应用到 Azure Databricks。 Microsoft 云安全基准提供有关如何在 Azure 上保护云解决方案的建议。

Azure Synapse Analytics 安全性

Azure Synapse Analytics 实现多层安全体系结构,用于端到端保护数据。 有五层:

数据保护 标识和分类敏感数据,并加密静态和动态数据。 有关数据发现和分类、治理和加密建议,请参阅 数据保护。

访问控制 确定用户与数据交互的权利。 Azure Synapse Analytics 支持多种功能来控制谁可以访问哪些数据。 有关详细信息,请参阅访问控制。

身份验证 证明用户和应用程序的标识。 Azure SQL 审核可以记录身份验证活动,每当尝试从可疑位置登录时,IT 管理员可以配置报告和警报。 有关详细信息,请参阅身份验证。

网络安全 将网络流量与专用终结点和虚拟专用网络隔离开来。 有许多网络安全选项可用于保护 Azure Synapse Analytics。 有关详细信息,请参阅 网络安全。

威胁检测 可识别潜在的安全威胁,例如异常访问位置、SQL 注入攻击和身份验证攻击。 有关详细信息,请参阅 威胁检测。

数据呈现层

考虑如何使用安全功能来保护呈现层,包括 Power BI。 有关详细信息,请参阅 Power BI 安全性和Power BI 实现规划:安全性。