你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

Azure 登陆区域和多个Microsoft Entra 租户

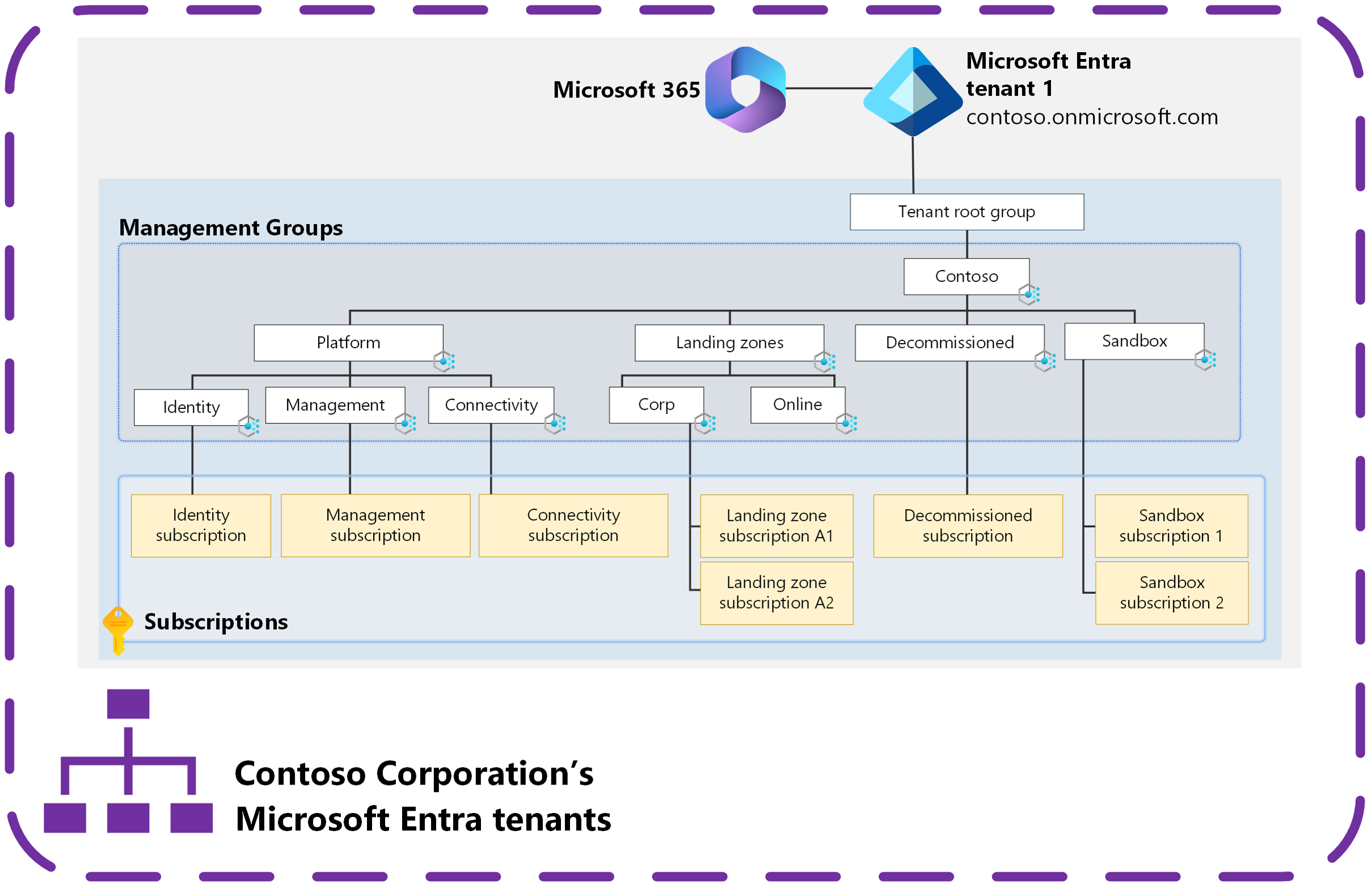

Azure 登陆区域基于 管理组构建。 分配 Azure 策略 并将订阅置于管理组中,以提供组织满足其安全性和合规性需求所需的治理控制措施。

提示

请参阅 使用 Azure 登陆区域 进行安全控制映射,了解如何使用 Azure 登陆区域和 Azure Policy 来帮助实现组织的安全、合规性和法规需求。

这些资源部署在单个Microsoft Entra 租户中。 管理组和其他大多数 Azure 资源(如 Azure Policy)仅支持在单个Microsoft Entra 租户中运行。 Azure 订阅依赖于 Microsoft Entra 租户对 Azure 资源管理器(ARM)的用户、服务和设备进行身份验证,以控制平面操作以及某些 Azure 服务(如Azure 存储)的数据平面操作。

多个订阅可以依赖于同一Microsoft Entra 租户。 每个订阅只能依赖于单个Microsoft Entra 租户。 有关详细信息,请参阅 向租户添加现有 Azure 订阅。

在上图中,管理组、Azure 策略和 Azure 订阅部署在 单个Microsoft Entra 租户中的 Azure 登陆区域概念体系结构 之后。

建议大多数组织根据其要求使用此方法。 此方法为组织提供最佳协作体验,并允许他们在单个Microsoft Entra 租户中控制、治理和隔离用户和资源。

对于许多 方案,组织可能需要使用多个Microsoft Entra 租户。 了解如何 将 Azure 登陆区域部署部署到其中每个租户 以及处理多个 Microsoft Entra 租户的注意事项和建议 。

注意

本文重点介绍 Azure,而不是Microsoft 365 或其他Microsoft云产品/服务,例如 Dynamics 365 或 Power Platform。

它侧重于 基于租户中的平台构建的平台而不是应用程序 。 有关多个Microsoft Entra 租户和应用程序体系结构的信息,请参阅:

为什么单个Microsoft Entra 租户足够

可能需要多个Microsoft Entra 租户,但必须了解单个Microsoft Entra 租户通常足够的原因。 它应该是所有组织的默认起点。

将现有企业Microsoft Entra 租户用于 Azure 订阅,以获得最佳跨平台的工作效率和协作体验。

在单个租户中,开发团队和应用程序所有者可以具有最低特权角色来创建 Azure 资源和受信任的应用的非生产实例、测试应用、测试用户和组,以及针对这些对象的测试策略。 有关如何使用单个租户委托管理的详细信息,请参阅 单个租户中的资源隔离。

仅当存在无法使用公司Microsoft Entra 租户满足的要求时,才创建更多Microsoft Entra 租户。

使用 Microsoft 365 时,公司Microsoft Entra 租户通常是组织中预配的第一个租户。 此租户用于企业应用程序访问和Microsoft 365 服务。 它支持组织中的协作。 从此现有租户开始的原因是它已预配、托管和保护。 标识的已定义生命周期可能已建立。 本课程使载入新应用、资源和订阅的任务更加轻松。 它是一个成熟的、理解的环境,具有已建立的过程、过程和控制。

多个Microsoft Entra 租户的复杂性

创建新的 Microsoft Entra 租户时,需要执行额外的工作来预配、管理、保护和管理标识。 还必须建立所需的策略和过程。 协作最适合在单个Microsoft Entra 租户中。 移动到多租户模型会创建一个边界,这可能会导致用户摩擦、管理开销,并增加攻击外围应用,这可能导致安全风险,使产品方案和限制复杂化。 示例包括:

- 每个租户 的用户和管理员的多个标识 – 如果未 使用 Microsoft Entra B2B ,则用户具有多个凭据集来管理。 有关详细信息,请参阅 多租户 Azure 登陆区域方案的注意事项和建议。

- 支持多个 Microsoft Entra 租户 的 Azure 服务限制 – 仅支持其绑定到的租户中的标识的 Azure 工作负荷。 有关详细信息,请参阅 Azure 产品和服务Microsoft Entra 集成。

- Microsoft Entra 租户 没有集中配置或管理 - 多个安全策略、管理策略、配置、门户、API 和 JML(联接器、移动者和离开者)流程。

- Microsoft Entra ID P1 或 P2 许可证 的许可证复制的计费和许可复杂性和潜在要求 - 有关详细信息,请参阅 多租户 Azure 登陆区域方案的注意事项和建议。

组织需要明确为何偏离企业Microsoft Entra 租户模型,以确保满足要求时需要额外的开销和复杂性。 方案文章中有这些实例的示例。

重要

使用 Microsoft Entra Privileged Identity Management 来保护 Microsoft Entra ID 和 Azure 中的特权角色。

由于标识团队和 Azure 团队通常位于不同的团队、部门和组织结构中,因此跨内部团队和部门拥有特权角色的所有权可能会带来挑战。

运营 Azure 的团队负责 Azure 服务,并希望确保其管理的服务的安全性。 当该团队外部的个人有权访问其环境时,安全性会更弱。 有关详细信息,请参阅 了解所需的云函数。

Microsoft Entra ID 提供有助于在技术级别缓解此问题的控件,但此问题也是人员和流程讨论。 有关详细信息,请参阅 建议。

重要

对于大多数客户,不建议使用多个Microsoft Entra 租户。 建议大多数客户使用单个Microsoft Entra 租户(通常是公司Microsoft Entra 租户),因为它提供了必要的分离要求。

有关详细信息,请参阅: