你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

多租户 Azure 登陆区域场景的注意事项和建议

本文介绍了 管理组和 Azure Policy 和订阅如何与 Microsoft Entra 租户交互和操作,以及多个Microsoft Entra 租户。 本文介绍这些资源在单个Microsoft Entra 租户中运行时的限制。 在这些情况下,如果存在多个 Microsoft Entra 租户,或者组织需要这些租户,则必须将 Azure 登陆区域分别部署到每个Microsoft Entra 租户中。

具有多个Microsoft Entra 租户的 Azure 登陆区域

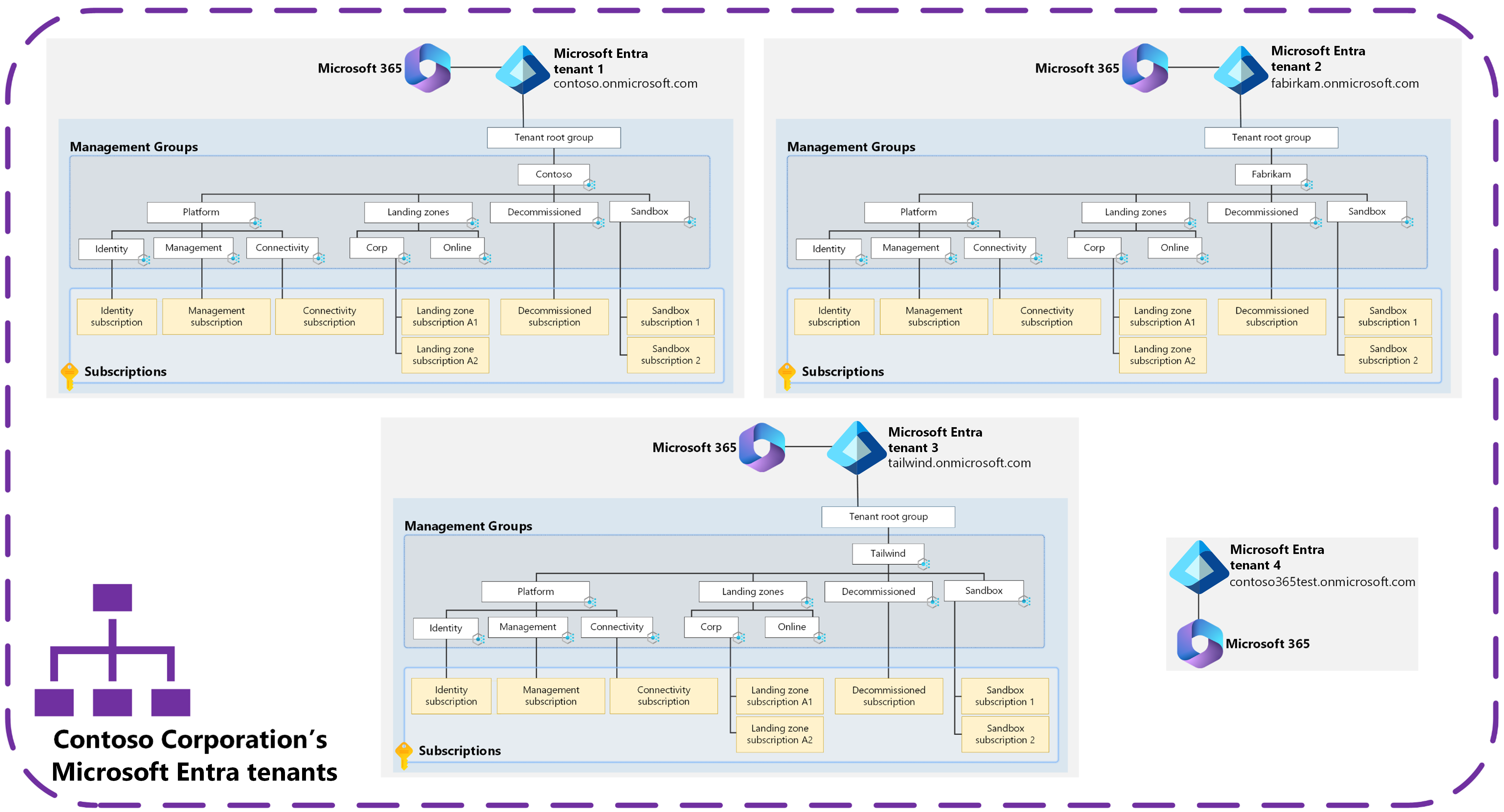

部署了 Azure 登陆区域的多个Microsoft Entra 租户的关系图。

部署了 Azure 登陆区域的多个Microsoft Entra 租户的关系图。

上图显示了 Contoso Corporation 的一个示例,由于合并和收购,Contoso Corporation 有四个Microsoft Entra 租户,因为公司随着时间的推移而增长。

Microsoft Entra 租户 *.onmicrosoft.com 域 |

使用注意事项 |

|---|---|

contoso.onmicrosoft.com |

Contoso Corporation 使用的主要公司Microsoft Entra 租户。 在此租户中使用 Azure 和 Microsoft 365 服务。 |

fabrikam.onmicrosoft.com |

Fabrikam 使用的主要Microsoft Entra 租户。 在此租户中使用 Azure 和 Microsoft 365 服务。 自 Contoso Corporation 收购以来,此租户一直保持分离。 |

tailwind.onmicrosoft.com |

Tailwind 使用的主要Microsoft Entra 租户。 在此租户中使用 Azure 和 Microsoft 365 服务。 自 Contoso Corporation 收购以来,此租户一直保持分离。 |

contoso365test.onmicrosoft.com |

Microsoft Contoso Corporation 用于测试 Microsoft Entra ID 和仅Microsoft 365 服务和配置的 Entra 租户。 所有 Azure 环境都位于 Microsoft Entra 租户中 contoso.onmicrosoft.com 。 |

Contoso Corporation 以一个Microsoft Entra 租户 contoso.onmicrosoft.com开始。 随着时间的推移,他们多次收购其他公司,并将这些公司引入 Contoso 公司。

收购 Fabrikam (fabrikam.onmicrosoft.com) 和 Tailwind (tailwind.onmicrosoft.com) 带来了现有Microsoft Entra 租户,其中Microsoft 365(Exchange Online、SharePoint、OneDrive)和 Azure 服务在其中使用。 这些公司以及关联的Microsoft Entra 租户被分开,因为 Contoso Corporation 及其公司的部分可能在未来出售。

Contoso Corporation 有单独的 Microsoft Entra 租户,用于测试 Microsoft Entra ID 和 Microsoft 365 服务和功能。 但是,此单独的 Microsoft Entra 租户中未测试任何 Azure 服务。 它们已在 Microsoft Entra 租户中 contoso.onmicrosoft.com 进行测试。

提示

有关在 Azure 登陆区域环境中测试 Azure 登陆区域以及 Azure 工作负荷和资源的详细信息,请参阅:

注意

Azure 登陆区域部署在单个Microsoft Entra 租户中。 如果有多个Microsoft要在其中部署 Azure 资源的 Entra 租户,并且想要使用 Azure 登陆区域控制、治理和监视这些资源,则必须单独在这些租户中部署 Azure 登陆区域。

多租户场景中 Azure 部署区域的注意事项和建议

本部分介绍有关 Azure 登陆区域和 Microsoft Entra 多租户方案和使用情况的关键注意事项和建议。

注意事项

- 从 单个租户方法 开始,Microsoft Entra 租户设计。

- 单租户通常是组织的企业Microsoft Entra 租户,其中存在用户的标识,并且运行Microsoft 365 等服务。

- 仅当存在无法使用公司Microsoft Entra 租户满足的要求时,才创建更多Microsoft Entra 租户。

- 请考虑使用 Microsoft Entra ID 管理单元 来管理单个Microsoft Entra 租户中用户、组和设备(例如不同团队)的隔离和隔离。 使用此资源,而不是创建多个Microsoft Entra 租户。

- 请考虑使用沙盒订阅进行初始应用程序工作负荷开发和调查。 有关详细信息,请参阅 如何在 Azure 登陆区域体系结构中处理“开发/测试/生产”工作负荷登陆区域。

- 在 Microsoft Entra 租户之间迁移 Azure 订阅很复杂,需要完成迁移前和迁移后活动才能启用迁移。 有关详细信息,请参阅将 Azure 订阅转移到其他 Microsoft Entra 目录。 在目标租户的新 Azure 订阅中重新生成应用程序工作负荷更容易。 它可让你更好地控制迁移。

- 考虑管理、管理、配置、监视和保护多个 Microsoft Entra 租户的复杂性。 单个Microsoft Entra 租户更易于管理、管理和保护。

- 请考虑 JML(联接器、移动者和离开者)流程、工作流和工具。 确保这些资源可以支持和处理多个Microsoft Entra 租户。

- 考虑在最终用户自行管理、治理和保护多个标识时对最终用户的影响。

- 选择多个Microsoft Entra 租户时,请考虑对跨租户协作的影响,尤其是从最终用户的角度来看。 Microsoft 365 协作体验以及单个 Microsoft Entra 租户中的用户之间的支持是最佳的。

- 在选择方法之前,请考虑对多个Microsoft Entra 租户的审核和法规合规性检查的影响。

- 使用多个 Microsoft Entra 租户时,请考虑许可成本的增加。 Microsoft Entra ID P1 或 P2 或 Microsoft 365 服务等产品的许可证不会跨越 Microsoft Entra 租户。

- 单个企业协议注册可以通过将注册上的身份验证级别设置为工作和学校帐户跨租户来支持和提供多个Microsoft Entra 租户的订阅。 有关详细信息,请参阅 Azure EA 门户管理。

- 单个Microsoft 客户协议可以支持和提供多个Microsoft Entra 租户的订阅。 有关详细信息,请参阅Microsoft 客户协议计费帐户中的“管理租户”。

- 选择Microsoft Entra 多租户体系结构时,请考虑应用程序团队和开发人员可能出现的限制。 请注意 Azure 产品和服务(例如 Azure 虚拟桌面、Azure 文件存储和 Azure SQL)Microsoft Entra 集成方面的限制。 有关详细信息,请参阅 本文中的 Azure 产品和服务Microsoft Entra 集成 部分。

- 请考虑使用 Microsoft Entra B2B 来简化和增强组织有多个Microsoft Entra 租户时的用户体验和管理。

- 请考虑使用 Microsoft 标识平台,将 Microsoft Entra ID 与 B2B 和 B2C 功能配合使用,以便开发人员可以在单个 Azure 订阅和单个租户中创建应用程序。 此方法支持来自许多标识源的用户。 有关详细信息,请参阅 azure上

多租户应用 和架构多租户解决方案。 - 请考虑使用专为多租户组织设计的功能。 有关详细信息,请参阅 Microsoft Entra ID中的“什么是多租户组织?”

- 请考虑 使 Azure 登陆区域保持最新状态。

Azure 产品和服务Microsoft Entra 集成

许多 Azure 产品和服务不支持Microsoft Entra B2B 作为其本机Microsoft Entra 集成的一部分。 只有少数服务支持Microsoft Entra B2B 身份验证作为其Microsoft Entra 集成一部分。 服务默认不支持 Microsoft Entra B2B 作为其Microsoft Entra 集成一部分更安全。

提供与 Microsoft Entra ID(如 Azure 存储、Azure SQL、Azure 文件存储 和 Azure 虚拟桌面)的本机集成的服务使用“一键式”或“无单击”样式方法来集成。 它们需要 身份验证和授权 方案作为其服务的一部分。 此方法通常受“主租户”支持,某些服务可能支持 Microsoft Entra B2B/B2C 方案。 有关 Azure 订阅与 Microsoft Entra ID 的关系的详细信息,请参阅 将 Azure 订阅关联或添加到 Microsoft Entra 租户。

请务必仔细考虑与 Azure 订阅关联的 Microsoft Entra 租户。 此关系决定了哪些产品和服务及其功能、应用程序或工作负荷团队使用这些服务来支持标识以及标识来自哪个租户。 通常,标识位于企业Microsoft Entra 租户中。

如果多个Microsoft Entra 租户用于托管所有 Azure 订阅,则应用程序工作负荷团队无法利用某些 Azure 产品和服务Microsoft Entra 集成。 如果应用程序工作负荷团队必须围绕这些施加的限制开发其应用程序,身份验证和授权过程会变得更加复杂且不太安全。

使用单个 Microsoft Entra 租户作为所有 Azure 订阅的主租户来避免此问题。 单个租户是应用程序或服务的身份验证和授权的最佳方法。 这种简单的体系结构可减少应用程序工作负荷团队的管理、治理和控制,并消除了潜在的约束。

有关详细信息,请参阅 单个租户中的资源隔离。

建议

- 使用单个 Microsoft Entra 租户,该租户通常是企业Microsoft Entra 租户。 仅当存在无法使用公司Microsoft Entra 租户满足的要求时,才创建更多Microsoft Entra 租户。

- 使用沙盒订阅在同一单个Microsoft Entra 租户中提供应用程序团队的安全、受控和隔离的开发环境。 有关详细信息,请参阅 如何在 Azure 登陆区域体系结构中处理“开发/测试/生产”工作负荷登陆区域。

- 通过操作工具(如 ServiceNow)创建集成并将其连接到多个 Microsoft Entra 租户时,请使用 Microsoft Entra 多租户应用程序。 有关详细信息,请参阅 所有隔离体系结构的最佳做法。

- 如果你是 ISV,请参阅 Azure 登陆区域的独立软件供应商 (ISV) 注意事项。

- 使用 Azure Lighthouse 简化跨租户管理体验。 有关详细信息,请参阅 Azure 登陆区域多租户场景中的 Azure Lighthouse 使用情况。

- 在目标Microsoft Entra 租户中托管的企业协议注册或Microsoft 客户协议上,创建帐户所有者、发票科目所有者和订阅创建者。 将所有者和创建者分配到他们创建的订阅,以避免在创建 Azure 订阅后更改目录。 有关详细信息,请参阅从其他Microsoft Entra 租户中添加帐户,并在Microsoft 客户协议计费帐户中管理租户。

- 请参阅Microsoft Entra 安全操作指南。

- 将全局管理员帐户的数量保持在最低水平,而不是 5 个。

- 为所有管理员帐户启用 Privileged Identity Management (PIM), 以确保没有长期特权并提供 JIT 访问权限。

- 需要 PIM 中的批准才能激活关键角色,例如全局管理员角色。 请考虑从多个团队创建审批者,以批准全局管理员使用情况。

- 启用有关全局管理员角色激活的所有必需利益干系人监视和通知。

- 确保全局管理员上的“Azure 资源的访问管理”设置设置为 “不 要求的地方”。

重要

Microsoft 建议使用权限最少的角色。 这有助于提高组织的安全性。 全局管理员是一个高度特权的角色,应仅限于无法使用现有角色的紧急情况。

- 启用并配置以下Microsoft Entra 服务和功能,以简化组织中管理和用户的多租户体验:

- 对于在多个 Microsoft 云平台(如 Microsoft Azure 商用云、Microsoft Azure 中国世纪互联、Microsoft Azure 政府云)中拥有 Microsoft Entra 租户的组织,请配置 Microsoft 云设置以便于 B2B 协作,从而简化用户在跨租户协作时的体验。

- 为多租户构造应用程序和服务时,应用程序团队和开发人员应查看以下资源:

- Microsoft Entra ID 中的多租户应用

- 在 Azure 上构建多租户解决方案