你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

使用 Azure 登陆区域进行安全控制映射

在采用和加入 Azure 云服务之前,许多组织都需要遵守某些行业/区域法规。 这些合规性法规分别由合规性域和控制标识。 例如,CMMC L3 AC 1.001,其中 AC 访问控制 域,1.001 是网络安全成熟度模型认证(CMMC)框架中的控制 ID。 最佳做法建议是将所需的合规性控制映射到 Microsoft 云安全基准(MCSB),并确定 MCSB 未涵盖的自定义控件集。

此外,MCSB 还提供内置策略和策略计划 GUID 列表,以解决所需的控制措施。 对于 MCSB 中未涵盖的控件,控制映射指南包括有关如何构建策略和计划的分步过程。

将所需的控制映射到 Microsoft 云安全基准可以极大地加快安全的 Azure 载入体验。 Microsoft 云安全基准基于广泛使用的符合性控制框架(如 NIST、CIS、PCI)提供一组以云为中心的技术安全控制。 已有内置的法规合规性计划。 如果对特定合规性域感兴趣,请参阅 法规合规性内置计划。

注意

Microsoft 云安全基准与行业基准(如 CIS、NIST 和 PCI)之间的控制映射仅指示特定 Azure 功能可用于完全或部分解决这些行业基准中定义的控制要求。 应注意,此类实现不一定转化为这些行业基准中相应控制措施的完全符合性。

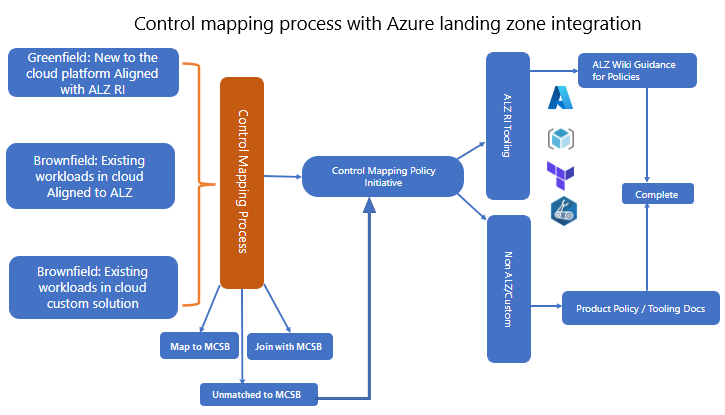

下图显示了控制映射的进程流:

控制映射步骤

- 标识所需的控件。

- 将所需的控件映射到 Microsoft 云安全基准。

- 确定未使用 Microsoft 云安全基准和相应策略映射的控件。

- 执行平台和服务级别评估。

- 使用 Azure 登陆区域工具、本机工具或第三方工具实现策略计划的防护措施。

提示

应查看有关如何 定制 Azure 登陆区域体系结构 以支持控制映射要求的指南。

1.确定所需的控件

从安全团队收集所有现有和必需的合规性控制列表。 如果列表不存在,请在 Excel 电子表格中捕获控件要求。 请使用以下格式作为生成列表的指南。 列表由一个或多个符合性框架中的控件组成。 使用安全控件映射模板捕获所需的控件和相关框架。

正式化控件列表的示例。

2.将控件映射到 Microsoft 云安全基准并创建自定义控件集

对于已捕获的每个控件,请使用相应的控件标题、域类别和指导/说明来标识相关控件。 尽可能接近每个控件的意图,并记下电子表格中的偏离或间隙。

还可以使用映射到组织和 Microsoft 云安全基准的常见框架,这些框架存在。 例如,如果你的和 Microsoft 云安全基准控制都已映射到 NIST 800-53 r4 或 CIS 7.1,则可以在该透视上将数据集联接在一起。 可以在“资源”部分找到 中间常见框架

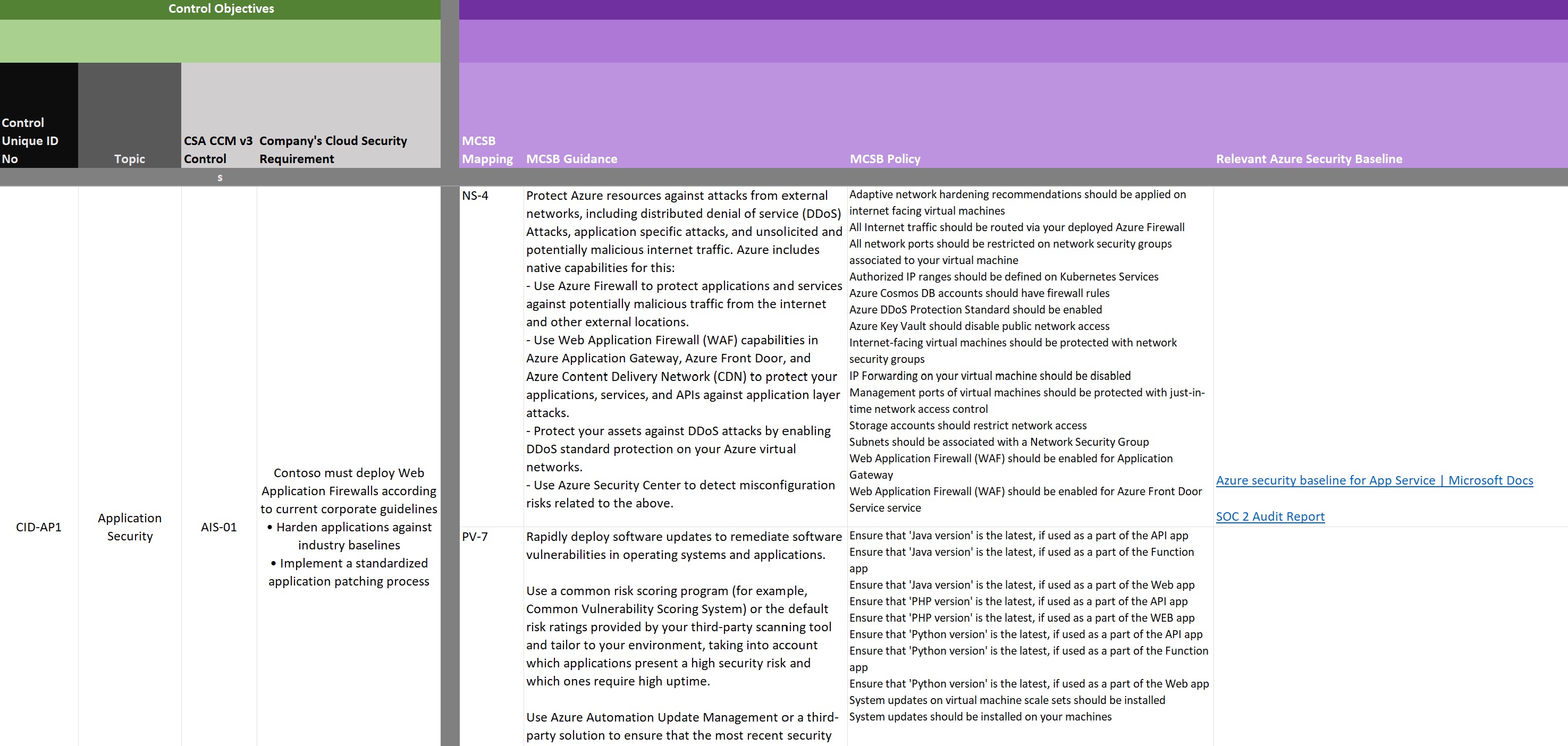

单控件映射示例:组织的控制目标

上表显示了唯一控件目标之一,其中突出显示了关键字。

在此示例中,我们可以查看给定控件“应用程序安全性”的现有分类,将其标识为与应用程序相关的控件。 要求字段中的内容是实现 应用程序防火墙 并 强化和修补其应用程序。 查看 Microsoft 云安全基准控件和适当匹配的指南,可以看到有许多控件可以适当应用和映射。

为了快速搜索给定版本的 Microsoft 云安全基准,我们为每个版本提供 Excel 下载文件 ,这些版本可由控制 ID 或描述谓词的一部分快速搜索。 在此步骤中,该过程标识并映射 Microsoft 云安全基准下涵盖的控件。

3.确定未使用 Microsoft 云安全基准和相应策略映射的控制

任何可能不直接映射的标识控件都应标记为需要缓解自动化,并在防护措施实现过程中开发自定义策略或自动化脚本。

提示

AzAdvertizer 是云采用框架认可的社区驱动工具。 它可以帮助你在单个位置发现内置、来自 Azure 登陆区域或 社区 Azure Policy 存储库 的策略。

4.执行平台和服务级别评估

将控制和目标明确映射到 Microsoft 云安全基准并收集有关责任、指导和监视的支持信息后,IT 安全办公室或支持组织必须在官方平台评估中查看所有提供的信息。

此平台评估将确定 Microsoft 云安全基准是否满足最低使用阈值,以及它能否满足法规施加的所有安全性和符合性要求。

如果确定存在漏洞,你仍然可以使用 Microsoft 云安全基准,但可能需要开发缓解控制措施,直到这些差距关闭,基准可以发布更新来解决它们。 此外,还可以通过创建 策略定义 并选择性地添加到 计划定义来映射自定义控件。

审批清单

安全团队已批准使用 Azure 平台。

需要将单个 Microsoft 云安全基准服务基线 Excel 加入以前完成的平台级控制映射。

- 添加列以适应评估,例如:覆盖范围、强制实施、允许的效果。

对生成的服务基线评估模板执行逐行分析:

对于每个控件目标,指示:

- 如果服务或风险可以满足,

- 风险值(如果有)。

- 该行项的审阅状态。

- 需要缓解控件(如果有)。

- Azure Policy 可以强制/监视控制措施。

在监视或强制执行服务和控制方面存在差距:

- 向 Microsoft 云安全基准团队报告,以缩小内容、监视或强制执行方面的差距。

对于不符合要求的任何领域,如果选择免除该要求、影响以及批准或因差距而被阻止,请注意所涉及的风险。

已确定服务状态:

- 服务满足所有要求,或者风险是可以接受的,并在防护措施到位后被置于允许列表上。

- 或者,服务差距太大/风险太大,服务被列入阻止列表。 在 Microsoft 关闭间隙之前,无法使用它。

输入 - 平台级别

- 服务评估模板 (Excel)

- Microsoft 云安全基准映射的控制目标

- 目标服务

输出 - 平台级别

- 已完成的服务评估(Excel)

- 缓解控件

- 差距

- 服务使用情况的审批/非审批

在内部安全/审核团队批准平台和核心服务满足其需求后,需要实施适当的监视和防护措施。 在映射和评估过程中,如果存在超出 Microsoft 云安全基准的缓解控件,则需要使用 策略定义 和选择性地添加到 计划定义来实现内置控件或 Azure Policy。

清单 - 服务级别

- 汇总标识为平台评估和服务评估输出所需的策略。

- 开发任何所需的自定义策略定义以支持缓解控件/差距。

- 创建自定义策略计划。

- 使用 Azure 登陆区域工具、本机工具或第三方工具分配策略计划。

输入 - 服务级别

- 已完成的服务评估(Excel)

输出 - 服务级别

- 自定义策略计划

5. 使用 Azure 登陆区域或本机工具实现防护措施

以下部分介绍在 Azure 登陆区域部署过程中识别、映射和实现与法规合规性相关的控制的过程。 部署涵盖与 Microsoft 云安全基准一致的策略,用于平台级安全控制。

可以了解 作为 Azure 登陆区域加速器部署的一部分分配的策略。

实施策略指南

根据控制目标,可能需要创建自定义策略定义、策略计划定义和策略分配。

有关每个加速器实现选项,请参阅以下指南。

Azure 登陆区域加速器门户

使用 基于 Azure 登陆区域门户的体验时:

使用 AzOps 的 Azure 资源管理器

将资源管理器模板与 AzOps Accelerator 配合使用时,请参阅部署文章,了解如何使用基础结构即代码操作 Azure 平台。

Terraform 模块

使用 Azure 登陆区域 Terraform 模块时,请参阅存储库 Wiki,了解如何管理其他策略定义和分配。

Bicep

使用 Azure 登陆区域 Bicep 实现时,了解如何 创建自己的策略定义和分配。

不使用 Azure 登陆区域实现时实现自定义策略

Azure 门户

使用Azure 门户时,请参阅以下文章。

Azure 资源管理器模板

使用资源管理器模板时,请参阅以下文章。

- 创建自定义策略定义

- 分配策略计划

- 使用 ARM 模板创建策略分配以识别不合规的资源

- Bicep 和 资源管理器 策略定义模板参考

- Bicep 和 资源管理器 set (计划) 模板参考

- Bicep 和 资源管理器 策略分配模板参考

Terraform

使用 Terraform 时,请参阅以下文章。

Bicep

使用 Bicep 模板时,请参阅以下文章。

- 快速入门:使用 Bicep 文件创建策略分配以识别不合规的资源

- Bicep 和 资源管理器 策略定义模板参考

- Bicep 和 资源管理器 策略集(计划)模板参考

- Bicep 和 资源管理器 策略分配模板参考

有关使用 Microsoft Defender for Cloud 的指南

Microsoft Defender for Cloud 不断将资源的配置与行业标准、法规和基准方面的要求进行比较。 法规合规性仪表板提供有关合规性状况的见解。 详细了解如何 改进法规遵从性。

常见问题

我们使用的是未映射到 Microsoft 云安全基准的框架,如何仍能载入控制目标?

我们提供 Microsoft 云安全基准映射,以映射到许多最需要行业框架。 但是,对于当前未涵盖的控件,需要手动映射练习。 在这些情况下,请参阅执行手动控件映射的步骤。

[示例] 我们需要满足加拿大联邦保护 B (PBMM) 合规性,Microsoft 云安全基准尚未映射到 PBMM。 若要桥接此映射,可以找到一个共享框架映射,例如 NIST SP 800-53 R4,该映射可用并映射到 PBMM 和 MCSB v2。 使用此通用框架,可以了解在 Azure 中必须遵循哪些建议和指南来满足所需的框架。

Microsoft 云安全基准控制未涵盖我们的控制目标,如何解除阻止它们加入?

Microsoft 云安全基准侧重于 Azure 技术控制。 设计省略了非技术项目(例如训练)或未直接技术安全的项目(如数据中心安全)的目标区域。 这些项目可以标记为 Microsoft 责任,并且可以从 Microsoft 云安全基准内容或 Microsoft 审核报告提供合规性证据。 如果发现目标确实是技术控制,则除了用于跟踪的基础之外,还会创建缓解控件,并发送请求以解决 MCSBteam@microsoft.com 将来版本中缺少的控件。