你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

使用网络安全外围配置 Azure Monitor(预览)

本文提供了为 Azure Monitor 资源配置网络安全外围 (NSP) 的过程。 网络安全外围是一项网络隔离功能,它为部署在虚拟网络外部的 PaaS 服务之间的通信提供一个安全外围。 这些 PaaS 服务可以在外围内相互通信,还可以使用公共入站和出站访问规则与外围外部的资源通信。

通过网络安全外围,可以在受支持的 Azure Monitor 资源下使用网络隔离设置来控制网络访问。 配置网络安全外围后,可以执行以下操作:

- 根据 NSP 中定义的入站和出站访问规则,控制对受支持的 Azure Monitor 资源的网络访问。

- 记录对受支持的 Azure Monitor 资源的所有网络访问。

- 阻止数据外泄到 NSP 外部的服务。

区域

Azure 网络安全外围目前以公共预览版提供。 Azure Monitor 中的网络安全外围功能目前在以下 6 个区域中可用:

- 美国东部

- 美国东部 2

- 美国中北部

- 美国中南部

- 美国西部

- 美国西部 2

当前限制

- 若要使 Log Analytics 导出方案能够正确使用存储帐户,Log Analytics 工作区和存储帐户都必须属于同一边界。

- 全局操作组资源不支持 NSP。 必须创建支持 NSP 的区域操作组资源。

- 对于与 NSP 关联的 Log Analytics 工作区,会阻止跨资源查询。 这包括通过 ADX 群集访问工作区。

- NSP 访问日志每 30 分钟采样一次。

支持的组件

下表中列出了网络安全外围支持的 Azure Monitor 组件及其最低 API 版本。

| 资源 | 资源类型 | API 版本 |

|---|---|---|

| 数据收集终结点 (DCE) | Microsoft.Insights/dataCollectionEndpoints | 2023-03-11 |

| Log Analytics 工作区 | Microsoft.OperationalInsights/workspaces | 2023-09-01 |

| 日志查询警报 | Microsoft.Insights/ScheduledQueryRules | 2022-08-01-preview |

| 操作组 12 | Microsoft.Insights/actionGroups | 2023-05-01 |

1 NSP 仅与区域操作组一起操作。 全局操作组默认为公用网络访问。

2 今天,Eventhub 是 NSP 唯一受支持的操作类型。 所有其他操作默认为公用网络访问。

网络安全外围不支持以下 Azure Monitor 组件:

- 用于 .NET 的 Application Insights Profiler 和 Snapshot Debugger

- Log Analytics 客户管理的密钥

- 包含与 NSP 关联的任何 Log Analytics 工作区的跨资源查询

注意

对于 Application Insights,请为用于 Application insights 资源的 Log Analytics 工作区配置 NSP。

创建网络安全外围

使用 Azure 门户、Azure CLI 或 PowerShell 创建网络安全外围。

将 Log Analytics 工作区添加到网络安全外围

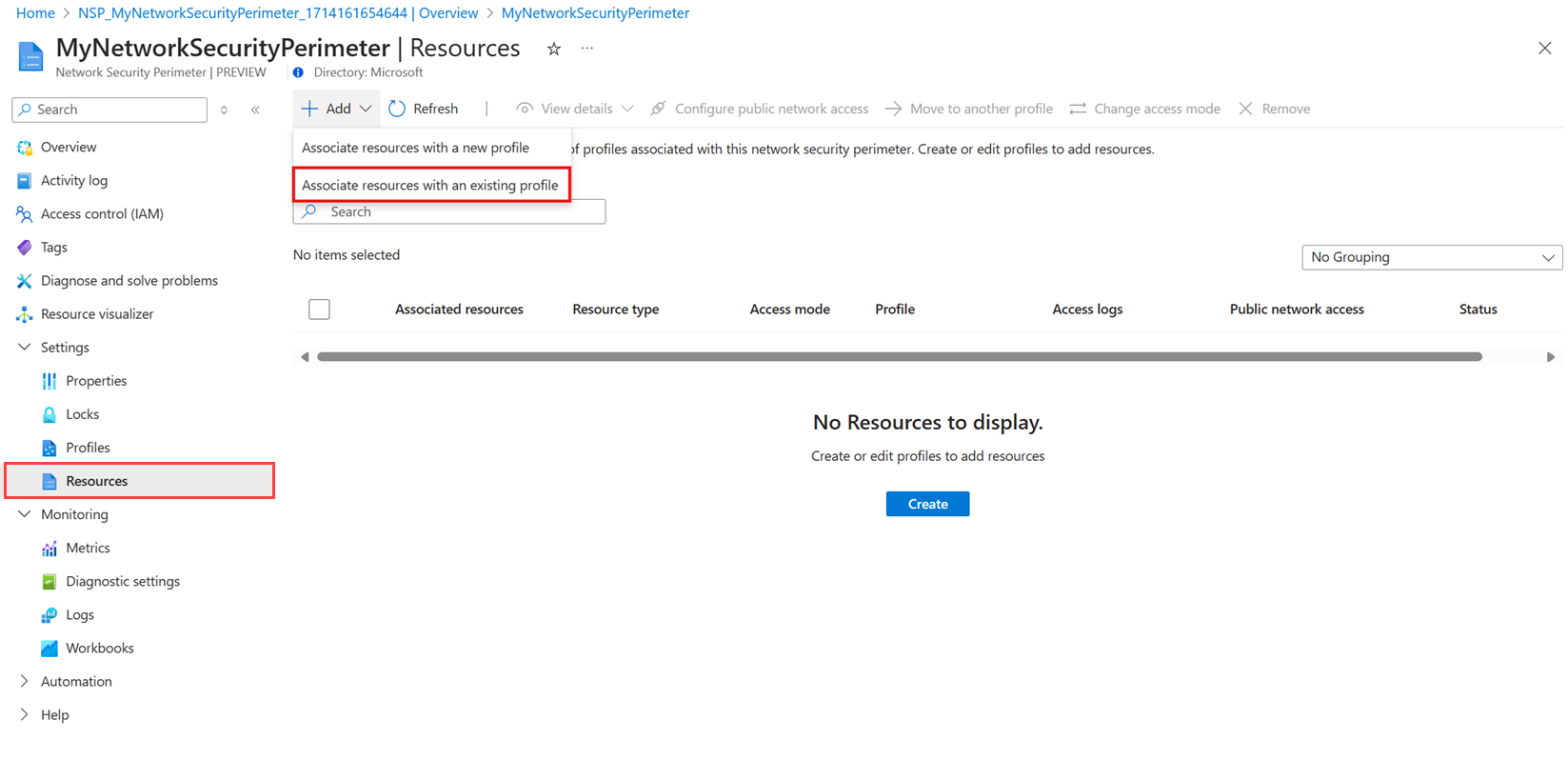

在 Azure 门户中的“网络安全外围”菜单中,选择你的网络安全外围。

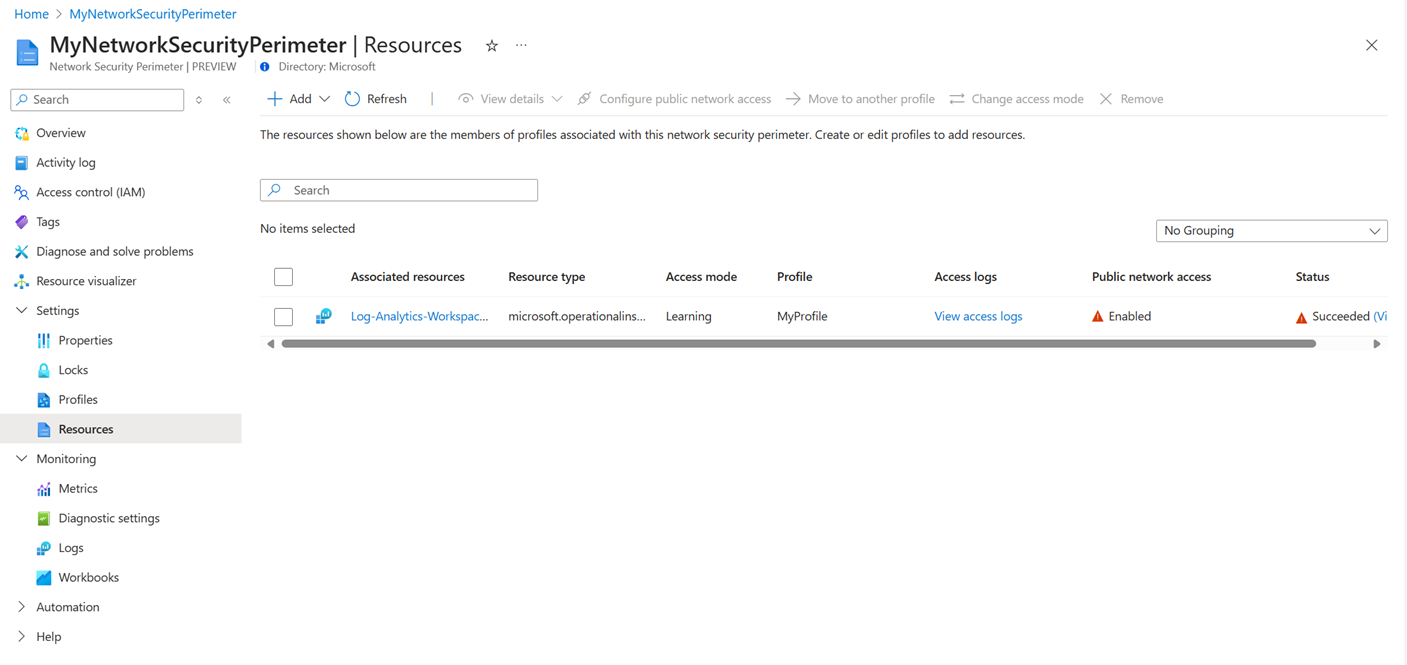

选择“资源”,然后选择“添加”->“将资源与现有配置文件关联”。

选择要与 Log Analytics 工作区资源关联的配置文件。

选择“关联”,然后选择 Log Analytics 工作区。

选择屏幕左下角的“关联”,创建与 NSP 的关联。

重要

在资源组或订阅之间传输 Log Analytics 工作区时,将其链接到网络安全外围 (NSP),以保留安全策略。 如果删除工作区,请确保还会从 NSP 中删除其关联。

访问 Log Analytics 工作区的规则

NSP 配置文件指定了允许或拒绝通过外围访问的规则。 在外围内,所有资源都可在网络级别上相互访问,尽管仍然需要进行身份验证和授权。 对于 NSP 外部的资源,必须指定入站和出站访问规则。 入站规则指定允许传入的连接,出站规则指定允许传出的请求。

注意

在使用托管标识和角色分配对入站和出站访问进行身份验证时,与网络安全外围关联的任何服务都隐式地允许访问与同一网络安全外围关联的任何其他服务。 仅当允许在网络安全外围以外进行访问或使用 API 密钥进行身份验证的访问时,才需要创建访问规则。

添加 NSP 入站访问规则

NSP 入站访问规则可以允许外围以外的 Internet 和资源与外围内的资源连接。

NSP 支持两种类型的入站访问规则:

- IP 地址范围。 IP 地址或范围必须采用无类别域际路由 (CIDR) 格式。 CIDR 表示法的示例是 8.8.8.0/24,它表示范围从 8.8.8.0 到 8.8.8.255 的 IP。 这种类型的规则允许来自准许范围内任何 IP 地址的入站访问。

- 订阅。 这种类型的规则允许使用订阅中的任何托管标识进行身份验证的入站访问。

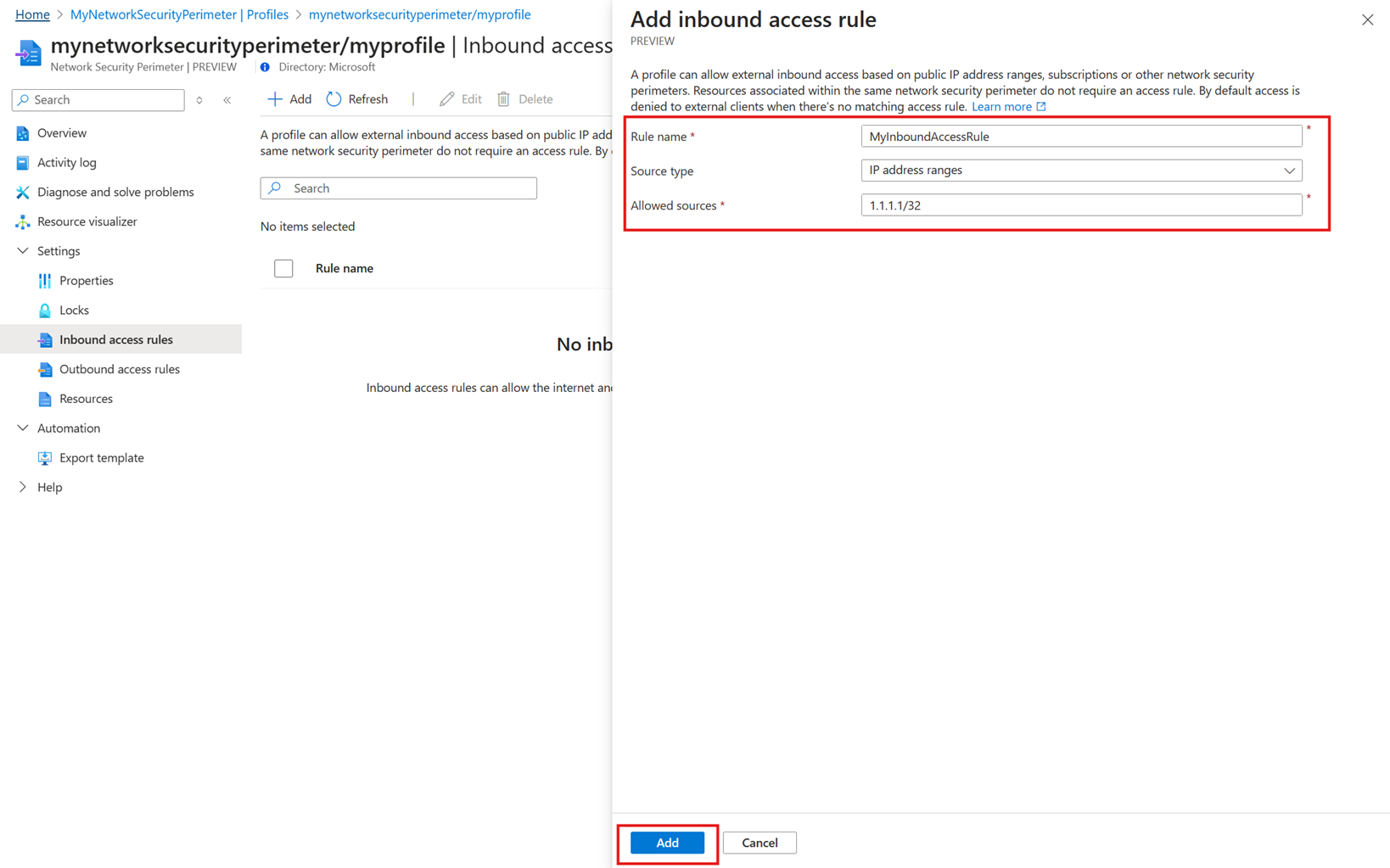

按照以下过程,使用 Azure 门户添加 NSP 入站访问规则:

在 Azure 门户中导航到网络安全外围资源。

选择“配置文件”,然后选择用于 NSP 的配置文件。

选择“入站访问规则”。

单击“添加”或“添加入站访问规则”。 输入或选择下列值:

设置 值 规则名称 入站访问规则的名称。 例如,MyInboundAccessRule。 源类型 有效值为 IP 地址范围或订阅。 允许的源 如果选择了 IP 地址范围,请输入允许从中入站访问的 CIDR 格式的 IP 地址范围。 可在 Azure IP 范围和服务标记 - 公有云中获取 Azure IP 范围。 如果选择了“订阅”,请使用允许从中入站访问的订阅。 单击“添加”来创建入站访问规则。

添加 NSP 出站访问规则

借助 Log Analytics 工作区中的数据导出,可以连续导出工作区中特定表的数据。 数据到达 Azure Monitor 管道时,可以将其导出到 Azure 存储帐户或 Azure 事件中心。

安全外围内的 Log Analytics 工作区只能连接到同一外围中的存储和事件中心。 如果是其他目标,则需要基于目标的完全限定的域名 (FQDN) 的出站访问规则。

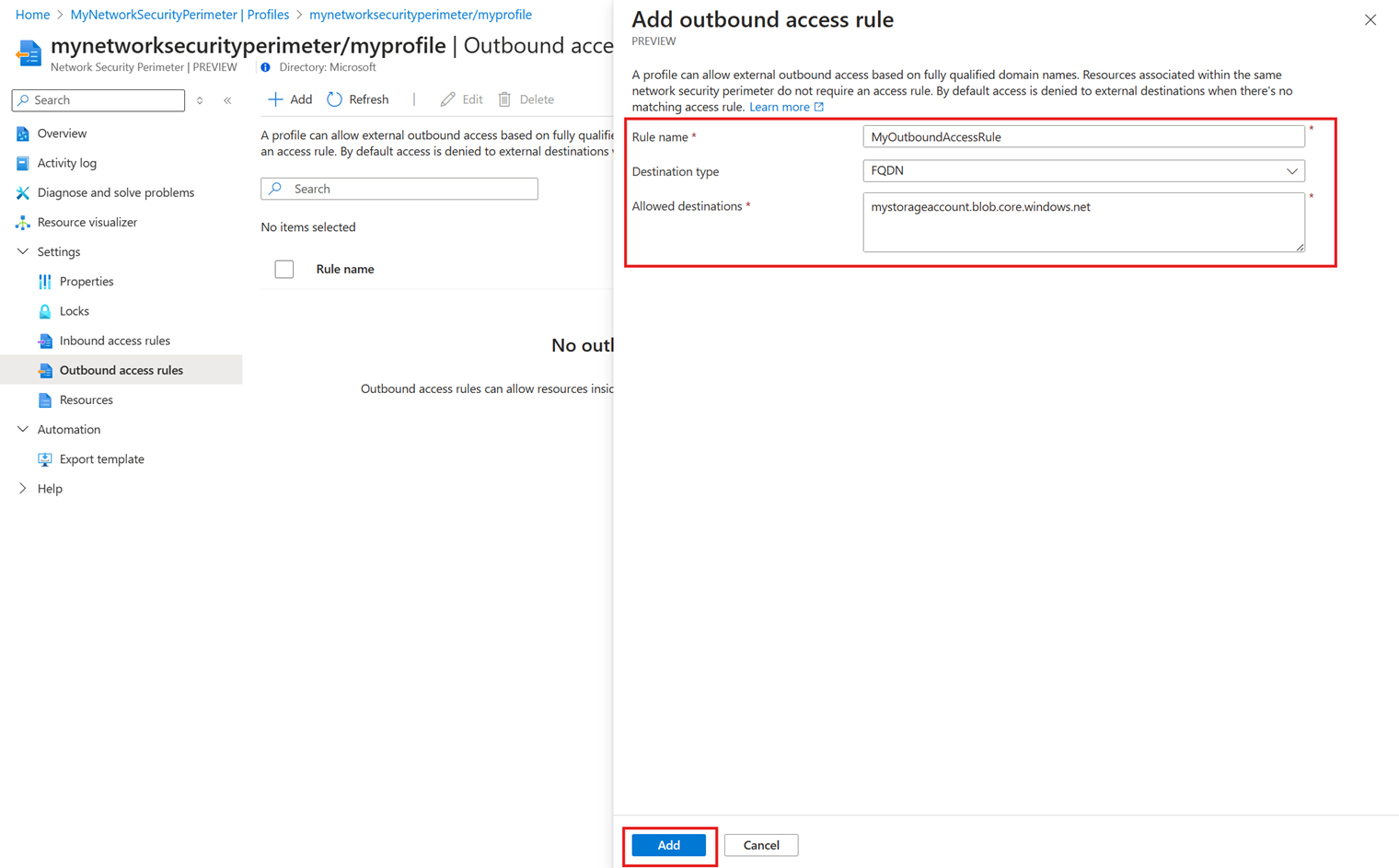

按照以下过程,使用 Azure 门户添加 NSP 出站访问规则:

在 Azure 门户中导航到网络安全外围资源。

选择“配置文件”,然后选择用于 NSP 的配置文件。

选择“出站访问规则”。

单击“添加”或“添加出站访问规则”。 输入或选择下列值:

设置 值 规则名称 出站访问规则的名称。 例如,MyOutboundAccessRule。 目标类型 保留为 FQDN。 允许的目标 输入允许对其进行出站访问的 FQDN 的逗号分隔列表。 选择“添加”以创建出站访问规则。

后续步骤

- 详细了解 Azure 中的网络安全外围。