你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

什么是网络安全外围?

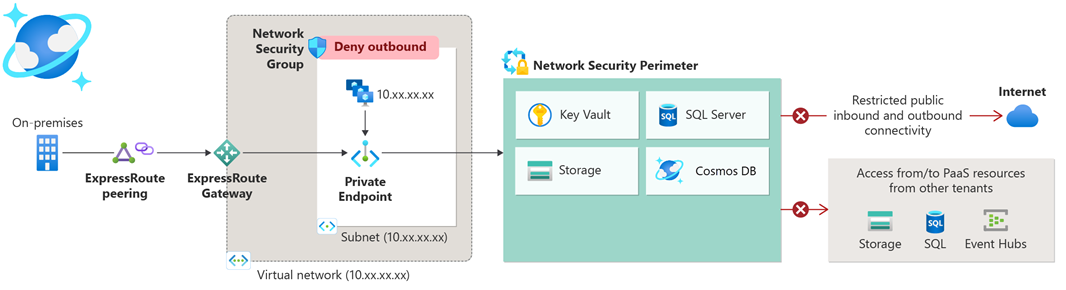

借助网络安全外围,组织能够为部署在组织虚拟网络外部的 PaaS 资源(例如 Azure 存储帐户和 SQL 数据库服务器)定义逻辑网络隔离边界。 它限制对外围内的 PaaS 资源的公用网络访问,可以使用公共入站和出站的显式访问规则来免除访问。

有关涉及从虚拟网络到 PaaS 资源的流量的访问模式,请参阅什么是 Azure 专用链接?。

网络安全外围的功能包括:

- 在外围成员内进行资源到资源访问通信,可防止数据外泄到未经授权的目标。

- 使用适用于与外围关联的 PaaS 资源的显式规则进行外部公共访问管理。

- 访问用于审核和合规性的日志。

- 跨 PaaS 资源的统一体验。

重要

网络安全外围处于公共预览状态,可在所有 Azure 公有云区域中使用。 此预览版在提供时没有附带服务级别协议,不建议将其用于生产工作负荷。 某些功能可能不受支持或者受限。 有关详细信息,请参阅 Microsoft Azure 预览版补充使用条款。

网络安全外围的组件

网络安全外围包括以下组件:

| 组件 | 描述 |

|---|---|

| 网络安全外围 | 定义逻辑网络边界来保护 PaaS 资源的顶级资源。 |

| Profile | 应用于与配置文件关联的资源的访问规则的集合。 |

| 访问规则 | 外围中允许在外围之外进行访问的入站和出站资源规则。 |

| 资源关联 | PaaS 资源的外围成员身份。 |

| 诊断设置 | Microsoft Insights 托管的扩展资源,用于收集外围中所有资源的日志和指标。 |

注意

为确保组织和信息安全,不要在网络安全外围规则或其他网络安全外围配置中添加任何个人身份信息或敏感数据。

网络安全外围属性

创建网络安全外围时,可以指定以下属性:

| 属性 | 描述 |

|---|---|

| Name | 资源组中的唯一名称。 |

| 位置 | 资源所在的受支持的 Azure 区域。 |

| 资源组名称 | 应存在网络安全外围的资源组的名称。 |

网络安全外围中的访问模式

管理员通过创建资源关联将 PaaS 资源添加到外围。 可通过两种访问模式创建这些关联。 访问模式如下:

| 模式 | 描述 |

|---|---|

| 学习模式 | - 默认访问模式。 - 帮助网络管理员了解其 PaaS 资源的现有访问模式。 - 在转换为强制模式之前建议的使用模式。 |

| 强制模式 | - 必须由管理员设置。 - 默认情况下,除非存在“允许”访问规则,否则在此模式下拒绝外围流量以外的所有流量。 |

在过渡到网络安全外围一文中详细了解如何从学习模式过渡到强制模式。

为何使用网络安全外围?

网络安全外围为部署在虚拟网络外部的 PaaS 服务通信提供一个安全外围。 它让你能够控制对 Azure PaaS 资源的网络访问。 一些常见用例包括:

- 在 PaaS 资源周围创建一个安全边界。

- 通过将 PaaS 资源关联到外围来防止数据外泄。

- 启用访问规则以授予安全外围外部的访问权限。

- 在单一控制面板中管理网络安全外围内所有 PaaS 资源的访问规则。

- 启用诊断设置,生成外围内的 PaaS 资源的访问日志用于审核和合规性。

- 在没有其他访问规则的情况下允许专用终结点流量。

网络安全外围的工作原理?

创建网络安全外围,并且 PaaS 资源在强制模式下与外围关联时,默认情况下会拒绝所有公共流量,从而防止外围外部的数据外泄。

访问规则可用于批准外围外部的公共入站和出站流量。 可以使用客户端的网络和标识属性(例如源 IP 地址、订阅)批准公共入站访问。 可以使用外部目标的 FQDN(完全限定的域名)批准公共出站访问。

例如,创建网络安全外围并在强制模式下将一组 PaaS 资源与 Azure 密钥保管库和 SQL DB 等外围相关联后,默认情况下,将会拒绝所有传入和传出公共流量访问这些 PaaS 资源。 若要允许外围外部的任何访问,可以创建必要的访问规则。 在同一外围内,可以创建配置文件,以对具有一组相似的入站和出站访问要求的 PaaS 资源进行分组。

载入的专用链接资源

网络安全外围感知专用链接资源是可与网络安全外围关联的 PaaS 资源。 目前,载入的专用链接资源列表如下所示:

| 专用链接资源名称 | 资源类型 | 资源 |

|---|---|---|

| Azure Monitor | Microsoft.Insights/dataCollectionEndpoints Microsoft.Insights/ScheduledQueryRules Microsoft.Insights/actionGroups Microsoft.OperationalInsights/workspaces |

Log Analytics 工作区、Application Insights、警报、通知服务 |

| Azure AI 搜索 | Microsoft.Search/searchServices | - |

| Cosmos DB | Microsoft.DocumentDB/databaseAccounts | - |

| 事件中心 | Microsoft.EventHub/namespaces | - |

| 密钥保管库 | Microsoft.KeyVault/vaults | - |

| SQL DB | Microsoft.Sql/servers | - |

| 存储 | Microsoft.Storage/storageAccounts | - |

注意

网络安全外围的局限性

区域限制

网络安全外围现在所有 Azure 公有云区域中可用。 但是,在为网络安全外围启用访问日志时,要与网络安全外围关联的 Log Analytics 工作区需要位于 Azure Monitor 支持的区域之一。 目前,这些区域是美国东部、美国东部 2、美国中北部、美国中南部、美国西部和美国西部 2。

注意

对于 PaaS 资源日志,请使用“存储和事件中心”作为与同一外围关联的任何区域的日志目标。

缩放限制

网络安全外围功能可用于支持具有以下规模限制的公用网络控制的 PaaS 资源部署:

| 限制 | 描述 |

|---|---|

| 网络安全外围的数量 | 每个订阅最多支持 100 个(这是推荐的限制)。 |

| 每个网络安全外围的配置文件数 | 最多支持 200 个(这是推荐的限制)。 |

| 每个配置文件的规则元素数 | 最多支持 200 个(这是硬限制)。 |

| 订阅中与同一网络安全外围关联的 PaaS 资源数 | 最多支持 1000 个(这是推荐的限制)。 |

其他限制

网络安全外围具有其他限制,如下所示:

| 限制/问题 | 描述 |

|---|---|

| 如果存在多个网络安全外围,无法执行资源组移动操作 | 如果同一资源组中存在多个网络安全外围,无法跨资源组/订阅移动网络安全外围。 |

| 删除网络安全外围之前,必须先删除关联 | 强制删除选项当前不可用。 因此,在删除网络安全外围之前,必须先删除所有关联。 仅在采取预防措施允许以前受网络安全外围控制的访问后删除关联。 |

| 为了支持网络安全外围,资源名称不能超过 44 个字符 | 在 Azure 门户中创建的网络安全外围资源关联采用 {resourceName}-{perimeter-guid} 格式。 若要符合名称字段不能超过 80 个字符这一要求,资源名称必须限制为 44 个字符。 |

| 不支持服务终结点流量。 | 建议将专用终结点用于 IaaS 到 PaaS 通信。 目前,即使入站规则允许 0.0.0.0/0,服务终结点流量也可能会被拒绝。 |

注意

有关每项服务的相应限制,请参阅单独的 PaaS 文档。