รักษาความปลอดภัยของสภาพแวดล้อมเริ่มต้น

พนักงานทุกคนในองค์กรของคุณมีสิทธิ์เข้าถึงสภาพแวดล้อม Power Platform เริ่มต้น ในฐานะผู้ดูแลระบบ Power Platform คุณต้องพิจารณาวิธีรักษาความปลอดภัยของสภาพแวดล้อมนั้นในขณะที่เข้าถึงได้สำหรับการใช้งานส่วนตัวของผู้ผลิต บทความนี้ให้คำแนะนำ

มอบหมายบทบาทผู้ดูแลอย่างรอบคอบ

พิจารณาว่าผู้ดูแลระบบของคุณจำเป็นต้องมีบทบาทผู้ดูแลระบบ Power Platform หรือไม่ บทบาทของผู้ดูแลระบบสภาพแวดล้อมหรือผู้ดูแลระบบเหมาะสมกว่าหรือไม่ ไม่ว่าในกรณีใด ให้จำกัดบทบาทผู้ดูแลระบบ Power Platform ที่มีประสิทธิภาพมากขึ้นไว้สำหรับผู้ใช้เพียงไม่กี่คน เรียนรู้เพิ่มเติมเกี่ยวกับการจัดการสภาพแวดล้อม Power Platform

สื่อสารจุดประสงค์

หนึ่งในความท้าทายหลักของทีมศูนย์ความเป็นเลิศ (CoE) Power Platform คือสื่อสารการใช้งานที่ตั้งใจไว้ของสภาพแวดล้อมเริ่มต้น ที่นี่คือคำแนะนำบางส่วน

เปลี่ยนชื่อสภาพแวดล้อมค่าเริ่มต้น

สภาพแวดล้อมเริ่มต้นถูกสร้างด้วยชื่อ TenantName (ค่าเริ่มต้น) คุณสามารถ เปลี่ยนชื่อของสภาพแวดล้อม ให้มีความหมายมากขึ้น เช่น สภาพแวดล้อมการเพิ่มประสิทธิภาพส่วนบุคคล ที่ระบุจุดประสงค์อย่างชัดเจน

ใช้ฮับ Power Platform

ฮับ Microsoft Power Platform คือเทมเพลตไซต์การสื่อสาร SharePoint ซึ่งเป็นจุดเริ่มต้นสำหรับแหล่งข้อมูลกลางสำหรับผู้สร้างเกี่ยวกับการใช้งานของ Power Platform ขององค์กรของคุณ เนื้อหาเริ่มต้นและเทมเพลตหน้าทำให้ง่ายต่อการเสนอข้อมูลผู้สร้าง เช่น:

- กรณีการใช้งานการเพิ่มประสิทธิภาพส่วนบุคคล

- สร้างแอปและโฟลว์อย่างไร

- สร้างแอปและโฟลว์ที่ไหน

- ติดต่อทีมสนับสนุน CoE ได้อย่างไร

- กฎเกี่ยวกับการรวมเข้ากับบริการภายนอก

เพิ่มลิงก์ไปยังแหล่งข้อมูลภายในอื่นๆ ที่ผู้สร้างของคุณอาจเห็นว่ามีประโยชน์

จำกัดการแบ่งปันกับทุกคน

ผู้สร้างสามารถ แชร์แอปของตน กับผู้ใช้รายบุคคลและกลุ่มความปลอดภัยอื่นๆ ได้ โดยค่าเริ่มต้น การแชร์กับทั้งองค์กรของคุณหรือ ทุกคน จะถูกปิดใช้งาน พิจารณาใช้กระบวนการปิดสำหรับแอปที่ใช้กันอย่างแพร่หลายเพื่อบังคับใช้นโยบายและข้อกำหนดเช่นนี้:

- นโยบายการตรวจสอบความปลอดภัย

- นโยบายการตรวจสอบธุรกิจ

- ข้อกำหนดของการจัดการวงจรการใช้ของแอปพลิเคชัน (ALM)

- ข้อกำหนดด้านประสบการณ์ผู้ใช้และการสร้างแบรนด์

คุณลักษณะ แบ่งปันกับทุกคน ถูกปิดใช้งานตามค่าเริ่มต้นใน Power Platform เราขอแนะนำให้คุณปิดการใช้งานการตั้งค่านี้เพื่อจำกัดการแสดงผลแอปแคนวาสมากเกินไปกับผู้ใช้ที่ไม่ได้ตั้งใจ กลุ่ม ทุกคน สำหรับองค์กรของคุณประกอบด้วยผู้ใช้ทั้งหมดที่เคยเข้าสู่ระบบผู้เช่าของคุณ ซึ่งรวมถึงแขกและสมาชิกภายใน ไม่ใช่แค่พนักงานภายในทั้งหมดของผู้เช่าของคุณเท่านั้น นอกจากนี้ สมาชิกของกลุ่ม ทุกคน จะไม่สามารถแก้ไขหรือดูได้ หากต้องการเรียนรู้เพิ่มเติมเกี่ยวกับกลุ่ม ทุกคน ให้ไปที่ /windows-server/identity/ad-ds/manage/understand-special-identities-groups#everyone

หากคุณต้องการแบ่งปันกับพนักงานภายในทั้งหมดหรือกลุ่มบุคคลจำนวนมาก โปรดพิจารณาการแบ่งปันกับกลุ่มความปลอดภัยที่มีอยู่ของสมาชิกเหล่านั้น หรือสร้างกลุ่มความปลอดภัยและแชร์แอปของคุณกับกลุ่มความปลอดภัยนั้น

เมื่อปิดใช้งาน แชร์กับทุกคน จะมีเพียงกลุ่มผู้ดูแลระบบขนาดเล็กเท่านั้นที่สามารถแชร์แอปพลิเคชันกับทุกคนในสภาพแวดล้อมได้ หากคุณเป็น ผู้ดูแลระบบ คุณสามารถเรียกใช้คำสั่ง PowerShell ต่อไปนี้ได้หากคุณต้องการเปิดใช้งานการแชร์กับ ทุกคน

ขั้นแรก ให้เปิด PowerShell เป็น ผู้ดูแลระบบ และเข้าสู่ระบบบัญชีของคุณด้วยการรันคำสั่งนี้ Power Apps

Add-PowerAppsAccountเรียกใช้ Get-TenantSettings cmdlet เพื่อรับรายการของการตั้งค่าผู้เช่าขององค์กรของคุณเป็นออบเจ็กต์

ออบเจ็กต์

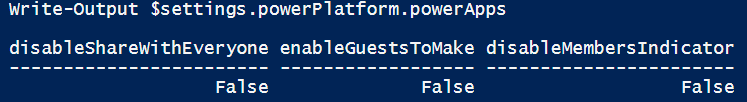

powerPlatform.PowerAppsมีสามสถานะ:

เรียกใช้คำสั่ง PowerShell ต่อไปนี้เพื่อรับวัตถุการตั้งค่าและตั้งค่าตัวแปร disabledShareWithEveryone เป็น $false

$settings=Get-TenantSettings $settings.powerPlatform.powerApps.disableShareWithEveryone=$falseเรียกใช้ cmdlet

Set-TenantSettingsพร้อมกับวัตถุการตั้งค่าเพื่อให้ผู้สร้างสามารถแชร์แอปของตนกับทุกคนในผู้เช่าได้Set-TenantSettings $settingsหากต้องการปิดใช้งานการแชร์กับ ทุกคน ให้ทำตามขั้นตอนเดียวกัน แต่ตั้งค่า

$settings.powerPlatform.powerApps.disableShareWithEveryone = $true

สร้างนโยบายการป้องกันการสูญหายของข้อมูล

อีกวิธีในการรักษาความปลอดภัยของสภาพแวดล้อมเริ่มต้นคือ สร้างนโยบายการป้องกันการสูญหายของข้อมูล (DLP) สำหรับสภาพแวดล้อมดังกล่าว การมีนโยบาย DLP เป็นสิ่งสำคัญอย่างยิ่งสำหรับสภาพแวดล้อมเริ่มต้น เนื่องจากพนักงานทุกคนในองค์กรของคุณสามารถเข้าถึงได้ ต่อไปนี้คือคำแนะนำบางส่วนที่จะช่วยคุณในการบังคับใช้นโยบาย

ปรับแต่งข้อความนโยบายการกำกับดูแล DLP

ปรับแต่งข้อความแสดงข้อผิดพลาดที่แสดงหากผู้สร้างสร้างแอปที่ละเมิดนโยบาย DLP ขององค์กรของคุณ นำผู้สร้างไปที่ฮับ Power Platform ขององค์กรและระบุที่อยู่อีเมลของทีม CoE

เนื่องจากทีม CoE ปรับปรุงนโยบาย DLP เมื่อเวลาผ่านไป คุณอาจทำลายแอปบางแอปโดยไม่ได้ตั้งใจ ตรวจสอบให้แน่ใจว่าข้อความละเมิดนโยบาย DLP มีรายละเอียดการติดต่อหรือลิงก์ไปยังข้อมูลเพิ่มเติมเพื่อเป็นช่องทางสำหรับผู้สร้าง

ใช้ PowerShell cmdlets ต่อไปนี้เพื่อปรับแต่ง ข้อความนโยบายการกำกับดูแล:

| Command | รายละเอียด |

|---|---|

| ตั้งค่า-PowerAppDlpErrorSettings | ตั้งค่าข้อความนโยบายการกำกับดูแล |

| ตั้งค่า-PowerAppDlpErrorSettings | อัปเดตข้อความนโยบายการกำกับดูแล |

บล็อกตัวเชื่อมต่อใหม่ในสภาพแวดล้อมเริ่มต้น

โดยค่าเริ่มต้น ตัวเชื่อมต่อใหม่ทั้งหมดจะถูกวางไว้ในกลุ่มที่ไม่ใช่ธุรกิจของนโยบาย DLP ของคุณ คุณสามารถ เปลี่ยนกลุ่มเริ่มต้นเป็น ธุรกิจ หรือ ถูกบล็อก ได้ตลอดเวลา สำหรับนโยบาย DLP ที่นำไปใช้กับสภาพแวดล้อมเริ่มต้น เราขอแนะนำให้คุณกำหนดค่ากลุ่มที่ถูกบล็อกเป็นค่าเริ่มต้น เพื่อให้แน่ใจว่าตัวเชื่อมต่อใหม่ยังคงไม่สามารถใช้งานได้จนกว่าจะได้รับการตรวจสอบโดยผู้ดูแลระบบคนใดคนหนึ่งของคุณ

จำกัดผู้สร้างให้ตัวเชื่อมต่อที่สร้างไว้ล่วงหน้า

จำกัดผู้สร้างไว้เฉพาะตัวเชื่อมต่อพื้นฐานที่บล็อกไม่ได้เพื่อป้องกันการเข้าถึงส่วนที่เหลือ

ย้ายตัวเชื่อมต่อทั้งหมดที่ไม่สามารถบล็อกได้ไปยังกลุ่มข้อมูลธุรกิจ

ย้ายตัวเชื่อมต่อทั้งหมดที่สามารถบล็อกได้ไปยังกลุ่มข้อมูลที่ถูกบล็อก

กำจัดตัวเชื่อมต่อที่กำหนดเอง

ตัวเชื่อมต่อแบบกำหนดเองรวมแอปหรือโฟลว์เข้ากับบริการที่ทำเองได้ บริการเหล่านี้มีไว้สำหรับผู้ใช้งานด้านเทคนิค เช่น นักพัฒนา เป็นความคิดที่ดีที่จะลดร่องรอยของ API ที่สร้างโดยองค์กรของคุณที่สามารถเรียกใช้จากแอปหรือโฟลว์ในสภาพแวดล้อมเริ่มต้น เพื่อป้องกันไม่ให้ผู้สร้างสร้างและใช้ตัวเชื่อมต่อที่กำหนดเองสำหรับ API ในสภาพแวดล้อมเริ่มต้น ให้สร้างกฎเพื่อบล็อกรูปแบบ URL ทั้งหมด

ในการอนุญาตให้ผู้สร้างเข้าถึง API บางอย่าง (เช่น บริการที่ส่งคืนรายการวันหยุดของบริษัท) ให้กำหนดค่ากฎหลายข้อที่จำแนกรูปแบบ URL ต่างๆ ลงในกลุ่มข้อมูลธุรกิจและที่ไม่ใช่ธุรกิจ ตรวจสอบให้แน่ใจว่าการเชื่อมต่อใช้โปรโตคอล HTTPS เสมอ เรียนรู้เพิ่มเติมเกี่ยวกับนโยบาย DLP สำหรับตัวเชื่อมต่อแบบกำหนดเอง

รักษาความปลอดภัยการรวมกับ Exchange

ตัวเชื่อมต่อ Office 365 Outlook เป็นหนึ่งในตัวเชื่อมต่อมาตรฐานที่ ไม่สามารถบล็อกได้ ช่วยให้ผู้สร้างสามารถส่ง ลบ และตอบกลับข้อความอีเมลในกล่องจดหมายที่พวกเขาสามารถเข้าถึงได้ ความเสี่ยงของตัวเชื่อมต่อนี้ยังเป็นหนึ่งในความสามารถที่ทรงพลังที่สุด ความสามารถในการส่งอีเมล ตัวอย่างเช่น ผู้สร้างอาจสร้างโฟลว์ที่ส่งอีเมล์

ผู้ดูแลระบบ Exchange ขององค์กรของคุณสามารถตั้งค่ากฎบน Exchange Server เพื่อป้องกันไม่ให้ส่งอีเมลจากแอปได้ นอกจากนี้ยังสามารถตัดแยกโฟลว์หรือแอปเฉพาะออกจากกฎที่ตั้งขึ้นเพื่อบล็อกอีเมลขาออกได้ด้วย คุณสามารถรวมกฎเหล่านี้เข้ากับ "รายการที่อนุญาต" ของที่อยู่อีเมลเพื่อให้แน่ใจว่าอีเมลจากแอปและโฟลว์สามารถส่งจากกล่องจดหมายกลุ่มเล็กๆ เท่านั้น

เมื่อแอปหรือโฟลว์ส่งอีเมลโดยใช้ตัวเชื่อมต่อ Office 365 Outlook แอปหรือโฟลว์จะแทรกส่วนหัว SMTP เฉพาะในข้อความ คุณสามารถใช้วลีสงวนในส่วนหัวเพื่อระบุว่าอีเมลมาจากโฟลว์หรือแอป

ส่วนหัว SMTP ที่แทรกลงในอีเมลที่ส่งจากโฟลว์มีลักษณะตามตัวอย่างต่อไปนี้:

x-ms-mail-application: Microsoft Power Automate;

User-Agent: azure-logic-apps/1.0 (workflow 2321aaccfeaf4d7a8fb792e29c056b03;version 08585414259577874539) microsoft-flow/1.0

x-ms-mail-operation-type: Send

x-ms-mail-environment-id: 0c5781e0-65ec-ecd7-b964-fd94b2c8e71b

รายละเอียดส่วนหัว

ตารางต่อไปนี้อธิบายถึงค่าที่สามารถปรากฏในส่วนหัว x-ms-mail-application ขึ้นอยู่กับบริการที่ใช้:

| บริการ | มูลค่า |

|---|---|

| Power Automate | Microsoft Power Automate; User-Agent: azure-logic-apps/1.0 (workflow <GUID>; เวอร์ชัน <หมายเลขเวอร์ชัน>) microsoft-flow/1.0 |

| Power Apps | Microsoft Power Apps; User-Agent: PowerApps/ (; AppName= <ชื่อแอป>) |

ตารางต่อไปนี้อธิบายถึงค่าที่สามารถปรากฏในส่วนหัว x-ms-mail-operation-type ขึ้นอยู่กับการดำเนินการ:

| มูลค่า | รายละเอียด |

|---|---|

| ตอบกลับ | สำหรับการดำเนินการตอบกลับอีเมล |

| ไปข้างหน้า | สำหรับการดำเนินการส่งต่ออีเมล |

| ส่ง | สำหรับการดำเนินการส่งอีเมล รวมถึง SendEmailWithOptions และ SendApprovalEmail |

ส่วนหัว x-ms-mail-environment-id มีค่ารหัสสภาพแวดล้อม การมีส่วนหัวนี้ขึ้นอยู่กับผลิตภัณฑ์ที่คุณใช้:

- ใน Power Apps มีส่วนหัวนี้เสมอ

- ใน Power Automate ส่วนหัวนี้ปรากฏเฉพาะในการเชื่อมต่อที่สร้างขึ้นหลังเดือนกรกฎาคม 2020

- ใน Logic Apps ส่วนหัวนี้จะไม่ปรากฏ

กฎ Exchange ที่เป็นไปได้สำหรับสภาพแวดล้อมเริ่มต้น

ต่อไปนี้คือการดำเนินการทางอีเมลบางอย่างที่คุณอาจต้องการบล็อกโดยใช้กฎ Exchange

บล็อกอีเมลขาออกไปยังผู้รับภายนอก: บล็อกอีเมลขาออกทั้งหมดที่ส่งไปยังผู้รับภายนอกจาก Power Automate และ Power Apps กฎนี้ป้องกันไม่ให้ผู้สร้างส่งอีเมลถึงคู่ค้า ผู้จัดจำหน่าน หรือลูกค้าจากแอปหรือโฟลว์ของตน

บล็อกการส่งต่อขาออก: บล็อกอีเมลขาออกทั้งหมดที่ส่งต่อไปยังผู้รับภายนอกจาก Power Automate และ Power Apps โดยที่ผู้ส่งไม่ได้มาจากรายการกล่องจดหมายที่อนุญาต กฎนี้ป้องกันไม่ให้ผู้สร้างสร้างโฟลว์ที่ส่งต่ออีเมลขาเข้าไปยังผู้รับภายนอกโดยอัตโนมัติ

ข้อยกเว้นที่ต้องพิจารณาสำหรับกฎการบล็อกอีเมล

ต่อไปนี้เป็นข้อยกเว้นที่อาจเกิดขึ้นสำหรับกฎ Exchange เพื่อบล็อกอีเมลในการเพิ่มความยืดหยุ่น:

ยกเว้นแอปและโฟลว์เฉพาะ: เพิ่มรายการยกเว้นให้กับกฎที่แนะนำเพื่อให้แอปหรือโฟลว์ที่ได้รับอนุมัติสามารถส่งอีเมลไปยังผู้รับภายนอกได้

รายการที่อนุญาตระดับองค์กร: ในสถานการณ์นี้ การย้ายโซลูชันไปยังสภาพแวดล้อมเฉพาะมีความเหมาะสม หากหลายโฟลว์ในสภาพแวดล้อมต้องส่งอีเมลขาออก คุณสามารถสร้างกฎข้อยกเว้นแบบครอบคลุมเพื่ออนุญาตอีเมลขาออกจากสภาพแวดล้อมนั้น สิทธิ์ของผู้สร้างและผู้ดูแลระบบในสภาพแวดล้อมนั้นต้องได้รับการควบคุมอย่างเข้มงวดและจำกัด

หากต้องการข้อมูลเพิ่มเติมเกี่ยวกับวิธีตั้งค่ากฎการแยกอีเมลที่เหมาะสมสำหรับ Power Platform การรับส่งข้อมูลอีเมลที่เกี่ยวข้อง โปรดไปที่ การควบคุมการแยกอีเมลสำหรับตัวเชื่อมต่อ

ใช้งานการแยกระหว่างผู้เช่า

Power Platform มีระบบตัวเชื่อมต่อของ Microsoft Entra ที่ช่วยให้ผู้ใช้ Microsoft Entra ที่ได้รับอนุญาตสามารถเชื่อมต่อแอปและโฟลว์ไปยังที่เก็บข้อมูลได้ การแยกผู้เช่าควบคุมการเคลื่อนไหวของข้อมูลจากแหล่งข้อมูล Microsoft Entra ที่ได้รับอนุญาตเข้าและออกจากผู้เช่าได้อย่างมีประสิทธิภาพ

การแยกผู้เช่าจะใช้ในระดับผู้เช่าและส่งผลกระทบต่อสภาพแวดล้อมทั้งหมดในผู้เช่า รวมถึงสภาพแวดล้อมเริ่มต้น เนื่องจากพนักงานทุกคนเป็นผู้สร้างในสภาพแวดล้อมเริ่มต้น การกำหนดค่านโยบายการแยกผู้เช่าที่มีประสิทธิภาพจึงมีความสำคัญต่อการรักษาความปลอดภัยของสภาพแวดล้อม เราแนะนำให้คุณกำหนดค่าผู้เช่าที่พนักงานของคุณสามารถเชื่อมต่อได้อย่างชัดเจน ผู้เช่ารายอื่นทั้งหมดควรได้รับการคุ้มครองโดยกฎเริ่มต้นที่บล็อกการรับส่งข้อมูลทั้งขาเข้าและขาออก

การแยกผู้เช่า Power Platform จะแตกต่างจากข้อจำกัดผู้เช่า Microsoft Entra ID ซึ่งไม่ส่งผลกระทบต่อการเข้าถึงของ Microsoft Entra ภายนอก Power Platform ใช้งานได้กับตัวเชื่อมต่อที่ใช้การรับรองความถูกต้องของ Microsoft Entra เช่น ตัวเชื่อมต่อ Office 365 Outlook และ SharePoint

ดูเพิ่มเติม

จำกัดการเข้าถึงขาเข้าและขาออกระหว่างผู้เช่าข้ามกลุ่ม (พรีวิว)

รับนโยบายการแยกตัวของ PowerAppTenant (Microsoft.PowerApps.Administration.PowerShell)