จัดการคีย์การเข้ารหัสลับของสภาพแวดล้อมที่จัดการโดยลูกค้า

ลูกค้ามีข้อกำหนดด้านความเป็นส่วนตัวของข้อมูลและการปฏิบัติตามข้อกำหนดเพื่อรักษาความปลอดภัยข้อมูลโดยการเข้ารหัสข้อมูลเมื่อไม่ได้ใช้งาน วิธีนี้จะช่วยป้องกันข้อมูลจากการเปิดเผยในกรณีที่สำเนาของฐานข้อมูลถูกขโมย ด้วยการเข้ารหัสข้อมูลที่ไม่ได้ใช้งาน ข้อมูลฐานข้อมูลที่ถูกขโมยจะได้รับการปกป้องจากการถูกกู้คืนไปยังเซิร์ฟเวอร์อื่นโดยไม่ต้องใช้คีย์การเข้ารหัสลับ

ข้อมูลลูกค้าทั้งหมดที่จัดเก็บไว้ใน Power Platform ได้รับการเข้ารหัสเมื่อไม่ได้ใช้งานด้วยคีย์การเข้ารหัสลับที่จัดการโดย Microsoft ที่แข็งแกร่งตามค่าเริ่มต้น Microsoft Store จะเก็บและจัดการคีย์การเข้ารหัสลับของฐานข้อมูลสำหรับข้อมูลทั้งหมดของคุณ ดังนั้นคุณไม่จำเป็นต้องทำ อย่างไรก็ตาม Power Platform มีคีย์การเข้ารหัสลับที่จัดการโดยลูกค้า (CMK) สำหรับการควบคุมการปกป้องข้อมูลที่เพิ่มเข้ามา ซึ่งคุณสามารถจัดการคีย์การเข้ารหัสลับฐานข้อมูลที่เกี่ยวข้องกับสภาพแวดล้อม Microsoft Dataverse ของคุณได้ด้วยตนเอง การดำเนินการนี้ทำให้คุณสามารถหมุนเวียนหรือสลับคีย์การเข้ารหัสลับได้ตามต้องการ และยังทำให้คุณสามารถป้องกันไม่ให้ Microsoft เข้าถึงข้อมูลลูกค้าของคุณเมื่อคุณยกเลิกการเข้าถึงคีย์สำหรับบริการของเราเมื่อใดก็ได้

หากต้องการเรียนรู้เพิ่มเติมเกี่ยวกับคีย์ที่จัดการโดยลูกค้าใน Power Platform ให้ดูวิดีโอคีย์ที่จัดการโดยลูกค้า

การดำเนินการของคีย์การเข้ารหัสลับเหล่านี้พร้อมใช้งานกับคีย์ที่จัดการโดยลูกค้า (CMK):

- สร้างคีย์ RSA (RSA-HSM) จาก Azure Key vault ของคุณ

- สร้างนโยบายองค์กร Power Platform สำหรับคีย์ของคุณ

- ให้สิทธิ์นโยบายองค์กร Power Platform ในการเข้าถึง Key Vault ของคุณ

- ให้สิทธิ์ผู้ดูแลระบบบริการ Power Platform เพื่ออ่านนโยบายองค์กร

- ใช้คีย์การเข้ารหัสลับกับสภาพแวดล้อมของคุณ

- แปลงกลับ / ลบการเข้ารหัสลับ CMK ของสภาพแวดล้อมเป็นคีย์ที่จัดการโดย Microsoft

- เปลี่ยนคีย์โดยการสร้างนโยบายองค์กรใหม่ ลบสภาพแวดล้อมออกจาก CMK และใช้ CMK อีกครั้งด้วยนโยบายองค์กรใหม่

- ล็อคสภาพแวดล้อม CMK โดยเพิกถอน CMK Key Vault และ/หรือสิทธิ์ของคีย์

- ย้ายสภาพแวดล้อม bring-your-own-key (BYOK) ไปยัง CMK โดยใช้คีย์ CMK

ปัจจุบัน ข้อมูลลูกค้าทั้งหมดของคุณที่เก็บไว้ เฉพาะ ในแอปและบริการต่อไปนี้สามารถเข้ารหัสได้ด้วยคีย์ที่จัดการโดยลูกค้า:

- Dataverse (โซลูชันแบบกำหนดเองและบริการของ Microsoft)

- Dataverse Copilot สำหรับแอปแบบจำลอง

- Power Automate

- การแชทสำหรับ Dynamics 365

- Dynamics 365 Sales

- Dynamics 365 Customer Service

- Dynamics 365 Customer Insights - Data

- Dynamics 365 Field Service

- Dynamics 365 Retail

- Dynamics 365 Finance (การเงินและการดำเนินงาน)

- Dynamics 365 Intelligent Order Management (การเงินและการดำเนินงาน)

- Dynamics 365 Project Operations (การเงินและการดำเนินงาน)

- Dynamics 365 Supply Chain Management (การเงินและการดำเนินงาน)

- Dynamics 365 Fraud Protection (การเงินและการดำเนินงาน)

หมายเหตุ

Nuance Conversational IVR และ เนื้อหาต้อนรับของผู้สร้าง ไม่รวมอยู่ในการเข้ารหัสลับคีย์ที่จัดการโดยลูกค้า

Microsoft Copilot Studio เก็บข้อมูลไว้ในที่เก็บข้อมูลของตนเองและใน Microsoft Dataverse เมื่อคุณใช้คีย์ที่จัดการโดยลูกค้ากับสภาพแวดล้อมเหล่านี้ เฉพาะข้อมูลที่เก็บไว้ใน Microsoft Dataverse เท่านั้นที่จะถูกเข้ารหัสด้วยคีย์ของคุณ ข้อมูลที่ไม่ใช่ Microsoft Dataverse จะยังคงได้รับการเข้ารหัสลับด้วยคีย์ที่ Microsoft จัดการ

หมายเหตุ

การตั้งค่าการเชื่อมต่อสำหรับตัวเชื่อมต่อจะยังคงได้รับการเข้ารหัสลับด้วยคีย์ที่จัดการโดย Microsoft

ติดต่อตัวแทนสำหรับบริการที่ไม่ได้ระบุไว้ด้านบนสำหรับข้อมูลเกี่ยวกับการสนับสนุนคีย์ที่จัดการโดยลูกค้า

หมายเหตุ

ชื่อที่แสดงของ Power Apps คำอธิบาย และข้อมูลเมตาการเชื่อมต่อยังคงถูกเข้ารหัสลับด้วยคีย์ที่ Microsoft จัดการ

หมายเหตุ

ลิงก์ผลลัพธ์การดาวน์โหลดและข้อมูลอื่นที่สร้างโดยการบังคับใช้ตัวตรวจสอบโซลูชันระหว่างการตรวจสอบโซลูชันจะยังคงได้รับการเข้ารหัสลับด้วยคีย์ที่ Microsoft จัดการ

สภาพแวดล้อมที่มีแอปการเงินและการดำเนินงานที่ เปิดใช้การรวม Power Platform สามารถเข้ารหัสได้เช่นกัน สภาพแวดล้อมทางการเงินและการดำเนินงานที่ไม่มีการรวม Power Platform จะยังคงใช้คีย์ที่มีการจัดการเริ่มต้นของ Microsoft เพื่อเข้ารหัสข้อมูลต่อไป ข้อมูลเพิ่มเติม: การเข้ารหัสในแอปการเงินและการดำเนินงาน

บทนำสู่คีย์ที่จัดการโดยลูกค้า

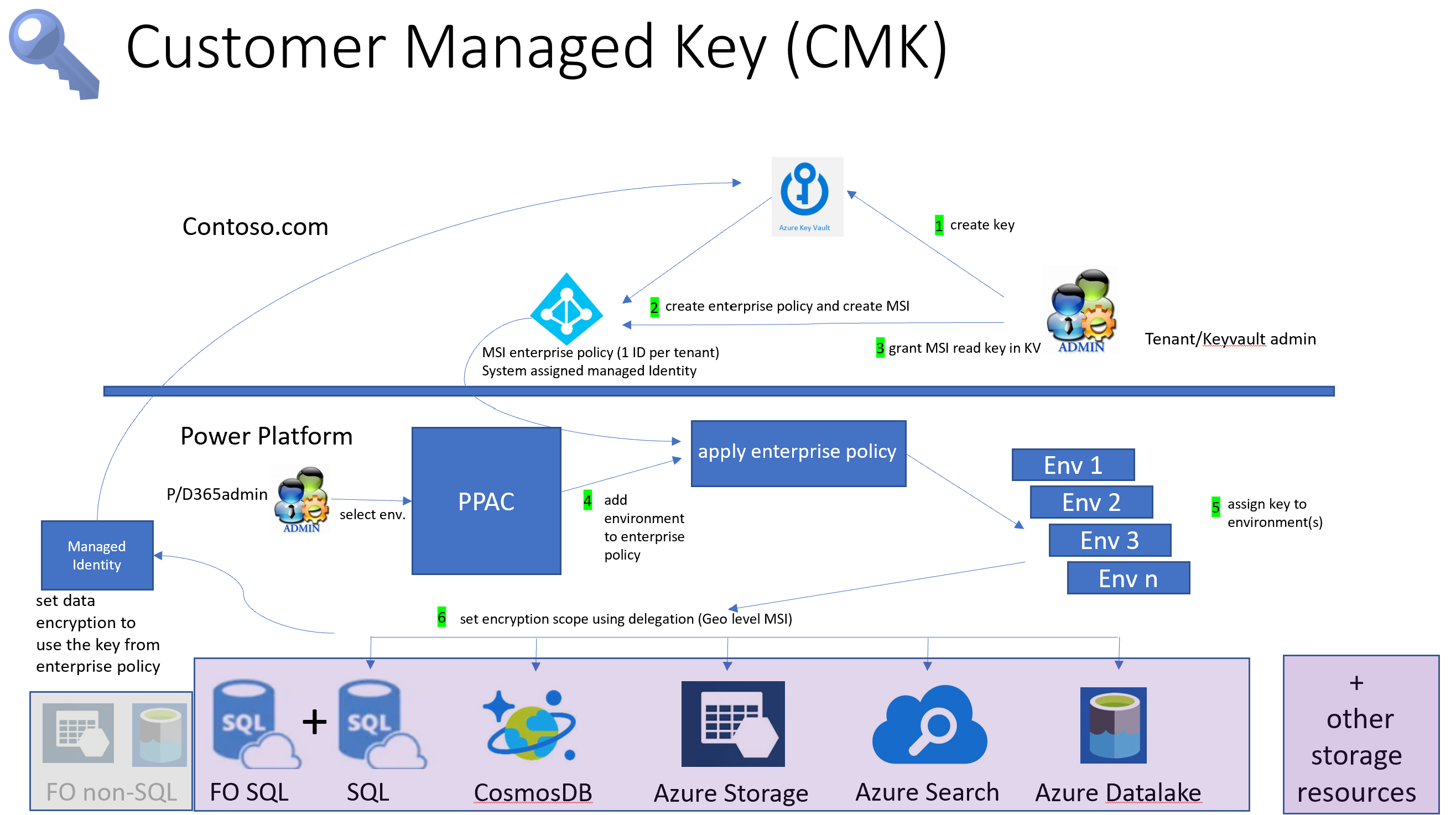

ด้วยคีย์ที่จัดการโดยลูกค้า ผู้ดูแลระบบสามารถให้คีย์การเข้ารหัสลับของตนเองจาก Azure Key Vault ของตนเองไปยังบริการจัดเก็บข้อมูล Power Platform เพื่อเข้ารหัสข้อมูลลูกค้าของตน Microsoft ไม่มีสิทธิ์เข้าถึง Azure Key Vault ของคุณโดยตรง สำหรับบริการ Power Platform ต่างๆ ในการเข้าถึงคีย์การเข้ารหัสลับจาก Azure Key Vault ของคุณ ผู้ดูแลระบบจะสร้างนโยบายองค์กร Power Platform ซึ่งอ้างอิงถึงคีย์การเข้ารหัสลับและให้สิทธิ์เข้าถึงนโยบายองค์กรนี้เพื่ออ่านคีย์จาก Azure Key Vault ของคุณ

จากนั้นผู้ดูแลระบบของบริการ Power Platform สามารถเพิ่มสภาพแวดล้อม Dataverse ในนโยบายองค์กรเพื่อเริ่มเข้ารหัสข้อมูลลูกค้าทั้งหมดในสภาพแวดล้อมด้วยคีย์เข้ารหัสลับของคุณ ผู้ดูแลระบบสามารถเปลี่ยนคีย์เข้ารหัสลับของสภาพแวดล้อมได้โดยสร้างนโยบายองค์กรอื่น และเพิ่มสภาพแวดล้อม (หลังจากลบออก) ไปยังนโยบายองค์กรใหม่ หากสภาพแวดล้อมไม่จำเป็นต้องเข้ารหัสลับโดยใช้คีย์ที่จัดการโดยลูกค้าของคุณอีกต่อไป ผู้ดูแลระบบสามารถลบสภาพแวดล้อม Dataverse ออกจากนโยบายองค์กรเพื่อแปลงการเข้ารหัสลับข้อมูลกลับไปเป็นคีย์ที่ Microsoft จัดการได้

ผู้ดูแลระบบสามารถล็อคสภาพแวดล้อมคีย์ที่ลูกค้าจัดการได้โดยการเพิกถอนการเข้าถึงคีย์จากนโยบายองค์กร และปลดล็อกสภาพแวดล้อมโดยการกู้คืนการเข้าถึงคีย์ ข้อมูลเพิ่มเติม: ล็อกสภาพแวดล้อมโดยการเพิกถอน Key Vault และ/หรือการเข้าถึงด้วยสิทธิ์ของคีย์

เพื่อให้ภารกิจการจัดการคีย์ง่ายขึ้น งานจะแบ่งออกเป็นสามส่วนหลัก:

- สร้างคีย์การเข้ารหัสลับ

- สร้างนโยบายองค์กรและให้สิทธิ์การเข้าถึง

- จัดการการเข้ารหัสของสภาพแวดล้อม

คำเตือน

เมื่อสภาพแวดล้อมถูกล็อค ทุกคนจะไม่สามารถเข้าถึงได้ รวมถึงฝ่ายสนับสนุนของ Microsoft สภาพแวดล้อมที่ถูกล็อคจะปิดใช้งานและข้อมูลอาจสูญหายได้

ข้อกำหนดการให้สิทธิการใช้งานสำหรับคีย์ที่จัดการโดยลูกค้า

นโยบายคีย์ที่จัดการโดยลูกค้าจะบังคับใช้กับสภาพแวดล้อมที่เปิดใช้งานสำหรับสภาพแวดล้อมที่มีการจัดการเท่านั้น สภาพแวดล้อมที่มีการจัดการจะรวมอยู่ในการให้สิทธิ์ใน Power Apps แบบสแตนด์อโลน, Power Automate, Microsoft Copilot Studio, Power Pages และสิทธิการใช้งาน Dynamics 365 ที่ให้สิทธิ์การใช้งานระดับพรีเมียม. เรียนรู้เพิ่มเติมเกี่ยวกับ การให้สิทธิการใช้งานสภาพแวดล้อมที่มีการจัดการ พร้อมด้วย ภาพรวมการให้สิทธิการใช้งานสำหรับ Microsoft Power Platform

นอกจากนี้ การเข้าถึงโดยใช้คีย์ที่จัดการโดยลูกค้าสำหรับ Microsoft Power Platform และ Dynamics 365 กำหนดให้ผู้ใช้ในสภาพแวดล้อมที่มีการบังคับใช้นโยบายคีย์การเข้ารหัสลับต้องมีการสมัครใช้งานอย่างใดอย่างหนึ่งต่อไปนี้:

- Microsoft 365 หรือ Office 365 A5/E5/G5

- การปฏิบัติตามกฎระเบียบ Microsoft 365 A5/E5/F5/G5

- การรักษาความปลอดภัยและการปฏิบัติตามข้อกำหนด F5 ของ Microsoft 365

- Microsoft 365 A5/E5/F5/G5 Information Protection และนโยบายการกำกับดูแล

- Microsoft 365 A5/E5/F5/G5 การบริหารความเสี่ยงจากข้อมูลภายใน

เรียนรู้เพิ่มเติมเกี่ยวกับสิทธิการใช้งานเหล่านี้

ทำความเข้าใจเกี่ยวกับความเสี่ยงที่อาจเกิดขึ้นเมื่อคุณจัดการคีย์ของคุณ

เช่นเดียวกับแอปพลิเคชันสำคัญทางธุรกิจ บุคลากรภายในองค์กรของคุณที่มีสิทธิ์ระดับผู้ดูแลจะต้องสามารถเชื่อถือได้ ก่อนที่คุณจะใช้คุณลักษณะการจัดการคีย์ คุณควรเข้าใจความเสี่ยงเมื่อคุณจัดการคีย์การเข้ารหัสลับฐานข้อมูลของคุณ อาจเป็นไปได้ว่าผู้ดูแลระบบที่เป็นอันตราย (บุคคลที่ได้รับอนุญาตหรือได้รับการเข้าถึงระดับผู้ดูแลระบบโดยมีเจตนาที่จะทำอันตรายต่อความปลอดภัยและกระบวนการทางธุรกิจขององค์กร) ที่ทำงานภายในองค์กรของคุณอาจใช้คุณลักษณะจัดการคีย์ในการสร้างคีย์และใช้เพื่อล็อกสภาพแวดล้อมของคุณในผู้เช่า

พิจารณาลำดับของเหตุการณ์ดังต่อไปนี้

ผู้ดูแลระบบ Key Vault ที่เป็นอันตรายสร้างคีย์และนโยบายองค์กรบนพอร์ทัล Azure ผู้ดูแลระบบ Azure Key Vault ไปที่ศูนย์จัดการ Power Platform และเพิ่มสภาพแวดล้อมให้กับนโยบายองค์กร จากนั้น ผู้ดูแลระบบที่เป็นอันตรายจะกลับไปที่พอร์ทัล Azure และเพิกถอนการเข้าถึงคีย์ไปยังนโยบายองค์กร ซึ่งจะเป็นการล็อคสภาพแวดล้อมทั้งหมด สิ่งนี้ทำให้ธุรกิจหยุดชะงักเนื่องจากสภาพแวดล้อมทั้งหมดไม่สามารถเข้าถึงได้ และหากเหตุการณ์นี้ไม่ได้รับการแก้ไข กล่าวคือ การเข้าถึงคีย์ถูกกู้คืน ข้อมูลสภาพแวดล้อมอาจสูญหายได้

หมายเหตุ

- Azure Key Vault มีการป้องกันในตัวที่ช่วยในการกู้คืนคีย์ ซึ่งต้องเปิดใช้งานการตั้งค่า Key Vault การลบแบบชั่วคราว และ การป้องกันการล้าง

- การป้องกันอีกอย่างที่ต้องพิจารณาคือเพื่อให้แน่ใจว่ามีการแยกงานที่ผู้ดูแลระบบ Azure Key Vault ไม่ได้รับสิทธิ์การเข้าถึงศูนย์การจัดการ Power Platform

การแบ่งแยกหน้าที่เพื่อลดความเสี่ยง

ส่วนนี้อธิบายถึงหน้าที่ของคุณลักษณะหลักที่จัดการโดยลูกค้าซึ่งแต่ละบทบาทของผู้ดูแลระบบมีหน้าที่รับผิดชอบ การแยกงานเหล่านี้จะช่วยลดความเสี่ยงที่เกี่ยวข้องกับคีย์ที่จัดการโดยลูกค้า

Azure Key Vault และงานผู้ดูแลระบบบริการ Power Platform/Dynamics 365

ในการเปิดใช้งานคีย์ที่จัดการโดยลูกค้า ขั้นแรก ผู้ดูแลระบบ Key Vault จะสร้างคีย์ใน Azure Key Vault และสร้างนโยบายองค์กร Power Platform เมื่อสร้างนโยบายองค์กร จะมีการสร้างข้อมูลประจำตัวที่มีการจัดการพิเศษของ Microsoft Entra ID ถัดไป ผู้ดูแลระบบ Key Vault จะกลับไปที่ Azure Key Vault และมอบนโยบายองค์กร/สิทธิ์การเข้าถึงข้อมูลประจำตัวที่มีการจัดการไปยังคีย์การเข้ารหัสลับ

ผู้ดูแลระบบ Key Vault จะให้สิทธิ์การอ่านของผู้ดูแลระบบบริการ Power Platform/Dynamics 365 ตามลำดับแก่นโยบายองค์กร เมื่อได้รับสิทธิ์ในการอ่านแล้ว ผู้ดูแลระบบบริการ Power Platform/Dynamics 365 สามารถไปที่ศูนย์การจัดการ Power Platform และเพิ่มสภาพแวดล้อมในนโยบายองค์กร จากนั้นข้อมูลลูกค้าในสภาพแวดล้อมที่เพิ่มเข้ามาทั้งหมดจะถูกเข้ารหัสด้วยคีย์ที่จัดการโดยลูกค้าซึ่งเชื่อมโยงกับนโยบายองค์กรนี้

ข้อกำหนดเบื้องต้น

- การสมัครใช้งาน Azure ที่มี Azure Key Vault หรือโมดูลความปลอดภัยฮาร์ดแวร์ที่จัดการ Azure Key Vault

- Microsoft Entra ID ที่มี:

- สิทธิ์ผู้สนับสนุนในการสมัครใช้งาน Microsoft Entra

- สิทธิ์ในการสร้าง Azure Key Vault และคีย์

- สิทธิ์เข้าถึงในการสร้างกลุ่มทรัพยากร สิ่งนี้จำเป็นสำหรับการตั้งค่า Key Vault

สร้างคีย์และให้สิทธิ์การเข้าถึงโดยใช้ Azure Key Vault

ผู้ดูแลระบบ Azure Key Vault ดำเนินงานเหล่านี้ใน Azure

- สร้างการสมัครใช้งานแบบชำระเงิน Azure และ Key Vault ไม่ต้องสนใจขั้นตอนนี้หากคุณมีการสมัครใช้งานที่มี Azure Key Vault อยู่แล้ว

- ไปที่บริการ Azure Key Vault และสร้างคีย์ ข้อมูลเพิ่มเติม: สร้างคีย์ใน Key Vault

- เปิดใช้งานบริการนโยบายองค์กร Power Platform สำหรับการสมัครใช้งาน Azure ของคุณ ทำเช่นนี้เพียงครั้งเดียว ข้อมูลเพิ่มเติม: เปิดใช้งานบริการนโยบายองค์กร Power Platform สำหรับการสมัครใช้งาน Azure ของคุณ

- สร้างนโยบายองค์กร Power Platform ข้อมูลเพิ่มเติม: สร้างนโยบายองค์กร

- ให้สิทธิ์นโยบายองค์กรในการเข้าถึง Key Vault ข้อมูลเพิ่มเติม: ให้สิทธิ์นโยบายองค์กรในการเข้าถึง Key Vault

- ให้สิทธิ์ผู้ดูแลระบบ Power Platform และ Dynamics 365 ในการอ่านนโยบายองค์กร ข้อมูลเพิ่มเติม: ให้สิทธิ์ของผู้ดูแลระบบ Power Platform ในการอ่านนโยบายองค์กร

งานศูนย์จัดการ Power Platform ของผู้ดูแลระบบของบริการ Power Platform/Dynamics 365

ข้อกำหนดเบื้องต้น

- ผู้ดูแลระบบ Power Platform ต้องกำหนดให้กับบทบาท Microsoft Entra ของผู้ดูแลระบบการบริการ Power Platform หรือ Dynamics 365

จัดการการเข้ารหัสของสภาพแวดล้อมในศูนย์การจัดการ Power Platform

ผู้ดูแลระบบ Power Platform จัดการงานสำคัญที่จัดการโดยลูกค้าที่เกี่ยวข้องกับสภาพแวดล้อมในศูนย์การจัดการ Power Platform

- เพิ่มสภาพแวดล้อม Power Platform ในนโยบายองค์กรเพื่อเข้ารหัสข้อมูลด้วยคีย์ที่ลูกค้าจัดการ ข้อมูลเพิ่มเติม: เพิ่มสภาพแวดล้อมในนโยบายองค์กรเพื่อเข้ารหัสข้อมูล

- ลบสภาพแวดล้อมออกจากนโยบายองค์กรเพื่อส่งคืนการเข้ารหัสไปยังคีย์ที่จัดการโดย Microsoft ข้อมูลเพิ่มเติม: ลบสภาพแวดล้อมออกจากนโยบายเพื่อส่งคืนไปยังคีย์ที่จัดการโดย Microsoft

- เปลี่ยนคีย์โดยลบสภาพแวดล้อมออกจากนโยบายองค์กรเก่าและเพิ่มสภาพแวดล้อมในนโยบายองค์กรใหม่ ข้อมูลเพิ่มเติม: สร้างคีย์เข้ารหัสและให้สิทธิ์การเข้าถึง

- โยกย้ายจาก BYOK หากคุณใช้คุณลักษณะคีย์การเข้ารหัสลับแบบจัดการด้วยตนเองก่อนหน้านี้ คุณสามารถย้ายคีย์ของคุณไปยังคีย์ที่จัดการโดยลูกค้าได้ ข้อมูลเพิ่มเติม: ย้ายสภาพแวดล้อมของคีย์ที่คุณเป็นเจ้าของไปยังคีย์ที่ลูกค้าจัดการ

สร้างคีย์การเข้ารหัสลับและให้สิทธิ์การเข้าถึง

สร้างการสมัครใช้งานแบบชำระเงิน Azure และ Key Vault

ใน Azure ดำเนินการขั้นตอนต่อไปนี้:

สร้างการสมัครใช้งาน Azure แบบจ่ายตามการใช้งานจริงหรือเทียบเท่า ขั้นตอนนี้ไม่จำเป็นหากผู้เช่ามีการสมัครใช้งานอยู่แล้ว

สร้างกลุ่มทรัพยากร ข้อมูลเพิ่มเติม: สร้างกลุ่มทรัพยากร

หมายเหตุ

สร้างหรือใช้กลุ่มทรัพยากรที่มีที่ตั้ง เช่น อเมริกากลาง ที่ตรงกับภูมิภาคของสภาพแวดล้อม Power Platform เช่น สหรัฐอเมริกา

สร้าง Key Vault โดยใช้การสมัครใช้งานแบบชำระเงินที่มีการลบแบบชั่วคราวและการป้องกันการล้างพร้อมกลุ่มทรัพยากรที่คุณสร้างในขั้นตอนก่อนหน้า

สำคัญ

- เพื่อให้แน่ใจว่าสภาพแวดล้อมของคุณได้รับการปกป้องจากการลบคีย์การเข้ารหัสลับโดยไม่ตั้งใจ Key Vault จะต้องเปิดใช้งานการลบแบบชั่วคราวและการป้องกันการล้าง คุณจะไม่สามารถเข้ารหัสสภาพแวดล้อมของคุณด้วยคีย์ของคุณเองโดยไม่เปิดใช้การตั้งค่าเหล่านี้ ข้อมูลเพิ่มเติม: ภาพรวมการลบแบบชั่วคราวของ Azure Key Vault ข้อมูลเพิ่มเติม: สร้าง Key Vault โดยใช้พอร์ทัล Azure

สร้างคีย์ใน Key Vault

- ตรวจสอบให้แน่ใจว่าคุณได้ปฏิบัติตาม ข้อกำหนดเบื้องต้น

- ไปที่ พอร์ทัล Azure>Key Vault และค้นหา Key Vault ที่คุณต้องการสร้างคีย์การเข้ารหัสลับ

- ตรวจสอบการตั้งค่า Azure Key Vault:

- เลือก คุณสมบัติ ภายใต้ การตั้งค่า.

- ภายใต้ การลบแบบชั่วคราว ให้ตั้งค่าหรือตรวจสอบว่าได้ตั้งค่าเป็นตัวเลือก เปิดใช้งานการลบแบบชั่วคราวใน Key Vault

- ภายใต้ การป้องกันการล้าง ให้ตั้งค่าหรือตรวจสอบว่าเปิดใช้งาน เปิดใช้งานการป้องกันการล้าง (บังคับใช้ระยะเวลาการเก็บรักษาที่จำเป็นสำหรับ Vault และออบเจ็กต์ Vault ที่ถูกลบ) อยู่

- หากคุณทำการเปลี่ยนแปลงของคุณ เลือก บันทึก

สร้างคีย์ RSA

สร้างหรือนำเข้าคีย์ที่มีคุณสมบัติเหล่านี้:

- ในหน้าคุณสมบัติ Key Vault ให้เลือก คีย์

- เลือก สร้าง/นำเข้า

- บนหน้าจอ สร้างคีย์ ตั้งค่าต่อไปนี้ จากนั้นเลือก สร้าง

- ตัวเลือก: สร้าง

- ชื่อ: ระบุชื่อสำหรับคีย์

- ชนิดคีย์: RSA

- ขนาดของคีย์ RSA: 2048

สำคัญ

หากคุณกำหนด วันหมดอายุ ในคีย์ของคุณและคีย์หมดอายุ สภาพแวดล้อมทั้งหมดที่เข้ารหัสลับด้วยคีย์นี้จะไม่ทำงาน ตั้งค่า การแจ้งเตือนให้ตรวจสอบใบรับรองหมดอายุ ที่มีการแจ้งเตือนทางอีเมลสำหรับผู้ดูแลระบบ Power Platform ในพื้นที่ของคุณ และผู้ดูแลระบบ Azure Key Vault เพื่อเตือนให้ต่ออายุวันหมดอายุ ซึ่งมีความสำคัญในการป้องกันการขัดข้องของระบบโดยไม่มีการวางแผน

นำเข้าคีย์ที่ได้รับการป้องกันสำหรับโมดูลความปลอดภัยของฮาร์ดแวร์ (HSM)

คุณสามารถใช้คีย์ที่ได้รับการป้องกันสำหรับโมดูลความปลอดภัยฮาร์ดแวร์ (HSM) เพื่อเข้ารหัสลับสภาพแวดล้อม Power Platform Dataverse ของคุณ คีย์ที่ป้องกันด้วย HSM ต้องนำเข้าไปยัง Key Vault จึงสามารถสร้างนโยบายองค์กรได้ สำหรับข้อมูลเพิ่มเติม โปรดดู HSM ที่รองรับนำเข้าคีย์ที่ป้องกันด้วย HSM ไปยัง Key Vault (BYOK)

สร้างคีย์ใน HSM ที่มีการจัดการ Azure Key Vault

คุณสามารถใช้คีย์การเข้ารหัสที่สร้างจาก Azure Key Vault Managed HSM เพื่อเข้ารหัสข้อมูลสภาพแวดล้อมของคุณได้ ซึ่งจะให้การสนับสนุน FIPS 140-2 ระดับ 3 แก่คุณ

สร้างคีย์ RSA-HSM

ตรวจสอบให้แน่ใจว่าคุณได้ปฏิบัติตาม ข้อกำหนดเบื้องต้น

ไปที่ พอร์ทัล Azure

สร้าง HSM ที่มีการจัดการ:

เปิดใช้งาน การป้องกันการล้างข้อมูล ใน HSM ที่มีการจัดการของคุณ

มอบบทบาท ผู้ใช้ Crypto HSM ที่มีการจัดการ ให้กับบุคคลที่สร้าง Key Vault ของ HSM ที่มีการจัดการ

- เข้าถึง Key Vault ของ HSM ที่มีการจัดการบน พอร์ทัล Azure

- ไปที่ RBAC ในเครื่อง และเลือก + เพิ่ม

- ในรายการแบบหล่นลง บทบาท ให้เลือกบทบาท ผู้ใช้ HSM Crypto ที่มีการจัดการ ในหน้า การกำหนดบทบาท

- เลือก คีย์ทั้งหมด ภายใต้ ขอบเขต

- เลือก เลือกหลักความปลอดภัย จากนั้นเลือกผู้ดูแลระบบในหน้า เพิ่มหลัก

- เลือก สร้าง

สร้างคีย์ RSA-HSM:

- ตัวเลือก: สร้าง

- ชื่อ: ระบุชื่อสำหรับคีย์

- ชนิดคีย์: RSA-HSM

- ขนาดของคีย์ RSA: 2048

หมายเหตุ

Supported ขนาดคีย์ RSA-HSM: ที่รองรับ 2048 บิต และ 3072 บิต

เข้ารหัสลับสภาพแวดล้อมของคุณที่มีคีย์จาก Azure Key Vault ด้วยลิงก์ส่วนตัว

คุณสามารถอัปเดตเครือข่ายของ Azure Key Vault ได้โดยเปิดใช้งาน ตำแหน่งข้อมูลส่วนตัว และใช้คีย์ใน Key Vault เพื่อเข้ารหัสลับสภาพแวดล้อม Power Platform ของคุณ

คุณสามารถสร้าง Key Vault ใหม่และสร้างการเชื่อมต่อลิงก์ส่วนตัว หรือ สร้างการเชื่อมต่อลิงก์ส่วนตัวกับ Key Vault ที่มีอยู่ และสร้างคีย์จาก Key Vault นี้และใช้เพื่อเข้ารหัสลับสภาพแวดล้อมของคุณ คุณยังสามารถ สร้างการเชื่อมต่อลิงก์ส่วนตัวกับ Key Vault ที่มีอยู่ หลังจากที่คุณสร้างคีย์แล้วและใช้เพื่อเข้ารหัสลับสภาพแวดล้อมของคุณ

เข้ารหัสลับข้อมูลด้วยคีย์จาก Key Vault พร้อมลิงก์ส่วนตัว

สร้าง Azure Key Vault ด้วยตัวเลือกต่อไปนี้:

- เปิดใช้งาน การป้องกันการล้างข้อมูล

- ชนิดคีย์: RSA

- ขนาดคีย์: 2048

คัดลอก URL ของ Key Vault และ URL ของคีย์เข้ารหัสลับที่จะใช้สำหรับการสร้างนโยบายองค์กร

หมายเหตุ

เมื่อคุณเพิ่มตำแหน่งข้อมูลส่วนตัวไปยัง Key Vault ของคุณหรือปิดใช้งานเครือข่ายการเข้าถึงสาธารณะ คุณจะไม่สามารถเห็นคีย์ได้เว้นแต่คุณจะมีสิทธิ์ที่เหมาะสม

สร้าง เครือข่ายเสมือน

กลับไปที่ Key Vault ของคุณและเพิ่ม การเชื่อมต่อตำแหน่งข้อมูลส่วนตัวกับ Azure Key Vault ของคุณ

หมายเหตุ

คุณต้องเลือกตัวเลือกเครือข่าย ปิดใช้งานการเข้าถึงสาธารณะ และเปิดใช้งานข้อยกเว้น อนุญาตให้บริการของ Microsoft ที่เชื่อถือได้ข้ามไฟร์วอลล์นี้

สร้างนโยบายองค์กร Power Platform ข้อมูลเพิ่มเติม: สร้างนโยบายองค์กร

ให้สิทธิ์นโยบายองค์กรในการเข้าถึง Key Vault ข้อมูลเพิ่มเติม: ให้สิทธิ์นโยบายองค์กรในการเข้าถึง Key Vault

ให้สิทธิ์ผู้ดูแลระบบ Power Platform และ Dynamics 365 ในการอ่านนโยบายองค์กร ข้อมูลเพิ่มเติม: ให้สิทธิ์ของผู้ดูแลระบบ Power Platform ในการอ่านนโยบายองค์กร

ผู้ดูแลระบบศูนย์จัดการ Power Platform เลือกสภาพแวดล้อมที่จะเข้ารหัสลับและเปิดใช้งานสภาพแวดล้อมที่มีการจัดการ ข้อมูลเพิ่มเติม: เปิดใช้งานสภาพแวดล้อมที่มีการจัดการที่จะเพิ่มลงในนโยบายองค์กร

ผู้ดูแลระบบศูนย์จัดการ Power Platform เพิ่มสภาพแวดล้อมที่มีการจัดการลงในนโยบายองค์กร ข้อมูลเพิ่มเติม: เพิ่มสภาพแวดล้อมในนโยบายองค์กรเพื่อเข้ารหัสข้อมูล

เปิดใช้งานบริการนโยบายองค์กร Power Platform สำหรับการสมัครใช้งาน Azure ของคุณ

ลงทะเบียน Power Platform เป็นผู้ให้บริการทรัพยากร คุณต้องทำงานนี้เพียงครั้งเดียวสำหรับการสมัครใช้งาน Azure แต่ละครั้งที่มี Azure Key Vault ของคุณอยู่ คุณต้องมีสิทธิ์เข้าถึงการสมัครใช้งานเพื่อลงทะเบียนผู้ให้บริการทรัพยากร

- เข้าสู่ระบบ พอร์ทัล Azure และไปที่ การสมัครใช้งาน>ผู้ให้บริการทรัพยากร

- ในรายการ ผู้ให้บริการทรัพยากร ค้นหา Microsoft.PowerPlatform และ ลงทะเบียน

สร้างนโยบายองค์กร

- ติดตั้ง PowerShell MSI ข้อมูลเพิ่มเติม: ติดตั้ง PowerShell บน Windows, Linux และ macOS

- หลังจากติดตั้ง PowerShell MSI แล้ว ให้กลับไปที่ ปรับใช้แม่แบบที่กำหนดเอง ใน Azure

- เลือกลิงก์ สร้างแม่แบบของคุณเองในตัวแก้ไข

- คัดลอก เทมเพลต JSON นี้ ลงในตัวแก้ไขข้อความ เช่น Notepad ข้อมูลเพิ่มเติม: แม่แบบ JSON ของนโยบายองค์กร

- แทนที่ค่าในเทมเพลต JSON สำหรับ: EnterprisePolicyName, ตำแหน่งที่ต้องสร้าง EnterprisePolicy, keyVaultId และ ชื่อคีย์ ข้อมูลเพิ่มเติม: คำจำกัดความของฟิลด์สำหรับแม่แบบ json

- คัดลอกแม่แบบที่อัปเดตจากตัวแก้ไขข้อความแล้ววางลงใน แก้ไขแม่แบบ ของ การปรับใช้แบบกำหนดเอง ใน Azure และเลือก บันทึก

- เลือก การสมัครใช้งาน และ กลุ่มทรัพยากร ตำแหน่งที่จะสร้างนโยบายองค์กร

- เลือก รีวิว + สร้าง แล้วจากนั้น เลือก สร้าง

การปรับใช้งานเริ่มต้นขึ้น เมื่อเสร็จแล้ว นโยบายองค์กรจะถูกสร้างขึ้น

แม่แบบ json ของนโยบายองค์กร

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [

{

"type": "Microsoft.PowerPlatform/enterprisePolicies",

"apiVersion": "2020-10-30",

"name": {EnterprisePolicyName},

"location": {location where EnterprisePolicy needs to be created},

"kind": "Encryption",

"identity": {

"type": "SystemAssigned"

},

"properties": {

"lockbox": null,

"encryption": {

"state": "Enabled",

"keyVault": {

"id": {keyVaultId},

"key": {

"name": {keyName}

}

}

},

"networkInjection": null

}

}

]

}

คำจำกัดความของฟิลด์สำหรับแม่แบบ JSON

ชื่อ ชื่อของนโยบายองค์กร นี่คือชื่อของนโยบายที่ปรากฏในศูนย์การจัดการ Power Platform

ตำแหน่ง อย่างใดอย่างหนึ่งต่อไปนี้ นี่คือที่ตั้งของนโยบายองค์กรและต้องสอดคล้องกับภูมิภาคของสภาพแวดล้อม Dataverse:

- '"unitedstates"'

- '"southafrica"'

- '"uk"'

- '"japan"'

- '"india"'

- '"france"'

- '"europe"'

- '"germany"'

- '"switzerland"'

- '"canada"'

- '"brazil"'

- '"australia"'

- '"asia"'

- '"uae"'

- '"korea"'

- '"norway"'

- '"singapore"'

- '"sweden"'

คัดลอกค่าเหล่านี้จากคุณสมบัติ Key Vault ของคุณในพอร์ทัล Azure:

- keyVaultId: ไปที่ Key Vaults> เลือก Key Vault ของคุณ >ภาพรวม ถัดจาก Essentials เลือก มุมมอง JSON คัดลอก รหัสทรัพยากร ไปยังคลิปบอร์ดและวางเนื้อหาทั้งหมดลงในแม่แบบ JSON ของคุณ

- keyName: ไปที่ Key Vaults> เลือก Key Vault ของคุณ >คีย์ สังเกตคีย์ ชื่อ แล้วพิมพ์ชื่อลงในแม่แบบ JSON ของคุณ

ให้สิทธิ์นโยบายองค์กรในการเข้าถึง Key Vault

เมื่อสร้างนโยบายองค์กรแล้ว ผู้ดูแลระบบ Key Vault มอบสิทธิ์การเข้าถึงข้อมูลประจำตัวที่มีการจัดการนโยบายองค์กรไปยังคีย์การเข้ารหัสลับ

- ลงชื่อเข้าใช้ พอร์ทัล Azure และไปที่ Key vaults

- เลือก Key Vault ที่มีการกำหนดคีย์ให้กับนโยบายองค์กร

- เลือกแท็บ การควบคุมการเข้าถึง (IAM) และเลือก + เพิ่ม

- เลือก เพิ่มการกำหนดบทบาท จากรายการดรอปดาวน์

- ค้นหาแล้วเลือก ผู้ใช้การเข้ารหัสลับ Key Vault Crypto Service

- เลือก ถัดไป

- เลือก + เลือกสมาชิก

- ค้นหานโยบายองค์กรที่คุณสร้างขึ้น

- เลือกนโยบายองค์กร แล้วเลือก เลือก

- เลือก ตรวจสอบ + กำหนด

หมายเหตุ

การตั้งค่าสิทธิ์ด้านบนขึ้นอยู่กับ โมเดลสิทธิ์ ของ การควบคุมการเข้าถึงตามบทบาทของ Azure ของ Key Vault หาก Key Vault ของคุณตั้งค่าเป็น นโยบายการเข้าถึง Key Vault ขอแนะนำให้คุณย้ายไปยังโมเดลตามบทบาท ในการให้นโยบายองค์กรของคุณเข้าถึง Key Vault โดยใช้ นโยบายการเข้าถึง Key Vault ให้สร้างนโยบายการเข้าถึง เลือก รับ บน การดำเนินการการจัดการคีย์ และ ยกเลิกการครอบคีย์ และ ครอบคีย์ ใน การดำเนินการเข้ารหัสลับ

หมายเหตุ

เพื่อป้องกันการขัดข้องของระบบที่ไม่ได้วางแผนไว้ สิ่งสำคัญคือนโยบายองค์กรต้องสามารถเข้าถึงคีย์ได้ ตรวจสอบให้แน่ใจว่า:

- Key Vault ทำงานอยู่

- คีย์ทำงานอยู่และไม่หมดอายุ

- คีย์ไม่ถูกลบ

- สิทธิ์ของคีย์ข้างต้นไม่ถูกเพิกถอน

สภาพแวดล้อมที่ใช้คีย์นี้จะถูกปิดใช้งานเมื่อไม่สามารถเข้าถึงคีย์การเข้ารหัสลับได้

ให้สิทธิ์ของผู้ดูแลระบบ Power Platform ในการอ่านนโยบายองค์กร

ผู้ดูแลระบบที่มีบทบาทการดูแลระบบ Dynamics 365 หรือ Power Platform สามารถเข้าถึงศูนย์จัดการ Power Platform เพื่อกำหนดสภาพแวดล้อมให้กับนโยบายองค์กร ในการเข้าถึงนโยบายองค์กร ผู้ดูแลระบบที่มีสิทธิ์เข้าถึง Azure Key Vault จะต้องมอบบทบาท ผู้อ่าน ให้กับผู้ดูแลระบบ Power Platform เมื่อมอบบทบาท ผู้อ่าน แล้ว ผู้ดูแลระบบ Power Platform จะสามารถดูนโยบายองค์กรได้ในศูนย์จัดการ Power Platform

หมายเหตุ

เฉพาะผู้ดูแลระบบ Power Platform และ Dynamics 365 ที่ได้รับบทบาทผู้อ่านในนโยบายองค์กรเท่านั้นที่สามารถเพิ่มสภาพแวดล้อมให้กับนโยบายได้ ผู้ดูแลระบบ Power Platform หรือ Dynamics 365 คนอื่นๆ อาจสามารถดูนโยบายองค์กรได้ แต่จะได้รับข้อผิดพลาดเมื่อพยายาม เพิ่มสภาพแวดล้อม ลงในนโยบาย

มอบบทบาทผู้อ่านให้กับผู้ดูแลระบบ Power Platform

- ลงชื่อเข้าใช้พอร์ทัล Azure

- คัดลอกรหัสออบเจ็กต์ของผู้ดูแลระบบ Power Platform หรือ Dynamics 365 เมื่อต้องการดำเนินการนี้:

- ไปที่พื้นที่ ผู้ใช้ ใน Azure

- ในรายการ ผู้ใช้ทั้งหมด ค้นหาผู้ใช้ที่มีสิทธิ์ของผู้ดูแลระบบ Power Platform หรือ Dynamics 365 โดยใช้ ค้นหาผู้ใช้

- เปิดเรกคอร์ดผู้ใช้ ในแท็บ ภาพรวม คัดลอก รหัสออบเจ็กต์ของผู้ใช้ วางลงในตัวแก้ไขข้อความ เช่น NotePad ในภายหลัง

- คัดลอกรหัสทรัพยากรของนโยบายองค์กร เมื่อต้องการดำเนินการนี้:

- ไปที่ Resource Graph Explorer ใน Azure

- ป้อน

microsoft.powerplatform/enterprisepoliciesในช่อง ค้นหา จากนั้นเลือกทรัพยากร microsoft.powerplatform/enterprisepolicies - เลือก เรียกใช้การสอบถาม บนแถบคำสั่ง รายการของนโยบายองค์กร Power Platform ทั้งหมดจะปรากฏขึ้น

- ค้นหานโยบายองค์กรที่คุณต้องการให้สิทธิ์การเข้าถึง

- เลื่อนไปทางขวาของนโยบายองค์กรแล้วเลือก ดูรายละเอียด

- ในหน้า รายละเอียด ให้คัดลอก รหัส

- เริ่มการทำงาน Azure Cloud Shell และเรียกใช้คำสั่งต่อไปนี้แทนที่ objId ด้วยรหัสออบเจ็กต์ของผู้ใช้และ รหัสทรัพยากร EP กับรหัส

enterprisepoliciesที่คัดลอกในขั้นตอนก่อนหน้า:New-AzRoleAssignment -ObjectId { objId} -RoleDefinitionName Reader -Scope {EP Resource Id}

จัดการการเข้ารหัสของสภาพแวดล้อม

ในการจัดการการเข้ารหัสของสภาพแวดล้อม คุณต้องได้รับอนุญาตดังต่อไปนี้:

- ผู้ใช้งาน Microsoft Entra ที่มีบทบาทความปลอดภัยผู้ดูแลระบบ Power Platform และ/หรือ Dynamics 365

- Microsoft Entra ผู้ใช้ที่มีบทบาทผู้ดูแลระบบบริการ Power Platform หรือ Dynamics 365

ผู้ดูแลระบบ Key Vault จะแจ้งผู้ดูแลระบบ Power Platform ว่ามีการสร้างคีย์การเข้ารหัสลับและนโยบายองค์กรและมอบนโยบายองค์กรให้กับผู้ดูแลระบบ Power Platform ในการเปิดใช้คีย์ที่จัดการโดยลูกค้า ผู้ดูแลระบบ Power Platform จะกำหนดสภาพแวดล้อมให้กับนโยบายองค์กร เมื่อกำหนดและบันทึกสภาพแวดล้อมแล้ว Dataverse จะเริ่มกระบวนการเข้ารหัสเพื่อตั้งค่าข้อมูลสภาพแวดล้อมทั้งหมด และเข้ารหัสด้วยคีย์ที่ลูกค้าจัดการ

เปิดใช้งานสภาพแวดล้อมที่มีการจัดการที่จะเพิ่มลงในนโยบายองค์กร

- ลงชื่อเข้าใช้ ศูนย์จัดการ Power Platform และระบุสภาพแวดล้อม

- เลือกและตรวจสอบสภาพแวดล้อมในรายการสภาพแวดล้อม

- เลือกไอคอน เปิดใช้งานสภาพแวดล้อมที่มีการจัดการ บนแถบการดำเนินการ

- เลือก เปิดใช้งาน

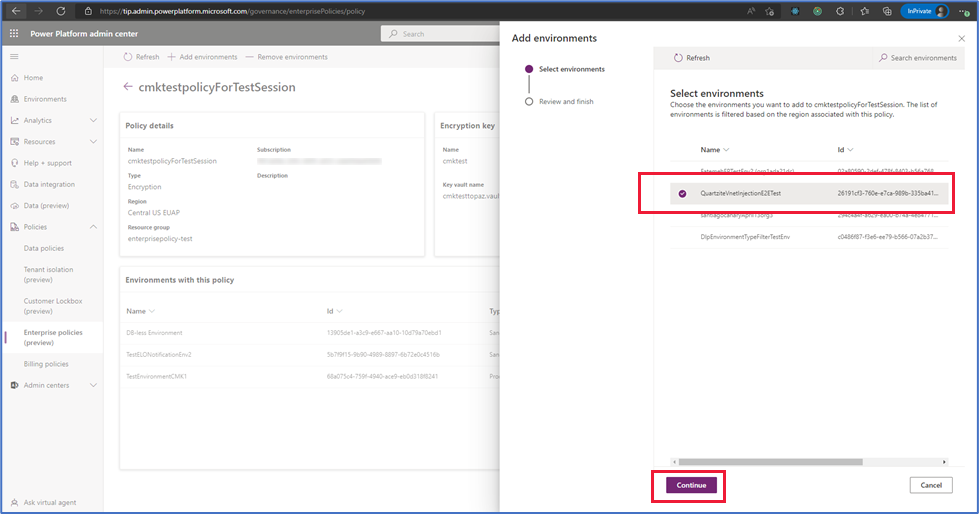

เพิ่มสภาพแวดล้อมในนโยบายองค์กรเพื่อเข้ารหัสข้อมูล

สำคัญ

สภาพแวดล้อมจะถูกปิดใช้งานเมื่อมีการเพิ่มในนโยบายองค์กรสำหรับการเข้ารหัสข้อมูล

- ลงชื่อเข้าใช้ ศูนย์การจัดการ Power Platform และไปที่ นโยบาย>นโยบายองค์กร

- เลือกนโยบาย และจากนั้นบนแถบคำสั่ง เลือก แก้ไข

- เลือก เพิ่มสภาพแวดล้อม และจากนั้นเลือกสภาพแวดล้อมที่คุณต้องการ และจากนั้นเลือก ดำเนินการต่อ

- เลือก บันทึก และจากนั้นเลือก ยืนยัน

สำคัญ

- เฉพาะสภาพแวดล้อมที่อยู่ในภูมิภาคเดียวกับนโยบายองค์กรเท่านั้นที่จะแสดงในรายการ เพิ่มสภาพแวดล้อม

- การเข้ารหัสอาจใช้เวลาถึงสี่วันจึงจะเสร็จสมบูรณ์ แต่สภาพแวดล้อมอาจถูกเปิดใช้งานก่อนที่การดำเนินการ เพิ่มสภาพแวดล้อม จะเสร็จสิ้น

- การดำเนินการอาจไม่เสร็จสมบูรณ์ และหากล้มเหลว ข้อมูลของคุณจะยังคงได้รับการเข้ารหัสด้วยคีย์ที่ Microsoft จัดการ คุณสามารถดำเนินการ เพิ่มสภาพแวดล้อม อีกครั้งได้

หมายเหตุ

คุณสามารถเพิ่มสภาพแวดล้อมที่เปิดใช้งานเป็นสภาพแวดล้อมที่มีการจัดการเท่านั้น ไม่สามารถเพิ่มชนิดสภาพแวดล้อมการทดลองใช้และ Teams ลงในนโยบายองค์กรได้

ลบสภาพแวดล้อมออกจากนโยบายเพื่อส่งคืนไปยังคีย์ที่จัดการโดย Microsoft

ทำตามขั้นตอนเหล่านี้หากคุณต้องการกลับไปใช้คีย์การเข้ารหัสลับที่มีการจัดการของ Microsoft

สำคัญ

สภาพแวดล้อมจะถูกปิดใช้งานเมื่อถูกลบออกจากนโยบายองค์กรเพื่อส่งคืนการเข้ารหัสข้อมูลโดยใช้คีย์ที่จัดการโดย Microsoft

- ลงชื่อเข้าใช้ ศูนย์การจัดการ Power Platform และไปที่ นโยบาย>นโยบายองค์กร

- เลือกแท็บ สภาพแวดล้อมที่มีนโยบาย จากนั้นค้นหาสภาพแวดล้อมที่คุณต้องการลบออกจากคีย์ที่จัดการโดยลูกค้า

- เลือกแท็บ นโยบายทั้งหมด เลือกสภาพแวดล้อมที่คุณยืนยันในขั้นตอนที่ 2 แล้วเลือก แก้ไขนโยบาย บนแถบคำสั่ง

- เลือก นำสภาพแวดล้อมออก บนแถบคำสั่ง ให้เลือกสภาพแวดล้อมที่คุณต้องการลบออก และจากนั้นเลือก ดำเนินการต่อ

- เลือก บันทึก

สำคัญ

สภาพแวดล้อมจะถูกปิดใช้งานเมื่อถูกลบออกจากนโยบายองค์กรเพื่อเปลี่ยนการเข้ารหัสลับข้อมูลกลับเป็นคีย์ที่จัดการโดย Microsoft อย่าลบหรือปิดใช้งานคีย์ ลบหรือปิดใช้งาน Key Vault หรือลบสิทธิ์ของนโยบายองค์กรที่ใช้กับ Key Vault การเข้าถึงคีย์และ Key Vault จำเป็นต่อการสนับสนุนการคืนค่าฐานข้อมูล คุณสามารถลบและเอาสิทธิ์ของนโยบายองค์กรออกได้หลังจาก 30 วัน

ตรวจสอบสถานะการเข้ารหัสลับของสภาพแวดล้อม

ตรวจสอบสถานะการเข้ารหัสลับจากนโยบายองค์กร

ลงชื่อเข้าใช้ใน ศูนย์จัดการ Power Platform

เลือก นโยบาย>นโยบายองค์กร

เลือกนโยบาย และจากนั้นบนแถบคำสั่ง เลือก แก้ไข

ตรวจสอบ สถานะการเข้ารหัสลับ ของสภาพแวดล้อมในส่วน สภาพแวดล้อมที่มีนโยบายนี้

หมายเหตุ

สถานะการเข้ารหัสลับของสภาพแวดล้อมสามารถเป็น:

- เข้ารหัสลับแล้ว - คีย์การเข้ารหัสลับของนโยบายองค์กรเปิดใช้งานอยู่และสภาพแวดล้อมถูกเข้ารหัสลับด้วยคีย์ของคุณ

- ล้มเหลว - บริการจัดเก็บข้อมูล Dataverse ทั้งหมดไม่ได้ใช้คีย์การเข้ารหัสลับสำหรับนโยบายองค์กร บริการต้องใช้เวลามากขึ้นในการประมวลผล และคุณสามารถเรียกใช้การดำเนินการ เพิ่มสภาพแวดล้อม อีกครั้งได้ ติดต่อฝ่ายสนับสนุนหากการเรียกใช้ซ้ำล้มเหลว

- คำเตือน - คีย์การเข้ารหัสลับของนโยบายองค์กรทำงานอยู่ และหนึ่งในข้อมูลของบริการยังคงถูกเข้ารหัสลับด้วยคีย์ที่ Microsoft จัดการ เรียนรู้เพิ่มเติม: ข้อความแสดงคำเตือนของแอปพลิเคชัน Power Automate CMK

คุณสามารถเรียกใช้ตัวเลือก เพิ่มสภาพแวดล้อม อีกครั้งสำหรับสภาพแวดล้อมที่มีสถานะการเข้ารหัสลับ ล้มเหลว

ตรวจสอบสถานะการเข้ารหัสลับจากหน้าประวัติสภาพแวดล้อม

คุณสามารถดู ประวัติสภาพแวดล้อม

ลงชื่อเข้าใช้ใน ศูนย์จัดการ Power Platform

เลือก สภาพแวดล้อม ในบานหน้าต่างนำทาง และจากนั้นเลือกสภาพแวดล้อมจากรายการ

บนแถบคำสั่ง เลือก ประวัติ

ค้นหาประวัติสำหรับ อัปเดตคีย์ที่จัดการโดยลูกค้า

หมายเหตุ

สถานะ แสดง กำลังทำงาน เมื่อการเข้ารหัสลับอยู่ระหว่างดำเนินการ โดยจะแสดง สำเร็จ เมื่อการเข้ารหัสลับเสร็จสมบูรณ์ สถานะจะแสดงเป็น ล้มเหลว เมื่อเกิดปัญหากับบริการใดบริการหนึ่งที่ไม่สามารถใช้คีย์การเข้ารหัสลับได้

สถานะ ล้มเหลว อาจเป็น คำเตือน และคุณไม่จำเป็นต้องเรียกใช้ตัวเลือก เพิ่มสภาพแวดล้อม อีกครั้ง คุณสามารถยืนยันได้ว่าเป็น คำเตือน หรือไม่

เปลี่ยนคีย์การเข้ารหัสของสภาพแวดล้อมด้วยนโยบายและคีย์องค์กรใหม่

หากต้องการเปลี่ยนคีย์การเข้ารหัสลับ ให้สร้างคีย์ใหม่และนโยบายองค์กรใหม่ จากนั้นคุณสามารถเปลี่ยนนโยบายองค์กรโดยการนำสภาพแวดล้อมออกและจากนั้นเพิ่มสภาพแวดล้อมไปยังนโยบายองค์กรใหม่ ระบบจะหยุดทำงานสองครั้งเมื่อเปลี่ยนเป็นนโยบายองค์กรใหม่ - 1) เพื่อเปลี่ยนการเข้ารหัสลับเป็นคีย์ที่ Microsoft จัดการ และ 2) เพื่อใช้นโยบายองค์กรใหม่

เคล็ดลับ

หากต้องการหมุนเวียนคีย์การเข้ารหัสลับ เราขอแนะนำให้ใช้ เวอร์ชันใหม่ ของ Key Vault หรือตั้งค่า นโยบายการหมุนเวียน

- ใน พอร์ทัล Azure ให้สร้างคีย์ใหม่และนโยบายองค์กรใหม่ ข้อมูลเพิ่มเติม: สร้างคีย์การเข้ารหัสลับและให้สิทธิ์การเข้าถึง และ สร้างนโยบายองค์กร

- เมื่อสร้างคีย์ใหม่และนโยบายองค์กรแล้ว ให้ไปที่ นโยบาย>นโยบายองค์กร

- เลือกแท็บ สภาพแวดล้อมที่มีนโยบาย จากนั้นค้นหาสภาพแวดล้อมที่คุณต้องการลบออกจากคีย์ที่จัดการโดยลูกค้า

- เลือกแท็บ นโยบายทั้งหมด เลือกสภาพแวดล้อมที่คุณยืนยันในขั้นตอนที่ 2 แล้วเลือก แก้ไขนโยบาย บนแถบคำสั่ง

- เลือก นำสภาพแวดล้อมออก บนแถบคำสั่ง ให้เลือกสภาพแวดล้อมที่คุณต้องการลบออก และจากนั้นเลือก ดำเนินการต่อ

- เลือก บันทึก

- ทำซ้ำขั้นตอนที่ 2-6 จนกว่าสภาพแวดล้อมทั้งหมดในนโยบายองค์กรจะถูกเอาออก

สำคัญ

สภาพแวดล้อมจะถูกปิดใช้งานเมื่อถูกลบออกจากนโยบายองค์กรเพื่อเปลี่ยนการเข้ารหัสลับข้อมูลกลับเป็นคีย์ที่จัดการโดย Microsoft อย่าลบหรือปิดใช้งานคีย์ ลบหรือปิดใช้งาน Key Vault หรือลบสิทธิ์ของนโยบายองค์กรที่ใช้กับ Key Vault การเข้าถึงคีย์และ Key Vault จำเป็นต่อการสนับสนุนการคืนค่าฐานข้อมูล คุณสามารถลบและเอาสิทธิ์ของนโยบายองค์กรออกได้หลังจาก 30 วัน

- เมื่อลบสภาพแวดล้อมทั้งหมดแล้ว จากศูนย์การจัดการ Power Platform ให้ไปที่ นโยบายองค์กร

- เลือกนโยบายองค์กรใหม่ จากนั้นเลือก แก้ไขนโยบาย

- เลือก เพิ่มสภาพแวดล้อม และจากนั้นเลือกสภาพแวดล้อมที่คุณต้องการเพิ่ม และจากนั้นเลือก ดำเนินการต่อ

สำคัญ

สภาพแวดล้อมจะถูกปิดใช้งานเมื่อมีการเพิ่มในนโยบายองค์กรใหม่

หมุนเวียนคีย์การเข้ารหัสลับของสภาพแวดล้อมด้วยคีย์เวอร์ชันใหม่

คุณสมารถเปลี่ยนคีย์การเข้ารหัสของสภาพแวดล้อม โดยการสร้างเวอร์ชันคีย์ใหม่ เมื่อคุณสร้างเวอร์ชันคีย์ใหม่ เวอร์ชันคีย์ใหม่จะถูกเปิดใช้งานโดยอัตโนมัติ ทรัพยากรพื้นที่จัดเก็บข้อมูลทั้งหมดตรวจพบเวอร์ชันคีย์ใหม่ และเริ่มนำไปใช้เพื่อเข้ารหัสข้อมูลของคุณ

เมื่อคุณแก้ไขคีย์หรือเวอร์ชันคีย์ การป้องกันคีย์การเข้ารหัสรูทจะเปลี่ยนไป แต่ข้อมูลในพื้นที่จัดเก็บข้อมูลจะยังคงถูกเข้ารหัสด้วยคีย์ของคุณเสมอ คุณไม่จำเป็นต้องดำเนินการใดๆ อีกต่อไปเพื่อให้แน่ใจว่าข้อมูลของคุณจะได้รับการปกป้อง การหมุนเวียนเวอร์ชันคีย์ไม่ส่งผลต่อประสิทธิภาพการทำงาน ไม่มีการหยุดทำงานที่เกี่ยวข้องกับการหมุนเวียนเวอร์ชันคีย์ ผู้ให้บริการทรัพยากรทั้งหมดอาจใช้เวลา 24 ชั่วโมงจึงจะใช้เวอร์ชันคีย์ใหม่ในเบื้องหลัง คีย์เวอร์ชันก่อนหน้า ต้องไม่ถูกปิดใช้งาน เนื่องจากจำเป็นสำหรับบริการที่จะใช้สำหรับการเข้ารหัสซ้ำและเพื่อรองรับการคืนค่าฐานข้อมูล

หากต้องการหมุนเวียนคีย์เข้ารหัสโดยการสร้างเวอร์ชันคีย์ใหม่ ให้ใช้ขั้นตอนต่อไปนี้

- ไปที่ พอร์ทัล Azure>Key Vaults และค้นหา Key Vault ที่คุณต้องการสร้างเวอร์ชันคีย์ใหม่

- นำทางไปยัง คีย์

- เลือกคีย์ปัจจุบันที่เปิดใช้งาน

- เลือก + เวอร์ชันใหม่

- การตั้งค่า เปิดใช้งาน มีค่าเริ่มต้นเป็น ใช่ ซึ่งหมายความว่าเวอร์ชันคีย์ใหม่จะถูกเปิดใช้งานโดยอัตโนมัติเมื่อมีการสร้าง

- เลือก สร้าง

เคล็ดลับ

เพื่อให้เป็นไปตามนโยบายการหมุนเวียนคีย์ คุณสามารถหมุนเวียนคีย์การเข้ารหัสลับได้โดยใช้ นโยบายการหมุนเวียน คุณสามารถกำหนดค่านโยบายการหมุนเวียนหรือหมุนเวียนตามความต้องการได้โดยการเรียกใช้ หมุนเวียนทันที

สำคัญ

เวอร์ชันคีย์ใหม่จะหมุนโดยอัตโนมัติในเบื้องหลัง และไม่จำเป็นต้องดำเนินการใดๆ โดยผู้ดูแลระบบ Power Platform สิ่งสำคัญคือต้องไม่ปิดใช้งานหรือลบคีย์เวอร์ชันก่อนหน้าเป็นเวลาอย่างน้อย 28 วันเพื่อรองรับการกู้คืนฐานข้อมูล การปิดใช้งานหรือการลบคีย์เวอร์ชันก่อนหน้าเร็วเกินไปอาจทำให้สภาพแวดล้อมของคุณออฟไลน์ได้

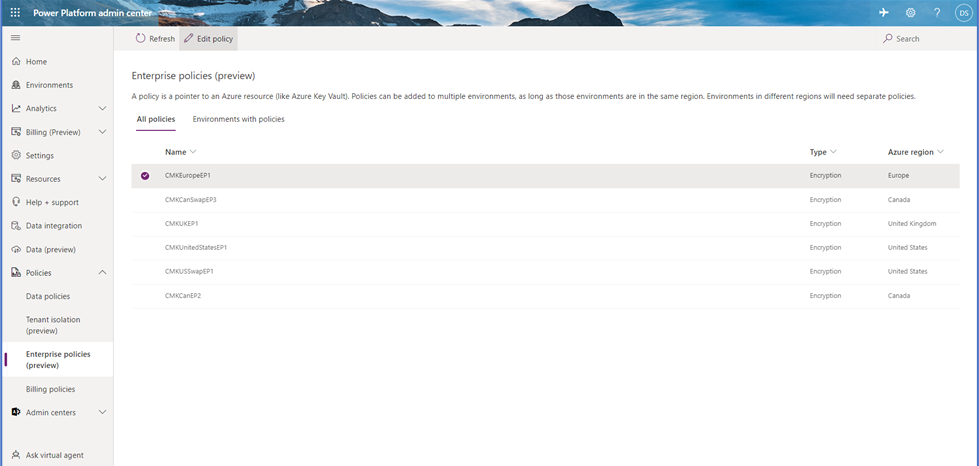

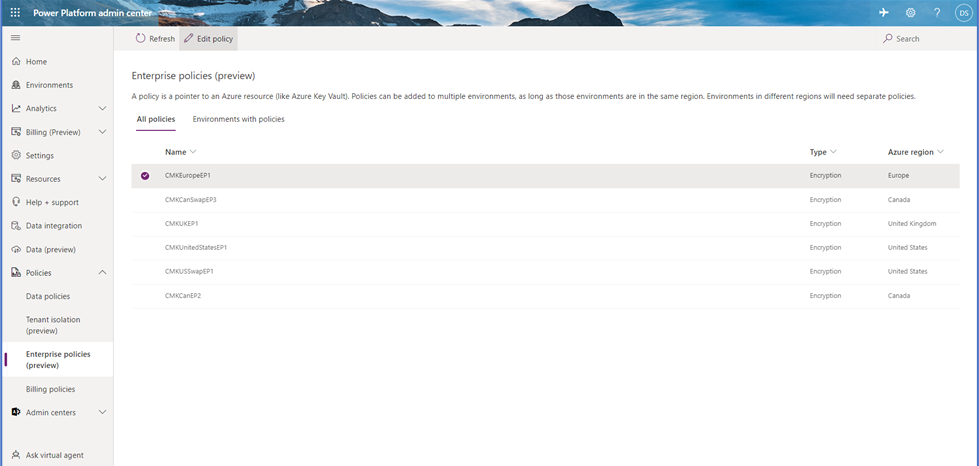

ดูรายการสภาพแวดล้อมที่เข้ารหัส

- ลงชื่อเข้าใช้ ศูนย์การจัดการ Power Platform และไปที่ นโยบาย>นโยบายองค์กร

- ในหน้า นโยบายขององค์กร ให้เลือกแท็บ สภาพแวดล้อมที่มีนโยบาย รายการสภาพแวดล้อมที่เพิ่มเข้ากับนโยบายองค์กรจะแสดงขึ้น

หมายเหตุ

อาจมีสถานการณ์ที่ สถานะสภาพแวดล้อม หรือ สถานะการเข้ารหัสลับ แสดงสถานะเป็น ล้มเหลว เมื่อเกิดเหตุการณ์นี้ขึ้น คุณสามารถลองเรียกใช้การดำเนินการ เพิ่มสภาพแวดล้อม อีกครั้ง หรือส่งคำขอรับการสนับสนุนไปยัง Microsoft เพื่อขอความช่วยเหลือ

การดำเนินการฐานข้อมูลสภาพแวดล้อม

ผู้เช่าลูกค้าสามารถมีสภาพแวดล้อมที่มีการเข้ารหัสลับโดยใช้คีย์และสภาพแวดล้อมที่มีการจัดการของ Microsoft ที่ถูกเข้ารหัสลับด้วยคีย์ที่จัดการลูกค้า เพื่อรักษาความสมบูรณ์ของข้อมูลและการปกป้องข้อมูล ตัวควบคุมต่อไปนี้จะพร้อมใช้งานเมื่อจัดการการดำเนินการฐานข้อมูลสภาพแวดล้อม

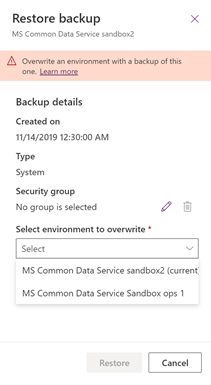

คืนค่า สภาพแวดล้อมในการเขียนทับ (การคืนค่าสู่สภาพแวดล้อม) ถูกจำกัด ให้อยู่ในสภาพแวดล้อมเดียวกันกับการสำรองข้อมูลที่นำมาจาก หรือไปยังสภาพแวดล้อมอื่นที่เข้ารหัสลับด้วยคีย์ที่มีการจัดการลูกค้าเดียวกัน

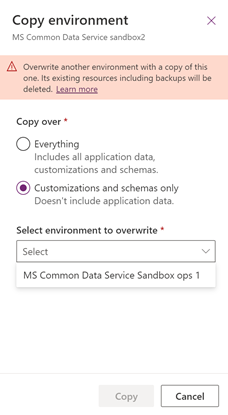

สำเนา สภาพแวดล้อมที่จะเขียนทับ (คัดลอกไปยังสภาพแวดล้อม) ถูกจำกัดไปยังสภาพแวดล้อมอื่นที่ถูกเข้ารหัสด้วยคีย์ที่มีการจัดการลูกค้าเดียวกัน

หมายเหตุ

หากสภาพแวดล้อมการตรวจสอบของฝ่ายสนับสนุนถูกสร้างขึ้นเพื่อแก้ไขปัญหาการสนับสนุนในสภาพแวดล้อมที่มีการจัดการลูกค้า คีย์การเข้ารหัสลับสำหรับสภาพแวดล้อมการตรวจสอบของฝ่ายสนับสนุนจะต้องเปลี่ยนเป็นคีย์ที่มีการจัดการลูกค้าก่อนที่จะสามารถดำเนินการคัดลอกสภาพแวดล้อมได้

รีเซ็ต ข้อมูลที่เข้ารหัสลับของสภาพแวดล้อมจะถูกลบซึ่งรวมถึงการสำรองข้อมูล หลังจากตั้งค่าสภาพแวดล้อมใหม่ การเข้ารหัสลับสภาพแวดล้อมจะเปลี่ยนกลับเป็นคีย์ที่มีการจัดการของ Microsoft