Principer för att tillåta gäståtkomst och extern B2B-användaråtkomst

I den här artikeln beskrivs hur du justerar de rekommenderade nollförtroendeprinciperna för identitets- och enhetsåtkomst för att tillåta åtkomst för gäster och externa användare som har ett B2B-konto (Microsoft Entra Business-to-Business). Den här vägledningen bygger på vanliga principer för identitets- och enhetsåtkomst.

Dessa rekommendationer är utformade för att tillämpas på startpunktens skyddsnivå. Men du kan också justera rekommendationerna baserat på dina specifika behov för företagsanpassade och specialiserade säkerhetsskydd.

Att tillhandahålla en sökväg för B2B-konton att autentisera sig hos din Microsoft Entra-organisation ger inte dessa konton åtkomst till hela miljön. B2B-användare och deras konton har åtkomst till tjänster och resurser (till exempel filer) som anges av principen för villkorsstyrd åtkomst.

Uppdatera vanliga principer för att tillåta och skydda gäster och extern användaråtkomst

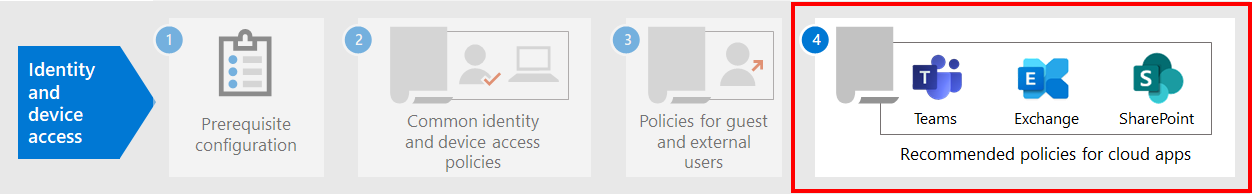

Det här diagrammet visar vilka principer som ska läggas till eller uppdateras bland vanliga principer för identitets- och enhetsåtkomst för B2B-gäst och extern användaråtkomst:

I följande tabell visas de principer som du behöver för att skapa och uppdatera. Vanliga principer länkar till de associerade konfigurationsinstruktionerna i Vanliga principer för identitets- och enhetsåtkomst.

| Skyddsnivå | Politik | Mer information |

|---|---|---|

| startpunkt | Kräv MFA alltid för gäster och externa användare | Skapa den här nya principen och konfigurera följande inställningar:

|

| Kräv MFA när inloggningsrisken är medelhög eller hög | Ändra den här principen för att exkludera gäster och externa användare. |

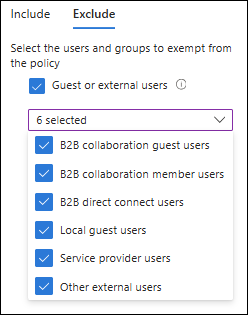

Om du vill undanta gäster och externa användare från principer för villkorsstyrd åtkomst går du till Tilldelningar>Användare>Exkludera>Välj användare och grupper: Välj Gäst eller externa användareoch välj sedan alla tillgängliga användartyper:

- B2B-samarbetsgästanvändare

- B2B-samarbetsmedlemsanvändare

- B2B-direktanslutningsanvändare

- Lokala gästanvändare

- tjänstleverantörsanvändare

- Andra externa användare

Mer information

Gäster och extern användaråtkomst med Microsoft Teams

Microsoft Teams definierar följande användare:

- gäståtkomst använder ett Microsoft Entra B2B-konto som kan läggas till som medlem i ett team och som har åtkomst till teamets kommunikation och resurser.

- extern åtkomst är för en extern användare som inte har ett B2B-konto. Extern användaråtkomst omfattar inbjudningar, samtal, chattar och möten, men inkluderar inte gruppmedlemskap och åtkomst till teamets resurser.

Mer information finns i Jämför extern åtkomst och gäståtkomst i Teams.

Mer information om hur du skyddar principer för identitets- och enhetsåtkomst för Teams finns i Principrekommendationer för att skydda Teams chattar, grupper och filer.

Kräv MFA alltid för gästanvändare och externa användare

Den här principen kräver att gäster registrerar sig för MFA i din organisation, oavsett om de är registrerade för MFA i sin hemorganisation. Gäster och externa användare i din organisation måste använda MFA för varje begäran om åtkomst till resurser.

Exkludering av gäster och externa användare från riskbaserad MFA

Organisationer kan tillämpa riskbaserade principer för B2B-användare som använder Microsoft Entra ID Protection, men det finns begränsningar i en resurskatalog eftersom deras identitet finns i deras hemkatalog. På grund av dessa begränsningar rekommenderar vi att du undantar gäster från riskbaserade MFA-principer och kräver att dessa användare alltid använder MFA.

Mer information finns i begränsningar för ID-skydd för B2B-samarbetsanvändare.

Exkludering av gäster och externa användare från enhetshantering

Endast en organisation kan hantera en enhet. Om du inte utesluter gäster och externa användare från principer som kräver enhetsefterlevnad blockerar dessa principer dessa användare.

Nästa steg

Konfigurera principer för villkorlig åtkomst för: