Principrekommendationer för att skydda e-post

Den här artikeln beskriver hur du skyddar e-post- och e-postklienter i molnet genom att implementera de rekommenderade nollförtroendeprinciperna för identitets- och enhetsåtkomst. Det här skyddet kräver e-postklienter och enheter som stöder modern autentisering och villkorsstyrd åtkomst. Den här vägledningen bygger på Vanliga principer för identitets- och enhetsåtkomst och innehåller även ytterligare rekommendationer.

Dessa rekommendationer baseras på tre olika nivåer av säkerhet och skydd som kan tillämpas baserat på dina behovs kornighet: startpunkt, enterpriseoch specialiserad säkerhet. Du kan lära dig mer om dessa säkerhetsnivåer och de rekommenderade klientoperativsystemen i rekommenderade säkerhetsprinciper och konfigurationer introduktion.

Dessa rekommendationer kräver att moderna e-postklienter används på mobila enheter. Outlook för iOS och Android stöder de bästa funktionerna i Microsoft 365. Säkerhetsfunktionerna i Outlook för iOS och Android stöder mobil användning och fungerar tillsammans med andra Microsoft-molnsäkerhetsfunktioner. Mer information finns i vanliga frågor och svar om Outlook för iOS och Android.

Uppdatera vanliga principer för att inkludera e-post

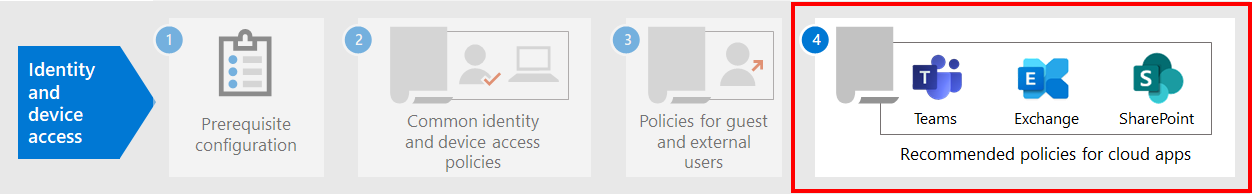

För att skydda e-post illustrerar följande diagram vilka principer som ska uppdateras från vanliga principer för identitets- och enhetsåtkomst.

Observera tillägget av en ny princip för Exchange Online för att blockera ActiveSync-klienter. Den här principen tvingar fram användning av Outlook för iOS och Android på mobila enheter.

Om du inkluderade Exchange Online och Outlook i omfånget för principerna när du konfigurerade dem behöver du bara skapa den nya principen för att blockera ActiveSync-klienter. Granska principerna som anges i följande tabell och gör de rekommenderade tilläggen för e-post eller bekräfta att de här inställningarna redan ingår. Varje princip länkar till de associerade konfigurationsinstruktionerna i Vanliga principer för identitets- och enhetsåtkomst.

| Skyddsnivå | Politik | Mer information |

|---|---|---|

| startpunkt | Kräv MFA när inloggningsrisken är medelhög eller hög | Inkludera Exchange Online i tilldelningen av molnappar. |

| Blockera klienter som inte stöder modern autentisering | Inkludera Exchange Online i tilldelningen av molnappar. | |

| Tillämpa APP-dataskyddsprinciper | Se till att Outlook ingår i listan över appar. Se till att uppdatera principen för varje plattform (iOS, Android, Windows). | |

| Kräv godkända appar eller appskyddsprinciper | Ta med Exchange Online i listan över molnappar. | |

| Kontrollera att automatisk vidarebefordran av e-post till externa mottagare är inaktiverad | Som standard blockerar standardprincipen för utgående skräppost automatisk vidarebefordran av extern e-post, men administratörer kan ändra inställningen. | |

| Blockera Exchange ActiveSync-klienter | Lägg till den här nya principen. | |

| Enterprise | Kräv MFA när inloggningsrisken är låg, medelhögeller hög | Inkludera Exchange Online i tilldelningen av molnappar. |

| Kräv kompatibla datorer och mobila enheter | Ta med Exchange Online i listan över molnappar. | |

| Specialiserad säkerhet | Alltid kräva MFA | Inkludera Exchange Online i tilldelningen av molnappar. |

Kontrollera att automatisk vidarebefordran av e-post till externa mottagare är inaktiverad

Som standard blockerar utgående skräppostprinciper i Exchange Online Protection (EOP) automatisk vidarebefordran av e-post till externa mottagare genom regler för inkorgen eller genom vidarebefordran av postlådor (kallas även SMTP-vidarebefordran). Mer information finns i Styra automatisk vidarebefordran av extern e-post i Microsoft 365.

I alla principer för utgående skräppost, kontrollera att värdet på inställningen för regler för automatisk vidarebefordran är Automatisk – Systemkontrollerad eller Av – Vidarebefordran avstängd (båda värdena blockerar automatisk vidarebefordran av extern e-post). En standardprincip gäller för alla användare och administratörer kan skapa anpassade principer som gäller för specifika användargrupper. Mer information finns i Konfigurera principer för utgående skräppost i EOP.

Blockera Exchange ActiveSync-klienter

Exchange ActiveSync synkroniserar e-post- och kalenderdata på stationära och mobila enheter.

För mobila enheter blockeras följande klienter baserat på principen för villkorsstyrd åtkomst som skapats i Kräv godkända appar eller appskyddsprinciper:

- ActiveSync-klienter som använder grundläggande autentisering.

- ActiveSync-klienter som stöder modern autentisering, men inte Intune-appskyddsprinciper.

- Enheter som stöder Intune-appskyddsprinciper men som inte definieras i principen.

Om du vill blockera ActiveSync-anslutningar som använder grundläggande autentisering på andra typer av enheter (till exempel datorer) följer du stegen i Blockera Exchange ActiveSync på alla enheter.

Begränsa åtkomsten till e-postbilagor i Outlook på webben och nya Outlook för Windows

Du kan begränsa användare på ohanterade enheter från att ladda ned e-postbilagor i Outlook på webben (kallades tidigare Outlook Web App eller OWA) och i nya Outlook för Windows. Användare kan visa och redigera dessa filer med hjälp av Office Online utan att läcka och lagra filerna på enheten. Du kan också blockera användare från att ens se bifogade filer i Outlook på webben och nya Outlook för Windows på ohanterade enheter.

Du tillämpar dessa begränsningar med hjälp av Outlook på webben-policyer i Exchange Online. Varje Microsoft 365-organisation med Exchange Online-postlådor har en inbyggd standardpolicy för Outlook på webben som heter OwaMailboxPolicy-Default. Som standard tillämpas den här principen på alla användare. Administratörer kan också skapa anpassade principer som gäller för specifika användargrupper.

Här följer stegen för att begränsa åtkomsten till e-postbilagor:

Kör följande kommando för att se de tillgängliga principerna för Outlook-postlådor på webben:

Get-OwaMailboxPolicy | Format-Table Name,ConditionalAccessPolicyOm du vill tillåta visning men inte ladda ned bifogade filer ersätter du <PolicyName> med namnet på den berörda principen och kör sedan följande kommando:

Set-OwaMailboxPolicy -Identity "<PolicyName>" -ConditionalAccessPolicy ReadOnlyTill exempel:

Set-OwaMailboxPolicy -Identity "OwaMailboxPolicy-Default" -ConditionalAccessPolicy ReadOnlyOm du vill blockera visning av bifogade filer ersätter du <PolicyName> med namnet på den berörda principen och kör sedan följande kommando:

Set-OwaMailboxPolicy -Identity "<PolicyName>" -ConditionalAccessPolicy ReadOnlyPlusAttachmentsBlockedTill exempel:

Set-OwaMailboxPolicy -Identity "OwaMailboxPolicy-Default" -ConditionalAccessPolicy ReadOnlyPlusAttachmentsBlockedPå sidan villkorlig åtkomst | Översikt i administrationscentret för Microsoft Entra på https://entra.microsoft.com/#view/Microsoft_AAD_ConditionalAccess/ConditionalAccessBlade/~/Overview, , skapa en ny princip för villkorlig åtkomst med följande inställningar:

Tilldelningar avsnitt:

- Användare: Välj lämpliga användare och grupper som ska inkluderas och exkluderas på flikarna Inkludera och Exkludera.

- Målresurser: Välj vad den här principen gäller för>resurser (tidigare molnappar)>fliken Inkludera>Välj resurser>Välj> hitta och välj Office 365 Exchange Online.

Avsnittet Åtkomstkontroller: Session> välj Använd app-tillämpliga begränsningar.

Aktivera princip, avsnitt: Välj På.

Kräv Outlook för iOS och Android på mobila enheter

Om du vill kräva åtkomst till företagsdata i Outlook för iOS och Android behöver du en princip för villkorsstyrd åtkomst som riktar sig till dessa potentiella användare.

Följ stegen för att konfigurera den här principen i Hantera samarbetsåtkomst för meddelanden med hjälp av Outlook för iOS och Android.

Konfigurera meddelandekryptering

Med Microsoft Purview-meddelandekryptering, som använder skyddsfunktioner i Azure Information Protection, kan din organisation enkelt dela skyddad e-post med vem som helst på valfri enhet. Användare kan skicka och ta emot skyddade meddelanden med andra organisationer som använder Microsoft 365, Outlook.com, Gmail och andra e-posttjänster.

Mer information finns i Konfigurera meddelandekryptering.

Nästa steg

Konfigurera principer för villkorlig åtkomst för: