Nolltillit distribution för teknikpelare

Eftersom din organisation kanske redan har delar av Nolltillit skydd som redan finns, innehåller den här dokumentationsuppsättningen konceptuell information för att komma igång och distributionsplaner och implementeringsrekommendationer för att följa Nolltillit principer från slutpunkt till slutpunkt. Varje artikel fungerar som en checklista för distributionsmål med steg och länkar till mer information.

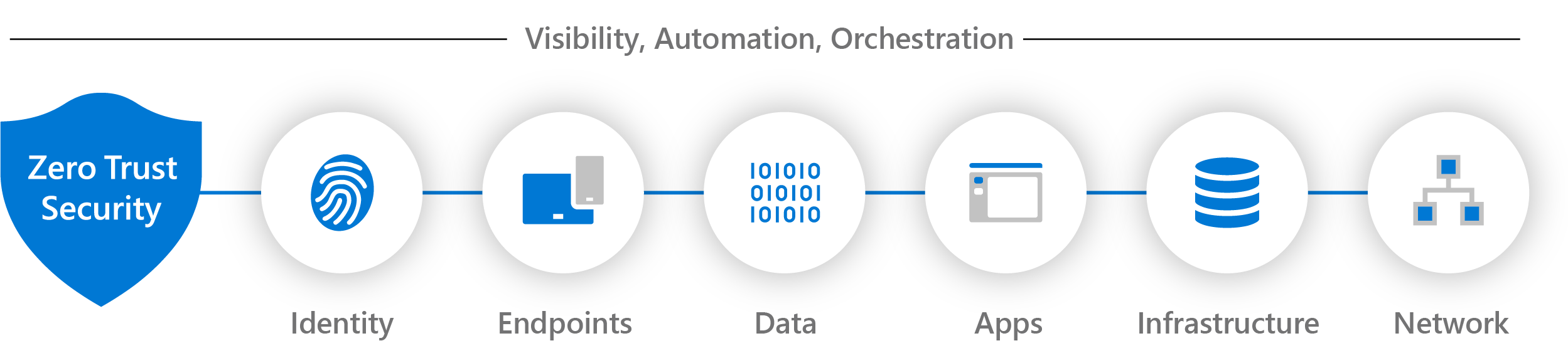

Du distribuerar Nolltillit principer i din IT-infrastruktur genom att implementera Nolltillit kontroller och tekniker i sju teknikpelare. Sex av dessa pelare är signalkällor, ett kontrollplan för verkställighet och en kritisk resurs som ska försvaras. I dessa finns den grundpelare som samlar in dessa signaler och ger synlighet för säkerhetsincidenter och automatisering och orkestrering för att svara på och minimera cybersäkerhetshot.

Följande artiklar innehåller konceptuell information och distributionsmål för dessa sju teknikpelare. Använd de här artiklarna för att utvärdera beredskapen och skapa en distributionsplan för att tillämpa Nolltillit principer.

| Teknikpelare | beskrivning |

|---|---|

Identiteter |

Identiteter – oavsett om de representerar personer, tjänster eller IoT-enheter – definierar Nolltillit kontrollplanet. När en identitet försöker komma åt en resurs kontrollerar du den identiteten med stark autentisering och ser till att åtkomsten är kompatibel och typisk för den identiteten. Följ principerna för lägsta behörighetsåtkomst. |

Slutpunkter |

När en identitet har beviljats åtkomst till en resurs kan data flöda till en mängd olika slutpunkter (enheter), från IoT-enheter till smartphones, BYOD till partnerhanterade enheter och lokala arbetsbelastningar till molnbaserade servrar. Den här mångfalden skapar en massiv attackyta. Övervaka och framtvinga enhetens hälsa och efterlevnad för säker åtkomst. |

Data |

[I slutändan skyddar säkerhetsteam data. Om möjligt bör data förbli säkra även om de lämnar enheterna, apparna, infrastrukturen och nätverken som organisationen kontrollerar. Klassificera, märka och kryptera data och begränsa åtkomsten baserat på dessa attribut. |

Apps |

Program och API:er tillhandahåller det gränssnitt som data används i. De kan vara äldre lokala arbetsbelastningar, lyfts och flyttas till molnarbetsbelastningar eller moderna SaaS-program. Använd kontroller och tekniker för att identifiera skugg-IT, säkerställa lämpliga behörigheter i appen, gateåtkomst baserat på realtidsanalys, övervaka onormalt beteende, kontrollera användaråtgärder och verifiera säkra konfigurationsalternativ. |

Infrastruktur |

Infrastruktur – oavsett om det är lokala servrar, molnbaserade virtuella datorer, containrar eller mikrotjänster – representerar en kritisk hotvektor. Utvärdera för version, konfiguration och JIT-åtkomst till härdningsskydd. Använd telemetri för att identifiera attacker och avvikelser, och blockera och flagga automatiskt riskfyllt beteende och vidta skyddsåtgärder. |

Nätverk |

Alla data nås slutligen via nätverksinfrastrukturen. Nätverkskontroller kan ge viktiga kontroller för att förbättra synligheten och förhindra att angripare rör sig i sidled i nätverket. Segmentera nätverk (och göra djupare mikrosegmentering i nätverket) och distribuera skydd mot hot i realtid, kryptering från slutpunkt till slutpunkt, övervakning och analys. |

Synlighet, automatisering och orkestrering |

I våra Nolltillit guider definierar vi metoden för att implementera en heltäckande Nolltillit metod för identiteter, slutpunkter (enheter), data, appar, infrastruktur och nätverk. Dessa aktiviteter ökar din synlighet, vilket ger dig bättre data för att fatta förtroendebeslut. När vart och ett av dessa enskilda områden genererar sina egna relevanta aviseringar behöver vi en integrerad kapacitet för att hantera den resulterande tillströmningen av data för att bättre skydda mot hot och validera förtroendet för en transaktion. |

Rekommenderad träning

| Utbildning | Fastställa de vägledande principerna och kärnkomponenterna i Nolltillit |

|---|---|

|

Använd den här utbildningsvägen för att förstå grunderna i att tillämpa Nolltillit principer på viktiga teknikpelare för identiteter, slutpunkter, programåtkomst, nätverk, infrastruktur och data. |

Ytterligare Nolltillit resurser

Använd dessa ytterligare Nolltillit resurser baserat på en dokumentationsuppsättning eller roller i din organisation.

Dokumentationsuppsättning

Följ den här tabellen för bästa Nolltillit dokumentationsuppsättningar för dina behov.

| Dokumentationsuppsättning | Hjälper dig... | Roller |

|---|---|---|

| Implementeringsramverk för fas- och stegvägledning för viktiga affärslösningar och resultat | Tillämpa Nolltillit skydd från C-sviten på IT-implementeringen. | Säkerhetsarkitekter, IT-team och projektledare |

| Nolltillit för småföretag | Tillämpa Nolltillit principer för småföretagskunder. | Kunder och partner som arbetar med Microsoft 365 för företag |

| Nolltillit Snabb moderniseringsplan (RaMP) för vägledning och checklistor för projekthantering för enkla vinster | Implementera snabbt nyckellager i Nolltillit skydd. | Säkerhetsarkitekter och IT-implementerare |

| Nolltillit distributionsplan med Microsoft 365 för stegvis och detaljerad vägledning för design och distribution | Tillämpa Nolltillit skydd på din Microsoft 365-klientorganisation. | IT-team och säkerhetspersonal |

| Nolltillit för Microsoft Copilots för stegvis och detaljerad vägledning för design och distribution | Tillämpa Nolltillit skydd på Microsoft Copilots. | IT-team och säkerhetspersonal |

| Nolltillit för Azure-tjänster för stegvis och detaljerad vägledning för design och distribution | Tillämpa Nolltillit skydd på Azure-arbetsbelastningar och -tjänster. | IT-team och säkerhetspersonal |

| Partnerintegrering med Nolltillit för designvägledning för teknikområden och specialiseringar | Tillämpa Nolltillit skydd på Microsofts partnermolnlösningar. | Partnerutvecklare, IT-team och säkerhetspersonal |

| Utveckla med hjälp av Nolltillit principer för vägledning och metodtips för programutvecklingsdesign | Tillämpa Nolltillit skydd på ditt program. | Programutvecklare |

Din roll

Följ den här tabellen för de bästa dokumentationsuppsättningarna för rollerna i din organisation.

| Roll | Dokumentationsuppsättning | Hjälper dig... |

|---|---|---|

| Säkerhetsarkitekt IT-projektledare IT-implementerare |

Implementeringsramverk för fas- och stegvägledning för viktiga affärslösningar och resultat | Tillämpa Nolltillit skydd från C-sviten på IT-implementeringen. |

| Kund eller partner för Microsoft 365 för företag | Nolltillit för småföretag | Tillämpa Nolltillit principer för småföretagskunder. |

| Säkerhetsarkitekt IT-implementerare |

Nolltillit Snabb moderniseringsplan (RaMP) för vägledning och checklistor för projekthantering för enkla vinster | Implementera snabbt nyckellager i Nolltillit skydd. |

| Medlem i ett IT- eller säkerhetsteam för Microsoft 365 | Nolltillit distributionsplan med Microsoft 365 för stegvis och detaljerad vägledning för design och distribution för Microsoft 365 | Tillämpa Nolltillit skydd på din Microsoft 365-klientorganisation. |

| Medlem i ett IT- eller säkerhetsteam för Microsoft Copilots | Nolltillit för Microsoft Copilots för stegvis och detaljerad vägledning för design och distribution | Tillämpa Nolltillit skydd på Microsoft Copilots. |

| Medlem i ett IT- eller säkerhetsteam för Azure-tjänster | Nolltillit för Azure-tjänster för stegvis och detaljerad vägledning för design och distribution | Tillämpa Nolltillit skydd på Azure-arbetsbelastningar och -tjänster. |

| Partnerutvecklare eller medlem i ett IT- eller säkerhetsteam | Partnerintegrering med Nolltillit för designvägledning för teknikområden och specialiseringar | Tillämpa Nolltillit skydd på Microsofts partnermolnlösningar. |

| Programutvecklare | Utveckla med hjälp av Nolltillit principer för vägledning och metodtips för programutvecklingsdesign | Tillämpa Nolltillit skydd på ditt program. |