Säkra slutpunkter med Nolltillit

![]()

Bakgrund

Det moderna företaget har en otrolig mångfald av slutpunkter som har åtkomst till data. Alla slutpunkter hanteras inte eller ägs till och med av organisationen, vilket leder till olika enhetskonfigurationer och programkorrigeringsnivåer. Detta skapar en massiv attackyta och om det lämnas olöst kan åtkomst till arbetsdata från ej betrodda slutpunkter enkelt bli den svagaste länken i din Nolltillit säkerhetsstrategi.

Nolltillit följer principen "Lita aldrig på, verifiera alltid.". När det gäller slutpunkter innebär det att alltid verifiera alla slutpunkter. Det omfattar inte bara entreprenörs-, partner- och gästenheter, utan även appar och enheter som används av anställda för att få åtkomst till arbetsdata, oavsett enhetsägarskap.

I en Nolltillit metod tillämpas samma säkerhetsprinciper oavsett om enheten är företagsägd eller personligt ägd via BYOD (Bring Your Own Device), oavsett om enheten hanteras helt av IT eller om endast appar och data skyddas. Principerna gäller för alla slutpunkter, oavsett om det gäller PC, Mac, smartphone, surfplatta, bärbar eller IoT-enhet oavsett var de är anslutna, oavsett om det är det säkra företagsnätverket, hembredband eller offentligt Internet.

Viktigast av allt är att hälsotillståndet och pålitligheten för appar som körs på dessa slutpunkter påverkar din säkerhetsstatus. Du måste förhindra att företagsdata läcker till ej betrodda eller okända appar eller tjänster, antingen oavsiktligt eller via skadlig avsikt.

Det finns några viktiga regler för att skydda enheter och slutpunkter i en Nolltillit modell:

Nolltillit säkerhetsprinciper tillämpas centralt via molnet och omfattar slutpunktssäkerhet, enhetskonfiguration, appskydd, enhetsefterlevnad och riskstatus.

Plattformen samt de appar som körs på enheterna är säkert etablerade, korrekt konfigurerade och uppdaterade.

Det finns automatiserade och snabba svar som innehåller åtkomst till företagsdata i apparna vid en säkerhetskompromiss.

Åtkomstkontrollsystemet ser till att alla principkontroller tillämpas innan data används.

Distributionsmål för slutpunkt Nolltillit

Innan de flesta organisationer påbörjar Nolltillit resa konfigureras deras slutpunktssäkerhet på följande sätt:

-

Slutpunkter är domänanslutna och hanteras med lösningar som grupprincip-objekt eller Configuration Manager. Det här är bra alternativ, men de använder inte moderna Windows 10-CSP:er eller kräver en separat molnhanteringsgateway för att betjäna molnbaserade enheter.

-

Slutpunkter måste finnas i ett företagsnätverk för att få åtkomst till data. Det kan innebära att enheterna måste vara fysiskt på plats för att få åtkomst till företagsnätverket, eller att de kräver VPN-åtkomst, vilket ökar risken för att en komprometterad enhet kan komma åt känsliga företagsresurser.

|

När du implementerar ett Nolltillit ramverk från slutpunkt till slutpunkt för att skydda slutpunkter rekommenderar vi att du först fokuserar på dessa inledande distributionsmål: |

|

|

|

I. Slutpunkter registreras med molnidentitetsprovidrar. För att kunna övervaka säkerhet och risker över flera slutpunkter som används av en person behöver du insyn i alla enheter och åtkomstpunkter som kan komma åt dina resurser. II. Åtkomst beviljas endast till molnhanterade och kompatibla slutpunkter och appar. Ange efterlevnadsregler för att säkerställa att enheterna uppfyller minimikraven för säkerhet innan åtkomst beviljas. Ange även reparationsregler för inkompatibla enheter så att användarna vet hur de ska lösa problemet. III. Principer för dataförlustskydd (DLP) tillämpas för företagsenheter och BYOD. Kontrollera vad användaren kan göra med data när de har åtkomst. Du kan till exempel begränsa filbesparingen till ej betrodda platser (till exempel lokal disk) eller begränsa delning av kopiera och klistra in med en konsumentkommunikationsapp eller chattapp för att skydda data. |

|

När dessa har slutförts fokuserar du på dessa ytterligare distributionsmål: |

|

|

|

IV. Identifiering av slutpunktshot används för att övervaka enhetsrisker. Använd en enda fönsterruta för att hantera alla slutpunkter på ett konsekvent sätt och använd ett SIEM för att dirigera slutpunktsloggar och transaktioner så att du får färre, men åtgärdsbara, aviseringar. V. Åtkomstkontroll är gated på slutpunktsrisk för både företagsenheter och BYOD. Integrera data från Microsoft Defender för Endpoint eller andra MTD-leverantörer (Mobile Threat Defense) som informationskälla för enhetsefterlevnadsprinciper och regler för villkorsstyrd åtkomst för enheter. Enhetsrisken påverkar sedan direkt vilka resurser som ska vara tillgängliga för användaren av enheten. |

Distributionsguide för slutpunkt Nolltillit

Den här guiden beskriver de steg som krävs för att skydda dina enheter enligt principerna i ett Nolltillit säkerhetsramverk.

|

|

Initiala distributionsmål |

I. Slutpunkter registreras med en molnidentitetsprovidrar

För att begränsa riskexponeringen måste du övervaka varje slutpunkt för att säkerställa att var och en har en betrodd identitet, säkerhetsprinciper tillämpas och risknivån för sådant som skadlig kod eller dataexfiltrering har mätts, åtgärdats eller bedömts vara acceptabel.

När en enhet har registrerats kan användarna komma åt organisationens begränsade resurser med hjälp av företagets användarnamn och lösenord för att logga in (eller Windows Hello för företag).

Registrera företagsenheter med Microsoft Entra-ID

Följ de här stegen:

Nya Windows 10-enheter

Starta den nya enheten och starta OOBE-processen (out-of-box-experience).

På skärmen Logga in med Microsoft skriver du din e-postadress till arbetet eller skolan.

På skärmen Ange lösenord skriver du ditt lösenord.

På din mobila enhet godkänner du enheten så att den kan komma åt ditt konto.

Slutför OOBE-processen, inklusive att ange dina sekretessinställningar och konfigurera Windows Hello (om det behövs).

Enheten är nu ansluten till organisationens nätverk.

Befintliga Windows 10-enheter

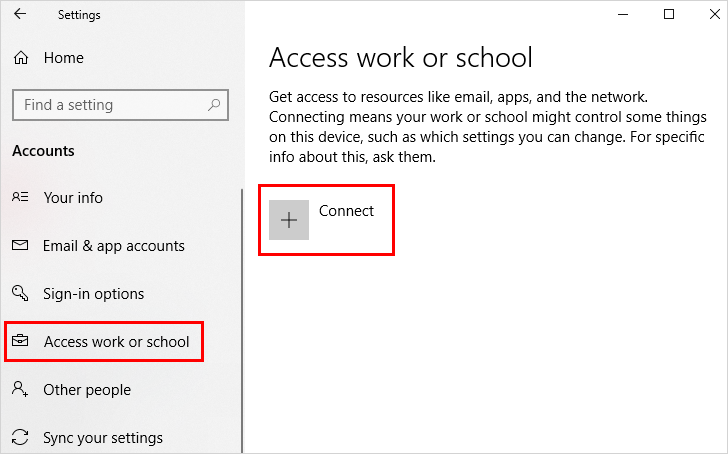

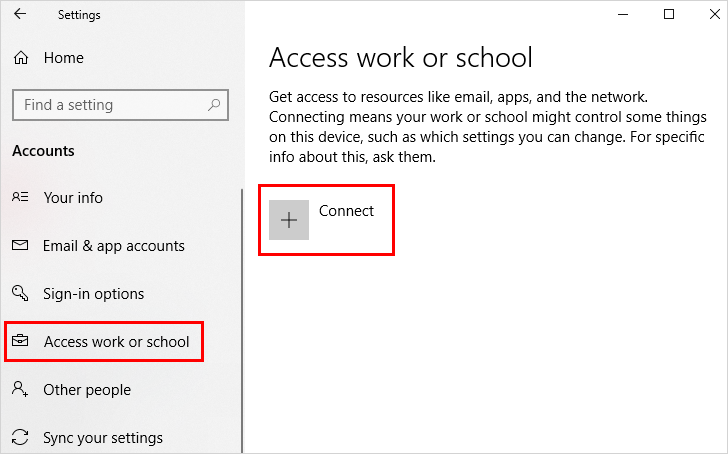

Öppna Inställningar och välj sedan Konton.

Välj Åtkomst till arbete eller skola och välj sedan Anslut.

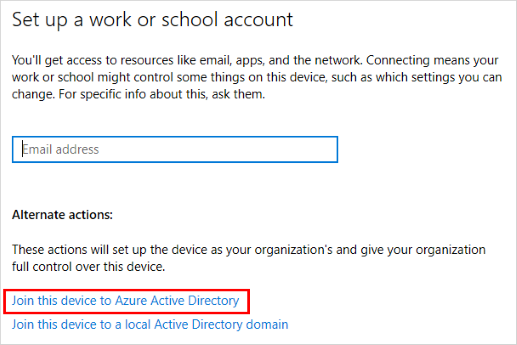

På skärmen Konfigurera ett arbets- eller skolkonto väljer du Anslut den här enheten till Microsoft Entra-ID.

På skärmen Låt oss få dig inloggad skriver du din e-postadress (till exempel alain@contoso.com) och väljer sedan Nästa.

På skärmen Ange lösenord skriver du ditt lösenord och väljer sedan Logga in.

På din mobila enhet godkänner du enheten så att den kan komma åt ditt konto.

På skärmen Kontrollera att det här är din organisation granskar du informationen för att se till att den är rätt och väljer sedan Anslut.

På skärmen Du är helt inställd klickar du på Klar.

Registrera personliga Windows-enheter med Microsoft Entra-ID

Följ de här stegen:

Öppna Inställningar och välj sedan Konton.

Välj Åtkomst till arbete eller skola och välj sedan Anslut från skärmen Åtkomst till arbete eller skola .

På skärmen Lägg till ett arbets- eller skolkonto skriver du in din e-postadress för ditt arbets- eller skolkonto och väljer sedan Nästa. Exempel: alain@contoso.com

Logga in på ditt arbets- eller skolkonto och välj sedan Logga in.

Slutför resten av registreringsprocessen, inklusive att godkänna din begäran om identitetsverifiering (om du använder tvåstegsverifiering) och konfigurera Windows Hello (om det behövs).

Aktivera och konfigurera Windows Hello för företag

Om du vill tillåta användare en alternativ inloggningsmetod som ersätter ett lösenord, till exempel PIN-kod, biometrisk autentisering eller fingeravtrycksläsare, aktiverar du Windows Hello för företag på användarnas Windows 10-enheter.

Följande Microsoft Intune- och Microsoft Entra-åtgärder slutförs i administrationscentret för Microsoft Intune:

Börja med att skapa en Windows Hello för företag registreringsprincip i Microsoft Intune.

Gå till Enhetsregistrering > > Registrera enheter > Windows-registrering > Windows Hello för företag.

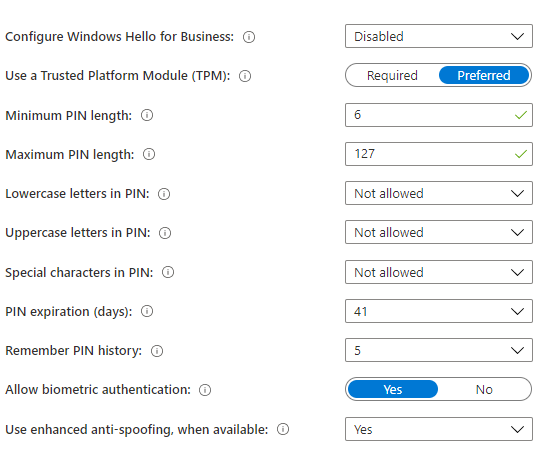

Välj bland följande alternativ för Konfigurera Windows Hello för företag:

Inaktiverat. Om du inte vill använda Windows Hello för företag väljer du den här inställningen. Om det är inaktiverat kan användarna inte etablera Windows Hello för företag förutom på Microsoft Entra-anslutna mobiltelefoner där etablering kan krävas.

Aktiverat. Välj den här inställningen om du vill konfigurera Windows Hello för företag inställningar. När du väljer Aktiverad visas ytterligare inställningar för Windows Hello.

Inte konfigurerad. Välj den här inställningen om du inte vill använda Intune för att styra Windows Hello för företag inställningar. Befintliga Windows Hello för företag inställningar på Windows 10-enheter ändras inte. Alla andra inställningar i fönstret är inte tillgängliga.

Om du har valt Aktiverad konfigurerar du de inställningar som krävs för alla registrerade Windows 10-enheter och mobila Windows 10-enheter.

Använd en TPM (Trusted Platform Module). Ett TPM-chip ger ytterligare ett lager av datasäkerhet. Välj ett av följande värden:

Obligatoriska. Endast enheter med en tillgänglig TPM kan etablera Windows Hello för företag.

Prioriterat. Enheterna försöker först använda en TPM. Om det här alternativet inte är tillgängligt kan de använda programvarukryptering.

Ange en minsta PIN-kodslängd och Maximal PIN-kodslängd. Detta konfigurerar enheter att använda de minsta och högsta PIN-kodslängderna som du anger för att säkerställa säker inloggning. Standardlängden för PIN-koden är sex tecken, men du kan framtvinga en minsta längd på fyra tecken. Den maximala PIN-kodens längd är 127 tecken.

Ange en PIN-kods giltighetstid (dagar). Det är bra att ange en förfalloperiod för en PIN-kod, varefter användarna måste ändra den. Standardvärdet är 41 dagar.

Kom ihåg PIN-historik. Begränsar återanvändning av tidigare använda PIN-koder. Som standard kan de senaste 5 PIN-koderna inte återanvändas.

Använd utökat skydd mot förfalskning när det är tillgängligt. Detta konfigurerar när funktionerna för skydd mot förfalskning i Windows Hello används på enheter som stöder det. Till exempel identifiera ett fotografi av ett ansikte i stället för ett riktigt ansikte.

Tillåt telefoninloggning. Om det här alternativet är inställt på Ja kan användarna använda ett fjärrpass för att fungera som en bärbar enhet för datorautentisering. Skrivbordsdatorn måste vara Microsoft Entra-ansluten och den tillhörande enheten måste konfigureras med en Windows Hello för företag PIN-kod.

När du har konfigurerat de här inställningarna väljer du Spara.

När du har konfigurerat de inställningar som gäller för alla registrerade Windows 10-enheter och mobila Windows 10-enheter konfigurerar du Windows Hello för företag Identity Protection-profiler för att anpassa Windows Hello för företag säkerhetsinställningar för specifika slutanvändarenheter.

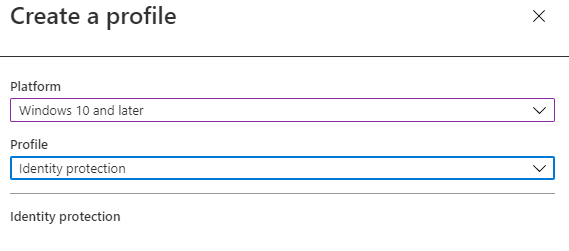

Välj Enhetskonfigurationsprofiler > > Skapa profilen > Windows 10 och senare > identitetsskydd.

Konfigurera Windows Hello för företag. Välj hur du vill konfigurera Windows Hello för företag.

Minsta PIN-kodslängd.

Gemener i PIN-kod.

Versaler i PIN-kod.

Specialtecken i PIN-kod.

PIN-kodens giltighetstid (dagar).

Kom ihåg PIN-historik.

Aktivera PIN-återställning. Tillåter att användaren använder Windows Hello för företag PIN-återställningstjänst.

Använd en TPM (Trusted Platform Module). Ett TPM-chip ger ytterligare ett lager av datasäkerhet.

Tillåt biometrisk autentisering. Möjliggör biometrisk autentisering, till exempel ansiktsigenkänning eller fingeravtryck, som ett alternativ till en PIN-kod för Windows Hello för företag. Användarna måste fortfarande konfigurera en PIN-kod om biometrisk autentisering misslyckas.

Använd utökat skydd mot förfalskning när det är tillgängligt. Konfigurerar när funktionerna för skydd mot förfalskning i Windows Hello används på enheter som stöder det (till exempel identifiera ett fotografi av ett ansikte i stället för ett riktigt ansikte).

Använd säkerhetsnycklar för inloggning. Den här inställningen är tillgänglig för enheter som kör Windows 10 version 1903 eller senare. Använd den för att hantera stöd för att använda Windows Hello-säkerhetsnycklar för inloggning.

Slutligen kan du skapa ytterligare principer för enhetsbegränsning för att ytterligare låsa företagsägda enheter.

Dricks

Lär dig mer om att implementera en nollstrategi för identiteter från slutpunkt till slutpunkt.

II. Åtkomst beviljas endast till molnhanterade och kompatibla slutpunkter och appar

När du har identiteter för alla slutpunkter som har åtkomst till företagsresurser och innan åtkomst beviljas, vill du se till att de uppfyller de minimikrav som organisationen har angett.

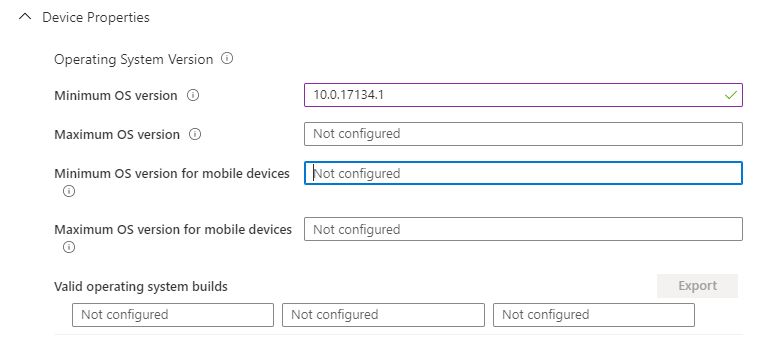

När du har upprättat efterlevnadsprinciper för åtkomst till företagsresurser till betrodda slutpunkter och mobil- och skrivbordsprogram kan alla användare komma åt organisationsdata på mobila enheter och en lägsta eller högsta operativsystemversion är installerad på alla enheter. Enheterna är inte jail-broken eller rotade.

Ange även reparationsregler för inkompatibla enheter, till exempel blockera en inkompatibel enhet eller erbjuda användaren en respitperiod för att bli kompatibel.

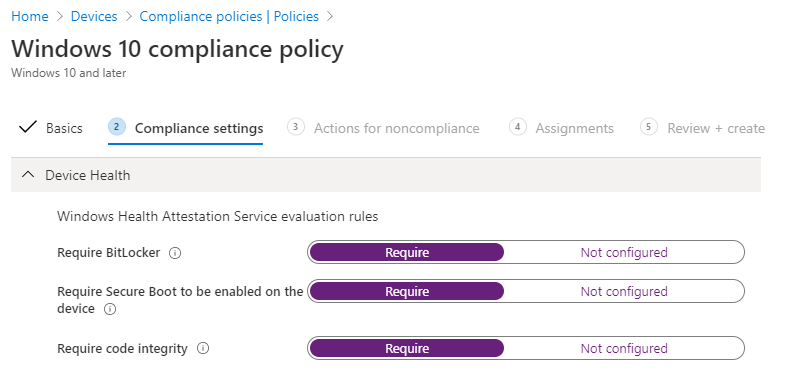

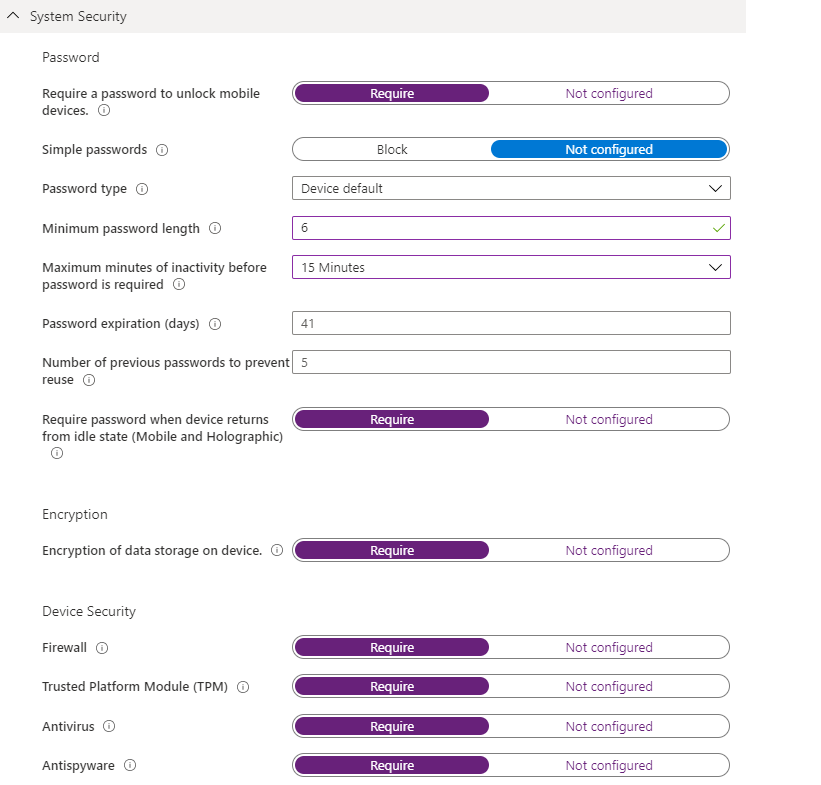

Skapa en efterlevnadsprincip med Microsoft Intune (alla plattformar)

Följ dessa steg för att skapa en efterlevnadsprincip:

Välj Enhetsefterlevnadsprinciper > > Principer > Skapa princip.

Välj en plattform för den här principen (Windows 10 används till exempel nedan).

Välj önskad enhetshälsokonfiguration.

Konfigurera minsta eller högsta enhetsegenskaper.

Konfigurera Configuration Manager-efterlevnad. Detta kräver att alla efterlevnadsutvärderingar i Configuration Manager är kompatibla och endast gäller för comanaged Windows 10-enheter. Alla Intune-enheter returnerar N/A.

Konfigurera systemsäkerhetsinställningar.

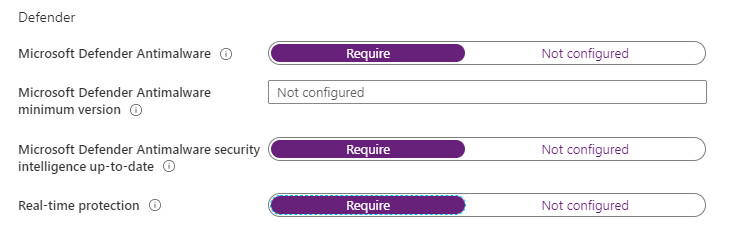

Konfigurera Microsoft Defender Antimalware.

Konfigurera den nödvändiga Microsoft Defender för Endpoint riskpoängen för datorn.

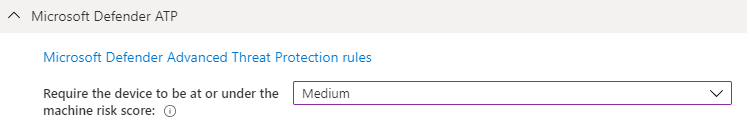

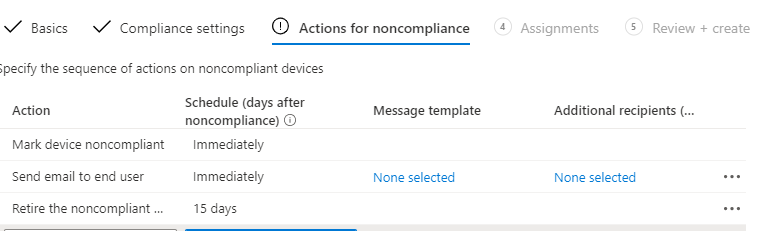

På fliken Åtgärder för inkompatibilitet anger du en sekvens med åtgärder som ska tillämpas automatiskt på enheter som inte uppfyller den här efterlevnadsprincipen.

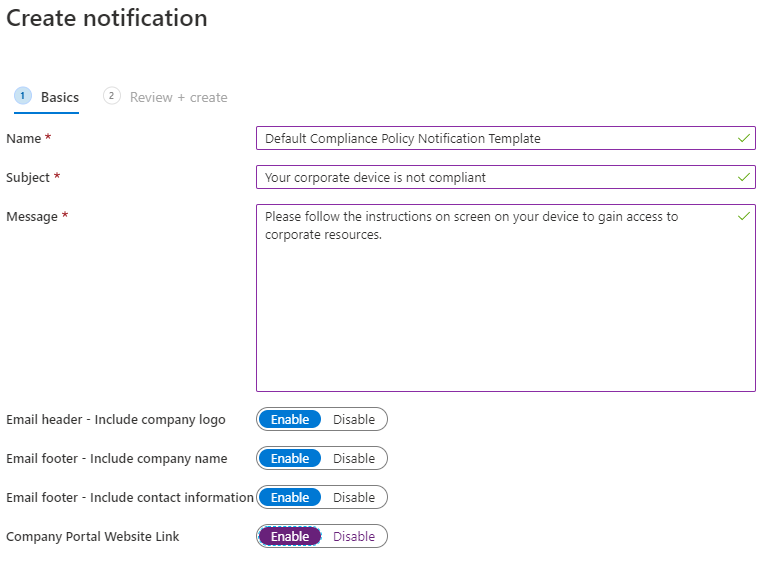

Automatisera e-postaviseringar och lägg till ytterligare åtgärder för inkompatibla enheter i Intune (alla plattformar)

När deras slutpunkter eller appar blir icke-kompatibla vägleds användarna genom självreparation. Aviseringar genereras automatiskt med ytterligare larm och automatiserade åtgärder inställda för vissa tröskelvärden. Du kan ange åtgärder för icke-efterlevnadsreparation .

Ta dessa steg:

Välj Enheter Efterlevnadsprinciper > > Meddelanden > Skapa meddelande.

Skapa en mall för meddelandemeddelanden.

Välj Principer för enhetsefterlevnad>>, välj en av dina principer och välj sedan Egenskaper.

Välj Åtgärder för inkompatibilitet > Lägg till.

Lägg till åtgärder för inkompatibilitet:

Konfigurera ett automatiserat e-postmeddelande till användare med inkompatibla enheter.

Konfigurera en åtgärd för att fjärrlåsa inkompatibla enheter.

Konfigurera en åtgärd för att automatiskt dra tillbaka en inkompatibel enhet efter ett visst antal dagar.

III. Principer för dataförlustskydd (DLP) tillämpas för företagsenheter och BYOD

När dataåtkomst har beviljats vill du styra vad användaren kan göra med data. Om en användare till exempel kommer åt ett dokument med en företagsidentitet vill du förhindra att dokumentet sparas på en oskyddad lagringsplats för konsumenter eller från att delas med en konsumentkommunikations- eller chattapp.

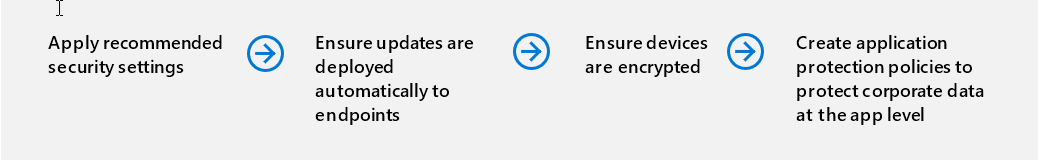

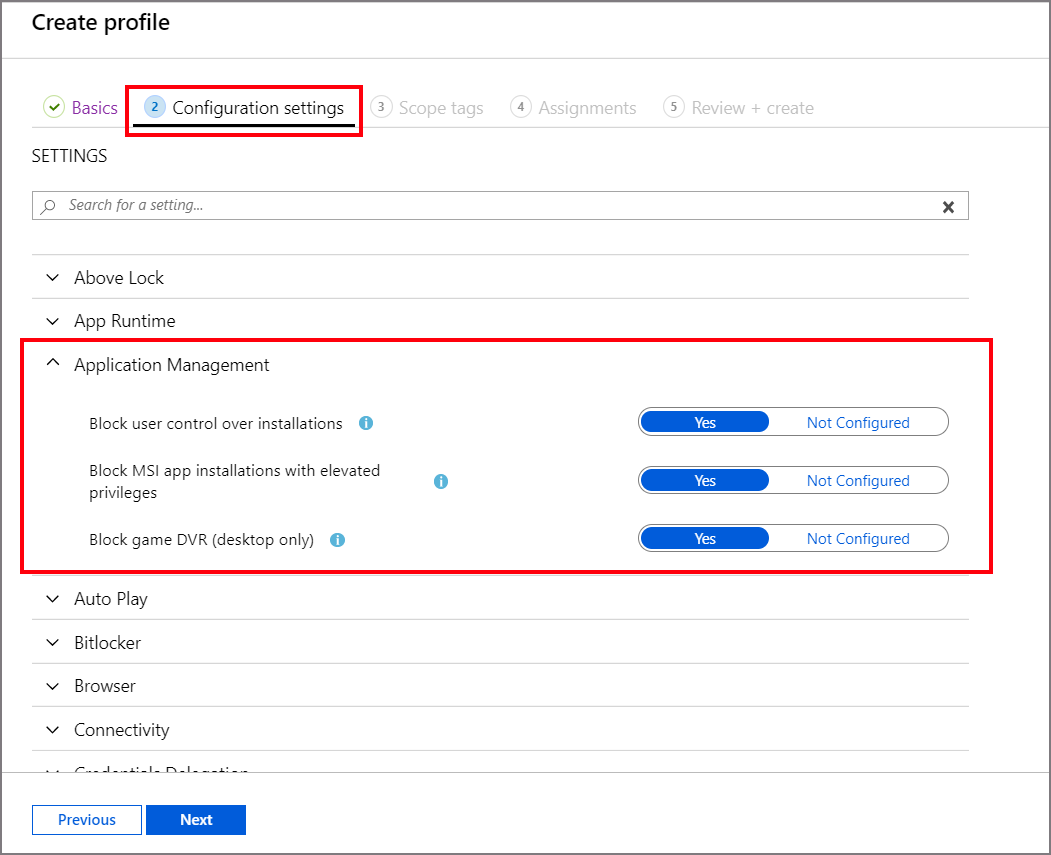

Tillämpa rekommenderade säkerhetsinställningar

Börja med att tillämpa säkerhetsinställningar som rekommenderas av Microsoft på Windows 10-enheter för att skydda företagsdata (Kräver Windows 10 1809 och senare):

Använd Intune-säkerhetsbaslinjer för att skydda dina användare och enheter. Säkerhetsbaslinjer är förkonfigurerade grupper av Windows-inställningar som hjälper dig att använda en känd grupp med inställningar och standardvärden som rekommenderas av relevanta säkerhetsteam.

Följ de här stegen:

Välj Slutpunktssäkerhet > Säkerhetsbaslinjer för att visa listan över tillgängliga baslinjer.

Välj den baslinje som du vill använda och välj sedan Skapa profil.

På fliken Konfigurationsinställningar visar du de grupper av inställningar som är tillgängliga i den baslinje som du har valt. Du kan expandera en grupp för att visa inställningarna i gruppen och standardvärdena för dessa inställningar i baslinjen. Så här hittar du specifika inställningar:

Välj en grupp för att expandera och granska de tillgängliga inställningarna.

Använd sökfältet och ange nyckelord som filtrerar vyn så att endast de grupper som innehåller dina sökvillkor visas.

Konfigurera om standardinställningarna för att uppfylla dina affärsbehov.

På fliken Tilldelningar väljer du grupper som ska inkluderas och tilldelar sedan baslinjen till en eller flera grupper. Om du vill finjustera tilldelningen använder du Välj grupper för att exkludera.

Se till att uppdateringar distribueras automatiskt till slutpunkter

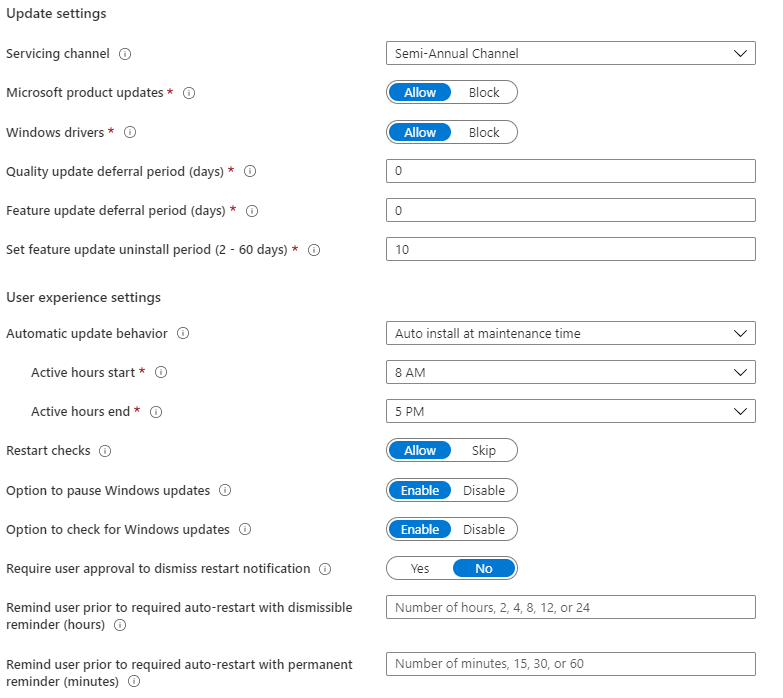

Konfigurera Windows 10-enheter

Konfigurera Windows-uppdateringar för företag för att förenkla uppdateringshanteringen för användare och se till att enheterna uppdateras automatiskt för att uppfylla den efterlevnadsnivå som krävs.

Följ de här stegen:

Hantera Windows 10-programuppdateringar i Intune genom att skapa uppdateringsringar och aktivera en samling inställningar som konfigurerar när Windows 10-uppdateringar ska installeras.

Välj Enheter > Windows > Windows 10 Uppdateringsringar > Skapa.

Under Uppdatera ringinställningar konfigurerar du inställningar för dina affärsbehov.

Under Tilldelningar väljer du + Välj grupper som ska inkluderas och tilldelar sedan uppdateringsringen till en eller flera grupper. Om du vill finjustera tilldelningen använder du + Välj grupper att exkludera.

Hantera windows 10-funktionsuppdateringar i Intune för att ta enheter till den Windows-version som du anger (dvs. 1803 eller 1809) och lås funktionen på dessa enheter tills du väljer att uppdatera dem till en senare Windows-version.

Välj Enheter > Windows > Windows 10 Funktionsuppdateringar > Skapa.

Under Grundläggande anger du ett namn, en beskrivning (valfritt) och för Funktionsuppdatering som ska distribueras väljer du den version av Windows med den funktionsuppsättning du vill använda och väljer sedan Nästa.

Under Tilldelningar väljer du och väljer grupper som ska inkluderas och tilldelar sedan distributionen av funktionsuppdateringen till en eller flera grupper.

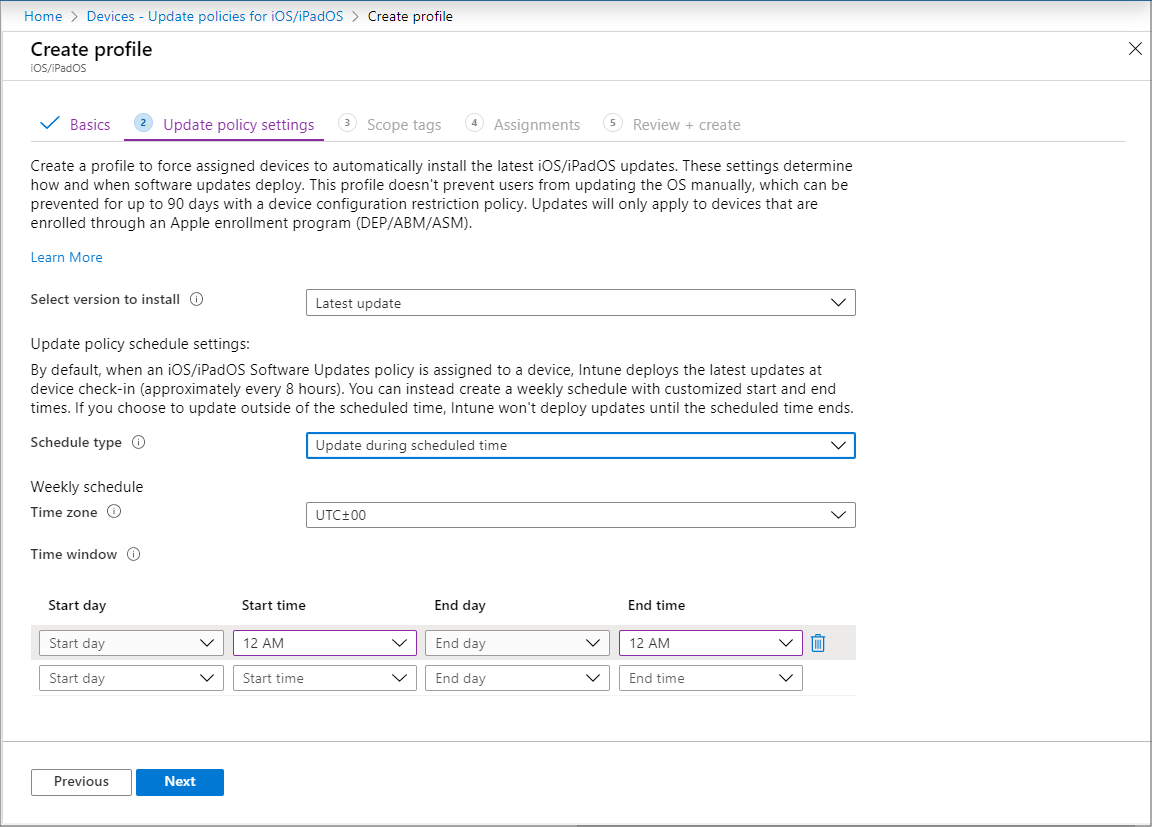

För företagsregistrerade enheter konfigurerar du iOS-uppdateringar för att förenkla uppdateringshanteringen för användare och se till att enheterna uppdateras automatiskt för att uppfylla den efterlevnadsnivå som krävs. Konfigurera iOS-uppdateringsprincip.

Följ de här stegen:

Välj Enheter > Uppdatera principer för iOS/iPadOS > Skapa profil.

På fliken Grundläggande anger du ett namn för den här principen, anger en beskrivning (valfritt) och väljer sedan Nästa.

På fliken Uppdatera principinställningar konfigurerar du följande:

Välj den version som ska installeras. Du kan välja mellan:

Senaste uppdatering: Detta distribuerar den senast släppta uppdateringen för iOS/iPadOS.

Alla tidigare versioner som är tillgängliga i listrutan. Om du väljer en tidigare version måste du även distribuera en enhetskonfigurationsprincip för att fördröja synligheten för programuppdateringar.

Schematyp: Konfigurera schemat för den här principen:

Uppdatera vid nästa incheckning. Uppdateringen installeras på enheten nästa gång den checkar in med Intune. Det här är det enklaste alternativet och har inga ytterligare konfigurationer.

Uppdatera under schemalagd tid. Du konfigurerar ett eller flera fönster under vilken uppdateringen installeras vid incheckningen.

Uppdatera utanför schemalagd tid. Du konfigurerar ett eller flera fönster under vilken uppdateringarna inte installeras vid incheckningen.

Veckoschema: Om du väljer en annan schematyp än uppdatering vid nästa incheckning konfigurerar du följande alternativ:

Välj en tidszon.

Definiera ett tidsfönster. Definiera ett eller flera tidsblock som begränsar när uppdateringarna installeras. Alternativen är startdag, starttid, slutdag och sluttid. Med hjälp av en startdag och en slutdag stöds block över natten. Om du inte konfigurerar tider för start eller slut resulterar konfigurationen inte i någon begränsning och uppdateringar kan installeras när som helst.

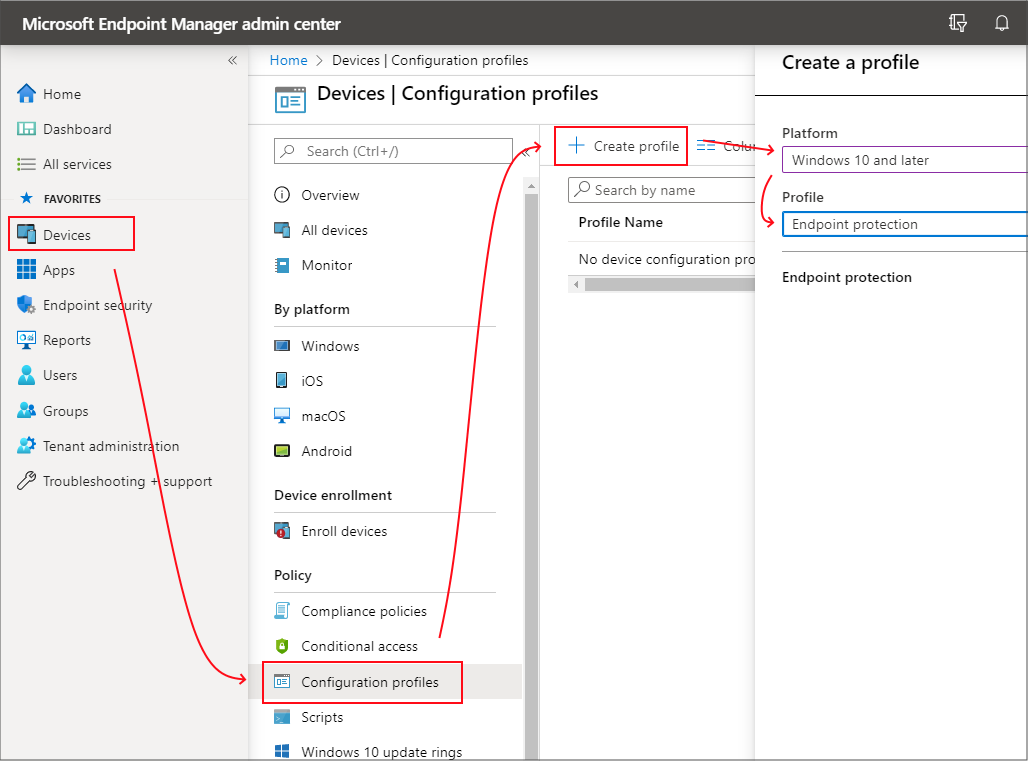

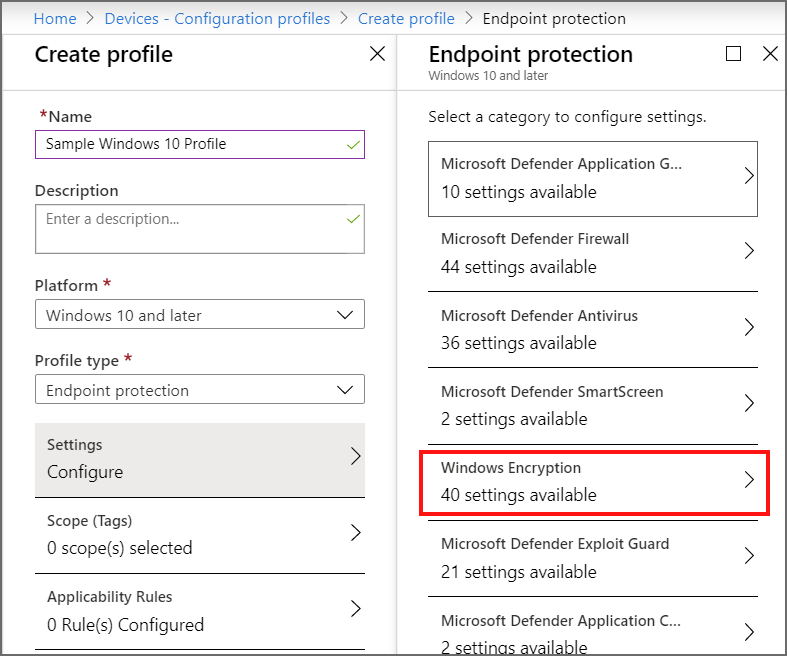

Kontrollera att enheterna är krypterade

Konfigurera Bitlocker för att kryptera Windows 10-enheter

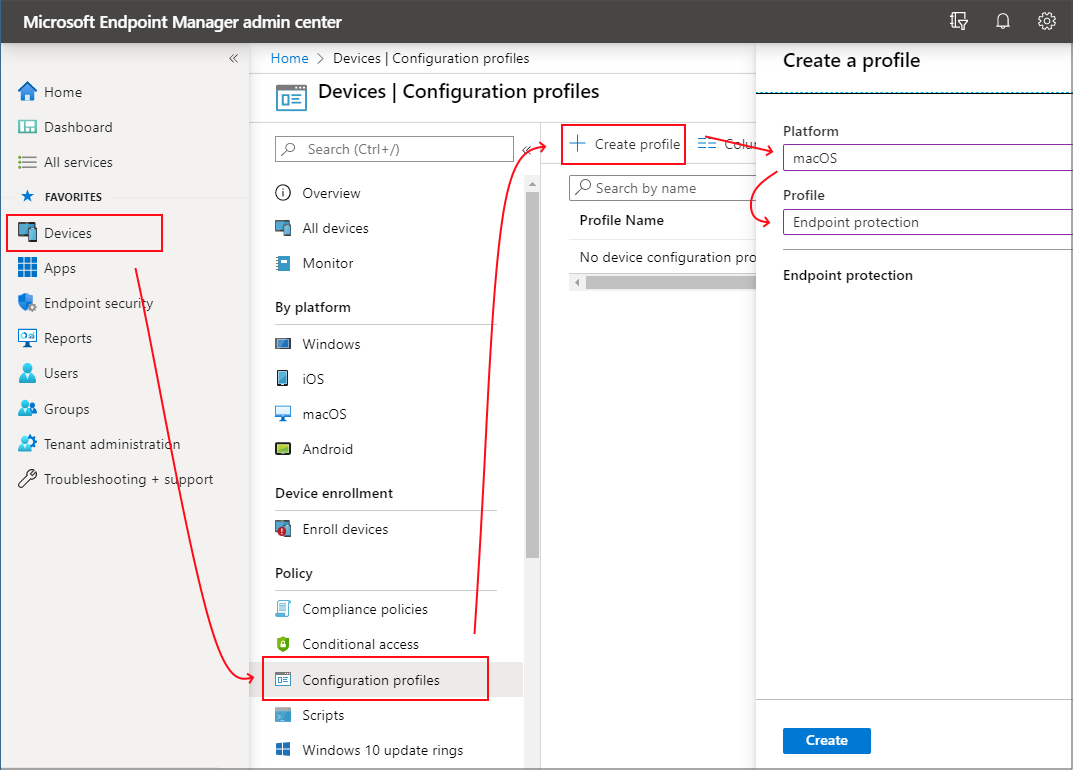

Välj Enhetskonfigurationsprofiler > > Skapa profil.

Ange följande alternativ:

Plattform: Windows 10 och senare

Profiltyp: Slutpunktsskydd

Välj Inställningar > Windows-kryptering.

Konfigurera inställningar för BitLocker för att uppfylla dina affärsbehov och välj sedan OK.

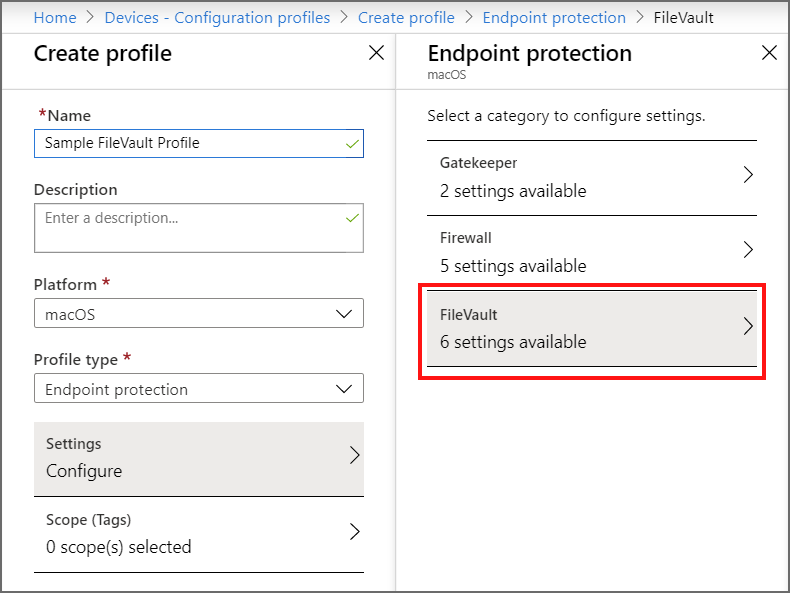

Konfigurera FileVault-kryptering på macOS-enheter

Välj Enhetskonfigurationsprofiler > > Skapa profil.

Ange följande alternativ:

Plattform: macOS.

Profiltyp: Slutpunktsskydd.

Välj Inställningar > FileVault.

För FileVault väljer du Aktivera.

För typ av återställningsnyckel stöds endast personlig nyckel.

Konfigurera de återstående FileVault-inställningarna så att de uppfyller dina affärsbehov och välj sedan OK.

Skapa programskyddsprinciper för att skydda företagsdata på appnivå

Skapa appskyddsprinciper (APP) för att säkerställa att dina data förblir säkra eller finns i en hanterad app. En policy kan vara en regel som framtvingas när användaren försöker komma åt eller flytta "företagsdata", eller en uppsättning åtgärder som är förbjudna eller övervakade när användaren är inne i appen.

APP-dataskyddsramverket är indelat i tre olika konfigurationsnivåer, där varje nivå bygger från föregående nivå:

Grundläggande dataskydd för företag (nivå 1) säkerställer att appar skyddas med en PIN-kod och krypteras och utför selektiva rensningsåtgärder. För Android-enheter validerar den här nivån Android-enhetsattestering. Det här är en konfiguration på ingångsnivå som ger liknande dataskyddskontroll i Exchange Online-postlådeprinciper och introducerar IT och användarpopulation till APP.

Enterprise enhanced data protection (Level 2) introducerar mekanismer för dataläckageskydd för APP och minimikrav för operativsystemet. Det här är den konfiguration som gäller för de flesta mobila användare som har åtkomst till arbets- eller skoldata.

Enterprise high data protection (Level 3) introducerar avancerade dataskyddsmekanismer, förbättrad PIN-konfiguration och APP Mobile Threat Defense. Den här konfigurationen är önskvärd för användare som har åtkomst till högriskdata.

Följ de här stegen:

I Intune-portalen väljer du Appar> Appskydd principer. Det här valet öppnar information om Appskydd principer, där du skapar nya principer och redigerar befintliga principer.

Välj Skapa princip och välj antingen iOS/iPadOS eller Android. Fönstret Skapa princip visas.

Välj de appar som du vill tillämpa appskyddsprincipen på.

Konfigurera dataskyddsinställningar:

iOS/iPadOS-dataskydd. Mer information finns i inställningar för appskyddsprinciper för iOS/iPadOS – Dataskydd.

Android-dataskydd. Mer information finns i Inställningar för Android-appskyddsprinciper – Dataskydd.

Konfigurera inställningar för åtkomstkrav:

Åtkomstkrav för iOS/iPadOS. Mer information finns i principinställningar för iOS/iPadOS-appskydd – Åtkomstkrav.

Åtkomstkrav för Android. Mer information finns i Inställningar för Android-appskyddsprinciper – Åtkomstkrav.

Konfigurera inställningar för villkorlig start:

Villkorlig start för iOS/iPadOS. Mer information finns i principinställningar för iOS/iPadOS-appskydd – villkorlig start.

Villkorlig android-start. Mer information finns i Inställningar för Android-appskyddsprinciper – Villkorlig start.

Klicka på Nästa för att visa sidan Tilldelningar .

När du är klar klickar du på Skapa för att skapa appskyddsprincipen i Intune.

Dricks

Lär dig mer om att implementera en Nolltillit strategi för data från slutpunkt till slutpunkt.

|

|

Ytterligare distributionsmål |

IV. Identifiering av slutpunktshot används för att övervaka enhetsrisker

När du har uppnått dina tre första mål är nästa steg att konfigurera slutpunktssäkerhet så att avancerat skydd etableras, aktiveras och övervakas. En enda fönsterruta används för att konsekvent hantera alla slutpunkter tillsammans.

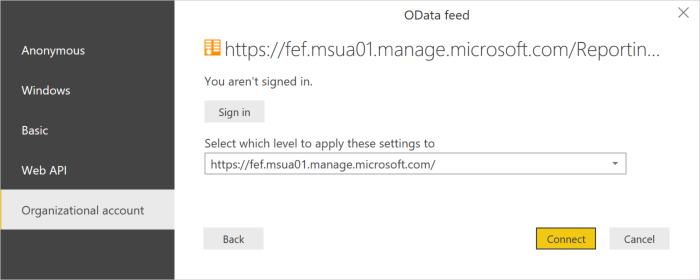

Dirigera slutpunktsloggar och transaktioner till en SIEM eller Power BI

Använd Intune Data Warehouse och skicka enhets- och apphanteringsdata till rapporterings- eller SIEM-verktyg för intelligent filtrering av aviseringar för att minska bruset.

Följ de här stegen:

Välj Rapporter > Intune-informationslagrets > informationslager.

Kopiera url:en för anpassad feed. Till exempel:

https://fef.tenant.manage.microsoft.com/ReportingService/DataWarehouseFEService?api-version=v1.0Öppna Power BI Desktop eller din SIEM-lösning.

Från din SIEM-lösning

Välj alternativet för att importera eller hämta data från en Odata-feed.

Från PowerBI

På menyn väljer du Arkiv Hämta data > OData-feed>.

Klistra in den anpassade feed-URL:en som du kopierade från det tidigare steget i URL-rutan i fönstret OData-feed.

Välj Grundläggande.

Välj OK.

Välj Organisationskonto och logga sedan in med dina Intune-autentiseringsuppgifter.

Välj Anslut. Navigatören öppnar och visar listan över tabeller i Intune-informationslagret.

Välj tabellerna enheter och ownerTypes. Välj Läs in. Power BI läser in data till modellen.

Skapa en relation. Du kan importera flera tabeller för att analysera inte bara data i en enda tabell, utan relaterade data mellan tabeller. Power BI har en funktion som heter autodetect som försöker hitta och skapa relationer åt dig. Tabellerna i informationslagret har skapats för att fungera med funktionen identifiera automatiskt i Power BI. Men även om Power BI inte automatiskt hittar relationerna kan du fortfarande hantera relationerna.

Välj Hantera relationer.

Välj Identifiera automatiskt om Power BI inte redan har identifierat relationerna.

Lär dig avancerade sätt att konfigurera PowerBI-visualiseringar.

V. Åtkomstkontroll är gated på slutpunktsrisk för både företagsenheter och BYOD

Företagsenheter registreras med en molnregistreringstjänst som DEP, Android Enterprise eller Windows AutoPilot

Att skapa och underhålla anpassade operativsystemavbildningar är en tidskrävande process och kan omfatta att lägga tid på att tillämpa anpassade operativsystemavbildningar på nya enheter för att förbereda dem för användning.

Med Microsoft Intune-molnregistreringstjänster kan du ge nya enheter till dina användare utan att behöva skapa, underhålla och tillämpa anpassade operativsystemavbildningar på enheterna.

Windows Autopilot är en samling tekniker som används för att konfigurera och förkonfigurera nya enheter, vilket gör dem redo för produktiv användning. Du kan också använda Windows Autopilot för att återställa enheter eller för att använda dem på ett nytt sätt.

Konfigurera Windows Autopilot för att automatisera Microsoft Entra-anslutning och registrera nya företagsägda enheter i Intune.

Konfigurera Apple DEP för att automatiskt registrera iOS- och iPadOS-enheter.

Produkter som beskrivs i den här guiden

Microsoft Azure

Microsoft 365

Microsoft Intune (inklusive Microsoft Intune och Configuration Manager)

Microsoft Defender för Endpoint

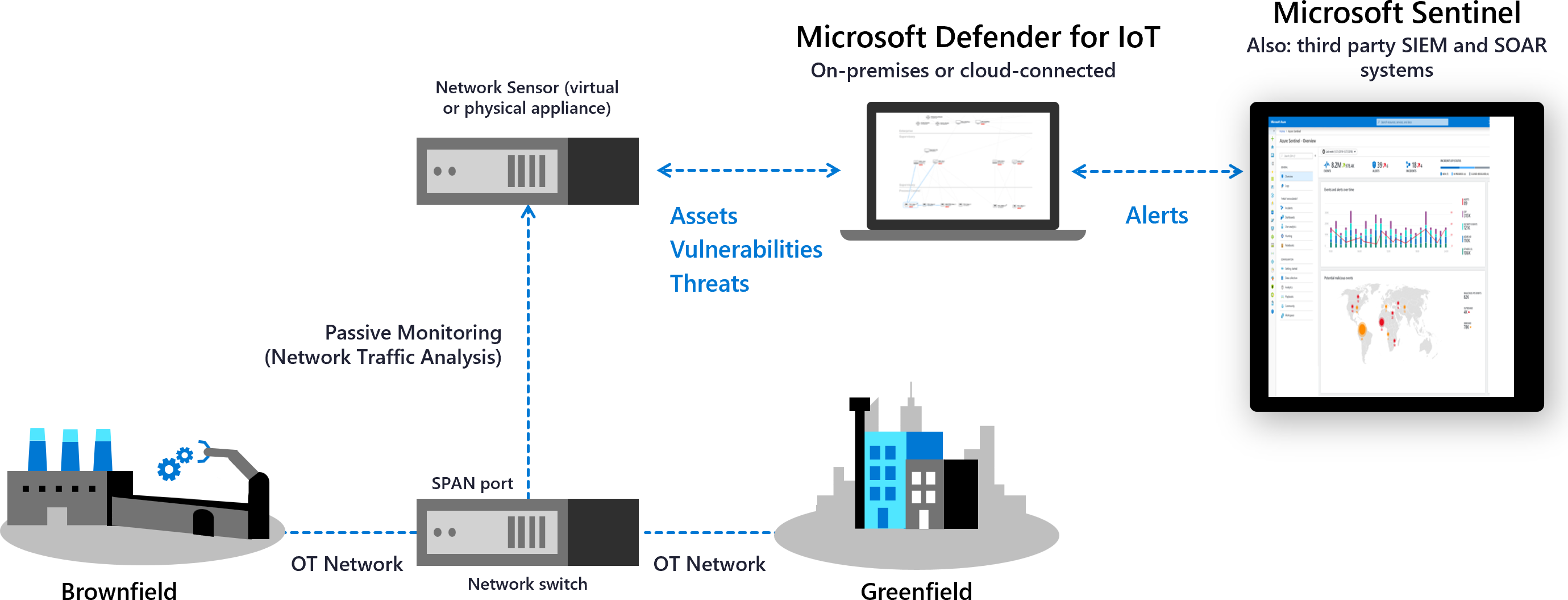

Nolltillit och dina OT-nätverk

Microsoft Defender för IoT är en enhetlig säkerhetslösning som skapats specifikt för att identifiera enheter, sårbarheter och hot i IoT- och drifttekniknätverk (OT). Använd Defender för IoT för att tillämpa säkerhet i hela IoT/OT-miljön, inklusive befintliga enheter som kanske inte har inbyggda säkerhetsagenter.

OT-nätverk skiljer sig ofta från traditionell IT-infrastruktur och behöver en specialiserad metod för noll förtroende. OT-system använder unik teknik med patentskyddade protokoll och kan ha åldrande plattformar med begränsad anslutning och kraft, eller specifika säkerhetskrav och unika exponeringar för fysiska attacker.

Defender för IoT stöder noll förtroendeprinciper genom att hantera OT-specifika utmaningar, till exempel:

- Hjälper dig att styra fjärranslutningar till dina OT-system

- Granska och hjälpa dig att minska sammankopplingar mellan beroende system

- Hitta enskilda felpunkter i nätverket

Distribuera Defender för IoT-nätverkssensorer för att identifiera enheter och trafik och hålla utkik efter OT-specifika sårbarheter. Segmentera dina sensorer i platser och zoner i nätverket för att övervaka trafik mellan zoner och följ Defender för IoT:s riskbaserade åtgärdssteg för att minska risken i din OT-miljö. Defender för IoT övervakar sedan kontinuerligt dina enheter för avvikande eller obehörigt beteende.

Integrera med Microsoft-tjänster, till exempel Microsoft Sentinel och andra partnertjänster, inklusive både SIEM- och biljettsystem, för att dela Defender för IoT-data i organisationen.

Mer information finns i:

- Nolltillit och dina OT-nätverk

- Övervaka dina OT-nätverk med Nolltillit principer

- Undersöka Defender för IoT-incidenter med Microsoft Sentinel

Slutsats

En Nolltillit metod kan avsevärt stärka säkerhetsstatusen för dina enheter och slutpunkter. Om du vill ha mer information eller hjälp med implementeringen kontaktar du ditt kundframgångsteam eller fortsätter att läsa igenom de andra kapitlen i den här guiden som sträcker sig över alla Nolltillit pelare.

Distributionsguideserien för Nolltillit