RaMP-checklista – Verifiera uttryckligen förtroende för alla åtkomstbegäranden

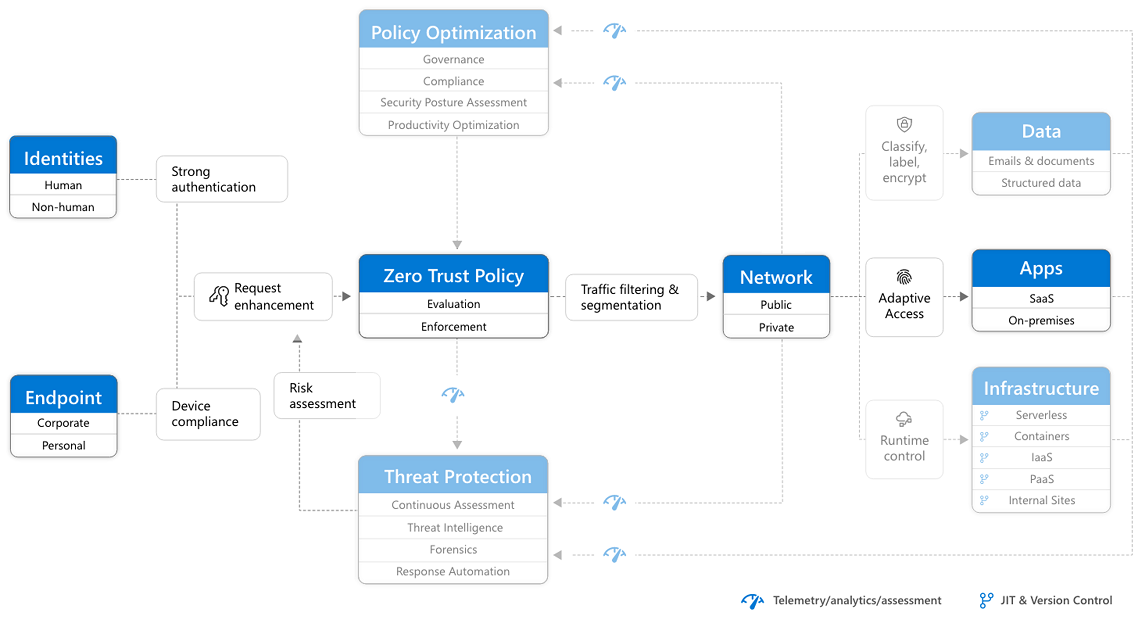

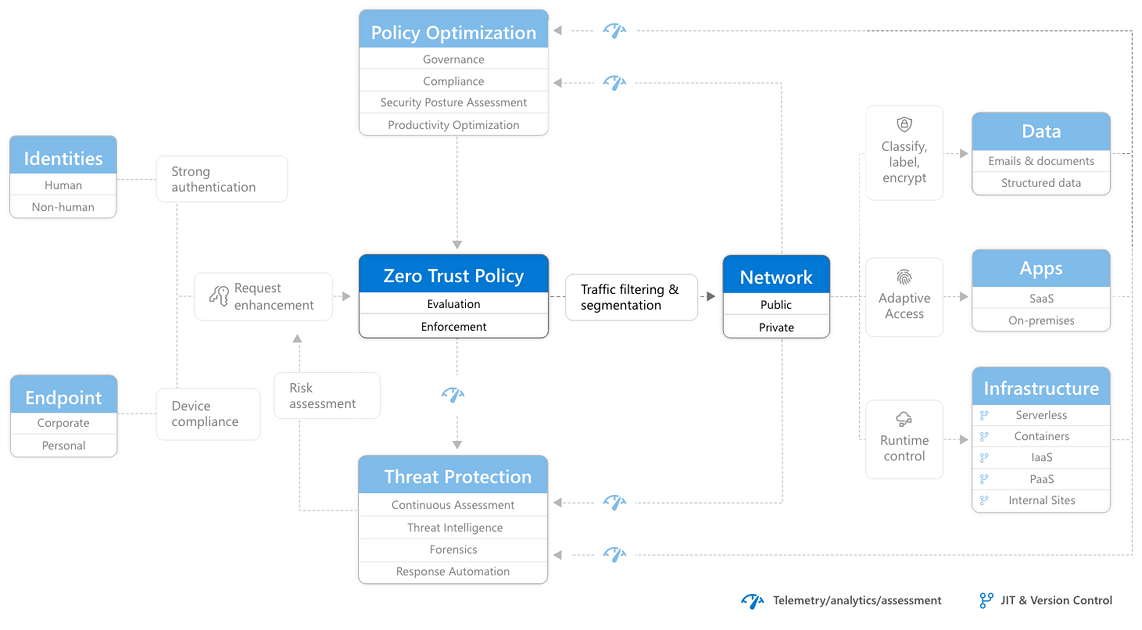

Den här checklistan för snabb moderniseringsplan (RaMP) hjälper dig att upprätta en säkerhetsperimeter för molnprogram och mobila enheter som använder identitet som kontrollplan och uttryckligen validerar förtroende för användarkonton och enheter innan åtkomst tillåts för både offentliga och privata nätverk.

För att vara produktiva måste dina anställda (användare) kunna använda:

- Deras kontoautentiseringsuppgifter för att verifiera deras identitet.

- Deras slutpunkt (enhet), till exempel en dator, surfplatta eller telefon.

- De program som du har gett dem för att utföra sina jobb.

- Ett nätverk där trafiken flödar mellan enheter och program, oavsett om de är lokala eller i molnet.

Vart och ett av dessa element är mål för angripare och måste skyddas med principen "lita aldrig, verifiera alltid" den centrala principen för Nolltillit.

Den här checklistan omfattar användning av Nolltillit för att explicit verifiera förtroende för alla åtkomstbegäranden för:

När du har slutfört det här arbetet har du skapat den här delen av Nolltillit arkitekturen.

Identiteter

Verifiera och skydda varje identitet med stark autentisering i hela din digitala egendom med Microsoft Entra ID, en komplett lösning för identitets- och åtkomsthantering med integrerad säkerhet som ansluter hundratals miljoner människor till deras appar, enheter och data varje månad.

Kontoskulder för program- och projektmedlem

Den här tabellen beskriver det övergripande skyddet av dina användarkonton i form av en hierarki för hantering av sponsringsprogram och projekthantering för att fastställa och driva resultat.

| Lead | Ägare | Ansvar |

|---|---|---|

| CISO, CIO eller chef för identitetssäkerhet | Chefssponsring | |

| Programledare från Identitetssäkerhet eller Identitetsarkitekt | Skapa resultat och samarbete mellan team | |

| Säkerhetsarkitekt | Råd om konfiguration och standarder | |

| Identitetssäkerhet eller identitetsarkitekt | Implementera konfigurationsändringar | |

| Identitetsadministratör | Uppdatera standarder och principdokument | |

| Säkerhetsstyrning eller identitetsadministratör | Övervaka för att säkerställa efterlevnad | |

| Användarutbildningsteam | Se till att vägledningen för användare återspeglar principuppdateringar |

Distributionsmål

Uppfylla dessa distributionsmål för att skydda dina privilegierade identiteter med Nolltillit.

| Klart | Distributionsmål | Ägare | Dokumentation |

|---|---|---|---|

| 1. Distribuera skyddad privilegierad åtkomst för att skydda administrativa användarkonton. | IT-implementerare | Skydda privilegierad åtkomst för hybrid- och molndistributioner i Microsoft Entra-ID | |

| 2. Distribuera Microsoft Entra Privileged Identity Management (PIM) för en tidsbunden, just-in-time-godkännandeprocess för användning av privilegierade användarkonton. | IT-implementerare | Planera en distribution av privilegierad identitetshantering |

Uppfylla dessa distributionsmål för att skydda dina användaridentiteter med Nolltillit.

| Klart | Distributionsmål | Ägare | Dokumentation |

|---|---|---|---|

| 1. Aktivera självbetjäning av lösenordsåterställning (SSPR), vilket ger dig funktioner för återställning av autentiseringsuppgifter | IT-implementerare | Planera en självbetjäningsdistribution av lösenordsåterställning i Microsoft Entra | |

| 2. Aktivera multifaktorautentisering (MFA) och välj lämpliga metoder för MFA | IT-implementerare | Planera en distribution av multifaktorautentisering i Microsoft Entra | |

| 3. Aktivera kombinerad användarregistrering för din katalog så att användare kan registrera sig för SSPR och MFA i ett steg | IT-implementerare | Aktivera kombinerad registrering av säkerhetsinformation i Microsoft Entra-ID | |

| 4. Konfigurera en princip för villkorsstyrd åtkomst för att kräva MFA-registrering. | IT-implementerare | Anvisningar: Konfigurera registreringsprincipen för Microsoft Entra-multifaktorautentisering | |

| 5. Aktivera riskbaserade principer för användare och inloggning för att skydda användarens åtkomst till resurser. | IT-implementerare | Anvisningar: Konfigurera och aktivera riskprinciper | |

| 6. Identifiera och blockera kända svaga lösenord och deras varianter och blockera ytterligare svaga termer som är specifika för din organisation. | IT-implementerare | Eliminera felaktiga lösenord med Microsoft Entra-lösenordsskydd | |

| 7. Distribuera Microsoft Defender för identitet och granska och minimera eventuella öppna aviseringar (parallellt med dina säkerhetsåtgärder). | Säkerhetsåtgärdsteamet | Microsoft Defender for Identity | |

| 8. Distribuera lösenordslösa autentiseringsuppgifter. | IT-implementerare | Planera en distribution av lösenordslös autentisering i Microsoft Entra-ID |

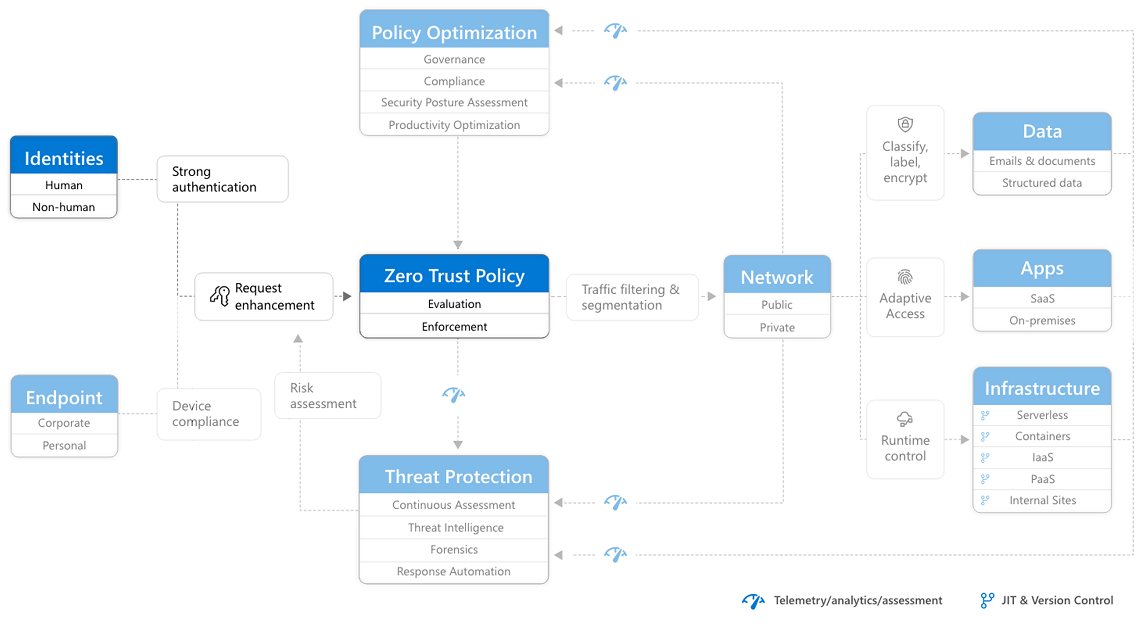

Nu har du skapat avsnittet Identiteter i Nolltillit-arkitekturen.

Slutpunkter

Kontrollera efterlevnads- och hälsostatus innan du beviljar åtkomst till dina slutpunkter (enheter) och få insyn i hur de har åtkomst till nätverket.

Kontoskulder för program- och projektmedlem

Den här tabellen beskriver det övergripande skyddet av dina slutpunkter när det gäller en hierarki för sponsring/programhantering/projekthantering för att fastställa och driva resultat.

| Lead | Ägare | Ansvar |

|---|---|---|

| CISO, CIO eller chef för identitetssäkerhet | Chefssponsring | |

| Programledare från Identity Security eller en identitetsarkitekt | Skapa resultat och samarbete mellan team | |

| Säkerhetsarkitekt | Råd om konfiguration och standarder | |

| Identitetssäkerhet eller en infrastruktursäkerhetsarkitekt | Implementera konfigurationsändringar | |

| MdM-administratör (Hantering av mobila enheter) | Uppdatera standarder och principdokument | |

| Säkerhetsstyrning eller MDM-administratör | Övervaka för att säkerställa efterlevnad | |

| Användarutbildningsteam | Se till att vägledningen för användare återspeglar principuppdateringar |

Distributionsmål

Uppfylla dessa distributionsmål för att skydda dina slutpunkter (enheter) med Nolltillit.

| Klart | Distributionsmål | Ägare | Dokumentation |

|---|---|---|---|

| 1. Registrera enheter med Microsoft Entra-ID. | MDM-administratör | Enhetsidentiteter | |

| 2. Registrera enheter och skapa konfigurationsprofiler. | MDM-administratör | Översikt över enhetshantering | |

| 3. Anslut Defender för Endpoint till Intune (parallellt med dina säkerhetsåtgärder). | Identitetssäkerhetsadministratör | Konfigurera Microsoft Defender för Endpoint i Intune | |

| 4. Övervaka enhetsefterlevnad och risk för villkorlig åtkomst. | Identitetssäkerhetsadministratör | Använd efterlevnadspolicyer för att ange regler för enheter som du hanterar med Intune | |

| 5. Implementera en Microsoft Purview-lösning för informationsskydd och integrera med principer för villkorsstyrd åtkomst. | Identitetssäkerhetsadministratör | Använda känslighetsetiketter för att skydda innehåll |

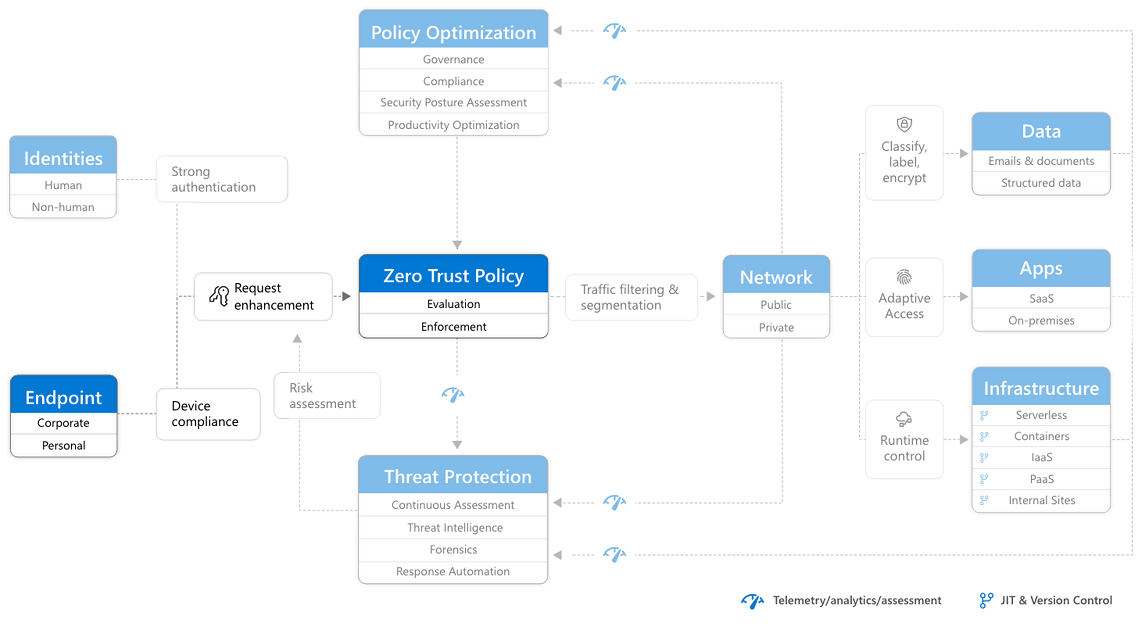

Nu har du skapat avsnittet Slutpunkter i Nolltillit-arkitekturen.

Appar

Eftersom appar används av skadliga användare för att infiltrera din organisation måste du se till att dina appar använder tjänster, till exempel Microsoft Entra-ID och Intune, som ger Nolltillit skydd eller skyddas mot angrepp.

Kontoskulder för program- och projektmedlem

I den här tabellen beskrivs en Nolltillit implementering för appar i form av en hierarki för sponsring/programhantering/projekthantering för att fastställa och driva resultat.

| Lead | Ägare | Ansvar |

|---|---|---|

| CISO, CIO eller chef för programsäkerhet | Chefssponsring | |

| Programledare från Apps Management | Skapa resultat och samarbete mellan team | |

| Identitetsarkitekt | Ge råd om Microsoft Entra-konfiguration för appar Uppdatera autentiseringsstandarder för lokala appar |

|

| Utvecklararkitekt | Ge råd om konfiguration och standarder för lokala appar och molnappar | |

| Nätverksarkitekt | Implementera ändringar i VPN-konfiguration | |

| Molnnätverksarkitekt | Distribuera Microsoft Entra-programproxy | |

| Säkerhetsstyrning | Övervaka för att säkerställa efterlevnad |

Distributionsmål

Uppfylla dessa distributionsmål för att säkerställa Nolltillit skydd för dina Microsoft-molnappar, SaaS-appar från tredje part, anpassade PaaS-appar och lokala appar.

| Klart | Typ av app- eller appanvändning | Distributionsmål | Ägare | Dokumentation |

|---|---|---|---|---|

| SaaS-appar från tredje part och anpassade PaaS-appar som är registrerade med Microsoft Entra-ID | Microsoft Entra-appregistrering använder Microsoft Entra-autentiserings-, certifierings- och appmedgivandeprinciper. Använd principer för villkorsstyrd åtkomst i Microsoft Entra och Intune MAM- och APP-principer (Application Protection Policies) för att tillåta appanvändning. |

Identitetsarkitekt | Programhantering i Microsoft Entra-ID | |

| Molnappar som är OAuth-aktiverade och registrerade i Microsoft Entra ID, Google och Salesforce | Använd appstyrning i Microsoft Defender för molnet Appar för synlighet för appbeteende, styrning med principframtvingande samt identifiering och reparation av appbaserade attacker. | Säkerhetstekniker | Översikt | |

| SaaS-appar från tredje part och anpassade PaaS-appar som INTE är registrerade med Microsoft Entra-ID | Registrera dem med Microsoft Entra-ID för autentiserings-, certifierings- och appmedgivandeprinciper. Använd principer för villkorsstyrd åtkomst i Microsoft Entra och Intune MAM- och APP-principer. |

Apparkitekt | Integrera alla dina appar med Microsoft Entra-ID | |

| Lokala användare som har åtkomst till lokala program, bland annat program som körs på både lokala och IaaS-baserade servrar | Se till att dina appar stöder moderna autentiseringsprotokoll som OAuth/OIDC och SAML. Kontakta programleverantören om du vill ha uppdateringar för att skydda användarens inloggning. | Identitetsarkitekt | Se din leverantörsdokumentation | |

| Fjärranvändare som får åtkomst till lokala program via en VPN-anslutning | Konfigurera VPN-installationen så att den använder Microsoft Entra-ID som identitetsprovider | Nätverksarkitekt | Se din leverantörsdokumentation | |

| Fjärranvändare som kommer åt lokala webbprogram via en VPN-anslutning | Publicera programmen via Microsoft Entra-programproxy. Fjärranvändare behöver bara komma åt det enskilda publicerade programmet, som dirigeras till den lokala webbservern via en anslutningsapp för programproxy. Anslutningar drar nytta av stark Microsoft Entra-autentisering och begränsar användare och deras enheter till att komma åt ett enda program i taget. Omfånget för ett typiskt VPN för fjärråtkomst är däremot alla platser, protokoll och portar i hela det lokala nätverket. |

Molnnätverksarkitekt | Fjärråtkomst till lokala program via Microsoft Entra-programproxy |

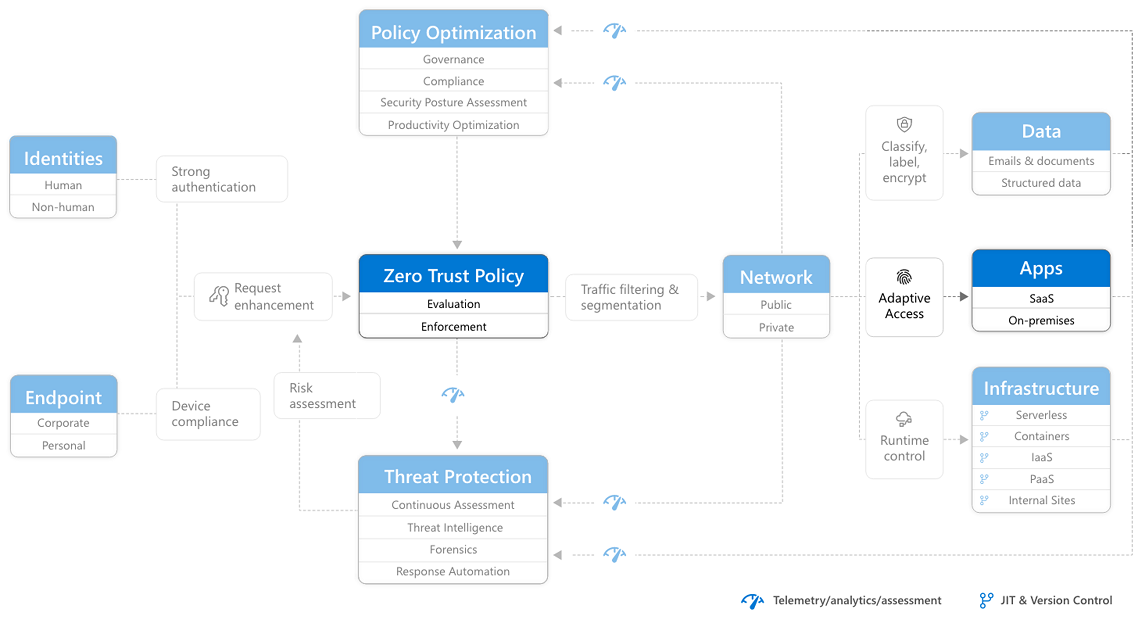

När du har slutfört de här distributionsmålen har du skapat avsnittet Appar i Nolltillit-arkitekturen.

Nätverk

Den Nolltillit modellen förutsätter intrång och verifierar varje begäran som om den kommer från ett okontrollerat nätverk. Även om detta är en vanlig metod för offentliga nätverk gäller det även för organisationens interna nätverk som vanligtvis är brandväggsbaserade från det offentliga Internet.

För att följa Nolltillit måste din organisation åtgärda säkerhetsrisker i både offentliga och privata nätverk, både lokalt eller i molnet, och se till att du verifierar explicit, använder åtkomst med minsta möjliga behörighet och förutsätter intrång. Enheter, användare och appar är inte betrodda eftersom de finns i dina privata nätverk.

Kontoskulder för program- och projektmedlem

I den här tabellen beskrivs en Nolltillit implementering för offentliga och privata nätverk i form av en hierarki för sponsring/programhantering/projekthantering för att fastställa och driva resultat.

| Lead | Ägare | Ansvar |

|---|---|---|

| CISO, CIO eller chef för nätverkssäkerhet | Chefssponsring | |

| Programledare från Nätverksledarskap | Skapa resultat och samarbete mellan team | |

| Säkerhetsarkitekt | Ge råd om konfiguration och standarder för krypterings- och åtkomstprinciper | |

| Nätverksarkitekt | Råd om ändringar i trafikfiltrering och nätverksarkitektur | |

| Nätverkstekniker | Designa ändringar i segmenteringskonfigurationen | |

| Nätverksverktyg | Ändra konfigurationsdokument för nätverksutrustning och uppdatera konfiguration | |

| Nätverksstyrning | Övervaka för att säkerställa efterlevnad |

Distributionsmål

Uppfylla dessa distributionsmål för att säkerställa Nolltillit skydd för dina offentliga och privata nätverk, både för lokal och molnbaserad trafik. Dessa mål kan göras parallellt.

| Klart | Distributionsmål | Ägare | Dokumentation |

|---|---|---|---|

| Kräv kryptering för alla trafikanslutningar, inklusive mellan IaaS-komponenter och mellan lokala användare och appar. | Säkerhetsarkitekt | Azure IaaS-komponenter IPsec för lokala Windows-enheter |

|

| Begränsa åtkomsten till kritiska data och program efter princip (användar- eller enhetsidentitet) eller trafikfiltrering. | Säkerhetsarkitekt eller nätverksarkitekt | Åtkomstprinciper för Defender för molnet Appkontroll för villkorsstyrd åtkomst Windows-brandväggen för Windows-enheter |

|

| Distribuera lokal nätverkssegmentering med trafikkontroller för inkommande och utgående trafik med mikroperimeter och mikrosegmentering. | Nätverksarkitekt eller nätverkstekniker | Se dokumentationen om lokala nätverk och gränsenheter. | |

| Använd hotidentifiering i realtid för lokal trafik. | SecOps-analytiker | Skydd mot Windows-hot Microsoft Defender för Endpoint |

|

| Distribuera molnnätverkssegmentering med trafikkontroller för inkommande och utgående trafik med mikroperimeter och mikrosegmentering. | Nätverksarkitekt eller nätverkstekniker | Rekommendationer för nätverk och anslutning | |

| Använd hotidentifiering i realtid för molntrafik. | Nätverksarkitekt eller nätverkstekniker | Hotinformationsbaserad filtrering i Azure Firewall IDPS (Azure Firewall Premium Network Intrusion Detection and Prevention System) |

När du har slutfört de här distributionsmålen har du skapat avsnittet Nätverk i Nolltillit-arkitekturen.

Gå vidare

Fortsätt användarinmatnings- och produktivitetsinitiativet med data, efterlevnad och styrning.