Planering av Power BI-implementering: Säkerhetsplanering på klientorganisationsnivå

Kommentar

Den här artikeln är en del av planeringsserien för Power BI-implementering. Den här serien fokuserar främst på Power BI-upplevelsen i Microsoft Fabric. En introduktion till serien finns i Implementeringsplanering för Power BI.

Den här artikeln om säkerhetsplanering på klientorganisationsnivå riktar sig främst till:

- Infrastrukturadministratörer: De administratörer som ansvarar för att övervaka Power BI i organisationen.

- Center of Excellence-, IT- och BI-teamet: De team som också ansvarar för att övervaka Power BI. De kan behöva samarbeta med administratörer för Power BI, informationssäkerhetsteam och andra relevanta team.

Den här artikeln kan också vara relevant för Power BI-skapare med självbetjäning som skapar, publicerar och hanterar innehåll på arbetsytor.

Serien med artiklar är avsedd att utöka innehållet i vitboken om Power BI-säkerhet. Vitboken om Power BI-säkerhet fokuserar på viktiga tekniska ämnen som autentisering, datahemvist och nätverksisolering. Implementeringsplaneringsserien ger dig överväganden och beslut som hjälper dig att planera för säkerhet och sekretess.

Eftersom Power BI-innehåll kan användas och skyddas på olika sätt fattar innehållsskapare många taktiska beslut. Det finns dock vissa strategiska planeringsbeslut att fatta på klientorganisationsnivå också. Dessa strategiska planeringsbeslut ligger i fokus för den här artikeln.

Vi rekommenderar att du fattar säkerhetsbeslut på klientorganisationsnivå så tidigt som möjligt eftersom de påverkar allt annat. Dessutom är det enklare att fatta andra säkerhetsbeslut när du har fått klarhet i dina övergripande säkerhetsmål och mål.

Power BI-administration

Infrastrukturadministratören är en roll med hög behörighet som har betydande kontroll över Power BI. Vi rekommenderar att du noga överväger vem som tilldelas den här rollen eftersom en infrastrukturadministratör kan utföra många funktioner på hög nivå, inklusive:

- Hantering av klientinställningar: Administratörer kan hantera klientinställningarna i administratörsportalen. De kan aktivera eller inaktivera inställningar och tillåta eller neka specifika användare eller grupper i inställningarna. Det är viktigt att förstå att klientinställningarna har en betydande inverkan på användarupplevelsen.

- Rollhantering av arbetsytor: Administratörer kan uppdatera arbetsyteroller i administratörsportalen. De kan potentiellt uppdatera säkerheten på arbetsytan för att få åtkomst till data eller ge andra användare behörighet att komma åt data i Power BI-tjänst.

- Åtkomst till personlig arbetsyta: Administratörer kan komma åt innehåll och styra alla användares personliga arbetsyta .

- Åtkomst till klientmetadata: Administratörer kan komma åt klientomfattande metadata, inklusive Power BI-aktivitetsloggar och aktivitetshändelser som hämtats av Power BI-administratörs-API :erna.

Dricks

Vi rekommenderar att du tilldelar mellan två och fyra användare rollen Infrastrukturadministratör. På så sätt kan du minska risken samtidigt som du ser till att det finns tillräcklig täckning och korsträning.

En administratör för Power BI tilldelas minst en av dessa inbyggda roller:

- Infrastrukturadministratör

- Power Platform-administratör

- Global administratör – det här är en roll med hög behörighet och medlemskapet bör begränsas.

När du tilldelar administratörsroller rekommenderar vi att du följer metodtipsen.

Kommentar

Även om en Power Platform-administratör kan hantera Power BI-tjänst är inversen inte sann. Någon som har tilldelats rollen Infrastrukturadministratör kan inte hantera andra program i Power Platform.

Checklista – När du planerar för vem som ska vara infrastrukturadministratör är viktiga beslut och åtgärder:

- Identifiera vem som för närvarande har tilldelats administratörsrollen: Kontrollera vem som har tilldelats någon av de roller som kan administrera Power BI.

- Avgör vem som ska hantera Power BI-tjänst: Om det finns för många administratörer skapar du en plan för att minska det totala antalet. Om det finns användare som har tilldelats som administratörer för Power BI som inte är väl lämpade för en sådan roll med hög behörighet skapar du en plan för att lösa problemet.

- Förtydliga roller och ansvarsområden: Se till att deras ansvar är tydligt för varje administratör i Power BI. Kontrollera att lämplig korsträning har utförts.

Säkerhet och sekretessstrategier

Du måste fatta vissa beslut på klientorganisationsnivå som rör säkerhet och sekretess. De taktiker som tas och de beslut du fattar förlitar sig på:

- Din datakultur. Målet är att uppmuntra en datakultur som förstår att säkerhet och skydd av data är allas ansvar.

- Dina strategier för innehållsägarskap och hantering . Nivån på centraliserad och decentraliserad innehållshantering påverkar avsevärt hur säkerheten hanteras.

- Dina strategier för innehållsleveransomfång . Antalet personer som visar innehåll påverkar hur säkerheten ska hanteras för innehållet.

- Dina krav för att uppfylla globala, nationella/regionala och branschregler.

Här är några exempel på säkerhetsstrategier på hög nivå. Du kan välja att fatta beslut som påverkar hela organisationen.

- Krav för säkerhet på radnivå: Du kan använda säkerhet på radnivå (RLS) för att begränsa dataåtkomst för specifika användare. Det innebär att olika användare ser olika data när de kommer åt samma rapport. En Power BI-semantisk modell eller en datakälla (när du använder enkel inloggning) kan framtvinga RLS. Mer information finns i avsnittet Framtvinga datasäkerhet baserat på konsumentidentitet i artikeln Rapport om konsumentsäkerhetsplanering .

- Dataidentifiering: Avgör i vilken utsträckning dataidentifiering bör uppmuntras i Power BI. Identifieringen påverkar vem som kan hitta semantiska modeller eller datamarter i datahubben och om innehållsförfattare får begära åtkomst till dessa objekt med hjälp av arbetsflödet för begärandeåtkomst . Mer information finns i scenariot för anpassningsbar hanterad bi-användning med självbetjäning .

- Data som tillåts lagras i Power BI: Avgör om det finns vissa typer av data som inte ska lagras i Power BI. Du kan till exempel ange att vissa typer av känslig information, till exempel bankkontonummer eller personnummer, inte kan lagras i en semantisk modell. Mer information finns i artikeln Informationsskydd och skydd mot dataförlust.

- Inkommande privata nätverk: Avgör om det finns krav för nätverksisolering med hjälp av privata slutpunkter för att få åtkomst till Power BI. När du använder Azure Private Link skickas datatrafik med hjälp av Microsofts privata nätverksstomme i stället för att gå över internet.

- Utgående privata nätverk: Avgör om mer säkerhet krävs vid anslutning till datakällor. Datagatewayen för virtuellt nätverk (VNet) möjliggör säker utgående anslutning från Power BI till datakällor i ett virtuellt nätverk. Du kan använda en Azure VNet-datagateway när innehåll lagras på en Premium-arbetsyta.

Viktigt!

När du överväger nätverksisolering bör du arbeta med IT-infrastruktur- och nätverksteamen innan du ändrar någon av Power BI-klientinställningarna. Azure Private Link möjliggör förbättrad inkommande säkerhet via privata slutpunkter, medan en Azure VNet-gateway möjliggör förbättrad utgående säkerhet vid anslutning till datakällor. Azure VNet-gatewayen är Microsoft-hanterad snarare än kundhanterad, så den eliminerar kostnaderna för att installera och övervaka lokala gatewayer.

Vissa av dina beslut på organisationsnivå resulterar i fasta styrningsprinciper, särskilt när de gäller efterlevnad. Andra beslut på organisationsnivå kan resultera i vägledning som du kan ge till innehållsskapare som ansvarar för att hantera och skydda sitt eget innehåll. De resulterande principerna och riktlinjerna bör ingå i din centraliserade portal, utbildningsmaterial och kommunikationsplan.

Dricks

I de andra artiklarna i den här serien finns ytterligare förslag som rör säkerhetsplanering för rapportkonsumenter och innehållsskapare.

Checklista – När du planerar dina säkerhetsstrategier på hög nivå inkluderar viktiga beslut och åtgärder:

- Identifiera regelkrav som rör säkerhet: Undersök och dokumentera varje krav, inklusive hur du ska säkerställa efterlevnad.

- Identifiera säkerhetsstrategier på hög nivå: Bestäm vilka säkerhetskrav som är tillräckligt viktiga för att de ska ingå i en styrningsprincip.

- Samarbeta med andra administratörer: Kontakta relevanta systemadministratörer för att diskutera hur du uppfyller säkerhetskraven och vilka tekniska krav som finns. Planera för att göra ett tekniskt konceptbevis.

- Uppdatera Power BI-klientinställningarna: Konfigurera varje relevant Power BI-klientinställning. Schemalägg uppföljningsgranskningar regelbundet.

- Skapa och publicera användarvägledning: Skapa dokumentation för säkerhetsstrategier på hög nivå. Inkludera information om processen och hur en användare kan begära ett undantag från standardprocessen. Gör den här informationen tillgänglig i din centraliserade portal och ditt utbildningsmaterial.

- Uppdatera utbildningsmaterial: För säkerhetsstrategier på hög nivå ska du bestämma vilka krav eller riktlinjer du ska ta med i användarutbildningsmaterial.

Integrering med Microsoft Entra ID

Power BI-säkerhet bygger på grunden för en Microsoft Entra-klientorganisation . Följande Microsoft Entra-begrepp är relevanta för säkerheten för en Power BI-klientorganisation.

- Användaråtkomst: Åtkomst till Power BI-tjänst kräver ett användarkonto (utöver en Power BI-licens: Kostnadsfri, Power BI Pro eller Premium per användare – PPU). Du kan lägga till både interna användare och gästanvändare i Microsoft Entra-ID, eller så kan de synkroniseras med en lokal Active Directory (AD). Mer information om gästanvändare finns i Strategi för externa användare.

- Säkerhetsgrupper: Microsoft Entra-säkerhetsgrupper krävs när vissa funktioner görs tillgängliga i Power BI-klientinställningarna. Du kan också behöva grupper för att effektivt skydda Innehåll på Power BI-arbetsytan eller för att distribuera innehåll. Mer information finns i Strategi för att använda grupper.

- Principer för villkorlig åtkomst: Du kan konfigurera villkorlig åtkomst till Power BI-tjänst och Power BI-mobilappen. Villkorsstyrd åtkomst i Microsoft Entra kan begränsa autentiseringen i olika situationer. Du kan till exempel tillämpa principer som:

- Kräv multifaktorautentisering för vissa eller alla användare.

- Tillåt endast enheter som följer organisationens principer.

- Tillåt anslutning från ett visst nätverk eller IP-intervall.

- Blockera anslutningen från en icke-domänansluten dator.

- Blockera anslutningen för en riskfylld inloggning.

- Tillåt endast att vissa typer av enheter ansluter.

- Villkorligt tillåta eller neka åtkomst till Power BI för specifika användare.

- Tjänstens huvudnamn: Du kan behöva skapa en Microsoft Entra-appregistrering för att etablera ett huvudnamn för tjänsten. Autentisering med tjänstens huvudnamn är en rekommenderad metod när en Power BI-administratör vill köra obevakade, schemalagda skript som extraherar data med hjälp av Power BI-administratörs-API :er. Tjänstens huvudnamn är också användbara när du bäddar in Power BI-innehåll i ett anpassat program.

- Realtidsprinciper: Du kan välja att konfigurera principer för sessionskontroll i realtid eller åtkomstkontroll, vilket omfattar både Microsoft Entra-ID och Microsoft Defender för molnet-appar. Du kan till exempel förbjuda nedladdning av en rapport i Power BI-tjänst när den har en specifik känslighetsetikett. Mer information finns i artiklarna informationsskydd och dataförlustskydd .

Det kan vara svårt att hitta rätt balans mellan obegränsad åtkomst och alltför restriktiv åtkomst (vilket frustrerar användarna). Den bästa strategin är att arbeta med Microsoft Entra-administratören för att förstå vad som för närvarande är konfigurerat. Försök att hålla dig lyhörd för verksamhetens behov samtidigt som du är medveten om nödvändiga begränsningar.

Dricks

Många organisationer har en lokal Active Directory (AD)-miljö som de synkroniserar med Microsoft Entra-ID i molnet. Den här konfigurationen kallas för en hybrididentitetslösning som ligger utanför omfånget för den här artikeln. Det viktiga konceptet att förstå är att användare, grupper och tjänstens huvudnamn måste finnas i Microsoft Entra-ID för att molnbaserade tjänster som Power BI ska fungera. Att ha en hybrididentitetslösning fungerar för Power BI. Vi rekommenderar att du pratar med dina Microsoft Entra-administratörer om den bästa lösningen för din organisation.

Checklista – När du identifierar behov av Microsoft Entra-integrering är viktiga beslut och åtgärder:

- Arbeta med Microsoft Entra-administratörer: Samarbeta med dina Microsoft Entra-administratörer för att ta reda på vilka befintliga Microsoft Entra-principer som finns. Avgör om det finns några principer (aktuella eller planerade) som påverkar användarupplevelsen i Power BI-tjänst och/eller i Power BI-mobilapparna.

- Bestäm när användaråtkomst kontra tjänstens huvudnamn ska användas: För automatiserade åtgärder bestämmer du när tjänstens huvudnamn ska användas i stället för användaråtkomst.

- Skapa eller uppdatera användarvägledning: Avgör om det finns säkerhetsämnen som du behöver dokumentera för Power BI-användarcommunityn. På så sätt vet de vad de kan förvänta sig för att använda grupper och principer för villkorlig åtkomst.

Strategi för externa användare

Power BI stöder Microsoft Entra Business-to-Business (B2B). Externa användare, till exempel från en kund eller ett partnerföretag, kan bjudas in som gästanvändare i Microsoft Entra-ID i samarbetssyfte. Externa användare kan arbeta med Power BI och många andra Azure- och Microsoft 365-tjänster.

Viktigt!

Vitboken Microsoft Entra B2B är den bästa resursen för att lära sig om strategier för hantering av externa användare. Den här artikeln är begränsad till att beskriva de viktigaste övervägandena som är relevanta för planeringen.

Det finns fördelar när en extern användare kommer från en annan organisation som också har Konfigurerat Microsoft Entra-ID.

- Hemklientorganisationen hanterar autentiseringsuppgifterna: Användarens hemklientorganisation har kvar kontrollen över sin identitet och hantering av autentiseringsuppgifter. Du behöver inte synkronisera identiteter.

- Hemklientorganisationen hanterar användarens status: När en användare lämnar organisationen och kontot tas bort eller inaktiveras, med omedelbar verkan, kommer användaren inte längre att ha åtkomst till ditt Power BI-innehåll. Det är en stor fördel eftersom du kanske inte vet när någon har lämnat organisationen.

- Flexibilitet för användarlicensiering: Det finns kostnadseffektiva licensalternativ. En extern användare kanske redan har en Power BI Pro- eller PPU-licens, i vilket fall du inte behöver tilldela någon till dem. Det är också möjligt att ge dem åtkomst till innehåll i en Premium-kapacitet eller infrastruktur F64 eller större kapacitetsarbetsyta genom att tilldela en infrastrukturresurslicens (kostnadsfritt) till dem.

Viktigt!

Ibland refererar den här artikeln till Power BI Premium eller dess kapacitetsprenumerationer (P SKU:er). Tänk på att Microsoft för närvarande konsoliderar köpalternativ och drar tillbaka Power BI Premium per kapacitets-SKU:er. Nya och befintliga kunder bör överväga att köpa kapacitetsprenumerationer för Infrastrukturresurser (F SKU:er) i stället.

Mer information finns i Viktig uppdatering som kommer till Power BI Premium-licensiering och Vanliga frågor och svar om Power BI Premium.

Nyckelinställningar

Det finns två aspekter för att aktivera och hantera hur extern användaråtkomst fungerar:

- Microsoft Entra-inställningar som hanteras av en Microsoft Entra-administratör. Dessa Microsoft Entra-inställningar är en förutsättning.

- Power BI-klientinställningar som hanteras av en Power BI-administratör i administratörsportalen. De här inställningarna styr användarupplevelsen i Power BI-tjänst.

Gästinbjudansprocess

Det finns två sätt att bjuda in gästanvändare till din klientorganisation.

- Planerade inbjudningar: Du kan konfigurera externa användare i förväg i Microsoft Entra-ID. På så sätt är gästkontot redo när en Power BI-användare behöver använda det för att tilldela behörigheter (till exempel appbehörigheter). Även om det kräver viss planering i förväg är det den mest konsekventa processen eftersom alla Power BI-säkerhetsfunktioner stöds. En administratör kan använda PowerShell för att effektivt lägga till ett stort antal externa användare.

- Ad hoc-inbjudningar: Ett gästkonto kan genereras automatiskt i Microsoft Entra-ID vid den tidpunkt då en Power BI-användare delar eller distribuerar innehåll till en extern användare (som inte tidigare har konfigurerats). Den här metoden är användbar när du inte vet i förväg vem de externa användarna kommer att vara. Den här funktionen måste dock först aktiveras i Microsoft Entra-ID. Metoden ad hoc-inbjudan fungerar för ad hoc-behörigheter per objekt och appbehörigheter.

Dricks

Alla säkerhetsalternativ i Power BI-tjänst har inte stöd för att utlösa en ad hoc-inbjudan. Därför finns det en inkonsekvent användarupplevelse när du tilldelar behörigheter (till exempel säkerhet för arbetsytor jämfört med behörigheter per objekt jämfört med appbehörigheter). När det är möjligt rekommenderar vi att du använder den planerade inbjudan eftersom det resulterar i en konsekvent användarupplevelse.

Kundens klientorganisation-ID

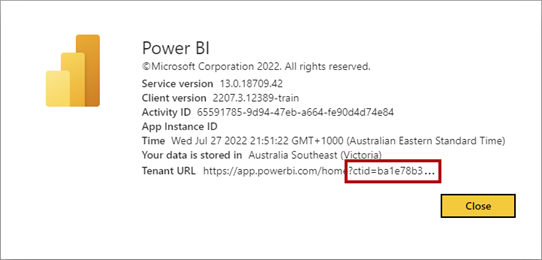

Varje Microsoft Entra-klientorganisation har en globalt unik identifierare (GUID) som kallas klientorganisations-ID. I Power BI kallas det kundens klientorganisations-ID (CTID). Med CTID kan Power BI-tjänst hitta innehåll från en annan organisations klientorganisations perspektiv. Du måste lägga till CTID i URL:er när du delar innehåll med en extern användare.

Här är ett exempel på hur du lägger till CTID till en URL: https://app.powerbi.com/Redirect?action=OpenApp&appId=abc123&ctid=def456

När du behöver ange CTID för din organisation för en extern användare kan du hitta den i Power BI-tjänst genom att öppna dialogrutan Om Power BI. Den finns på menyn Hjälp och support (?) längst upp till höger i Power BI-tjänst. CTID läggs till i slutet av klient-URL:en.

Organisationsanpassning

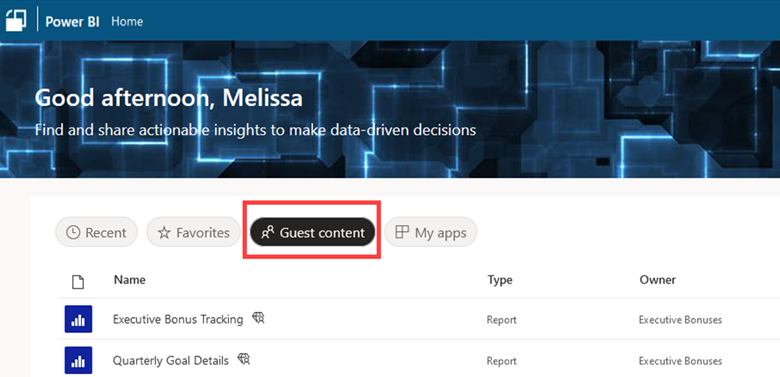

När extern gäståtkomst sker ofta i din organisation är det en bra idé att använda anpassat varumärke. Det hjälper användarna att identifiera vilken organisationsklientorganisation de har åtkomst till. Anpassade varumärkeselement innehåller en logotyp, omslagsbild och temafärg.

Följande skärmbild visar hur Power BI-tjänst ser ut när ett gästkonto används. Den innehåller ett alternativ för gästinnehåll som är tillgängligt när CTID läggs till i URL:en.

Extern datadelning

Vissa organisationer måste göra mer än att dela rapporter med externa användare. De har för avsikt att dela semantiska modeller med externa användare, till exempel partners, kunder eller leverantörer.

Målet med semantisk modelldelning på plats (även kallat semantisk modelldelning mellan klientorganisationer) är att tillåta externa användare att skapa egna anpassade rapporter och sammansatta modeller med hjälp av data som du skapar, hanterar och tillhandahåller. Den ursprungliga delade semantiska modellen (skapad av dig) finns kvar i din Power BI-klientorganisation. De beroende rapporterna och modellerna lagras i den externa användarens Power BI-klientorganisation.

Det finns flera säkerhetsaspekter för att semantisk modelldelning på plats ska fungera.

- Klientinställning: Tillåt gästanvändare att arbeta med delade semantiska modeller i sina egna klienter: Den här inställningen anger om funktionen för extern datadelning kan användas. Den måste vara aktiverad för att någon av de andra två inställningarna (visas härnäst) ska börja gälla. Den är aktiverad eller inaktiverad för hela organisationen av Power BI-administratören.

- Klientinställning: Tillåt att specifika användare aktiverar extern datadelning: Den här inställningen anger vilka grupper av användare som kan dela data externt. De användargrupper som tillåts här får använda den tredje inställningen (beskrivs härnäst). Den här inställningen hanteras av Power BI-administratören.

- Semantisk modellinställning: Extern delning: Den här inställningen anger om den specifika semantiska modellen kan användas av externa användare. Den här inställningen hanteras av innehållsskapare och ägare för varje specifik semantisk modell.

- Semantisk modellbehörighet: Läs och skapa: Standard-semantikmodellens behörigheter för att stödja innehållsskapare finns fortfarande på plats.

Viktigt!

Termen konsument används vanligtvis för att referera till visningsanvändare som använder innehåll som produceras av andra i organisationen. Men med semantisk modelldelning på plats finns det en producent av den semantiska modellen och en konsument av semantikmodellen. I den här situationen är konsumenten av den semantiska modellen vanligtvis innehållsskapare i den andra organisationen.

Om säkerhet på radnivå anges för din semantiska modell respekteras den för externa användare. Mer information finns i avsnittet Framtvinga datasäkerhet baserat på konsumentidentitet i artikeln Rapport om konsumentsäkerhetsplanering .

Prenumerationer på externa användare

Det är vanligast att externa användare hanteras som gästanvändare i Microsoft Entra-ID, enligt beskrivningen ovan. Utöver den här vanliga metoden tillhandahåller Power BI andra funktioner för att distribuera rapportprenumerationer till användare utanför organisationen.

Inställningen Tillåt att e-postprenumerationer skickas till externa användares klientinställning anger om användare får skicka e-postprenumerationer till externa användare som ännu inte är Microsoft Entra-gästanvändare. Vi rekommenderar att du ställer in den här klientinställningen så att den överensstämmer med hur strikt eller flexibelt din organisation föredrar att hantera externa användarkonton.

Dricks

Administratörer kan kontrollera vilka externa användare som skickas prenumerationer med hjälp av Hämta rapportprenumerationer som administratörs-API. E-postadressen för den externa användaren visas. Huvudtypen är olöst eftersom den externa användaren inte har konfigurerats i Microsoft Entra-ID.

Checklista – När du planerar för att hantera externa gästanvändare är viktiga beslut och åtgärder:

- Identifiera krav för externa användare i Power BI: Avgör vilka användningsfall det finns för externt samarbete. Förtydliga scenarierna för att använda Power BI med Microsoft Entra B2B. Avgör om samarbete med externa användare är vanligt eller ovanligt.

- Fastställ de aktuella Microsoft Entra-inställningarna: Samarbeta med Microsoft Entra-administratören för att ta reda på hur externt samarbete för närvarande har konfigurerats. Ta reda på vilken inverkan B2B kommer att påverka med Power BI.

- Bestäm hur externa användare ska bjudas in: Samarbeta med dina Microsoft Entra-administratörer för att bestämma hur gästkonton ska skapas i Microsoft Entra-ID. Bestäm om ad hoc-inbjudningar ska tillåtas. Bestäm i vilken utsträckning den planerade inbjudan ska användas. Kontrollera att hela processen är förstådd och dokumenterad.

- Skapa och publicera användarvägledning om externa användare: Skapa dokumentation för innehållsskapare som hjälper dem att dela innehåll med externa användare (särskilt när den planerade inbjudan krävs). Inkludera information om begränsningar som externa användare kommer att möta om de tänker låta externa användare redigera och hantera innehåll. Publicera den här informationen till din centraliserade portal och ditt utbildningsmaterial.

- Avgör hur du hanterar extern datadelning: Bestäm om extern datadelning ska tillåtas och om det är begränsat till en specifik uppsättning godkända innehållsskapare. Ange inställningen Tillåt gästanvändare att arbeta med delade semantiska modeller i sina egna klientorganisationer och inställningen Tillåt specifika användare att aktivera klientinställningen för extern datadelning så att de överensstämmer med ditt beslut. Ange information om extern datadelning för dina semantiska modellskapare. Publicera den här informationen till din centraliserade portal och ditt utbildningsmaterial.

- Fastställ hur du hanterar Power BI-licenser för externa användare: Om gästanvändaren inte har en befintlig Power BI-licens bestämmer du processen för att tilldela dem en licens. Kontrollera att processen är dokumenterad.

- Inkludera din CTID i relevant användardokumentation: Registrera url:en som lägger till klientorganisations-ID (CTID) i användardokumentationen. Ta med exempel för skapare och konsumenter om hur du använder URL:er som lägger till CTID.

- Konfigurera anpassad varumärkesanpassning i Power BI: I administratörsportalen konfigurerar du anpassad varumärkesanpassning för att hjälpa externa användare att identifiera vilken organisationsklient de har åtkomst till.

- Verifiera eller uppdatera klientinställningarna: Kontrollera hur klientinställningarna för närvarande konfigureras i Power BI-tjänst. Uppdatera dem efter behov baserat på de beslut som fattats för att hantera extern användaråtkomst.

Strategi för filplatser

Det finns olika typer av filer som ska lagras på rätt sätt. Därför är det viktigt att hjälpa användarna att förstå förväntningarna på var filer och data ska finnas.

Det kan finnas en risk som är associerad med Power BI Desktop-filer och Excel-arbetsböcker eftersom de kan innehålla importerade data. Dessa data kan omfatta kundinformation, personligt identifierbar information (PII), upphovsrättsskyddad information eller data som omfattas av regel- eller efterlevnadskrav.

Dricks

Det är enkelt att förbise de filer som lagras utanför Power BI-tjänst. Vi rekommenderar att du överväger dem när du planerar för säkerhet.

Här är några av de typer av filer som kan vara inblandade i en Power BI-implementering.

- Källfiler

- Power BI Desktop-filer: De ursprungliga filerna (.pbix) för innehåll som publiceras till Power BI-tjänst. När filen innehåller en datamodell kan den innehålla importerade data.

- Excel-arbetsböcker: Excel-arbetsböcker (.xlsx) kan innehålla anslutningar till semantiska modeller i Power BI-tjänst. De kan också innehålla exporterade data. De kan till och med vara ursprungliga arbetsböcker för innehåll som publiceras till Power BI-tjänst (som ett arbetsboksobjekt på en arbetsyta).

- Sidnumrerade rapportfiler: De ursprungliga rapportfilerna (.rdl) för innehåll som publiceras till Power BI-tjänst.

- Källdatafiler: Flata filer (till exempel .csv eller .txt) eller Excel-arbetsböcker som innehåller källdata som har importerats till en Power BI-modell.

- Exporterade och andra filer

- Power BI Desktop-filer: .pbix-filerna som har laddats ned från Power BI-tjänst.

- PowerPoint- och PDF-filer: PowerPoint-presentationer (.pptx) och PDF-dokument som laddats ned från Power BI-tjänst.

- Excel- och CSV-filer: Data som exporteras från rapporter i Power BI-tjänst.

- Sidnumrerade rapportfiler: De filer som exporteras från sidnumrerade rapporter i Power BI-tjänst. Excel, PDF och PowerPoint stöds. Det finns även andra exportfilformat för sidnumrerade rapporter, inklusive Word, XML eller webbarkiv. När du använder exportfilerna till rapport-API:et stöds även bildformat.

- E-postfiler: Skicka bilder och bifogade filer via e-post från prenumerationer.

Du måste fatta vissa beslut om var användarna kan eller inte kan lagra filer. Normalt innebär den processen att skapa en styrningsprincip som användarna kan referera till. Platserna för källfiler och exporterade filer bör skyddas för att säkerställa lämplig åtkomst av behöriga användare.

Här följer några rekommendationer för att arbeta med filer.

- Lagra filer i ett delat bibliotek: Använd en Teams-webbplats, ett SharePoint-bibliotek eller ett OneDrive för arbets- eller skoldelad bibliotek. Undvik att använda personliga bibliotek och enheter. Kontrollera att lagringsplatsen säkerhetskopieras. Se också till att lagringsplatsen har versionshantering aktiverad så att det går att återställa till en tidigare version.

- Använd Power BI-tjänst så mycket som möjligt: Använd Power BI-tjänst när det är möjligt för delning och distribution av innehåll. På så sätt finns det alltid fullständig granskning av åtkomst. Lagring och delning av filer i ett filsystem bör reserveras för det lilla antal användare som samarbetar med innehåll.

- Använd inte e-post: Avråder från att använda e-post för att dela filer. När någon skickar e-post till en Excel-arbetsbok eller en Power BI Desktop-fil till 10 användare resulterar det i 10 kopior av filen. Det finns alltid risk för att inkludera en felaktig (intern eller extern) e-postadress. Dessutom finns det en större risk att filen vidarebefordras till någon annan. (För att minimera den här risken kan du samarbeta med Exchange Online-administratören för att implementera regler för att blockera bifogade filer baserat på villkor av storlek eller typ av filnamnstillägg . Andra strategier för dataförlustskydd för Power BI beskrivs i artiklarna informationsskydd och dataförlustskydd .)

- Använd mallfiler: Ibland finns det ett legitimt behov av att dela en Power BI Desktop-fil med någon annan. I det här fallet bör du överväga att skapa och dela en Power BI Desktop-mallfil (.pbit). En mallfil innehåller endast metadata, så den är mindre i storlek än källfilen. Den här tekniken kräver att mottagaren anger autentiseringsuppgifter för datakällan för att uppdatera modelldata.

Det finns klientinställningar i administratörsportalen som styr vilka exportformat användare får använda när de exporterar från Power BI-tjänst. Det är viktigt att granska och ange de här inställningarna. Det är en kompletterande aktivitet för att planera för de filplatser som ska användas för de exporterade filerna.

Dricks

Vissa exportformat stöder informationsskydd från slutpunkt till slutpunkt med hjälp av kryptering. På grund av regelkrav har vissa organisationer ett giltigt behov av att begränsa vilka exportformat som användare kan använda. I artikeln Information protection for Power BI beskrivs faktorer att tänka på när du bestämmer vilka exportformat som ska aktiveras eller inaktiveras i klientinställningarna. I de flesta fall rekommenderar vi att du endast begränsar exportfunktionerna när du måste uppfylla specifika regelkrav. Du kan använda Power BI-aktivitetsloggen för att identifiera vilka användare som utför många exporter. Du kan sedan lära dessa användare mer effektiva och säkra alternativ.

Checklista – När du planerar för filplatser omfattar de viktigaste besluten och åtgärderna:

- Identifiera var filerna ska finnas: Bestäm var filerna ska lagras. Avgör om det finns specifika platser som inte ska användas.

- Skapa och publicera dokumentation om filplatser: Skapa användardokumentation som klargör ansvarsområdena för att hantera och skydda filer. Den bör också beskriva alla platser där filer ska (eller inte bör) lagras. Publicera den här informationen till din centraliserade portal och ditt utbildningsmaterial.

- Ange klientinställningarna för exporter: Granska och ange varje klientinställning som är relaterad till exportformat som du vill stödja.

Strategi för att använda grupper

Vi rekommenderar att du använder Microsoft Entra-säkerhetsgrupper för att skydda Power BI-innehåll av följande skäl.

- Minskat underhåll: Medlemskapet i säkerhetsgruppen kan ändras utan att du behöver ändra behörigheterna för Power BI-innehållet. Nya användare kan läggas till i gruppen och onödiga användare kan tas bort från gruppen.

- Förbättrad noggrannhet: Eftersom gruppmedlemskapsändringarna görs en gång resulterar det i mer exakta behörighetstilldelningar. Om ett fel upptäcks kan det åtgärdas enklare.

- Delegering: Du kan delegera ansvaret för att hantera gruppmedlemskap till gruppägaren.

Gruppbeslut på hög nivå

Det finns några strategiska beslut att fatta om hur grupper ska användas.

Behörighet att skapa och hantera grupper

Det finns två viktiga beslut att fatta om att skapa och hantera grupper.

- Vem får skapa en grupp? Vanligtvis kan bara IT skapa säkerhetsgrupper. Det är dock möjligt att lägga till användare i den inbyggda rollen Gruppadministratör Microsoft Entra. På så sätt kan vissa betrodda användare, till exempel Power BI-mästare eller satellitmedlemmar i din COE, skapa grupper för sin affärsenhet.

- Vem får hantera medlemmar i en grupp? Det är vanligt att IT hanterar gruppmedlemskap. Det går dock att ange en eller flera gruppägare som får lägga till och ta bort gruppmedlemmar. Att använda grupphantering via självbetjäning är användbart när ett decentraliserat team eller satellitmedlemmar i COE tillåts hantera medlemskap i Power BI-specifika grupper.

Dricks

Att tillåta grupphantering med självbetjäning och ange decentraliserade gruppägare är ett bra sätt att balansera effektivitet och hastighet med styrning.

Planera för Power BI-grupper

Det är viktigt att du skapar en strategi på hög nivå för hur du använder grupper för att skydda Power BI-innehåll och många andra användningsområden.

Olika användningsfall för grupper

Överväg följande användningsfall för grupper.

Grupper för Power BI-klientinställningar

Beroende på de interna processer som du har på plats har du andra grupper som är nödvändiga. Dessa grupper är användbara när du hanterar klientinställningarna. Här följer några exempel.

- Skapare av Power BI-arbetsytor: Användbart när du behöver begränsa vem som kan skapa arbetsytor. Den används för att konfigurera klientinställningen Skapa arbetsytor .

- Experter på Power BI-certifieringsämnen: Användbart för att ange vem som får använda det certifierade godkännandet för innehåll. Den används för att konfigurera inställningen Certifieringsklientorganisation .

- Power BI-godkända innehållsskapare: Användbart när du behöver godkännande, utbildning eller en principbekräftelse för installation av Power BI Desktop, eller för att få en Power BI Pro- eller PPU-licens. Den används av klientinställningar som uppmuntrar funktioner för att skapa innehåll, till exempel Tillåt DirectQuery-anslutningar till Power BI-semantiska modeller, Push-appar till slutanvändare, Tillåt XMLA-slutpunkter och andra.

- Användare av externa Power BI-verktyg: Användbart när du tillåter användning av externa verktyg för en selektiv grupp användare. Den används av en grupprincip, eller när programinstallationer eller begäranden måste kontrolleras noggrant.

- Anpassade Power BI-utvecklare: Användbart när du behöver styra vem som får bädda in innehåll i andra program utanför Power BI. Den används för att konfigurera inställningen Bädda in innehåll i appars klientorganisation.

- Offentlig Power BI-publicering: Användbart när du behöver begränsa vem som kan publicera data offentligt. Den används för att konfigurera inställningen Publicera till webbklientorganisation .

- Power BI-resurs till hela organisationen: Användbart när du behöver begränsa vem som kan dela en länk med alla i organisationen. Den används för att konfigurera inställningen Tillåt delningsbara länkar för att ge åtkomst till alla i organisationens klientorganisation.

- Extern datadelning i Power BI: Användbart när du behöver tillåta att vissa användare delar semantiska modeller med externa användare. Den används för att konfigurera inställningen Tillåt specifika användare att aktivera klientinställningen för extern datadelning .

- Åtkomst till Power BI-gästanvändare licensierad: Användbart när du behöver gruppera godkända externa användare som beviljas en licens av din organisation. Den används för att konfigurera inställningen Tillåt Microsoft Entra-gästanvändare åtkomst till Power BI-klientorganisationen .

- Power BI-gästanvändare får åtkomst till BYOL: Användbart när du behöver gruppera godkända externa användare som tar med sig en egen licens (BYOL) från sin hemorganisation. Den används för att konfigurera inställningen Tillåt Microsoft Entra-gästanvändare åtkomst till Power BI-klientorganisationen .

Dricks

Mer information om hur du använder grupper när du planerar för åtkomst till arbetsytor finns i artikeln Om planering på arbetsyta. Information om hur du planerar för att skydda arbetsytor, appar och objekt finns i artikeln Rapport för konsumentsäkerhetsplanering .

Typ av grupp

Du kan skapa olika typer av grupper.

- Säkerhetsgrupp: En säkerhetsgrupp är det bästa valet när ditt primära mål är att bevilja åtkomst till en resurs.

- E-postaktiverad säkerhetsgrupp: När du behöver bevilja åtkomst till en resurs och distribuera meddelanden till hela gruppen via e-post är en e-postaktiverad säkerhetsgrupp ett bra val.

- Microsoft 365-grupp: Den här typen av grupp har en Teams-webbplats och en e-postadress. Det är det bästa valet när det primära målet är kommunikation eller samarbete på en Teams-webbplats. En Microsoft 365-grupp har endast medlemmar och ägare. Det finns ingen visningsroll. Därför är dess främsta syfte samarbete. Den här typen av grupp kallades tidigare en Office 365-grupp, en modern grupp eller en enhetlig grupp.

- Distributionsgrupp: Du kan använda en distributionsgrupp för att skicka ett sändningsmeddelande till en lista över användare. Idag anses det vara ett äldre koncept som ger bakåtkompatibilitet. För nya användningsfall rekommenderar vi att du skapar en e-postaktiverad säkerhetsgrupp i stället.

När du begär en ny grupp, eller om du tänker använda en befintlig grupp, är det viktigt att vara medveten om dess typ. Typen av grupp kan avgöra hur den används och hanteras.

- Power BI-behörigheter: Alla typer av grupper stöds inte för alla typer av säkerhetsåtgärder. Säkerhetsgrupper (inklusive e-postaktiverade säkerhetsgrupper) ger högsta täckning när det gäller att ange Säkerhetsalternativ för Power BI. Microsoft-dokumentationen rekommenderar vanligtvis Microsoft 365-grupper. Men när det gäller Power BI är de inte lika kompatibla som säkerhetsgrupper. Mer information om Power BI-behörigheter finns i de senare artiklarna i den här serien om säkerhetsplanering.

- Inställningar för Power BI-klientorganisation: Du kan bara använda säkerhetsgrupper (inklusive e-postaktiverade säkerhetsgrupper) när du tillåter eller tillåter att grupper av användare fungerar med Power BI-klientinställningar.

- Avancerade Microsoft Entra-funktioner: Vissa typer av avancerade funktioner stöds inte för alla grupptyper. Microsoft 365-grupper stöder till exempel inte kapsling av grupper i en grupp. Även om vissa grupptyper stöder dynamiskt gruppmedlemskap baserat på användarattribut i Microsoft Entra-ID stöds inte grupper som använder dynamiskt medlemskap för Power BI.

- Hanterad på ett annat sätt: Din begäran om att skapa eller hantera en grupp kan dirigeras till en annan administratör baserat på typen av grupp (e-postaktiverade säkerhetsgrupper och distributionsgrupper hanteras i Exchange). Därför skiljer sig din interna process beroende på typ av grupp.

Namngivningskonvention för grupper

Det är troligt att du kommer att få många grupper i Microsoft Entra-ID för att stödja din Power BI-implementering. Därför är det viktigt att ha ett överenskommet mönster för hur grupper namnges. En bra namngivningskonvention hjälper till att fastställa syftet med gruppen och göra det enklare att hantera.

Överväg att använda följande standardnamnkonvention: Prefixsyfte<>> – <ämne/omfång/avdelning<>[miljö]<>

I följande lista beskrivs varje del av namngivningskonventionen.

- Prefix: Används för att gruppera alla Power BI-grupper. När gruppen ska användas för mer än ett analysverktyg kan prefixet bara vara BI, snarare än Power BI. I så fall är den text som beskriver syftet mer allmän så att den relaterar till mer än ett analysverktyg.

- Syfte: Syftet varierar. Det kan vara för en arbetsyteroll, appbehörigheter, behörigheter på objektnivå, säkerhet på radnivå eller annat syfte. Ibland kan flera syften vara nöjda med en enda grupp.

- Ämne/omfattning/avdelning: Används för att klargöra vem gruppen gäller för. Det beskriver ofta gruppmedlemskapet. Den kan också referera till vem som hanterar gruppen. Ibland kan en enskild grupp användas för flera syften. En samling ekonomiarbetsytor kan till exempel hanteras med en enda grupp.

- Miljö: Valfritt. Användbart för att skilja mellan utveckling, testning och produktion.

Här är några exempel på gruppnamn som tillämpar standardnamngivningskonventionen.

- Power BI-arbetsyteadministratörer – Finance [Dev]

- Medlemmar i Power BI-arbetsytan – Finance [Dev]

- Deltagare i Power BI-arbetsytan – Finance [Dev]

- Användare av Power BI-arbetsytor – Finance [Dev]

- Power BI-appvisningsprogram – Ekonomi

- Power BI-gatewayadministratörer – Enterprise BI

- Power BI-gatewayadministratörer – Ekonomi

Beslut per grupp

När du planerar för vilka grupper du behöver måste flera beslut fattas.

När en innehållsskapare eller ägare begär en ny grupp använder de helst ett formulär för att tillhandahålla följande information.

- Namn och syfte: Ett föreslaget gruppnamn och dess avsedda syfte. Överväg att inkludera Power BI (eller bara BI när du har flera BI-verktyg) i gruppnamnet för att tydligt ange gruppens omfång.

- E-postadress: En e-postadress när kommunikation också krävs för gruppmedlemmarna. Alla typer av grupper behöver inte vara e-postaktiverade.

- Typ av grupp: Alternativen omfattar säkerhetsgrupp, e-postaktiverad säkerhetsgrupp, Microsoft 365-grupp och distributionsgrupp.

- Gruppägare: Vem får äga och hantera medlemmarna i gruppen.

- Gruppmedlemskap: Avsedda användare som ska vara medlemmar i gruppen. Fundera på om externa användare och interna användare kan läggas till eller om det finns en motivering för att placera externa användare i en annan grupp.

- Användning av just-in-time-gruppmedlemstilldelning: Du kan använda Privileged Identity Management (PIM) för att tillåta tids boxad just-in-time-åtkomst till en grupp. Den här tjänsten kan vara till hjälp när användare behöver tillfällig åtkomst. PIM är också användbart för Power BI-administratörer som behöver tillfällig åtkomst.

Dricks

Befintliga grupper som baseras på organisationsschemat fungerar inte alltid bra för Power BI-ändamål. Använd befintliga grupper när de uppfyller dina behov. Var dock beredd på att skapa Power BI-specifika grupper när behovet uppstår.

Checklista – När du skapar din strategi för hur du använder grupper, är viktiga beslut och åtgärder:

- Besluta om strategin för användning av grupper: Fastställa användningsfall och syften som du behöver använda grupper. Var specifik om när säkerhet ska tillämpas med hjälp av användarkonton jämfört med när en grupp krävs eller föredras.

- Skapa en namngivningskonvention för Power BI-specifika grupper: Se till att en konsekvent namngivningskonvention används för grupper som stöder Power BI-kommunikation, funktioner, administration eller säkerhet.

- Bestäm vem som får skapa grupper: Klargöra om alla gruppskapande krävs för att gå igenom IT. Eller om vissa personer (till exempel satellitmedlemmar i COE) kan beviljas behörighet att skapa grupper för sin affärsenhet.

- Skapa en process för att begära en ny grupp: Skapa ett formulär för användare för att begära att en ny grupp skapas. Se till att det finns en process för att snabbt svara på nya begäranden. Tänk på att om begäranden fördröjs kan användarna frestas att börja tilldela behörigheter till enskilda konton.

- Bestäm när decentraliserad grupphantering tillåts: För grupper som gäller för ett specifikt team bestämmer du när det är acceptabelt för en gruppägare (utanför IT) att hantera medlemmar i gruppen.

- Bestäm om just-in-time-gruppmedlemskap ska användas: Avgör om Privileged Identity Management ska vara användbart. I så fall avgör du vilka grupper den kan användas för (till exempel Power BI-administratörsgruppen).

- Granska vilka grupper som för närvarande finns: Avgör vilka befintliga grupper som kan användas och vilka grupper som måste skapas.

- Granska varje klientinställning: För varje klientinställning avgör du om den ska tillåtas eller inte tillåtas för en specifik uppsättning användare. Avgör om en ny grupp måste skapas för att konfigurera klientinställningen.

- Skapa och publicera vägledning för användare om grupper: Inkludera dokumentation för innehållsskapare som innehåller krav eller inställningar för att använda grupper. Se till att de vet vad de ska fråga efter när de begär en ny grupp. Publicera den här informationen till din centraliserade portal och ditt utbildningsmaterial.

Relaterat innehåll

I nästa artikel i den här serien lär du dig hur du på ett säkert sätt levererar innehåll till skrivskyddade rapportanvändare.