Konfigurera infrastruktur för att stödja SCEP med Intune

Viktigt

För att stödja Windows-krav för stark mappning av SCEP-certifikat som introducerades och tillkännagavs i KB5014754 från den 10 maj 2022 har vi gjort ändringar i Intune SCEP-certifikatutfärdande för nya och förnyade SCEP-certifikat. Med dessa ändringar innehåller nya eller förnyade Intune SCEP-certifikat för iOS/iPadOS, macOS och Windows nu följande tagg i fältet Alternativt namn för certifikatmottagare (SAN) för certifikatet:URL=tag:microsoft.com,2022-09-14:sid:<value>

Den här taggen används av stark mappning för att koppla ett certifikat till en specifik enhet eller användar-SID från Entra-ID. Med den här ändringen och kravet på att mappa ett SID från Entra-ID:

- Enhetscertifikat stöds för Hybrid-anslutna Windows-enheter när enheten har ett SID i Entra-ID som har synkroniserats från en lokal Active Directory.

- Användarcertifikat använder användarens SID från Etttra-ID, synkroniserat från lokal Active Directory.

Certifikatutfärdare som inte stöder URL-taggen i SAN kan misslyckas med att utfärda certifikat. Microsoft Active Directory Certificate Services-servrar som installerade uppdateringen från KB5014754 stöder användningen av den här taggen. Om du använder en tredjeparts-CA kontrollerar du med din CA-leverantör att de stöder det här formatet, eller hur och när den här supporten kommer att läggas till.

Mer information finns i Supporttips: Implementera stark mappning i Microsoft Intune certifikat – Microsoft Community Hub.

Intune stöder användning av SCEP (Simple Certificate Enrollment Protocol) för att autentisera anslutningar till dina appar och företagsresurser. SCEP använder certifikatutfärdarens certifikat för att skydda meddelandeutbytet för CSR (Certificate Signing Request). När infrastrukturen stöder SCEP kan du använda Intune SCEP-certifikatprofiler (en typ av enhetsprofil i Intune) för att distribuera certifikaten till dina enheter.

Certifikatanslutningsappen för Microsoft Intune krävs för att använda SCEP-certifikatprofiler med Intune när du även använder en Certifikatutfärdare för Active Directory Certificate Services, även kallad Microsoft CA. Anslutningsappen stöds inte på samma server som den utfärdande certifikatutfärdare (CA). Anslutningsappen krävs inte när du använder certifikatutfärdare från tredje part.

Informationen i den här artikeln kan hjälpa dig att konfigurera infrastrukturen så att den stöder SCEP när du använder Active Directory Certificate Services. När infrastrukturen har konfigurerats kan du skapa och distribuera SCEP-certifikatprofiler med Intune.

Tips

Intune stöder även användning av public key cryptography Standards #12-certifikat.

Krav för att använda SCEP för certifikat

Innan du fortsätter kontrollerar du att du har skapat och distribuerat en betrodd certifikatprofil till enheter som använder SCEP-certifikatprofiler. SCEP-certifikatprofiler refererar direkt till den betrodda certifikatprofil som du använder för att etablera enheter med ett betrott rotcertifikatutfärdarcertifikat.

Servrar och serverroller

För att stödja SCEP måste följande lokala infrastruktur köras på servrar som är domänanslutna till din Active Directory, med undantag för Web Programproxy Server.

Certifikatanslutningsapp för Microsoft Intune – Certifikatanslutningsappen för Microsoft Intune krävs för att använda SCEP-certifikatprofiler med Intune när du använder en Microsoft CA. Den installeras på servern som även kör NDES-serverrollen. Anslutningsappen stöds dock inte på samma server som den utfärdande certifikatutfärdare (CA).

Information om certifikatanslutningsappen finns i:

Certifikatutfärdare – Använd en Microsoft Active Directory Certificate Services Enterprise Certification Authority (CA) som körs på en Enterprise-version av Windows Server 2008 R2 med Service Pack 1 eller senare. Den version av Windows Server som du använder måste ha stöd av Microsoft. En fristående ca stöds inte. Mer information finns i Installera certifikatutfärdare.

Om ca:en kör Windows Server 2008 R2 SP1 måste du installera snabbkorrigeringen från KB2483564.

NDES-serverroll – Om du vill ha stöd för användning av certifikatanslutningsappen för Microsoft Intune med SCEP måste du konfigurera Den Windows Server som är värd för certifikatanslutningsappen med serverrollen Registreringstjänst för nätverksenheter (NDES). Anslutningsappen stöder installation på Windows Server 2012 R2 eller senare. I ett senare avsnitt i den här artikeln vägleder vi dig genom att installera NDES.

- Servern som är värd för NDES och anslutningsappen måste vara domänansluten och i samma skog som din Enterprise CA.

- Servern som är värd för NDES får inte vara en domänkontrollant.

- Använd inte NDES som är installerat på den server som är värd för enterprise-CA:n. Den här konfigurationen utgör en säkerhetsrisk när CA-tjänsternas Internetbegäranden och installationen av anslutningsappen inte stöds på samma server som den utfärdande certifikatutfärdare (CA).

- Internet Explorer Enhanced Security Configuration måste inaktiveras på den server som är värd för NDES och Microsoft Intune Connector.

Mer information om NDES finns i Vägledning för registreringstjänsten för nätverksenheter i Windows Server-dokumentationen och Använda en principmodul med registreringstjänsten för nätverksenheter. Information om hur du konfigurerar hög tillgänglighet för NDES finns i Hög tillgänglighet.

Stöd för NDES på Internet

Om du vill tillåta att enheter på Internet hämtar certifikat måste du publicera din NDES-URL utanför företagsnätverket. För att göra detta kan du använda en omvänd proxy som Microsoft Entra programproxy, Microsofts Web Programproxy Server eller en omvänd proxytjänst eller enhet från tredje part.

Microsoft Entra programproxy – Du kan använda Microsoft Entra programproxy i stället för en dedikerad wap-server (Web Programproxy) för att publicera din NDES-URL till Internet. Med den här lösningen kan både intranät- och Internetanslutna enheter hämta certifikat. Mer information finns i Integrera med Microsoft Entra programproxy på en NDES-server (Network Device Enrollment Service).

Web Programproxy Server – Använd en server som kör Windows Server 2012 R2 eller senare som en WAP-server (Web Programproxy) för att publicera din NDES-URL till Internet. Med den här lösningen kan både intranät- och Internetanslutna enheter hämta certifikat.

Servern som är värd för WAP måste installera en uppdatering som möjliggör stöd för de långa URL:er som används av registreringstjänsten för nätverksenheter. Den här uppdateringen ingår i samlad uppdatering från december 2014 eller separat från KB3011135.

WAP-servern måste ha ett SSL-certifikat som matchar namnet som publiceras till externa klienter och lita på det SSL-certifikat som används på den dator som är värd för NDES-tjänsten. Dessa certifikat gör det möjligt för WAP-servern att avsluta SSL-anslutningen från klienter och skapa en ny SSL-anslutning till NDES-tjänsten.

Mer information finns i Planera certifikat för WAP och allmän information om WAP-servrar.

Omvänd proxy från tredje part – När du använder en omvänd proxy från tredje part kontrollerar du att proxyn stöder en lång URI-get-begäran. Som en del av flödet för certifikatbegäran skickar klienten en begäran med certifikatbegäran i frågesträngen. Därför kan URI-längden vara stor, upp till 40 kB stor.

SCEP-protokollbegränsningar förhindrar användning av förautentisering. När du publicerar NDES-URL:en via en omvänd proxyserver måste du ha Förautentisering inställt på Genomströmning. Intune skyddar NDES-URL:en när du installerar Intune Certificate Connector genom att installera en Intune-SCEP-principmodul på NDES-servern. Modulen hjälper till att skydda NDES-URL:en genom att förhindra att certifikat utfärdas till ogiltiga eller digitalt manipulerade certifikatbegäranden. Detta begränsar åtkomsten till endast Intune registrerade enheter som du hanterar med Intune och som har välformulerade certifikatbegäranden.

När en Intune SCEP-certifikatprofil levereras till en enhet genererar Intune en anpassad utmaningsblob som den krypterar och signerar. Bloben kan inte läsas av enheten. Endast principmodulen och Intune-tjänsten kan läsa och verifiera utmaningsbloben. Bloben innehåller information som Intune förväntar sig att tillhandahållas av enheten i certifikatsigneringsbegäran (CSR). Till exempel det förväntade subjektet och alternativt ämnesnamn (SAN).

Modulen Intune princip fungerar för att skydda NDES på följande sätt:

När du försöker komma åt den publicerade NDES-URL:en direkt returnerar servern svaret 403 – Förbjuden: Åtkomst nekas .

När en välformulerad SCEP-certifikatbegäran tas emot och nyttolasten för begäran innehåller både utmaningsbloben och enhetens CSR jämför principmodulen informationen om enhetens CSR med utmaningsbloben:

Om valideringen misslyckas utfärdas inget certifikat.

Endast certifikatbegäranden från en Intune registrerad enhet som klarar valideringen av utmaningsbloben utfärdas ett certifikat.

Konton

Om du vill konfigurera anslutningsappen så att den stöder SCEP använder du ett konto som har behörighet att konfigurera NDES på Windows Server och för att hantera din certifikatutfärdare. Mer information finns i Konton i artikeln Krav för certifikatanslutningsappen för Microsoft Intune.

Nätverkskrav

Förutom nätverkskrav för certifikatanslutningsappen rekommenderar vi att du publicerar NDES-tjänsten via en omvänd proxy, till exempel Microsoft Entra programproxy, webbåtkomstproxy eller en proxy från tredje part. Om du inte använder en omvänd proxy kan du tillåta TCP-trafik på port 443 från alla värdar och IP-adresser på Internet till NDES-tjänsten.

Tillåt alla portar och protokoll som krävs för kommunikation mellan NDES-tjänsten och eventuell stödinfrastruktur i din miljö. Den dator som är värd för NDES-tjänsten måste till exempel kommunicera med CA, DNS-servrar, domänkontrollanter och eventuellt andra tjänster eller servrar i din miljö, till exempel Configuration Manager.

Certifikat och mallar

Följande certifikat och mallar används när du använder SCEP.

| Objekt | Information |

|---|---|

| SCEP-certifikatmall | Mall som du konfigurerar på den utfärdande certifikatutfärdarna som används för att fyll i enheternas SCEP-begäranden. |

| Certifikat för serverautentisering | Webbservercertifikat som begärts från din utfärdande certifikatutfärdare eller offentliga certifikatutfärdare. Du installerar och binder det här SSL-certifikatet i IIS på den dator som är värd för NDES. |

| Certifikat för betrodd rotcertifikatutfärdare | Om du vill använda en SCEP-certifikatprofil måste enheterna lita på din betrodda rotcertifikatutfärdare (CA). Använd en betrodd certifikatprofil i Intune för att etablera certifikatet för betrodd rotcertifikatutfärdare till användare och enheter. - Använd ett enda betrott rotcertifikatutfärdarcertifikat per operativsystemplattform och associera certifikatet med varje betrodd certifikatprofil som du skapar. - Du kan använda ytterligare betrodda rotcertifikatutfärdarcertifikat när det behövs. Du kan till exempel använda ytterligare certifikat för att ge ett förtroende till en certifikatutfärdare som signerar certifikaten för serverautentisering för din Wi-Fi åtkomstpunkter. Skapa ytterligare betrodda rotcertifikatutfärdarcertifikat för utfärdande certifikatutfärdare. I SCEP-certifikatprofilen som du skapar i Intune måste du ange profilen betrodd rotcertifikatutfärdare för den utfärdande certifikatutfärdare. Information om den betrodda certifikatprofilen finns i Exportera det betrodda rotcertifikatutfärdarcertifikatet och Skapa betrodda certifikatprofiler i Använda certifikat för autentisering i Intune. |

Obs!

Följande certifikat används inte med certifikatanslutningsappen för Microsoft Intune. Den här informationen tillhandahålls för dem som ännu inte har ersatt den äldre anslutningsappen för SCEP (installerad av NDESConnectorSetup.exe) med den nya anslutningsprogrammet.

| Objekt | Information |

|---|---|

| Certifikat för klientautentisering | Begärs från din utfärdande certifikatutfärdarorganisation eller offentliga certifikatutfärdarorganisation. Du installerar det här certifikatet på den dator som är värd för NDES-tjänsten och som används av certifikatanslutningsappen för Microsoft Intune. Om certifikatet har användningsuppsättningen för klient - och serverautentiseringsnyckeln (förbättrad nyckelanvändning) på certifikatutfärdarmallen som du använder för att utfärda det här certifikatet kan du sedan använda samma certifikat för server- och klientautentisering. |

PIN-krav för Android Enterprise

För Android Enterprise avgör krypteringsversionen på en enhet om enheten måste konfigureras med en PIN-kod innan SCEP kan etablera enheten med ett certifikat. De tillgängliga krypteringstyperna är:

Fullständig diskkryptering, vilket kräver att enheten har en konfigurerad PIN-kod.

Filbaserad kryptering, som krävs på enheter som installeras av OEM-tillverkaren med Android 10 eller senare. Dessa enheter kräver ingen PIN-kod. Enheter som uppgraderar till Android 10 kan fortfarande kräva en PIN-kod.

Obs!

Microsoft Intune kan inte identifiera typen av kryptering på en Android-enhet.

Versionen av Android på en enhet kan påverka den tillgängliga krypteringstypen:

Android 10 och senare: Enheter som installeras med Android 10 eller senare av OEM-tillverkaren använder filbaserad kryptering och kräver ingen PIN-kod för SCEP för att etablera ett certifikat. Enheter som uppgraderar till version 10 eller senare och börjar använda filbaserad kryptering kan fortfarande kräva en PIN-kod.

Android 8 till 9: Dessa versioner av Android stöder användning av filbaserad kryptering, men det krävs inte. Varje OEM-tillverkare väljer vilken krypteringstyp som ska implementeras för en enhet. Det är också möjligt att OEM-ändringar resulterar i att en PIN-kod inte krävs även när fulldiskkryptering används.

Mer information finns i följande artiklar i Android-dokumentationen:

Överväganden för enheter som har registrerats som dedikerade Android Enterprise

För enheter som har registrerats som Dedikerade Android Enterprise kan lösenordsframtvingande innebära utmaningar.

För enheter som kör 9.0 och senare och tar emot en princip för helskärmsläge kan du använda en princip för enhetsefterlevnad eller enhetskonfiguration för att framtvinga lösenordskravet. Visa supporttips: Nya Google-baserade efterlevnadsskärmar för helskärmsläge från Intune supportteamet för att förstå enhetsupplevelsen.

För enheter som kör 8.x och tidigare kan du också använda en princip för enhetsefterlevnad eller enhetskonfiguration för att framtvinga lösenordskravet. Men om du vill konfigurera en PIN-kod måste du manuellt ange inställningsprogrammet på enheten och konfigurera PIN-koden.

Konfigurera certifikatutfärdare

I följande avsnitt ska du:

- Konfigurera och publicera den mall som krävs för NDES

- Ange de behörigheter som krävs för återkallande av certifikat.

Följande avsnitt kräver kunskap om Windows Server 2012 R2 eller senare samt Active Directory Certificate Services (AD CS).

Få åtkomst till din utfärdande certifikatutfärdarorganisation

Logga in på din utfärdande certifikatutfärdare med ett domänkonto med tillräcklig behörighet för att hantera certifikatutfärdare.

Öppna Microsoft Management Console (MMC) för certifikatutfärdare. Kör antingen "certsrv.msc" eller i Serverhanteraren, välj Verktyg och sedan Certifikatutfärdare.

Välj noden Certifikatmallar och välj Åtgärdshantera>.

Skapa SCEP-certifikatmallen

Skapa en v2-certifikatmall (med Windows 2003-kompatibilitet) för användning som SCEP-certifikatmall. Du kan:

- Använd snapin-modulen Certifikatmallar för att skapa en ny anpassad mall.

- Kopiera en befintlig mall (till exempel webbservermallen) och uppdatera sedan kopian som ska användas som NDES-mall.

Konfigurera följande inställningar på de angivna flikarna i mallen:

Allmänt:

- Avmarkera Publicera certifikat i Active Directory.

- Ange ett eget visningsnamn för mallen så att du kan identifiera den här mallen senare.

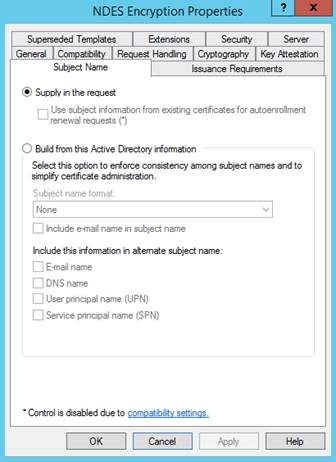

Ämnesnamn:

Välj Ange i begäran. Den Intune principmodulen för NDES framtvingar säkerhet.

Tillägg:

Se till att Beskrivning av programprinciper inkluderar klientautentisering.

Viktigt

Lägg bara till de programprinciper som du behöver. Bekräfta dina val med dina säkerhetsadministratörer.

För iOS/iPadOS- och macOS-certifikatmallar redigerar du även Nyckelanvändning och kontrollerar att Signatur är bevis på ursprung inte är markerat.

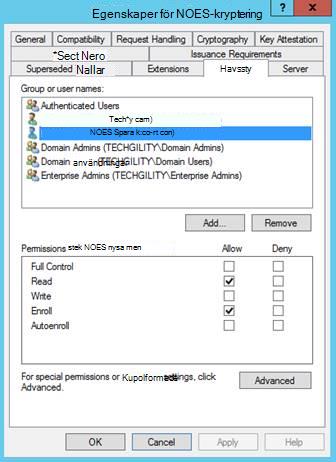

Säkerhet:

Lägg till NDES-tjänstkontot. Det här kontot kräver läs- och registreringsbehörigheter för den här mallen.

Lägg till ytterligare konton för Intune administratörer som ska skapa SCEP-profiler. Dessa konton kräver läsbehörighet till mallen för att dessa administratörer ska kunna bläddra till den här mallen när de skapar SCEP-profiler.

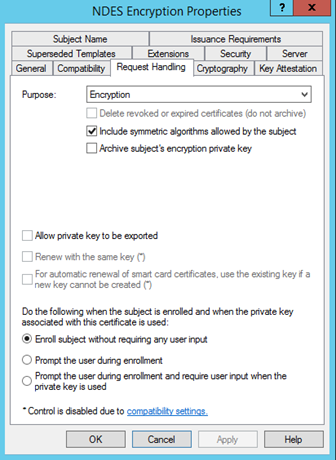

Hantering av begäranden:

Följande bild är ett exempel. Konfigurationen kan variera.

Utfärdandekrav:

Följande bild är ett exempel. Konfigurationen kan variera.

Spara certifikatmallen.

Skapa klientcertifikatmallen

Obs!

Följande certifikat används inte med certifikatanslutningsappen för Microsoft Intune. Den här informationen tillhandahålls för dem som ännu inte har ersatt den äldre anslutningsappen för SCEP (installerad av NDESConnectorSetup.exe) med den nya anslutningsprogrammet.

Microsoft Intune-anslutningsappen kräver ett certifikat med förbättrad nyckelanvändning för klientautentisering och ämnesnamnet lika med FQDN för den dator där anslutningsappen är installerad. En mall med följande egenskaper krävs:

- Tillägg>Programprinciper måste innehålla klientautentisering

- Ämnesnamn>Ange i begäran.

Om du redan har en mall som innehåller dessa egenskaper kan du återanvända den, annars skapa en ny mall genom att antingen duplicera en befintlig eller skapa en anpassad mall.

Skapa servercertifikatmallen

Kommunikation mellan hanterade enheter och IIS på NDES-servern använder HTTPS, vilket kräver användning av ett certifikat. Du kan använda webbservercertifikatmallen för att utfärda det här certifikatet. Eller om du föredrar att ha en dedikerad mall krävs följande egenskaper:

- Tillägg>Programprinciper måste innehålla serverautentisering.

- Ämnesnamn>Ange i begäran.

- På fliken Säkerhet måste NDES-serverns datorkonto ha läs - och registreringsbehörighet .

Obs!

Om du har ett certifikat som uppfyller båda kraven från klient- och servercertifikatmallarna kan du använda ett enda certifikat för både IIS och certifikatanslutningsappen.

Bevilja behörigheter för återkallande av certifikat

För att Intune ska kunna återkalla certifikat som inte längre krävs måste du bevilja behörigheter i certifikatutfärdare.

På den server som är värd för certifikatanslutningsappen använder du antingen NDES-serversystemkontot eller ett specifikt konto, till exempel NDES-tjänstkontot.

Högerklicka på certifikatutfärdarnamnet i certifikatutfärdarkonsolen och välj Egenskaper.

På fliken Säkerhet väljer du Lägg till.

Bevilja behörighet att utfärda och hantera certifikat :

- Om du väljer att använda NDES-serversystemkontot anger du behörigheterna till NDES-servern.

- Om du väljer att använda NDES-tjänstkontot anger du behörigheter för det kontot i stället.

Ändra giltighetsperioden för certifikatmallen

Det är valfritt att ändra giltighetsperioden för certifikatmallen.

När du har skapat SCEP-certifikatmallen kan du redigera mallen för att granska giltighetsperioden på fliken Allmänt .

Som standard använder Intune det värde som konfigurerats i mallen, men du kan konfigurera certifikatutfärdaren så att beställaren kan ange ett annat värde, så att värdet kan anges inifrån Microsoft Intune administrationscenter.

Planera att använda en giltighetsperiod på fem dagar eller senare. När giltighetsperioden är mindre än fem dagar är det hög sannolikhet att certifikatet går in i ett tillstånd som snart upphört att gälla eller har upphört att gälla, vilket kan göra att MDM-agenten på enheter avvisar certifikatet innan det installeras.

Viktigt

För iOS/iPadOS och macOS använder du alltid ett värde som anges i mallen.

Så här konfigurerar du ett värde som kan anges inifrån Microsoft Intune administrationscenter

Kör följande kommandon på ca:en:

certutil -setreg Policy\EditFlags +EDITF_ATTRIBUTEENDDATE

net stop certsvc

net start certsvc

Publicera certifikatmallar

På den utfärdande certifikatutfärdare använder du snapin-modulen certifikatutfärdare för att publicera certifikatmallen. Välj noden Certifikatmallar , välj Åtgärd>Ny>certifikatmall som ska utfärdas och välj sedan den certifikatmall som du skapade i föregående avsnitt.

Kontrollera att mallen har publicerats genom att visa den i mappen Certifikatmallar .

Konfigurera NDES

Följande procedurer kan hjälpa dig att konfigurera registreringstjänsten för nätverksenheter (NDES) för användning med Intune. Dessa tillhandahålls som exempel eftersom den faktiska konfigurationen kan variera beroende på din version av Windows Server. Se till att nödvändiga konfigurationer som du lägger till som de för .NET Framework uppfyller kraven för certifikatanslutningsappen för Microsoft Intune.

Mer information om NDES finns i Vägledning för registreringstjänsten för nätverksenheter.

Installera NDES-tjänsten

Logga in som företagsadministratör på den server som ska vara värd för NDES-tjänsten och använd sedan guiden Lägg till roller och funktioner för att installera NDES:

I guiden väljer du Active Directory Certificate Services för att få åtkomst till AD CS-rolltjänsterna. Välj Registreringstjänst för nätverksenheter, avmarkera Certifikatutfärdare och slutför sedan guiden.

Tips

Under Installationsframstatus väljer du inte Stäng. Välj i stället länken Konfigurera Active Directory Certificate Services på målservern . Guiden AD CS-konfiguration öppnas, som du använder för nästa procedur i den här artikeln , Konfigurera NDES-tjänsten. När AD CS-konfigurationen har öppnats kan du stänga guiden Lägg till roller och funktioner.

När NDES läggs till på servern installerar guiden även IIS. Kontrollera att IIS har följande konfigurationer:

Webbserver>Säkerhet>Begärandefiltrering

Webbserver>Programutveckling>ASP.NET 3.5

Installation av ASP.NET 3.5 installeras .NET Framework 3.5. När du installerar .NET Framework 3.5 installerar du både kärnfunktionen .NET Framework 3.5 och HTTP-aktivering.

Webbserver>Programutveckling>ASP.NET 4.7.2

När du installerar ASP.NET 4.7.2 installeras .NET Framework 4.7.2. När du installerar .NET Framework 4.7.2 installerar du funktionen core .NET Framework 4.7.2, ASP.NET 4.7.2 ochHTTP-aktiveringsfunktionenför WCF-tjänster>.

Hanteringsverktyg>IIS 6-hanteringskompatibilitet>IIS 6-metabaskompatibilitet

Hanteringsverktyg>IIS 6-hanteringskompatibilitet>IIS 6 WMI-kompatibilitet

På servern lägger du till NDES-tjänstkontot som medlem i den lokala IIS_IUSRS gruppen.

Konfigurera ett tjänsthuvudnamn (SPN) i Active Directory om det behövs. Information om hur du anger SPN finns i Kontrollera om det är nödvändigt att ange ett namn på tjänstens huvudnamn för NDES.

Konfigurera NDES-tjänsten

Om du vill konfigurera NDES-tjänsten använder du ett konto som är företagsadministratör.

På den dator som är värd för NDES-tjänsten öppnar du konfigurationsguiden för AD CS och gör sedan följande uppdateringar:

Tips

Om du fortsätter från den senaste proceduren och klickade på länken Konfigurera Active Directory Certificate Services på målservern bör den här guiden redan vara öppen. Annars öppnar du Serverhanteraren för att få åtkomst till konfigurationen efter distributionen för Active Directory Certificate Services.

- I Rolltjänster väljer du registreringstjänsten för nätverksenheter.

- I Tjänstkonto för NDES anger du NDES-tjänstkontot.

- I CA för NDES klickar du på Välj och väljer sedan den utfärdande certifikatutfärdare där du konfigurerade certifikatmallen.

- I Kryptografi för NDES anger du nyckellängden så att den uppfyller företagets krav.

- I Bekräftelse väljer du Konfigurera för att slutföra guiden.

När guiden är klar uppdaterar du följande registernyckel på den dator som är värd för NDES-tjänsten:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\MSCEP\Om du vill uppdatera den här nyckeln identifierar du certifikatmallarnas syfte (finns på fliken Hantering av begäranden ). Uppdatera sedan motsvarande registerpost genom att ersätta befintliga data med namnet på certifikatmallen (inte visningsnamnet för mallen) som du angav när du skapade certifikatmallen.

I följande tabell mappas certifikatmallens syfte till värdena i registret:

Certifikatmallens syfte (på fliken Hantering av begäranden) Registervärde som ska redigeras Värde som visas i Microsoft Intune administrationscenter för SCEP-profilen Underskrift SignatureTemplate Digital signatur Kryptering EncryptionTemplate Nyckelchiffrering Signatur och kryptering GeneralPurposeTemplate Nyckelchiffrering

Digital signaturOm syftet med certifikatmallen till exempel är Kryptering redigerar du värdet EncryptionTemplate så att det blir namnet på certifikatmallen.

Starta om servern som är värd för NDES-tjänsten. Använd inte iisreset; iireset slutför inte de nödvändiga ändringarna.

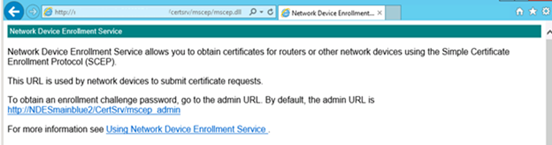

Bläddra till http:// Server_FQDN/certsrv/mscep/mscep.dll. Du bör se en NDES-sida som liknar följande bild:

Om webbadressen returnerar en 503-tjänst som inte är tillgänglig kontrollerar du datorns loggbok. Det här felet uppstår ofta när programpoolen stoppas på grund av att behörighet saknas för NDES-tjänstkontot.

Installera och binda certifikat på den server som är värd för NDES

Lägg till ett certifikat för serverautentisering på NDES-servern.

Certifikat för serverautentisering

Det här certifikatet används i IIS. Det är ett enkelt webbservercertifikat som gör att klienten kan lita på NDES-URL:en.

Begär ett certifikat för serverautentisering från din interna certifikatutfärdare eller offentliga certifikatutfärdare och installera sedan certifikatet på servern.

Beroende på hur du exponerar din NDES för Internet finns det olika krav.

En bra konfiguration är:

- Ett ämnesnamn: Ange ett CN (eget namn) med ett värde som måste vara lika med FQDN för den server där du installerar certifikatet (NDES-servern).

- Alternativt namn på certifikatmottagare: Ange DNS-poster för varje URL som din NDES svarar på, till exempel det interna fullständiga domännamnet och de externa URL:erna.

Obs!

Om du använder Microsoft Entra programproxy översätter den Microsoft Entra anslutningsappen för programproxy begäranden från den externa URL:en till den interna URL:en. Därför svarar NDES endast på begäranden som riktas till den interna URL:en, vanligtvis FQDN för NDES-servern.

I det här fallet krävs inte den externa URL:en.

Binda certifikatet för serverautentisering i IIS:

När du har installerat certifikatet för serverautentisering öppnar du IIS-hanteraren och väljer standardwebbplatsen. I fönstret Åtgärder väljer du Bindningar.

Välj Lägg till, ange Typ till https och bekräfta sedan att porten är 443.

För SSL-certifikat anger du certifikatet för serverautentisering.

Obs!

När du konfigurerar NDES för certifikatanslutningsappen för Microsoft Intune används endast certifikatet för serverautentisering. Om du konfigurerar NDES för att stödja den äldre certifikatanslutningsappen (NDESConnectorSetup.exe) måste du även konfigurera ett klientautentiseringscertifikat. Du kan använda ett enda certifikat för både serverautentisering och klientautentisering när certifikatet har konfigurerats för att uppfylla kriterierna för båda användningsområdena. När det gäller ämnesnamnet måste det uppfylla certifikatkraven för klientautentisering .

Följande information tillhandahålls för dem som ännu inte har ersatt den äldre anslutningsappen för SCEP (installerad av NDESConnectorSetup.exe) med den nya anslutningsprogrammet.

Certifikat för klientautentisering

Det här certifikatet används under installationen av certifikatanslutningsappen för Microsoft Intune för att stödja SCEP.

Begära och installera ett klientautentiseringscertifikat från din interna certifikatutfärdare eller en offentlig certifikatutfärdare.

Certifikatet måste uppfylla följande krav:

- Förbättrad nyckelanvändning: Det här värdet måste innehålla klientautentisering.

- Ämnesnamn: Ange ett CN (eget namn) med ett värde som måste vara lika med FQDN för servern där du installerar certifikatet (NDES-servern).

Ladda ned, installera och konfigurera certifikatanslutningsappen för Microsoft Intune

Mer information finns i Installera och konfigurera certifikatanslutningsappen för Microsoft Intune.

- Certifikatanslutningsappen installeras på den server som kör NDES-tjänsten.

- Anslutningsappen stöds inte på samma server som den utfärdande certifikatutfärdare (CA).