Lägga till partnercertifikatutfärdare i Intune med HJÄLP av SCEP

Använd certifikatutfärdare från tredje part (CA) med Intune. Certifikatutfärdare från tredje part kan etablera mobila enheter med nya eller förnyade certifikat med hjälp av SCEP (Simple Certificate Enrollment Protocol) och kan stödja Windows-, iOS/iPadOS-, Android- och macOS-enheter.

Det finns två delar i att använda den här funktionen: API med öppen källkod och Intune administratörsuppgifter.

Del 1 – Använda ett API med öppen källkod

Microsoft har skapat ett API för att integrera med Intune. Via API:et kan du verifiera certifikat, skicka meddelanden om lyckade eller misslyckade meddelanden och använda SSL, särskilt SSL Socket Factory, för att kommunicera med Intune.

API:et är tillgängligt på den offentliga GitHub-lagringsplatsen för Intune SCEP API så att du kan ladda ned och använda dem i dina lösningar. Använd det här API:et med SCEP-servrar från tredje part för att köra anpassad utmaningsverifiering mot Intune innan SCEP etablerar ett certifikat till en enhet.

Integrera med Intune SCEP-hanteringslösning ger mer information om hur du använder API:et, dess metoder och testar lösningen du skapar.

Del 2 – Skapa programmet och profilen

Med hjälp av ett Microsoft Entra program kan du delegera behörigheter till Intune för att hantera SCEP-begäranden som kommer från enheter. Det Microsoft Entra programmet innehåller program-ID och autentiseringsnyckelvärden som används i den API-lösning som utvecklaren skapar. Administratörer skapar och distribuerar sedan SCEP-certifikatprofiler med hjälp av Intune och kan visa rapporter om distributionsstatus på enheterna.

Den här artikeln innehåller en översikt över den här funktionen från ett administratörsperspektiv, inklusive att skapa Microsoft Entra-programmet.

Översikt

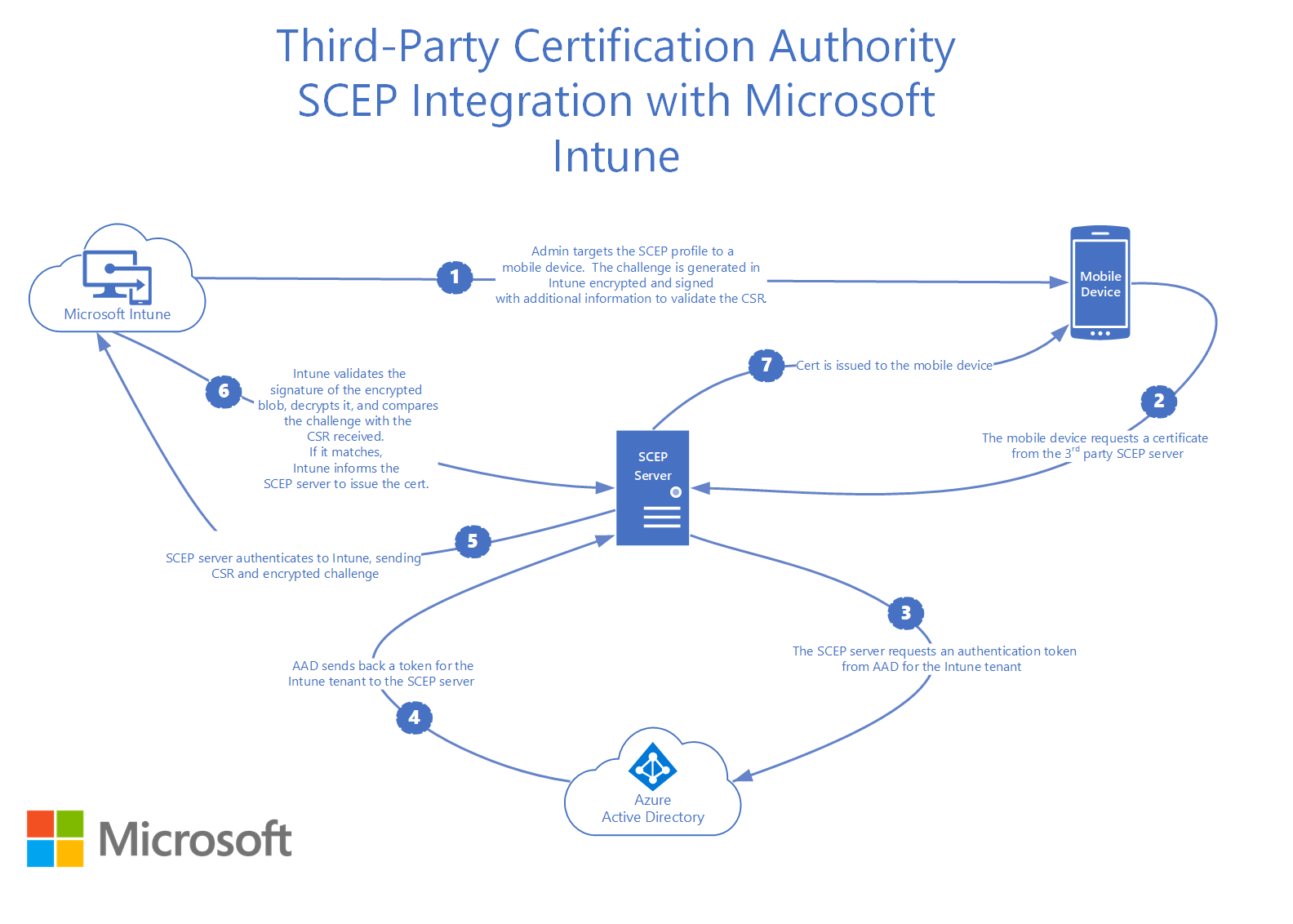

Följande steg ger en översikt över hur du använder SCEP för certifikat i Intune:

- I Intune skapar en administratör en SCEP-certifikatprofil och riktar sedan profilen mot användare eller enheter.

- Enheten checkar in på Intune.

- Intune skapar en unik SCEP-utmaning. Den lägger också till ytterligare information om integritetskontroll, till exempel vad det förväntade ämnet och SAN ska vara.

- Intune krypterar och signerar både utmanings- och integritetskontrollinformationen och skickar sedan den här informationen till enheten med SCEP-begäran.

- Enheten genererar en begäran om certifikatsignering (CSR) och ett offentligt/privat nyckelpar på enheten baserat på SCEP-certifikatprofilen som skickas från Intune.

- CSR och den krypterade/signerade utmaningen skickas till SCEP-serverslutpunkten från tredje part.

- SCEP-servern skickar csr och utmaningen att Intune. Intune verifierar sedan signaturen, dekrypterar nyttolasten och jämför CSR med integritetskontrollinformationen.

- Intune skickar tillbaka ett svar till SCEP-servern och anger om utmaningsverifieringen lyckas eller inte.

- Om utmaningen har verifierats utfärdar SCEP-servern certifikatet till enheten.

I följande diagram visas ett detaljerat flöde av SCEP-integrering från tredje part med Intune:

Konfigurera ca-integrering från tredje part

Verifiera certifikatutfärdare från tredje part

Innan du integrerar certifikatutfärdare från tredje part med Intune kontrollerar du att certifikatutfärdare som du använder stöder Intune. Ca-partner från tredje part (i den här artikeln) innehåller en lista. Du kan också läsa vägledningen för certifikatutfärdare om du vill ha mer information. Ca:en kan innehålla installationsanvisningar som är specifika för implementeringen.

Obs!

För att stödja följande enheter måste certifikatutfärdare ha stöd för användning av en HTTPS-URL när du konfigurerar att du måste konfigurera en HTTPS-URL när du konfigurerar SCEP Server-URL:er för SCEP-certifikatprofilen:

- Android-enhetsadministratör

- Android Enterprise-enhetsägare

- Företagsägd Android Enterprise-arbetsprofil

- Personligt ägd Android Enterprise-arbetsprofil

Auktorisera kommunikation mellan CA och Intune

Om du vill tillåta att en SCEP-server från tredje part kör anpassad utmaningsverifiering med Intune skapar du en app i Microsoft Entra ID. Den här appen ger delegerade rättigheter till Intune för att verifiera SCEP-begäranden.

Se till att du har de behörigheter som krävs för att registrera en Microsoft Entra app. Se Nödvändiga behörigheter i Microsoft Entra-dokumentationen.

Skapa ett program i Microsoft Entra ID

I Azure Portal går du till Microsoft Entra ID>Appregistreringar och väljer sedan Ny registrering.

På sidan Registrera ett program anger du följande information:

- I avsnittet Namn anger du ett beskrivande programnamn.

- I avsnittet Kontotyper som stöds väljer du Konton i valfri organisationskatalog.

- För Omdirigerings-URI lämnar du standardinställningen Webb och anger sedan inloggnings-URL:en för SCEP-servern från tredje part.

Välj Registrera för att skapa programmet och öppna sidan Översikt för den nya appen.

På appens översiktssida kopierar du värdet för program-ID (klient) och registrerar det för senare användning. Du behöver det här värdet senare.

I appens navigeringsfönster går du till Certifikat & hemligheter under Hantera. Välj knappen Ny klienthemlighet . Ange ett värde i Beskrivning, välj valfritt alternativ för Upphör att gälla och välj sedan Lägg till för att generera ett värde för klienthemligheten.

Viktigt

Innan du lämnar den här sidan kopierar du värdet för klienthemligheten och registrerar det för senare användning med din tredjeparts-CA-implementering. Det här värdet visas inte igen. Se till att läsa vägledningen för certifikatutfärdarna från tredje part om hur de vill att program-ID, autentiseringsnyckel och klientorganisations-ID ska konfigureras.

Registrera ditt klientorganisations-ID. Klientorganisations-ID:t är domäntexten efter @-inloggningen i ditt konto. Om ditt konto till exempel är admin@name.onmicrosoft.comär ditt klientorganisations-ID name.onmicrosoft.com.

I appens navigeringsfönster går du till API-behörigheter, som finns under Hantera. Du ska lägga till två separata programbehörigheter:

Välj Lägg till en behörighet:

- På sidan Begär API-behörigheter väljer du Intune och sedan Programbehörigheter.

- Markera kryssrutan för scep_challenge_provider (SCEP-utmaningsverifiering).

- Välj Lägg till behörigheter för att spara den här konfigurationen.

Välj Lägg till en behörighet igen.

- På sidan Begär API-behörigheter väljer du MicrosoftGraph-programbehörigheter>.

- Expandera Program och markera kryssrutan för Application.Read.All (Läs alla program).

- Välj Lägg till behörigheter för att spara den här konfigurationen.

Stanna kvar på sidan API-behörigheter och välj Bevilja administratörsmedgivande för<din klientorganisation> och välj sedan Ja.

Appregistreringsprocessen i Microsoft Entra ID är klar.

Konfigurera och distribuera en SCEP-certifikatprofil

Som administratör skapar du en SCEP-certifikatprofil som ska riktas till användare eller enheter. Tilldela sedan profilen.

Ta bort certifikat

När du har avregistrerat eller rensat enheten tas certifikaten bort från enheten av Intune och placeras i kö för återkallning. Återkallande av certifikatutfärdare beror på API-implementering av varje tredje part.

Tredjepartspartner för certifikatutfärdare

Följande certifikatutfärdare från tredje part stöder Intune:

- AWS– privat certifikatutfärdare

- Cogito Group

- DigiCert

- EasyScep

- EJBCA

- Anförtro

- EverTrust

- GlobalSign

- HID Global

- IDnomic

- Keyfactor-kommando

- KeyTalk

- Keytos

- Nexus Certificate Manager

- SCEPman

- Sectigo

- SecureW2

- Splashtop

- Venafi

Om du är en tredjeparts-CA som är intresserad av att integrera din produkt med Intune kan du läsa API-vägledningen:

- Intune SCEP API GitHub-lagringsplats

- Intune SCEP API-vägledning för certifikatutfärdare från tredje part

Säkerhets- och sekretessinformation

Viss användarinformation i SCEP-profilen blir synlig för den certifikatutfärdare från tredje part som tar emot certifikatsigneringsbegäran. Detta inträffar när du distribuerar en ny eller uppdaterad SCEP-profil som innehåller användarattributet Common name (CN) och variabler som UserName, OnPrem_Distinguished_Nameoch OnPremisesSamAccountName. Under profildistributionen ersätter Microsoft Intune dessa variabler med faktiska värden. Målenheterna måste i sin tur kontakta tredjepartscertifikatutfärdare för att begära ett certifikat med de faktiska värdena.

En lista över användarvariabler som stöds finns i Steg 7 under Skapa en SCEP-certifikatprofil.