Konfigurera virtuellt privat nätverk per app (VPN) för iOS/iPadOS-enheter i Intune

I Microsoft Intune kan du skapa och använda virtuella privata nätverk (VPN) som tilldelats till en app. Den här funktionen kallas per app-VPN. Du väljer de hanterade appar som kan använda ditt VPN på enheter som hanteras av Intune. När du använder vpn-nätverk per app ansluter slutanvändarna automatiskt via VPN och får åtkomst till organisationsresurser, till exempel dokument.

Den här funktionen gäller för:

- iOS 9 och senare

- iPadOS 13.0 och senare

Kontrollera VPN-providerns dokumentation för att se om vpn-anslutningen stöder per app-VPN.

Den här artikeln visar hur du skapar en VPN-profil per app och tilldelar profilen till dina appar. Använd de här stegen för att skapa en sömlös VPN-upplevelse per app för slutanvändarna. För de flesta VPN-nätverk som stöder per app-VPN öppnar användaren en app och ansluter automatiskt till VPN.

Vissa VPN tillåter autentisering med användarnamn och lösenord med per app-VPN. Det innebär att användarna måste ange ett användarnamn och lösenord för att ansluta till VPN.

Viktigt

- I iOS/iPadOS stöds inte VPN per app för IKEv2 VPN-profiler.

Per app-VPN med Microsoft Tunnel eller Zscaler

Microsoft Tunnel och Zscaler Private Access (ZPA) integreras med Microsoft Entra ID för autentisering. När du använder Tunnel eller ZPA behöver du inte de betrodda certifikat - eller SCEP- eller PKCS-certifikatprofilerna (beskrivs i den här artikeln).

Om du har konfigurerat en VPN-profil per app för Zscaler ansluter inte en av de associerade apparna automatiskt till ZPA. I stället måste användaren logga in på Zscaler-appen. Fjärråtkomst är sedan begränsad till de associerade apparna.

Förhandskrav

VPN-leverantören kan ha andra krav för per app-VPN, till exempel specifik maskinvara eller licensiering. Se till att kontrollera med dokumentationen och uppfylla dessa krav innan du konfigurerar per app-VPN i Intune.

Exportera den betrodda rotcertifikatfilen

.cerfrån VPN-servern. Du lägger till den här filen i den betrodda certifikatprofil som du skapar i Intune, som beskrivs i den här artikeln.Så här exporterar du filen:

Öppna administrationskonsolen på VPN-servern.

Bekräfta att VPN-servern använder certifikatbaserad autentisering.

Exportera den betrodda rotcertifikatfilen. Den har ett

.certillägg.Lägg till namnet på certifikatutfärdare (CA) som utfärdade certifikatet för autentisering till VPN-servern.

Om den certifikatutfärdare som visas av enheten matchar en certifikatutfärdare i listan över betrodda certifikatutfärdare på VPN-servern autentiserar VPN-servern enheten.

För att bevisa sin identitet visar VPN-servern certifikatet som måste accepteras utan att enheten uppmanas att göra det. För att bekräfta automatiskt godkännande av certifikatet skapar du en betrodd certifikatprofil i Intune (i den här artikeln). Den Intune betrodda certifikatprofilen måste innehålla VPN-serverns rotcertifikat (

.cerfil) som utfärdats av certifikatutfärdare (CA).-

Om du vill skapa principen loggar du minst in på Microsoft Intune administrationscenter med ett konto som har den inbyggda rollen Princip- och Profilhanterare. Mer information om de inbyggda rollerna finns i Rollbaserad åtkomstkontroll för Microsoft Intune.

Steg 1 – Skapa en grupp för dina VPN-användare

Skapa eller välj en befintlig grupp i Microsoft Entra ID. Den här gruppen:

- Måste innehålla de användare eller enheter som ska använda per app-VPN.

- Får alla Intune principer som du skapar.

För stegen för att skapa en ny grupp går du till Lägg till grupper för att organisera användare och enheter.

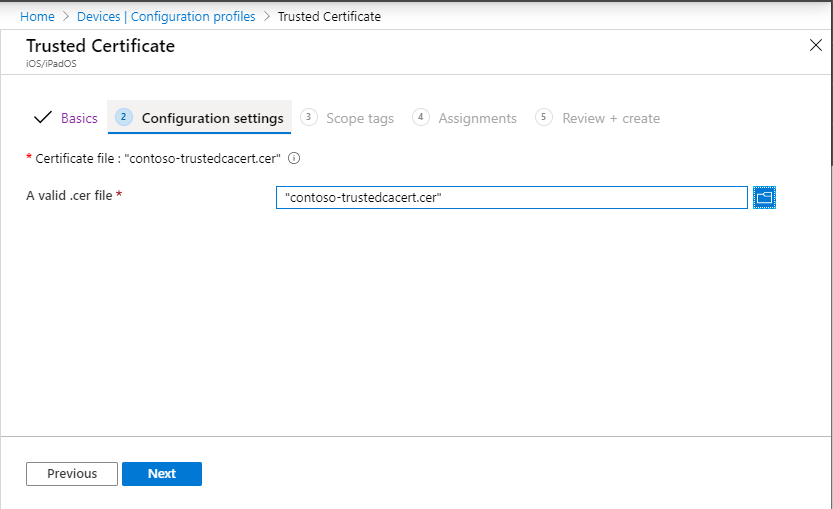

Steg 2 – Skapa en betrodd certifikatprofil

Importera VPN-serverns rotcertifikat som utfärdats av certifikatutfärdare till en Intune profil. Det här rotcertifikatet är den .cer fil som du exporterade i Krav (i den här artikeln). Den betrodda certifikatprofilen instruerar iOS/iPadOS-enheten att automatiskt lita på den certifikatutfärdare som VPN-servern presenterar.

Logga in på Microsoft Intune administrationscenter.

Välj Enheter>Hantera enheter>Konfiguration>Skapa>Ny princip.

Ange följande egenskaper:

- Plattform: Välj iOS/iPadOS.

- Profiltyp: Välj Betrott certifikat.

Välj Skapa.

Ange följande egenskaper i Grundinställningar:

- Namn: Ange ett beskrivande namn på profilen. Namnge dina profiler så att du enkelt kan identifiera dem senare. Ett bra profilnamn är till exempel iOS/iPadOS-betrodd vpn-profil för certifikat för hela företaget.

- Beskrivning: Ange en beskrivning för profilen. Denna inställning är valfri, men rekommenderas.

Välj Nästa.

I Konfigurationsinställningar väljer du mappikonen och bläddrar till ditt VPN-certifikat (

.cerfil) som du exporterade från VPN-administrationskonsolen.Välj Nästa och fortsätt att skapa din profil. Mer information finns i Skapa en VPN-profil.

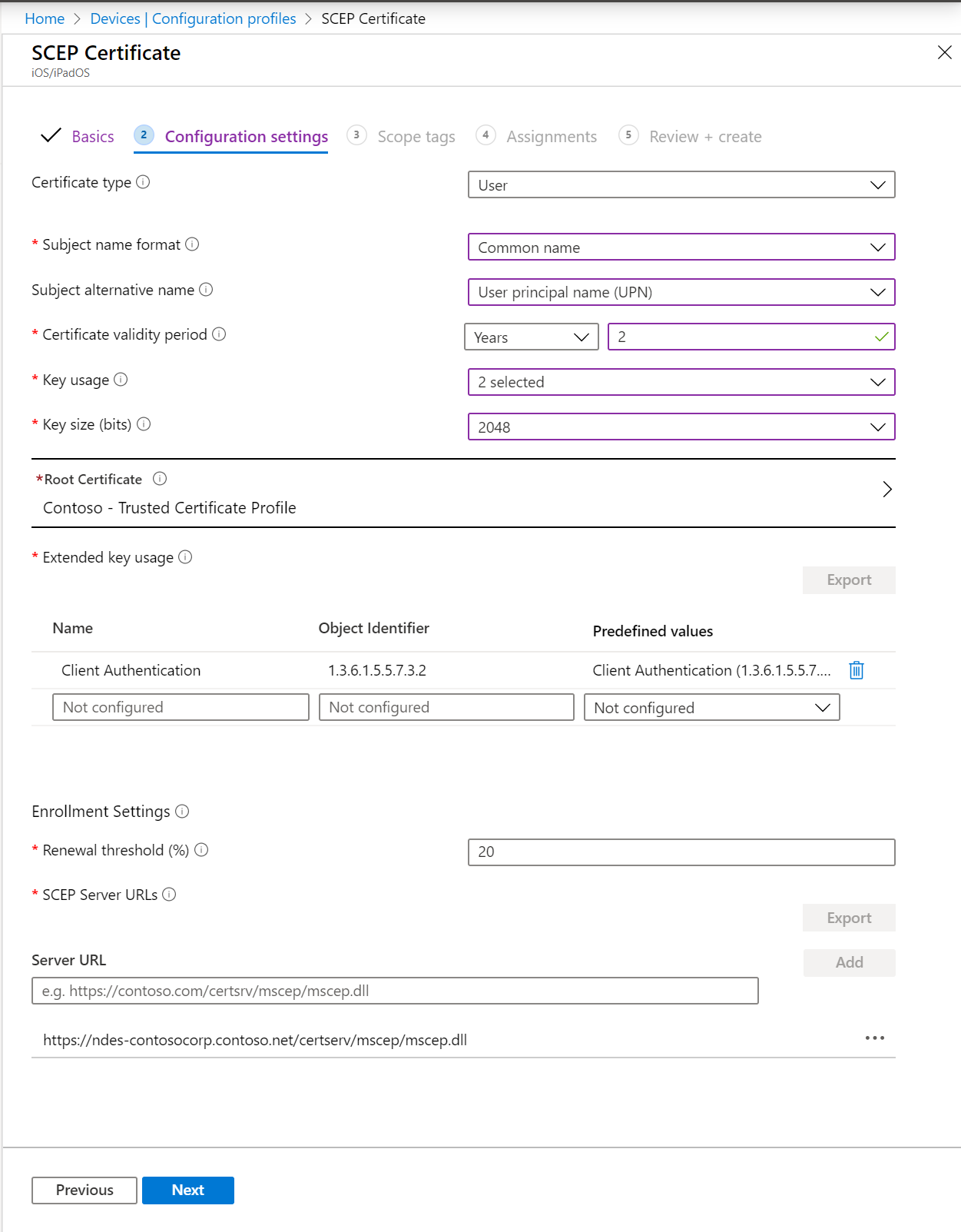

Steg 3 – Skapa en SCEP- eller PKCS-certifikatprofil

Med den betrodda rotcertifikatprofilen som du skapade i steg 2 kan enheten automatiskt lita på VPN-servern.

I det här steget skapar du SCEP- eller PKCS-certifikatprofilen i Intune. SCEP- eller PKCS-certifikatet tillhandahåller autentiseringsuppgifter från iOS/iPadOS VPN-klienten till VPN-servern. Certifikatet gör att enheten kan autentisera tyst utan att fråga efter användarnamn och lösenord.

Om du vill konfigurera och tilldela certifikatet för klientautentisering i Intune går du till någon av följande artiklar:

- Konfigurera infrastruktur för att stödja SCEP med Intune

- Konfigurera och hantera PKCS-certifikat med Intune

Se till att konfigurera certifikatet för klientautentisering. Du kan ange klientautentisering direkt i SCEP-certifikatprofiler (utökad nyckelanvändningslista>Klientautentisering). För PKCS anger du klientautentisering i certifikatmallen i certifikatutfärdare (CA).

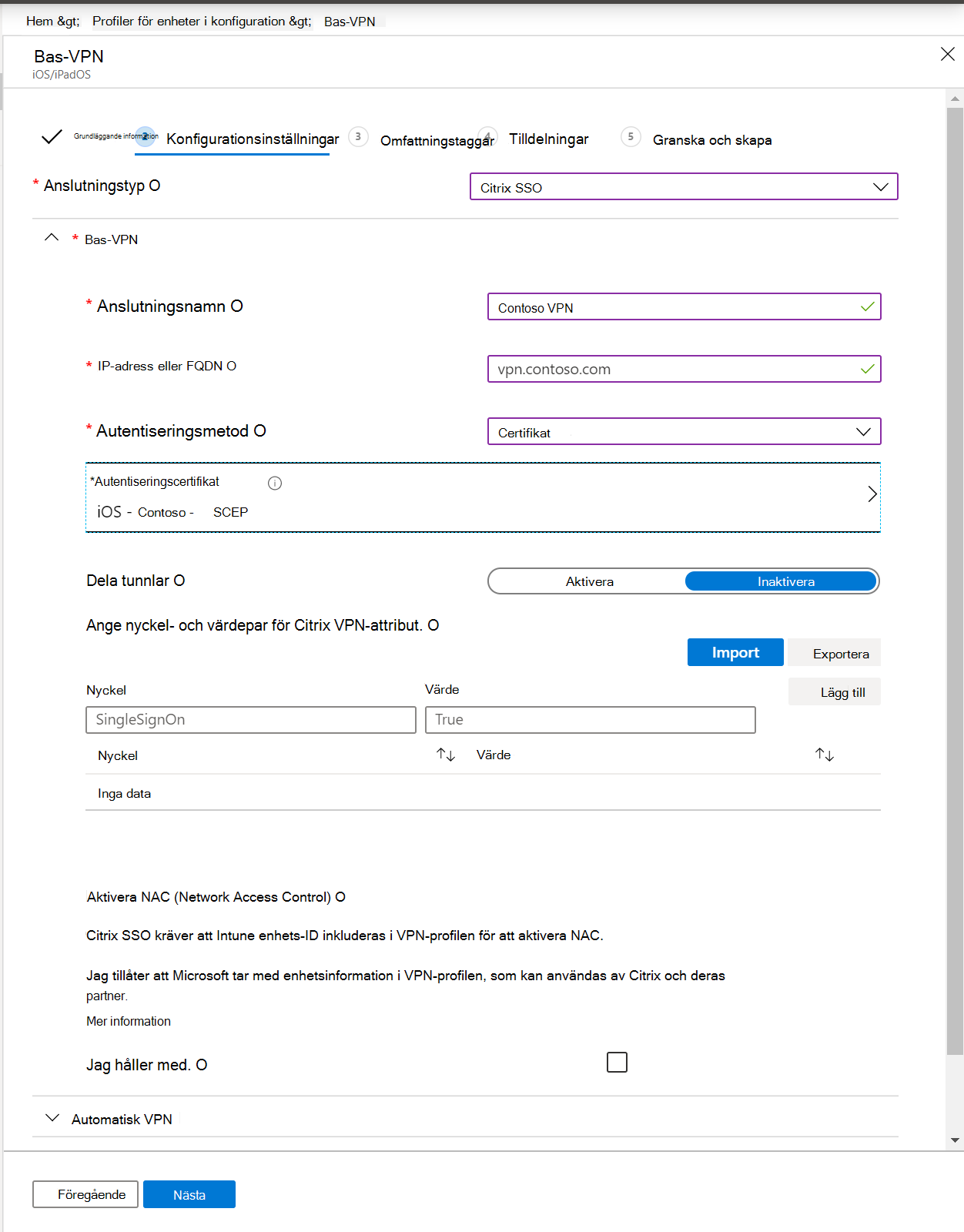

Steg 4 – Skapa en VPN-profil per app

Den här VPN-profilen innehåller SCEP- eller PKCS-certifikatet som har klientens autentiseringsuppgifter, VPN-anslutningsinformationen och VPN-flaggan per app som aktiverar per app-VPN som används av iOS/iPadOS-programmet.

I Microsoft Intune administrationscenter väljer du Enheter>Hantera enheter>Konfiguration>Skapa>ny princip.

Ange följande egenskaper och välj Skapa:

- Plattform: Välj iOS/iPadOS.

- Profiltyp: Välj VPN.

Ange följande egenskaper i Grundinställningar:

- Namn: Ange ett beskrivande namn för den anpassade profilen. Namnge dina profiler så att du enkelt kan identifiera dem senare. Ett bra profilnamn är till exempel iOS/iPadOS per app-VPN-profil för myApp.

- Beskrivning: Ange en beskrivning för profilen. Denna inställning är valfri, men rekommenderas.

I Konfigurationsinställningar, konfigurerar du följande inställningar:

Anslutningstyp: Välj din VPN-klientapp.

Grundläggande VPN: Konfigurera dina inställningar. Vpn-inställningarna för iOS/iPadOS beskriver alla inställningar. När du använder per app-VPN måste du konfigurera följande egenskaper enligt listan:

- Autentiseringsmetod: Välj Certifikat.

- Autentiseringscertifikat: Välj ett befintligt SCEP- eller PKCS-certifikat >OK.

- Delade tunnlar: Välj Inaktivera för att tvinga all trafik att använda VPN-tunneln när VPN-anslutningen är aktiv.

Information om de andra inställningarna finns i VPN-inställningarna för iOS/iPadOS.

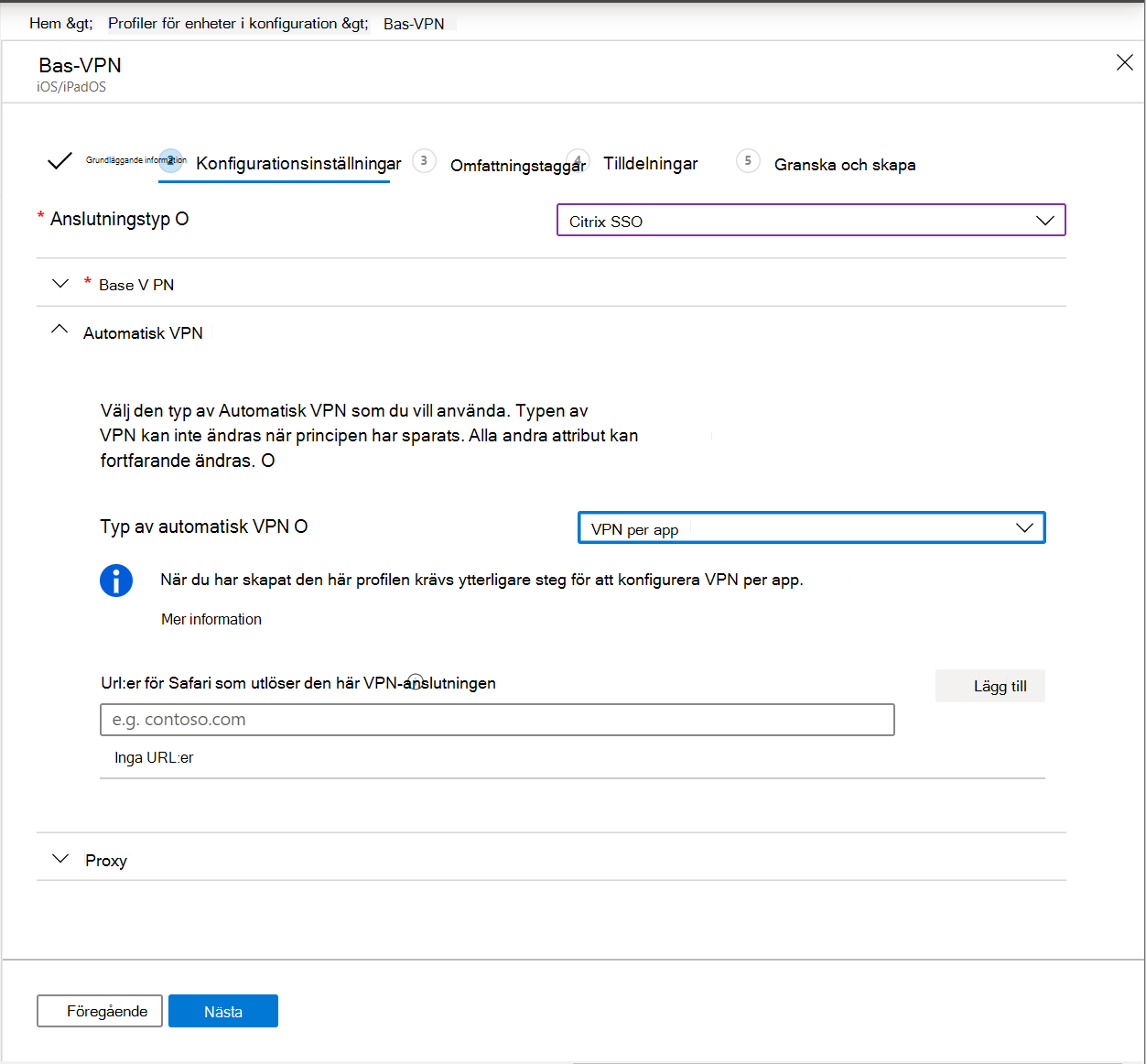

Automatisk VPN>Typ av automatisk VPN>Per app-VPN

Välj Nästa och fortsätt att skapa din profil. Mer information finns i Skapa en VPN-profil.

Steg 5 – Associera en app med VPN-profilen

När du har lagt till din VPN-profil associerar du appen och Microsoft Entra gruppen till profilen.

I Microsoft Intune administrationscenter väljer du Appar>Alla appar.

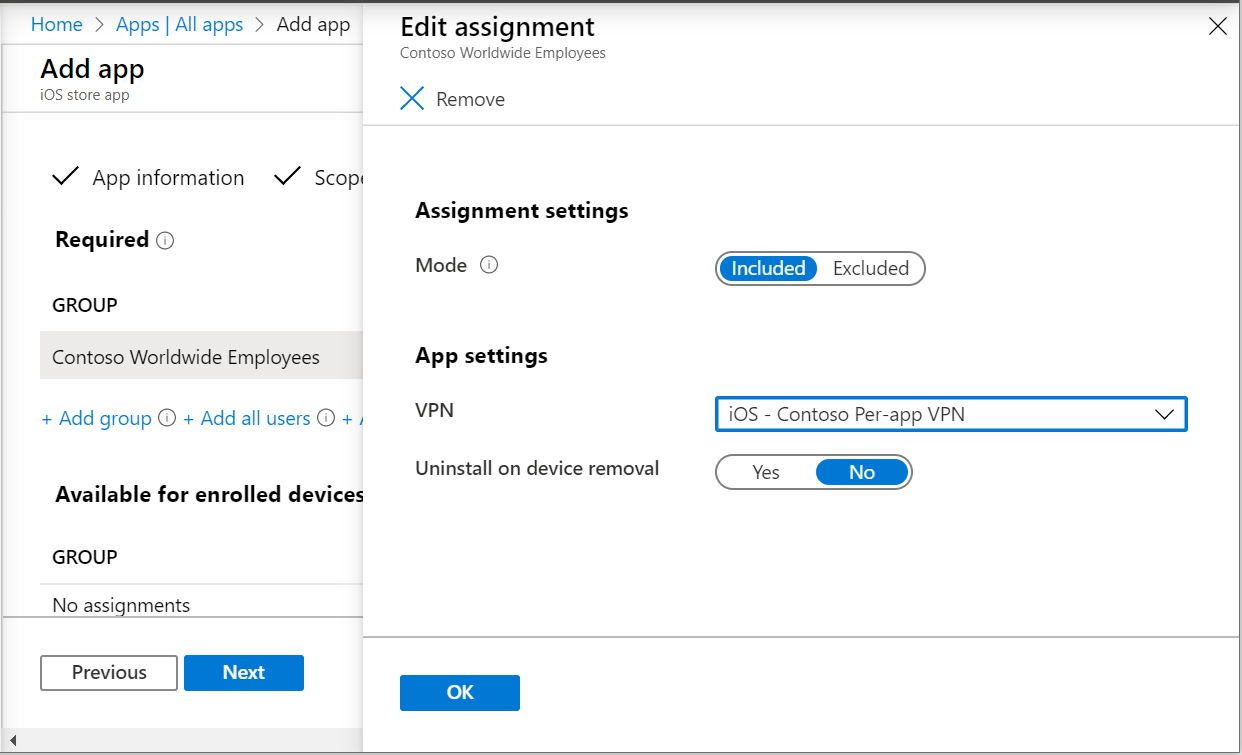

Välj en app i listan >Egenskaper>Tilldelningar>Redigera.

Gå till avsnittet Obligatoriskt eller Tillgängligt för registrerade enheter .

Välj Lägg till grupp> Välj den grupp som du skapade (i den här artikeln) >Välj.

I VPN väljer du vpn-profilen per app som du skapade (i den här artikeln).

Välj OK>Spara.

När alla följande villkor finns finns en association mellan en app och en profil kvar tills användaren begär en ominstallation från Företagsportal app:

- Appen riktades mot en tillgänglig installationsinsikt.

- Profilen och appen tilldelas till samma grupp.

- Slutanvändaren begärde att appen skulle installeras i Företagsportal-appen. Den här begäran resulterar i att appen och profilen installeras på enheten.

- Du tar bort eller ändrar VPN-konfigurationen per app från apptilldelningen.

När alla följande villkor finns tas en association mellan en app och en profil bort vid nästa enhetskontroll:

- Appen var riktad mot den nödvändiga installationsinsikten.

- Profilen och appen tilldelas till samma grupp.

- Du tar bort VPN-konfigurationen per app från apptilldelningen.

Verifiera anslutningen på iOS/iPadOS-enheten

När vpn per app har konfigurerats och associerats med din app kontrollerar du att anslutningen fungerar från en enhet.

Innan du försöker ansluta

Se till att du distribuerar alla principer som beskrivs i den här artikeln till samma grupp. Annars fungerar inte VPN-upplevelsen per app.

Om du använder Pulse Secure VPN-appen eller en anpassad VPN-klientapp kan du välja att använda tunneltrafik på appnivå eller paketnivå:

- För tunneltrafik på appnivå anger du värdet ProviderType till app-proxy.

- För tunneltrafik på paketnivå anger du ProviderType-värdet till packet-tunnel.

Kontrollera VPN-providerns dokumentation för att se till att du använder rätt värde.

Ansluta med per app-VPN

Kontrollera zero-touch-upplevelsen genom att ansluta utan att behöva välja VPN eller ange dina autentiseringsuppgifter. Nolltouch-upplevelsen innebär:

- Enheten ber dig inte att lita på VPN-servern. Det innebär att användaren inte ser dialogrutan Dynamiskt förtroende .

- Användaren behöver inte ange autentiseringsuppgifter.

- När användaren öppnar en av de associerade apparna är användarens enhet ansluten till VPN-nätverket.

Resurser

- Om du vill granska inställningarna för iOS/iPadOS går du till VPN-inställningar för iOS/iPadOS-enheter i Microsoft Intune.

- Mer information om VPN-inställningar och Intune finns i Konfigurera VPN-inställningar i Microsoft Intune.