Grunderna för NIST-autentisering

Använd informationen i den här artikeln för att lära dig den terminologi som är associerad med NIST-riktlinjerna (National Institute of Standards and Technology). Dessutom definieras begreppen TPM-teknik (Trusted Platform Module) och autentiseringsfaktorer.

Terminologi

Använd följande tabell för att förstå NIST-terminologi.

| Period | Definition |

|---|---|

| Påstående | En instruktion från en kontrollant till en förlitande part som innehåller information om prenumeranten. Ett intyg kan innehålla verifierade attribut |

| Autentisering | Processen för att verifiera identiteten för ett ämne |

| Autentiseringsfaktor | Något du är, vet eller har. Varje autentiseringsfunktion har en eller flera autentiseringsfaktorer |

| Autentiserare | Något som den sökande har och kontrollerar för att autentisera den sökandes identitet |

| Kärande | En ämnesidentitet som ska verifieras med ett eller flera autentiseringsprotokoll |

| Merit | Ett objekt eller en datastruktur som auktoritativt binder en identitet till minst en prenumerantautentisering som en prenumerant har och kontrollerar |

| Leverantör av autentiseringsuppgifter (CSP) | En betrodd entitet som utfärdar eller registrerar autentiserare och utfärdar elektroniska autentiseringsuppgifter till prenumeranter |

| Förlitande part | En entitet som förlitar sig på en kontrollants försäkran eller en autentiseringsuppgifter för sökande, vanligtvis för att bevilja åtkomst till ett system |

| Ämne | En person, organisation, enhet, maskinvara, nätverk, programvara eller tjänst |

| Prenumerant | En part som fick en autentiseringsuppgift eller autentisering från en CSP |

| Trusted Platform Module (TPM) | En manipuleringsbeständig modul som utför kryptografiska åtgärder, inklusive nyckelgenerering |

| Bekräftat | En enhet som verifierar den sökandes identitet genom att kontrollera den sökandes innehav och kontroll av autentiserare |

Om teknik för betrodd plattformsmodul

TPM har maskinvarubaserade säkerhetsrelaterade funktioner: Ett TPM-chip, eller maskinvaru-TPM, är en säker kryptografisk processor som hjälper till med att generera, lagra och begränsa användningen av kryptografiska nycklar.

Information om TPM:er och Windows finns i Modulen Betrodd plattform.

Kommentar

En TPM-programvara är en emulator som efterliknar maskinvaru-TPM-funktioner.

Autentiseringsfaktorer och deras styrkor

Du kan gruppera autentiseringsfaktorer i tre kategorier:

Autentiseringsfaktorstyrka bestäms av hur säker du är på att det är något som bara prenumeranten är, känner till eller har. NIST-organisationen ger begränsad vägledning om autentiseringsfaktorstyrka. Använd informationen i följande avsnitt för att lära dig hur Microsoft bedömer styrkor.

Något du känner till

Lösenord är det vanligaste kända och representerar den största attackytan. Följande åtgärder förbättrar förtroendet för prenumeranten. De är effektiva för att förhindra lösenordsattacker som råstyrkeattacker, avlyssning och social teknik:

Något du har

Styrkan i något du har baseras på sannolikheten för att prenumeranten behåller det i sin ägo, utan att en angripare får åtkomst till det. När du till exempel skyddar mot interna hot har en personlig mobil enhet eller maskinvarunyckel högre tillhörighet. Enheten eller maskinvarunyckeln är säkrare än en stationär dator på ett kontor.

Något du är

När du fastställer kraven för något du är bör du tänka på hur enkelt det är för en angripare att skaffa eller förfalska något som liknar ett biometriskt objekt. NIST utarbetar ett ramverk för biometri, men accepterar för närvarande inte biometri som en enda faktor. Det måste vara en del av multifaktorautentisering (MFA). Den här försiktighetsåtgärden beror på att biometri inte alltid ger en exakt matchning, som lösenord gör. Mer information finns i Strength of Function for Authenticators – Biometrics (SOFA-B).

SOFA-B-ramverk för att kvantifiera biometrisk styrka:

- Falskt matchningsfrekvens

- Felfrekvens för falskt

- Felfrekvens för identifiering av presentationsattacker

- Arbete som krävs för att utföra en attack

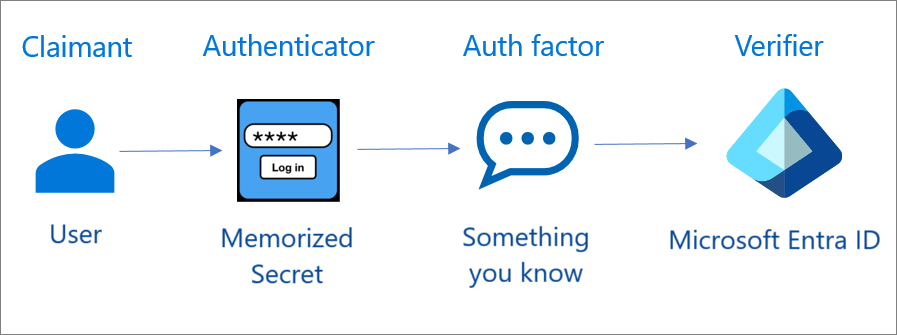

Enfaktorautentisering

Du kan implementera enfaktorautentisering med hjälp av en autentisering som verifierar något du känner till eller är. En något-du-är-faktor accepteras som autentisering, men den accepteras inte enbart som autentisering.

Multifaktorautentisering

Du kan implementera MFA med hjälp av en MFA-autentisering eller två enfaktorautentiseringar. En MFA-autentisering kräver två autentiseringsfaktorer för en enda autentiseringstransaktion.

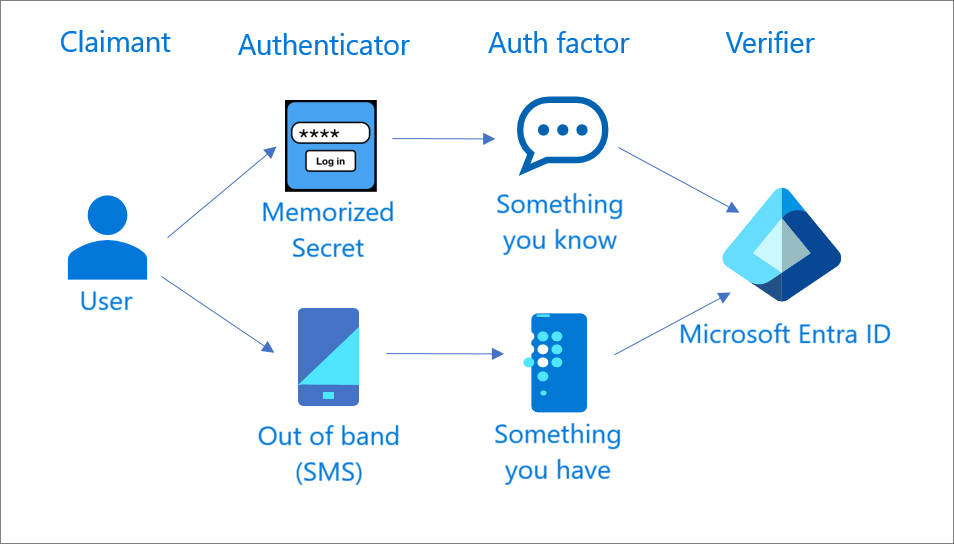

MFA med två enfaktorautentiseringsfaktorer

MFA kräver två autentiseringsfaktorer, som kan vara oberoende. Till exempel:

Memorerad hemlighet (lösenord) och out of band (SMS)

Memorerad hemlighet (lösenord) och engångslösenord (maskinvara eller programvara)

Dessa metoder möjliggör två oberoende autentiseringstransaktioner med Microsoft Entra-ID.

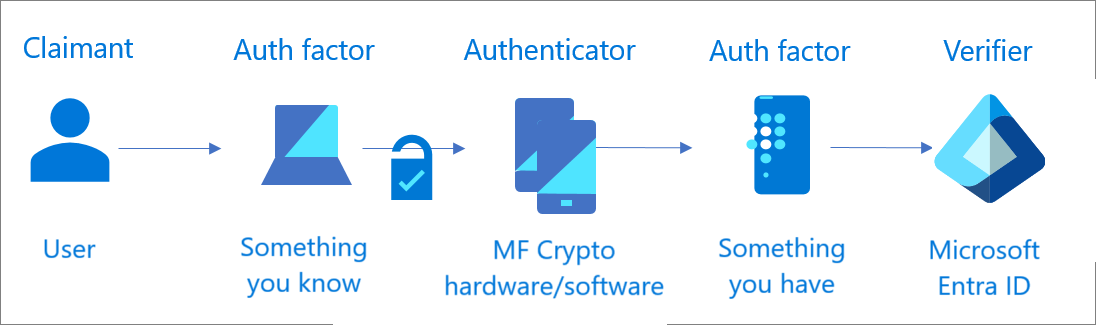

MFA med en multifaktorautentisering

Multifaktorautentisering kräver en faktor (något du känner till eller är) för att låsa upp en andra faktor. Den här användarupplevelsen är enklare än flera oberoende autentiserare.

Ett exempel är Microsoft Authenticator-appen i lösenordslöst läge: användaren får åtkomst till en skyddad resurs (förlitande part) och får ett meddelande i Authenticator-appen. Användaren tillhandahåller en biometrisk (något du är) eller en PIN-kod (något du vet). Den här faktorn låser upp den kryptografiska nyckeln på telefonen (något du har), som verifieraren verifierar.

Nästa steg

Grundläggande om autentisering

Uppnå NIST AAL1 med hjälp av Microsoft Entra ID