Skydda användarkonton från angrep med Microsoft Entra smart utelåsning

Smart utlåsning hjälper till att låsa ute illasinnade aktörer som försöker gissa dina användares lösenord eller använda råstyrkemetoder för att komma in. Smart utlåsning kan identifiera inloggningar som kommer från giltiga användare och behandla dem på ett annat sätt än angripare och andra okända källor. Angripare blir utelåsta medan användarna kan komma åt sina konton och vara produktiva.

Så här fungerar smart utelåsning

Som standard låser smart utelåsning ett konto från inloggning efter:

- 10 misslyckade försök i Azure Public och Microsoft Azure som drivs av 21Vianet-klienter

- 3 misslyckade försök för Azure US Government-klientorganisationer

Kontot låss igen efter varje efterföljande misslyckat inloggningsförsök. Utelåsningsperioden är en minut i början och längre i efterföljande försök. För att minimera hur en angripare kan kringgå det här beteendet avslöjar vi inte hur snabbt utelåsningsperioden ökar efter misslyckade inloggningsförsök.

Smart utelåsning spårar de tre senaste felaktiga lösenordshasharna för att undvika att öka utelåsningsräknaren för samma lösenord. Om någon anger samma felaktiga lösenord flera gånger leder det här beteendet inte till att kontot låses ut.

Kommentar

Hashspårningsfunktioner är inte tillgängliga för kunder med direktautentisering aktiverat eftersom autentisering sker lokalt, inte i molnet.

Federerade distributioner som använder Active Directory Federation Services (AD FS) (AD FS) 2016 och AD FS 2019 kan ge liknande fördelar med hjälp av AD FS Extranet Lockout och Extranet Smart Lockout. Vi rekommenderar att du övergår till hanterad autentisering.

Smart utelåsning är alltid aktiverat, för alla Microsoft Entra-kunder, med dessa standardinställningar som erbjuder rätt blandning av säkerhet och användbarhet. Anpassning av inställningarna för smart utelåsning, med värden som är specifika för din organisation, kräver Microsoft Entra ID P1 eller högre licenser för dina användare.

Att använda smart utelåsning garanterar inte att en äkta användare aldrig är utelåst. När smart utelåsning låser ett användarkonto gör vi vårt bästa för att inte låsa den äkta användaren. Utelåsningstjänsten försöker se till att dåliga aktörer inte kan få åtkomst till ett äkta användarkonto. Följande gäller:

Utelåsningstillstånd i Microsoft Entra-datacenter synkroniseras. Det totala antalet misslyckade inloggningsförsök som tillåts innan ett konto är utelåst har dock en liten avvikelse från det konfigurerade tröskelvärdet för utelåsning. När ett konto är utelåst är det utelåst överallt i alla Microsoft Entra-datacenter.

Smart Lockout använder välbekant plats jämfört med okänd plats för att skilja mellan en dålig aktör och den äkta användaren. Både okända och välbekanta platser har separata utelåsningsräknare.

För att undvika att systemet låser ut en användare som loggar in från en okänd plats måste de använda rätt lösenord för att undvika att bli utelåst och ha ett lågt antal tidigare lockoutförsök från okända platser. Om användaren är utelåst från en okänd plats bör användaren överväga SSPR för att återställa utelåsningsräknaren.

Efter en kontoutelåsning kan användaren initiera självbetjäning av lösenordsåterställning (SSPR) för att logga in igen. Om användaren väljer Jag har glömt mitt lösenord under SSPR återställs varaktigheten för utelåsningen till 0 sekunder. Om användaren väljer Jag känner till mitt lösenord under SSPR fortsätter tidsgränsen för utelåsning och varaktigheten för utelåsningen återställs inte. För att återställa varaktigheten och logga in igen måste användaren ändra sitt lösenord.

Smart utelåsning kan integreras med hybriddistributioner som använder synkronisering av lösenordshash eller direktautentisering för att skydda lokal Active Directory Domain Services-konton (AD DS) från att låsas ute av angripare. Genom att ange principer för smart utelåsning i Microsoft Entra-ID på rätt sätt kan attacker filtreras bort innan de når lokal AD DS.

När du använder direktautentisering gäller följande överväganden:

- Tröskelvärdet för Microsoft Entra-utelåsning är mindre än tröskelvärdet för AD DS-kontoutelåsning. Ange värdena så att tröskelvärdet för AD DS-kontoutelåsning är minst två eller tre gånger större än tröskelvärdet för Microsoft Entra-utelåsning.

- Varaktigheten för Microsoft Entra-utelåsning måste anges längre än varaktigheten för AD DS-kontots utelåsning. Microsoft Entra-varaktigheten anges i sekunder, medan AD DS-varaktigheten anges i minuter.

Om du till exempel vill att varaktigheten för smart utelåsning i Microsoft Entra ska vara högre än AD DS blir Microsoft Entra-ID 120 sekunder (2 minuter) medan din lokala AD är inställd på 1 minut (60 sekunder). Om du vill att tröskelvärdet för Microsoft Entra-utelåsning ska vara 5 vill du att det lokala tröskelvärdet för AD DS-utelåsning ska vara 10. Den här konfigurationen säkerställer att smart utelåsning förhindrar att dina lokala AD DS-konton låses ut av råstyrkeattacker på dina Microsoft Entra-konton.

Viktigt!

En administratör kan låsa upp användarnas molnkonto om de har låsts ut av funktionen Smart Lockout, utan att behöva vänta tills utelåsningstiden upphör att gälla. Mer information finns i Återställa en användares lösenord med hjälp av Microsoft Entra-ID.

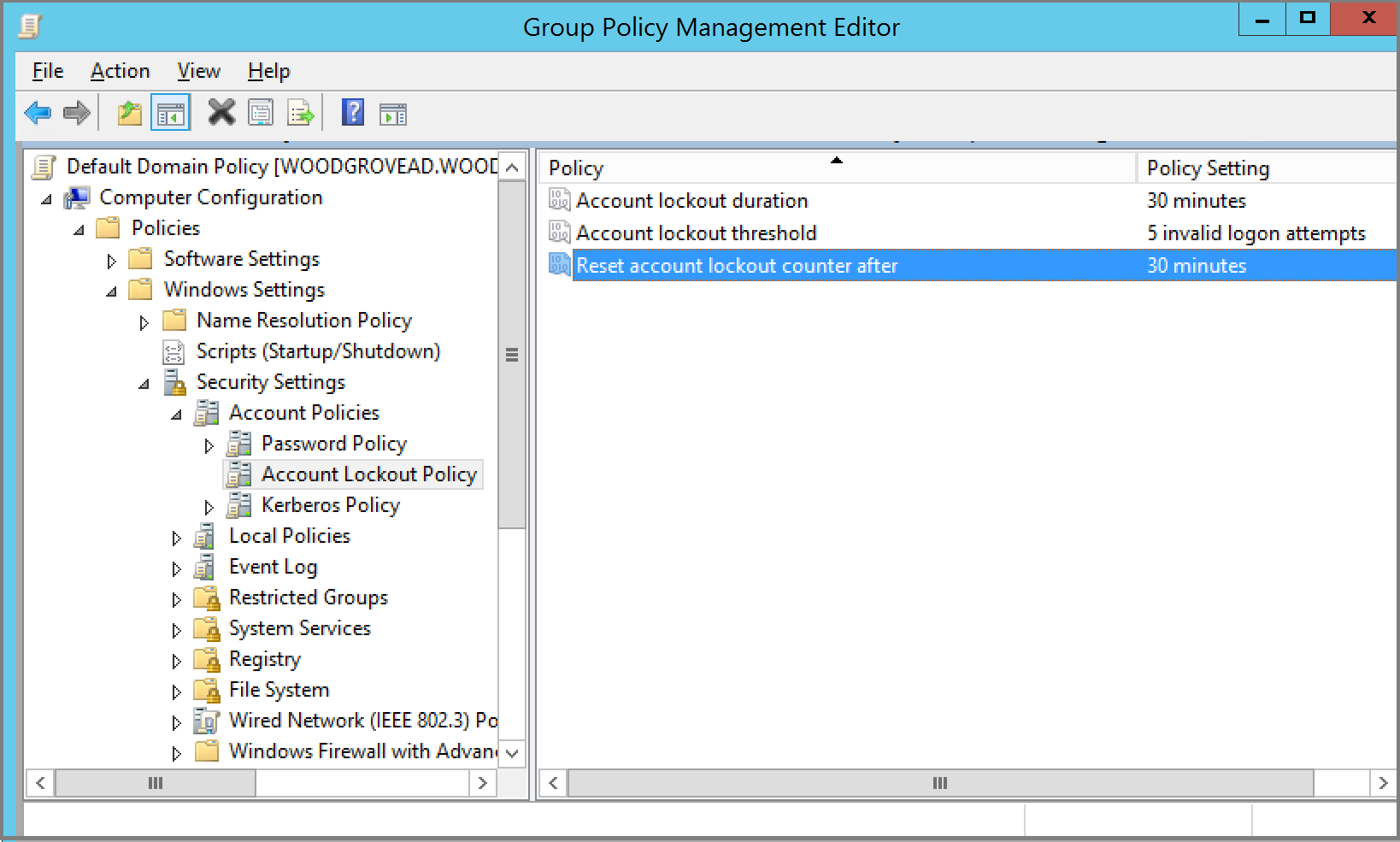

Verifiera principen för lokal kontoutelåsning

Utför följande steg från ett domänanslutet system med administratörsbehörighet för att verifiera din lokala ad DS-kontoutelåsningsprincip:

- Öppna verktyget grupprincip Management.

- Redigera grupprincipen som innehåller organisationens princip för kontoutelåsning, till exempel standarddomänprincipen.

- Bläddra till Datorkonfigurationsprinciper>>Windows-inställningar>Säkerhetsinställningar>Kontoprinciper>Kontoutelåsningsprincip.

- Kontrollera tröskelvärdet för kontoutelåsning och återställ kontoutelåsningsräknaren efter värden.

Hantera microsoft entra-smart utelåsningsvärden

Baserat på organisationens krav kan du anpassa värdena för smart utelåsning i Microsoft Entra. Anpassning av inställningarna för smart utelåsning, med värden som är specifika för din organisation, kräver Microsoft Entra ID P1 eller högre licenser för dina användare. Anpassning av inställningarna för smart utelåsning är inte tillgängligt för Microsoft Azure som drivs av 21Vianet-klienter.

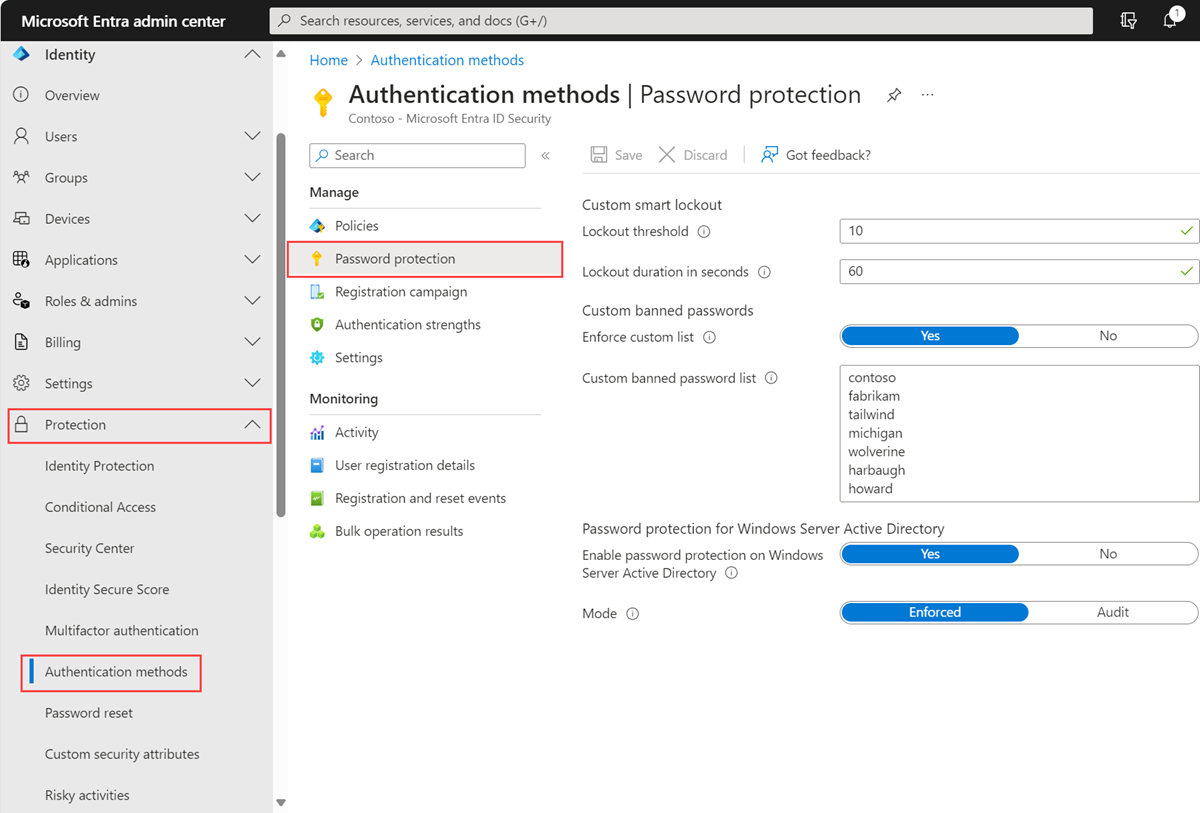

Utför följande steg för att kontrollera eller ändra värdena för smart utelåsning för din organisation:

Logga in på administrationscentret för Microsoft Entra som minst autentiseringsadministratör.

Bläddra till Skydd>Autentiseringsmetoder>Lösenordsskydd.

Ange tröskelvärdet för utelåsning baserat på hur många misslyckade inloggningar som tillåts för ett konto före den första utelåsningen.

Standardvärdet är 10 för offentliga Azure-klientorganisationer och 3 för Azure US Government-klienter.

Ange varaktigheten för utelåsning i sekunder till längden i sekunder för varje utelåsning.

Standardvärdet är 60 sekunder (en minut).

Kommentar

Om den första inloggningen efter en utelåsningsperiod också misslyckas låses kontot ut igen. Om ett konto låses upprepade gånger ökar varaktigheten för utelåsningen.

Testa smart utelåsning

När tröskelvärdet för smart utelåsning utlöses får du följande meddelande när kontot är låst:

Ditt konto är tillfälligt låst för att förhindra obehörig användning. Försök igen senare och kontakta administratören om du fortfarande har problem.

När du testar smart utelåsning kan dina inloggningsförfrågningar hanteras av olika datacenter eftersom autentiseringen i Microsoft Entra är geo-distribuerad och belastningsutjämnad.

Smart utelåsning spårar de tre senaste felaktiga lösenordshasharna för att undvika att öka utelåsningsräknaren för samma lösenord. Om någon anger samma felaktiga lösenord flera gånger leder det här beteendet inte till att kontot låses ut.

Standardskydd

Förutom smart utelåsning skyddar Microsoft Entra-ID även mot attacker genom att analysera signaler inklusive IP-trafik och identifiera avvikande beteende. Microsoft Entra-ID blockerar dessa skadliga inloggningar som standard och returnerar felkoden AADSTS50053 – IdsLocked, oavsett lösenordets giltighet.

Nästa steg

Om du vill anpassa upplevelsen ytterligare kan du konfigurera anpassade förbjudna lösenord för Microsoft Entra-lösenordsskydd.

För att hjälpa användare att återställa eller ändra sitt lösenord från en webbläsare kan du konfigurera lösenordsåterställning via Microsoft Entra självbetjäning.