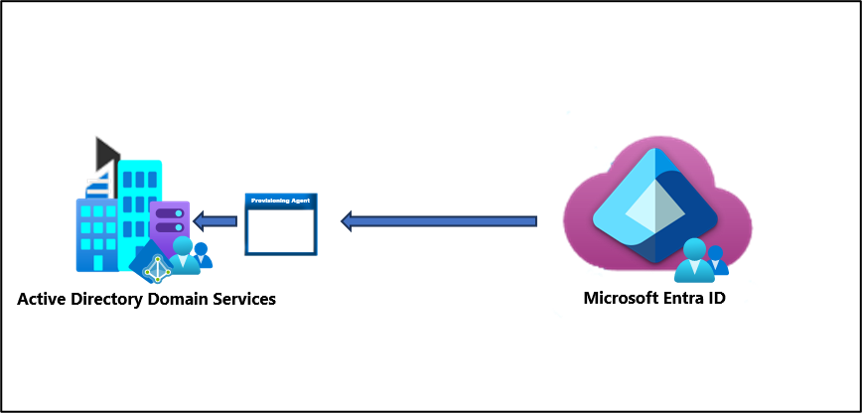

Gruppåterskrivning med Microsoft Entra Cloud Sync

Med lanseringen av provisioneringsagenten 1.1.1370.0 har molnsynkronisering nu möjlighet att utföra återskrivning av grupper. Den här funktionen innebär att molnsynkronisering kan tilldela grupper direkt till din lokala Active Directory-miljö. Nu kan du också använda funktioner för identitetsstyrning för att styra åtkomsten till AD-baserade program, till exempel genom att inkludera en grupp i ett åtkomstpaket för rättighetshantering.

Viktigt!

Den offentliga förhandsversionen av Group Writeback v2 i Microsoft Entra Connect Sync kommer inte längre att vara tillgänglig efter den 30 juni 2024. Den här funktionen upphör den här dagen och kommer inte längre att stödjas i Connect Sync för att etablera molnsäkerhetsgrupper i Active Directory. Funktionen fortsätter att fungera efter utfasningsdatumet. Den får dock inte längre support efter detta datum och kan när som helst sluta fungera utan föregående meddelande.

Vi erbjuder liknande funktioner i Microsoft Entra Cloud Sync med namnet Gruppetablering till Active Directory som du kan använda i stället för Grupptillbakaskrivning v2 för etablering av molnsäkerhetsgrupper till Active Directory. Vi arbetar med att förbättra den här funktionen i Cloud Sync tillsammans med andra nya funktioner som vi utvecklar i Cloud Sync.

Kunder som använder den här förhandsfunktionen i Connect Sync bör byta konfiguration från Connect Sync till Cloud Sync. Du kan välja att flytta all din hybridsynkronisering till Cloud Sync (om den stöder dina behov). Du kan även köra Cloud Sync sida vid sida och endast flytta etablering av molnsäkerhetsgrupper till Active Directory till Cloud Sync.

För kunder som etablerar Microsoft 365-grupper till Active Directory kan du fortsätta använda Grupptillbakaskrivning v1 för den här kapaciteten.

Du kan utvärdera att flytta exklusivt till Cloud Sync genom att använda användarsynkroniseringsguiden.

Provisionera Microsoft Entra ID till Active Directory – Förutsättningar

Följande krav krävs för att implementera försörjningsgrupper i Active Directory.

Licenskrav

För att använda den här funktionen krävs Microsoft Entra ID P1-licenser. Hitta rätt licens för dina behov i Jämför allmänt tillgängliga funktioner i Microsoft Entra ID.

Allmänna krav

- Microsoft Entra-konto med minst en hybrididentitetsadministratörsroll .

- Lokal Active Directory-domän Services-miljö med Windows Server 2016-operativsystem eller senare.

- Krävs för AD-schemaattribut – msDS-ExternalDirectoryObjectId

- Etableringsagent med version 1.1.1370.0 eller senare.

Anteckning

Behörigheterna till tjänstkontot tilldelas endast vid ren installation. Om du uppgraderar från den tidigare versionen måste behörigheter tilldelas manuellt med PowerShell-cmdlet:

$credential = Get-Credential

Set-AADCloudSyncPermissions -PermissionType UserGroupCreateDelete -TargetDomain "FQDN of domain" -EACredential $credential

Om behörigheterna anges manuellt måste du se till att läs-, skriv-, skapa- och ta bort alla egenskaper för alla underordnade grupper och användarobjekt.

Dessa behörigheter tillämpas inte på AdminSDHolder-objekt som standard Microsoft Entra-etableringsagent gMSA PowerShell-cmdletar

- Etableringsagenten måste kunna kommunicera med en eller flera domänkontrollanter på portarna TCP/389 (LDAP) och TCP/3268 (global katalog).

- Krävs för global katalogsökning för att filtrera bort ogiltiga medlemskapsreferenser

- Microsoft Entra Connect Sync med version 2.2.8.0 eller senare

- Krävs för att stödja lokalt användarmedlemskap som synkroniserats med Microsoft Entra Connect Sync

- Krävs för att synkronisera AD:user:objectGUID till AAD:user:onPremisesObjectIdentifier

Grupper som stöds och skalningsgränser

Följande stöds:

- Endast molnskapade säkerhetsgrupper stöds

- Dessa grupper kan ha tilldelade eller dynamiska medlemskapsgrupper.

- Dessa grupper kan bara innehålla lokala synkroniserade användare och/eller ytterligare molnskapade säkerhetsgrupper.

- De lokala användarkonton som synkroniseras och är medlemmar i den här molnskapade säkerhetsgruppen kan komma från samma domän eller korsdomän, men alla måste komma från samma skog.

- Dessa grupper skrivs tillbaka med omfattningen av AD-grupper som har en universell omfattning. Din lokala miljö måste ha stöd för det universella gruppomfånget.

- Grupper som är större än 50 000 medlemmar stöds inte.

- Klienter som har fler än 150 000 objekt stöds inte. Om en klientorganisation har någon kombination av användare och grupper som överskrider 150 000 objekt stöds inte klientorganisationen.

- Varje direkt underordnad kapslad grupp räknas som en medlem i referensgruppen

- Avstämning av grupper mellan Microsoft Entra-ID och Active Directory stöds inte om gruppen uppdateras manuellt i Active Directory.

Ytterligare information

Följande är ytterligare information om tilldelningsgrupper i Active Directory.

- Grupper som har etablerats till AD med hjälp av molnsynkronisering kan bara innehålla lokala synkroniserade användare och/eller ytterligare molnskapade säkerhetsgrupper.

- Dessa användare måste ha attributet onPremisesObjectIdentifier inställt på sitt konto.

- OnPremisesObjectIdentifier måste matcha en motsvarande objectGUID i AD-målmiljön.

- En lokal användares objectGUID-attribut kan synkroniseras till en molnanvändares onPremisesObjectIdentifier-attribut med antingen Microsoft Entra Cloud Sync (1.1.1370.0) eller Microsoft Entra Connect Sync (2.2.8.0).

- Om du använder Microsoft Entra Connect Sync (2.2.8.0) för att synkronisera användare istället för Microsoft Entra Cloud Sync och vill använda Provisioning till AD, måste det vara 2.2.8.0 eller senare.

- Endast vanliga Microsoft Entra ID-klienter stöds för tillhandahållande från Microsoft Entra ID till Active Directory. Hyresgäster som B2C stöds inte.

- Gruppetableringsjobbet är schemalagt att köras var 20:e minut.

Stödda scenarier för gruppåterkoppling med Microsoft Entra Cloud Sync

I följande avsnitt beskrivs scenarier som stöds för tillbakaskrivning av grupper med Microsoft Entra Cloud Sync.

- Migrera Microsoft Entra Connect Sync gruppåterföring V2 till Microsoft Entra Cloud Sync

- Styra lokala Active Directory-baserade appar (Kerberos) med Microsoft Entra ID Governance

Migrera tillbakaskrivning för Microsoft Entra Connect Sync-grupp V2 till Microsoft Entra Cloud Sync

Scenario: Migrera tillbakaskrivning av grupper med Microsoft Entra Connect Sync (tidigare Azure AD Connect) till Microsoft Entra Cloud Sync. Det här scenariot gäller endast för kunder som för närvarande använder tillbakaskrivning av Microsoft Entra Connect-grupp v2. Processen som beskrivs i det här dokumentet gäller endast molnskapade säkerhetsgrupper som skrivs tillbaka med ett universellt omfång. E-postaktiverade grupper och DL:er som skrivits tillbaka med Microsoft Entra Connect-gruppåterskrivning V1 eller V2 stöds inte.

Mer information finns i Migrera tillbakaskrivning av Microsoft Entra Connect Sync-grupp V2 till Microsoft Entra Cloud Sync.

Styra lokala Active Directory-baserade appar (Kerberos) med hjälp av Microsoft Entra ID Governance

Scenario: Hantera lokala program med Active Directory-grupper som etableras från och hanteras i molnet. Med Microsoft Entra Cloud Sync kan du helt styra programtilldelningar i AD samtidigt som du drar nytta av Microsoft Entra ID-styrningsfunktioner för att styra och åtgärda eventuella åtkomstrelaterade begäranden.

Mer information finns i Styra lokal Active Directory-baserade appar (Kerberos) genom Microsoft Entra ID-styrning .