Migrera tillbakaskrivning av Microsoft Entra Connect Sync-grupp V2 till Microsoft Entra Cloud Sync

Viktigt!

Den offentliga förhandsversionen av Gruppåterföring v2 i Microsoft Entra Connect Sync kommer inte längre att vara tillgänglig efter den 30 juni 2024. Den här funktionen upphör den här dagen och kommer inte längre att stödjas i Connect Sync för att etablera molnsäkerhetsgrupper i Active Directory. Funktionen fortsätter att fungera efter utfasningsdatumet. Den får dock inte längre support efter detta datum och kan när som helst sluta fungera utan föregående meddelande.

Vi erbjuder liknande funktioner i Microsoft Entra Cloud Sync med namnet Gruppetablering till Active Directory som du kan använda i stället för Grupptillbakaskrivning v2 för etablering av molnsäkerhetsgrupper till Active Directory. Vi arbetar med att förbättra den här funktionen i Cloud Sync tillsammans med andra nya funktioner som vi utvecklar i Cloud Sync.

Kunder som använder den här förhandsfunktionen i Connect Sync bör byta konfiguration från Connect Sync till Cloud Sync. Du kan välja att flytta all din hybridsynkronisering till Cloud Sync (om den stöder dina behov). Du kan även köra Cloud Sync sida vid sida och endast flytta etablering av molnsäkerhetsgrupper till Active Directory till Cloud Sync.

För kunder som etablerar Microsoft 365-grupper till Active Directory kan du fortsätta använda Grupptillbakaskrivning v1 för den här kapaciteten.

Du kan utvärdera att flytta exklusivt till Cloud Sync genom att använda användarsynkroniseringsguiden.

I följande dokument beskrivs hur du migrerar tillbakaskrivning av grupper med Microsoft Entra Connect Sync (tidigare Azure AD Connect) till Microsoft Entra Cloud Sync. Det här scenariot gäller endast för kunder som för närvarande använder tillbakaskrivning av Microsoft Entra Connect-grupp v2. Processen som beskrivs i det här dokumentet gäller endast molnskapade säkerhetsgrupper som skrivs tillbaka med ett universellt omfång.

Viktigt!

Det här scenariot gäller endast för kunder som för närvarande använder tillbakaskrivning av Microsoft Entra Connect-grupp v2

Dessutom stöds det här scenariot endast för:

- molnbaserade säkerhetsgrupper

- grupper som har skrivits tillbaka till AD med omfånget universell.

E-postaktiverade grupper och distributionslistor som skrivits tillbaka till AD fortsätter att fungera med Microsoft Entra Connects grupp-tillbakaskrivning, men återgår till beteendet hos grupp-tillbakaskrivning V1. Så i det här scenariot kommer alla M365-grupper att skrivas tillbaka till AD oberoende av inställningen Tillbakaskrivning Aktiverat i Entra-administrationscenter. Mer information finns i Vanliga frågor och svar om etablering till Active Directory med Microsoft Entra Cloud Sync.

Förutsättningar

Följande krav krävs för att implementera det här scenariot.

- Microsoft Entra-konto med minst en hybrididentitetsadministratörsroll .

- Ett lokalt AD-konto med minst domänadministratörsbehörighet – krävs för att få åtkomst till attributet adminDescription och kopiera det till attributet msDS-ExternalDirectoryObjectId

- Lokal Active Directory-domän Services-miljö med Windows Server 2016-operativsystem eller senare.

- Krävs för AD-schemaattribut – msDS-ExternalDirectoryObjectId

- Etableringsagent med version 1.1.1367.0 eller senare.

- Etableringsagenten måste kunna kommunicera med domänkontrollanterna på portarna TCP/389 (LDAP) och TCP/3268 (global katalog).

- Krävs för global katalogsökning för att filtrera bort ogiltiga medlemskapsreferenser

Namngivningskonvention för grupper som skrivits tillbaka

Som standard använder Microsoft Entra Connect Sync följande format när du namnger grupper som skrivs tillbaka.

Standardformat: CN=Group_<guid>,OU=<container>,DC=<domänkomponent>,DC=<domänkomponent>

Exempel: CN=Group_3a5c3221-c465-48c0-95b8-e9305786a271,OU=WritebackContainer,DC=contoso,DC=com

För att göra det enklare att hitta grupper som skrivs tillbaka från Microsoft Entra-ID till Active Directory har Microsoft Entra Connect Sync lagt till ett alternativ för att skriva tillbaka gruppnamnet med hjälp av molnvisningsnamnet. Detta görs genom att välja tillbakaskrivningsgruppens unika namn med molnvisningsnamn under den första installationen av tillbakaskrivning av grupp v2. Om den här funktionen är aktiverad använder Microsoft Entra Connect följande nya format i stället för standardformatet:

Nytt format: CN=<visningsnamn>_<sista 12 siffrorna i objekt-ID>,OU=<container>,DC=<domänkomponent>,DC=<domänkomponent>

Exempel: CN=Sales_e9305786a271,OU=WritebackContainer,DC=contoso,DC=com

Viktigt!

Som standard använder Microsoft Entra-molnsynkronisering det nya formatet, även om tillbakaskrivningsgruppens unika namn med molnets visningsnamn inte är aktiverad i Microsoft Entra Connect Sync. Om du använder standardnamngivningen för Microsoft Entra Connect Sync och sedan migrerar gruppen så att den hanteras av Microsoft Entra-molnsynkronisering byter gruppen namn till det nya formatet. Använd följande avsnitt för att tillåta Microsoft Entra-molnsynkronisering att använda standardformatet från Microsoft Entra Connect.

Använda standardformatet

Om du vill att cloud sync ska använda samma standardformat som Microsoft Entra Connect Sync måste du ändra attributflödesuttrycket för CN-attributet. De två möjliga mappningarna är:

| Uttryck | Syntax | beskrivning |

|---|---|---|

| Standarduttryck för molnsynkronisering med DisplayName | Append(Append(Left(Trim([displayName]), 51), "_"), Mid([objectId], 25, 12)) | Standarduttrycket som används av Microsoft Entra-molnsynkronisering (det vill: det nya formatet) |

| Nytt uttryck för molnsynkronisering utan att använda DisplayName | Append("Group_", [objectId]) | Det nya uttrycket för att använda standardformatet från Microsoft Entra Connect Sync. |

Mer information finns i Lägga till en attributmappning – Microsoft Entra-ID i Active Directory

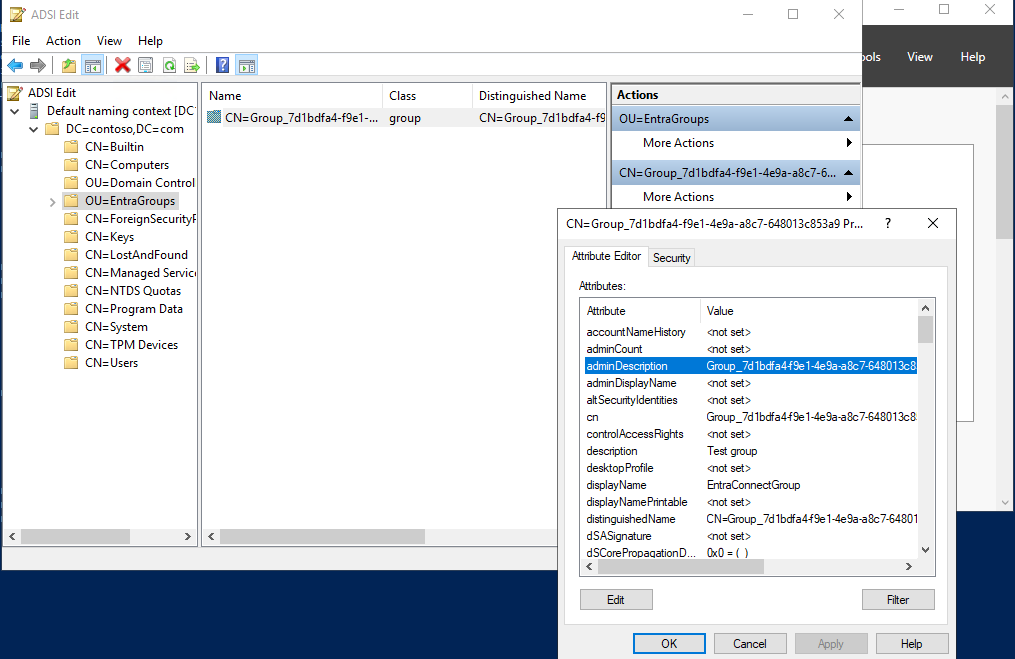

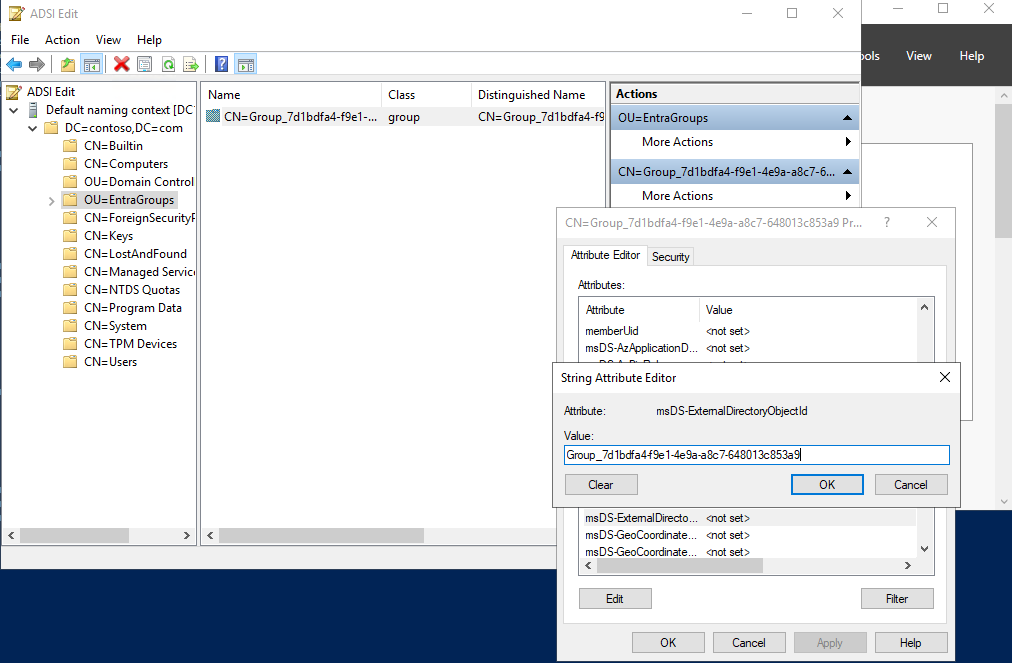

Steg 1 – Kopiera adminDescription till msDS-ExternalDirectoryObjectID

För att verifiera referenserna för gruppmedlemskap måste Microsoft Entra Cloud Sync fråga Active Directory Global Catalog om attributet msDS-ExternalDirectoryObjectID. Det här är ett indexerat attribut som replikeras över alla globala kataloger i Active Directory-skogen.

Öppna ADSI-redigering i din lokala miljö.

Kopiera värdet som finns i gruppens adminDescription-egenskap

Klistra in i attributet msDS-ExternalDirectoryObjectID

Följande PowerShell-skript kan användas för att automatisera det här steget. Det här skriptet tar alla grupper i containern OU=Groups,DC=Contoso,DC=com och kopierar attributet adminDescription till attributet msDS-ExternalDirectoryObjectID. Innan du använder det här skriptet, uppdatera variabeln $gwbOU med DistinguishedName för organisationsenheten (OU) som är mål för gruppåterskrivningen.

# Provide the DistinguishedName of your Group Writeback target OU

$gwbOU = 'OU=Groups,DC=Contoso,DC=com'

# Get all groups written back to Active Directory

$properties = @('displayName', 'Samaccountname', 'adminDescription', 'msDS-ExternalDirectoryObjectID')

$groups = Get-ADGroup -Filter * -SearchBase $gwbOU -Properties $properties |

Where-Object {$_.adminDescription -ne $null} |

Select-Object $properties

# Set msDS-ExternalDirectoryObjectID for all groups written back to Active Directory

foreach ($group in $groups) {

Set-ADGroup -Identity $group.Samaccountname -Add @{('msDS-ExternalDirectoryObjectID') = $group.adminDescription}

}

Följande PowerShell-skript kan användas för att kontrollera resultatet av skriptet ovan eller bekräfta att alla grupper har adminDescription-värde som är lika med msDS-ExternalDirectoryObjectID-värdet.

# Provide the DistinguishedName of your Group Writeback target OU

$gwbOU = 'OU=Groups,DC=Contoso,DC=com'

# Get all groups written back to Active Directory

$properties = @('displayName', 'Samaccountname', 'adminDescription', 'msDS-ExternalDirectoryObjectID')

$groups = Get-ADGroup -Filter * -SearchBase $gwbOU -Properties $properties |

Where-Object {$_.adminDescription -ne $null} |

Select-Object $properties

$groups | select displayName, adminDescription, 'msDS-ExternalDirectoryObjectID', @{Name='Equal';Expression={$_.adminDescription -eq $_.'msDS-ExternalDirectoryObjectID'}}

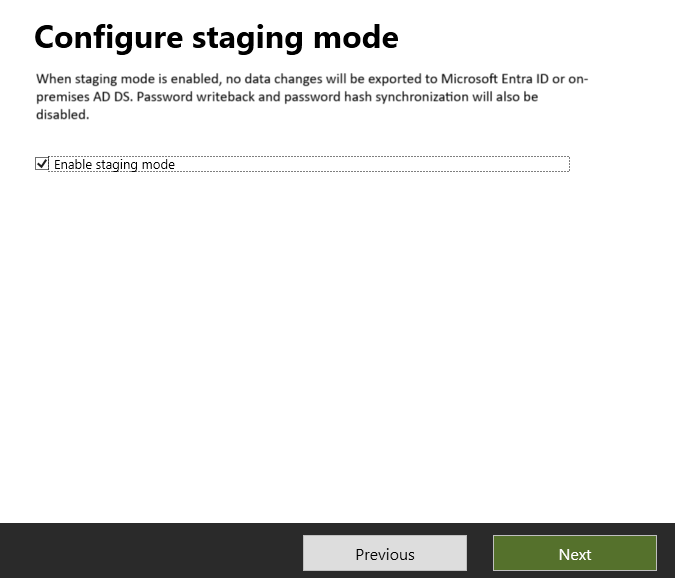

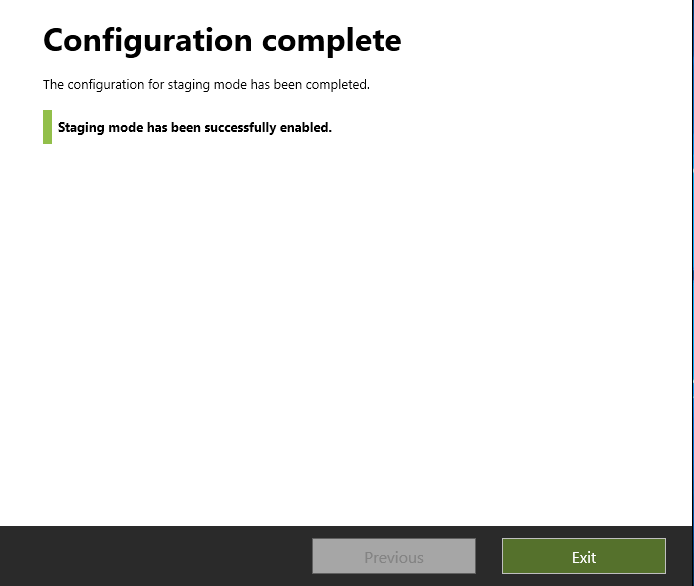

Steg 2 – Placera Microsoft Entra Connect Sync-servern i mellanlagringsläge och inaktivera synkroniseringsschemaläggaren

Starta guiden för Microsoft Entra Connect Sync

Klicka på Konfigurera

Välj Konfigurera mellanlagringsläge och klicka på Nästa

Ange Microsoft Entra-autentiseringsuppgifter

Markera kryssrutan Aktivera mellanlagringsläge och klicka på Nästa

Klicka på Konfigurera

Klicka på Avsluta

Öppna en PowerShell-fråga som administratör på Microsoft Entra Connect-servern.

Inaktivera synkroniseringsschemaläggaren:

Set-ADSyncScheduler -SyncCycleEnabled $false

Steg 3 – Skapa en anpassad regel för inkommande grupper

I Redigeraren för Microsoft Entra Connect-synkroniseringsregler måste du skapa en regel för inkommande synkronisering som filtrerar bort grupper som har NULL för e-postattributet. Regeln för inkommande synkronisering är en kopplingsregel med ett målattribut för cloudNoFlow. Den här regeln säger till Microsoft Entra Connect att inte synkronisera attribut för dessa grupper. Om du vill skapa den här synkroniseringsregeln kan du välja att använda användargränssnittet eller skapa det via PowerShell med det angivna skriptet.

Skapa en inkommande gruppregel i användargränssnittet

Starta redigeraren för synkroniseringsregler från Start-menyn.

Välj Inkommande i listrutan för Riktning och välj Lägg till ny regel.

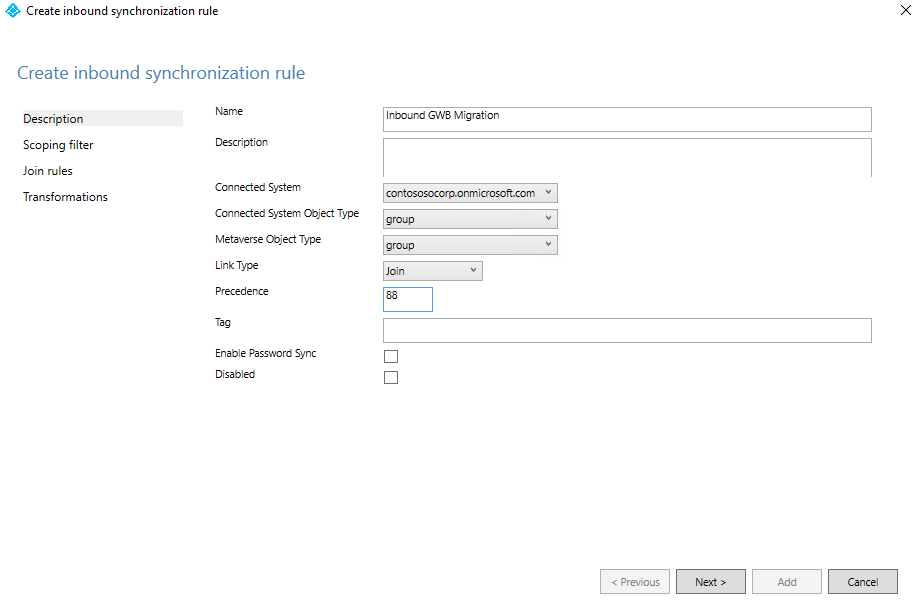

På sidan Beskrivning anger du följande och väljer Nästa:

Namn: Ge regeln ett beskrivande namn

Beskrivning: Lägg till en beskrivande beskrivning

Anslutet system: Välj den Microsoft Entra-anslutning som du skriver den anpassade synkroniseringsregeln för

Typ av anslutet systemobjekt: Grupp

Metaversumobjekttyp: Grupp

Länktyp: Anslut

Prioritet: Ange ett värde som är unikt i systemet. Lägre än 100 rekommenderas, så att det har företräde framför standardreglerna.

Tagg: Lämna tom

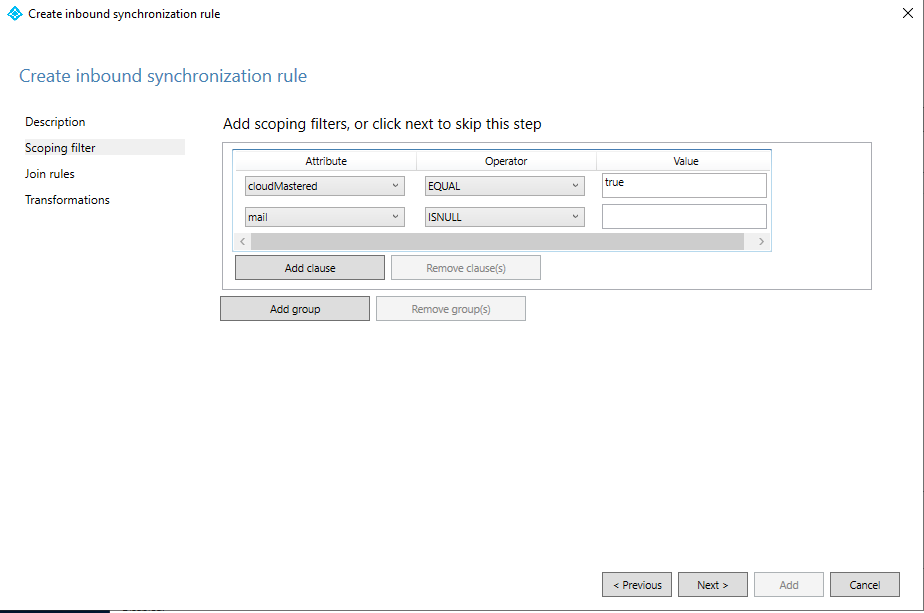

På sidan Omfångsfilterlägger du till följande och sedan väljer du Nästa.

Attribut Operatör Värde cloudMastered LIKA true e-post ISNULL På sidan Kopplingsregler väljer du Nästa.

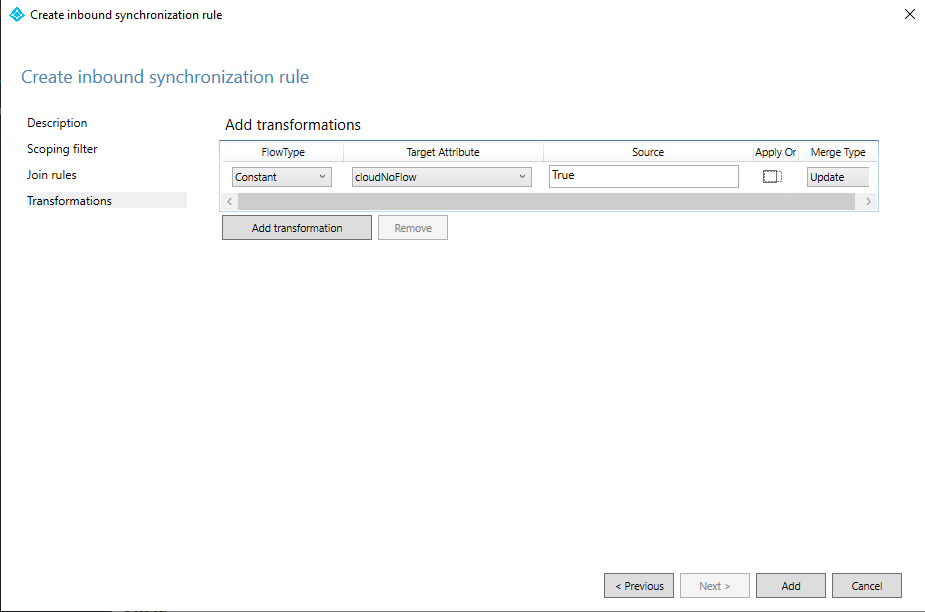

På sidan Transformationer lägger du till en konstant transformation: sätt flödet True till cloudNoFlow-attributet.

Markera Lägga till.

Skapa en anpassad regel för inkommande grupp i PowerShell

Öppna en PowerShell-fråga som administratör på Microsoft Entra Connect-servern.

Importera modulen.

Import-Module ADSyncAnge ett unikt värde för synkroniseringsregelns prioritet [0–99].

[int] $inboundSyncRulePrecedence = 88Kör följande skript:

New-ADSyncRule ` -Name 'In from AAD - Group SOAinAAD coexistence with Cloud Sync' ` -Identifier 'e4eae1c9-b9bc-4328-ade9-df871cdd3027' ` -Description 'https://learn.microsoft.com/entra/identity/hybrid/cloud-sync/migrate-group-writeback' ` -Direction 'Inbound' ` -Precedence $inboundSyncRulePrecedence ` -PrecedenceAfter '00000000-0000-0000-0000-000000000000' ` -PrecedenceBefore '00000000-0000-0000-0000-000000000000' ` -SourceObjectType 'group' ` -TargetObjectType 'group' ` -Connector 'b891884f-051e-4a83-95af-2544101c9083' ` -LinkType 'Join' ` -SoftDeleteExpiryInterval 0 ` -ImmutableTag '' ` -OutVariable syncRule Add-ADSyncAttributeFlowMapping ` -SynchronizationRule $syncRule[0] ` -Source @('true') ` -Destination 'cloudNoFlow' ` -FlowType 'Constant' ` -ValueMergeType 'Update' ` -OutVariable syncRule New-Object ` -TypeName 'Microsoft.IdentityManagement.PowerShell.ObjectModel.ScopeCondition' ` -ArgumentList 'cloudMastered','true','EQUAL' ` -OutVariable condition0 New-Object ` -TypeName 'Microsoft.IdentityManagement.PowerShell.ObjectModel.ScopeCondition' ` -ArgumentList 'mail','','ISNULL' ` -OutVariable condition1 Add-ADSyncScopeConditionGroup ` -SynchronizationRule $syncRule[0] ` -ScopeConditions @($condition0[0],$condition1[0]) ` -OutVariable syncRule Add-ADSyncRule ` -SynchronizationRule $syncRule[0] Get-ADSyncRule ` -Identifier 'e4eae1c9-b9bc-4328-ade9-df871cdd3027'

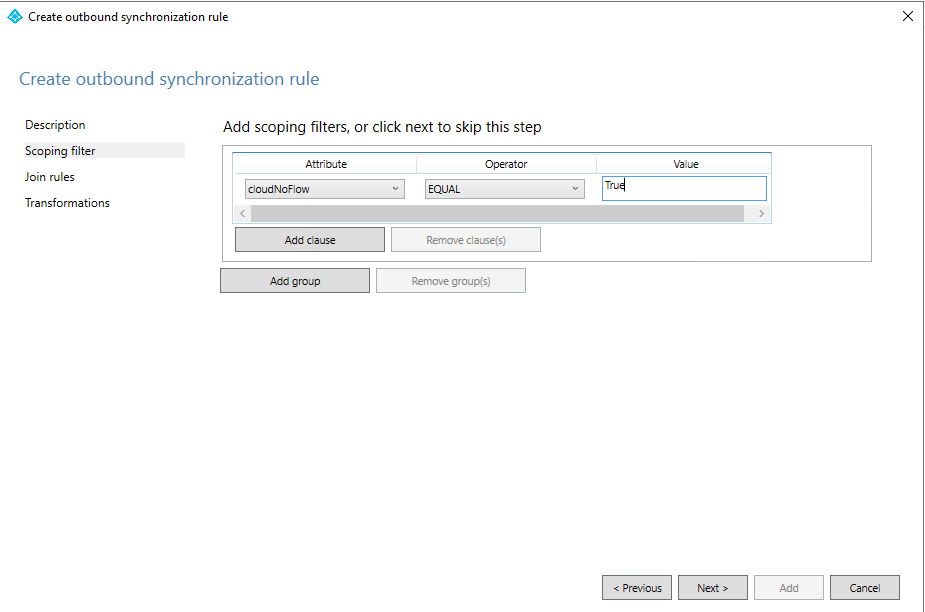

Steg 4 – Skapa en utgående regel för anpassad grupp

Du behöver också en utgående synkroniseringsregel med en länktyp av JoinNoFlow och ett omfångsfilter som har attributet cloudNoFlow inställt på True. Den här regeln säger till Microsoft Entra Connect att inte synkronisera attribut för dessa grupper. Om du vill skapa den här synkroniseringsregeln kan du välja att använda användargränssnittet eller skapa det via PowerShell med det angivna skriptet.

Skapa en anpassad regel för utgående grupp i användargränssnittet

Välj Utgående i rullgardinsmenyn för Riktning och välj Lägg till regel.

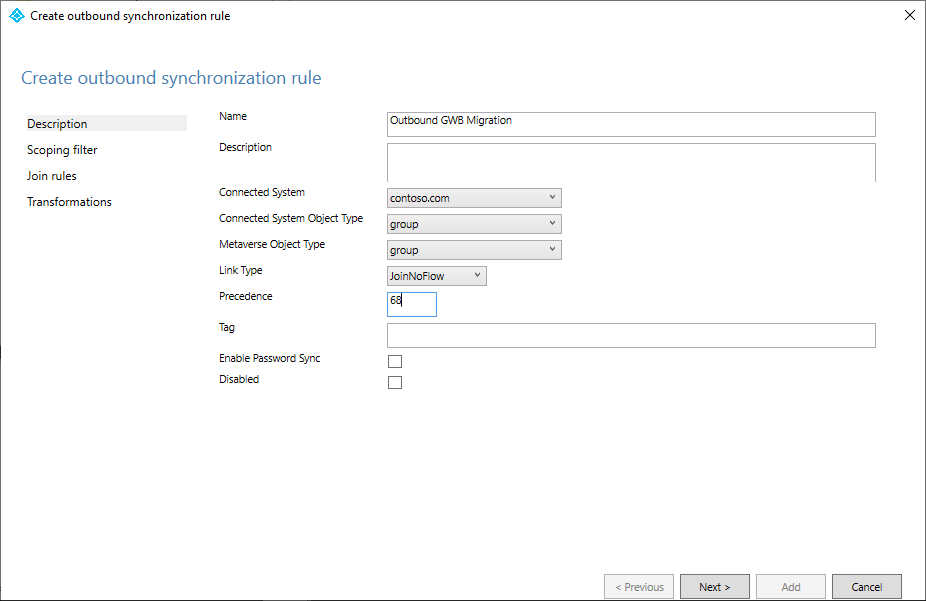

På sidan Beskrivning anger du följande och väljer Nästa:

- Namn: Ge regeln ett beskrivande namn

- Beskrivning: Lägg till en beskrivande beskrivning

- Anslutet system: Välj den AD-anslutning som du skriver den anpassade synkroniseringsregeln för

- Typ av anslutet systemobjekt: Grupp

- Metaversumobjekttyp: Grupp

- Länktyp: JoinNoFlow

- Prioritet: Ange ett värde som är unikt i systemet. Lägre än 100 rekommenderas, så att det har företräde framför standardreglerna.

- Tagg: Lämna tom

På sidan Omfångsfilter väljer du cloudNoFlow som är lika med Sant. Välj sedan Nästa.

På sidan Kopplingsregler väljer du Nästa.

På sidan Transformeringar väljer du Lägg till.

Skapa en anpassad regel för inkommande grupp i PowerShell

Öppna en PowerShell-fråga som administratör på Microsoft Entra Connect-servern.

Importera modulen.

Import-Module ADSyncAnge ett unikt värde för synkroniseringsregelns prioritet [0–99].

[int] $outboundSyncRulePrecedence = 89Hämta Active Directory-kopplingen för tillbakaskrivning av grupp.

$connectorAD = Get-ADSyncConnector -Name "Contoso.com"Kör följande skript:

New-ADSyncRule ` -Name 'Out to AD - Group SOAinAAD coexistence with Cloud Sync' ` -Identifier '419fda18-75bb-4e23-b947-8b06e7246551' ` -Description 'https://learn.microsoft.com/entra/identity/hybrid/cloud-sync/migrate-group-writeback' ` -Direction 'Outbound' ` -Precedence $outboundSyncRulePrecedence ` -PrecedenceAfter '00000000-0000-0000-0000-000000000000' ` -PrecedenceBefore '00000000-0000-0000-0000-000000000000' ` -SourceObjectType 'group' ` -TargetObjectType 'group' ` -Connector $connectorAD.Identifier ` -LinkType 'JoinNoFlow' ` -SoftDeleteExpiryInterval 0 ` -ImmutableTag '' ` -OutVariable syncRule New-Object ` -TypeName 'Microsoft.IdentityManagement.PowerShell.ObjectModel.ScopeCondition' ` -ArgumentList 'cloudNoFlow','true','EQUAL' ` -OutVariable condition0 Add-ADSyncScopeConditionGroup ` -SynchronizationRule $syncRule[0] ` -ScopeConditions @($condition0[0]) ` -OutVariable syncRule Add-ADSyncRule ` -SynchronizationRule $syncRule[0] Get-ADSyncRule ` -Identifier '419fda18-75bb-4e23-b947-8b06e7246551'

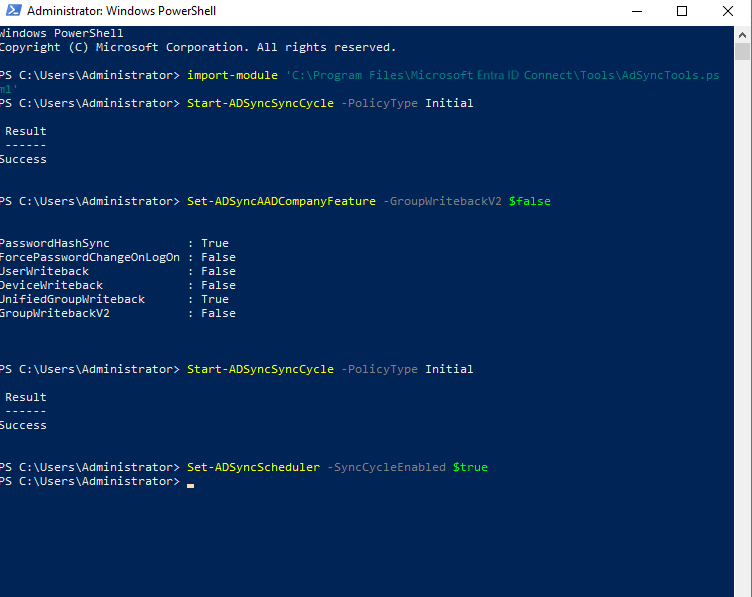

Steg 5 – Använd PowerShell för att slutföra konfigurationen

Öppna en PowerShell-fråga som administratör på Microsoft Entra Connect-servern.

Importera ADSync-modulen:

Import-Module ADSyncKör en fullständig synkroniseringscykel:

Start-ADSyncSyncCycle -PolicyType InitialInaktivera gruppåterställningsfunktionen för hyresmiljön:

Varning

Den här åtgärden kan inte ångras. När du har inaktiverat tillbakaskrivning av grupp V2 skrivs alla Microsoft 365-grupper tillbaka till AD, oberoende av inställningen Tillbakaskrivning aktiverat i Administrationscenter för Entra.

Set-ADSyncAADCompanyFeature -GroupWritebackV2 $falseKör en fullständig synkroniseringscykel (ja igen):

Start-ADSyncSyncCycle -PolicyType InitialÅteraktivera synkroniseringsschemaläggaren:

Set-ADSyncScheduler -SyncCycleEnabled $true

Steg 6 – Ta bort Microsoft Entra Connect Sync-servern från mellanlagringsläget

- Starta Microsoft Entra Connect Sync-guiden

- Klicka på Konfigurera

- Välj Konfigurera mellanlagringsläge och klicka på Nästa

- Ange Microsoft Entra-autentiseringsuppgifter

- Ta bort kryssrutan från rutan Aktivera mellanlagringsläge och klicka på Nästa

- Klicka på Konfigurera

- Klicka på Avsluta

Steg 7 – Konfigurera Microsoft Entra Cloud Sync

Nu när grupperna har tagits bort från synkroniseringsomfånget för Microsoft Entra Connect Sync kan du konfigurera Microsoft Entra Cloud Sync för att ta över synkroniseringen av säkerhetsgrupperna. Se Etablera grupper till Active Directory med Microsoft Entra Cloud Sync.