Autentiseringsstyrkor för anpassad villkorlig åtkomst

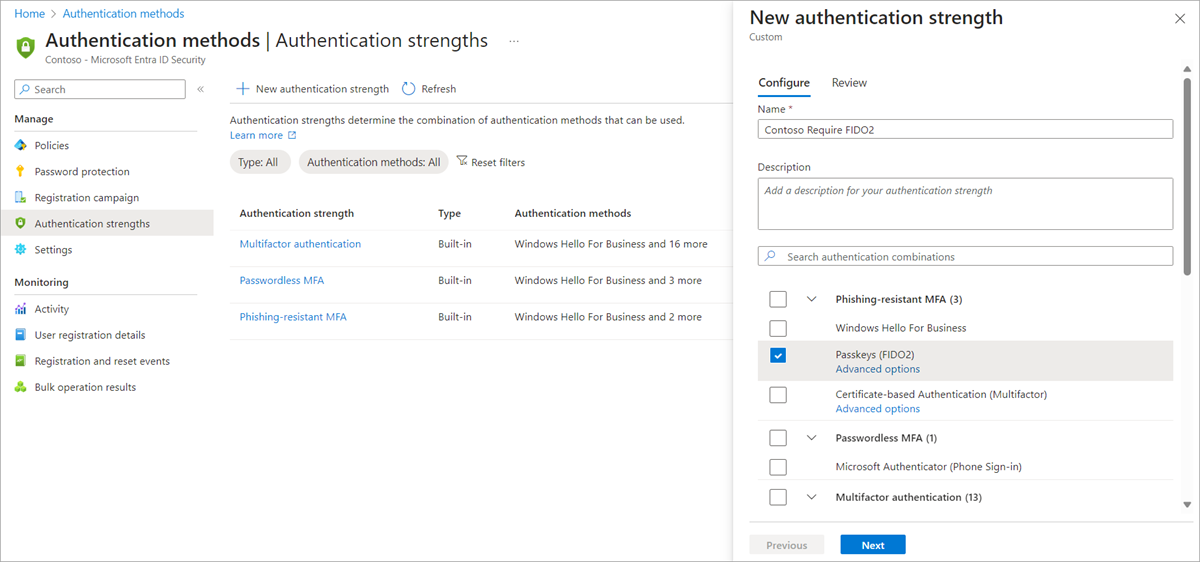

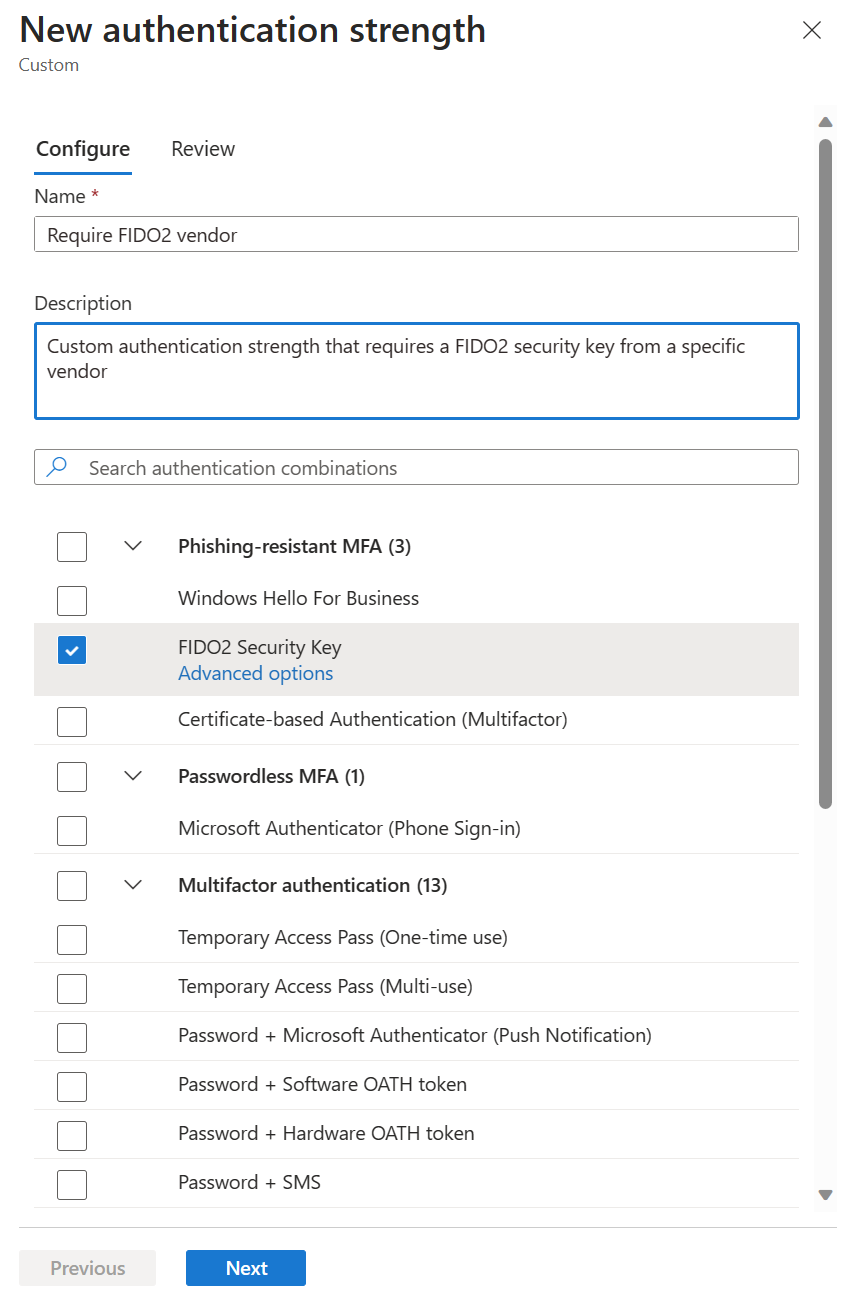

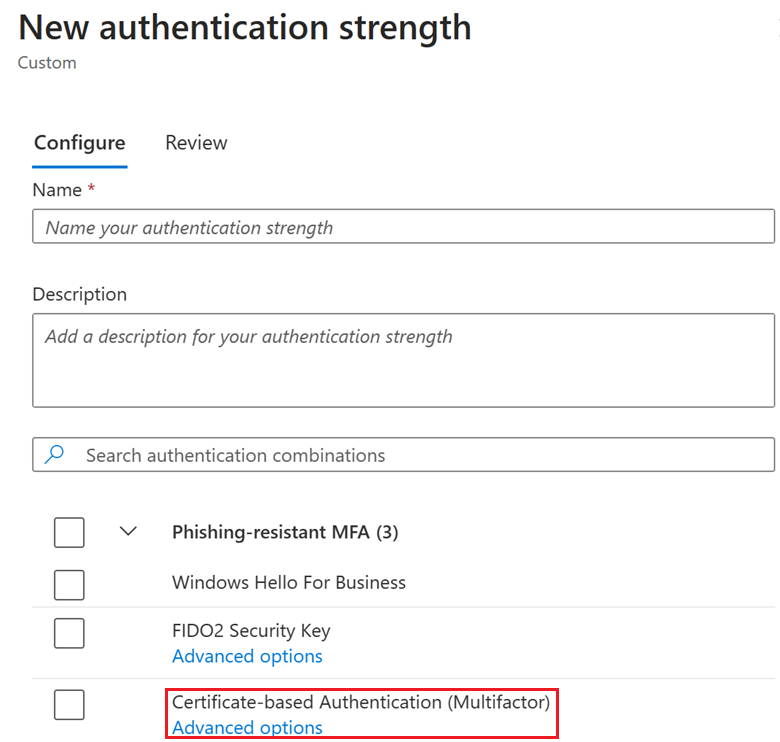

Administratörer kan också skapa upp till 15 av sina egna anpassade autentiseringsstyrkor för att exakt passa deras krav. En anpassad autentiseringsstyrka kan innehålla någon av de kombinationer som stöds i föregående tabell.

Logga in på administrationscentret för Microsoft Entra som administratör.

Bläddra till Protection>autentiseringsmetoder>autentiseringsstyrkor.

Välj Ny autentiseringsstyrka.

Ange en beskrivande Namn för din nya autentiseringsstyrka.

Du kan också ange en beskrivning.

Välj någon av de tillgängliga metoder som du vill tillåta.

Välj Nästa och granska principkonfigurationen.

Uppdatera och ta bort anpassade autentiseringsstyrkor

Du kan redigera en anpassad autentiseringsstyrka. Om den refereras till av en princip för villkorsstyrd åtkomst kan den inte tas bort och du måste bekräfta eventuella ändringar. Om du vill kontrollera om en autentiseringsstyrka refereras till av en princip för villkorsstyrd åtkomst klickar du på kolumnen principer för villkorsstyrd åtkomst.

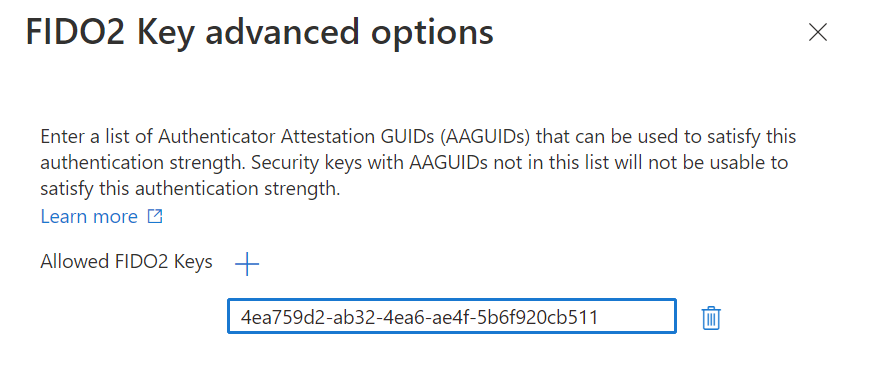

Avancerade alternativ för FIDO2-säkerhetsnyckel

Du kan begränsa användningen av FIDO2-säkerhetsnycklar baserat på deras Authenticator Attestation GUID (AAGUIDs). Med den här funktionen kan administratörer kräva en FIDO2-säkerhetsnyckel från en specifik tillverkare för att få åtkomst till resursen. Om du vill kräva en specifik FIDO2-säkerhetsnyckel skapar du först en anpassad autentiseringsstyrka. Välj sedan SÄKERHETSnyckel för FIDO2och klicka på Avancerade alternativ.

Bredvid Tillåtna FIDO2-nycklar klicka på +kopierar du AAGUID-värdet och klickar på Spara.

Avancerade alternativ för certifikatbaserad autentisering

I principen för -autentiseringsmetoderkan du konfigurera om certifikat är bundna i systemet till skyddsnivåer för enfaktors- eller multifaktorautentisering, baserat på certifikatutfärdaren eller princip-OID. Du kan också kräva autentiseringscertifikat med en faktor eller flera faktorer för specifika resurser, baserat på principen för autentisering med villkorsstyrd åtkomst.

Genom att använda avancerade alternativ för autentiseringsstyrka kan du kräva en specifik certifikatutfärdare eller princip-OID för att ytterligare begränsa inloggningar till ett program.

Contoso utfärdar till exempel smartkort till anställda med tre olika typer av multifaktorcertifikat. Ett certifikat är för konfidentiellt godkännande, ett annat för hemligt godkännande, och ett tredje är för topphemlig klarering. Var och en särskiljs av certifikatets egenskaper, till exempel princip-OID eller utfärdare. Contoso vill se till att endast användare med rätt multifaktorcertifikat kan komma åt data för varje klassificering.

I nästa avsnitt visas hur du konfigurerar avancerade alternativ för CBA med hjälp av administrationscentret för Microsoft Entra och Microsoft Graph.

Administrationscenter för Microsoft Entra

Logga in på administrationscentret för Microsoft Entra som administratör.

Bläddra till Protection>autentiseringsmetoder>autentiseringsstyrkor.

Välj Ny autentiseringsstyrka.

Ange en beskrivande Namn för din nya autentiseringsstyrka.

Du kan också ange en beskrivning.

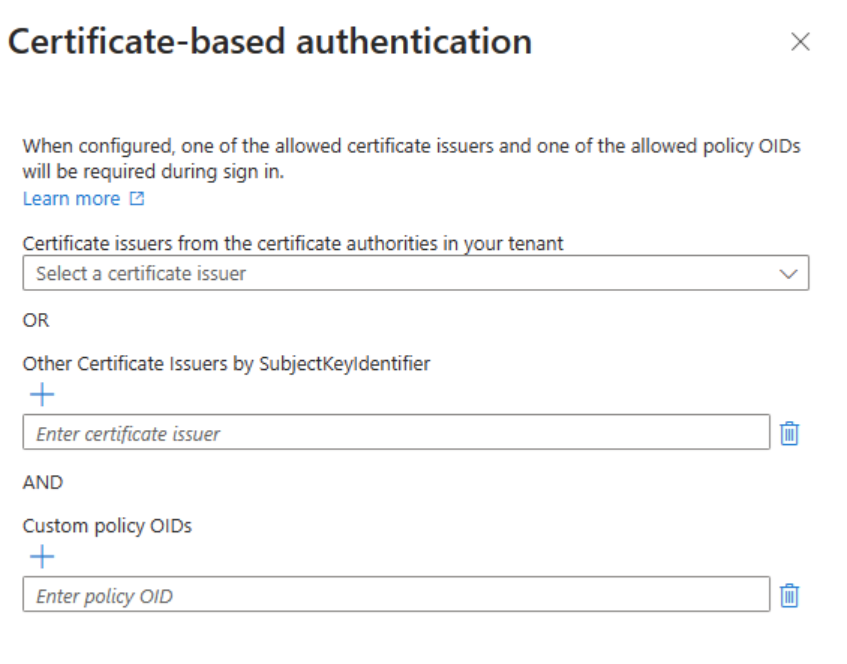

Under Certifikatbaserad autentisering (antingen en faktor eller multifaktor) klickar du på Avancerade alternativ.

Du kan välja certifikatutfärdare från rullgardinsmenyn, skriva in certifikatutfärdarna och ange de tillåtna policy-OID:erna. I den nedrullningsbara menyn visas alla certifikatutfärdare från klientorganisationen oavsett om de är enfaktor eller multifaktor. Certifikatutfärdare kan konfigureras antingen med hjälp av listrutan Certifikatutfärdare från certifikatutfärdarna i din klientorganisation eller genom att använda Annan certifikatutfärdare av SubjectkeyIdentifier för scenarier där det certifikat som du vill använda inte laddas upp till certifikatutfärdarna i din klientorganisation. Ett sådant exempel är externa användarscenarier, där användaren kan autentisera i sin hemklientorganisation och autentiseringsstyrkan tillämpas på resursklientorganisationen.

- Om båda attributen Certifikatutfärdare OCH princip-OID:er har konfigurerats finns det en AND-relation och användaren måste använda ett certifikat som minst har en av utfärdarna OCH en av princip-OID från listan för att uppfylla autentiseringsstyrkan.

- Om endast certifikatutfärdarattributet har konfigurerats måste användaren använda ett certifikat som minst har en av utfärdarna för att uppfylla autentiseringsstyrkan .

- Om endast princip-OIDs-attribut har konfigurerats måste användaren använda ett certifikat som minst har ett av princip-OID:erna för att uppfylla autentiseringsstyrkan.

Notera

Vi tillåter att högst 5 utfärdare och 5 OID:er konfigureras i konfigurationen för autentiseringsstyrka.

- Klicka på Nästa för att granska konfigurationen och klicka sedan på Skapa.

Microsoft Graph

För att skapa en ny autentiseringsstyrkepolicy för villkorsstyrd åtkomst med certifikatkombination och konfiguration:

POST /beta/identity/conditionalAccess/authenticationStrength/policies

{

"displayName": "CBA Restriction",

"description": "CBA Restriction with both IssuerSki and OIDs",

"allowedCombinations": [

" x509CertificateMultiFactor "

],

"combinationConfigurations": [

{

"@odata.type": "#microsoft.graph.x509CertificateCombinationConfiguration",

"appliesToCombinations": [

"x509CertificateMultiFactor"

],

"allowedIssuerSkis": ["9A4248C6AC8C2931AB2A86537818E92E7B6C97B6"],

"allowedPolicyOIDs": [

"1.2.3.4.6",

"1.2.3.4.5.6"

]

}

]

}

Så här lägger du till en ny kombinationskonfiguration i en befintlig policy:

POST beta/identity/conditionalAccess/authenticationStrength/policies/{authenticationStrengthPolicyId}/combinationConfigurations

{

"@odata.type": "#microsoft.graph.x509CertificateCombinationConfiguration",

"allowedIssuerSkis": [

"9A4248C6AC8C2931AB2A86537818E92E7B6C97B6"

],

"allowedPolicyOIDs": [],

"appliesToCombinations": [

"x509CertificateSingleFactor "

]

}

Begränsningar

Avancerade alternativ för FIDO2-säkerhetsnyckel

- FIDO2-säkerhetsnyckel Avancerade alternativ – Avancerade alternativ stöds inte för externa användare med en hemklientorganisation som finns i ett annat Microsoft-moln än resursklientorganisationen.

Avancerade alternativ för certifikatbaserad autentisering

Endast ett certifikat kan användas i varje webbläsarsession. När du har loggat in med ett certifikat cachelagras det i webbläsaren under hela sessionen. Du uppmanas inte att välja ett annat certifikat om det inte uppfyller kraven på autentiseringsstyrka. Du måste logga ut och logga in igen för att starta om sessionen. Välj sedan relevant certifikat.

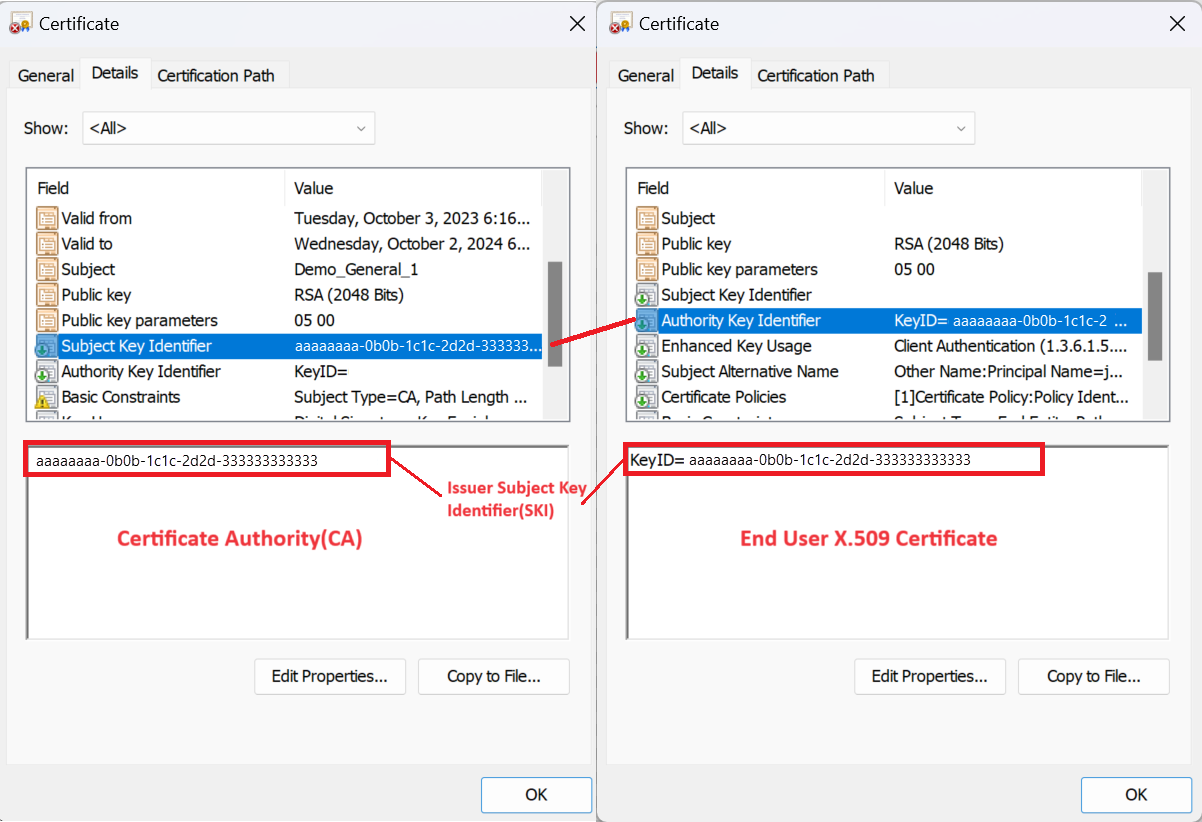

Certifikatutfärdare och användarcertifikat bör överensstämma med X.509 v3-standarden. För att uppfylla begränsningar för utfärdaren SKI CBA behöver certifikat specifikt giltiga AKI:er.

Notera

Om certifikatet inte överensstämmer kan användarautentiseringen lyckas, men uppfyller inte utfärdarenSki-begränsningarna för principen för autentiseringsstyrka.

Under inloggningen beaktas de första 5 princip-OID:erna från slutanvändarcertifikatet och jämförs med de princip-OID:er som konfigurerats i autentiseringsstyrkan. Om slutanvändarcertifikatet har fler än 5 princip-OID:er beaktas de första 5 princip-OID:erna i lexikal ordning som matchar kraven på autentiseringsstyrka.

För B2B-användare ska vi ta ett exempel där Contoso har bjudit in användare från Fabrikam till sin klientorganisation. I det här fallet är Contoso resursklientorganisationen och Fabrikam hemklientorganisationen.

- När inställningen för åtkomst mellan klientorganisationer är Av (Contoso accepterar inte MFA som utfördes av hemklientorganisationen) – Det går inte att använda certifikatbaserad autentisering på resursklientorganisationen.

- När inställningen för åtkomst mellan klientorganisationer är Påfinns Fabrikam och Contoso i samma Microsoft-moln, vilket innebär att både Fabrikam- och Contoso-klientorganisationer finns i det kommersiella Azure-molnet eller i Azure for US Government-molnet. Dessutom litar Contoso på MFA som har utförts på hemmaklienten. I det här fallet:

- Åtkomst till en specifik resurs kan begränsas med hjälp av principens OID:er eller "annan certifikatutfärdare enligt SubjectkeyIdentifier" i den anpassade autentiseringsstyrkepolicyn.

- Åtkomst till specifika resurser kan begränsas med hjälp av inställningen "Annan certifikatutfärdare av SubjectkeyIdentifier" i principen för anpassad autentiseringsstyrka.

- När inställningen för åtkomst mellan klientorganisationer är Påfinns Fabrikam och Contoso inte i samma Microsoft-moln – till exempel finns Fabrikams klientorganisation i det kommersiella Azure-molnet och Contosos klientorganisation finns i Azure for US Government-molnet – kan åtkomst till specifika resurser inte begränsas med hjälp av utfärdarens ID eller princip-OID:er i principen för anpassad autentiseringsstyrka.

Felsöka avancerade alternativ för autentiseringsstyrka

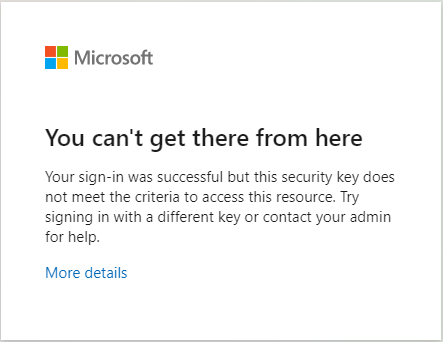

Användare kan inte använda sin FIDO2-säkerhetsnyckel för att logga in

En administratör för villkorsstyrd åtkomst kan begränsa åtkomsten till specifika säkerhetsnycklar. När en användare försöker logga in med hjälp av en nyckel som de inte kan använda visas det här Du kan inte komma dit härifrån meddelande visas. Användaren måste starta om sessionen och logga in med en annan FIDO2-säkerhetsnyckel.

Så här kontrollerar du certifikatspolicy-OID:erna och utfärdaren.

Du kan bekräfta att de personliga certifikategenskaperna matchar konfigurationen i avancerade alternativ för autentiseringsstyrka.

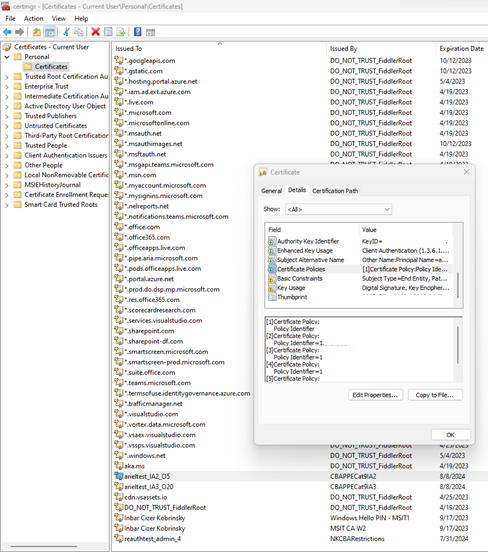

Logga in som administratör på användarens enhet. Klicka på Kör, skriv certmgr.mscoch tryck på Retur. Om du vill kontrollera policy-OID:er klickar du på Personlig, högerklickar på certifikatet och klickar på Detaljer.