Autentiseringsstyrka för villkorsstyrd åtkomst

Autentiseringsstyrka är en kontroll för villkorsstyrd åtkomst som anger vilka kombinationer av autentiseringsmetoder som kan användas för att komma åt en resurs. Användarna kan uppfylla styrkekraven genom att autentisera med någon av de tillåtna kombinationerna.

En autentiseringsstyrka kan till exempel kräva att endast nätfiskeresistenta autentiseringsmetoder används för åtkomst till en känslig resurs. För att få åtkomst till en meningslös resurs kan administratörer skapa en annan autentiseringsstyrka som tillåter mindre säkra MFA-kombinationer (multifaktorautentisering), till exempel lösenord + textmeddelande.

Autentiseringsstyrkan baseras på principen Autentiseringsmetoder, där administratörer kan omfångsbegränsa autentiseringsmetoder för specifika användare och grupper som ska användas i federerade Microsoft Entra-ID-program. Autentiseringsstyrkan ger ytterligare kontroll över användningen av dessa metoder baserat på specifika scenarier som känslig resursåtkomst, användarrisk, plats med mera.

Scenarier för autentiseringsstyrkor

Autentiseringsstyrkor kan hjälpa kunder att hantera dessa scenarier:

- Kräv specifika autentiseringsmetoder för åtkomst till en känslig resurs.

- Kräv en specifik autentiseringsmetod när en användare vidtar en känslig åtgärd i ett program (i kombination med autentiseringskontext för villkorsstyrd åtkomst).

- Kräv att användarna använder en specifik autentiseringsmetod när de får åtkomst till känsliga program utanför företagsnätverket.

- Kräv säkrare autentiseringsmetoder för användare med hög risk.

- Kräv specifika autentiseringsmetoder från gästanvändare som har åtkomst till en resursklientorganisation (i kombination med inställningar för flera klientorganisationer).

Autentiseringsstyrkor

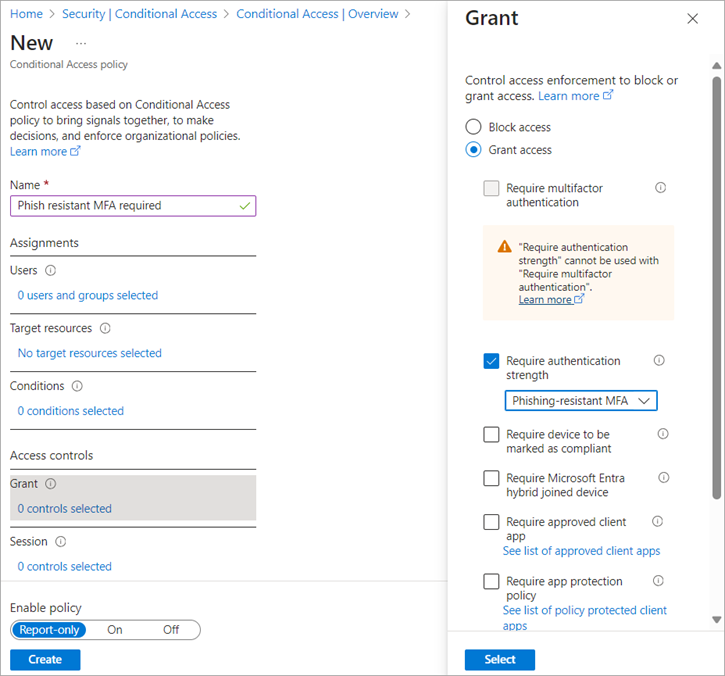

Administratörer kan ange en autentiseringsstyrka för åtkomst till en resurs genom att skapa en princip för villkorsstyrd åtkomst med styrkekontrollen Kräv autentisering . De kan välja mellan tre inbyggda autentiseringsstyrkor: Multifaktorautentiseringsstyrka, lösenordslös MFA-styrka och nätfiskeresistent MFA-styrka. De kan också skapa en anpassad autentiseringsstyrka baserat på de kombinationer av autentiseringsmetoder som de vill tillåta.

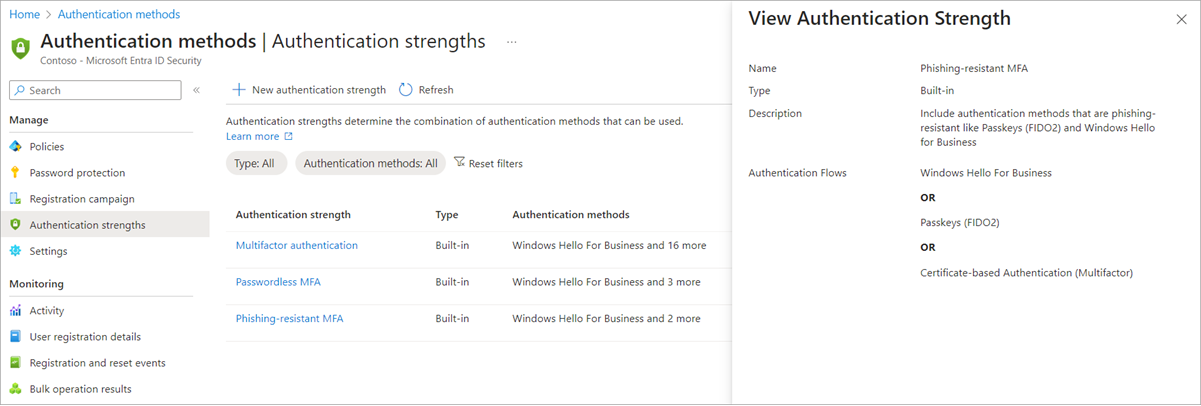

Inbyggda autentiseringsstyrkor

Inbyggda autentiseringsstyrkor är kombinationer av autentiseringsmetoder som är fördefinierade av Microsoft. Inbyggda autentiseringsstyrkor är alltid tillgängliga och kan inte ändras. Microsoft uppdaterar inbyggda autentiseringsstyrkor när nya metoder blir tillgängliga.

Till exempel tillåter den inbyggda nätfiskeresistenta MFA-styrkan följande kombinationer:

Windows Hello för företag

Eller

FIDO2-säkerhetsnyckel

Eller

Microsoft Entra-certifikatbaserad autentisering (Multifactor)

Kombinationerna av autentiseringsmetoder för varje inbyggd autentiseringsstyrka visas i följande tabell. Dessa kombinationer omfattar metoder som måste registreras av användare och aktiveras i principen Autentiseringsmetoder eller den äldre MFA-inställningsprincipen.

- MFA-styrka – samma uppsättning kombinationer som kan användas för att uppfylla inställningen Kräv multifaktorautentisering .

- Lösenordslös MFA-styrka – innehåller autentiseringsmetoder som uppfyller MFA men som inte kräver något lösenord.

- Nätfiskebeständig MFA-styrka – innehåller metoder som kräver en interaktion mellan autentiseringsmetoden och inloggningsgränssnittet.

| Kombination av autentiseringsmetod | MFA-styrka | Lösenordslös MFA-säkerhet | Nätfiskebeständig MFA-styrka |

|---|---|---|---|

| FIDO2-säkerhetsnyckel | ✅ | ✅ | ✅ |

| Windows Hello för företag | ✅ | ✅ | ✅ |

| Certifikatbaserad autentisering (Multi-Factor) | ✅ | ✅ | ✅ |

| Microsoft Authenticator (telefoninloggning) | ✅ | ✅ | |

| Tillfälligt åtkomstpass (engångsanvändning OCH multianvändning) | ✅ | ||

| Lösenord + något du har1 | ✅ | ||

| Federerad enkel faktor + något du har1 | ✅ | ||

| Federerad flerfaktorsautentisering | ✅ | ||

| Certifikatbaserad autentisering (enskild faktor) | |||

| SMS-inloggning | |||

| Lösenord | |||

| Federerad enfaktor |

1 Något du har refererar till någon av följande metoder: textmeddelande, röst, push-meddelande, programvaru-OATH-token eller maskinvaru-OATH-token.

Följande API-anrop kan användas för att lista definitioner av alla inbyggda autentiseringsstyrkor:

GET https://graph.microsoft.com/beta/identity/conditionalAccess/authenticationStrength/policies?$filter=policyType eq 'builtIn'

Administratörer för villkorlig åtkomst kan också skapa anpassade autentiseringsstyrkor för att exakt passa deras åtkomstkrav. Mer information finns i autentiseringsstyrkor för anpassad villkorlig åtkomst.

Begränsningar

Principer för villkorsstyrd åtkomst utvärderas endast efter den första autentiseringen – Därför begränsar inte autentiseringsstyrkan en användares inledande autentisering. Anta att du använder den inbyggda phishing-resistenta styrka för MFA. En användare kan fortfarande skriva in sitt lösenord, men de måste logga in med en nätfiskebeständig metod, till exempel FIDO2-säkerhetsnyckel innan de kan fortsätta.

Kräv multifaktorautentisering och Kräv autentiseringsstyrka kan inte användas tillsammans i samma princip för villkorsstyrd åtkomst – dessa två beviljandekontroller för villkorsstyrd åtkomst kan inte användas tillsammans eftersom den inbyggda autentiseringsstyrkan Multifaktorautentisering motsvarar beviljandekontrollen Kräv multifaktorautentisering .

Autentiseringsmetoder som för närvarande inte stöds av autentiseringsstyrka – Autentiseringsmetoden E-post engångspass (gäst) ingår inte i de tillgängliga kombinationerna.

Windows Hello för företag – Om användaren loggade in med Windows Hello för företag som sin primära autentiseringsmetod kan den användas för att uppfylla ett krav på autentiseringsstyrka som innehåller Windows Hello för företag. Men om användaren loggade in med en annan metod som lösenord som primär autentiseringsmetod, och autentiseringsstyrkan kräver Windows Hello för företag, uppmanas de inte att logga in med Windows Hello för företag. Användaren måste starta om sessionen, välja Inloggningsalternativ och välja en metod som krävs av autentiseringsstyrkan.

Kända problemområden

Autentiseringsstyrka och inloggningsfrekvens – När en resurs kräver en autentiseringsstyrka och en inloggningsfrekvens kan användarna uppfylla båda kraven vid två olika tidpunkter.

Anta till exempel att en resurs kräver nyckel (FIDO2) för autentiseringsstyrkan och en 1-timmars inloggningsfrekvens. För 24 timmar sedan loggade en användare in med nyckel (FIDO2) för att få åtkomst till resursen.

När användaren låser upp sin Windows-enhet med hjälp av Windows Hello för företag kan de komma åt resursen igen. Gårdagens inloggning uppfyller kravet på autentiseringsstyrka och dagens enhetsupplåsning uppfyller kravet på inloggningsfrekvens.

Dubbel representation av autentiseringshållfasthetsbladet – Plattformsautentiseringsuppgifter, till exempel Windows Hello för företag och Plattformsautentiseringsuppgifter för macOS, representeras båda i autentiseringsstyrkan under Windows Hello För företag. Om du vill konfigurera en anpassad autentiseringsstyrka som tillåter användning av plattformsautentiseringsuppgifter för macOS använder du Windows Hello för företag.

Vanliga frågor

Bör jag använda autentiseringsstyrka eller autentiseringsmetodernas princip?

Autentiseringsstyrkan baseras på den policy för autentiseringsmetoder. Principen Autentiseringsmetoder hjälper till att begränsa och konfigurera autentiseringsmetoder som ska användas i Microsoft Entra-ID av specifika användare och grupper. Autentiseringsstyrkan tillåter en annan begränsning av metoder för specifika scenarier, till exempel åtkomst till känsliga resurser, användarrisk, plats med mera.

Till exempel vill contosos administratör tillåta sina användare att använda Microsoft Authenticator med antingen push-meddelanden eller lösenordslöst autentiseringsläge. Administratören går till inställningarna för Microsoft Authenticator i principen Autentiseringsmetoder, omfångsbegränsar principen för relevanta användare och anger autentiseringsläget till Alla.

För Contosos mest känsliga resurs vill administratören begränsa åtkomsten till endast lösenordslösa autentiseringsmetoder. Administratören skapar en ny princip för villkorlig åtkomst med hjälp av den inbyggda MFA-styrkan utan lösenord.

Därför kan användare i Contoso komma åt de flesta resurser i klientorganisationen med hjälp av lösenord + push-meddelanden från Microsoft Authenticator ELLER endast med hjälp av Microsoft Authenticator (telefoninloggning). Men när användarna i klientorganisationen får åtkomst till det känsliga programmet måste de använda Microsoft Authenticator (telefoninloggning).

Förutsättningar

- Microsoft Entra ID P1 – Din klient måste ha Microsoft Entra ID P1-licens för att använda villkorlig åtkomst. Om det behövs kan du aktivera en kostnadsfri utvärderingsversion.