Så här konfigurerar du Microsoft Entra-certifikatbaserad autentisering

Med Microsoft Entra-certifikatbaserad autentisering (CBA) kan organisationer konfigurera sina Microsoft Entra-klienter så att de tillåter eller kräver att användarna autentiserar med X.509-certifikat som skapats av deras PKI (Enterprise Public Key Infrastructure) för app- och webbläsarinloggning. Med den här funktionen kan organisationer använda nätfiskeresistent modern lösenordsfri autentisering med hjälp av ett x.509-certifikat.

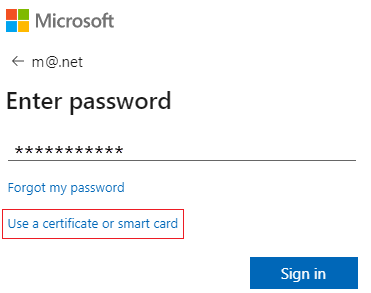

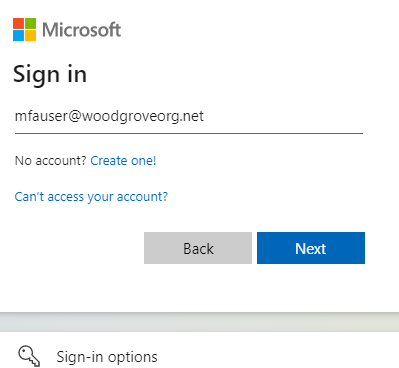

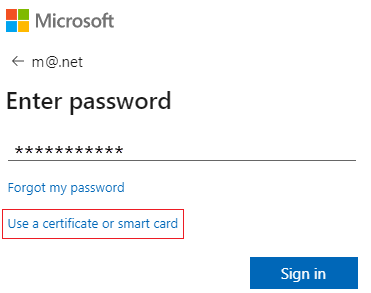

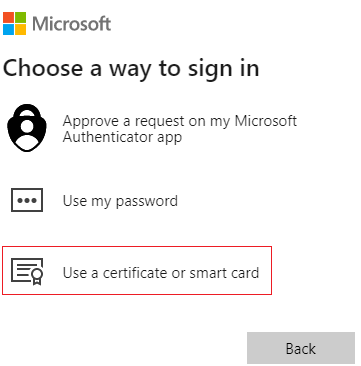

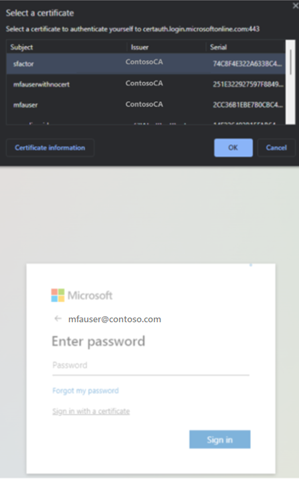

Under inloggningen ser användarna också ett alternativ för att autentisera med ett certifikat i stället för att ange ett lösenord. Om flera matchande certifikat finns på enheten kan användaren välja vilken som ska användas. Certifikatet verifieras mot användarkontot och om det lyckas loggar de in.

Följ de här anvisningarna för att konfigurera och använda Microsoft Entra CBA för klienter i Office 365 Enterprise- och US Government-planer. Du bör redan ha konfigurerat en offentlig nyckelinfrastruktur (PKI).

Förutsättningar

Kontrollera att följande förutsättningar är uppfyllda:

- Konfigurera minst en certifikatutfärdare (CA) och eventuella mellanliggande certifikatutfärdare i Microsoft Entra-ID.

- Användaren måste ha åtkomst till ett användarcertifikat (utfärdat från en betrodd offentlig nyckelinfrastruktur som konfigurerats för klientorganisationen) som är avsedd för klientautentisering för att autentisera mot Microsoft Entra-ID.

- Varje certifikatutfärdare bör ha en lista över återkallade certifikat (CRL) som kan refereras från Internetuppkopplade URL:er. Om den betrodda certifikatutfärdaren inte har konfigurerat en CRL utför Inte Microsoft Entra-ID någon CRL-kontroll, återkallande av användarcertifikat fungerar inte och autentiseringen blockeras inte.

Viktigt!

Kontrollera att PKI:en är säker och inte lätt att kompromettera. I händelse av en kompromiss kan angriparen skapa och signera klientcertifikat och kompromettera alla användare i klientorganisationen, både användare som är synkroniserade från lokala och molnbaserade användare. En stark strategi för nyckelskydd, tillsammans med andra fysiska och logiska kontroller, till exempel HSM-aktiveringskort eller token för säker lagring av artefakter, kan dock ge skydd på djupet för att förhindra att externa angripare eller insiderhot äventyrar PKI:ns integritet. Mer information finns i Skydda PKI.

Viktigt!

Besök Microsofts rekommendationer för bästa praxis för Microsoft Cryptographic med val av algoritm, nyckellängd och dataskydd. Se till att använda en av de rekommenderade algoritmerna, nyckellängden och NIST-godkända kurvor.

Viktigt!

Som en del av pågående säkerhetsförbättringar lägger Azure/M365-slutpunkter till stöd för TLS1.3 och den här processen förväntas ta några månader att täcka de tusentals tjänstslutpunkterna i Azure/M365. Detta inkluderar Microsoft Entra-slutpunkten som används av Microsoft Entra-certifikatbaserad autentisering (CBA) *.certauth.login.microsoftonline.com och *.certauth.login.microsoftonline.us. TLS 1.3 är den senaste versionen av Internets mest distribuerade säkerhetsprotokoll, som krypterar data för att tillhandahålla en säker kommunikationskanal mellan två slutpunkter. TLS 1.3 eliminerar föråldrade kryptografiska algoritmer, förbättrar säkerheten för äldre versioner och syftar till att kryptera så mycket av handskakningen som möjligt. Vi rekommenderar starkt att utvecklare börjar testa TLS 1.3 i sina program och tjänster.

Kommentar

När du utvärderar en PKI är det viktigt att granska certifikatutfärdandeprinciper och efterlevnad. Genom att lägga till certifikatutfärdare i Microsoft Entra-konfigurationen kan certifikat som utfärdats av dessa certifikatutfärdare autentisera alla användare i Microsoft Entra-ID. Därför är det viktigt att tänka på hur och när certifikatutfärdarna tillåts utfärda certifikat och hur de implementerar återanvändbara identifierare. Om administratörer behöver se till att endast ett specifikt certifikat kan användas för att autentisera en användare bör administratörer uteslutande använda bindningar med hög tillhörighet för att uppnå en högre säkerhetsnivå för att endast ett specifikt certifikat ska kunna autentisera användaren. Mer information finns i bindningar med hög affinitet.

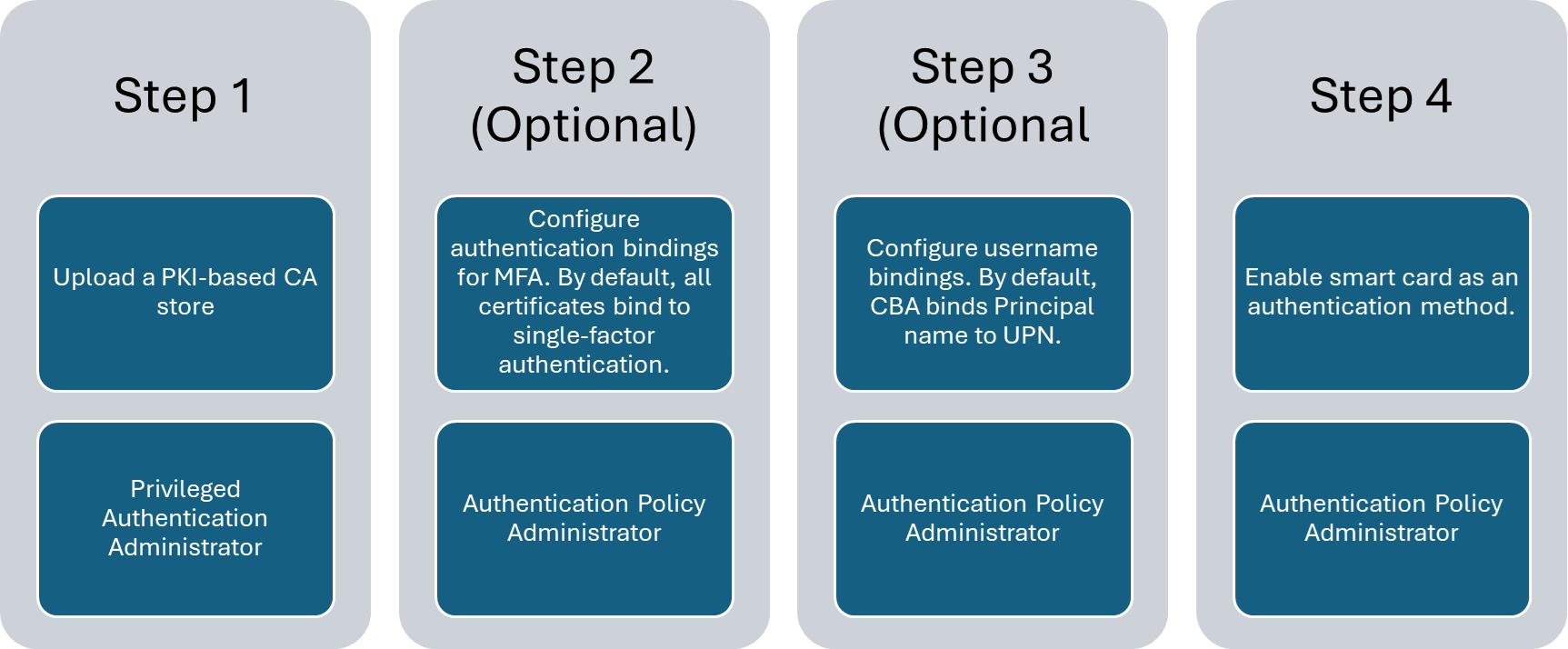

Steg för att konfigurera och testa Microsoft Entra CBA

Vissa konfigurationssteg måste utföras innan du aktiverar Microsoft Entra CBA. Först måste en administratör konfigurera de betrodda certifikatutfärdare som utfärdar användarcertifikat. Som du ser i följande diagram använder vi rollbaserad åtkomstkontroll för att se till att endast administratörer med minst privilegier behövs för att göra ändringar.

Viktigt!

Microsoft rekommenderar att du använder roller med minst behörighet. Den här metoden hjälper till att förbättra säkerheten för din organisation. Global administratör är en mycket privilegierad roll som bör begränsas till nödsituationsscenarier eller när du inte kan använda en befintlig roll.

Du kan också konfigurera autentiseringsbindningar för att mappa certifikat till enfaktors- eller multifaktorautentisering och konfigurera användarnamnsbindningar för att mappa certifikatfältet till ett attribut för användarobjektet. Administratörer av autentiseringsprinciper kan konfigurera användarrelaterade inställningar. När alla konfigurationer har slutförts aktiverar du Microsoft Entra CBA på klientorganisationen.

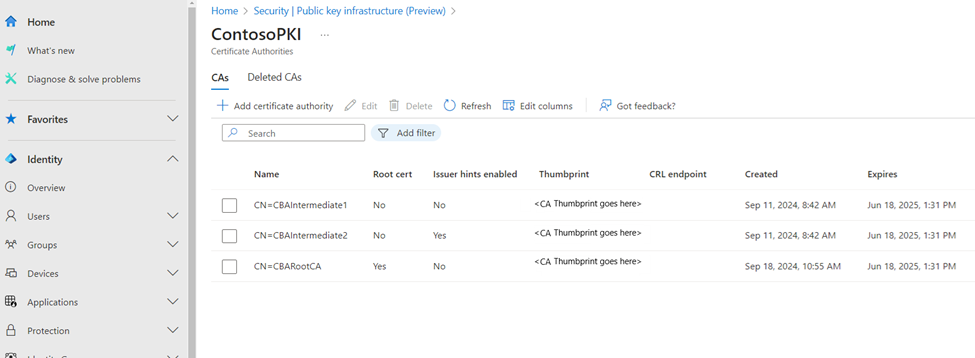

Steg 1: Konfigurera certifikatutfärdarna med PKI-baserat förtroendearkiv (förhandsversion)

Entra har en ny infrastruktur för publika nycklar (PKI) med certifikatutfärdare (CA) och ett förtroendelager. Detta PKI-baserade CA-förtroendelager håller certifikatutfärdare i ett containerobjekt för varje PKI. Administratörer kan hantera certifikatutfärdare i en container baserat på PKI enklare än en platt lista med certifikatutfärdare.

Det PKI-baserade förtroendearkivet har högre gränser för antalet certifikatutfärdare och storleken på varje CA-fil. Ett PKI-baserat förtroendearkiv har stöd för upp till 250 CAs och 8 KB storlek för varje CA-objekt. Vi rekommenderar starkt att du använder det nya PKI-baserade förtroendearkivet för lagring av certifikatutfärdare, vilket är skalbart och har stöd för nya funktioner som tips för utfärdare.

Kommentar

Om du använder det gamla förtroendearkivet för att konfigurera certifikatutfärdare rekommenderar vi att du konfigurerar ett PKI-baserat förtroendearkiv.

En administratör måste konfigurera betrodda certifikatutfärdare som utfärdar användarcertifikat. Endast administratörer med minst privilegier behövs för att göra ändringar. Ett PKI-baserat förtroendelager har RBAC-rollen Privilege Authentication Administrator.

PKI-funktionen för uppladdning i det PKI-baserade förtroendearkivet är endast tillgänglig med Microsoft Entra ID P1- eller P2-licens. Men med kostnadsfri licens kan administratörer ladda upp alla certifikatutfärdare individuellt i stället för PKI-filen och konfigurera det PKI-baserade förtroendearkivet.

Konfigurera certifikatutfärdare med hjälp av administrationscentret för Microsoft Entra

Skapa ett PKI-containerobjekt

Skapa ett PKI-containerobjekt.

Logga in på administrationscentret för Microsoft Entra som administratör för privilege authentication.

Bläddra till Skydd>Visa mer>Security Center (eller Identity Secure Score) >infrastruktur för offentliga nycklar (förhandsversion).

Klicka på + Skapa PKI.

Ange Visningsnamn.

Klicka på Skapa.

Välj Kolumner för att lägga till eller ta bort kolumner.

Välj Uppdatera för att uppdatera listan över PKIs.

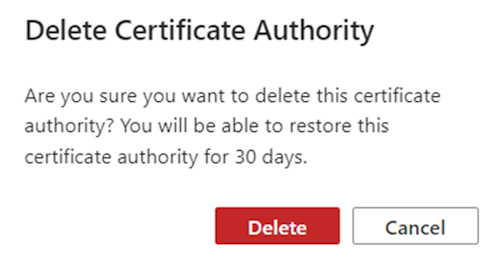

Ta bort ett PKI-containerobjekt

Om du vill ta bort en PKI väljer du PKI och väljer Ta bort. Om PKI:et har certifikatutfärdare i den anger du namnet på PKI:t för att bekräfta borttagningen av alla certifikatutfärdare i den och väljer Ta bort.

Ladda upp enskilda certifikatutfärdare till PKI-containerobjekt

- Så här laddar du upp en CA till PKI-containern:

Klicka på + Lägg till certifikatutfärdare.

Välj CA-filen.

Välj Ja om certifikatutfärdare är ett rotcertifikat, annars väljer du Nej.

För URL för Certifikatrevokeringslistan anger du den externa URL:en för CA:s bas-CRL som innehåller alla återkallade certifikat. Om URL:en inte har angetts misslyckas inte autentisering med återkallade certifikat.

För URL:en för listan över återkallade deltacertifikat anger du den Internetuppkopplade URL:en för den crl som innehåller alla återkallade certifikat sedan den senaste bas-CRL:en publicerades.

Flaggan Issuer hints är aktiverad som standard. Inaktivera utfärdarledtrådar om CA:n inte bör ingå i utfärdarens ledtrådar.

Välj Spara.

Om du vill ta bort ett CA-certifikat väljer du certifikatet och väljer Ta bort.

Välj Kolumner för att lägga till eller ta bort kolumner.

Välj Uppdatera för att uppdatera listan över certifikatutfärdare.

Ladda upp alla certifikatutfärdare med uppladdning av PKI till PKI-containerobjekt

Så här laddar du upp alla certifikatutfärdare samtidigt till PKI-containern:

- Skapa ett PKI-containerobjekt eller öppna ett.

- Välj Ladda upp PKI.

- Ange den http Internetuppkopplade URL:en där .p7b-filen är tillgänglig.

- Ange SHA256-kontrollsumman för filen.

- Välj uppladdningen.

- Ladda upp PKI är en asynkron process. När varje ca laddas upp är den tillgänglig i PKI:en. Det kan ta upp till 30 minuter att slutföra PKI-uppladdningen.

- Välj Uppdatera för att uppdatera certifikatutfärdarna.

Kör följande kommando för att generera SHA256-kontrollsumman för PKI .p7b-filen:

Get-FileHash .\CBARootPKI.p7b -Algorithm SHA256

Redigera en PKI

- Om du vill redigera PKI väljer du ... på PKI-raden och väljer Redigera.

- Ange ett nytt PKI-namn och välj Spara.

Redigera en CA

- Om du vill redigera CA väljer du ... på ca-raden och väljer Redigera.

- Ange nya värden för certifikatutfärdartyp (rot/mellanliggande), CRL URL, Delta CRL URL, Issuer Hints aktiverad flagga efter behov och välj Spara.

Återställa en PKI

- Välj fliken Borttagna PKIs .

- Välj PKI och välj Återställ PKI.

Återställ en CA

- Välj fliken Borttagna certifikatutfärdare.

- Välj CA-filen och välj Återställ certifikatutfärdare.

Förstå attributet isIssuerHintEnabled på CA

Utfärdaranteckningar skickar tillbaka en betrodd CA-indikation som en del av TLS-handskakningen (Transport Layer Security). Listan över betrodda certifikatutfärdare är inställd på ämnet för certifikatutfärdare som laddats upp av klientorganisationen i Entra-förtroendearkivet. Mer information om utgivartips finns i Förstå utgivartips.

Som standard skickas ämnesnamnen för alla certifikatutfärdare i Microsoft Entra-förtroendearkivet som indikatorer.

Om du bara vill skicka tillbaka ett tips med specifika certifikatutfärdare anger du utfärdarens tipsattribut isIssuerHintEnabled till true.

Det finns en teckengräns på 16 kB för utfärdartipsen (certifikatmottagarens namn) som servern kan skicka tillbaka till TLS-klienten. Som en bra idé anger du attributet isIssuerHintEnabled till true endast för de certifikatutfärdare som utfärdar användarcertifikat.

Om flera mellanliggande certifikatutfärdare från samma rotcertifikat utfärdar slutanvändarcertifikaten visas som standard alla certifikat i certifikatväljaren. Men om du anger isIssuerHintEnabled till true för specifika certifikatutfärdare visas endast rätt användarcertifikat i certifikatväljaren. För att aktivera isIssuerHintEnabled, redigera CA-inställningarna och uppdatera värdet till true.

Konfigurera certifikatutfärdare med hjälp av Microsoft Graph-API:er

Microsoft Graph-API:er kan användas för att konfigurera certifikatutfärdare. Följande exempel visar hur du använder Microsoft Graph för att köra CRUD-åtgärder (Create, Read, Update eller Delete) för en PKI eller CA.

Skapa ett PKI-containerobjekt

PATCH https://graph.microsoft.com/beta/directory/publicKeyInfrastructure/certificateBasedAuthConfigurations/

Content-Type: application/json

{

"displayName": "ContosoPKI"

}

Hämta alla PKI-objekt

GET https://graph.microsoft.com/beta/directory/publicKeyInfrastructure/certificateBasedAuthConfigurations

ConsistencyLevel: eventual

Hämta PKI-objekt efter PKI-id

GET https://graph.microsoft.com/beta/directory/publicKeyInfrastructure/certificateBasedAuthConfigurations/{PKI-id}/

ConsistencyLevel: eventual

Ladda upp CA:er med en .p7b-fil

PATCH https://graph.microsoft.com/beta/directory/publicKeyInfrastructure/certificateBasedAuthConfigurations/{PKI-id}/certificateAuthorities/{CA-id}

Content-Type: application/json

{

"uploadUrl":"https://CBA/demo/CBARootPKI.p7b,

"sha256FileHash": "AAAAAAD7F909EC2688567DE4B4B0C404443140D128FE14C577C5E0873F68C0FE861E6F"

}

Hämta alla certifikatutfärdare i en PKI

GET https://graph.microsoft.com/beta/directory/publicKeyInfrastructure/certificateBasedAuthConfigurations/{PKI-id}/certificateAuthorities

ConsistencyLevel: eventual

Hämta en specifik CA i en PKI efter CA-id

GET https://graph.microsoft.com/beta/directory/publicKeyInfrastructure/certificateBasedAuthConfigurations/{PKI-id}/certificateAuthorities/{CA-id}

ConsistencyLevel: eventual

Uppdatera flaggan för specifika CA-utfärdarhints

PATCH https://graph.microsoft.com/beta/directory/publicKeyInfrastructure/certificateBasedAuthConfigurations/{PKI-id}/certificateAuthorities/{CA-id}

Content-Type: application/json

{

"isIssuerHintEnabled": true

}

Konfigurera certifikatutfärdare (CA) med PowerShell För den här konfigurationen kan du använda [Microsoft Graph PowerShell] (/powershell/microsoftgraph/installation).

Starta PowerShell med administratörsbehörighet.

Installera och importera Microsoft Graph PowerShell SDK.

Install-Module Microsoft.Graph -Scope AllUsers Import-Module Microsoft.Graph.Authentication Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope CurrentUserAnslut till hyresgästen och acceptera alla villkor.

Connect-MGGraph -Scopes "Directory.ReadWrite.All", "User.ReadWrite.All" -TenantId <tenantId>

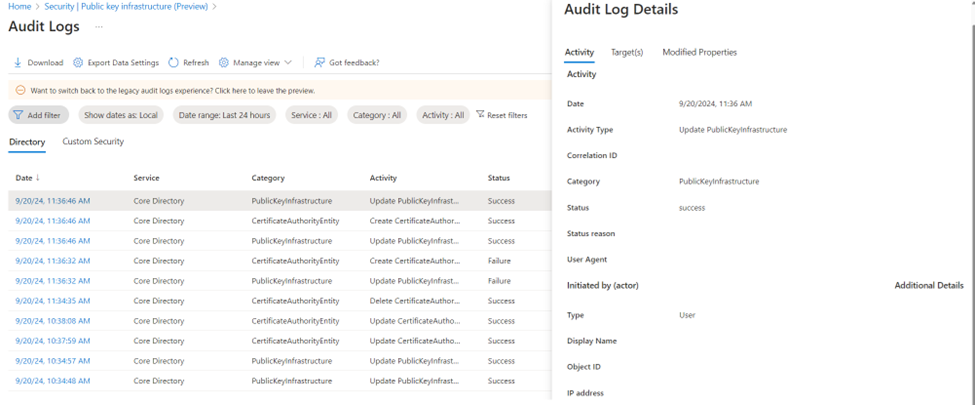

Granskningslogg

CRUD-åtgärder på en PKI eller CA i tillitslagret loggas i granskningsloggarna för Microsoft Entra.

Vanliga frågor och svar

Fråga: Varför misslyckas uppladdningen av PKI?

Svar: Kontrollera om PKI-filen är giltig och kan nås utan problem. Den maximala storleken på PKI-filen ska vara

Fråga: Vad är serviceavtal (SLA) för PKI-uppladdning?

Svar: PKI-uppladdning är en asynkron åtgärd och kan ta upp till 30 minuter att slutföra.

Fråga: Hur genererar du SHA256-kontrollsumma för PKI-fil?

Svar: Kör följande kommando för att generera SHA256-kontrollsumman för PKI.p7b-filen:

Get-FileHash .\CBARootPKI.p7b -Algorithm SHA256

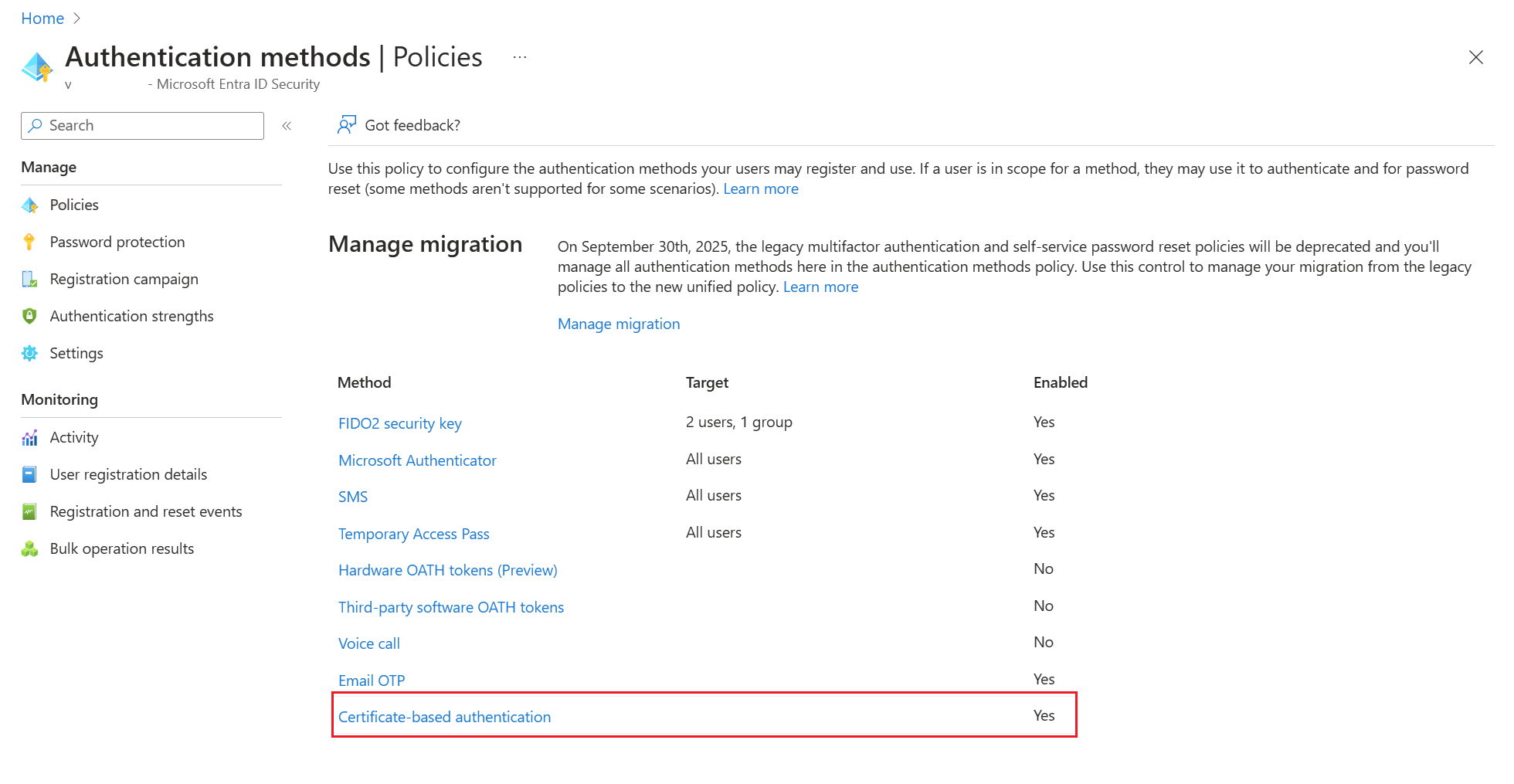

Steg 2: Aktivera CBA för tenanten

Viktigt!

En användare anses vara kapabel för MFA när användaren är i omfånget för certifikatbaserad autentisering i principen Autentiseringsmetoder. Det här principkravet innebär att en användare inte kan använda bevis som en del av sin autentisering för att registrera andra tillgängliga metoder. Om användarna inte har åtkomst till certifikat blir de utelåst och kan inte registrera andra metoder för MFA. Administratörer av autentiseringsprinciper behöver endast aktivera CBA för användare som har giltiga certifikat. Inkludera inte Alla användare i CBA. Använd endast grupper av användare med giltiga certifikat tillgängliga. Mer information finns i Microsoft Entra multifaktorautentisering.

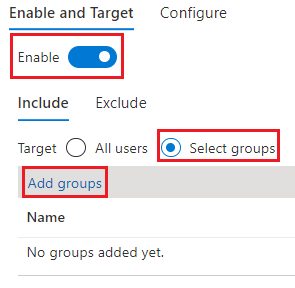

Utför följande steg för att aktivera CBA i administrationscentret för Microsoft Entra:

Logga in på administrationscentret för Microsoft Entra som minst administratör för autentiseringsprinciper.

Bläddra till Grupper>Alla grupper> väljer Ny grupp och skapar en grupp för CBA-användare.

Bläddra till Skydd>Autentiseringsmetoder>Certifikatbaserad autentisering.

Under Aktivera och målsätt, välj Aktivera, och klicka på Jag bekräftar.

Klicka på Välj grupper, klicka på Lägg till grupper.

Välj specifika grupper som den du skapade och klicka på Välj. Använd specifika grupper i stället för Alla användare.

När du är klar klickar du på Spara.

När certifikatbaserad autentisering har aktiverats för klientorganisationen ser alla användare i klientorganisationen alternativet att logga in med ett certifikat. Endast användare som är aktiverade för CBA kan autentisera med hjälp av X.509-certifikatet.

Kommentar

Nätverksadministratören bör tillåta åtkomst till certauth-slutpunkten för kundens molnmiljö utöver login.microsoftonline.com. Inaktivera TLS-inspektion på certauth-slutpunkten för att se till att klientcertifikatbegäran lyckas som en del av TLS-handskakningen.

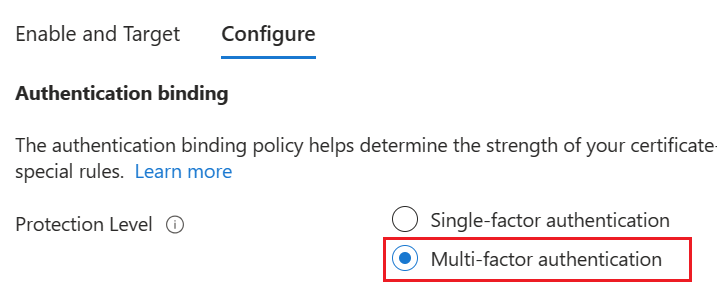

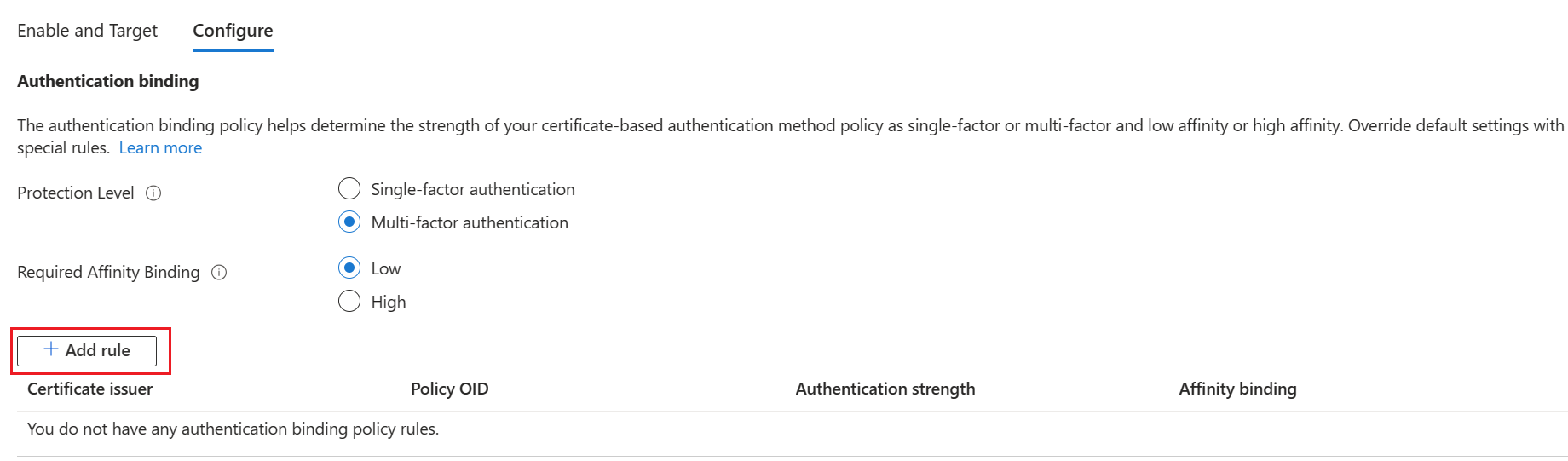

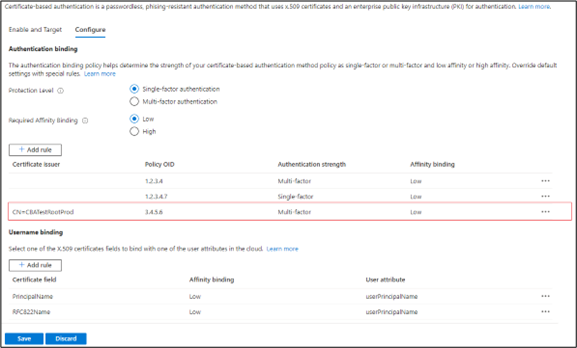

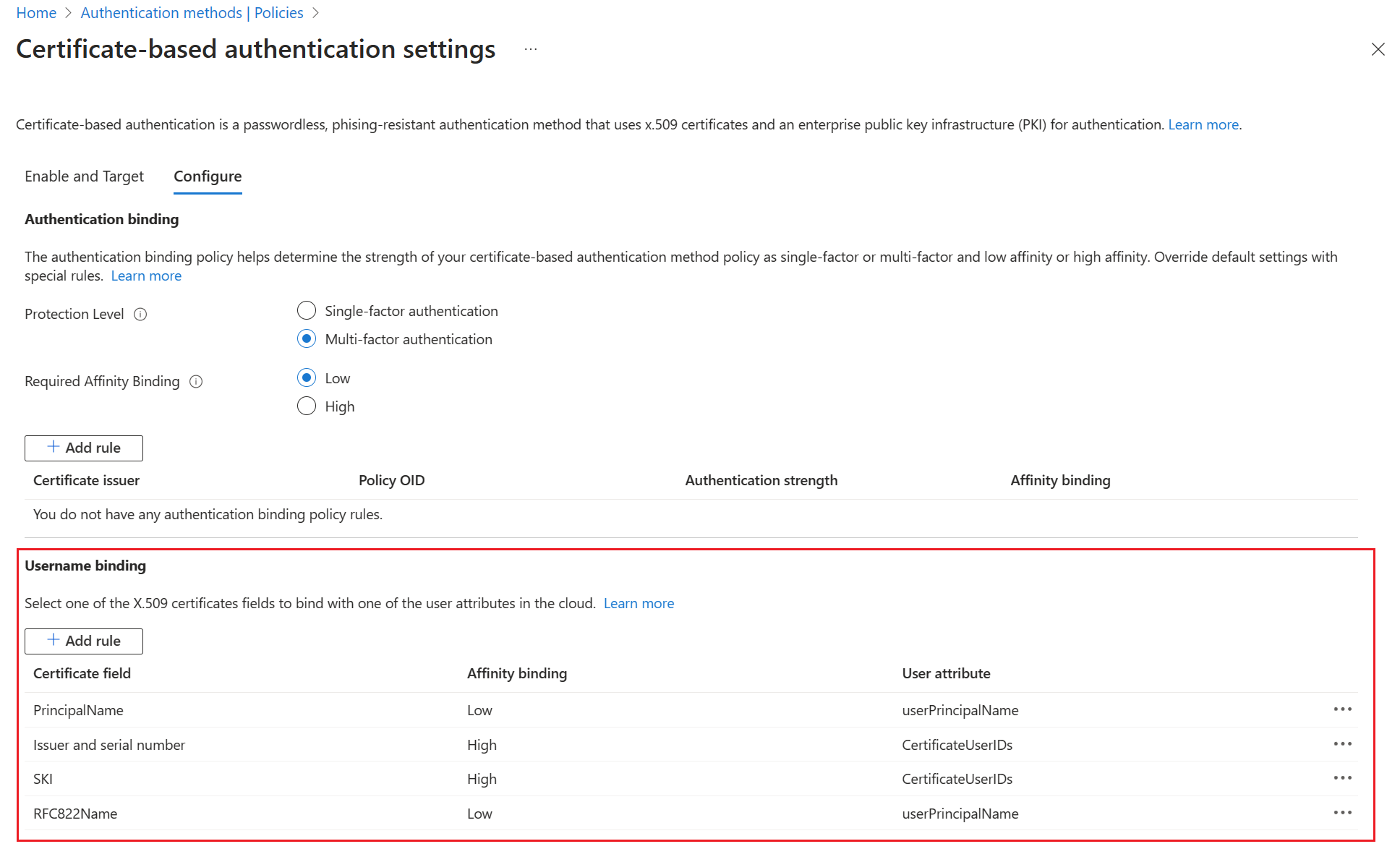

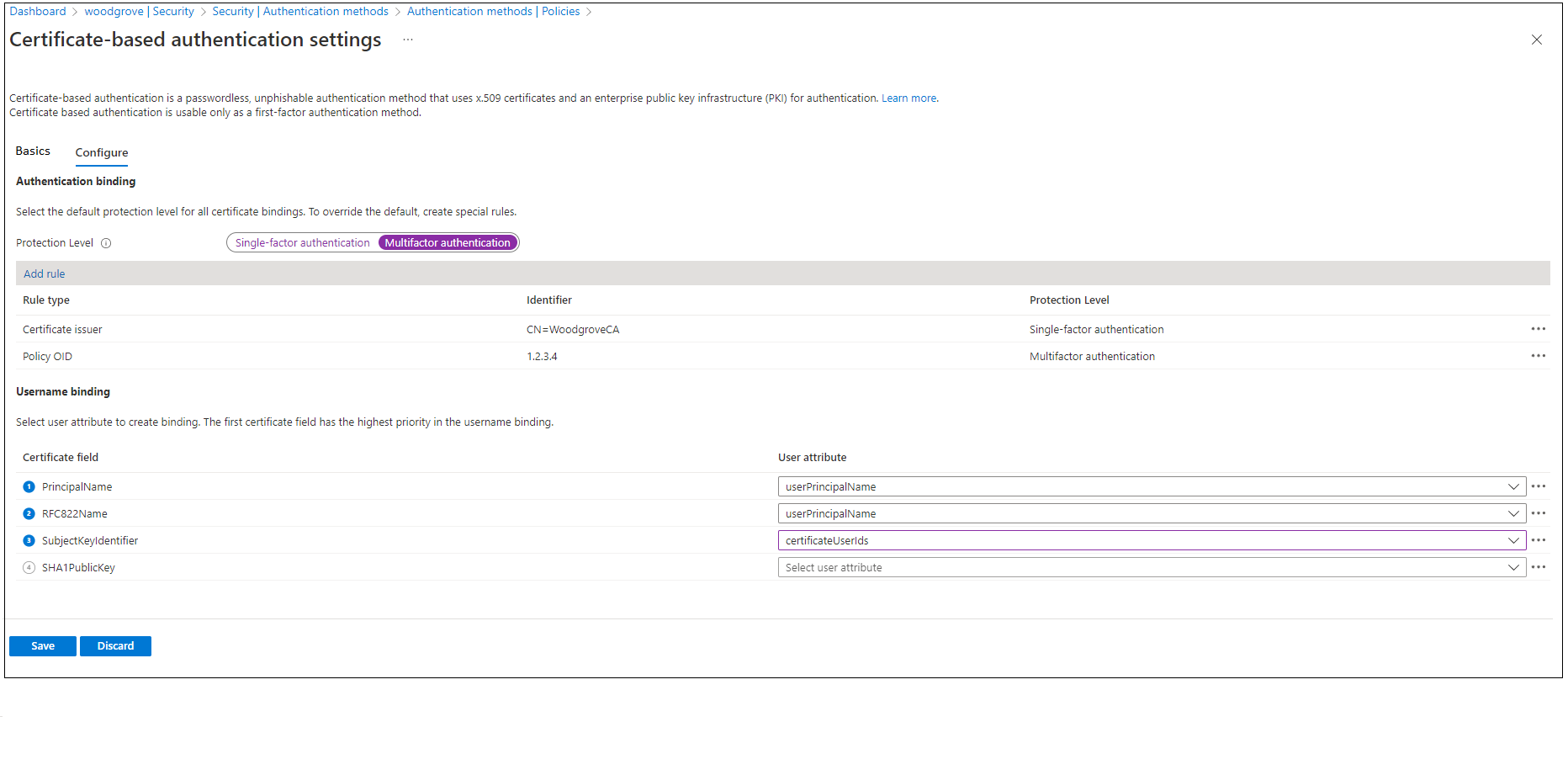

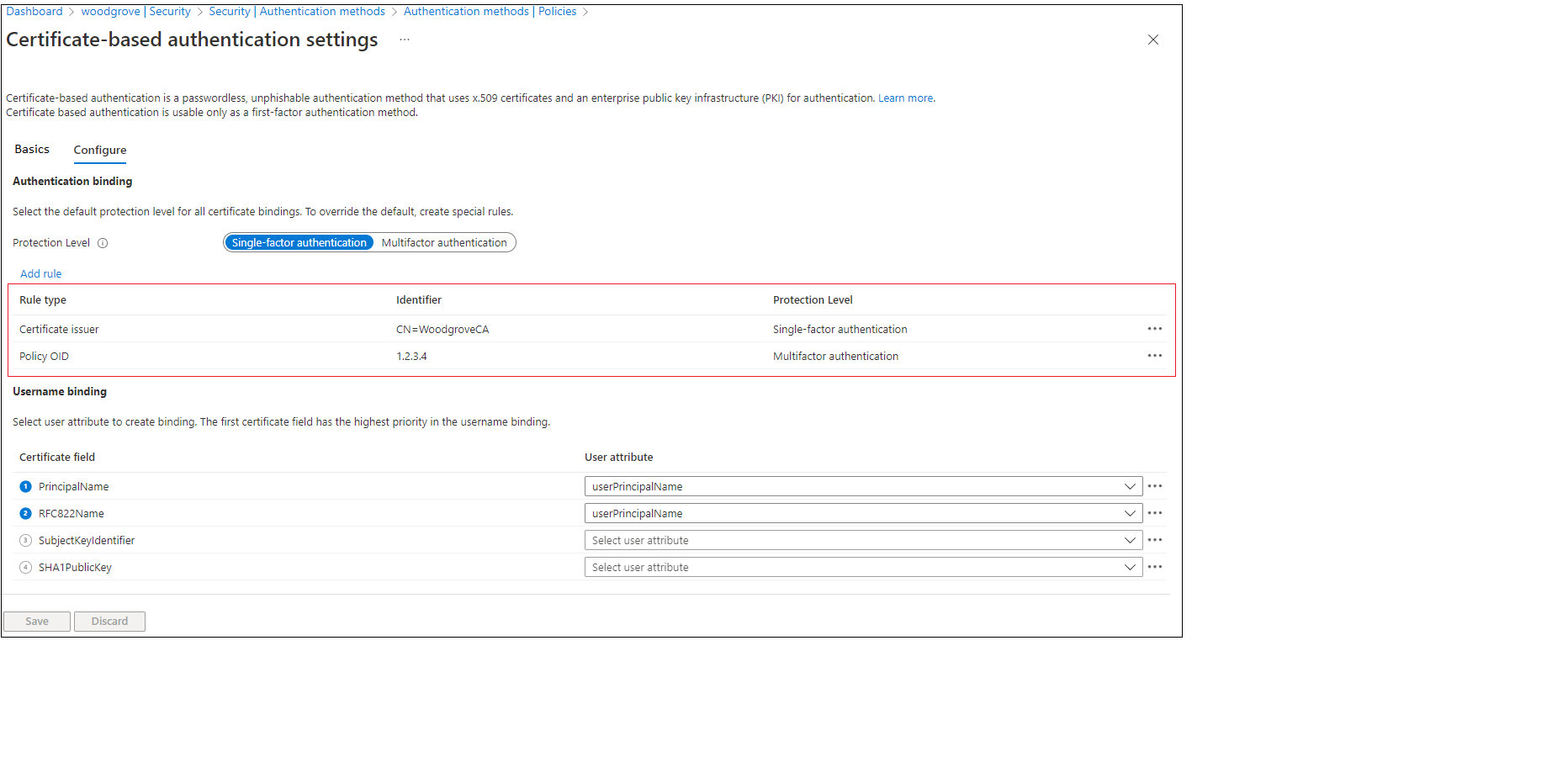

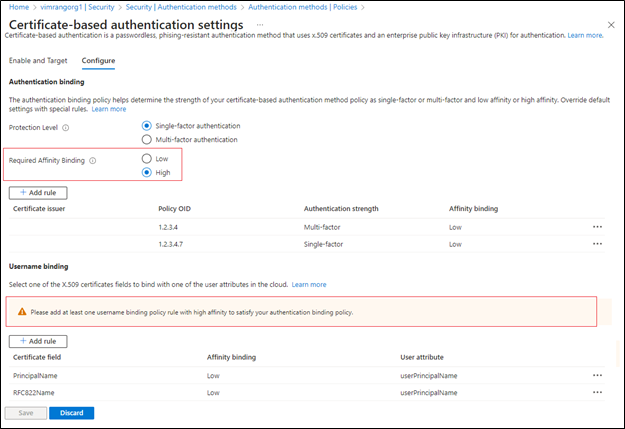

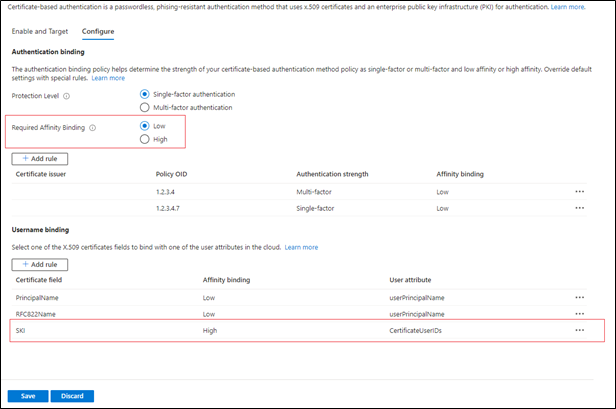

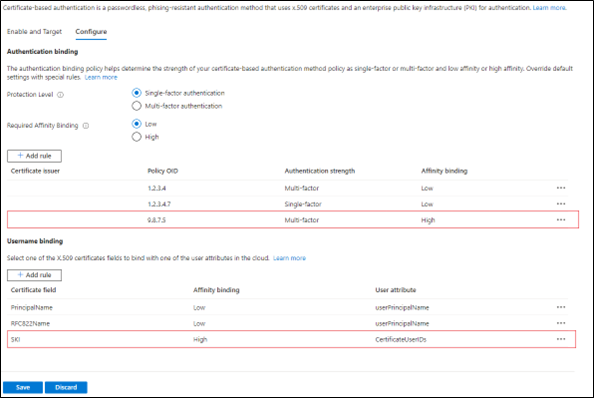

Steg 3: Konfigurera autentiseringsbindningsprincip

Autentiseringsbindningsprincipen hjälper till att fastställa styrkan i autentiseringen till antingen en enda faktor eller multifaktor. Standardskyddsnivån för alla certifikat i klientorganisationen är enkelfaktorautentisering. Standardbindningen för tillhörighet på klientorganisationsnivå är Låg. En administratör för autentiseringsprinciper kan ändra standardvärdet från enfaktor till multifaktor, och om det ändras kommer alla certifikat i klientorganisationen att anses ha styrkan multifaktorautentisering. På samma sätt kan tillhörighetsbindningen på klientnivå anges till Hög vilket innebär att alla certifikat verifieras med endast attribut för hög tillhörighet.

Viktigt!

Administratören bör ange standardvärdet för klientorganisationen till ett värde som gäller för de flesta certifikat och endast skapa anpassade regler för specifika certifikat som behöver en annan skyddsnivå och/eller tillhörighetsbindning än standardinställningen för klientorganisationen. Alla konfigurationer av autentiseringsmetoder går till samma principfil så att skapa flera redundanta regler kan nå principfilgränsen.

Autentiseringsbindningsregler mappar certifikatattribut, till exempel utfärdare eller principobjekt-ID (OID), utfärdare och princip-OID, till ett värde och väljer standardskyddsnivå samt tillhörighetsbindning för regeln. Utför följande steg för att ändra standardinställningarna för klientorganisationen och skapa anpassade regler i administrationscentret för Microsoft Entra:

Logga in på administrationscentret för Microsoft Entra som minst administratör för autentiseringsprinciper.

Bläddra till Skydd>Autentiseringsmetoder>Principer.

Under Hantera väljer du Autentiseringsmetoder>Certifikatbaserad autentisering.

Välj Konfigurera för att konfigurera autentiseringsbindning och användarnamnsbindning.

Attributet på skyddsnivå har ett standardvärde för enfaktorautentisering. Välj Multifaktorautentisering för att ändra standardvärdet till MFA.

Anteckning

Standardvärdet för skyddsnivå gäller om inga anpassade regler läggs till. Om anpassade regler läggs till respekteras skyddsnivån som definierats på regelnivå i stället.

Du kan också konfigurera anpassade autentiseringsbindningsregler för att fastställa skyddsnivån för klientcertifikat som behöver olika värden för skyddsnivå eller affinitetsbindning än standardinställningen för hyresgästen. Reglerna kan konfigureras med antingen utfärdarens ämne eller policy-OID, eller båda fälten i certifikatet.

Autentiseringsbindningsregler mappar certifikatattributen (utfärdaren eller princip-OID) till ett värde och väljer standardskyddsnivå för den regeln. Du kan skapa flera regler. För konfigurationen nedan kan vi anta att standardinställningen är multifaktorautentisering och låg tillhörighetsbindning.

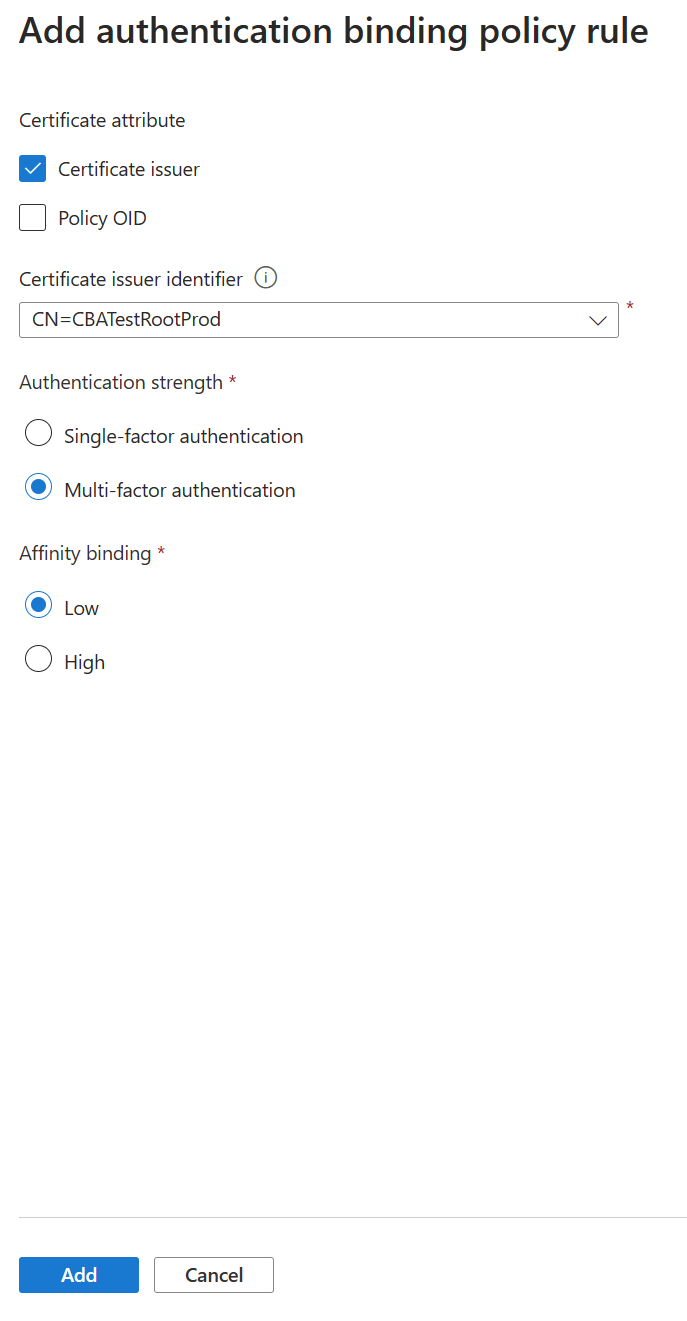

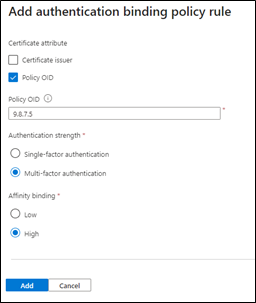

Om du vill lägga till anpassade regler väljer du Lägg till regel.

Om du vill skapa en regel efter certifikatutfärdare väljer du Certifikatutfärdare.

Välj en certifikatutfärdaridentifierare i listrutan.

Välj multifaktorautentisering men hög tillhörighetsbindning och klicka sedan på Lägg till. När du uppmanas till det klickar du på Jag bekräftar för att slutföra tillägg av regeln.

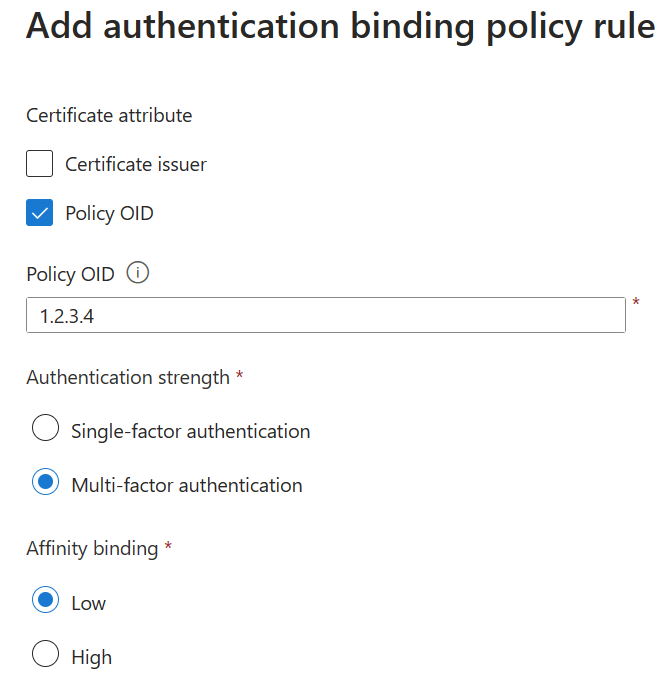

Om du vill skapa en regel efter princip-OID väljer du Princip-OID.

Ange ett värde för Policy-OID.

Välj en-faktor-autentisering, bindning med låg affinitet och klicka sedan på Lägg till. När du uppmanas till det klickar du på Jag bekräftar för att slutföra tillägg av regeln.

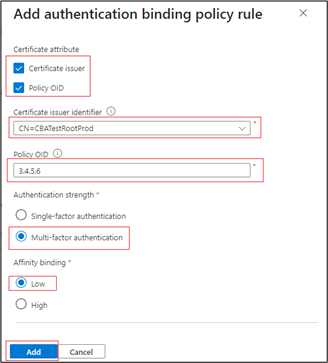

Så här skapar du en regel baserad på utfärdare och policy-OID:

Välj Certifikatutfärdare och policy-OID.

Välj en utfärdare och ange policy-OID.

Som Autentiseringsstyrka väljer du multifaktorautentisering.

För affinitetsbindning väljer du Hög.

Markera Lägga till.

Autentisera med ett certifikat som har princip-OID på 3.4.5.6 och utfärdat av CN=CBATestRootProd. Autentiseringen bör passera och erhålla ett krav på multifaktorautentisering.

Viktigt!

Det finns ett känt problem där en administratör för autentiseringsregler i Microsoft Entra-klient ställer in en CBA-autentiseringsregel genom att använda både utfärdare och policy-OID. Problemet påverkar vissa scenarier för enhetsregistrering, bland annat:

- Windows Hello för företag-registrering

- REGISTRERING av FIDO2-säkerhetsnyckel

- Inloggning med lösenordslös Windows-telefon

Enhetsregistrering med Workplace Join, Microsoft Entra ID och Hybrid Microsoft Entra-enhetsanslutningsscenarier påverkas inte. CBA-autentiseringsprincipregler med antingen Utfärdare ELLER Princip-OID påverkas inte. För att minimera bör administratörerna:

- Redigera de certifikatbaserade autentiseringsprincipreglerna som använder alternativ för både utfärdare och princip-OID. Ta bort antingen utfärdarens eller policy-OID-kravet och Spara. -eller-

- Ta bort autentiseringsprincipregeln som använder både utfärdare och princip-OID. Skapa regler som endast använder utfärdare eller princip-OID.

Vi arbetar med att åtgärda problemet.

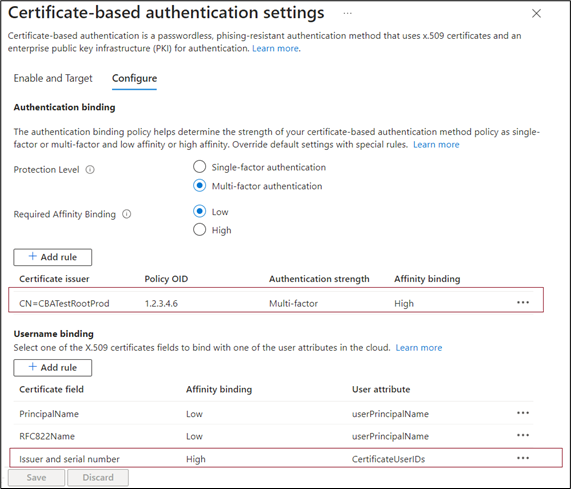

Så här skapar du en regel efter utfärdare och serienummer:

Lägg till en autentiseringsbindningsprincip. Policyn kräver att alla certifikat som har utfärdats av CN=CBATestRootProd med policyOID 1.2.3.4.6 endast behöver högtillhörighetsbindning. Utfärdare och serienummer används.

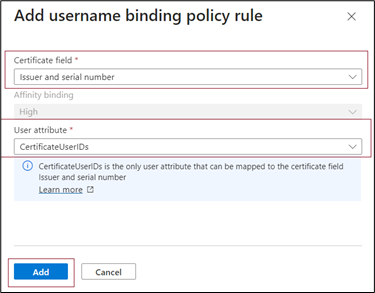

Välj certifikatfältet. I det här exemplet väljer vi Utfärdare och Serienummer.

Det enda användarattribut som stöds är CertificateUserIds. Markera Lägga till.

Välj Spara.

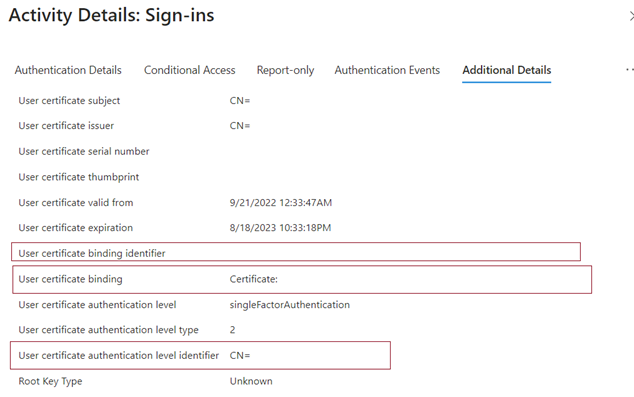

Inloggningsloggen visar vilken bindning som användes för inloggning och information från certifikatet.

Välj Ok för att spara alla anpassade regler.

Viktigt!

Ange PolicyOID med hjälp av objektidentifierarformatet. Om certifikatprincipen till exempel säger Alla utfärdandeprinciper anger du OID som 2.5.29.32.0 när du lägger till regeln. Strängen Alla utfärdandeprinciper är ogiltig för regelredigeraren och börjar inte gälla.

Steg 4: Konfigurera en bindningsprincip för användarnamn

Principen för användarnamnbindning hjälper till att verifiera användarens certifikat. Som standard mappar vi Huvudnamn i certifikatet till UserPrincipalName i användarobjektet för att fastställa användaren.

En administratör för autentiseringsprinciper kan åsidosätta standardinställningen och skapa en anpassad mappning. Information om hur du konfigurerar användarnamnsbindning finns i Så här fungerar användarnamnbindningen.

Andra scenarier som använder attributet certificateUserIds finns i Certifikatanvändar-ID:t.

Viktigt!

Om en bindningsprincip för användarnamn använder synkroniserade attribut, till exempel attributet certificateUserIds, onPremisesUserPrincipalName och userPrincipalName för användarobjektet, bör du vara medveten om att konton med administratörsbehörighet i Active Directory (till exempel konton med delegerade rättigheter för användarobjekt eller administrativa rättigheter på Microsoft Entra Connect Server) kan göra ändringar som påverkar dessa attribut i Microsoft Entra-ID.

Skapa användarnamnsbindningen genom att välja ett av X.509-certifikatfälten som ska bindas med något av användarattributen. Bindningsordningen för användarnamn representerar prioritetsnivån för bindningen. Den första har högsta prioritet och så vidare.

Om det angivna X.509-certifikatfältet finns på certifikatet, men Microsoft Entra-ID:t inte hittar något användarobjekt med det värdet, misslyckas autentiseringen. Microsoft Entra ID försöker med nästa bindning i listan.

Välj Spara för att spara ändringarna.

Den slutliga konfigurationen ser ut så här:

Steg 5: Testa konfigurationen

Det här avsnittet beskriver hur du testar dina bindningsregler för certifikat och anpassad autentisering.

Testa certifikatet

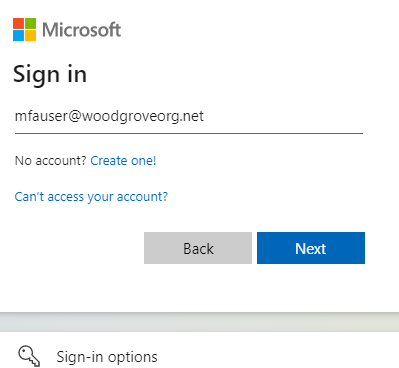

Som ett första konfigurationstest bör du försöka logga in på MyApps-portalen med hjälp av webbläsaren på enheten.

Ange ditt UPN (User Principal Name).

Välj Nästa.

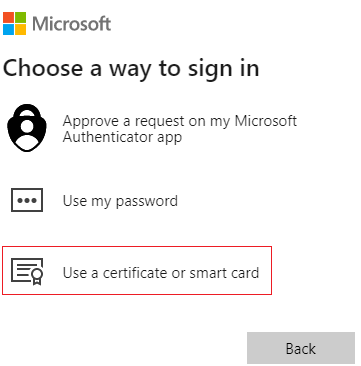

Om du har aktiverat andra autentiseringsmetoder som telefoninloggning eller FIDO2 kan användarna se en annan inloggningsskärm.

Välj Logga in med ett certifikat.

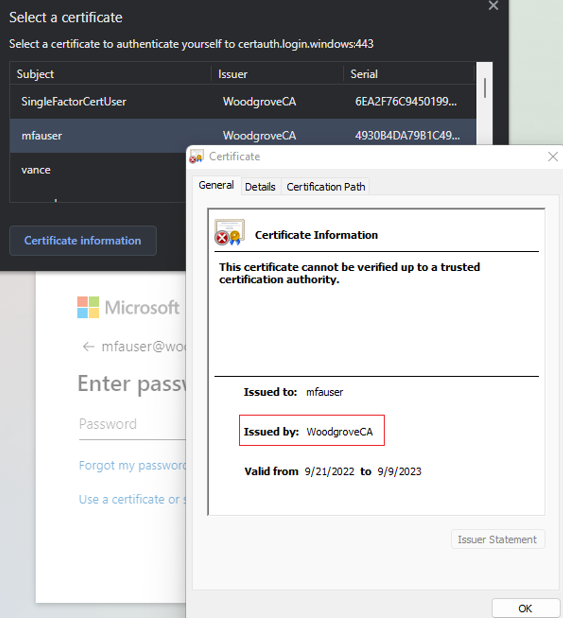

Välj rätt användarcertifikat i användargränssnittet för klientcertifikatväljaren och välj OK.

Användare bör vara inloggade på MyApps-portalen.

Om inloggningen lyckas vet du att:

- Användarcertifikatet tillhandahålls i din testenhet.

- Microsoft Entra-ID är korrekt konfigurerat med betrodda certifikatutfärdare.

- Användarnamnsbindningen är korrekt konfigurerad och användaren hittas och autentiseras.

Testa bindningsregler för anpassad autentisering

Nu ska vi gå igenom ett scenario där vi validerar stark autentisering. Vi skapar två autentiseringspolicysregler, en genom att använda utfärdares ämne för att uppfylla enfaktorautentisering, och en annan genom att använda policy-OID för att uppfylla multifaktorautentisering.

Skapa en utfärdare Ämnesregel med skyddsnivå som enfaktorautentisering och värde inställt på certifikatutfärdarens ämnesvärde. Till exempel:

CN = WoodgroveCASkapa en princip-OID-regel med skyddsnivå som multifaktorautentisering och värde inställt på en av princip-OID:erna i certifikatet. Till exempel 1.2.3.4.

Skapa en princip för villkorsstyrd åtkomst för att användaren ska behöva multifaktorautentisering genom att följa stegen i Villkorlig åtkomst – Kräv MFA.

Gå till MyApps-portalen. Ange ditt UPN och välj Nästa.

Välj Logga in med ett certifikat.

Om du har aktiverat andra autentiseringsmetoder som telefoninloggning eller säkerhetsnycklar kan användarna se en annan inloggningsskärm.

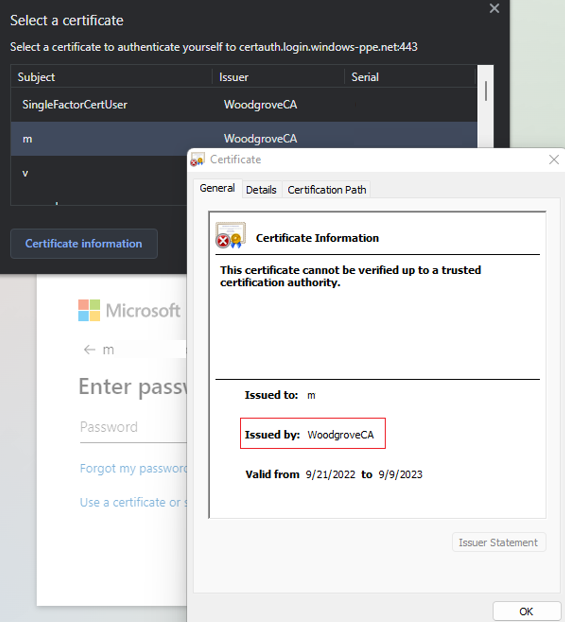

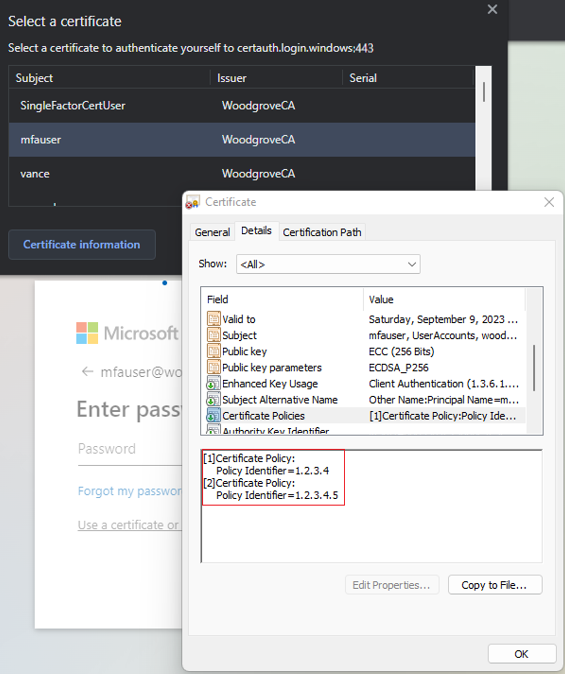

Välj klientcertifikatet och välj Certifikatinformation.

Certifikatet visas och du kan verifiera utfärdaren och policy-OID-värdena.

Om du vill se princip-OID-värden väljer du Information.

Välj klientcertifikatet och välj OK.

Princip-OID i certifikatet matchar det konfigurerade värdet 1.2.3.4 och uppfyller multifaktorautentiseringen. På samma sätt matchar utfärdaren i certifikatet det konfigurerade värdet för CN=WoodgroveCA och uppfyller enfaktorautentisering.

Eftersom principens OID-regel har företräde framför utfärdarregeln uppfyller certifikatet multifaktorautentisering.

Principen för villkorsstyrd åtkomst för användaren kräver MFA och certifikatet uppfyller multifaktorn, så att användaren kan logga in på programmet.

Testa bindningsprincip för användarnamn

Principen för användarnamnbindning hjälper till att verifiera användarens certifikat. Det finns tre bindningar som stöds för principen för användarnamnbindning:

- UtfärdareOchSerienummer>CertifikatAnvändarId:n

- UtfärdareOchÄmne>CertifikatAnvändarId

- Ämne>CertificateUserIds

Som standard mappar Microsoft Entra ID Principal Name i certifikatet till UserPrincipalName i användarobjektet för att fastställa användaren. En administratör för autentiseringsprinciper kan åsidosätta standardinställningen och skapa en anpassad mappning, enligt beskrivningen tidigare.

En administratör för autentiseringsprinciper måste aktivera de nya bindningarna. För att förbereda måste de se till att rätt värden för motsvarande användarnamnbindningar uppdateras i attributet CertificateUserIds för användarobjektet:

- Endast för användare i molnet använder du administrationscentret för Microsoft Entra eller Microsoft Graph-API:er för att uppdatera värdet i CertificateUserIds.

- För lokala synkroniserade användare använder du Microsoft Entra Connect för att synkronisera värdena lokalt genom att följa Microsoft Entra Connect-regler eller synkronisera AltSecId-värdet.

Viktigt!

Formatet för värdena för Utfärdare, Ämne och SerialNumber bör vara i omvänd ordning i formatet i certifikatet. Lägg inte till något utrymme i utfärdaren eller ämne.

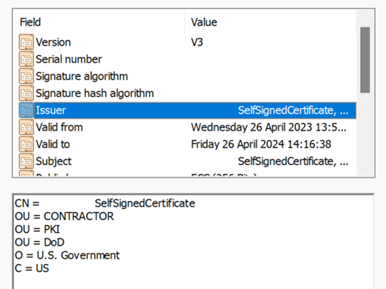

Manuell mappning av utfärdare och serienummer

Här är ett exempel på manuell mappning av utfärdare och serienummer. Utfärdarvärdet som ska läggas till är:

C=US,O=U.SGovernment,OU=DoD,OU=PKI,OU=CONTRACTOR,CN=CRL.BALA.SelfSignedCertificate

Om du vill hämta rätt värde för serienummer kör du följande kommando och lagrar värdet som visas i CertificateUserIds. Kommandosyntaxen är:

Certutil –dump –v [~certificate path~] >> [~dumpFile path~]

Till exempel:

certutil -dump -v firstusercert.cer >> firstCertDump.txt

Här är ett exempel på certutil-kommandot:

certutil -dump -v C:\save\CBA\certs\CBATestRootProd\mfausercer.cer

X509 Certificate:

Version: 3

Serial Number: 48efa06ba8127299499b069f133441b2

b2 41 34 13 9f 06 9b 49 99 72 12 a8 6b a0 ef 48

SerialNumber-värdet som ska läggas till i CertificateUserId är:

b24134139f069b49997212a86ba0ef48

CertificateUserId:

X509:<I>C=US,O=U.SGovernment,OU=DoD,OU=PKI,OU=CONTRACTOR,CN=CRL.BALA.SelfSignedCertificate<SR> b24134139f069b49997212a86ba0ef48

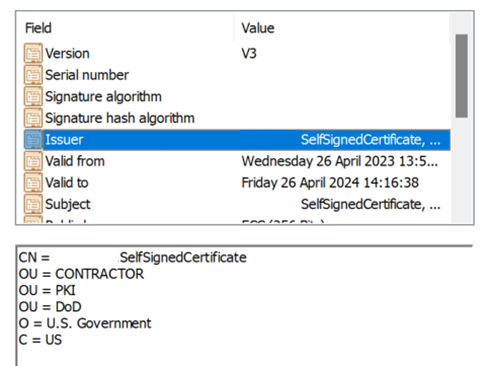

Manuell mappning för problem och ämne

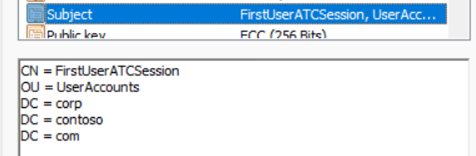

Här är ett exempel på manuell mappning av problem och ämne. Utfärdarvärdet är:

Ämnesvärdet är:

CertificateUserId:

X509:<I>C=US,O=U.SGovernment,OU=DoD,OU=PKI,OU=CONTRACTOR,CN=CRL.BALA.SelfSignedCertificate<S> DC=com,DC=contoso,DC=corp,OU=UserAccounts,CN=FirstUserATCSession

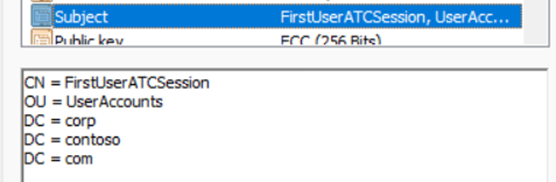

Manuell mappning av objekt

Här är ett exempel på manuell mappning av ämnesområde. Ämnesvärdet är:

CertificateUserId:

X509:<S>DC=com,DC=contoso,DC=corp,OU=UserAccounts,CN=FirstUserATCSession

Testa affinitetsbindning

Logga in på administrationscentret för Microsoft Entra som minst administratör för autentiseringsprinciper.

Bläddra till Skydd>Autentiseringsmetoder>Principer.

Under Hantera väljer du Autentiseringsmetoder>Certifikatbaserad autentisering.

Välj Konfigurera.

Ange Obligatorisk tillhörighetsbindning på hyresgästnivå.

Viktigt!

Var försiktig med hyresgästövergripande inställningsanpassning. Du kan låsa ut hela klientorganisationen om du ändrar den obligatoriska tillhörighetsbindningen för klientorganisationen och du inte har rätt värden i användarobjektet. På samma sätt kan användare i hyresgästen bli utelåsta om du skapar en anpassad regel som gäller för alla användare och kräver hög affinitetsbindning.

För att testa, välj Obligatorisk affinitetsbindning till Låg.

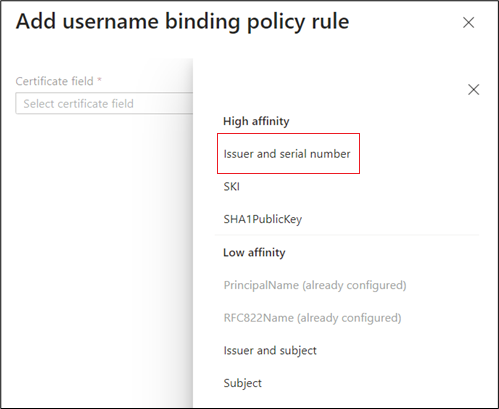

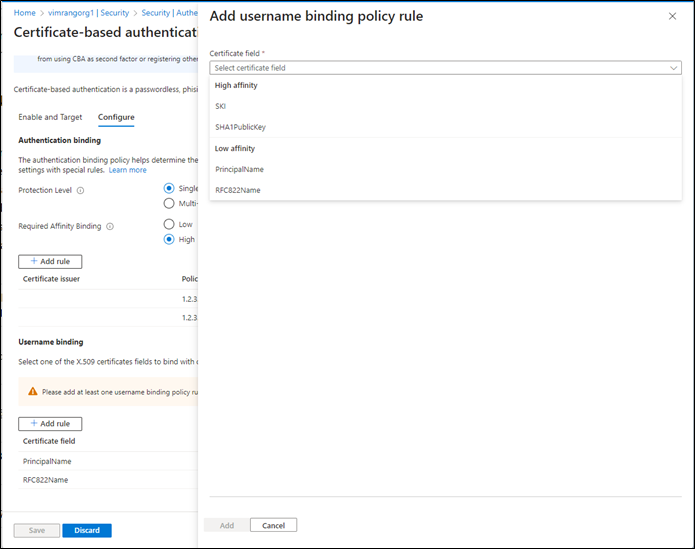

Lägg till en bindning med hög affinitet som SKI. Välj Lägg till regel under Användarnamnbindning.

Välj SKI och välj Lägg till.

När regeln är klar ser den ut som den här skärmbilden:

Uppdatera attributet CertificateUserIds för alla användarobjekt så att det har rätt värde för SKI från användarcertifikatet. Mer information finns i Mönster som stöds för CertificateUserIDs.

Skapa en anpassad regel för autentiseringsbindning.

Markera Lägga till.

När regeln är klar ser den ut som den här skärmbilden:

Uppdatera CertificateUserIds med rätt SKI-värde från certifikatet med policy OID 9.8.7.5.

Testa med ett certifikat med principen OID 9.8.7.5 och användaren ska autentiseras med SKI-bindning och få MFA med endast certifikatet.

Aktivera CBA med Hjälp av Microsoft Graph API

Utför följande steg för att aktivera CBA och konfigurera användarnamnbindningar med Graph API.

Gå till Microsoft Graph Explorer.

Välj Logga in på Graph Explorer och logga in på din tenant.

Följ stegen för att godkänna den delegerade behörigheten Policy.ReadWrite.AuthenticationMethod.

HÄMTA alla autentiseringsmetoder:

GET https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicyHÄMTA konfigurationen för x509-certifikatautentiseringsmetoden:

GET https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicy/authenticationMethodConfigurations/X509CertificateSom standard är x509-certifikatautentiseringsmetoden inaktiverad. Om du vill tillåta användare att logga in med ett certifikat måste du aktivera autentiseringsmetoden och konfigurera autentiserings- och användarnamnsbindningsprinciperna via en uppdateringsåtgärd. För att uppdatera policyn, kör en PATCH-begäran.

Begärans brödtext:

PATCH https://graph.microsoft.com/v1.0/policies/authenticationMethodsPolicy/authenticationMethodConfigurations/x509Certificate Content-Type: application/json { "@odata.type": "#microsoft.graph.x509CertificateAuthenticationMethodConfiguration", "id": "X509Certificate", "state": "enabled", "certificateUserBindings": [ { "x509CertificateField": "PrincipalName", "userProperty": "onPremisesUserPrincipalName", "priority": 1 }, { "x509CertificateField": "RFC822Name", "userProperty": "userPrincipalName", "priority": 2 }, { "x509CertificateField": "PrincipalName", "userProperty": "certificateUserIds", "priority": 3 } ], "authenticationModeConfiguration": { "x509CertificateAuthenticationDefaultMode": "x509CertificateSingleFactor", "rules": [ { "x509CertificateRuleType": "issuerSubject", "identifier": "CN=WoodgroveCA ", "x509CertificateAuthenticationMode": "x509CertificateMultiFactor" }, { "x509CertificateRuleType": "policyOID", "identifier": "1.2.3.4", "x509CertificateAuthenticationMode": "x509CertificateMultiFactor" } ] }, "includeTargets": [ { "targetType": "group", "id": "all_users", "isRegistrationRequired": false } ] }Du får en

204 No contentsvarskod. Kör GET-begäran igen för att se till att principerna uppdateras korrekt.Testa konfigurationen genom att logga in med ett certifikat som uppfyller principen.

Aktivera CBA med Microsoft PowerShell

- Öppna PowerShell.

- Anslut till Microsoft Graph:

Connect-MgGraph -Scopes "Policy.ReadWrite.AuthenticationMethod" - Skapa en variabel för att definiera en grupp för CBA-användare:

$group = Get-MgGroup -Filter "displayName eq 'CBATestGroup'" - Definiera begärandetexten:

$body = @{ "@odata.type" = "#microsoft.graph.x509CertificateAuthenticationMethodConfiguration" "id" = "X509Certificate" "state" = "enabled" "certificateUserBindings" = @( @{ "@odata.type" = "#microsoft.graph.x509CertificateUserBinding" "x509CertificateField" = "SubjectKeyIdentifier" "userProperty" = "certificateUserIds" "priority" = 1 }, @{ "@odata.type" = "#microsoft.graph.x509CertificateUserBinding" "x509CertificateField" = "PrincipalName" "userProperty" = "UserPrincipalName" "priority" = 2 }, @{ "@odata.type" = "#microsoft.graph.x509CertificateUserBinding" "x509CertificateField" = "RFC822Name" "userProperty" = "userPrincipalName" "priority" = 3 } ) "authenticationModeConfiguration" = @{ "@odata.type" = "#microsoft.graph.x509CertificateAuthenticationModeConfiguration" "x509CertificateAuthenticationDefaultMode" = "x509CertificateMultiFactor" "rules" = @( @{ "@odata.type" = "#microsoft.graph.x509CertificateRule" "x509CertificateRuleType" = "policyOID" "identifier" = "1.3.6.1.4.1.311.21.1" "x509CertificateAuthenticationMode" = "x509CertificateMultiFactor" } ) } "includeTargets" = @( @{ "targetType" = "group" "id" = $group.Id "isRegistrationRequired" = $false } ) } | ConvertTo-Json -Depth 5 - Kör PATCH-anropet:

Invoke-MgGraphRequest -Method PATCH -Uri "https://graph.microsoft.com/v1.0/policies/authenticationMethodsPolicy/authenticationMethodConfigurations/x509Certificate" -Body $body -ContentType "application/json"

Nästa steg

- Översikt över Microsoft Entra CBA

- Teknisk djupdykning för Microsoft Entra CBA

- Begränsningar med Microsoft Entra CBA

- Windows SmartCard-inloggning med Microsoft Entra CBA

- Microsoft Entra CBA på mobila enheter (Android och iOS)

- Certifikatanvändar-ID:t

- Så här migrerar du federerade användare

- Vanliga frågor och svar