Alternativ för lösenordsfri autentisering för Microsoft Entra ID

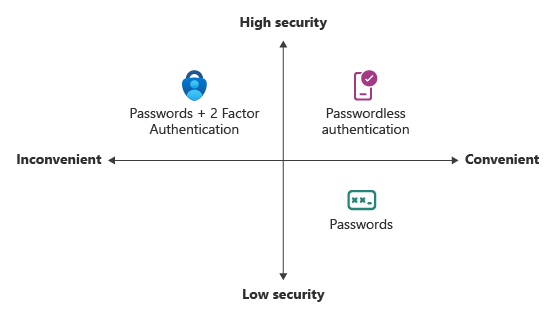

Funktioner som multifaktorautentisering (MFA) är ett bra sätt att skydda din organisation, men användarna blir ofta frustrerade över det extra säkerhetsskiktet utöver att behöva komma ihåg sina lösenord. Lösenordslösa autentiseringsmetoder är mer praktiska eftersom lösenordet tas bort och ersätts med något du har eller något du är eller känner till.

| Autentisering | Något du har | Något du är eller vet |

|---|---|---|

| Lösenordsfri | Windows 10-enhet, telefon eller säkerhetsnyckel | Biometrisk eller PIN-kod |

Varje organisation har olika behov när det gäller autentisering. Microsoft Entra ID och Azure Government integrerar följande alternativ för lösenordslös autentisering:

- Windows Hello för företag

- Plattformsautentiseringsuppgifter för macOS

- Enkel inloggning på plattform (PSSO) för macOS med smartkortautentisering

- Microsoft Authenticator

- Nyckelnycklar (FIDO2)

- Certifikatbaserad autentisering

Windows Hello för företag

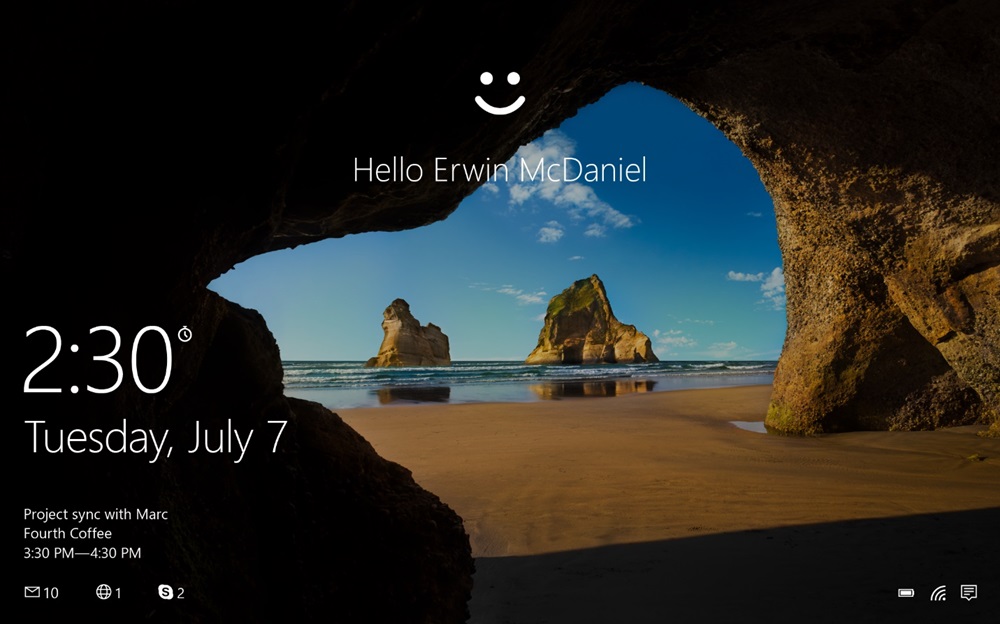

Windows Hello för företag är perfekt för informationsarbetare som har sin egen avsedda Windows-dator. De biometriska autentiseringsuppgifterna och PIN-autentiseringsuppgifterna är direkt kopplade till användarens dator, vilket förhindrar åtkomst från någon annan än ägaren. Med integrering av offentlig nyckelinfrastruktur (PKI) och inbyggt stöd för enkel inloggning (SSO) är Windows Hello för företag en praktisk metod för sömlös åtkomst till företagsresurser lokalt och i molnet.

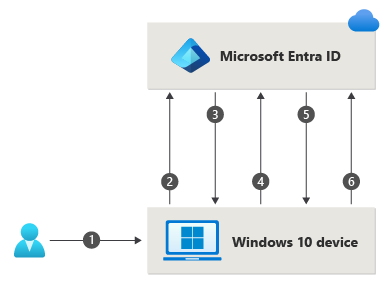

Följande steg visar hur inloggningsprocessen fungerar med Microsoft Entra-ID:

- En användare loggar in i Windows med biometrisk gest eller PIN-kod. Gesten låser upp den Windows Hello för företag privata nyckeln och skickas till molnautentiseringens säkerhetssupportleverantör, kallad Cloud Authentication Provider (CloudAP). Mer information om CloudAP finns i Vad är en primär uppdateringstoken?.

- CloudAP begär en nonce (ett slumpmässigt godtyckligt nummer som kan användas en gång) från Microsoft Entra-ID.

- Microsoft Entra-ID returnerar en nonce som är giltig i 5 minuter.

- CloudAP signerar nonce med användarens privata nyckel och returnerar den signerade nonce till Microsoft Entra-ID:t.

- Microsoft Entra-ID verifierar den signerade nonce med hjälp av användarens säkert registrerade offentliga nyckel mot nonce-signaturen. Microsoft Entra-ID verifierar signaturen och validerar sedan den returnerade signerade noncen. När nonce verifieras skapar Microsoft Entra ID en primär uppdateringstoken (PRT) med sessionsnyckeln som är krypterad till enhetens transportnyckel och returnerar den till CloudAP.

- CloudAP tar emot den krypterade PRT:en med sessionsnyckeln. CloudAP använder enhetens privata transportnyckel för att dekryptera sessionsnyckeln och skyddar sessionsnyckeln med hjälp av enhetens TPM (Trusted Platform Module).

- CloudAP returnerar ett lyckat autentiseringssvar till Windows. Användaren kan sedan komma åt Windows och molnprogram och lokala program med hjälp av sömlös inloggning (SSO).

Planeringsguiden för Windows Hello för företag kan användas för att fatta beslut om vilken typ av Windows Hello för företag distribution och vilka alternativ du behöver tänka på.

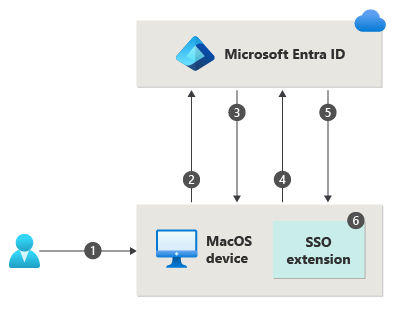

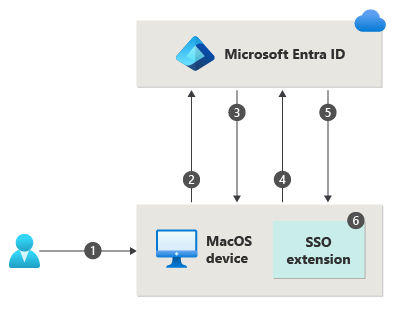

Plattformsautentiseringsuppgifter för macOS

Plattformsautentiseringsuppgifter för macOS är en ny funktion på macOS som är aktiverad med hjälp av Microsoft Enterprise-tillägg för enkel inloggning (SSOe). Den etablerar en säker enklavbaserad maskinvarubunden kryptografisk nyckel som används för enkel inloggning i appar som använder Microsoft Entra-ID för autentisering. Användarens lokala kontolösenord påverkas inte och krävs för att logga in på Mac-datorn.

Plattformsautentiseringsuppgifter för macOS gör att användarna kan gå lösenordslösa genom att konfigurera Touch ID för att låsa upp enheten och använder phish-resistenta autentiseringsuppgifter baserat på Windows Hello för företag teknik. Detta sparar pengar från kundorganisationer genom att ta bort behovet av säkerhetsnycklar och gå vidare Nolltillit mål med hjälp av integrering med den säkra enklaven.

Plattformsautentiseringsuppgifter för macOS kan också användas som nätfiskeresistenta autentiseringsuppgifter för användning i WebAuthn-utmaningar, inklusive omautentiseringsscenarier för webbläsare. Administratörer av autentiseringsprinciper måste aktivera autentiseringsmetoden Nyckel (FIDO2) för att stödja plattformsautentiseringsuppgifter för macOS som en nätfiskeresistent autentiseringsuppgift. Om du använder principer för nyckelbegränsning i din FIDO-princip måste du lägga till AAGUID för macOS-plattformens autentiseringsuppgifter i listan över tillåtna AAGUID:er: 7FD635B3-2EF9-4542-8D9D-164F2C771EFC.

- En användare låser upp macOS med fingeravtryck eller lösenordsgest, vilket låser upp nyckelväskan för att ge åtkomst till UserSecureEnclaveKey.

- macOS begär en nonce (ett slumpmässigt godtyckligt nummer som bara kan användas en gång) från Microsoft Entra-ID.

- Microsoft Entra-ID returnerar en nonce som är giltig i 5 minuter.

- Operativsystemet skickar en inloggningsbegäran till Microsoft Entra-ID med ett inbäddat intyg signerat med UserSecureEnclaveKey som finns i den säkra enklaven.

- Microsoft Entra-ID verifierar det signerade försäkran med hjälp av användarens säkert registrerade offentliga nyckel för UserSecureEnclave-nyckeln. Microsoft Entra ID verifierar signaturen och nonce. När försäkran har verifierats skapar Microsoft Entra ID en primär uppdateringstoken (PRT) krypterad med den offentliga nyckeln för UserDeviceEncryptionKey som utbyts under registreringen och skickar tillbaka svaret till operativsystemet.

- Operativsystemet dekrypterar och validerar svaret, hämtar SSO-token, lagrar och delar det med SSO-tillägget för att tillhandahålla enkel inloggning. Användaren kan komma åt macOS-, moln- och lokala program med hjälp av enkel inloggning.

Enkel inloggning på plattform för macOS med SmartCard

Med enkel inloggning med plattform (PSSO) för macOS kan användare gå lösenordslösa med smartkortsautentiseringsmetoden. Användaren loggar in på datorn med ett externt smartkort eller smartkortkompatibel hårdtoken (till exempel Yubikey). När enheten har låsts upp används smartkortet med Microsoft Entra-ID för att bevilja enkel inloggning för appar som använder Microsoft Entra-ID för autentisering med hjälp av certifikatbaserad autentisering (CBA). CBA måste konfigureras och aktiveras för att användarna ska kunna använda den här funktionen. Information om hur du konfigurerar CBA finns i Konfigurera Microsoft Entra-certifikatbaserad autentisering.

För att aktivera det måste en administratör konfigurera PSSO med hjälp av Microsoft Intune eller en annan mdm-lösning (Mobile Enhetshantering) som stöds.

- En användare låser upp macOS med hjälp av smartkortsstiftet, vilket låser upp smartkortet och nyckelväskan för att ge åtkomst till enhetsregistreringsnycklar som finns i Secure Enclave.

- macOS begär en nonce (ett slumpmässigt godtyckligt nummer som bara kan användas en gång) från Microsoft Entra-ID.

- Microsoft Entra-ID returnerar en nonce som är giltig i 5 minuter.

- Operativsystemet skickar en inloggningsbegäran till Microsoft Entra-ID med ett inbäddat intyg signerat med användarens Microsoft Entra-certifikat från smartkortet.

- Microsoft Entra ID verifierar den signerade försäkran, signaturen och nonce. När försäkran har verifierats skapar Microsoft Entra ID en primär uppdateringstoken (PRT) krypterad med den offentliga nyckeln för UserDeviceEncryptionKey som utbyts under registreringen och skickar tillbaka svaret till operativsystemet.

- Operativsystemet dekrypterar och validerar svaret, hämtar SSO-token, lagrar och delar det med SSO-tillägget för att tillhandahålla enkel inloggning. Användaren kan komma åt macOS-, moln- och lokala program med hjälp av enkel inloggning.

Microsoft Authenticator

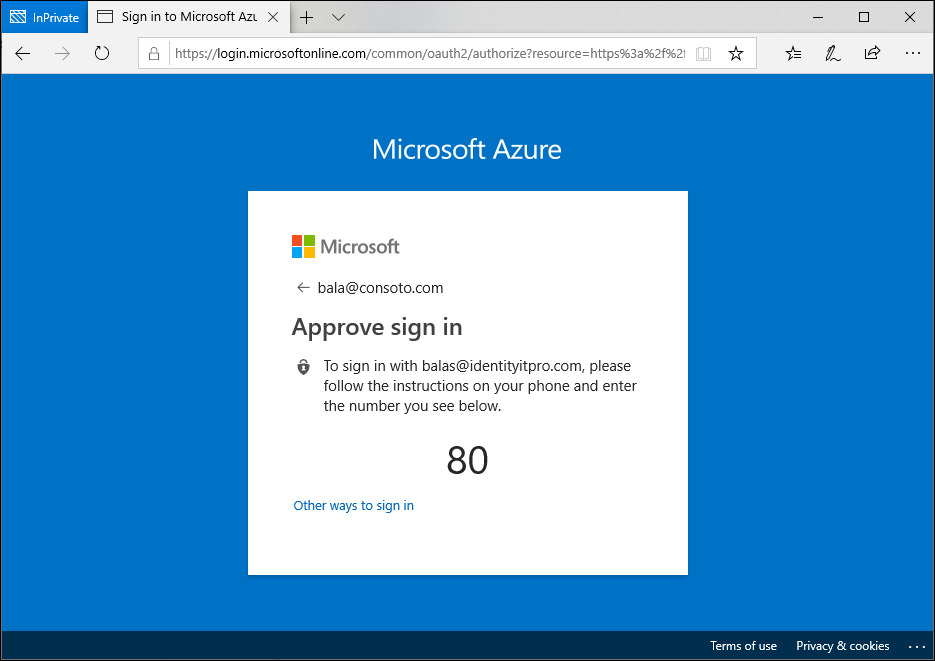

Du kan också tillåta att medarbetarens telefon blir en lösenordslös autentiseringsmetod. Du kan redan använda Authenticator-appen som ett praktiskt alternativ för multifaktorautentisering utöver ett lösenord. Du kan också använda Authenticator-appen som ett lösenordslöst alternativ.

Authenticator-appen omvandlar alla iOS- eller Android-telefoner till en stark, lösenordslös autentiseringsuppgift. Användare kan logga in på valfri plattform eller webbläsare genom att få ett meddelande till sin telefon, som matchar ett nummer som visas på skärmen med det på telefonen. Sedan kan de använda sin biometriska (pek- eller ansiktsigenkänning) eller PIN-kod för att bekräfta. Installationsinformation finns i Ladda ned och installera Microsoft Authenticator.

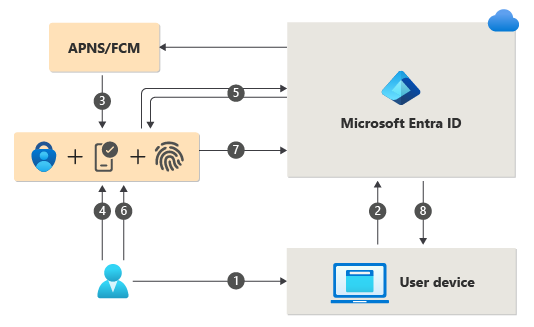

Lösenordslös autentisering med Microsoft Authenticator följer samma grundläggande mönster som Windows Hello för företag. Det är lite mer komplicerat eftersom användaren måste identifieras så att Microsoft Entra-ID:t kan hitta den Authenticator-appversion som används:

- Användaren anger sitt användarnamn.

- Microsoft Entra-ID identifierar att användaren har en stark autentiseringsuppgift och startar flödet För starka autentiseringsuppgifter.

- Ett meddelande skickas till appen via Apple Push Notification Service (APNS) på iOS-enheter eller via Firebase Cloud Messaging (FCM) på Android-enheter.

- Användaren tar emot push-meddelandet och öppnar appen.

- Appen anropar Microsoft Entra-ID och får en bevis-of-presence-utmaning och nonce.

- Användaren slutför utmaningen genom att ange sin biometriska eller PIN-kod för att låsa upp en privat nyckel.

- Nonce signeras med den privata nyckeln och skickas tillbaka till Microsoft Entra-ID.

- Microsoft Entra ID utför offentlig/privat nyckelverifiering och returnerar en token.

Kom igång med lösenordslös inloggning genom att göra följande:

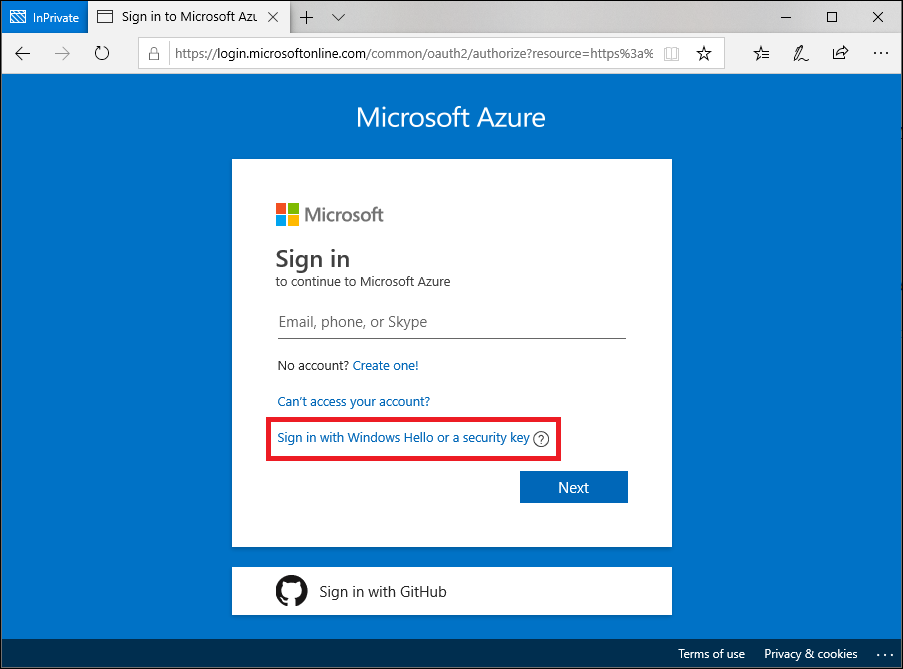

Nyckelnycklar (FIDO2)

Användare kan registrera en nyckel (FIDO2) och välja den som sin primära inloggningsmetod. Med en maskinvaruenhet som hanterar autentiseringen ökar säkerheten för ett konto eftersom det inte finns något lösenord som kan exponeras eller gissas. För närvarande i förhandsversion kan en autentiseringsadministratör också etablera en FIDO2-säkerhet för en användares räkning med hjälp av Microsoft Graph API och en anpassad klient. Etablering för användarnas räkning är för närvarande begränsad till säkerhetsnycklar just nu.

FIDO-alliansen (Fast IDentity Online) hjälper till att främja öppna autentiseringsstandarder och minska användningen av lösenord som en form av autentisering. FIDO2 är den senaste standarden som innehåller webbautentiseringsstandarden (WebAuthn). FIDO gör det möjligt för organisationer att tillämpa WebAuthn-standarden med hjälp av en extern säkerhetsnyckel, eller en plattformsnyckel inbyggd i en enhet, för att logga in utan användarnamn eller lösenord.

FIDO2-säkerhetsnycklar är en oförstörbar standardbaserad lösenordsfri autentiseringsmetod som kan komma i vilken formfaktor som helst. De är vanligtvis USB-enheter, men de kan också använda Bluetooth eller närfältskommunikation (NFC). Nycklar (FIDO2) baseras på samma WebAuthn-standard och kan sparas i Authenticator eller på mobila enheter, surfplattor eller datorer.

FIDO2-säkerhetsnycklar kan användas för att logga in på deras Microsoft Entra-ID eller Microsoft Entra hybridanslutna Windows 10-enheter och få enkel inloggning till sina molnresurser och lokala resurser. Användare kan också logga in på webbläsare som stöds. FIDO2-säkerhetsnycklar är ett bra alternativ för företag som är mycket säkerhetskänsliga eller har scenarier eller anställda som inte vill eller kan använda sin telefon som en andra faktor.

Mer information om stöd för nyckelnycklar (FIDO2) finns i Stöd för FIDO2-autentisering (lösenordsautentisering) med Microsoft Entra-ID. Metodtips för utvecklare finns i Support FIDO2 auth in the applications they develop( Support FIDO2 auth in the applications they develop.

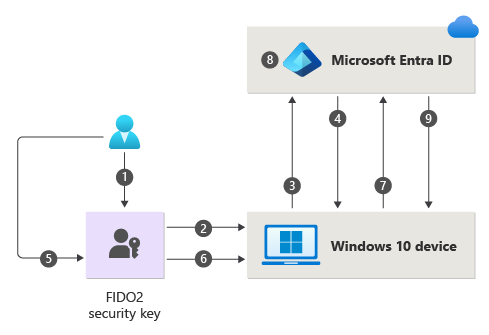

Följande process används när en användare loggar in med en FIDO2-säkerhetsnyckel:

- Användaren ansluter FIDO2-säkerhetsnyckeln till sin dator.

- Windows identifierar FIDO2-säkerhetsnyckeln.

- Windows skickar en autentiseringsbegäran.

- Microsoft Entra-ID skickar tillbaka en nonce.

- Användaren slutför sin gest för att låsa upp den privata nyckeln som lagras i FIDO2-säkerhetsnyckelns säkra enklav.

- FIDO2-säkerhetsnyckeln signerar nonce med den privata nyckeln.

- Den primära begäran om uppdateringstoken (PRT) med signerad nonce skickas till Microsoft Entra-ID.

- Microsoft Entra-ID verifierar den signerade noncen med den offentliga FIDO2-nyckeln.

- Microsoft Entra ID returnerar PRT för att ge åtkomst till lokala resurser.

En lista över FIDO2-säkerhetsnyckelprovidrar finns i Bli en Microsoft-kompatibel FIDO2-säkerhetsnyckelleverantör.

Kom igång med FIDO2-säkerhetsnycklar genom att utföra följande instruktioner:

Certifikatbaserad autentisering

Med Microsoft Entra-certifikatbaserad autentisering (CBA) kan kunder tillåta eller kräva att användare autentiserar direkt med X.509-certifikat mot sitt Microsoft Entra-ID för program och webbläsarinloggning. CBA gör det möjligt för kunder att använda nätfiskebeständig autentisering och logga in med ett X.509-certifikat mot sin PKI (Public Key Infrastructure).

Viktiga fördelar med att använda Microsoft Entra CBA

| Förmåner | beskrivning |

|---|---|

| En utmärkt användarupplevelse | – Användare som behöver certifikatbaserad autentisering kan nu autentisera direkt mot Microsoft Entra-ID och inte behöva investera i federation. – Med portalgränssnittet kan användarna enkelt konfigurera hur certifikatfält ska mappas till ett användarobjektattribut för att söka efter användaren i klientorganisationen (certifikatets användarnamnsbindningar) – Portalgränssnittet för att konfigurera autentiseringsprinciper för att avgöra vilka certifikat som är enfaktor kontra multifaktor. |

| Enkelt att distribuera och administrera | – Microsoft Entra CBA är en kostnadsfri funktion och du behöver inga betalda utgåvor av Microsoft Entra-ID för att använda det. – Inget behov av komplexa lokala distributioner eller nätverkskonfiguration. – Autentisera direkt mot Microsoft Entra-ID. |

| Säkra | – Lokala lösenord behöver inte lagras i molnet i någon form. – Skyddar dina användarkonton genom att arbeta sömlöst med Microsoft Entras principer för villkorsstyrd åtkomst, inklusive nätfiskeresistent multifaktorautentisering (MFA kräver licensierad utgåva) och blockera äldre autentisering. – Starkt autentiseringsstöd där användare kan definiera autentiseringsprinciper via certifikatfälten, till exempel utfärdare eller princip-OID (objektidentifierare), för att avgöra vilka certifikat som kvalificeras som enfaktor kontra multifaktor. – Funktionen fungerar sömlöst med funktioner för villkorsstyrd åtkomst och autentiseringsstyrka för att framtvinga MFA för att skydda dina användare. |

Stödda scenarier

Följande scenarier stöds:

- Användarinloggningar till webbläsarbaserade program på alla plattformar.

- Användarinloggningar till Office-mobilappar på iOS/Android-plattformar och Office-inbyggda appar i Windows, inklusive Outlook, OneDrive och så vidare.

- Användarinloggningar i mobila inbyggda webbläsare.

- Stöd för detaljerade autentiseringsregler för multifaktorautentisering med certifikatutfärdaren Ämne och princip-OID: er.

- Konfigurera certifikat-till-användarkonto-bindningar med hjälp av något av certifikatfälten:

- Alternativt namn på certifikatmottagare (SAN) PrincipalName och SAN RFC822Nare

- Ämnesnyckelidentifierare (SKI) och SHA1PublicKey

- Konfigurera certifikat-till-användarkonto-bindningar med hjälp av något av attributen för användarobjekt:

- Användarhuvudnamn

- onPremisesUserPrincipalName

- CertificateUserIds

Stödda scenarier

Följande gäller:

- Administratörer kan aktivera lösenordslösa autentiseringsmetoder för klientorganisationen.

- Administratörer kan rikta in sig på alla användare eller välja användare/säkerhetsgrupper i klientorganisationen för varje metod.

- Användare kan registrera och hantera dessa lösenordslösa autentiseringsmetoder i kontoportalen.

- Användarna kan logga in med dessa lösenordslösa autentiseringsmetoder:

- Authenticator-app: Fungerar i scenarier där Microsoft Entra-autentisering används, inklusive i alla webbläsare, under Windows 10-installationen och med integrerade mobilappar i alla operativsystem.

- Säkerhetsnycklar: Arbeta på låsskärmen för Windows 10 och webben i webbläsare som stöds som Microsoft Edge (både äldre och nya Edge).

- Användare kan använda lösenordslösa autentiseringsuppgifter för att komma åt resurser i klientorganisationer där de är gäst, men de kan fortfarande behöva utföra MFA i resursklientorganisationen. Mer information finns i Möjlig dubbel multifaktorautentisering.

- Användare kan inte registrera lösenordslösa autentiseringsuppgifter i en klientorganisation där de är gäst, på samma sätt som de inte har ett lösenord som hanteras i klientorganisationen.

Scenarier som inte stöds

Vi rekommenderar att du inte har fler än 20 uppsättningar nycklar för varje lösenordslös metod för ett användarkonto. När fler nycklar läggs till ökar storleken på användarobjektet och du kan se en försämring för vissa åtgärder. I så fall bör du ta bort onödiga nycklar. Mer information och PowerShell-cmdletar för att fråga och ta bort nycklar finns i Använda WHfBTools PowerShell-modulen för att rensa överblivna Windows Hello för företag nycklar. Använd den valfria parametern /UserPrincipalName om du bara vill fråga efter nycklar för en viss användare. De behörigheter som krävs är att köras som administratör eller angiven användare.

När du använder PowerShell för att skapa en CSV-fil med alla befintliga nycklar ska du noggrant identifiera de nycklar som du behöver behålla och ta bort dessa rader från CSV:n. Använd sedan den ändrade CSV:en med PowerShell för att ta bort de återstående nycklarna för att sätta antalet kontonycklar under gränsen.

Det är säkert att ta bort alla nycklar som rapporteras som "Orphaned"="True" i CSV. En överbliven nyckel är en för en enhet som inte längre är registrerad i Microsoft Entra-ID. Om borttagningen av alla överblivna fortfarande inte för användarkontot under gränsen, är det nödvändigt att titta på kolumnerna DeviceId och CreationTime för att identifiera vilka nycklar som ska tas bort. Var noga med att ta bort alla rader i CSV för nycklar som du vill behålla. Nycklar för deviceID som motsvarar enheter som användaren aktivt använder ska tas bort från CSV före borttagningssteget.

Välj en lösenordslös metod

Valet mellan dessa tre lösenordslösa alternativ beror på företagets säkerhet, plattform och appkrav.

Här följer några faktorer som du kan tänka på när du väljer Microsofts lösenordslösa teknik:

| Windows Hello för företag | Lösenordsfri inloggning med Authenticator-appen | FIDO2-säkerhetsnycklar | |

|---|---|---|---|

| Förutsättningar | Windows 10, version 1809 eller senare Microsoft Entra ID |

Autentiseringsapp Telefon (iOS- och Android-enheter) |

Windows 10, version 1903 eller senare Microsoft Entra ID |

| Läge | Plattform | Programvara | Maskinvara |

| System och enheter | PC med en inbyggd TPM (Trusted Platform Module) Igenkänning av PIN-kod och biometri |

PIN-kod och biometrisk igenkänning på telefon | FIDO2-säkerhetsenheter som är Microsoft-kompatibla |

| Användarupplevelse | Logga in med en PIN-kod eller biometrisk igenkänning (ansiktsigenkänning, iris eller fingeravtryck) med Windows-enheter. Windows Hello-autentisering är kopplat till enheten. användaren behöver både enheten och en inloggningskomponent, till exempel en PIN-kod eller biometrisk faktor för att få åtkomst till företagets resurser. |

Logga in med en mobiltelefon med fingeravtrycksskanning, ansiktsigenkänning eller irisigenkänning eller PIN-kod. Användare loggar in på ett arbetskonto eller ett personligt konto från sin dator eller mobiltelefon. |

Logga in med FIDO2-säkerhetsenhet (biometri, PIN-kod och NFC) Användaren kan komma åt enheter baserat på organisationskontroller och autentisera baserat på PIN-kod, biometri med hjälp av enheter som USB-säkerhetsnycklar och NFC-aktiverade smartkort, nycklar eller bärbara datorer. |

| Aktiverade scenarier | Lösenordsfri upplevelse med Windows-enhet. Gäller för dedikerade arbetsdatorer med möjlighet till enkel inloggning till enhet och program. |

Lösning utan lösenord var som helst med mobiltelefon. Gäller för åtkomst till arbetsprogram eller personliga program på webben från valfri enhet. |

Lösenordsfri upplevelse för arbetare som använder biometri, PIN-kod och NFC. Gäller för delade datorer och där en mobiltelefon inte är ett genomförbart alternativ (till exempel för supportpersonal, offentlig kiosk eller sjukhusteam) |

Använd följande tabell för att välja vilken metod som stöder dina krav och användare.

| Persona | Scenario | Environment | Lösenordsfri teknik |

|---|---|---|---|

| Administratör | Säker åtkomst till en enhet för hanteringsuppgifter | Tilldelad Windows 10-enhet | Windows Hello för företag och/eller FIDO2-säkerhetsnyckel |

| Administratör | Hanteringsuppgifter på enheter som inte är Windows-enheter | Mobil eller icke Windows-enhet | Lösenordsfri inloggning med Authenticator-appen |

| Informationsarbetare | Produktivitetsarbete | Tilldelad Windows 10-enhet | Windows Hello för företag och/eller FIDO2-säkerhetsnyckel |

| Informationsarbetare | Produktivitetsarbete | Mobil eller icke Windows-enhet | Lösenordsfri inloggning med Authenticator-appen |

| Frontlinjearbetare | Kiosker i en fabrik, fabrik, detaljhandel eller datainmatning | Delade Windows 10-enheter | FIDO2-säkerhetsnycklar |

Nästa steg

Kom igång med lösenordslöst i Microsoft Entra-ID genom att utföra något av följande instruktioner:

- Aktivera lösenordsfri inloggning med FIDO2-säkerhetsnyckeln

- Aktivera telefonbaserad lösenordsfri inloggning med Authenticator-appen