Stöd för lösenordslös autentisering med FIDO2-nycklar i appar som du utvecklar

Dessa konfigurationer och metodtips hjälper dig att undvika vanliga scenarier som blockerar FIDO2-lösenordslös autentisering från att vara tillgängligt för användare av dina program.

Allmänna metodtips

Domäntips

Använd inte ett domäntips för att kringgå identifiering av hemsfär. Den här funktionen är avsedd att effektivisera inloggningar, men den federerade identitetsprovidern kanske inte stöder lösenordslös autentisering.

Kräver specifika autentiseringsuppgifter

Om du använder SAML ska du inte ange att ett lösenord krävs med elementet RequestedAuthnContext.

Elementet RequestedAuthnContext är valfritt, så för att lösa det här problemet kan du ta bort det från dina SAML-autentiseringsbegäranden. Detta är en allmän metod, eftersom användning av det här elementet också kan förhindra att andra autentiseringsalternativ som multifaktorautentisering fungerar korrekt.

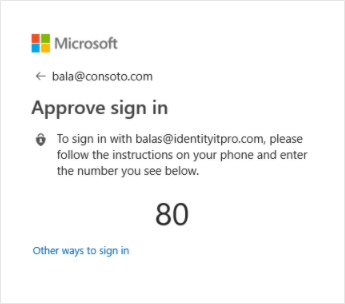

Använda den senast använda autentiseringsmetoden

Inloggningsmetoden som senast användes av en användare visas först för dem. Detta kan orsaka förvirring när användarna tror att de måste använda det första alternativet som visas. De kan dock välja ett annat alternativ genom att välja "Andra sätt att logga in" enligt nedan.

Plattformsspecifika metodtips

Skrivbord

De rekommenderade alternativen för att implementera autentisering är i ordning:

- .NET-skrivbordsprogram som använder Microsoft Authentication Library (MSAL) bör använda Windows Authentication Manager (WAM). Den här integreringen och dess fördelar dokumenteras på GitHub.

- Använd WebView2 för att stödja FIDO2 i en inbäddad webbläsare.

- Använd systemwebbläsaren. MSAL-biblioteken för skrivbordsplattformar använder den här metoden som standard. Du kan läsa vår sida om FIDO2-webbläsarkompatibilitet för att säkerställa att webbläsaren du använder stöder FIDO2-autentisering.

Mobilt

FIDO2 stöds för interna iOS-appar som använder MSAL med antingen ASWebAuthenticationSession eller koordinatorintegrering. Broker levereras i Microsoft Authenticator på iOS och Microsoft Intune-företagsportal på macOS.

Kontrollera att nätverksproxyn inte blockerar den associerade domänverifieringen av Apple. FIDO2-autentisering kräver att Apples associerade domänverifiering lyckas, vilket kräver att vissa Apple-domäner undantas från nätverksproxyservrar. Mer information finns i Använda Apple-produkter i företagsnätverk.

FIDO2-stöd för inbyggda Android-appar är för närvarande under utveckling.

Om du inte använder MSAL bör du fortfarande använda systemwebbläsaren för autentisering. Funktioner som enkel inloggning och villkorsstyrd åtkomst förlitar sig på en delad webbyta som tillhandahålls av systemets webbläsare. Det innebär att använda anpassade Chrome-flikar (Android) eller autentisera en användare via en webbtjänst | Dokumentation om Apple Developer (iOS).

Webb- och ensidesappar

Tillgängligheten för FIDO2-lösenordslös autentisering för program som körs i en webbläsare beror på kombinationen av webbläsare och plattform. Du kan läsa vår FIDO2-kompatibilitetsmatris för att kontrollera om den kombination som användarna kommer att stöta på stöds.

Nästa steg

Alternativ för lösenordsfri autentisering för Microsoft Entra ID