Distributionsguide för Microsofts Security Service Edge-lösning för Microsoft Entra internetåtkomst för Microsoft Traffic proof of concept

Den här poC-distributionsguiden (Proof of Concept) hjälper dig att distribuera Microsofts SSE-lösning (Security Service Edge) som innehåller Microsoft Entra internetåtkomst för Microsoft Traffic.

Översikt

Microsofts identitetscentrerade Security Service Edge-lösning konvergerar nätverks-, identitets- och slutpunktsåtkomstkontroller så att du kan skydda åtkomsten till valfri app eller resurs, från valfri plats, enhet eller identitet. Det möjliggör och samordnar åtkomst till principhantering för anställda, affärspartners och digitala arbetsbelastningar. Du kan kontinuerligt övervaka och justera användaråtkomsten i realtid om behörigheter eller risknivå ändras till dina privata appar, SaaS-appar och Microsoft-slutpunkter. I det här avsnittet beskrivs hur du slutför Microsoft Entra internetåtkomst för Microsofts trafikbevis i din produktions- eller testmiljö.

Microsoft Entra internetåtkomst för Distribution av Microsoft Traffic

Slutför de inledande produktstegen Konfigurera. Detta omfattar konfiguration av Microsoft Entra internetåtkomst för Microsoft Traffic, aktivering av Microsoft-trafikvidarebefordringsprofilen och installation av global säker åtkomstklient. Du bör begränsa konfigurationen till specifika testanvändare och grupper.

PoC-exempelscenario: skydda mot dataexfiltrering

Dataexfiltrering är ett problem för alla företag, särskilt de som är verksamma i strikt reglerade branscher som myndigheter eller finanser. Med utgående kontroller i inställningar för åtkomst mellan klientorganisationer kan du blockera obehöriga identiteter från utländska klienter från att komma åt dina Microsoft-data när du använder dina hanterade enheter.

Microsoft Entra internetåtkomst för Microsoft Traffic kan förbättra dina DLP-kontroller (Data Loss Prevention) genom att göra så att du kan:

- skydda mot tokenstöld genom att kräva att användarna bara kan komma åt Microsoft-resurser om de kommer via ett kompatibelt nätverk.

- tillämpa principer för villkorlig åtkomst på anslutningar till Microsofts Security Service Edge.

- distribuera universella klientbegränsningar v2, vilket eliminerar behovet av att dirigera all användartrafik via kundhanterade nätverksproxyservrar.

- konfigurera klientbegränsningar som hindrar användare från att komma åt obehöriga externa klienter med någon tredjepartsidentitet (till exempel personliga eller utfärdade av en extern organisation).

- skydda mot tokeninfiltration/exfiltrering för att säkerställa att användarna inte kan kringgå klientbegränsningarna genom att flytta åtkomsttoken till och från ohanterade enheter eller nätverksplatser.

I det här avsnittet beskrivs hur du framtvingar kompatibel nätverksåtkomst till Microsoft-trafik, skyddar anslutningen till Microsofts Security Service Edge med villkorsstyrd åtkomst och förhindrar att externa identiteter får åtkomst till externa klienter på dina hanterade enheter och/eller nätverk med hjälp av universella klientbegränsningar v2. Klientbegränsningar gäller endast för externa identiteter. de gäller inte för identiteter i din egen klientorganisation. Om du vill styra utgående åtkomst för dina egna användares identiteter använder du åtkomstinställningar mellan klientorganisationer. Att konfigurera principen för klientbegränsningar i Microsoft Entra-ID för att blockera åtkomst gäller för användare som får huvudinmatningen för klientbegränsningar. Detta omfattar endast användare som dirigerar via kundnätverksproxy som matar in huvudena, användare med distribuerad global säker åtkomstklient eller användare på Windows-enheter med aktiverade klientbegränsningar rubrikinmatning via Windows OS-inställningen. När du testar kontrollerar du att klientorganisationsbegränsningar tillämpas av den globala tjänsten för säker åtkomst och inte via kundens nätverksproxy eller Windows-inställningar för att undvika att oavsiktligt påverka andra användare. Dessutom måste du aktivera signalering för villkorsstyrd åtkomst för att aktivera globala alternativ för säker åtkomst i villkorlig åtkomst.

Aktivera global signal för säker åtkomst för villkorsstyrd åtkomst.

Aktivera begränsningar för universell klientorganisation.

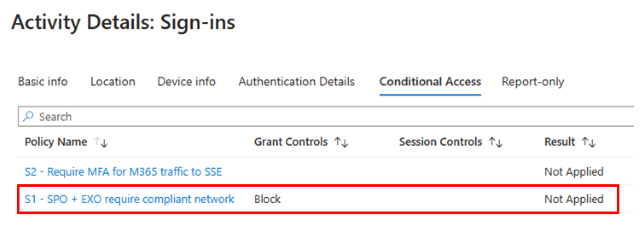

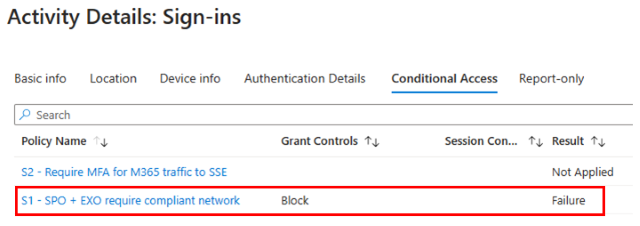

Skapa en princip för villkorlig åtkomst som kräver ett kompatibelt nätverk för åtkomst. Om du konfigurerar det kompatibla nätverkskravet blockeras all åtkomst till Office 365 Exchange Online och Office 365 SharePoint Online för testanvändare, från valfri plats, såvida de inte ansluter med Microsofts Security Service Edge-lösning. Konfigurera principen för villkorsstyrd åtkomst på följande sätt:

- Användare: Välj testanvändare eller pilotgrupp.

- Målresurser: Välj programmen Office 365 Exchange Online och Office 365 SharePoint Online.

- Villkor:

- För Platser väljer du Inte konfigurerad.

- Växla Konfigurera till Ja.

- Ta med valfri plats.

- Exkludera valda platser.

- För Välj väljer du Ingen.

- Välj Alla kompatibla nätverksplatser.

Åtkomstkontroller>Bevilja> välj blockera åtkomst.

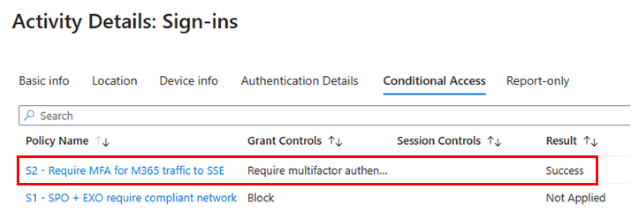

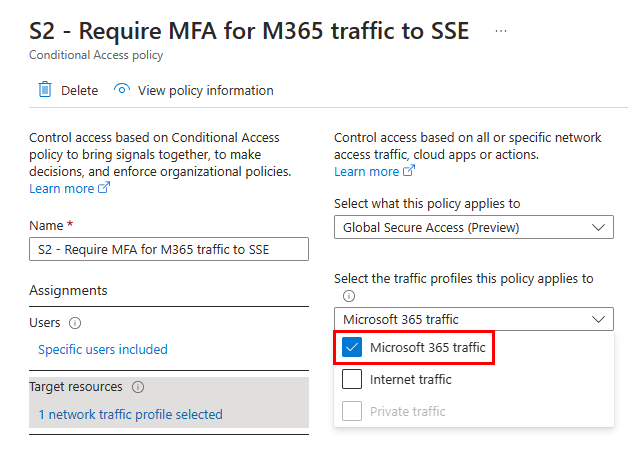

Skapa en andra princip för villkorsstyrd åtkomst som kräver kontroller för att tillåta att den globala klienten för säker åtkomst ansluter till SSE-lösningen (till exempel MFA, kompatibel enhet, TOU). Konfigurera principen för villkorsstyrd åtkomst på följande sätt:

Användare: Välj testanvändare eller pilotgrupp.

Målresurser:

För Välj vad den här principen gäller för väljer du Global säker åtkomst.

För Välj de trafikprofiler som den här principen gäller för väljer du Microsoft-trafik.

Åtkomstkontroller>Bevilja> Välj de kontroller som du vill framtvinga, till exempel att kräva multifaktorautentisering.

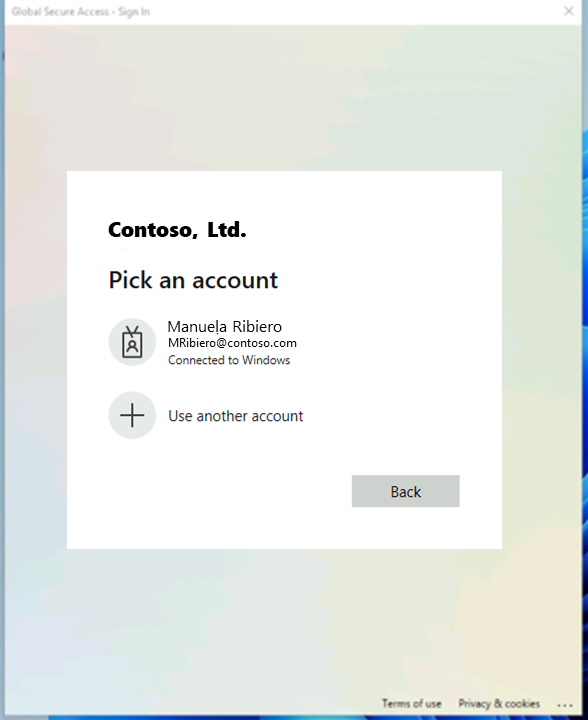

Försök att logga in på SharePoint Online eller Exchange Online och kontrollera att du uppmanas att autentisera till global säker åtkomst. Den globala klienten för säker åtkomst använder åtkomsttoken och uppdateringstoken för att ansluta till Microsofts Security Service Edge-lösning. Om du tidigare har anslutit den globala klienten för säker åtkomst kan du behöva vänta tills åtkomsttoken upphör att gälla (upp till en timme) innan principen för villkorsstyrd åtkomst som du skapade tillämpas.

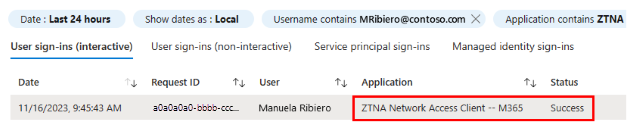

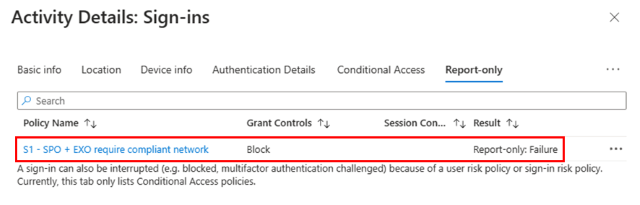

Kontrollera att principen för villkorsstyrd åtkomst har tillämpats genom att visa inloggningsloggarna för testanvändaren för ZTNA-nätverksåtkomstklienten – M365-programmet .

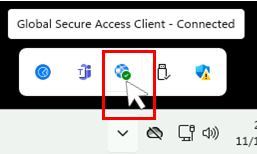

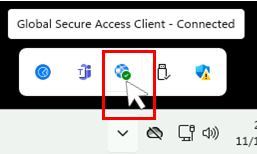

Kontrollera att global säker åtkomstklient är ansluten genom att öppna facket i det nedre högra hörnet och kontrollera att det finns en grön kontroll på ikonen.

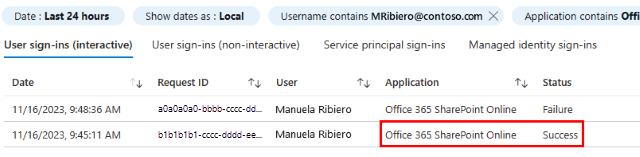

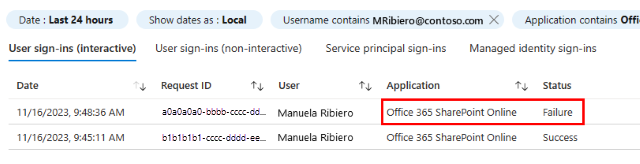

Använd testanvändaren för att logga in på SharePoint Online eller Exchange Online med hjälp av testenheten.

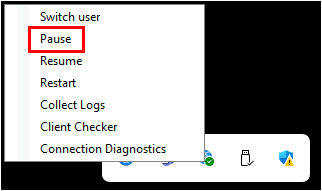

Från en annan enhet utan global säker åtkomstklient använder du testanvändarens identitet för att försöka logga in på SharePoint Online eller Exchange Online. Du kan också högerklicka på den globala säkra åtkomstklienten i systemfältet och klicka på Pausa och sedan använda testanvändarens identitet för att försöka logga in på SharePoint Online eller Exchange Online på samma enhet.

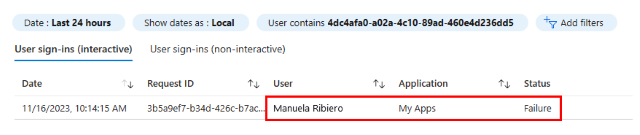

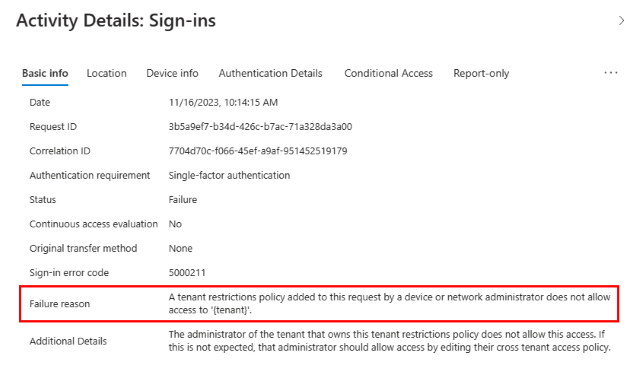

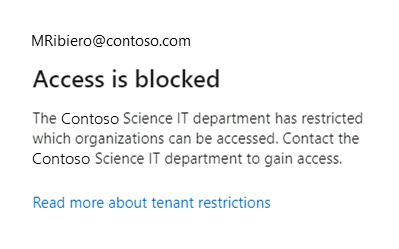

Försök att logga in på en annan Microsoft Entra-klient med en extern identitet från testenheten med global säker åtkomstklient aktiverad. Bekräfta att klientbegränsningar blockerar åtkomst.

Gå till den externa klientorganisationen och gå till inloggningsloggarna. I inloggningsloggarna för den externa klientorganisationen bekräftar du att åtkomsten till den externa klientorganisationen visas som blockerad och loggad.

PoC-exempelscenario: återställning av källans IP-adress

Nätverksproxy och SSE-lösningar från tredje part skriver över den sändande enhetens offentliga IP-adress, vilket hindrar Microsoft Entra-ID från att kunna använda ip-adressen för principer eller rapporter. Den här begränsningen orsakar följande problem:

- Microsoft Entra-ID kan inte framtvinga vissa platsbaserade principer för villkorsstyrd åtkomst (till exempel blockering av ej betrodda länder).

- Riskbaserade identifieringar som utnyttjar en användares välbekanta baslinjeplatser försämras eftersom systemet begränsar Maskininlärningsalgoritmer för Microsoft Entra ID Protection till proxyns IP-adress. De kan inte identifiera eller träna på användarens sanna käll-IP-adress.

- SOC-åtgärder/undersökningar måste använda loggar från tredje part/proxy för att fastställa den ursprungliga käll-IP-adressen och sedan korrelera den med efterföljande aktivitetsloggar, vilket resulterar i ineffektivitet.

Det här avsnittet visar hur Microsoft Entra internetåtkomst för Microsoft Traffic löser dessa problem genom att bevara användarens ursprungliga käll-IP-adress, förenkla säkerhetsutredningar och felsökning.

Om du vill testa återställningen av källans IP-adress måste global säker åtkomstsignalering för villkorlig åtkomst vara aktiverad. Du behöver en princip för villkorsstyrd åtkomst som kräver ett kompatibelt nätverk enligt beskrivningen tidigare i den här artikeln.

Kontrollera att global säker åtkomstklient är ansluten genom att öppna facket i det nedre högra hörnet och kontrollera att det finns en grön kontroll på ikonen. Logga in på SharePoint Online eller Exchange Online med hjälp av din testidentitet.

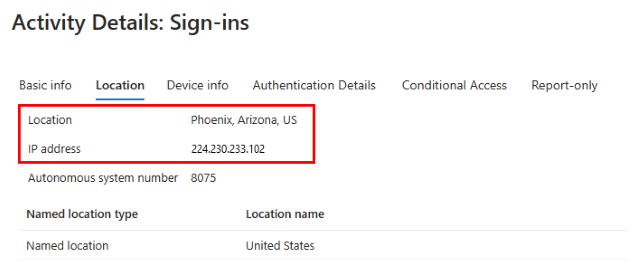

Visa inloggningsloggen för den här inloggningen och anteckna IP-adressen och platsen. Bekräfta att den kompatibla nätverksprincipen för villkorsstyrd åtkomst inte har tillämpats.

Ange den kompatibla nätverksprincipen för villkorsstyrd åtkomst till rapportläge och välj Spara.

Öppna systemfältet på testklientenheten, högerklicka på ikonen Global säker åtkomstklient och välj Pausa. Hovra över ikonen och kontrollera att den globala klienten för säker åtkomst inte längre ansluter genom att bekräfta global säker åtkomstklient – inaktiverad.

Använd testanvändaren och logga in på Antingen SharePoint Online eller Exchange Online. Bekräfta att du kan logga in och komma åt resursen.

Visa inloggningsloggen för det senaste inloggningsförsöket.

Nästa steg

Distribuera och verifiera Microsoft Entra privatåtkomst Distribuera och verifiera Microsoft Entra internetåtkomst