Introduktion till Microsofts distributionsguide för Security Service Edge-lösningen för konceptbevis

Den här poC-distributionsguiden (Proof of Concept) hjälper dig att distribuera Microsofts SSE-lösning (Security Service Edge) som innehåller Microsoft Entra internetåtkomst, Microsoft Entra internetåtkomst för Microsoft Traffic och Microsoft Entra privatåtkomst.

Översikt

Microsofts identitetscentrerade Security Service Edge-lösning konvergerar nätverks-, identitets- och slutpunktsåtkomstkontroller så att du kan skydda åtkomsten till valfri app eller resurs, från valfri plats, enhet eller identitet. Det möjliggör och samordnar åtkomst till principhantering för anställda, affärspartners och digitala arbetsbelastningar. Du kan kontinuerligt övervaka och justera användaråtkomsten i realtid om behörigheter eller risknivå ändras till dina privata appar, SaaS-appar och Microsoft-slutpunkter.

Affärsvärde

Med den pågående ökningen av en hybrid och modern personal är det viktigt att känna igen och anta nya sätt att implementera säkerhet. Ansträngda och utmanade traditionella företagsnätverk resulterar i högre säkerhetsrisker och dålig användarupplevelse. Äldre metoder utgör viktiga utmaningar:

- Inkonsekventa och ineffektiva säkerhetskontroller

- Säkerhetsluckor från siloade lösningar och principer

- Högre driftskomplexitet och kostnader

- Begränsade resurser och tekniska kunskaper

Microsofts Security Service Edge-lösning hjälper till att skydda alla faser av digital kommunikation. Det utnyttjar Microsofts stora globala nätverk för att minimera svarstiden och öka medarbetarnas produktivitet med snabb och sömlös åtkomst till appar och resurser.

Den här lättdistribueringslösningen bygger på Nolltillit principer och skyddar mot hot med omfattande, molnlevererad säkerhetstjänst: Nolltillit Network Access (ZTNA), säker webbgateway (SWG), cloud access security broker (CASB) och djupa integreringar i Microsofts säkerhetsekosystem. Enhetliga kontroller för identitets- och nätverksåtkomst hjälper dig att enkelt hantera detaljerade åtkomstprinciper på ett ställe för att eliminera luckor i försvaret och minska driftkomplexiteten.

Den enhetliga Nolltillit arkitektur- och principmotorn förenklar åtkomstkontroll och teknikhantering för katalog, enkel inloggning (SSO), federation, rollbaserad åtkomstkontroll (RBAC), proxy. Om du vill framtvinga åtkomst till dina data tillämpar du konsekvent en centraliserad princip för företagsresurser som identitet, data, nätverk plus infrastruktur och appar i molnet, lokalt, Sakernas Internet (IoT) och driftteknik (OT).

- Framtvinga enhetliga anpassningsbara åtkomstkontroller. Eliminera luckor i ditt försvar och skydda åtkomst från slutpunkt till slutpunkt genom att utöka Microsoft Entra Villkorlig åtkomst och utvärdering av kontinuerlig åtkomst (CAE) till alla program, resurser eller andra nätverksmål.

- Förenkla säkerheten för nätverksåtkomst. Minimera risken för hot och undvik komplexiteten och kostnaden för traditionella fristående nätverkssäkerhetsverktyg med omfattande, enkla att distribuera, molnlevererade säkerhetstjänster.

- Ge en bra användarupplevelse var som helst och öka hybridarbetsproduktiviteten. Ge snabb och sömlös åtkomst via en globalt distribuerad säker nätverksgräns med PoP (Points of Presence) närmast användaren. Eliminera extra hopp för att optimera trafikroutning till appar och resurser lokalt, mellan moln och var som helst däremellan.

- Integrerat tyg. Konvergerad identitet och nätverksåtkomst styr säker åtkomst till alla appar och resurser.

Microsofts Security Service Edge-lösningsfunktioner

Microsoft Entra internetåtkomst hjälper dig att skydda åtkomsten till alla Internet-, SaaS- och Microsoft-appar och resurser samtidigt som du skyddar din organisation mot internethot, skadlig nätverkstrafik och osäkert eller inkompatibelt innehåll. Microsoft Entra internetåtkomst förenar åtkomstkontroller i en enda princip för att minska säkerhetsluckorna och minimera risken för cyberhot. Det förenklar och moderniserar den traditionella nätverkssäkerheten för att skydda användare, appar och resurser. Avancerade funktioner omfattar universella åtkomstkontroller, begränsning av universell klientorganisation, tokenskydd, webbinnehållsfiltrering, molnbrandvägg, hotskydd och TLS-inspektion (Transport Layer Security).

Microsoft Entra internetåtkomst för Microsoft-trafik har anpassningsbar åtkomst, robusta kontroller för dataexfiltrering och skydd mot tokenstöld. Återhämtning genom redundanta tunnlar ger förstklassig säkerhet och detaljerad synlighet för Microsoft-tjänster, världens mest använda produktivitetsapp. Välj vad som fungerar bäst för din organisation med flexibla distributionsalternativ: en komplett SSE-lösning från Microsoft eller en distribution sida vid sida med andra SSE-lösningar. Du kan till exempel distribuera Microsoft Entra internetåtkomst för Microsoft-trafik för att få unik säkerhet, synlighet och optimerad åtkomst för Microsoft-appar samtidigt som du behåller din befintliga SSE-lösning för andra resurser. Microsoft Entra internetåtkomst för Microsoft-trafik erbjuder scenarier som förbättrar säkerheten och förbättrar din Nolltillit arkitektur och slutanvändarupplevelse.

- Skydda mot dataexfiltrering genom att distribuera klientbegränsningar v2 och framtvinga kompatibel nätverksplats med villkorlig åtkomst (se PoC-exempelscenario: skydda mot dataexfiltrering).

- Återställa källans IP-adress från den ursprungliga utgående IP-adressen för att förbättra säkerhetsloggarna, upprätthålla kompatibilitet med konfigurerade namngivna platser i villkorlig åtkomst och behålla platsrelaterade riskidentifieringar i Microsoft Entra ID Protection (se Exempel på PoC-scenario: återställning av käll-IP-adress).

Microsoft Entra privatåtkomst hjälper dig att skydda åtkomsten till privata appar och resurser för användare var som helst med ZTNA. Baserat på Nolltillit principer tar Microsoft Entra privatåtkomst bort risken och driftkomplexiteten för äldre virtuella privata nätverk (VPN) samtidigt som användarproduktiviteten ökar. Ersätt äldre VPN:er med ZTNA för att minimera risken för implicit förtroende och lateral förflyttning. Anslut snabbt och säkert fjärranvändare från valfri enhet och alla nätverk till privata appar: lokalt, mellan moln och däremellan. Eliminera överdriven åtkomst och stoppa laterala hotrörelser med automatisk appidentifiering, enkel registrering, anpassningsbar åtkomstkontroll per app, detaljerad appsegmentering och intelligent lokal åtkomst.

Förbered för ditt proof of concept-projekt

Teknikprojektets framgång är beroende av att hantera förväntningar, resultat och ansvarsområden. Följ riktlinjerna i det här avsnittet för att säkerställa bästa resultat från ditt PoC-projekt (Proof of Concept).

Identifiera intressenter

När du påbörjar distributionsplanerna bör du ta med dina viktigaste intressenter. Identifiera och dokumentera intressenter, roller, ansvarsområden. Rubriker och roller kan skilja sig från en organisation till en annan. ägarskapsområdena är dock likartade.

| Roll | Ansvar |

|---|---|

| Sponsor | En företagsledare med behörighet att godkänna och/eller tilldela budget och resurser. Anslutning mellan chefer och ledningsgruppen. Teknisk beslutsfattare för produkt- och funktionsimplementering. |

| Slutanvändare | De personer som du har implementerat tjänsten för. Användare kan delta i ett pilotprogram. |

| IT-supportansvarig | Ger indata om den föreslagna ändringssupporten. |

| Identitetsarkitekt | Definierar hur ändringen överensstämmer med identitetshanteringsinfrastrukturen. Förstår den aktuella miljön. |

| Programföretagsägare | Äger de berörda programmen som kan omfatta åtkomsthantering. Ger indata om användarupplevelsen. |

| Säkerhetsägare | Bekräftar att ändringsplanen uppfyller säkerhetskraven. |

| Efterlevnadshanterare | Säkerställer efterlevnad av företags-, bransch- och myndighetskrav. |

| Teknisk programansvarig | Övervakar projektet, hanterar krav, samordnar arbetsströmmar och säkerställer efterlevnad av schema och budget. Underlättar kommunikationsplan och rapportering. |

| Klientorganisationsadministratör | IT-ägare och tekniska resurser som ansvarar för Microsoft Entra-klientändringar under alla faser. |

Skapa ett RACI-diagram

RACI-förkortningen avser de viktigaste ansvarsområdena: Ansvarig, Ansvarig, Konsulterad, Informerad. Definiera och förtydliga roller och ansvarsområden i ett RACI-diagram för projekt och tvärfunktionella eller avdelningella projekt och processer.

Planera kommunikation

Kommunicera proaktivt och regelbundet med dina användare om väntande och aktuella ändringar. Informera dem om hur och när upplevelsen ändras. Ge dem en supportkontakt. Hantera intern kommunikation och förväntningar inom ditt team och ledarskap enligt ditt RACI-diagram.

Upprätta tidslinjer

Ställ in realistiska förväntningar och gör beredskapsplaner för att uppfylla viktiga milstolpar:

- Konceptbevis (PoC)

- Pilotdatum

- Startdatum

- Datum som påverkar leveransen

- Beroenden

För konceptbeviset i den här guiden behöver du cirka sex timmar. Planera i dessa steg som länkar till motsvarande avsnitt för mer information:

- Konfigurera förutsättningar: 1 timme

- Konfigurera den första produkten: 20 minuter

- Konfigurera fjärrnätverk: 1 till 2 timmar

- Distribuera och testa Microsoft Entra internetåtkomst för Microsoft Traffic: 1 timme

- Distribuera och testa Microsoft Entra privatåtkomst: 1 timme

- Stäng PoC: 30 minuter

- Dela din feedback med Microsoft: 30 minuter

Hämta behörigheter

Administratörer som interagerar med globala funktioner för säker åtkomst kräver rollerna Global administratör för säker åtkomst och programadministratör.

Begränsningar för universell klient kräver rollen Administratör för villkorsstyrd åtkomst eller säkerhetsadministratör för att skapa och interagera med principer för villkorsstyrd åtkomst och namngivna platser. Vissa funktioner kan också kräva andra roller.

Konfigurera krav

Konfigurera följande förutsättningar för att distribuera och testa Microsofts Security Service Edge:

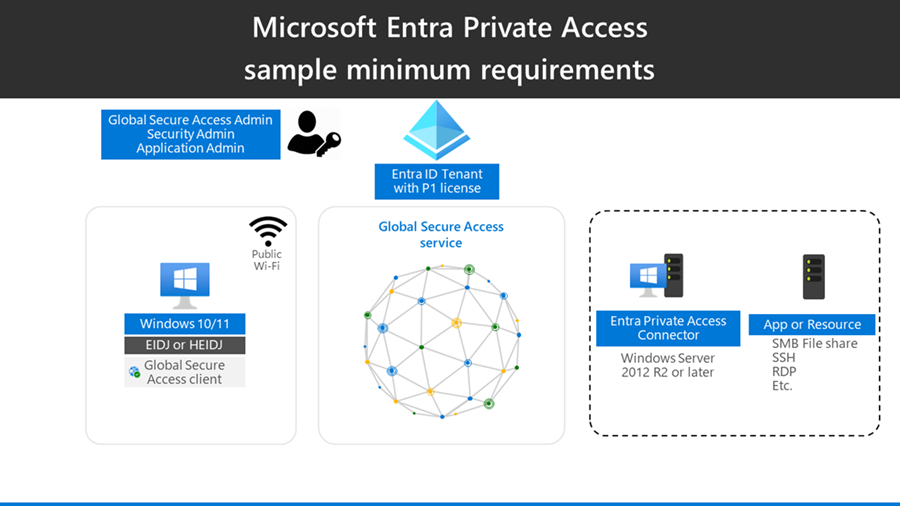

- Microsoft Entra-klientorganisation med Microsoft Entra ID P1-licens. Du kan köpa licenser eller skaffa utvärderingslicenser.

- En användare med minst rollen Global administratör för säker åtkomst och programadministratör för att konfigurera Microsofts Security Service Edge-funktioner.

- Minst en användare eller grupp som fungerar som klienttestanvändare i din klientorganisation.

- En Microsoft 365-grupp med namnet Tillåten och en annan med namnet Blockerad, som båda innehåller testanvändaren.

- En testanvändare i en extern klientorganisation för att testa klientbegränsningar.

- En Windows-klientenhet med följande konfiguration:

- Windows 10/11 64-bitarsversion.

- Microsoft Entra-ansluten eller hybridanslutning.

- Internetansluten och ingen corpnet-åtkomst eller VPN.

- Ladda ned och installera den globala klienten för säker åtkomst på klientenheten. Artikeln Global Secure Access Client for Windows hjälper dig att förstå förutsättningar och installation.

- Testa Microsoft Entra privatåtkomst en Windows-server som fungerar som programserver med följande konfiguration:

- Windows Server 2012 R2 eller senare.

- Ett testprogram som programservern är värd för. Den här guiden använder RDP (Remote Desktop Protocol) och åtkomst till en filresurs som exempel.

- Testa Microsoft Entra privatåtkomst en Windows-server som fungerar som anslutningsserver med följande konfiguration:

- Windows Server 2012 R2 eller senare.

- Nätverksanslutning till Microsoft Entra-tjänsten.

- Portarna 80 och 443 är öppna för utgående trafik.

- Tillåt åtkomst till nödvändiga URL:er.

- Upprätta anslutning mellan anslutningsservern och programservern. Bekräfta att du har åtkomst till testprogrammet på programservern (till exempel lyckad RDP-anslutning och filresursåtkomst).

Följande diagram illustrerar minimikraven för arkitektur för att distribuera och testa Microsoft Entra privatåtkomst.

Konfigurera den första produkten

Följ stegen i det här avsnittet för att konfigurera SSE via administrationscentret för Microsoft Entra och installera global säker åtkomstklient på din Windows 10/11-klientenhet.

Konfigurera Microsoft SSE via administrationscentret för Microsoft Entra

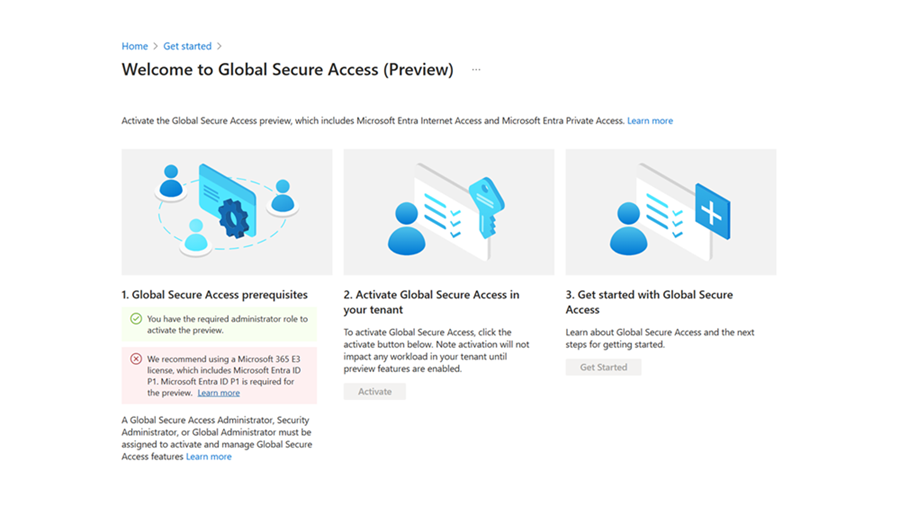

Aktivera Microsoft SSE via administrationscentret för Microsoft Entra och skapa inledande konfigurationer som är krav för denna PoC.

Öppna administrationscentret för Microsoft Entra med hjälp av en identitet som tilldelats rollen Global administratör för säker åtkomst.

Gå till Global säker åtkomst> Kom igång> Aktivera global säker åtkomst i din klientorganisation. Välj Aktivera för att aktivera SSE-funktioner i din klientorganisation.

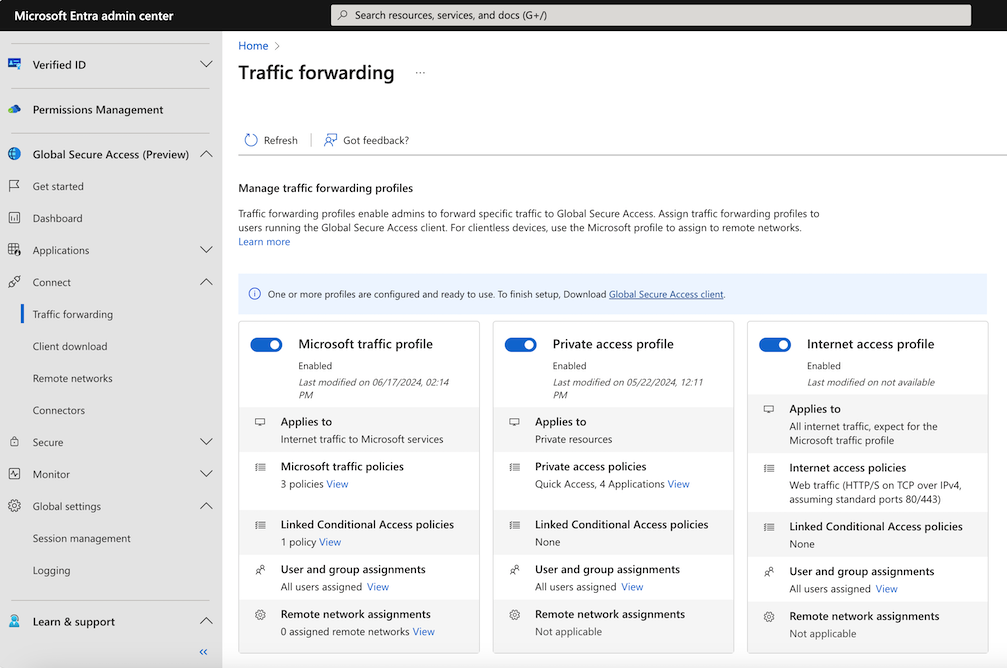

Gå till Global vidarebefordran av säker åtkomstanslutningstrafik>>. Aktivera Microsoft-profil, privat åtkomstprofil och Internetåtkomstprofil. Med vidarebefordran av trafik kan du konfigurera typen av nätverkstrafik till tunnel via Microsofts Security Service Edge Solution-tjänster. Du konfigurerar profiler för trafikvidarebefordring för att hantera typer av trafik. Microsoft-trafikprofilen är avsedd för Microsoft Entra internetåtkomst för Microsoft Traffic. Profilen privat åtkomst är för Microsoft Entra privatåtkomst och Internetåtkomstprofilen är till för Microsoft Entra internetåtkomst. Microsofts Security Service Edge-lösning samlar bara in trafik på klientenheter som har global säker åtkomstklient installerad.

Kommentar

När du aktiverar vidarebefordransprofilen för Internet Access bör du även aktivera Microsofts profil för vidarebefordran av trafik för optimal routning av Microsoft-trafik.

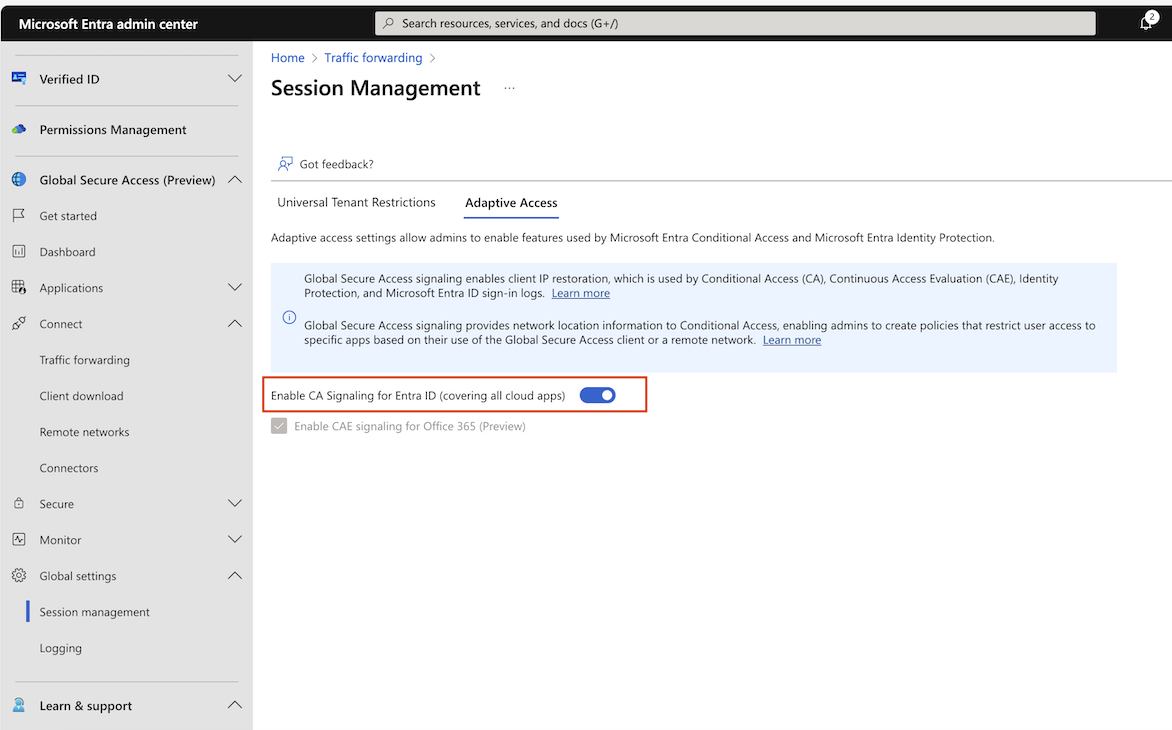

Om du vill aktivera återställning av käll-IP går du till Global Secure Access>Connect>Settings>Sessionshantering>Adaptiv åtkomst och aktiverar Aktivera global signal för säker åtkomst i villkorsstyrd åtkomst. Käll-IP-återställning krävs för principer för villkorsstyrd åtkomst som du konfigurerar som en del av det här konceptbeviset.

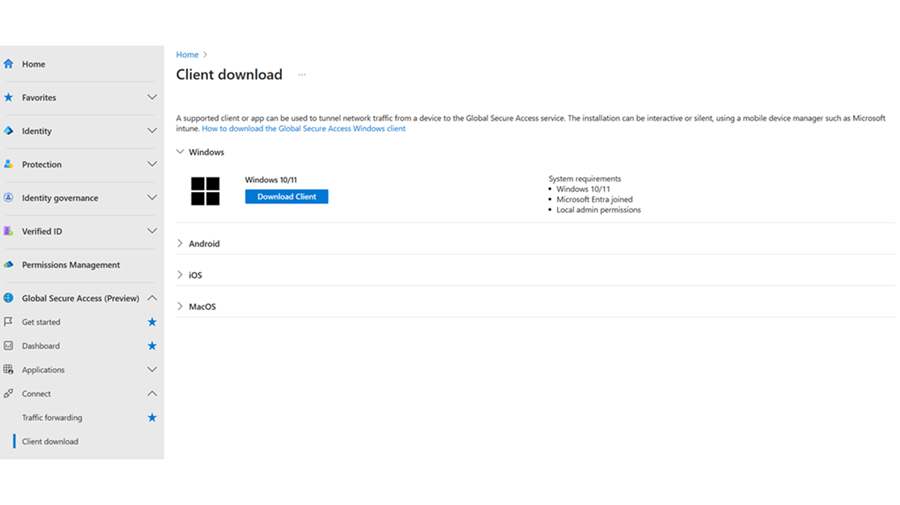

Installera Global Secure Access Client på din Windows 10/11-klientenhet

Microsoft Entra internetåtkomst för Microsoft Traffic och Microsoft Entra privatåtkomst använda den globala klienten för säker åtkomst på Windows-enheter. Den här klienten hämtar och vidarebefordrar nätverkstrafik till Microsofts Security Service Edge-lösning.

Kontrollera att din Windows-enhet är Microsoft Entra-ansluten eller hybridanslutning.

Logga in på Windows-enheten med en Microsoft Entra-användarroll som har lokal administratörsbehörighet.

Öppna administrationscentret för Microsoft Entra med hjälp av en identitet som tilldelats rollen Global administratör för säker åtkomst.

Gå till Global Secure Access>Connect-klientnedladdning.> Välj Ladda ned klienten och slutför installationen.

I aktivitetsfältet Fönster visas den globala säkra åtkomstklienten först som frånkopplad. Efter några sekunder uppmanas du att ange autentiseringsuppgifter. Ange testanvändarens autentiseringsuppgifter.

Hovra över ikonen Global säker åtkomstklient i aktivitetsfältet Fönster och kontrollera Ansluten status.

Högerklicka på den globala klienten för säker åtkomst i aktivitetsfältet Fönster.

Välj Avancerad diagnostik för att visa global diagnostik för klientanslutning för säker åtkomst. Klicka på Hälsokontroll och kontrollera att alla kontroller visar Ja-status .

Nästa steg

- Distribuera och verifiera Microsoft Entra internetåtkomst för Microsoft Traffic

- Distribuera och verifiera Microsoft Entra internetåtkomst

- Distribuera och verifiera Microsoft Entra privatåtkomst