Begränsningar för universell hyresgäst

Universella klientbegränsningar förbättrar funktionaliteten i klientbegränsning v2 med global säker åtkomst för att märka all trafik oavsett operativsystem, webbläsare eller enhetsformfaktor. Det ger stöd för både klient- och fjärrnätverksanslutning. Administratörer behöver inte längre hantera proxyserverkonfigurationer eller komplexa nätverkskonfigurationer och kan tillämpa TRv2 på valfri plattform med global säker åtkomst-klienten eller via funktionen Fjärrnätverk.

När den är aktiverad lägger Global Secure Access till information om Klientbegränsningar v2-principen i nätverkstrafiken på autentiseringsplanet, som inkluderar Microsoft Entra ID-trafik och Microsoft Graph. Därför får användare som använder enheter och nätverk i din organisation endast använda auktoriserade externa klienter, vilket förhindrar dataexfiltrering för alla program som är integrerade med enkel inloggning med din Microsoft Entra ID-klientorganisation.

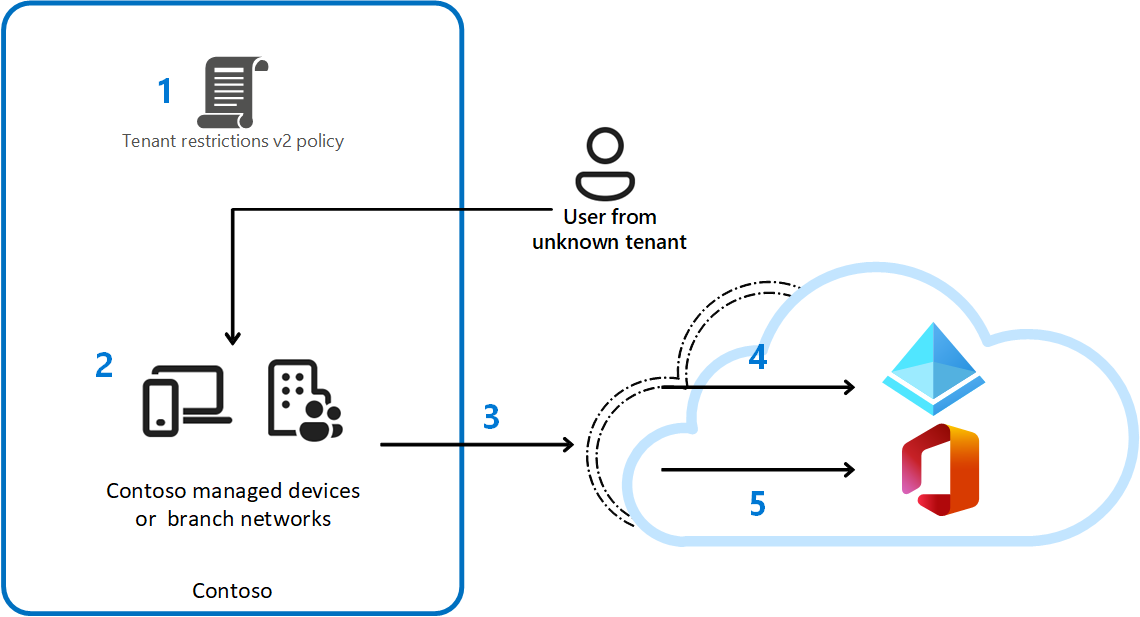

I följande tabell beskrivs de steg som vidtagits vid varje punkt i föregående diagram.

| Steg | Beskrivning |

|---|---|

| 1 | Contoso konfigurerar en princip för **klientbegränsningar v2 ** i inställningarna för åtkomst mellan klienter för att blockera alla externa konton och externa appar. Contoso tillämpar policyn med universella begränsningar för Global Secure Access för klientorganisationer. |

| 2 | En användare med en Contoso-hanterad enhet försöker komma åt en Microsoft Entra-integrerad app med en icke-sanktionerad extern identitet. |

| 3 | Skydd för autentiseringsnivå: Genom att använda Microsoft Entra ID blockerar Contosos policy osanktionerade externa konton från att få åtkomst till externa hyresgäster. Dessutom, om en Microsoft Graph-behörighetstoken hämtas med en annan enhet och förs in i din miljö inom dess livslängd, kan denna behörighetstoken inte återanvändas från dina enheter med Global Secure Access-klienten eller via dina fjärrnätverk. |

| 4 | Dataskydd: Om en Microsoft Graph-token hämtas med en annan enhet och förs in i din miljö inom dess livslängd, kan denna token inte återanvändas från dina enheter med Global Secure Access-klienten eller via dina fjärrnätverk. |

Begränsningar för universella klienter hjälper till att förhindra dataexfiltrering mellan webbläsare, enheter och nätverk på följande vis:

- Det gör det möjligt för Microsoft Entra-ID, Microsoft-konton och Microsoft-program att söka efter och tillämpa den associerade principen för klientbegränsningar v2. Den här kontrollen möjliggör konsekvent policytillämpning.

- Fungerar med alla Microsoft Entra-integrerade appar från tredje part på autentiseringsplanet under inloggningen

- Skyddar Microsoft Graph

Tillämpningsplatser för universella klientbegränsningar

Autentiseringsplan (Entra-ID)

Införande av autentiseringsplanet sker vid tidpunkten för Entra-ID eller Microsoft-kontoautentisering. När användaren är ansluten till den globala klienten för säker åtkomst eller via fjärrnätverksanslutning kontrolleras principen Klientbegränsningar v2 för att avgöra om autentisering ska tillåtas. Om användaren loggar in på organisationens klientorganisation tillämpas inte principen för klientbegränsningar. Om användaren loggar in på en annan klientorganisation tillämpas principen. Alla program som är integrerade med Entra-ID eller använder Microsoft-konto för autentisering har stöd för universella klientbegränsningar på autentiseringsplanet.

Dataplan (Microsoft Graph)

Policysäkerställande i dataplanet stöds för närvarande för Microsoft Graph. Dataplanesskydd säkerställer att importerade autentiseringsartefakter (till exempel en åtkomsttoken som hämtats på en annan enhet och kringgå autentiseringsplanens krav som definieras i din Tenant Restrictions v2-policy) inte kan spelas upp från er organisations enheter för att undvika dataexfiltration.

Förutsättningar

- Administratörer som interagerar med funktioner för global säker åtkomst måste ha en eller flera av följande rolltilldelningar beroende på vilka uppgifter de utför.

- Rollen Global administratör för säker åtkomst för att hantera funktionerna för global säker åtkomst.

- Produkten kräver licensiering. Mer information finns i avsnittet om licensiering i Vad är global säker åtkomst. Om det behövs kan du köpa licenser eller få utvärderingslicenser.

- Microsoft-trafikprofilen måste vara aktiverad och FQDN/IP-adresser för tjänster som har universella klientbegränsningar är inställda på "Tunnel"-läge.

- Klienter för global säker åtkomst distribueras eller fjärranslutning till nätverk konfigureras.

Konfigurera hyresgästbegränsningspolicy v2

Innan en organisation kan använda universella klientbegränsningar måste de konfigurera både standardbegränsningar för klientorganisationer och klientbegränsningar för specifika partner.

Mer information om hur du konfigurerar dessa principer finns i artikeln Konfigurera klientbegränsningar v2.

Aktivera global säker åtkomstsignalering för hyresgästbegränsningar

När du har skapat principerna för klientbegränsning v2 kan du använda Global säker åtkomst för att tillämpa taggning för klientbegränsningar v2. En administratör med både rollen Global administratör för säker åtkomst och säkerhetsadministratör måste vidta följande steg för att aktivera tillämpning med global säker åtkomst.

- Logga in på administrationscentret för Microsoft Entra som global administratör för säker åtkomst.

- Bläddra till Global Secure Access>Inställningar>Sessionshantering>Universella hyresgästbegränsningar.

- Välj växlingsknappen för att aktivera klientbegränsningar för Entra-ID (omfattar alla molnappar).

Testa universella hyresgästbegränsningar

Klientbegränsningar tillämpas inte när en användare (eller en gästanvändare) försöker komma åt resurser i klientorganisationen där principerna har konfigurerats. Hyresgästrestriktioner v2-principer bearbetas endast när en identitet från en annan hyresgäst försöker logga in eller komma åt resurser. Om du till exempel konfigurerar en princip för klientbegränsningar v2 i klientorganisationen contoso.com för att blockera alla organisationer utom fabrikam.comtillämpas principen enligt den här tabellen:

| Användare | Typ | Hyresgäst | Är TRv2-policyn behandlad? | Tillåten autentiserad åtkomst? | Tillåten anonym åtkomst? |

|---|---|---|---|---|---|

alice@contoso.com |

Medlem | contoso.com | Nej (samma klient) | Ja | Nej |

alice@fabrikam.com |

Medlem | fabrikam.com | Ja | Ja(hyresgäst tillåts av riktlinjer) | Nej |

bob@northwinds.com |

Medlem | northwinds.com | Ja | Nej (hyresgäst tillåts inte enligt regel) | Nej |

alice@contoso.com |

Medlem | contoso.com | Nej(samma hyresgäst) | Ja | Nej |

bob_northwinds.com#EXT#@contoso.com |

Gäst | contoso.com | Nej(gästanvändare) | Ja | Nej |

Verifiera autentiseringsplanets skydd

- Se till att signaler om universella klientbegränsningar är inaktiverade i inställningarna för global säker åtkomst.

- Använd webbläsaren för att navigera till

https://myapps.microsoft.com/och logga in med identiteten från en annan klientorganisation än din som inte är tillåten i en princip för klientbegränsningar v2. Observera att du kan behöva använda ett privat webbläsarfönster och/eller logga ut från ditt primära konto för att utföra det här steget.- Om din klientorganisation till exempel är Contoso loggar du in som Fabrikam-användare i Fabrikam-klientorganisationen.

- Fabrikam-användaren bör kunna komma åt MyApps-portalen eftersom signaler om klientbegränsningar är inaktiverade i global säker åtkomst.

- Aktivera universella klientbegränsningar i administrationscentret för Microsoft Entra –> Global säker åtkomst –> Sessionshantering –> Universella klientbegränsningar.

- Logga ut från MyApps-portalen och starta om webbläsaren.

- Som slutanvändare, åtkomst till

https://myapps.microsoft.com/med samma identitet (Fabrikam-användare hos Fabrikam-klientorganisationen) med Global Secure Access-klienten igång.- Fabrikam-användaren bör blockeras från att autentisera till MyApps med felmeddelandet: Åtkomsten är blockerad, Contoso IT-avdelningen har begränsat vilka organisationer som kan nås. Kontakta Contoso IT-avdelningen för att få åtkomst.

Verifiera skyddet för dataplanet

- Kontrollera att signaleringen för universella hyresgästbegränsningar är inaktiverad i inställningarna för global säker åtkomst.

- Använd webbläsaren för att navigera till Graph Explorer (

https://aka.ms/ge) och logga in med inloggningsuppgifter från en annan klientorganisation än din egen som inte finns på en tillåtelselista i en Tenant Restrictions v2-policy. Observera att du kan behöva använda ett privat webbläsarfönster och/eller logga ut från ditt primära konto för att utföra det här steget.- Om din klientorganisation till exempel är Contoso loggar du in som Fabrikam-användare i Fabrikam-klientorganisationen.

- Fabrikam-användaren bör kunna komma åt SharePoint eftersom klientbegränsningar v2-signaler är inaktiverade i global säker åtkomst.

- Du kan också öppna Utvecklarverktyg i samma webbläsare med Graph Explorer eller trycka på F12 på tangentbordet. Börja samla in nätverksloggarna. Du bör se HTTP-begäranden som returnerar status

200när du navigerar i SharePoint när allt fungerar som förväntat. - Kontrollera att alternativet Bevara logg är markerat innan du fortsätter.

- Håll webbläsarfönstret öppet med loggarna.

- Aktivera universella klientbegränsningar i Microsoft Entra-administrationscentret –> Global säker åtkomst –> Sessionshantering –> Universella klientbegränsningar.

- När Fabrikam-användaren i webbläsaren med Graph Explorer är öppen visas nya loggar inom några minuter. Webbläsaren kan också uppdatera sig själv baserat på begäran och svar som sker i serverdelen. Om webbläsaren inte uppdateras automatiskt efter ett par minuter uppdaterar du sidan.

- Fabrikam-användaren ser att deras åtkomst nu blockeras med meddelandet: Åtkomst blockeras, Contoso IT-avdelningen har begränsat vilka organisationer som kan nås. Kontakta Contoso IT-avdelningen för att få åtkomst.

- I loggarna ska du leta efter en Status på

302. Den här raden visar generella hyresgästbegränsningar som tillämpas på trafiken.- I samma svar kontrollerar du rubrikerna för följande information som anger att universella hyresgästrestriktioner tillämpades.

Restrict-Access-Confirm: 1x-ms-diagnostics: 2000020;reason="xms_trpid claim was not present but sec-tenant-restriction-access-policy header was in requres";error_category="insufficient_claims"

- I samma svar kontrollerar du rubrikerna för följande information som anger att universella hyresgästrestriktioner tillämpades.

Kända begränsningar

- Om du har aktiverat begränsningar för universell klientorganisation och du har åtkomst till administrationscentret för Microsoft Entra för en klientorganisation på listan över tillåtna klienter kan felet "Åtkomst nekad" visas. Åtgärda det här felet genom att lägga till följande funktionsflagga i administrationscentret för Microsoft Entra:

?feature.msaljs=true&exp.msaljsexp=true- Du arbetar till exempel för Contoso. Fabrikam, en partnertenant, finns på tillåtelselistan. Du kanske ser felmeddelandet för Microsoft Entra-administrationscentret hos Fabrikams klientorganisation.

- Om du fick felmeddelandet "åtkomst nekad" för URL-

https://entra.microsoft.com/lägger du till funktionsflaggan på följande sätt:https://entra.microsoft.com/?feature.msaljs%253Dtrue%2526exp.msaljsexp%253Dtrue#home

- Om du fick felmeddelandet "åtkomst nekad" för URL-

Den här funktionen har en eller flera kända begränsningar. Mer detaljerad information om kända problem och begränsningar för den här funktionen finns i Kända begränsningar för global säker åtkomst.